Integrieren von Key Vault in Azure Private Link

Mit dem Azure Private Link-Dienst können Sie über einen privaten Endpunkt in Ihrem virtuellen Netzwerk auf Azure-Dienste wie Azure Key Vault, Azure Storage und Azure Cosmos DB sowie auf in Azure gehostete Kunden-/Partnerdienste zugreifen.

Ein privater Endpunkt in Azure ist eine Netzwerkschnittstelle, die Sie privat und sicher mit einem von Azure Private Link betriebenen Dienst verbindet. Der private Endpunkt verwendet eine private IP-Adresse aus Ihrem VNET und bindet den Dienst dadurch in Ihr VNET ein. Der gesamte für den Dienst bestimmte Datenverkehr kann über den privaten Endpunkt geleitet werden. Es sind also keine Gateways, NAT-Geräte, ExpressRoute-/VPN-Verbindungen oder öffentlichen IP-Adressen erforderlich. Der Datenverkehr zwischen Ihrem virtuellen Netzwerk und dem Dienst wird über das Microsoft-Backbone-Netzwerk übertragen und dadurch vom öffentlichen Internet isoliert. Sie können eine Verbindung mit einer Instanz einer Azure-Ressource herstellen, was ein Höchstmaß an Granularität bei der Zugriffssteuerung ermöglicht.

Weitere Informationen finden Sie unter Was ist Azure Private Link?.

Voraussetzungen

So integrieren Sie einen Schlüsseltresor in Azure Private Link. Hierzu benötigen Sie:

- Einen Schlüsseltresor.

- Ein virtuelles Azure-Netzwerk

- Ein Subnetz in dem virtuellen Netzwerk

- Berechtigungen vom Typ „Besitzer“ oder „Mitwirkender“ für den Schlüsseltresor und für das virtuelle Netzwerk

Der private Endpunkt und das virtuelle Netzwerk müssen sich in der gleichen Region befinden. Wenn Sie über das Portal eine Region für den privaten Endpunkt auswählen, wird automatisch nach virtuellen Netzwerken in dieser Region gefiltert. Der Schlüsseltresor kann sich in einer anderen Region befinden.

Der private Endpunkt verwendet eine private IP-Adresse in Ihrem virtuellen Netzwerk.

Einrichten einer Private Link-Verbindung mit dem Schlüsseltresor über das Azure-Portal

Erstellen Sie zunächst ein virtuelles Netzwerk. Eine entsprechende Anleitung finden Sie unter Schnellstart: Erstellen eines virtuellen Netzwerks im Azure-Portal.

Anschließend können Sie entweder einen neuen Schlüsseltresor erstellen oder eine Private Link-Verbindung mit einem bereits vorhandenen Schlüsseltresor einrichten.

Erstellen eines neuen Schlüsseltresors und Einrichten einer Private Link-Verbindung

Sie können einen neuen Schlüsseltresor mit dem Azure-Portal oder per Azure CLI oder Azure PowerShell erstellen.

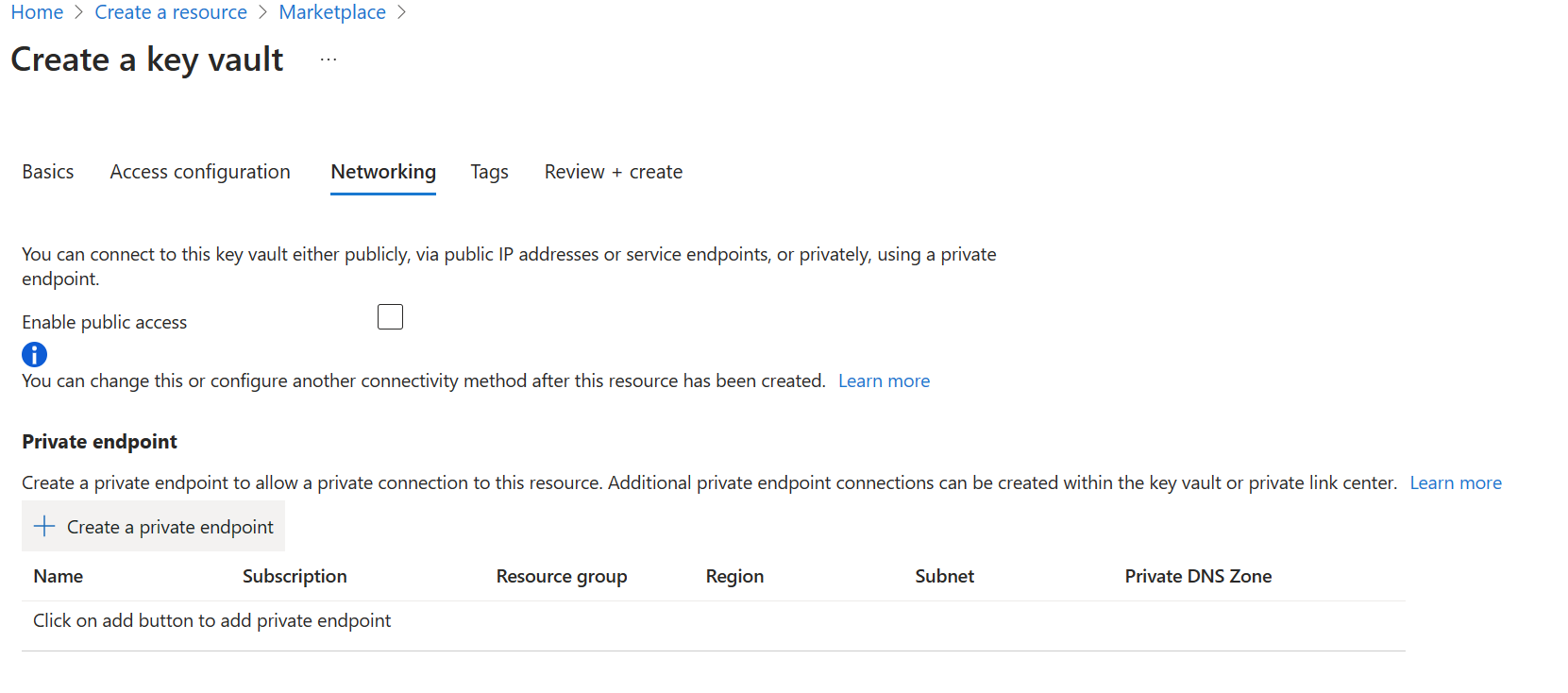

Wählen Sie nach dem Konfigurieren der Grundeinstellungen des Schlüsseltresors die Registerkarte „Netzwerk“ aus, und gehen Sie wie folgt vor:

Deaktivieren Sie den öffentlichen Zugriff, indem Sie das Optionsfeld deaktivieren.

Wählen Sie die Schaltfläche „+ Privaten Endpunkt erstellen“ aus, um einen privaten Endpunkt hinzuzufügen.

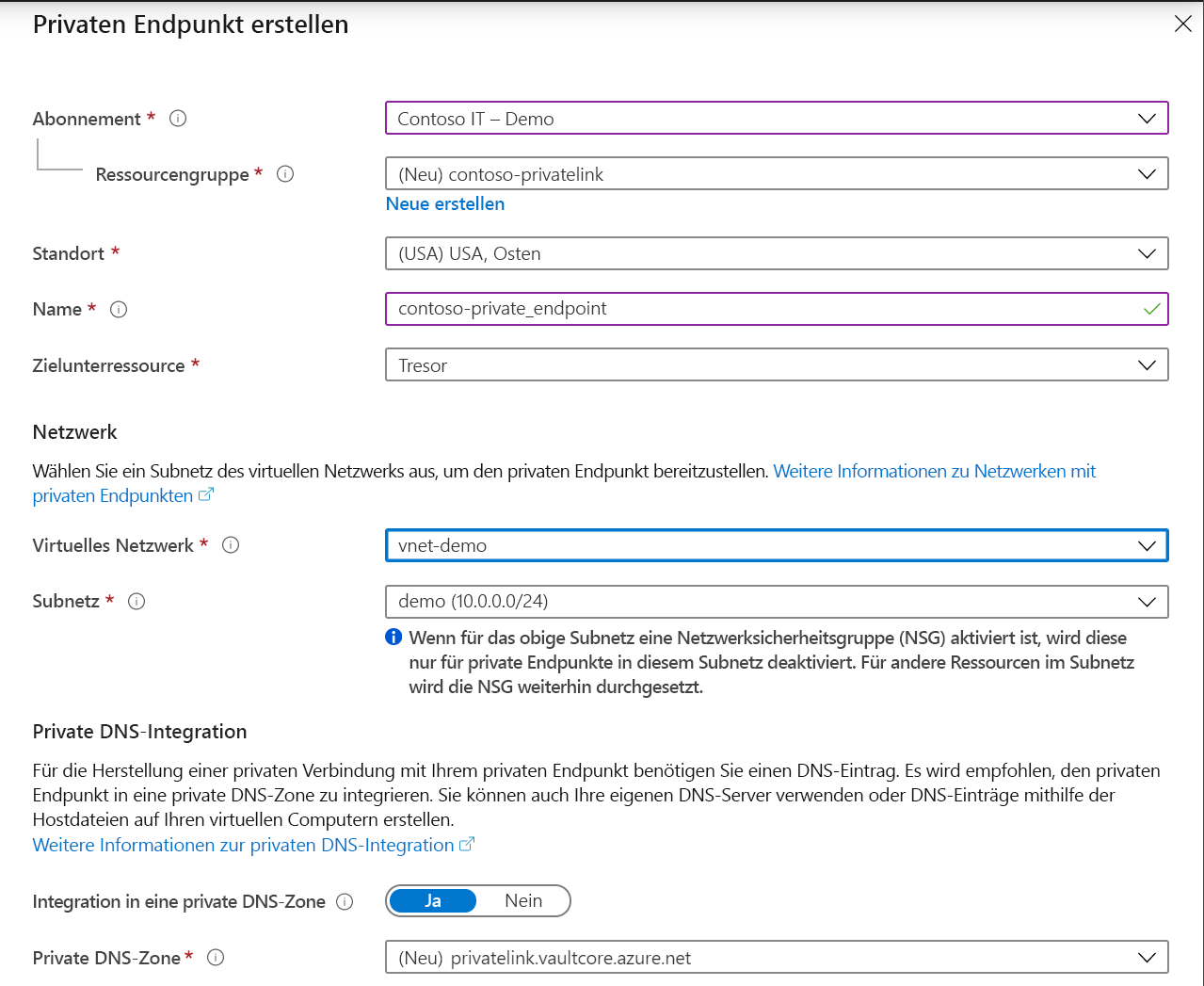

Wählen Sie auf dem Blatt „Privaten Endpunkt erstellen“ im Feld „Standort“ die Region aus, in der sich Ihr virtuelles Netzwerk befindet.

Geben Sie im Feld „Name“ einen aussagekräftigen Namen an, um den privaten Endpunkt problemlos identifizieren zu können.

Wählen Sie im Dropdownmenü das virtuelle Netzwerk und das Subnetz aus, in denen dieser private Endpunkt erstellt werden soll.

Lassen Sie die Option „In private DNS-Zone integrieren“ unverändert.

Klicken Sie auf „OK“.

Der konfigurierte private Endpunkt wird nun angezeigt. Sie können diesen privaten Endpunkt jetzt löschen und bearbeiten. Wählen Sie die Schaltfläche „Bewerten + erstellen“ aus, und erstellen Sie den Schlüsseltresor. Der Bereitstellungsvorgang dauert fünf bis zehn Minuten.

Einrichten einer Private Link-Verbindung mit einem bereits vorhandenen Schlüsseltresor

Wenn Sie bereits über einen Schlüsseltresor verfügen, können Sie wie folgt eine Private Link-Verbindung erstellen:

Melden Sie sich beim Azure-Portal an.

Geben Sie auf der Suchleiste den Suchbegriff "Schlüsseltresore" ein.

Wählen Sie in der Liste den Schlüsseltresor aus, dem Sie einen privaten Endpunkt hinzufügen möchten.

Wählen Sie unter Einstellungen die Registerkarte "Netzwerke".

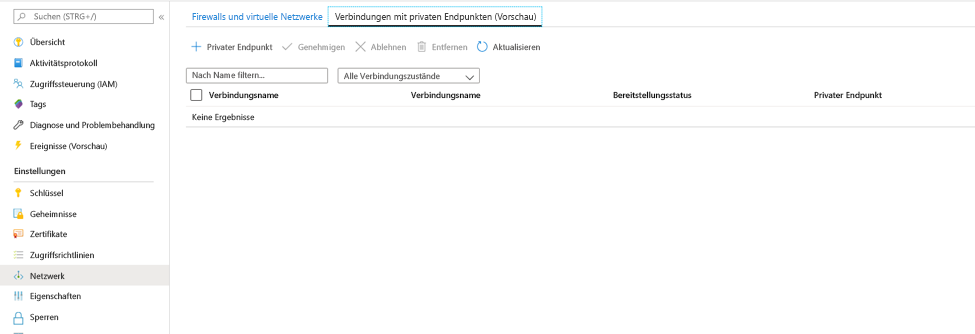

Wählen Sie oben auf der Seite die Registerkarte "Private Endpunktverbindungen".

Wählen Sie die Schaltfläche "+ Erstellen" oben auf der Seite.

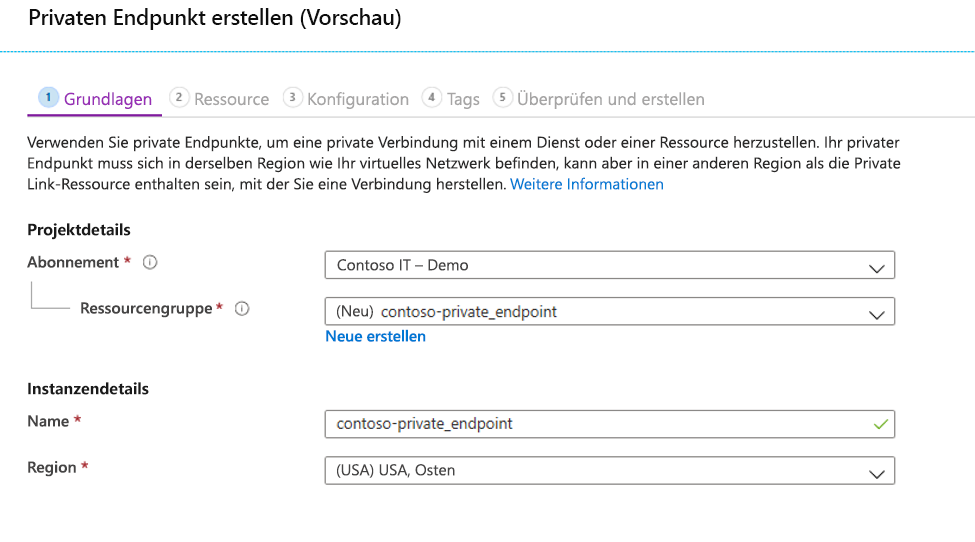

Wählen Sie unter "Projektdetails" die Ressourcengruppe aus, die das virtuelle Netzwerk enthält, das Sie als Voraussetzung für dieses Lernprogramm erstellt haben. Geben Sie unter "Instanzdetails" als Namen "myPrivateEndpoint" ein und wählen Sie denselben Speicherort wie das virtuelle Netzwerk, das Sie als Voraussetzung für dieses Lernprogramm erstellt haben.

Auf diesem Blatt können Sie einen privaten Endpunkt für eine beliebige Azure-Ressource erstellen. Sie können die Dropdownmenüs verwenden, um einen Ressourcentyp und eine Ressource in Ihrem Verzeichnis auszuwählen. Alternativ können Sie unter Verwendung einer Ressourcen-ID eine Verbindung mit einer beliebigen Azure-Ressource herstellen. Lassen Sie die Option „In private DNS-Zone integrieren“ unverändert.

Wechseln Sie zum Blatt "Ressourcen". Wählen Sie für "Ressourcentyp" die Option "Microsoft.KeyVault/vaults" und für "Ressource" den Schlüsseltresor, den Sie als Voraussetzung für dieses Lernprogramm erstellt haben. " Ziel-Unterressource" wird automatisch mit "Tresor" ausgefüllt.

Wechseln Sie zum "virtuellen Netzwerk". Wählen Sie das virtuelle Netzwerk und das Subnetz aus, das Sie als Voraussetzung für dieses Lernprogramm erstellt haben.

Durchlaufen Sie die Blätter "DNS" und "Tags", und akzeptieren Sie die Standards.

Wählen Sie auf dem Blatt "Überprüfen + Erstellen" die Option "Erstellen".

Wenn Sie einen privaten Endpunkt erstellen, muss die Verbindung genehmigt werden. Wenn sich die Ressource, für die Sie einen privaten Endpunkt erstellen, in Ihrem Verzeichnis befindet, können Sie die Verbindungsanforderung selbst genehmigen (vorausgesetzt, Sie verfügen über entsprechende Berechtigungen). Wenn Sie eine Verbindung mit einer Azure-Ressource in einem anderen Verzeichnis herstellen, müssen Sie warten, bis der Besitzer dieser Ressource Ihre Verbindungsanforderung genehmigt hat.

Es gibt vier Möglichkeiten für den Bereitstellungsstatus:

| Dienstaktion | Zustand des privaten Endpunkts des Dienstconsumers | BESCHREIBUNG |

|---|---|---|

| Keine | Ausstehend | Die Verbindung wurde manuell erstellt, und die Genehmigung des Besitzers der Private Link-Ressource steht aus. |

| Genehmigen | Genehmigt | Die Verbindung wurde automatisch oder manuell genehmigt und ist zur Verwendung bereit. |

| Reject | Rejected (Abgelehnt) | Die Verbindung wurde vom Besitzer der Private Link-Ressource abgelehnt. |

| Remove (Entfernen) | Getrennt | Die Verbindung wurde vom Besitzer der Private Link-Ressource entfernt, der private Endpunkt wird informativ und sollte zur Bereinigung gelöscht werden. |

Verwalten einer privaten Endpunktverbindung mit einem Schlüsseltresor über das Azure-Portal

Melden Sie sich beim Azure-Portal an.

Geben Sie auf der Suchleiste den Suchbegriff „Schlüsseltresore“ ein.

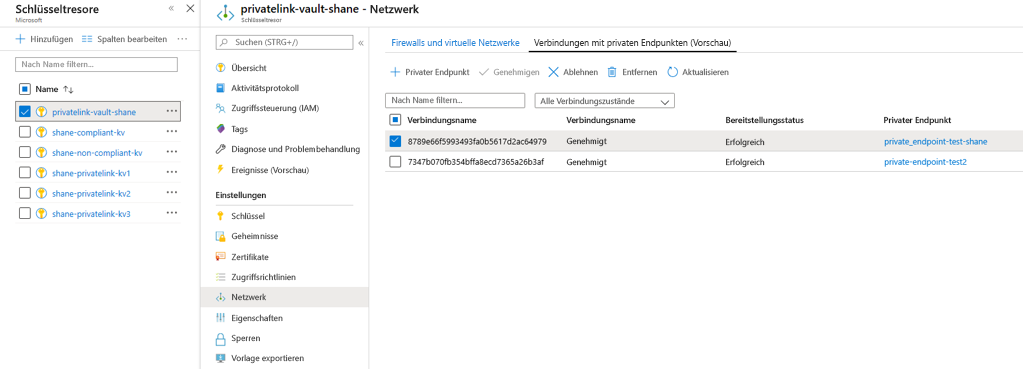

Wählen Sie den Schlüsseltresor aus, den Sie verwalten möchten.

Wählen Sie die Registerkarte „Netzwerk“ aus.

Sollten ausstehende Verbindungen vorhanden sein, wird in der Liste eine Verbindung mit dem Bereitstellungsstatus „Ausstehend“ angezeigt.

Wählen Sie den privaten Endpunkt aus, den Sie genehmigen möchten.

Wählen Sie die Schaltfläche „Genehmigen“ aus.

Falls Verbindungen mit privaten Endpunkten vorhanden sind, die Sie ablehnen möchten, sei es eine ausstehende Anforderung oder eine bestehende Verbindung, wählen Sie zuerst die Verbindung und dann die Schaltfläche „Ablehnen“ aus.

Überprüfen, ob die Private Link-Verbindung funktioniert

Vergewissern Sie sich, dass die Ressourcen innerhalb des Subnetzes, in dem sich auch die private Endpunktressource befindet, mit Ihrem Schlüsseltresor eine Verbindung über eine private IP-Adresse herstellen, und dass die Integration in die private DNS-Zone korrekt ist.

Erstellen Sie zunächst einen virtuellen Computer. Eine entsprechende Anleitung finden Sie unter Schnellstart: Erstellen eines virtuellen Windows-Computers im Azure-Portal.

Gehen Sie auf der Registerkarte „Netzwerk“ wie folgt vor:

- Geben Sie ein virtuelles Netzwerk und ein Subnetz an. Sie können ein neues virtuelles Netzwerk erstellen oder ein bereits vorhandenes virtuelles Netzwerk auswählen. Vergewissern Sie sich bei Verwendung eines bereits vorhandenen Netzwerks, dass die Region übereinstimmt.

- Geben Sie eine öffentliche IP-Ressource an.

- Wählen Sie für „NIC-Netzwerksicherheitsgruppe“ die Option „Keine“ aus.

- Wählen Sie für den Lastenausgleich „Nein“ aus.

Öffnen Sie die Befehlszeile, und führen Sie den folgenden Befehl aus:

nslookup <your-key-vault-name>.vault.azure.net

Wenn Sie den Befehl „ns lookup“ ausführen, um die IP-Adresse eines Schlüsseltresors über einen öffentlichen Endpunkt aufzulösen, sieht das angezeigte Ergebnis wie folgt aus:

c:\ >nslookup <your-key-vault-name>.vault.azure.net

Non-authoritative answer:

Name:

Address: (public IP address)

Aliases: <your-key-vault-name>.vault.azure.net

Wenn Sie den Befehl „ns lookup“ ausführen, um die IP-Adresse eines Schlüsseltresors über einen privaten Endpunkt aufzulösen, sieht das angezeigte Ergebnis wie folgt aus:

c:\ >nslookup your_vault_name.vault.azure.net

Non-authoritative answer:

Name:

Address: 10.1.0.5 (private IP address)

Aliases: <your-key-vault-name>.vault.azure.net

<your-key-vault-name>.privatelink.vaultcore.azure.net

Handbuch zur Problembehandlung

Stellen Sie sicher, dass sich der private Endpunkt im Zustand „Genehmigt“ befindet.

- Dies kann im Azure-Portal überprüft und behoben werden. Öffnen Sie die Key Vault-Ressource, und wählen Sie die Option Netzwerk aus.

- Wählen Sie die Registerkarte „Private Endpunktverbindungen“ aus.

- Vergewissern Sie sich, dass der Verbindungsstatus „Genehmigt“ und der Bereitstellungsstatus „Erfolgreich“ lautet.

- Sie können auch zur privaten Endpunktressource navigieren und die gleichen Eigenschaften überprüfen. Dort können Sie sich vergewissern, dass das virtuelle Netzwerk dem von Ihnen verwendeten Netzwerk entspricht.

Vergewissern Sie sich, dass Sie über eine Ressource vom Typ „Private DNS-Zone“ verfügen.

- Sie müssen über eine Ressource vom Typ „Private DNS-Zone“ mit exakt dem folgenden Namen verfügen: privatelink.vaultcore.azure.net.

- Entsprechende Einrichtungsinformationen finden Sie unter folgendem Link: Was ist eine private Azure DNS-Zone?

Vergewissern Sie sich, dass die private DNS-Zone mit dem virtuellen Netzwerk verknüpft ist. Dieses Problem kann vorliegen, wenn weiterhin die öffentliche IP-Adresse zurückgegeben wird.

- Ist die private DNS-Zone nicht mit dem virtuellen Netzwerk verknüpft, gibt die DNS-Abfrage aus dem virtuellen Netzwerk die öffentliche IP-Adresse des Schlüsseltresors zurück.

- Wechseln Sie im Azure-Portal zur Ressource „Private DNS-Zone“, und wählen Sie die Option „Verknüpfungen virtueller Netzwerke“ aus.

- Das virtuelle Netzwerk, von dem Aufrufe an den Schlüsseltresor gesendet werden, muss aufgeführt werden.

- Ist dies nicht der Fall, fügen Sie es hinzu.

- Eine ausführliche Anleitung finden Sie unter Verknüpfen des virtuellen Networks.

Vergewissern Sie sich, dass in der privaten DNS-Zone kein A-Eintrag für den Schlüsseltresor fehlt.

- Navigieren Sie zur Seite „Private DNS-Zone“.

- Wählen Sie „Übersicht“ aus, und vergewissern Sie sich, dass ein A-Eintrag mit dem einfachen Namen Ihres Schlüsseltresors (fabrikam) vorhanden ist. Geben Sie kein Suffix an.

- Überprüfen Sie die Schreibweise, und erstellen oder korrigieren Sie den A-Eintrag. Die Gültigkeitsdauer (TTL) kann auf „600“ (10 Minuten) festgelegt werden.

- Achten Sie darauf, die richtige private IP-Adresse anzugeben.

Vergewissern Sie sich, dass der A-Eintrag über die richtige IP-Adresse verfügt.

- Zur Bestätigung der IP-Adresse können Sie im Azure-Portal die private Endpunktressource öffnen.

- Navigieren Sie im Azure-Portal zur Ressource „Microsoft.Network/privateEndpoints“ (nicht zur Key Vault-Ressource).

- Suchen Sie auf der Seite „Übersicht“ nach „Netzwerkschnittstelle“, und wählen Sie den entsprechenden Link aus.

- Daraufhin wird die Übersicht über die NIC-Ressource mit der Eigenschaft „Private IP-Adresse“ angezeigt.

- Vergewissern Sie sich, dass es sich bei der IP-Adresse um die richtige Adresse aus dem A-Eintrag handelt.

Wenn Sie eine Verbindung von einer lokalen Ressource mit einem Schlüsseltresor herstellen, stellen Sie sicher, dass alle erforderlichen bedingten Weiterleitungen in der lokalen Umgebung aktiviert sind.

- Überprüfen Sie die DNS-Konfiguration des privaten Azure-Endpunkts auf die erforderlichen Zonen, und stellen Sie sicher, dass Sie sowohl für

vault.azure.netals auch fürvaultcore.azure.netim lokalen DNS über bedingte Weiterleitungen verfügen. - Stellen Sie sicher, dass Sie über bedingte Weiterleitungen für diese Zonen verfügen, die an einen Azure DNS Private Resolver oder eine andere DNS-Plattform mit Zugriff auf die Azure-Auflösung weiterleiten.

- Überprüfen Sie die DNS-Konfiguration des privaten Azure-Endpunkts auf die erforderlichen Zonen, und stellen Sie sicher, dass Sie sowohl für

Einschränkungen und Entwurfsaspekte

Einschränkungen: Siehe Einschränkungen für Azure Private Link

Preise: Siehe Preise für Azure Private Link.

Einschränkungen: Siehe Azure Private Link-Dienst: Einschränkungen

Nächste Schritte

- Weitere Informationen zu Azure Private Link.

- Weitere Informationen zu Azure Key Vault