Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel wird erläutert, wie Sie als Dienstanbieter das Onboarding eines Kunden in Azure Lighthouse durchführen können. Dadurch können delegierte Ressourcen (Abonnements und/oder Ressourcengruppen) im Microsoft Entra-Mandanten des Kunden mithilfe der delegierten Azure-Ressourcenverwaltung von Benutzern in Ihrem Mandanten verwaltet werden.

Tipp

In diesem Thema ist zwar von Dienstanbietern und Kunden die Rede, aber auch Unternehmen, die mehrere Mandanten verwalten, können mithilfe desselben Verfahrens Azure Lighthouse einrichten und ihre Verwaltungsumgebung konsolidieren.

Sie können den Onboardingprozess für mehrere Kunden wiederholen. Wenn sich ein Benutzer mit den entsprechenden Berechtigungen bei Ihrem verwaltenden Mandanten anmeldet, wird dieser Benutzer autorisiert, Verwaltungsvorgänge übergreifend über Kundenmandantenbereiche hinweg durchzuführen, ohne sich bei jedem einzelnen Kundenmandanten anmelden zu müssen.

Hinweis

Das Onboarding in Azure Lighthouse kann alternativ für Kunden durchgeführt werden, die ein Angebot für verwaltete Dienste (öffentlich oder privat) kaufen, das Sie in Azure Marketplace veröffentlichen. Sie können den hier beschriebenen Onboardingprozess auch zusammen mit den in Azure Marketplace veröffentlichten Angeboten verwenden.

Der Onboardingprozess erfordert, dass Aktionen sowohl innerhalb des Mandanten des Dienstanbieters als auch vom Mandanten des Kunden aus durchgeführt werden. Alle diese Schritte werden in diesem Artikel beschrieben.

Sammeln von Mandanten- und Abonnementinformationen

Für das Onboarding des Mandanten eines Kunden muss dieser ein aktives Azure-Abonnement besitzen. Wenn Sie eine Vorlage manuell erstellen, müssen Sie folgende Informationen kennen:

- Die Mandanten-ID des Mandanten des Dienstanbieters (wo Sie die Ressourcen des Kunden verwalten werden).

- Die Mandanten-ID des Mandanten des Kunden (der über Ressourcen verfügt, die vom Dienstanbieter verwaltet werden).

- Die Abonnement-IDs für jedes einzelne Abonnement im Mandanten des Kunden, das vom Dienstanbieter verwaltet wird (oder das die Ressourcengruppen enthält, die vom Dienstanbieter verwaltet werden).

Wenn Sie die ID für einen Mandanten nicht kennen, können Sie sie über das Azure-Portal, mithilfe von Azure PowerShell oder über die Azure CLI abrufen.

Wenn Sie Ihre Vorlage im Azure-Portal erstellen, wird Ihre Mandanten-ID automatisch angegeben. Sie müssen den Mandanten oder die Abonnementdetails des Kunden nicht kennen, um Ihre Vorlage im Azure-Portal zu erstellen. Wenn Sie jedoch eine oder mehrere Ressourcengruppen im Mandanten des Kunden integrieren möchten (anstatt das gesamte Abonnement), müssen Sie den Namen jeder Ressourcengruppe kennen.

Definieren von Rolle und Berechtigungen

Als Dienstanbieter können Sie mehrere Aufgaben für einen einzelnen Kunden ausführen, die für unterschiedliche Bereiche einen anderen Zugriff erfordern. Sie können so viele Autorisierungen definieren, wie Sie benötigen, um die entsprechenden integrierten Azure-Rollen zuzuweisen. Jede Autorisierung umfasst eine principalId, die auf einen Microsoft Entra-Benutzer, eine Gruppe oder einen Dienstprinzipal im verwaltenden Mandanten verweist.

Hinweis

Wenn nicht explizit angegeben, können sich Verweise auf einen „Benutzer“ in der Azure Lighthouse-Dokumentation auf einen Microsoft Entra-Benutzer, eine Gruppe oder einen Dienstprinzipal in einer Autorisierung beziehen.

Zum Definieren von Autorisierungen in Ihrer Vorlage müssen Sie die ID-Werte für jeden Benutzer, jede Benutzergruppe oder jeden Dienstprinzipal im verwaltenden Mandanten einschließen, dem bzw. der Sie Zugriff erteilen möchten. Außerdem benötigen Sie die Rollendefinitions-ID für jede integrierte Rolle, die Sie zuweisen möchten. Wenn Sie Ihre Vorlage im Azure-Portal erstellen, können Sie das Benutzerkonto und die Rolle auswählen, dann werden diese ID-Werte automatisch hinzugefügt. Wenn Sie eine Vorlage manuell erstellen, können Sie Benutzer-IDs mithilfe des Azure-Portals, Azure PowerShell oder Azure CLI innerhalb des verwaltenden Mandanten abrufen.

Tipp

Beim Onboarding eines Kunden empfiehlt es sich, die Rolle „Registrierungszuweisung für verwaltete Dienste“ zuzuweisen, damit Benutzer in Ihrem Mandanten später bei Bedarf den Zugriff auf die Delegierung entfernen können. Wenn diese Rolle nicht zugewiesen wird, können delegierte Ressourcen nur durch einen Benutzer im Kundenmandanten entfernt werden.

Es wird empfohlen, wann immer möglich für jede Zuweisung anstelle einzelner Benutzer entsprechende Microsoft Entra-Benutzergruppen zu verwenden. Dadurch haben Sie die Flexibilität, einzelne Benutzer der Gruppe mit Zugriffsberechtigung hinzuzufügen oder daraus zu entfernen, sodass Sie den Onboardingprozess nicht wiederholen müssen, um Benutzeränderungen vorzunehmen. Sie können auch einem Dienstprinzipal Rollen zuweisen, was für Automatisierungsszenarien nützlich sein kann.

Wichtig

Der Gruppentyp muss auf Sicherheit festgelegt werden, um Berechtigungen für eine Microsoft Entra-Gruppe hinzuzufügen. Diese Option wird bei der Erstellung der Gruppe ausgewählt. Weitere Informationen finden Sie unter " Informationen zu Gruppentypen, Mitgliedschaftstypen und Zugriffsverwaltung".

Achten Sie beim Definieren der Autorisierungen darauf, das Prinzip der geringsten Rechte zu befolgen, damit Benutzer nur über die Berechtigungen verfügen, die zum Durchführen ihrer Aufgaben erforderlich sind. Informationen zu unterstützten Rollen sowie bewährte Methode finden Sie unter Mandanten, Benutzer und Rollen in Azure Lighthouse-Szenarien.

Tipp

Sie können auch berechtigte Autorisierungen erstellen, mit denen Benutzer in Ihrem verwaltungsfähigen Mandanten vorübergehend ihre Rolle erhöhen können. Für dieses Feature gelten spezifische Lizenzierungsanforderungen. Weitere Informationen finden Sie unter Erstellen von berechtigten Autorisierungen.

Um ihre Wirksamkeit hinsichtlich der Kundenbindung nachzuverfolgen und Bekanntheit zu erlangen, ordnen Sie Ihre Microsoft Cloud-Partnerprogramm-ID mindestens einem Benutzerkonto zu, das Zugriff auf jedes Ihrer integrierten Abonnements hat. Diese Zuordnung müssen Sie in Ihrem Dienstanbietermandanten ausführen. Wir empfehlen, in Ihrem Mandanten ein Dienstprinzipalkonto zu erstellen, das mit Ihrer Partner-ID verknüpft ist, und diesen Dienstprinzipal bei jedem Onboarding eines Kunden einzubeziehen. Weitere Informationen finden Sie unter Verknüpfen einer Partner-ID.

Erstellen einer Azure Resource Manager-Vorlage

Um Ihren Kunden zu integrieren, müssen Sie eine Azure Resource Manager-Vorlage für das Angebot erstellen, die folgende Informationen enthält: Die Werte mspOfferName und mspOfferDescription sind für den Kunden auf der Seite Dienstanbieter im Azure-Portal sichtbar, sobald die Vorlage im Mandanten des Kunden bereitgestellt wurde.

| Feld | Definition |

|---|---|

mspOfferName |

Ein Name, der diese Definition beschreibt. Dieser Wert wird dem Kunden als Titel des Angebots angezeigt und muss ein eindeutiger Wert sein. |

mspOfferDescription |

Eine kurze Beschreibung Ihres Angebots (z. B. „Angebot für die Verwaltung von virtuellen Contoso-Computern“) Dieses Feld ist optional, wird aber empfohlen, damit Kunden ein klares Bild von Ihrem Angebot erhalten. |

managedByTenantId |

Ihre Mandanten-ID. |

authorizations |

Die principalId-Werte für die Benutzer/Gruppen/SPNs Ihres Mandanten, jeweils mit einem principalIdDisplayName-Element, um Ihrem Kunden zu helfen, den Zweck der Autorisierung zu verstehen, und einem integrierten roleDefinitionId-Wert zugeordnet, um die Zugriffsebene anzugeben. |

Sie können diese Vorlage im Azure-Portal erstellen, oder Sie können die in unserem Beispielrepository bereitgestellten Vorlagen manuell ändern.

Wichtig

Der hier beschriebene Prozess erfordert für jedes Abonnement, das integriert wird, eine separate Bereitstellung. Dies gilt selbst dann, wenn Sie Abonnements im gleichen Kundenmandanten integrieren. Gesonderte Bereitstellungen sind auch erforderlich, wenn Sie mehrere Ressourcengruppen innerhalb verschiedener Abonnements im gleichen Kundenmandanten integrieren. Das Onboarding mehrerer Ressourcengruppen innerhalb eines einzelnen Abonnements kann jedoch in einer einzigen Bereitstellung erfolgen.

Separate Bereitstellungen sind auch erforderlich für mehrere Angebote, die auf dasselbe Abonnement (oder dieselben Ressourcengruppen in einem Abonnement) angewendet werden. Für jedes angewendete Angebot muss ein anderer mspOfferName verwendet werden.

Erstellen der Vorlage im Azure-Portal

Zum Erstellen der Vorlage im Azure-Portal navigieren Sie zu Meine Kunden, und wählen Sie dann auf der Übersichtsseite die Option ARM-Vorlage erstellen aus.

Geben Sie auf der Seite ARM-Vorlagenangebot erstellen Ihren Namen und eine optionale Beschreibung ein. Diese Werte werden für den mspOfferName und die mspOfferDescription in Ihrer Vorlage verwendet, und sie sind möglicherweise für Ihren Kunden sichtbar. Der managedByTenantId Wert wird basierend auf dem Microsoft Entra-Mandanten, bei dem Sie angemeldet sind, automatisch bereitgestellt.

Wählen Sie als Nächstes entweder Abonnement oder Ressourcengruppe aus, je nach Kundenbereich, für den Sie ein Onboarding durchführen möchten. Wenn Sie Ressourcengruppe auswählen, müssen Sie den Namen der Ressourcengruppe angeben, für die Sie ein Onboarding durchführen möchten. Sie können das +-Symbol auswählen, um bei Bedarf zusätzliche Ressourcengruppen im gleichen Abonnement hinzuzufügen. (Zum Integrieren zusätzlicher Ressourcengruppen in einem anderen Abonnement müssen Sie eine separate Vorlage für dieses Abonnement erstellen und bereitstellen.)

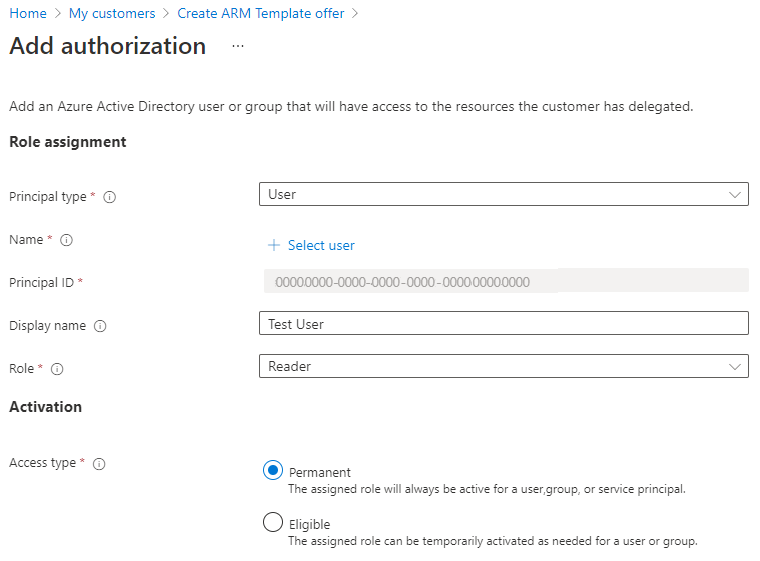

Zum Schluss erstellen Sie die Autorisierungen, indem Sie + Autorisierung hinzufügen auswählen. Geben Sie für jede Autorisierung die folgenden Details an:

- Wählen Sie den Prinzipaltyp je nach Art des Kontos aus, das Sie in die Autorisierung einbeziehen möchten. Dabei kann es sich entweder um Benutzer, Gruppe oder Dienstprinzipal handeln. In diesem Beispiel wählen Sie Benutzer aus.

- Wählen Sie den Link + Benutzer auswählen aus, um den Auswahlbereich zu öffnen. Mithilfe des Suchfelds können Sie nach dem Benutzer suchen, den Sie hinzufügen möchten. Anschließend klicken Sie auf Auswählen. Die Prinzipal-ID des Benutzers wird automatisch ausgefüllt.

- Überprüfen Sie das Feld Anzeigename (wird basierend auf dem von Ihnen ausgewählten Benutzer ausgefüllt), und nehmen Sie ggf. Änderungen vor.

- Wählen Sie die Rolle aus, die diesem Benutzer zugewiesen werden soll.

- Wählen Sie für Zugriffstyp die Option Dauerhaft oder Berechtigt aus. Wenn Sie Berechtigt wählen, müssen Sie Optionen für die maximale Dauer und die mehrstufige Authentifizierung festlegen und angeben, ob eine Genehmigung erforderlich ist. Weitere Informationen zu diesen Optionen finden Sie unter Erstellen von berechtigten Autorisierungen. Das Feature für berechtigte Autorisierungen kann nicht mit Dienstprinzipalen verwendet werden.

- Wählen Sie Hinzufügen aus, um die Autorisierung zu erstellen.

Nachdem Sie Hinzufügen ausgewählt haben, kehren Sie zum Bildschirm ARM-Vorlagenangebot erstellen zurück. Sie können + Autorisierung hinzufügen erneut auswählen, um so viele Autorisierungen wie nötig hinzuzufügen.

Wenn Sie alle Autorisierungen hinzugefügt haben, wählen Sie Vorlage anzeigen aus. Auf diesem Bildschirm wird eine JSON-Datei angezeigt, die den von Ihnen eingegebenen Werten entspricht. Wählen Sie Herunterladen aus, um eine Kopie dieser JSON-Datei zu speichern. Diese Vorlage kann dann im Mandanten des Kunden bereitgestellt werden. Sie können sie auch manuell bearbeiten, wenn Sie Änderungen vornehmen müssen.

Wichtig

Die generierte Vorlagendatei wird nicht im Azure-Portal gespeichert. Achten Sie darauf, eine Kopie herunterzuladen, bevor Sie den Bildschirm Vorlage anzeigen verlassen.

Manuelles Erstellen der Vorlage

Sie können die Vorlage mithilfe einer Azure Resource Manager-Vorlage (in unserem Beispielrepository enthalten) und einer zugehörigen Parameterdatei erstellen, die Sie so ändern, dass sie Ihrer Konfiguration entspricht und Ihre Autorisierungen definiert. Sie können auf Wunsch auch alle Informationen direkt in die Vorlage eingeben, anstatt eine separate Parameterdatei zu verwenden.

Die ausgewählte Vorlage hängt davon ab, ob Sie ein gesamtes Abonnement, eine Ressourcengruppe oder mehrere Ressourcengruppen innerhalb eines Abonnements integrieren. Wir stellen auch eine Vorlage bereit, die für Kunden verwendet werden kann, die ein Angebot für verwaltete Dienste gekauft haben, das Sie im Azure Marketplace veröffentlicht haben, wenn Sie deren Abonnement(s) lieber auf diese Weise integrieren möchten.

| So führen Sie das Onboarding durch | Verwenden Sie diese Azure Resource Manager-Vorlage: | Ändern Sie außerdem diese Parameterdatei: |

|---|---|---|

| Abonnement | subscription.json | subscription.parameters.json |

| Ressourcengruppe | rg.json | rg.parameters.json |

| Mehrere Ressourcengruppen in einem Abonnement | multi-rg.json | multiple-rg.parameters.json |

| Abonnement (bei Verwendung eines in Azure Marketplace veröffentlichten Angebots) | marketplaceDelegatedResourceManagement.json | marketplaceDelegatedResourceManagement.parameters.json |

Wenn Sie berechtigte Autorisierungen aufnehmen möchten, wählen Sie im Abschnitt delegated-resource-management-eligible-authorizations des Beispielrepositorys die entsprechende Vorlage aus.

Tipp

Sie können zwar kein Onboarding für eine gesamte Verwaltungsgruppe in einer Bereitstellung durchführen, Sie können jedoch eine Richtlinie für das Onboarding jedes Abonnements in einer Verwaltungsgruppe bereitstellen. Sie haben dann Zugriff auf alle Abonnements in der Verwaltungsgruppe, obwohl Sie diese als einzelne Abonnements bearbeiten müssen (anstatt Aktionen für die Verwaltungsgruppenressource direkt durchzuführen).

Das folgende Beispiel zeigt eine geänderte subscription.parameters.json-Datei, die für das Onboarding eines Abonnements verwendet werden kann. Die Ressourcengruppen-Parameterdateien (im Ordner rg-delegated-resource-management) weisen ein ähnliches Format auf, enthalten aber außerdem einen rgName-Parameter, um die spezifische(n) Ressourcengruppe(n) zu identifizieren, die integriert werden soll(en).

{

"$schema": "https://schema.management.azure.com/schemas/2018-05-01/subscriptionDeploymentParameters.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"mspOfferName": {

"value": "Fabrikam Managed Services - Interstellar"

},

"mspOfferDescription": {

"value": "Fabrikam Managed Services - Interstellar"

},

"managedByTenantId": {

"value": "00000000-0000-0000-0000-000000000000"

},

"authorizations": {

"value": [

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Tier 1 Support",

"roleDefinitionId": "b24988ac-6180-42a0-ab88-20f7382dd24c"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Tier 1 Support",

"roleDefinitionId": "36243c78-bf99-498c-9df9-86d9f8d28608"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Tier 2 Support",

"roleDefinitionId": "acdd72a7-3385-48ef-bd42-f606fba81ae7"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Service Automation Account",

"roleDefinitionId": "b24988ac-6180-42a0-ab88-20f7382dd24c"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Policy Automation Account",

"roleDefinitionId": "18d7d88d-d35e-4fb5-a5c3-7773c20a72d9",

"delegatedRoleDefinitionIds": [

"b24988ac-6180-42a0-ab88-20f7382dd24c",

"92aaf0da-9dab-42b6-94a3-d43ce8d16293"

]

}

]

}

}

}

Die letzte Autorisierung im obigen Beispiel fügt eine principalId mit der Rolle „Benutzerzugriffsadministrator“ hinzu (18d7d88d-d35e-4b5-a5c3-7773c20a72d9). Wenn Sie diese Rolle zuweisen, müssen Sie die delegatedRoleDefinitionIds-Eigenschaft und mindestens eine unterstützte integrierte Azure-Rolle einschließen. Der in dieser Autorisierung erstellte Benutzer kann diese Rollen verwalteten Identitäten im Kundenmandanten zuweisen. Dies ist erforderlich, um Richtlinien bereitzustellen, die korrigiert werden können. Der Benutzer kann außerdem Supportfälle erstellen. Für diese principalId gelten keine anderen Berechtigungen, die normalerweise der Rolle „Benutzerzugriffsadministrator“ zugeordnet sind.

Stellen Sie die Azure Resource Manager-Vorlage bereit.

Nachdem Sie die Vorlage erstellt haben, muss ein Benutzer im Mandanten des Kunden die Vorlage in seinem Mandanten bereitstellen. Eine gesonderte Bereitstellung ist für jedes Abonnement erforderlich, für das Sie ein Onboarding durchführen möchten (oder für jedes Abonnement, das Ressourcengruppen enthält, die Sie integrieren möchten).

Wenn Sie ein Abonnement (oder mindestens eine Ressourcengruppe innerhalb eines Abonnements) mithilfe des hier beschriebenen Prozesses integrieren, wird der Ressourcenanbieter Microsoft.ManagedServices für dieses Abonnement registriert.

Wichtig

Diese Bereitstellung muss von einem Nicht-Gastkonto im Mandanten des Kunden durchgeführt werden, das über die Rolle Microsoft.Authorization/roleAssignments/write, z. B. Besitzer, für das Abonnement verfügt, das integriert wird (oder das die Ressourcengruppen enthält, die integriert werden). Um Benutzer aufzufinden, die das Abonnement delegieren können, kann ein Benutzer im Mandanten des Kunden das Abonnement im Azure-Portal auswählen, Zugriffssteuerung (IAM) öffnen und alle Benutzer mit der Rolle „Besitzer“ anzeigen.

Wenn das Abonnement über das CSP-Programm (Cloud Solution Provider) erstellt wurde, kann jeder Benutzer, der die Rolle Administrator-Agent in Ihrem Dienstanbietermandanten ausübt, die Bereitstellung ausführen.

Die Bereitstellung kann im Azure-Portal, mithilfe der Azure CLI oder mithilfe von PowerShell erfolgen.

Zum Bereitstellen einer Vorlage im Azure-Portal folgen Sie dem unten beschriebenen Prozess. Diese Schritte müssen von einem Benutzer im Kundenmandanten mit der Rolle Besitzer (oder einer anderen Rolle mit der Microsoft.Authorization/roleAssignments/write-Berechtigung) ausgeführt werden.

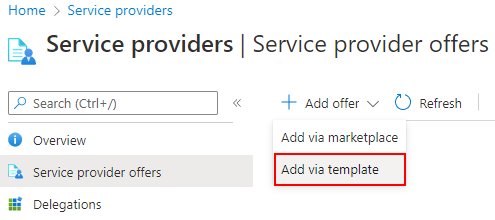

Wählen Sie auf der Seite Dienstanbieter im Azure-Portal Serveranbieterangebote aus.

Wählen Sie am oberen Bildschirmrand den Pfeil neben Angebot hinzufügen aus, und wählen Sie dann Über Vorlage hinzufügen aus.

Laden Sie die Vorlage per Drag & Drop hoch, oder wählen Sie Nach Dateien suchen aus, um die Vorlage zu finden und hochzuladen.

Falls zutreffend, aktivieren Sie das Feld Ich habe eine separate Parameterdatei, und laden Sie dann die Parameterdatei hoch.

Nachdem Sie Ihre Vorlage (und bei Bedarf die Parameterdatei) hochgeladen haben, wählen Sie Hochladen aus.

Überprüfen Sie auf dem Bildschirm Benutzerdefinierte Bereitstellung die angezeigten Details. Bei Bedarf können Sie Änderungen an den Werten auf diesem Bildschirm vornehmen oder in dem Sie Parameter bearbeiten auswählen.

Wählen Sie Überprüfen und erstellen und dann Erstellen aus.

Nach einigen Minuten müsste eine Benachrichtigung angezeigt werden, dass die Bereitstellung abgeschlossen ist.

Tipp

Wählen Sie alternativ in unserem GitHub-Repository die Schaltfläche In Azure bereitstellen aus, die neben der Vorlage (in der Spalte Automatische Bereitstellung) angezeigt wird, die Sie verwenden möchten. Die Beispielvorlage wird im Azure-Portal geöffnet. Wenn Sie diesen Prozess verwenden, müssen Sie die Werte für Msp-Angebotsname, Msp-Angebotsbeschreibung, Verwaltet durch Mandanten-ID und Autorisierungen aktualisieren, bevor Sie Überprüfen und erstellen auswählen.

Bestätigen des erfolgreichen Onboardings

Wenn ein Kundenabonnement erfolgreich in Azure Lighthouse integriert wurde, können Benutzer im Mandanten des Dienstanbieters das Abonnement und seine Ressourcen sehen, wenn ihnen über den oben genannten Prozess entweder einzeln oder als Mitglied einer Microsoft Entra-Gruppe mit den entsprechenden Berechtigungen Zugriff darauf gewährt wurde. Sie können bestätigen, dass die Ressourcen erfolgreich delegiert wurden, indem Sie das Azure-Portal, Azure PowerShell oder azure CLI verwenden.

Im Mandanten des Dienstanbieters:

- Navigieren Sie zur Seite Meine Kunden.

- Wählen Sie Kunden aus.

- Vergewissern Sie sich, dass die Abonnements mit dem Angebotsnamen angezeigt werden, den Sie in der Resource Manager-Vorlage angegeben haben.

Wichtig

Um das delegierte Abonnement in Meine Kunden anzuzeigen, muss den Benutzern im Mandanten des Dienstanbieters beim Onboarding des Abonnements die Rolle Leser (oder eine andere integrierte Rolle mit Lesezugriff) erteilt worden sein.

Im Mandanten des Kunden:

- Navigieren Sie zur Seite Dienstanbieter.

- Wählen Sie Dienstanbieterangebote aus.

- Vergewissern Sie sich, dass die Abonnements mit dem Angebotsnamen angezeigt werden, den Sie in der Resource Manager-Vorlage angegeben haben.

Hinweis

Nach dem Abschluss Ihrer Bereitstellung kann es noch bis zu 15 Minuten dauern, bis die Aktualisierungen im Azure-Portal zu sehen sind. Möglicherweise werden die Updates früher angezeigt, wenn Sie Ihr Azure Resource Manager-Token aktualisieren, indem Sie den Browser aktualisieren, sich an- und abmelden oder ein neues Token anfordern.

Wenn Sie nach dem Onboarding des Kunden Änderungen vornehmen müssen, können Sie die Delegierung aktualisieren. Sie können auch vollständig den Zugriff auf die Delegierung entfernen.

Problembehandlung

Wenn Sie Ihren Kunden nicht erfolgreich integrieren können oder wenn Ihre Benutzer Probleme beim Zugriff auf die delegierten Ressourcen haben, überprüfen Sie die folgenden Tipps und Anforderungen, und versuchen Sie es erneut.

- Benutzer, die Kundenressourcen im Azure-Portal anzeigen müssen, müssen während des Onboardingvorgangs die Rolle Leser (oder eine andere integrierte Rolle, die den Lesezugriff umfasst) erhalten haben.

- Der Wert

managedbyTenantIddarf nicht mit der Mandanten-ID für das Abonnement übereinstimmen, für das das Onboarding durchgeführt wird. - Sie können nicht mehrere Zuweisungen im selben Bereich mit demselben

mspOfferNameverwenden. - Der Microsoft.ManagedServices-Ressourcenanbieter muss für das delegierte Abonnement registriert sein. Dies sollte während der Bereitstellung automatisch erfolgen, Sie können sie aber auch manuell registrieren.

- Autorisierungen dürfen keine Benutzer*innen mit der Rolle Besitzer, Rollen mit DataActions oder Rollen mit eingeschränkten Aktionen einschließen.

- Gruppen müssen so erstellt werden, dass der Gruppentyp auf Sicherheit und nicht Microsoft 365 festgelegt ist.

- Wenn einer Gruppe Zugriff gewährt wurde, überprüfen Sie, ob die Benutzer*innen Mitglieder dieser Gruppe sind. Falls nicht, können Sie sie der Gruppe mit Microsoft Entra ID hinzufügen, ohne eine weitere Bereitstellung ausführen zu müssen. Beachten Sie, dass Gruppenbesitzer nicht unbedingt Mitglieder der gruppen sind, die sie verwalten, und möglicherweise hinzugefügt werden müssen, um Zugriff zu haben.

- Es kann zu einer zusätzlichen Verzögerung kommen, bevor der Zugriff für geschachtelte Gruppen aktiviert wird.

- Die integrierten Azure-Rollen, die Sie in Autorisierungen einschließen, dürfen keine veralteten Rollen enthalten. Wenn eine integrierte Azure-Rolle veraltet ist, verlieren alle Benutzer, die mit dieser Rolle integriert wurden, den Zugriff, und Sie können keine weiteren Delegierungen mehr integrieren. Um dies zu korrigieren, aktualisieren Sie Ihre Vorlage so, dass nur unterstützte integrierte Rollen verwendet werden, und führen Sie dann eine neue Bereitstellung aus.

Nächste Schritte

- Erfahren Sie über Mandantenübergreifende Verwaltungsmöglichkeiten.

- Anzeigen und Verwalten von Kunden, indem sie im Azure-Portal zu Meine Kunden navigieren.

- Erfahren Sie, wie Sie eine Delegierung aktualisieren oder entfernen können.