Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Als Dienstanbieter können Sie mit Azure Lighthouse die Azure-Ressourcen Ihrer Kunden in Ihrem eigenen Microsoft Entra-Mandanten verwalten. Viele allgemeine Aufgaben und Dienste können in diesen verwalteten Mandanten ausgeführt werden.

Tipp

Azure Lighthouse kann auch in einem Unternehmen verwendet werden, das über mehrere eigene Microsoft Entra-Mandanten verfügt, um die mandantenübergreifende Administration zu vereinfachen.

Grundlegendes zu Mandanten und Delegierung

Ein Microsoft Entra-Mandant ist eine Darstellung einer Organisation. Es handelt sich um eine dedizierte Instanz von Microsoft Entra ID die Organisationen bereitgestellt wird, wenn diese sich für Azure, Microsoft 365 oder andere Dienste registrieren und damit eine Geschäftsbeziehung mit Microsoft eingehen. Jeder Microsoft Entra-Mandant unterscheidet sich von anderen Microsoft Entra-Mandanten und verfügt über eine eigene Mandanten-ID (eine GUID). Weitere Informationen finden Sie unter Was ist Microsoft Entra ID?

Um Azure-Ressourcen für einen Kunden zu verwalten, müssen sich Dienstanbieter in der Regel mit einem Konto beim Azure-Portal anmelden, das dem Mandanten dieses Kunden zugeordnet ist. In diesem Szenario muss ein Administrator im Mandanten des Kunden Benutzerkonten für den Dienstanbieter erstellen und verwalten.

Mit Azure Lighthouse werden im Prozess des Onboardings Benutzer im Mandanten des Dienstanbieters angegeben, denen Rollen für delegierte Abonnements und Ressourcengruppen im Mandanten des Kunden zugewiesen sind. Diese Benutzer können sich dann mit ihren eigenen Anmeldeinformationen beim Azure-Portal anmelden und an Ressourcen arbeiten, die zu allen Kunden gehören, für die sie Zugriff haben. Benutzer im Verwaltungsmandanten können alle diese Kunden auf der Seite Meine Kunden im Azure-Portal anzeigen. Sie können auch direkt im Kontext dieses Kundenabonnements an Ressourcen arbeiten – entweder im Azure-Portal oder über APIs.

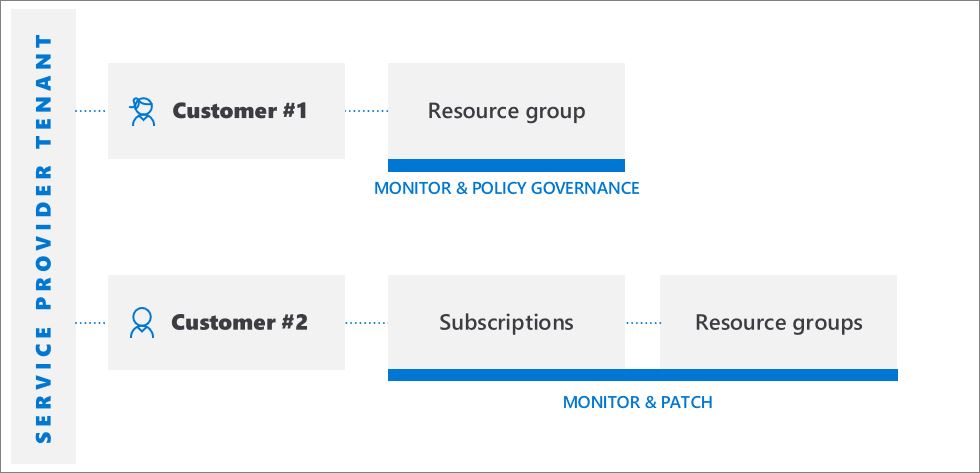

Azure Lighthouse ermöglicht Flexibilität bei der Verwaltung von Ressourcen für mehrere Kunden, ohne sich bei verschiedenen Konten in unterschiedlichen Mandanten anmelden zu müssen. So kann ein Dienstanbieter beispielsweise zwei Kunden mit unterschiedlichen Zuständigkeiten und Zugriffsebenen haben. Mithilfe von Azure Lighthouse können sich autorisierte Benutzer beim Mandanten des Dienstanbieters anmelden und auf alle delegierten Ressourcen dieser Kunden zugreifen, und zwar entsprechend den ihnen für jede Delegierung zugewiesenen Rollen.

Unterstützung für APIs und Verwaltungstools

Sie können Verwaltungsaufgaben für delegierte Ressourcen im Azure-Portal oder mithilfe von APIs und Verwaltungstools (z. B. Azure-Befehlszeilenschnittstelle und Azure PowerShell) durchführen. Alle vorhandenen APIs können für delegierte Ressourcen verwendet werden, solange die Funktionalität für mandantenübergreifende Verwaltung unterstützt wird und der Benutzer über die entsprechenden Berechtigungen verfügt.

Das Azure PowerShell-Cmdlet Get-AzSubscription zeigt standardmäßig die TenantId des verwaltenden Mandanten. Mithilfe der Attribute HomeTenantId und ManagedByTenantIds für jedes Abonnement können Sie ermitteln, ob ein zurückgegebenes Abonnement zu einem verwalteten Mandanten oder Ihrem verwaltenden Mandanten gehört.

Ebenso zeigen Azure CLI-Befehle wie az account list die Attribute homeTenantId und managedByTenants an. Wenn diese Werte bei Verwendung der Azure-Befehlszeilenschnittstelle nicht angezeigt werden, löschen Sie den Cache, indem Sie az account clear gefolgt von az login --identity ausführen.

In der Azure-REST-API enthalten die Befehle Subscriptions – Get und Subscriptions – List das Element ManagedByTenant.

Hinweis

Zusätzlich zu den Mandanteninformationen im Zusammenhang mit Azure Lighthouse können Mandanten, die von diesen APIs angezeigt werden, auch Partnermandanten für Azure Databricks oder verwaltete Azure-Anwendungen darstellen.

Wir bieten außerdem APIs, die speziell für Azure Lighthouse-Aufgaben ausgelegt sind. Weitere Informationen finden Sie im Abschnitt Referenz.

Verbesserte Dienste und Szenarien

Die meisten Azure-Aufgaben und -Dienste können mit delegierten Ressourcen für mehrere verwaltete Mandanten genutzt werden, vorausgesetzt, die entsprechenden Rollen sind zugewiesen. Im Folgenden finden Sie einige wichtige Szenarien, in denen die mandantenübergreifende Verwaltung besonders effektiv sein kann.

- Hybride Server in großem Umfang verwalten - Azure Arc-aktivierte Server:

- Onboarding von Servern zu delegierten Kundenabonnements und/oder Ressourcengruppen in Azure

- Verwalten von verbundenen Windows Server- oder Linux-Computern außerhalb von Azure mit delegierten Abonnements

- Verwalten von verbundenen Computern mithilfe von Azure-Konstrukten, z. B. Azure Policy und Tagging

- Sicherstellen der Anwendung derselben Richtlinien für die Hybridumgebungen von Kunden

- Verwenden von Microsoft Defender für Cloud zum Überwachen der Konformität in den Hybridumgebungen von Kunden

- Hybride Kubernetes-Cluster im großen Maßstab verwalten – Azure Arc-aktiviertes Kubernetes:

- Verbinden von Kubernetes-Clustern mit delegierten Abonnements und/oder Ressourcengruppen

- Verwenden von GitOps zum Bereitstellen von Konfigurationen in verbundenen Clustern

- Ausführen von Verwaltungsaufgaben, z. B Erzwingen von Richtlinien für verbundene Cluster

- Verwenden von Automation-Konten für den Zugriff auf und die Arbeit mit delegierten Ressourcen

- Sichern und Wiederherstellen von Kundendaten mithilfe von Azure Backup. Derzeit werden die folgenden Azure-Workloads unterstützt: Azure Virtual Machines (Azure VM), Azure Files, SQL Server auf Azure VMs, SAP HANA auf Azure VMs. Workloads, die den Sicherungstresor (z. B. Azure Database for PostgreSQL, Azure Blob, Azure Managed Disk und Azure Kubernetes Services) nutzen, werden derzeit nicht vollständig unterstützt.

- Anzeigen von Daten für alle delegierten Kundenressourcen in Backup Center

- Verwenden des Backup-Explorers zum Anzeigen von Betriebsinformationen zu Sicherungselementen (einschließlich noch nicht für die Sicherung konfigurierten Azure-Ressourcen) und Überwachungsinformationen (Aufträge und Warnungen) zu delegierten Abonnements. Der Backup-Explorer ist zurzeit nur für Azure-VM-Daten verfügbar.

- Verwenden von übergreifenden Sicherungsberichten für delegierte Abonnements, um historische Trends nachzuverfolgen, den Sicherungsspeicherverbrauch zu analysieren und Sicherungen und Wiederherstellungen zu überwachen.

- Verwenden Sie Azure Blueprints zur Orchestrierung der Bereitstellung von Ressourcenvorlagen und anderen Artefakten (erfordert zusätzlichen Zugriff zur Vorbereitung des Kundenabonnements).

Azure-Kostenverwaltung und -Abrechnung:

- Über den verwaltenden Mandanten können CSP-Partner für Kunden, die dem Azure-Plan unterliegen, Verbrauchskosten vor Steuern anzeigen, verwalten und analysieren. (Käufe werden hierbei nicht berücksichtigt.) Die Kosten basieren auf Einzelhandelspreisen und dem Azure RBAC (Role-Based Access Control)-Zugriffs des Partners für das Abonnement des Kunden. Derzeit können Sie die Verbrauchskosten zu Einzelhandelspreisen für jedes einzelne Kundenabonnement anzeigen, basierend auf dem Azure RBAC-Zugriff.

- Erstellen von Schlüsseltresoren in Kundenmandanten

- Verwenden einer verwalteten Identität zum Erstellen von Schlüsseltresoren in Kundenmandanten

Azure Kubernetes Service (AKS):

- Verwalten gehosteter Kubernetes-Umgebungen und Bereitstellen und Verwalten von Containeranwendungen innerhalb von Kundenmandanten

- Bereitstellen und Verwalten von Clustern in Kundenmandanten

- Verwenden von Azure Monitor für Container zum Überwachen der Leistung in Kundenmandanten

- Erstellen von Migrationsprojekten im Kundenmandanten und Migrieren von VMs

- Anzeigen von Warnungen für delegierte Abonnements mit der Möglichkeit, Warnungen in allen Abonnements anzuzeigen und zu aktualisieren

- Anzeigen von Aktivitätsprotokolldetails für delegierte Abonnements

- Protokollanalyse: Abfragen von Daten aus Remotearbeitsbereichen in mehreren Mandanten. (Beachten Sie, dass Automation-Konten, die für den Zugriff auf Daten aus Arbeitsbereichen in Kundenmandanten verwendet werden, im selben Mandanten erstellt werden müssen.)

- Erstellen, Anzeigen und Verwalten von Warnungen in Kundenmandanten

- Erstellen von Warnungen in Kundenmandanten, die eine Automatisierung auslösen, wie z. B. Azure Automation-Runbooks oder Azure Functions im verwaltenden Mandanten über Webhooks

- Erstellen von Diagnoseeinstellungen in Arbeitsbereichen in Kundenmandanten zum Senden von Ressourcenprotokollen an Arbeitsbereiche im verwaltenden Mandanten

- Für SAP-Workloads sollten Sie die Metriken von SAP-Lösungen mit einer aggregierten Sicht über Kundenmandanten hinweg überwachen.

- Für die externe Microsoft Entra-ID leiten Sie Anmelde- und Überwachungsprotokolle an verschiedene Überwachungslösungen weiter.

- Bereitstellen und Verwalten einer Azure Virtual Network-Instanz und virtueller Netzwerkschnittstellenkarten (vNICs) innerhalb verwalteter Mandanten

- Bereitstellen und Konfigurieren von Azure Firewall, um die Virtual Network-Ressourcen der Kunden zu schützen

- Verwalten von Konnektivitätsdiensten wie Azure Virtual WAN, Azure ExpressRoute und VPN Gateway

- Verwenden von Azure Lighthouse zur Unterstützung wichtiger Szenarien für das Azure Networking MSP-Programm

- Erstellen und Bearbeiten von Richtliniendefinitionen innerhalb delegierter Abonnements

- Bereitstellen von Richtliniendefinitionen und -zuweisungen für mehrere Mandanten

- Zuweisen der von Kunden definierten Richtliniendefinitionen innerhalb delegierter Abonnements

- Kunden werden Richtlinien, die vom Dienstanbieter erstellt wurden, zusammen mit allen Richtlinien angezeigt, die sie selbst erstellt haben.

- Beheben von „deployIfNotExists“ oder Ändern von Zuweisungen innerhalb des verwalteten Mandanten

- Beachten Sie, dass das Anzeigen von Konformitätsdetails für nicht konforme Ressourcen in Kundenmandanten aktuell nicht unterstützt wird.

- Anzeigen der Mandanten-ID in zurückgegebenen Abfrageergebnissen, sodass ermittelt werden kann, ob ein Abonnement zu einem verwalteten Mandanten gehört

- Überwachen der Integrität von Kundenressourcen mittels Azure Resource Health

- Verfolgen der Integrität der Azure-Dienste, die von ihren Kunden verwendet werden

- Verwalten von Notfallwiederherstellungsoptionen für Azure-VMs in Kundenmandanten (beachten Sie, dass Sie keine

RunAs-Konten zum Kopieren von VM-Erweiterungen verwenden können)

- Verwenden von VM-Erweiterungen, um nach der Bereitstellung Konfigurations- und Automatisierungsaufgaben auf Azure-VMs auszuführen

- Verwenden der Startdiagnose zur Problembehandlung von Azure-VMs

- Zugreifen auf VMs mit der seriellen Konsole

- Integrieren von VMs in Azure Key Vault mit einer verwalteten Identität über Richtlinien, um Kennwörter, Geheimnisse oder kryptografische Schlüssel für die Datenträgerverschlüsselung zu verwenden und dabei sicherzustellen, dass Geheimnisse in einer Key Vault-Instanz in den verwalteten Mandanten gespeichert werden

- Beachten Sie, dass Sie Microsoft Entra ID nicht für die Remoteanmeldung bei VMs verwenden können

- Mandantenübergreifende Sichtbarkeit

- Überwachen der Konformität mit Sicherheitsrichtlinien und Sicherstellen der Sicherheitsabdeckung für alle Ressourcen der Mandanten

- Kontinuierliche Überwachung der Einhaltung gesetzlicher Bestimmungen für mehrere Mandanten in einer einzigen Ansicht

- Überwachen, Selektieren und Priorisieren von umsetzbaren Sicherheitsempfehlungen mit Sicherheitsbewertungsberechnung

- Mandantenübergreifende Sicherheitsstatusverwaltung

- Verwalten von Sicherheitsrichtlinien

- Ergreifen von Maßnahmen für Ressourcen, die nicht mit umsetzbaren Sicherheitsempfehlungen konform sind

- Erfassen und Speichern von sicherheitsbezogenen Daten

- Mandantenübergreifend Bedrohungserkennung und entsprechender Schutz davor

- Erkennen von Bedrohungen über Ressourcen von Mandanten hinweg

- Anwenden von Advanced Threat Protection-Kontrollen, wie z. B. JIT-VM-Zugriff (Just-in-Time)

- Verstärkung des Schutzes der Konfiguration von Netzwerksicherheitsgruppen mit adaptiver Netzwerkhärtung

- Sicherstellung mittels adaptiver Anwendungssteuerung, dass auf Servern nur die Anwendungen und Prozesse ausgeführt werden, die ausgeführt werden sollten

- Überwachen von Änderungen an wichtigen Dateien und Registrierungseinträgen mittels Überwachung der Dateiintegrität (FIM)

- Beachten Sie, dass das gesamte Abonnement an den Verwaltungsmandanten delegiert werden muss. Szenarien von Microsoft Defender für Cloud werden bei delegierten Ressourcengruppen nicht unterstützt.

- Verwalten von Microsoft Sentinel-Ressourcen in Kundenmandanten

- Verfolgen von Angriffen und Anzeigen von Sicherheitswarnungen für mehrere Mandanten

- Anzeigen von Vorfällen in mehreren Microsoft Sentinel-Arbeitsbereichen in verschiedenen Mandanten

Supportanfragen:

- Öffnen von Supportanfragen über das Blatt Hilfe und Support im Azure-Portal für delegierte Ressourcen (durch Auswahl des für den delegierten Bereich verfügbaren Supportplans)

- Anzeigen und Verwalten von Kontingenten für Azure-Dienste für delegierte Kundenressourcen mit der Azure-Kontingent-API

Aktuelle Einschränkungen

Beachten Sie bei allen Szenarios die folgenden aktuellen Einschränkungen:

- Von Azure Resource Manager verarbeitete Anforderungen können mithilfe von Azure Lighthouse durchgeführt werden. Die Vorgangs-URIs für diese Anforderungen beginnen mit

https://management.azure.com. Anforderungen, die von einer Instanz eines Ressourcentyps verarbeitet werden (etwa Zugriff auf Key Vault-Geheimnisse oder auf Speicherdaten), werden von Azure Lighthouse nicht unterstützt. Die Vorgangs-URIs für diese Anforderungen beginnen in der Regel mit einer Adresse, die für Ihre Instanz eindeutig ist, z. B.https://myaccount.blob.core.windows.netoderhttps://mykeyvault.vault.azure.net/. Bei letzteren handelt es in der Regel auch eher um Datenvorgänge als um Verwaltungsvorgänge. - Rollenzuweisungen müssen integrierte Azure-Rollen verwenden. Alle integrierten Rollen werden derzeit mit Azure Lighthouse unterstützt, ausgenommen „Besitzer“ sowie alle integrierten Rollen mit der Berechtigung

DataActions. Die Rolle „Benutzerzugriffsadministrator“ wird nur für die eingeschränkte Verwendung beim Zuweisen von Rollen zu verwalteten Identitäten unterstützt. Benutzerdefinierte Rollen und klassische Abonnementadministratorrollen werden nicht unterstützt. Weitere Informationen finden Sie unter Rollenunterstützung für Azure Lighthouse. - Für Benutzer im verwalteten Mandanten werden über Azure Lighthouse vorgenommene Rollenzuweisungen nicht unter Access Control (IAM) oder mit CLI-Tools wie

az role assignment listangezeigt. Diese Zuweisungen sind nur im Azure-Portal im Abschnitt Delegierungen von Azure Lighthouse oder über die Azure Lighthouse-API sichtbar. - Sie können Abonnements, die Azure Databricks verwenden, zwar integrieren, Benutzer im Verwaltungsmandanten können jedoch keine Azure Databricks-Arbeitsbereiche für ein delegiertes Abonnement starten.

- Sie können zwar ein Onboarding für Abonnements und Ressourcengruppen mit Ressourcensperren durchführen, diese Sperren verhindern jedoch nicht das Ausführen von Aktionen durch Benutzer im Verwaltungsmandanten. Ablehnungszuweisungen, die systemseitig verwaltete Ressourcen schützen (systemseitig zugewiesene Ablehnungszuweisungen) – beispielsweise solche, die von verwalteten Azure-Anwendungen oder von Azure Blueprints erstellt wurden –, verhindern, dass Benutzer im verwaltenden Mandanten Aktionen für diese Ressourcen ausführen. Benutzer im Kundenmandanten können gegenwärtig allerdings keine eigenen Ablehnungszuweisungen erstellen.

- Die Delegierung von Abonnements auf eine nationale Cloud und die öffentliche Azure-Cloud oder zwei separate nationale Clouds wird nicht unterstützt.

Nächste Schritte

- Onboarding Ihrer Kunden in Azure Lighthouse, entweder unter Verwendung von Azure Resource Manager-Vorlagen oder mittels Veröffentlichung eines privaten oder öffentlichen Angebots für verwaltete Dienste im Azure Marketplace.

- Anzeigen und Verwalten von Kunden, indem sie im Azure-Portal zu Meine Kunden navigieren.

- Weitere Informationen zur Azure Lighthouse-Architektur.