Problembehandlung für die lokale Netzwerkkonnektivität

Dieser Artikel hilft Ihnen bei der Behandlung von Problemen mit der Netzwerkkonnektivität bei der Verwendung von Azure Migrate mit privaten Endpunkten.

Überprüfen der Konfiguration privater Endpunkte

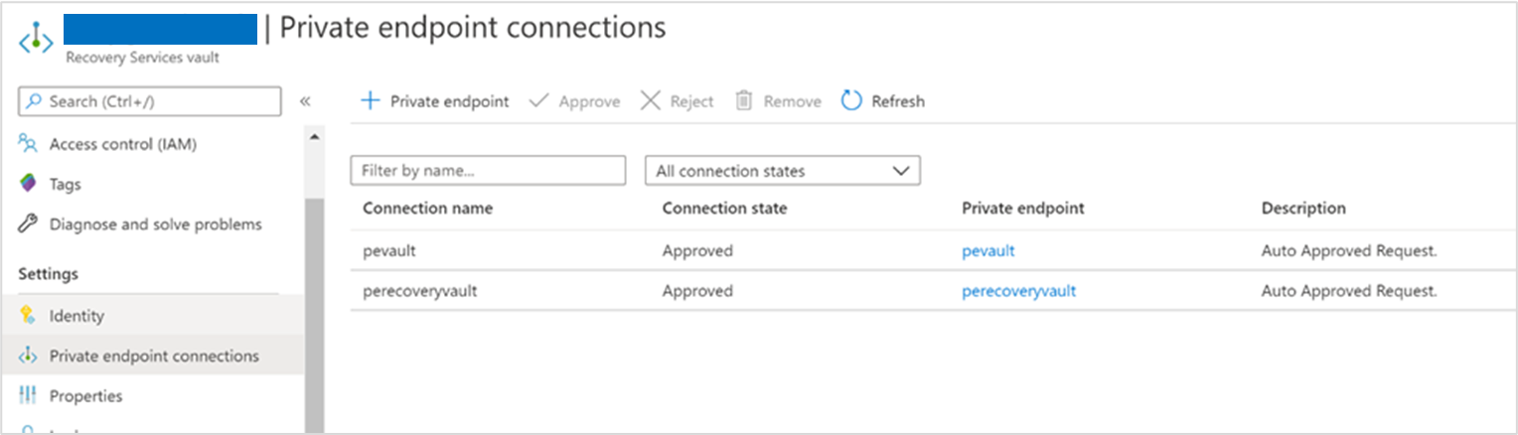

Stellen Sie sicher, dass der private Endpunkt den Status „Genehmigt“ aufweist.

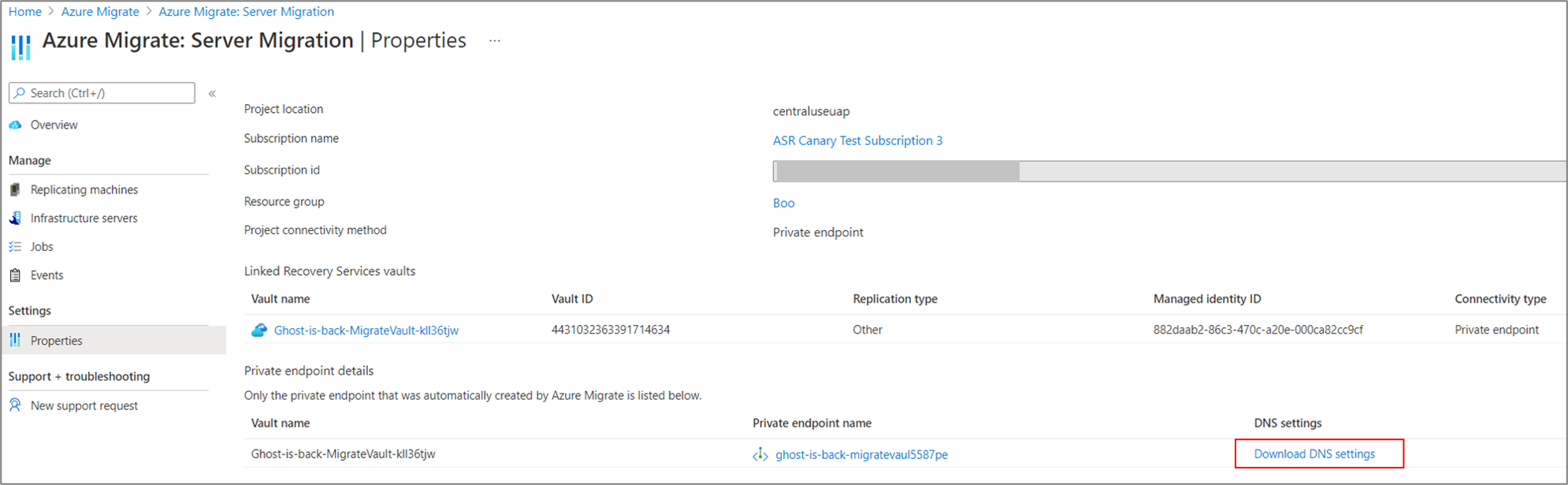

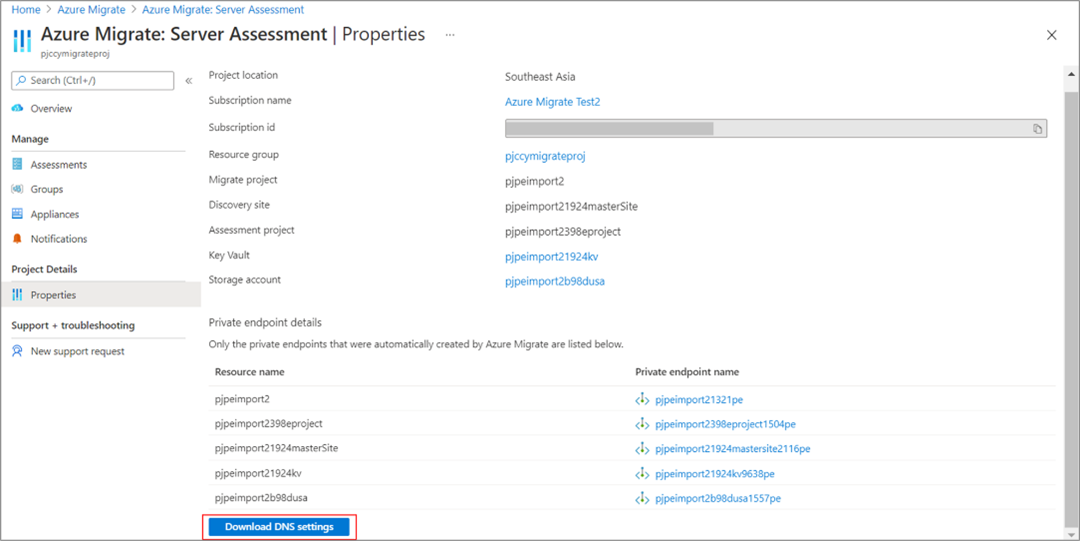

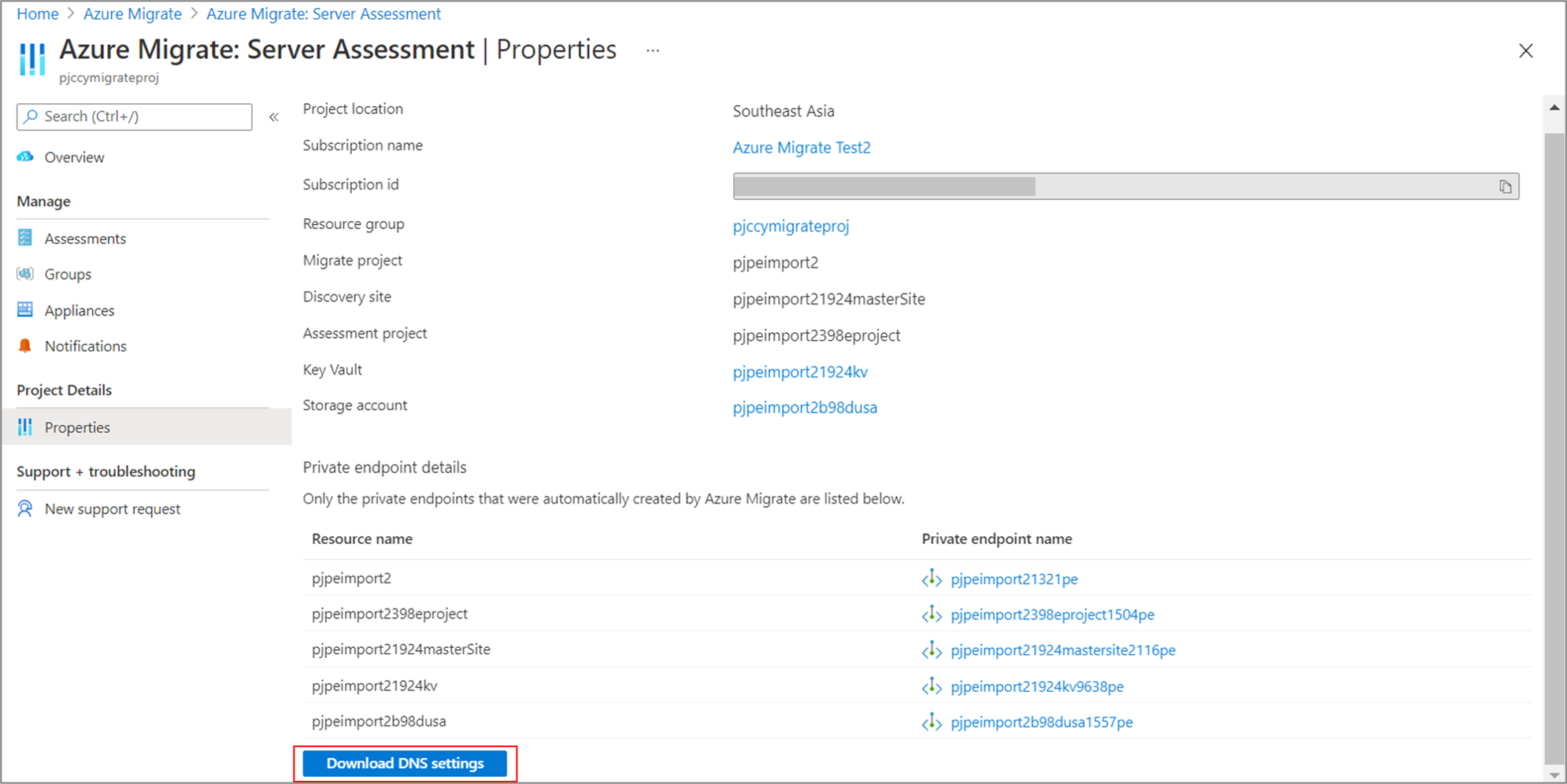

Wechseln Sie zu den Eigenschaftenseiten der Azure Migrate-Tools Ermittlung und Bewertung und Migration und Modernisierung.

Die jeweilige Eigenschaftenseite enthält die Liste der privaten Endpunkte und FQDNs der privaten Verbindungen, die automatisch von Azure Migrate erstellt wurden.

Wählen Sie den zu diagnostizierenden privaten Endpunkt aus.

a. Vergewissern Sie sich, dass der Verbindungsstatus Genehmigt lautet.

b. Wenn sich die Verbindung im Status „Ausstehend“ befindet, müssen Sie sie zunächst genehmigen lassen.

c. Sie können auch zur Ressource des privaten Endpunkts navigieren und überprüfen, ob das virtuelle Netzwerk mit dem virtuellen Netzwerk des privaten Endpunkts des Migrate-Projekts übereinstimmt.

Überprüfen des Datenflusses über die privaten Endpunkte

Sehen Sie sich die Datenflussmetriken an, um den Datenfluss über private Endpunkte zu überprüfen. Wählen Sie auf der Eigenschaftenseite der Azure Migrate-Tools „Serverbewertung“ und „Migration und Modernisierung“ den privaten Endpunkt aus. Damit gelangen Sie zum Abschnitt „Übersicht“ für den privaten Endpunkt in Azure Private Link Center. Wählen Sie im linken Menü Metriken aus, um die Werte für Data Bytes In (Eingehende Datenbytes) und Data Bytes Out (Ausgehende Datenbytes) und damit den Datenfluss anzuzeigen.

Überprüfen der DNS-Auflösung

Die lokale Appliance (oder der Replikationsanbieter) greift über die vollqualifizierten Domänennamen (FQDNs) der privaten Verbindung auf die Azure Migrate-Ressourcen zu. Möglicherweise sind zusätzliche DNS-Einstellungen erforderlich, um die private IP-Adresse der privaten Endpunkte aus der Quellumgebung aufzulösen. In diesem Artikel werden DNS-Konfigurationsszenarien erläutert, die bei der Problembehandlung mit der Netzwerkkonnektivität helfen können.

Führen Sie zum Überprüfen der privaten Verbindung von dem lokalen Server aus, auf dem die Migrate-Appliance gehostet wird, eine DNS-Auflösung für die Azure Migrate-Ressourcenendpunkte (Ressourcen-FQDNs der privaten Verbindung) durch, und vergewissern Sie sich, dass eine Auflösung in eine private IP-Adresse erfolgt.

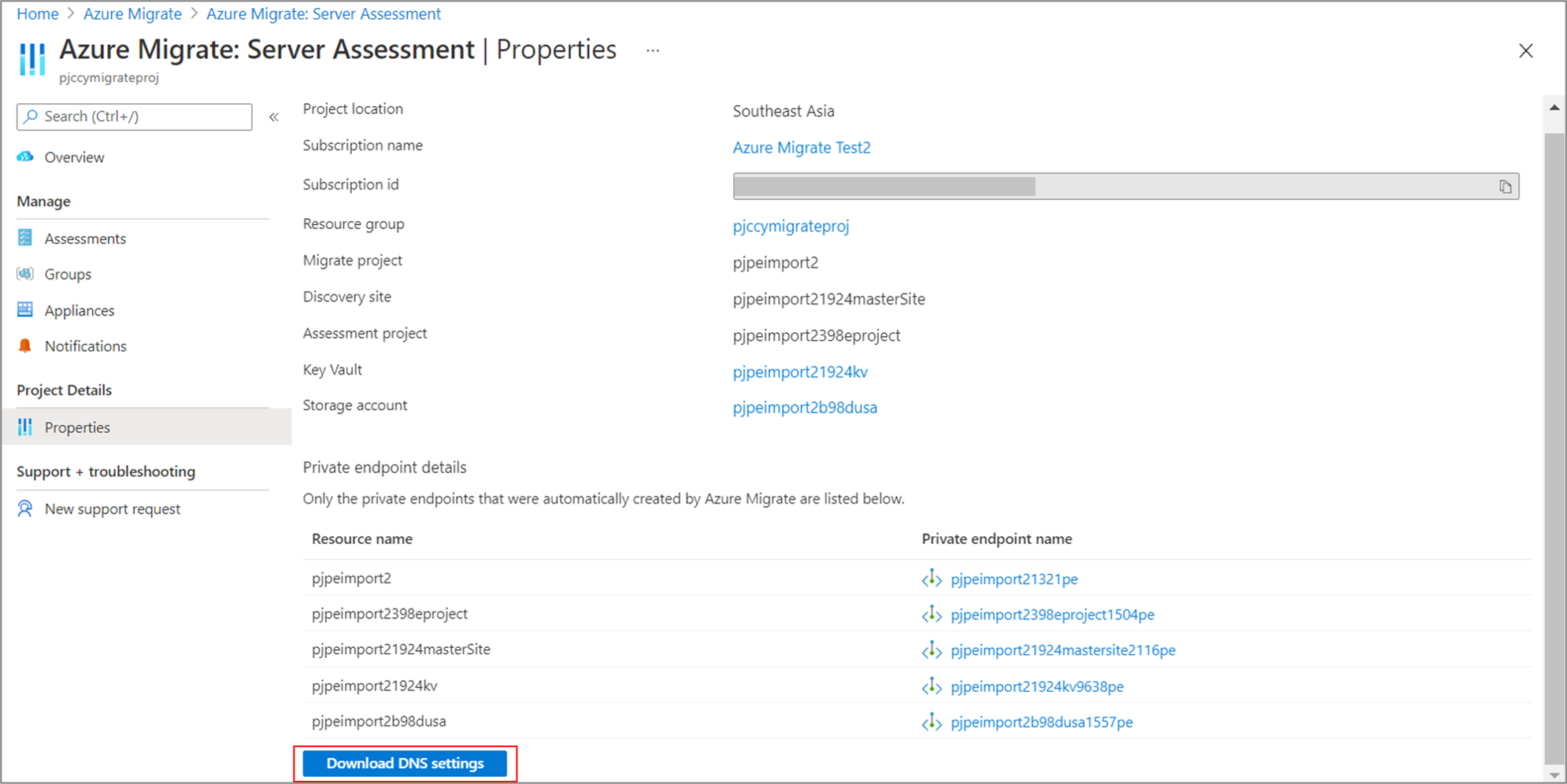

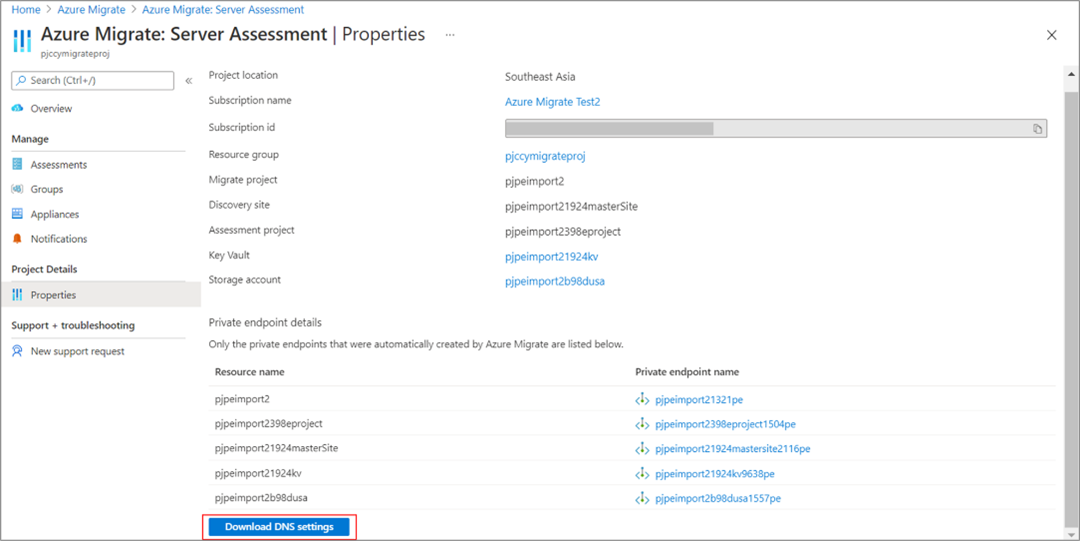

So rufen Sie die Details des privaten Endpunkts ab, um die DNS-Auflösung zu überprüfen

Die Details des privaten Endpunkts und die FQDNs der Ressource für die private Verbindung sind auf den Eigenschaftenseiten der Tools „Ermittlung und Bewertung“ und „Migration und Modernisierung“ verfügbar. Wählen Sie DNS-Einstellungen herunterladen aus, um die Liste anzuzeigen. Hinweis: Nachstehend werden nur die privaten Endpunkte aufgeführt, die von Azure Migrate automatisch erstellt wurden.

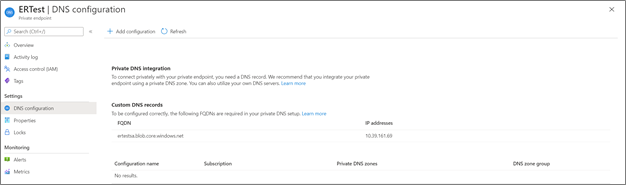

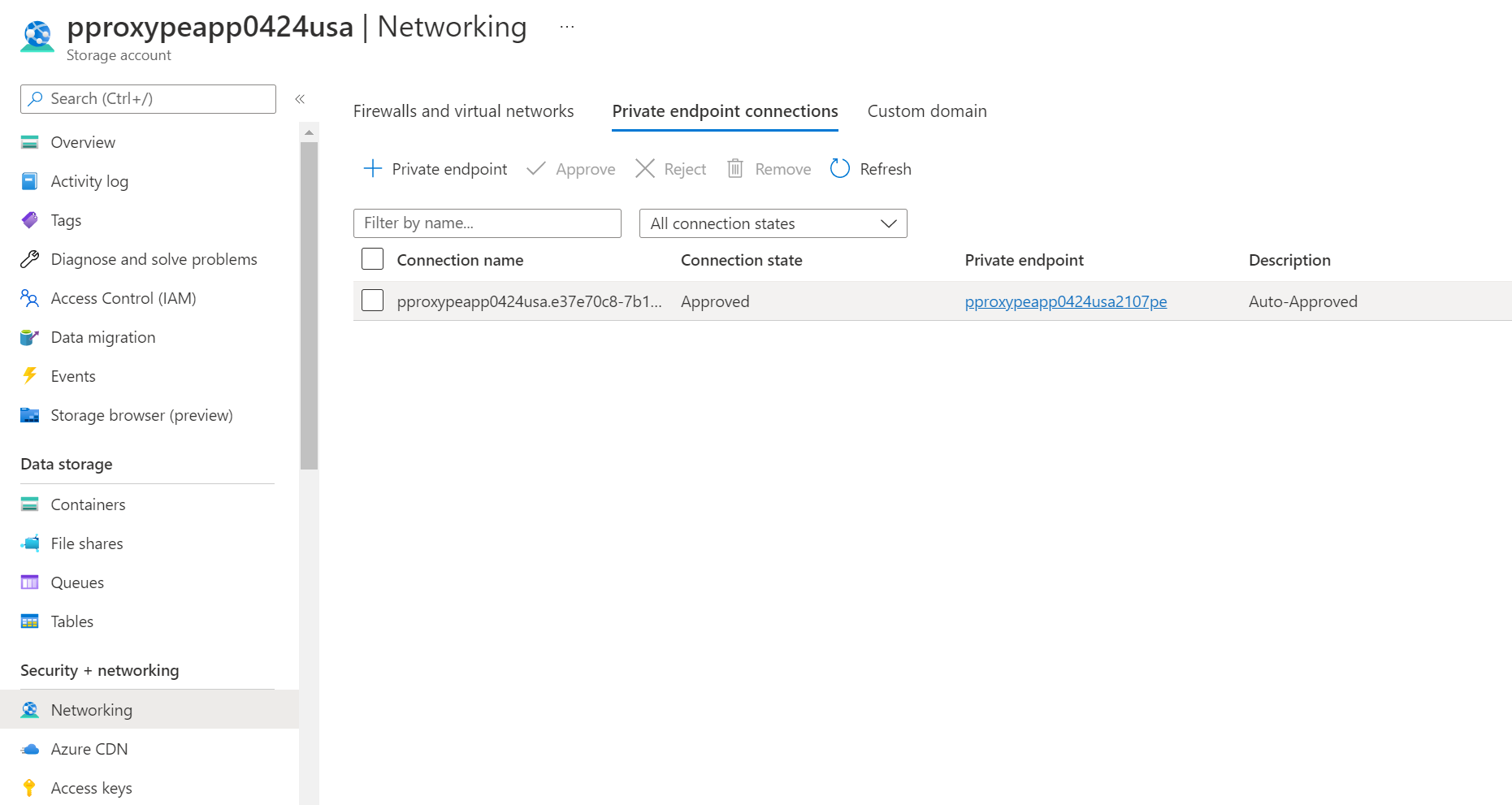

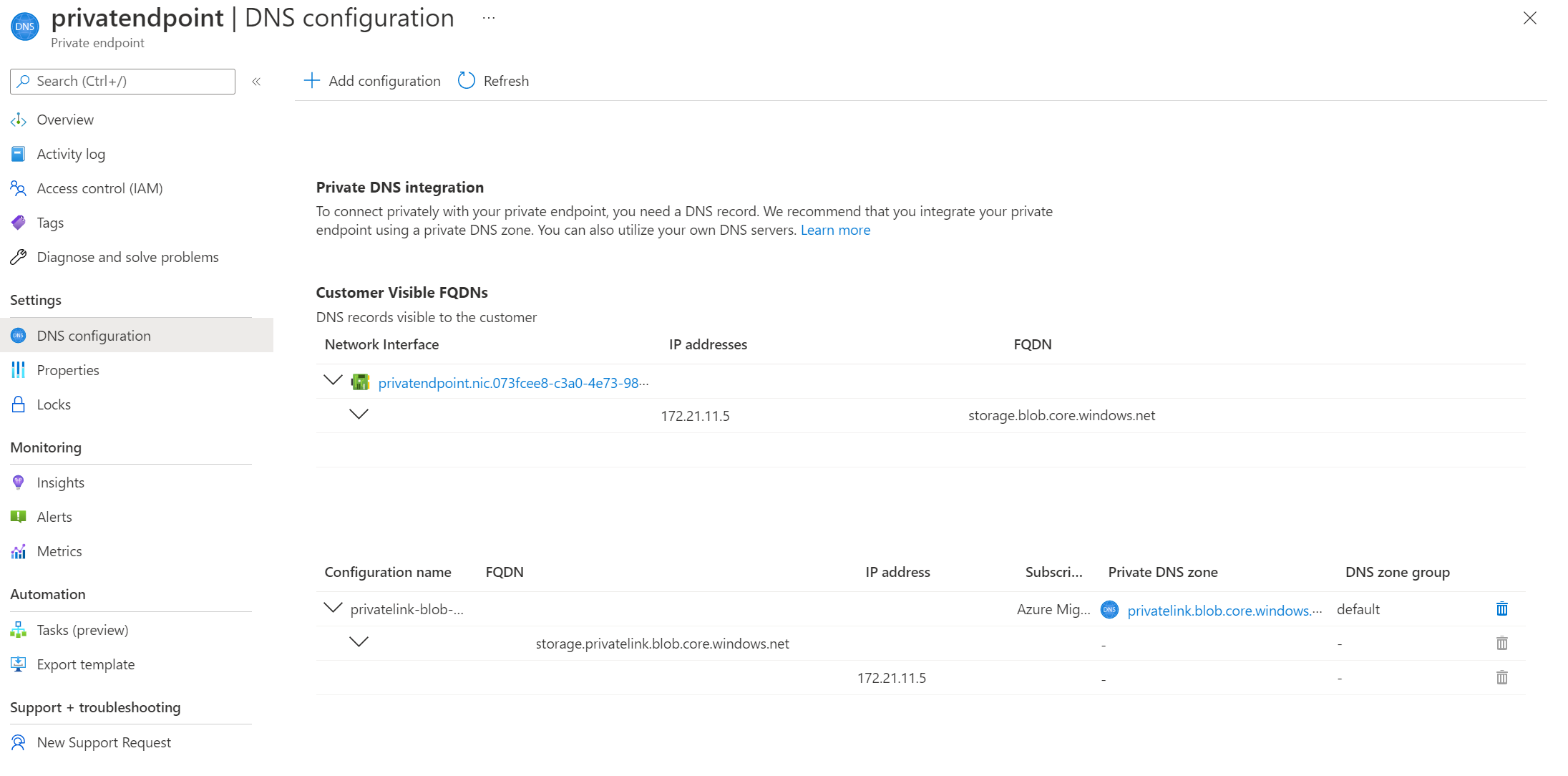

Wenn Sie einen privaten Endpunkt für die Speicherkonten für die Replikation über ein privates Netzwerk erstellt haben, können Sie den FQDN und die IP-Adresse der privaten Verbindung wie unten dargestellt abrufen.

Wechseln Sie zu Speicherkonto>Netzwerk>Private-Endpunktverbindungen, und wählen Sie den erstellten privaten Endpunkt aus.

Wechseln Sie zu Einstellungen>DNS-Konfiguration, um den FQDN und die private IP-Adresse des Speicherkontos abzurufen.

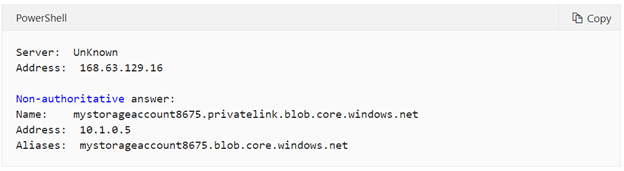

Ein anschauliches Beispiel für die DNS-Auflösung des FQDN für die private Verbindung des Speicherkontos.

Geben Sie

nslookup <storage-account-name>_.blob.core.windows.net.ein. Ersetzen Sie dabei<storage-account-name>durch den Namen des Speicherkontos, das für Azure Migrate verwendet wird.Sie erhalten eine Meldung ähnlich der folgenden:

Für das Speicherkonto wird als private IP-Adresse 10.1.0.5 zurückgegeben. Diese Adresse gehört zum Subnetz des virtuellen Netzwerks des privaten Endpunkts.

Sie können die DNS-Auflösung für andere Azure Migrate-Artefakte mithilfe eines ähnlichen Ansatzes überprüfen.

Führen Sie bei einer nicht korrekten DNS-Auflösung die folgenden Schritte aus:

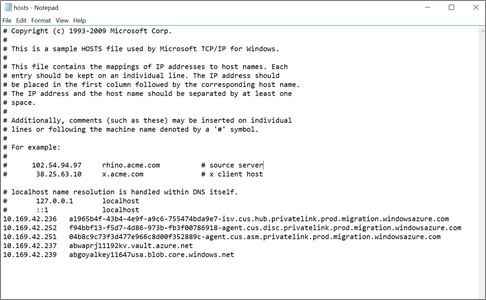

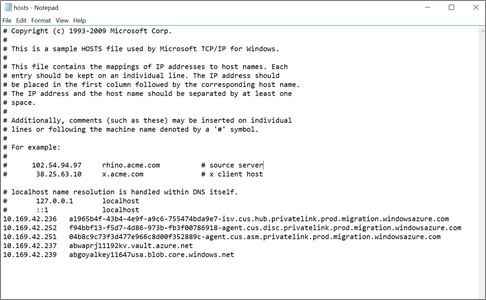

Empfohlen: Aktualisieren Sie die DNS-Einträge Ihrer Quellumgebung manuell, indem Sie die DNS-Datei „hosts“ auf Ihrer lokalen Appliance bearbeiten und die FQDNs der Ressource für die private Verbindung und die zugehörigen privaten IP-Adressen einfügen.

- Wenn Sie ein benutzerdefiniertes DNS verwenden, überprüfen Sie dessen Einstellungen und vergewissern sich, dass die DNS-Konfiguration korrekt ist. Einen entsprechenden Leitfaden finden Sie unter Was ist privater Endpunkt in Azure? – DNS-Konfiguration.

- Wenn Sie von Azure bereitgestellte DNS-Server verwenden, finden Sie im folgenden Abschnitt weitere Informationen zur Problembehandlung.

Tipp

Zum Testen können Sie die DNS-Einträge Ihrer Quellumgebung manuell aktualisieren, indem Sie die DNS-Datei „hosts“ auf Ihrer lokalen Appliance bearbeiten und die FQDNs der Ressource für die private Verbindung und die zugehörigen privaten IP-Adressen einfügen.

Überprüfen der privaten DNS-Zone

Wenn die DNS-Auflösung nicht wie im vorherigen Abschnitt beschrieben funktioniert, liegt möglicherweise ein Problem mit Ihrer privaten DNS Zone vor.

Vergewissern, dass die erforderliche private DNS-Zonenressource vorhanden ist

Standardmäßig erstellt Azure Migrate auch eine private DNS-Zone, die der Unterdomäne privatelink für jeden Ressourcentyp entspricht. Die private DNS-Zone wird in derselben Azure-Ressourcengruppe wie die Ressourcengruppe des privaten Endpunkts erstellt. Die Azure-Ressourcengruppe sollte die Ressourcen der privaten DNS-Zone im folgenden Format enthalten:

- privatelink.vaultcore.azure.net für den Schlüsseltresor

- privatelink.blob.core.windows.net für das Speicherkonto

- privatelink.siterecovery.windowsazure.com für den Recovery Services-Tresor (bei Hyper-V- und Agent-basierten Replikationen)

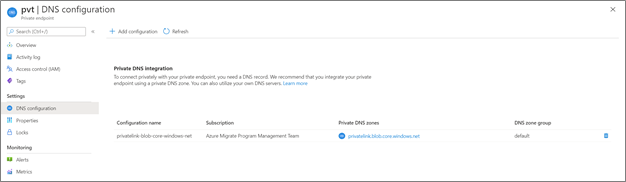

- privatelink.prod.migration.windowsazure.com für das Migrieren von Projekt, Bewertungsprojekt und Ermittlungsstandort

Die private DNS-Zone wird automatisch von Azure Migrate erstellt (mit Ausnahme des vom Benutzer ausgewählten Cache-/Replikationsspeicherkontos). Sie können die verknüpfte private DNS-Zone ermitteln, indem Sie zur Seite des privaten Endpunkts navigieren und „DNS-Konfiguration“ auswählen. Hier sollte die private DNS-Zone im Abschnitt „Integration von privatem DNS“ angezeigt werden.

Wenn die DNS-Zone nicht vorhanden ist (wie unten dargestellt), erstellen Sie eine neue private DNS-Zonenressource.

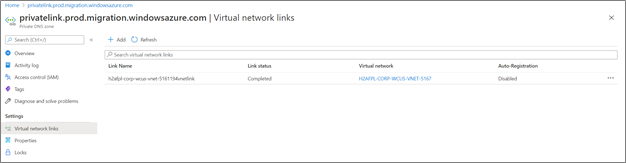

Überprüfen der Verknüpfung der privaten DNS-Zone mit dem virtuellen Netzwerk

Die private DNS-Zone muss mit dem virtuellen Netzwerk verknüpft sein, das den privaten Endpunkt für die DNS-Abfrage enthält, damit die private IP-Adresse des Ressourcenendpunkts aufgelöst werden kann. Wenn die private DNS-Zone nicht mit dem richtigen virtuellen Netzwerk verknüpft ist, ignoriert jegliche DNS-Auflösung aus diesem virtuellen Netzwerk die private DNS-Zone.

Navigieren Sie im Azure-Portal zur Ressource „Private DNS-Zone“, und wählen Sie im linken Menü „Verknüpfungen virtueller Netzwerke“ aus. Daraufhin sollten die verknüpften virtuellen Netzwerke angezeigt werden.

Dadurch wird eine Liste mit Links angezeigt, die jeweils den Namen eines virtuellen Netzwerks in Ihrem Abonnement enthalten. Das virtuelle Netzwerk, das die Ressource des privaten Endpunkts enthält, muss hier aufgeführt sein. Befolgen Sie andernfalls diesen Artikel, um die private DNS-Zone mit einem virtuellen Netzwerk zu verknüpfen.

Nachdem die private DNS-Zone mit dem virtuellen Netzwerk verknüpft ist, suchen DNS-Anforderungen aus dem virtuellen Netzwerk nach DNS-Einträgen in der privaten DNS-Zone. Dies ist für eine korrekte Adressenauflösung in dem virtuellen Netzwerk erforderlich, in dem der private Endpunkt erstellt wurde.

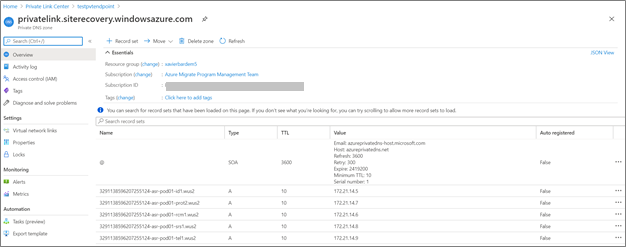

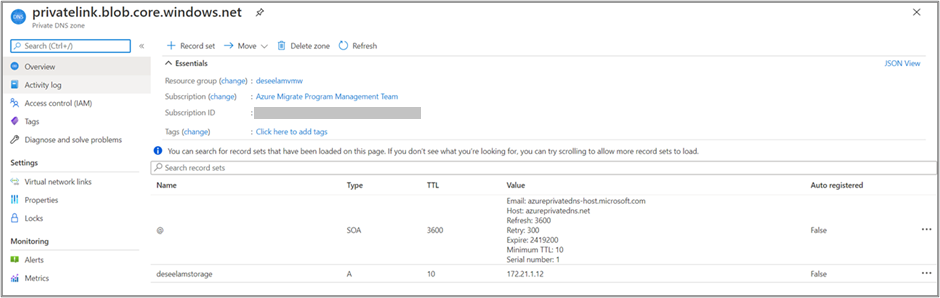

Überprüfen der A-Datensätze der privaten DNS-Zone

Wechseln Sie zur privaten DNS-Zone, für die Sie die Problembehandlung ausführen möchten. Auf der Übersichtsseite werden alle DNS-Einträge für diese private DNS-Zone angezeigt. Überprüfen Sie, ob für die Ressource ein DNS-A-Datensatz vorhanden ist. Der Wert des A-Datensatzes (die IP-Adresse) muss die private IP-Adresse der Ressource sein. Wenn Sie den A-Datensatz finden, dieser aber die falsche IP-Adresse enthält, müssen Sie die falsche IP-Adresse entfernen und eine neue hinzufügen. Es wird empfohlen, den gesamten A-Datensatz zu entfernen, einen neuen Eintrag hinzuzufügen und dann eine DNS-Leerung auf der lokalen Quellappliance durchführen.

Ein anschauliches Beispiel für den DNS-A-Datensatz des Speicherkontos in der privaten DNS-Zone:

Ein anschauliches Beispiel für den DNS-A-Datensatz der Microservices des Recovery Services-Tresors in der privaten DNS-Zone:

Hinweis

Wenn Sie einen A-Datensatz entfernen oder ändern, kann der Computer weiterhin zu der alten IP-Adresse auflösen, da der TTL-Wert (Time to Live, Gültigkeitsdauer) möglicherweise noch nicht abgelaufen ist.

Aspekte, die sich auf die Konnektivität einer privaten Verbindung auswirken können

Dies ist eine unvollständige Liste von Elementen, die in erweiterten oder komplexen Szenarien zu finden sind:

- Firewalleinstellungen: entweder die mit dem virtuellen Netzwerk verbundene Azure Firewall oder eine benutzerdefinierte Firewalllösung, die auf dem Computer mit der Appliance bereitgestellt wird

- Netzwerkpeering, das beeinträchtigen kann, welche DNS-Server verwendet werden und wie Datenverkehr weitergeleitet wird.

- Benutzerdefinierte Gatewaylösungen (NAT) beeinträchtigen möglicherweise, wie Datenverkehr weitergeleitet wird, einschließlich Datenverkehr von DNS-Abfragen.

Weitere Informationen finden Sie im Leitfaden zur Problembehandlung bei Konnektivitätsproblemen mit privaten Endpunkten.

Häufige Probleme bei der Verwendung von Azure Migrate mit privaten Endpunkten

In diesem Abschnitt werden einige der häufig auftretenden Probleme aufgeführt und Schritte zur Problembehandlung vorgeschlagen, die Sie selbst ausführen können.

Fehler bei der Applianceregistrierung: ForbiddenToAccessKeyVault

Azure Key Vault-Erstellungs- oder Aktualisierungsvorgang für <KeyVaultName> aufgrund des Fehlers <ErrorMessage> fehlgeschlagen

Mögliche Ursachen:

Dieses Problem kann auftreten, wenn das zum Registrieren der Appliance verwendete Azure-Konto nicht über die erforderlichen Berechtigungen verfügt oder die Azure Migrate-Appliance nicht auf die Key Vault-Instanz zugreifen kann.

Abhilfe:

Schritte zum Behandeln von Key Vault-Zugriffsproblemen:

- Stellen Sie sicher, dass das für die Registrierung der Appliance verwendete Azure-Benutzerkonto mindestens über „Mitwirkender“-Berechtigungen für das Abonnement verfügt.

- Stellen Sie sicher, dass der Benutzer, der versucht, die Appliance zu registrieren, Zugriff auf die Key Vault-Instanz hat und dass im Abschnitt „Key Vault“>„Zugriffsrichtlinie“ eine Zugriffsrichtlinie zugewiesen ist. Weitere Informationen

- Weitere Informationen zu den erforderlichen Azure-Rollen und -Berechtigungen finden Sie hier.

Schritte zum Beheben von Konnektivitätsproblemen mit der Key Vault-Instanz: Wenn Sie die Appliance für private Endpunktkonnektivität aktiviert haben, führen Sie die folgenden Schritte aus, um Probleme mit der Netzwerkkonnektivität zu beheben:

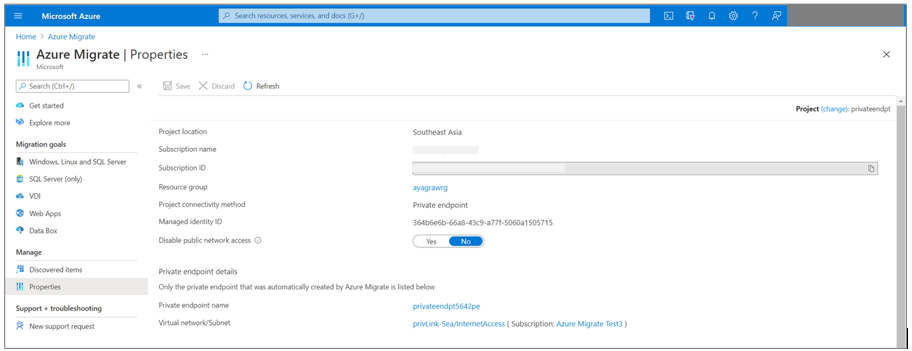

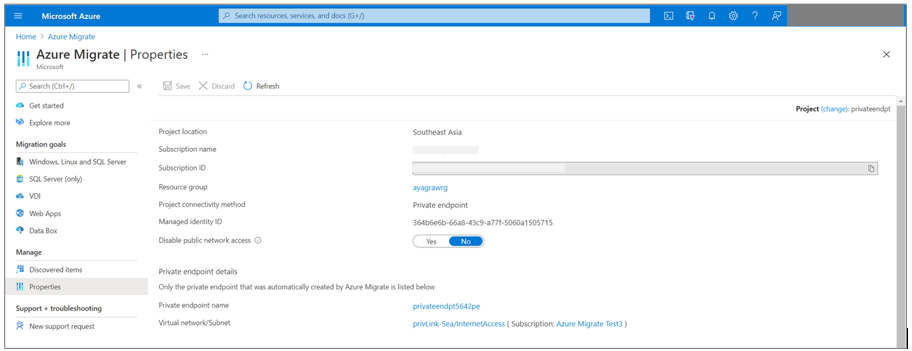

Stellen Sie sicher, dass die Appliance entweder im gleichen virtuellen Netzwerk gehostet wird oder über eine private Verbindung mit dem virtuellen Azure-Zielnetzwerk (in dem der private Key Vault-Endpunkt erstellt wurde) verbunden ist. Der private Key Vault-Endpunkt wird in dem virtuellen Netzwerk erstellt, das während der Projekterstellung ausgewählt wurde. Sie können die Details des virtuellen Netzwerks auf der Seite Azure Migrate > Eigenschaften überprüfen.

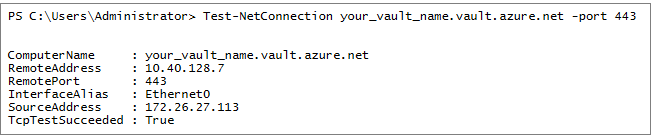

Stellen Sie sicher, dass die Appliance über eine private Verbindung mit der Key Vault-Instanz verbunden ist. Um die Konnektivität der privaten Verbindung zu überprüfen, führen Sie eine DNS-Auflösung des Key Vault-Ressourcenendpunkts von dem lokalen Server aus, auf dem die Appliance gehostet wird, und stellen Sie sicher, dass er in eine private IP-Adresse aufgelöst wird.

Navigieren Sie zu Azure Migrate: Ermittlung und Bewertung > Eigenschaften, um die Details privater Endpunkte für Ressourcen wie die Key Vault-Instanz zu ermitteln, die während des Schritts zur Schlüsselgenerierung erstellt wurden.

Wählen Sie DNS-Einstellungen herunterladen aus, um die DNS-Zuordnungen herunterzuladen.

Öffnen Sie die Befehlszeile, und führen Sie den folgenden nslookup-Befehl aus, um die Netzwerkkonnektivität mit der in der DNS-Einstellungsdatei angegebenen Key Vault-URL zu überprüfen.

nslookup <your-key-vault-name>.vault.azure.netWenn Sie den Befehl „ns lookup“ ausführen, um die IP-Adresse eines Schlüsseltresors über einen öffentlichen Endpunkt aufzulösen, sieht das Ergebnis wie folgt aus:

c:\ >nslookup <your-key-vault-name>.vault.azure.net Non-authoritative answer: Name: Address: (public IP address) Aliases: <your-key-vault-name>.vault.azure.netWenn Sie den Befehl „ns lookup“ ausführen, um die IP-Adresse eines Schlüsseltresors über einen privaten Endpunkt aufzulösen, sieht das Ergebnis wie folgt aus:

c:\ >nslookup your_vault_name.vault.azure.net Non-authoritative answer: Name: Address: 10.12.4.20 (private IP address) Aliases: <your-key-vault-name>.vault.azure.net <your-key-vault-name>.privatelink.vaultcore.azure.netDer nslookup-Befehl sollte wie oben erwähnt in eine private IP-Adresse aufgelöst werden. Die private IP-Adresse sollte mit der in der DNS-Einstellungsdatei aufgeführten IP-Adresse übereinstimmen.

Führen Sie bei einer nicht korrekten DNS-Auflösung die folgenden Schritte aus:

Aktualisieren Sie die DNS-Einträge Ihrer Quellumgebung manuell, indem Sie die DNS-Datei „hosts“ auf Ihrer lokalen Appliance bearbeiten und die DND-Zuordnungen und die zugehörigen privaten IP-Adressen einfügen. Diese Option wird für Testzwecke empfohlen.

Wenn Sie einen benutzerdefinierten DNS-Server verwenden, überprüfen Sie ihre benutzerdefinierten Einstellungen und vergewissern sich, dass die DNS-Konfiguration richtig ist. Einen entsprechenden Leitfaden finden Sie unter Was ist privater Endpunkt in Azure? – DNS-Konfiguration.

Überlegungen zum Proxyserver: Wenn die Appliance einen Proxyserver für ausgehende Konnektivität verwendet, müssen Sie möglicherweise Ihre Netzwerkeinstellungen und -konfigurationen überprüfen, um sicherzustellen, dass die URLs für private Verbindungen erreichbar sind und das Routing wie erwartet funktionieren kann.

- Wenn der Proxyserver für Internetkonnektivität verwendet wird, müssen Sie möglicherweise Weiterleitungen oder Regeln für den Datenverkehr hinzufügen, damit anstelle des Proxyservers die FQDNs für die privaten Verbindungen verwendet werden. Weitere Informationen zum Hinzufügen von Regeln zur Umgehung von Proxys finden Sie im verlinkten Artikel.

- Wenn der Proxyserver für den gesamten ausgehenden Datenverkehr verwendet wird, stellen Sie sicher, dass der Proxyserver die FQDNs für die privaten Verbindungen in die entsprechenden privaten IP-Adressen auflösen kann. Als schnelle Problemumgehung können Sie die DNS-Einträge auf dem Proxyserver wie oben gezeigt manuell mit den DNS-Zuordnungen und den zugehörigen privaten IP-Adressen aktualisieren. Diese Option wird für Testzwecke empfohlen.

Wenn das Problem weiterhin besteht, finden Sie in diesem Abschnitt weitere Informationen zur Problembehandlung.

Nachdem Sie die Konnektivität überprüft haben, wiederholen Sie den Registrierungsvorgang.

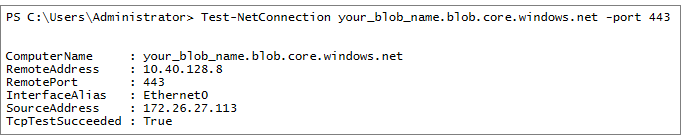

Überprüfen der Netzwerkkonnektivität mit dem privatem Endpunkt

Sie können den Befehl „Test-NetConnection“ in PowerShell verwenden, um zu überprüfen, ob der Port von der Appliance zum privaten Endpunkt erreichbar ist. Stellen Sie sicher, dass Sie das Speicherkonto und den Key Vault für das Azure-Migrationsprojekt mithilfe der privaten IP-Adresse auflösen können.

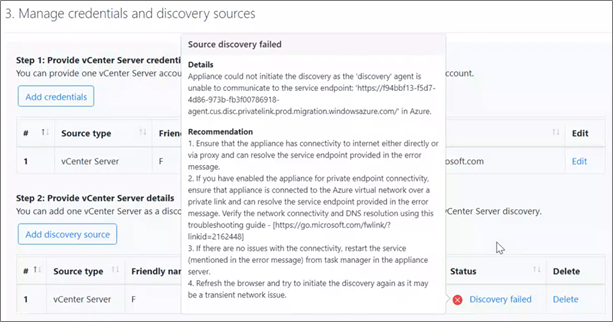

Fehler bei der Startermittlung: AgentNotConnected

Die Appliance konnte keine Erkennung initiieren, da der lokale Agent nicht mit dem Endpunkt des Azure Migrate-Diensts kommunizieren kann: <URLname> in Azure.

Mögliche Ursachen:

Dieses Problem kann auftreten, wenn die Appliance die in der Fehlermeldung genannten Dienstendpunkte nicht erreichen kann.

Abhilfe:

Stellen Sie sicher, dass die Appliance entweder direkt oder über einen Proxy verbunden ist und den in der Fehlermeldung angegebenen Dienstendpunkt auflösen kann.

Wenn Sie die Appliance für private Endpunktkonnektivität aktiviert haben, stellen Sie sicher, dass die Appliance über eine private Verbindung mit dem virtuellen Azure-Netzwerk verbunden ist und die in der Fehlermeldung angegebenen Dienstendpunkte auflösen kann.

Schritte zum Beheben von Problemen mit der Konnektivität der privaten Verbindung mit Azure Migrate Dienstendpunkten:

Wenn Sie die Appliance für private Endpunktkonnektivität aktiviert haben, führen Sie die folgenden Schritte aus, um Probleme mit der Netzwerkkonnektivität zu beheben:

Stellen Sie sicher, dass die Appliance entweder im gleichen virtuellen Netzwerk gehostet wird oder über eine private Verbindung mit dem virtuellen Azure-Zielnetzwerk (in dem die privaten Endpunkte erstellt wurden) verbunden ist. Private Endpunkte für die Azure Migrate-Dienste werden in dem virtuellen Netzwerk erstellt, das während der Projekterstellung ausgewählt wurde. Sie können die Details des virtuellen Netzwerks auf der Seite Azure Migrate > Eigenschaften überprüfen.

Stellen Sie sicher, dass die Appliance über eine private Verbindung mit den Dienstendpunkt-URLs und anderen URLs verbunden ist, die in der Fehlermeldung erwähnt werden. Um die Konnektivität der privaten Verbindung zu überprüfen, führen Sie eine DNS-Auflösung der URLs von dem lokalen Server aus, auf dem die Appliance gehostet wird, und stellen Sie sicher, dass sie in private IP-Adressen aufgelöst werden.

Navigieren Sie zu Azure Migrate: Ermittlung und Bewertung > Eigenschaften, um die Details privater Endpunkte für die Dienstendpunkte zu ermitteln, die während des Schritts zur Schlüsselgenerierung erstellt wurden.

Wählen Sie DNS-Einstellungen herunterladen aus, um die DNS-Zuordnungen herunterzuladen.

| DNS-Zuordnungen mit URLs für private Endpunkte | Details |

|---|---|

| *.disc.privatelink.prod.migration.windowsazure.com | Azure Migrate Discovery-Dienstendpunkt |

| *.asm.privatelink.prod.migration.windowsazure.com | Azure Migrate Assessment-Dienstendpunkt |

| *.hub.privatelink.prod.migration.windowsazure.com | Azure Migrate-Hubendpunkt zum Empfangen von Daten aus anderen Microsoft- oder externen Angeboten von unabhängigen Softwareanbietern (ISVs) |

| *.privatelink.siterecovery.windowsazure.com | Azure Site Recovery-Dienstendpunkt zum Orchestrieren von Replikationen |

| *.vault.azure.net | Key Vault-Endpunkt |

| *.blob.core.windows.net | Speicherkontoendpunkt für Abhängigkeits- und Leistungsdaten |

Zusätzlich zu den oben genannten URLs benötigt die Appliance direkt oder über einen Proxy Zugriff auf die folgenden URLs über das Internet.

| Andere URLs der öffentlichen Cloud (URLs für öffentliche Endpunkte) |

Details |

|---|---|

| *.portal.azure.com | Navigieren Sie zum Azure-Portal. |

| *.windows.net *.msftauth.net *.msauth.net *.microsoft.com *.live.com *.office.com *.microsoftonline.com *.microsoftonline-p.com |

Verwendet für Zugriffssteuerung und Identitätsverwaltung durch Microsoft Entra ID |

| management.azure.com | Zum Auslösen von Azure Resource Manager-Bereitstellungen |

| *.services.visualstudio.com (optional) | Hochladen von Applianceprotokollen, die für die interne Überwachung verwendet werden. |

| aka.ms/* (optional) | Zulassen des Zugriffs auf also-known-as-Links, die für das Herunterladen und Installieren der neuesten Updates für Appliancedienste verwendet werden |

| download.microsoft.com/download | Zulassen von Downloads aus Microsoft Download Center |

Öffnen Sie die Befehlszeile, und führen Sie den folgenden nslookup-Befehl aus, um die Konnektivität der privaten Verbindung mit den in der DNS-Einstellungsdatei angegebenen URLs zu überprüfen. Wiederholen Sie diesen Schritt für alle URLs in der DNS-Einstellungsdatei.

Abbildung: Überprüfen der Konnektivität der privaten Verbindung mit dem Endpunkt des Ermittlungsdiensts

nslookup 04b8c9c73f3d477e966c8d00f352889c-agent.cus.disc.privatelink.prod.migration.windowsazure.comWenn die Anforderung den Ermittlungsendpunkt über einen privaten Endpunkt erreichen kann, wird ein Ergebnis angezeigt, das wie folgt aussieht:

nslookup 04b8c9c73f3d477e966c8d00f352889c-agent.cus.disc.privatelink.prod.migration.windowsazure.com Non-authoritative answer: Name: Address: 10.12.4.23 (private IP address) Aliases: 04b8c9c73f3d477e966c8d00f352889c-agent.cus.disc.privatelink.prod.migration.windowsazure.com prod.cus.discoverysrv.windowsazure.comDer nslookup-Befehl sollte wie oben erwähnt in eine private IP-Adresse aufgelöst werden. Die private IP-Adresse sollte mit der in der DNS-Einstellungsdatei aufgeführten IP-Adresse übereinstimmen.

Führen Sie bei einer nicht korrekten DNS-Auflösung die folgenden Schritte aus:

Aktualisieren Sie die DNS-Einträge Ihrer Quellumgebung manuell, indem Sie die DNS-Datei „hosts“ auf Ihrer lokalen Appliance bearbeiten und die DND-Zuordnungen und die zugehörigen privaten IP-Adressen einfügen. Diese Option wird für Testzwecke empfohlen.

Wenn Sie einen benutzerdefinierten DNS-Server verwenden, überprüfen Sie ihre benutzerdefinierten Einstellungen und vergewissern sich, dass die DNS-Konfiguration richtig ist. Einen entsprechenden Leitfaden finden Sie unter Was ist privater Endpunkt in Azure? – DNS-Konfiguration.

Überlegungen zum Proxyserver: Wenn die Appliance einen Proxyserver für ausgehende Konnektivität verwendet, müssen Sie möglicherweise Ihre Netzwerkeinstellungen und -konfigurationen überprüfen, um sicherzustellen, dass die URLs für private Verbindungen erreichbar sind und das Routing wie erwartet funktionieren kann.

- Wenn der Proxyserver für Internetkonnektivität verwendet wird, müssen Sie möglicherweise Weiterleitungen oder Regeln für den Datenverkehr hinzufügen, damit anstelle des Proxyservers die FQDNs für die privaten Verbindungen verwendet werden. Weitere Informationen zum Hinzufügen von Regeln zur Umgehung von Proxys finden Sie im verlinkten Artikel.

- Wenn der Proxyserver für den gesamten ausgehenden Datenverkehr verwendet wird, stellen Sie sicher, dass der Proxyserver die FQDNs für die privaten Verbindungen in die entsprechenden privaten IP-Adressen auflösen kann. Als schnelle Problemumgehung können Sie die DNS-Einträge auf dem Proxyserver wie oben gezeigt manuell mit den DNS-Zuordnungen und den zugehörigen privaten IP-Adressen aktualisieren. Diese Option wird für Testzwecke empfohlen.

Wenn das Problem weiterhin besteht, finden Sie in diesem Abschnitt weitere Informationen zur Problembehandlung.

Nachdem Sie die Konnektivität überprüft haben, wiederholen Sie den Ermittlungsvorgang.

Fehler bei Import/Export-Anforderung: „403: Diese Anforderung ist nicht zum Ausführen des Vorgangs autorisiert.“

Die Anforderung zum Exportieren/Importieren/Herunterladen des Berichts ist nicht erfolgreich, und für Projekte mit privater Endpunktverbindung wird folgende Fehlermeldung angezeigt: 403: Diese Anforderung ist nicht zum Ausführen des Vorgangs autorisiert.

Mögliche Ursachen:

Dieser Fehler kann auftreten, wenn die Anforderung zum Exportieren/Importieren/Herunterladen nicht über ein autorisiertes Netzwerk eingeleitet wurde. Dieser Fall kann vorliegen, wenn die Anforderung zum Exportieren/Importieren/Herunterladen des Berichts von einem Client eingeleitet wurde, der nicht über ein privates Netzwerk mit dem Azure Migrate-Dienst (Azure Virtual Network) verbunden ist.

Wartung

Option 1(empfohlen):

Wiederholen Sie zur Beseitigung dieses Fehlers den Import/Export/Download-Vorgang von einem Client aus, der sich in einem virtuellen Netzwerk befindet, das über eine private Verbindung mit Azure verbunden ist. Sie können das Azure-Portal in Ihrem lokalen Netzwerk oder auf Ihrer Appliance-VM öffnen und den Vorgang wiederholen.

Option 2:

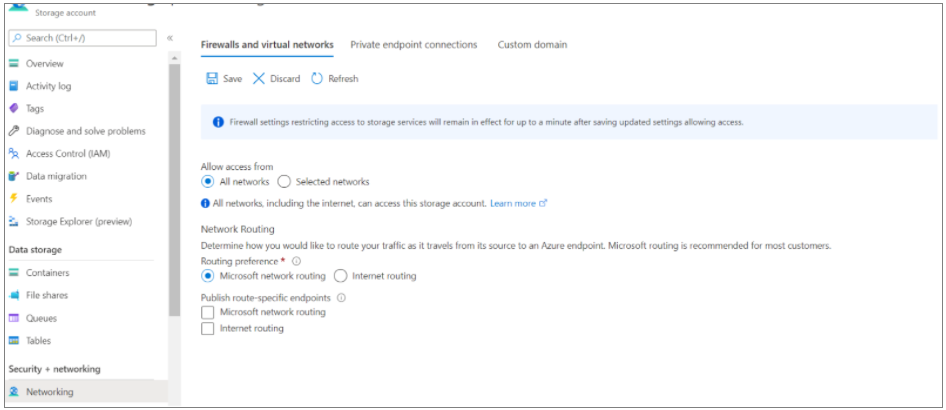

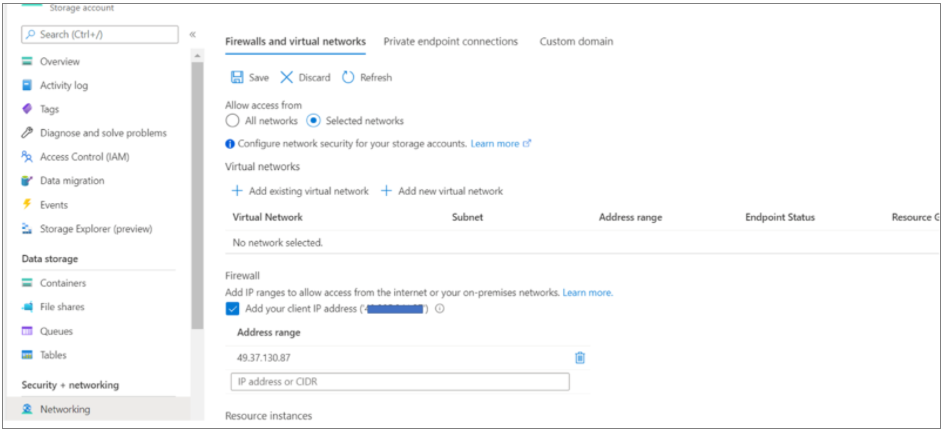

Die Anforderung zum Import/Export/Download stellt eine Verbindung mit einem Speicherkonto her, um Berichte hoch- oder herunterzuladen. Sie können auch die Netzwerkeinstellungen des Speicherkontos ändern, das für den Import/Export/Download-Vorgang verwendet wird, und den Zugriff auf das Speicherkonto über andere Netzwerke (öffentliche Netzwerke) zulassen.

So richten Sie das Speicherkonto für die Konnektivität mit öffentlichen Endpunkten ein

Suchen Sie das Speicherkonto: Der Name des Speicherkontos ist auf der Eigenschaftenseite „Azure Migrate: Ermittlung und Bewertung“ verfügbar. Der Name des Speicherkontos weist das Suffix usa auf.

Navigieren Sie zum Speicherkonto, und bearbeiten Sie die Netzwerkeigenschaften des Speicherkontos, um den Zugriff von allen/anderen Netzwerken zuzulassen.

Alternativ können Sie den Zugriff auf ausgewählte Netzwerke einschränken und die öffentliche IP-Adresse des Clients hinzufügen, von dem aus Sie auf das Azure-Portal zugreifen möchten.

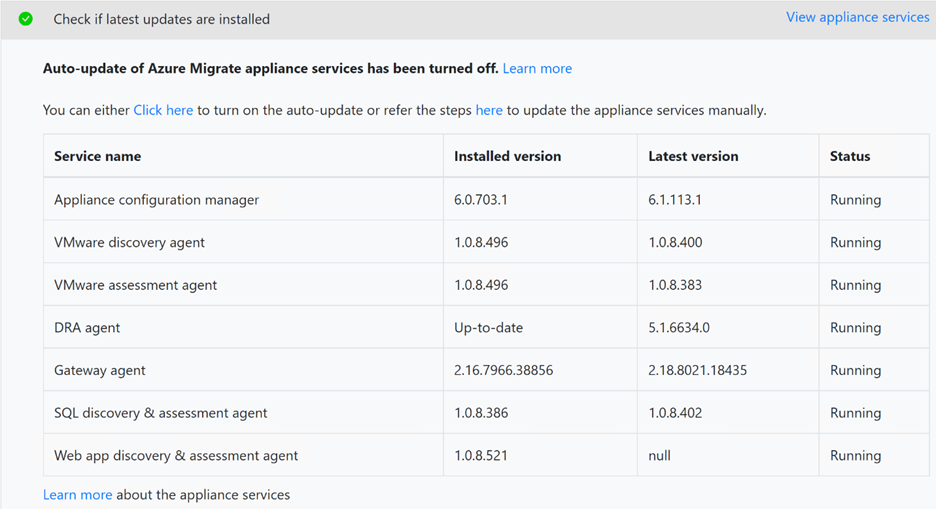

Für die Verwendung privater Endpunkte für die Replikation müssen die Azure Migrate-Appliancedienste mit den folgenden Versionen ausgeführt werden:

Mögliche Ursachen:

Dieses Problem kann auftreten, wenn auf der Appliance Dienste nicht mit ihrer neuesten Version ausgeführt werden. Der DRA-Agent orchestriert die Serverreplikation und koordiniert die Kommunikation zwischen replizierten Servern und Azure. Der Gateway-Agent sendet replizierte Daten an Azure.

Hinweis

Dieser Fehler gilt nur für VMware-VM-Migrationsvorgänge ohne Agent.

Abhilfe:

Bestätigen Sie, dass die auf der Appliance ausgeführten Dienste auf die neuesten Versionen aktualisiert wurden.

Starten Sie hierzu den Appliancekonfigurations-Manager auf Ihrem Applianceserver, und wählen Sie im Bereich Erforderliche Komponenten die Option Appliancedienste anzeigen aus. Die Appliance und ihre zugehörigen Komponenten werden automatisch aktualisiert. Falls dies nicht der Fall ist, befolgen Sie die Anweisungen zum manuellen Aktualisieren der Appliancedienste.

Fehler beim Speichern der Konfiguration: 504 Gateway-Timeout

Mögliche Ursachen:

Dieses Problem kann auftreten, wenn die Azure Migrate-Appliance den in der Fehlermeldung angegebenen Dienstendpunkt nicht erreichen kann.

Abhilfe:

Führen Sie zum Überprüfen der privaten Verbindung von dem lokalen Server aus, auf dem die Migrate-Appliance gehostet wird, eine DNS-Auflösung für die Azure Migrate-Dienstendpunkte (Ressourcen-FQDNs der privaten Verbindung) durch, und vergewissern Sie sich, dass sie in private IP-Adressen aufgelöst werden.

So rufen Sie die Details des privaten Endpunkts ab, um die DNS-Auflösung zu überprüfen

Die Details des privaten Endpunkts und die FQDNs der Ressource für die private Verbindung sind auf den Eigenschaftenseiten der Tools „Ermittlung und Bewertung“ und „Migration und Modernisierung“ verfügbar. Wählen Sie auf beiden Eigenschaftenseiten DNS-Einstellungen herunterladen aus, um die vollständige Liste anzuzeigen.

Lesen Sie als Nächstes diesen Leitfaden, um die DNS-Auflösung zu überprüfen.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für