Verwenden von Abgleichanalysen zum Erkennen von Bedrohungen

Nutzen Sie die Threat Intelligence-Daten von Microsoft, um mit der Microsoft Defender Threat Intelligence Analytics-Regel Warnungen und Vorfälle mit hoher Genauigkeit zu generieren. Diese integrierte Regel in Microsoft Sentinel gleicht Indikatoren mit CEF-Protokollen (Common Event Format), Windows DNS-Ereignissen mit Domänen- und IPv4-Bedrohungsindikatoren, Syslog-Daten und mehr ab.

Wichtig

Die Abgleichsanalyse befindet sich derzeit in der Vorschauphase. Die ergänzenden Nutzungsbedingungen für Microsoft Azure-Vorschauversionen enthalten weitere rechtliche Bedingungen. Sie gelten für diejenigen Azure-Features, die sich in der Beta- oder Vorschauversion befinden oder aber anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

Voraussetzungen

Sie müssen mindestens einen der unterstützten Datenconnectors installieren, um Warnungen und Vorfälle mit hoher Genauigkeit zu erzeugen. Es ist keine Premium-Lizenz für Microsoft Defender Threat Intelligence Premium erforderlich. Installieren Sie die entsprechenden Lösungen vom Inhaltshub, um diese Datenquellen zu verbinden:

- Common Event Format

- DNS (Vorschau)

- syslog

- Office-Aktivitätsprotokolle

- Azure-Aktivitätsprotokolle

- ASIM-DNS-Protokolle

- ASIM-Netzwerksitzungen

Je nach Datenquelle können Sie beispielsweise die folgenden Lösungen und Datenconnectors verwenden:

Konfigurieren der Abgleichanalysenregel

Abgleichanalysen werden konfiguriert, wenn Sie die Microsoft Defender Threat Intelligence Analytics-Regel aktivieren.

Wählen Sie im Abschnitt Konfiguration das Menü Analyse aus.

Wählen Sie die Registerkarte Regelvorlagen aus.

Geben Sie im Suchfenster Threat Intelligence ein.

Wählen Sie die Regelvorlage Microsoft Defender Threat Intelligence Analytics aus.

Wählen Sie Regel erstellen aus. Die Regeldetails sind schreibgeschützt, und der Standardstatus der Regel ist aktiviert.

Wählen Sie Überprüfen>Erstellen aus.

Datenquellen und Indikatoren

Microsoft Defender Threat Intelligence Analytics gleicht Ihre Protokolle auf folgende Weise mit Domänen-, IP- und URL-Indikatoren ab:

- CEF-Protokolle, die in der Log Analytics-Tabelle

CommonSecurityLogerfasst werden, gleichen URL- und Domänenindikatoren ab, wenn sie im FeldRequestURLenthalten sind, und IPv4-Indikatoren, wenn sie im FeldDestinationIPenthalten sind. - Windows-DNS-Protokolle, in denen

SubType == "LookupQuery"in derDnsEvents-Tabelle erfasst wird, gleichen Domänenindikatoren ab, die im FeldNameenthalten sind, und IPv4-Indikatoren, die im FeldIPAddressesenthalten sind. - Syslog-Ereignisse, bei denen

Facility == "cron"in derSyslog-Tabelle erfasst wird, gleichen Domänen- und IPv4-Indikatoren direkt aus dem FeldSyslogMessageab. - Die Office-Aktivitätsprotokolle, die in der

OfficeActivity-Tabelle erfasst werden, gleichen direkt IPv4-Indikatoren aus dem FeldClientIPab. - Die Azure-Aktivitätsprotokolle, die in der

AzureActivity-Tabelle erfasst werden, gleichen direkt IPv4-Indikatoren aus dem FeldCallerIpAddressab. - ASIM-DNS-Protokolle, die in der Tabelle

ASimDnsActivityLogserfasst werden, gleichen Domänenindikatoren ab, die im FeldDnsQueryenthalten sind, und IPv4-Indikatoren, die im FeldDnsResponseNameenthalten sind. - ASIM-Netzwerksitzungen, die in der Tabelle

ASimNetworkSessionLogserfasst werden, gleichen IPv4-Indikatoren ab, wenn sie in mindestens einem der folgenden Felder enthalten sind:DstIpAddr,DstNatIpAddr,SrcNatIpAddr,SrcIpAddr,DvcIpAddr.

Selektierung eines per Abgleichanalyse generierten Vorfalls

Wenn die Microsoft-Analyse eine Übereinstimmung findet, werden alle generierten Warnungen zu Vorfällen gruppiert.

Führen Sie die folgenden Schritte aus, um die von der Microsoft Defender Threat Intelligence Analytics-Regel generierten Incidents zu selektieren:

Wählen Sie im Microsoft Sentinel-Arbeitsbereich, in dem Sie die Microsoft Defender Threat Intelligence Analytics-Regel aktiviert haben, Incidents aus, und suchen Sie nach Microsoft Defender Threat Intelligence Analytics.

Alle gefundenen Incidents werden im Raster angezeigt.

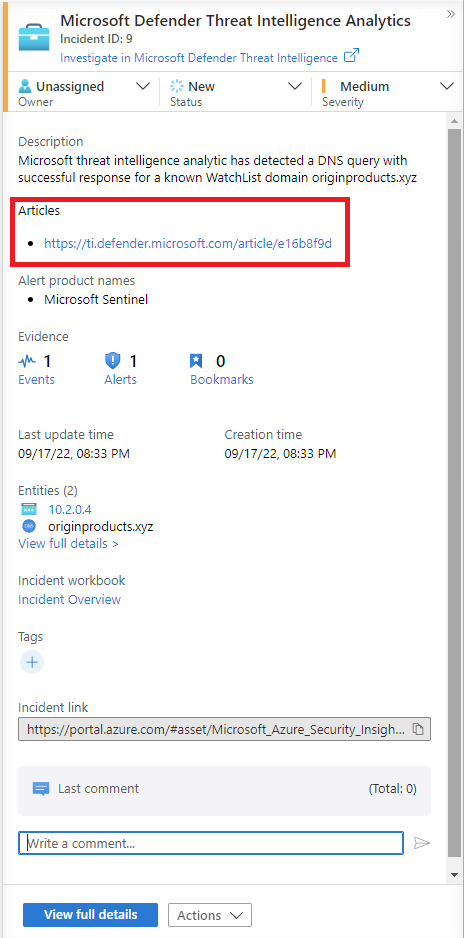

Wählen Sie Vollständige Details anzeigen aus, um Entitäten und andere Details zum Incident anzuzeigen, z. B. bestimmte Warnungen.

Im Folgenden sehen Sie ein Beispiel.

Beachten Sie den Schweregrad, der den Warnungen und dem Incident zugewiesen ist. Je nachdem, wie der Indikator abgeglichen wird, wird einer Warnung ein angemessener Schweregrad von

InformationalbisHighzugewiesen. Wenn der Indikator beispielsweise mit Firewallprotokollen abgeglichen wird, die den Datenverkehr zugelassen haben, wird eine Warnung mit hohem Schweregrad generiert. Wenn derselbe Indikator mit Firewallprotokollen abgeglichen wurde, die den Datenverkehr blockierten, ist der Schweregrad der generierten Warnung „Niedrig“ oder „Mittel“.Warnungen werden dann auf der Grundlage des Indikators pro Beobachtung gruppiert. Beispielsweise werden alle in einem Zeitraum von 24 Stunden generierten Warnungen, die der Domäne

contoso.comentsprechen, zu einem einzigen Vorfall gruppiert, dessen Schweregrad basierend auf dem höchsten Warnungsschweregrad zugewiesen wird.Beachten Sie die Informationen zum Indikator. Wenn eine Übereinstimmung gefunden wird, wird der Indikator in der Log Analytics-Tabelle

ThreatIntelligenceIndicatorsveröffentlicht und auf der Seite Threat Intelligence angezeigt. Für alle Indikatoren, die anhand dieser Regel veröffentlicht werden, wird die Quelle als Microsoft Defender Threat Intelligence Analytics festgelegt.

Das folgende Beispiel zeigt die Tabelle ThreatIntelligenceIndicators.

Hier sehen Sie ein Beispiel für die Seite Threat Intelligence.

Abrufen von weiterem Kontext aus Microsoft Defender Threat Intelligence

Neben Warnungen und Incidents mit hoher Genauigkeit enthalten einige Microsoft Defender Threat Intelligence-Indikatoren einen Link zu einem Referenzartikel im Microsoft Defender Threat Intelligence-Communityportal.

Weitere Informationen finden Sie unter Was ist Microsoft Defender Threat Intelligence?.

Zugehöriger Inhalt

In diesem Artikel haben Sie erfahren, wie Sie eine Verbindung mit von Microsoft erzeugter Threat Intelligence herstellen, um Warnungen und Vorfälle zu generieren. Weitere Informationen zu Threat Intelligence in Microsoft Sentinel finden Sie in den folgenden Artikeln:

- Arbeiten mit Bedrohungsindikatoren in Microsoft Sentinel

- Herstellen einer Verbindung zwischen Microsoft Sentinel und STIX-/TAXII-Threat-Intelligence-Feeds

- Verbinden von Threat Intelligence-Plattformen mit Microsoft Sentinel

- Integrieren von TIP-Plattformen, TAXII-Feeds und Anreicherungen in Microsoft Sentinel