Beschränken der Quelle von Kopiervorgängen auf ein Speicherkonto

Aus Sicherheitsgründen möchten Speicheradministrator*innen möglicherweise die Umgebungen beschränken, aus denen Daten in geschützte Konten kopiert werden können. Das Beschränken des zulässigen Bereichs für Kopiervorgänge hilft, die Infiltration unerwünschter Daten aus nicht vertrauenswürdigen Mandanten oder virtuellen Netzwerken zu verhindern.

In diesem Artikel erfahren Sie, wie Sie die Quellkonten von Kopiervorgängen auf Konten innerhalb desselben Mandanten wie das Zielkonto oder auf private Verbindungen zum gleichen virtuellen Netzwerk wie das Ziel beschränken.

Wichtig

Der zulässige Bereich für Kopiervorgänge befindet sich derzeit in der VORSCHAU. Die zusätzlichen Nutzungsbestimmungen für Microsoft Azure-Vorschauen enthalten rechtliche Bedingungen. Sie gelten für diejenigen Azure-Features, die sich in der Beta- oder Vorschauversion befinden oder aber anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

Informationen zum zulässigen Bereich für Kopiervorgänge (Vorschau)

Mit der AllowedCopyScope-Eigenschaft eines Speicherkontos werden die Umgebungen angegeben, aus denen Daten in das Zielkonto kopiert werden können. Sie wird im Azure-Portal als Konfigurationseinstellung Zulässiger Bereich für Kopiervorgänge (Vorschau) angezeigt. Diese Eigenschaft wird nicht standardmäßig festgelegt und gibt erst dann einen Wert zurück, nachdem Sie sie explizit festgelegt haben. Es gibt drei mögliche Werte:

- (NULL) (Standard): erlaubt das Kopieren von einem beliebigen Speicherkonto in das Zielkonto

- Microsoft Entra ID: erlaubt nur das Kopieren von Konten innerhalb desselben Microsoft Entra-Mandanten wie das Zielkonto.

- PrivateLink: erlaubt nur das Kopieren von Speicherkonten, die private Verbindungen mit demselben virtuellen Netzwerk wie das Zielkonto aufweisen.

Die Einstellung gilt für die Vorgänge Blob kopieren und Blob aus URL kopieren. Beispiele für Tools, die „Blob kopieren“ verwenden, sind AzCopy und Azure Storage-Explorer.

Wenn die Quelle einer Kopieranforderung die Anforderungen dieser Einstellung nicht erfüllt, führt die Anforderung zu einem Fehler mit dem HTTP-Statuscode 403 (Verboten).

Die AllowedCopySource-Eigenschaft wird nur bei Speicherkonten unterstützt, die das Azure Resource Manager-Bereitstellungsmodell verwenden. Informationen dazu, welche Speicherkonten das Azure Resource Manager-Bereitstellungsmodell verwenden, finden Sie unter Typen von Speicherkonten.

Identifizieren der Quellspeicherkonten von Kopiervorgängen

Bevor Sie den Wert von AllowedCopyScope für ein Speicherkonto ändern, identifizieren Sie Benutzer*innen, Anwendungen oder Dienste, die von der Änderung betroffen wären. Abhängig von Ihren Ergebnissen kann es erforderlich sein, die Einstellung an einen Bereich anzupassen, der alle gewünschten Kopierquellen enthält, oder die Netzwerk- oder Microsoft Entra-Konfiguration für einige der Quellspeicherkonten anzupassen.

Azure Storage-Protokolle erfassen Details in Azure Monitor zu Anforderungen für das Speicherkonto, einschließlich der Quelle und des Ziels von Kopiervorgängen. Weitere Informationen finden Sie unter Überwachen von Azure Storage. Aktivieren und analysieren Sie die Protokolle, um Kopiervorgänge zu identifizieren, die durch das Ändern von AllowedCopyScope für das Zielspeicherkonto beeinträchtigt werden können.

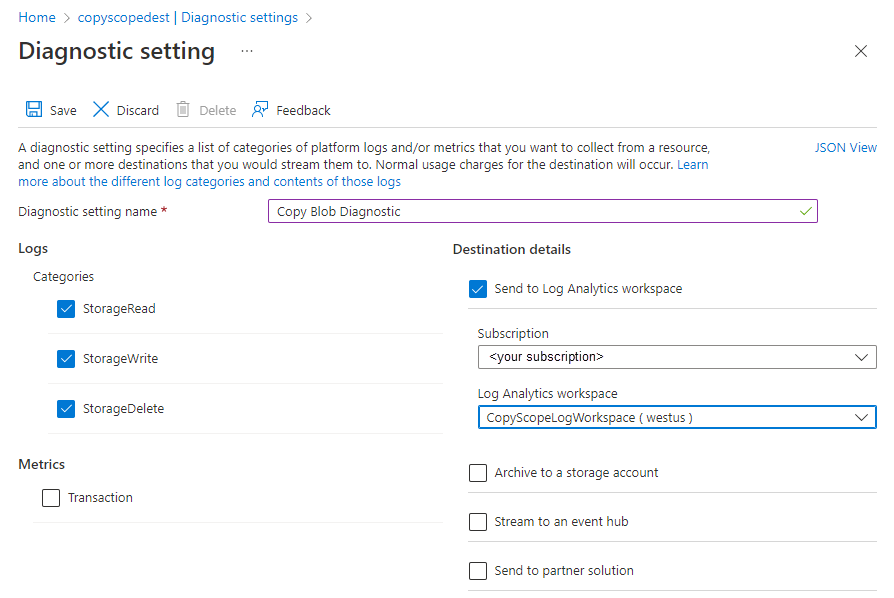

Erstellen einer Diagnoseeinstellung im Azure-Portal

Wenn Sie Azure Storage-Daten mit Azure Monitor protokollieren und mit Azure Log Analytics analysieren möchten, müssen Sie zunächst eine Diagnoseeinstellung erstellen, die angibt, welche Anforderungstypen und für welche Speicherdienste Daten protokolliert werden sollen. Führen Sie zum Erstellen einer Diagnoseeinstellung im Azure-Portal die folgenden Schritte aus:

Erstellen Sie in dem Abonnement, das Ihr Azure Storage-Konto enthält, einen neuen Log Analytics-Arbeitsbereich, oder verwenden Sie einen vorhandenen. Nachdem Sie die Protokollierung für Ihr Speicherkonto konfiguriert haben, sind die Protokolle im Log Analytics-Arbeitsbereich verfügbar. Weitere Informationen finden Sie unter Erstellen eines Log Analytics-Arbeitsbereichs im Azure-Portal.

Navigieren Sie zum Speicherkonto im Azure-Portal.

Wählen Sie im Abschnitt Überwachung die Option Diagnoseeinstellungen aus.

Wählen Sie den Azure Storage-Dienst aus, für den Sie Anforderungen protokollieren möchten. Wählen Sie beispielsweise Blob aus, um Anforderungen an Blob Storage zu protokollieren.

Klicken Sie auf Diagnoseeinstellung hinzufügen.

Geben Sie einen Namen für die Diagnoseeinstellung an.

Wählen Sie im Abschnitt Protokoll unter Kategorien die Optionen StorageRead, StorageWrite und StorageDelete aus, um alle Datenanforderungen an den ausgewählten Dienst zu protokollieren.

Wählen Sie unter Zieldetails die Option An Log Analytics-Arbeitsbereich senden aus. Wählen Sie Ihr Abonnement und den zuvor erstellten Log Analytics-Arbeitsbereich aus, wie in der folgenden Abbildung zu sehen, und wählen Sie dann „Speichern“ aus.

Nachdem Sie die Diagnoseeinstellung erstellt haben, werden Anforderungen für das Speicherkonto gemäß dieser Einstellung protokolliert. Weitere Informationen finden Sie unter Erstellen von Diagnoseeinstellungen zum Senden von Plattformprotokollen und Metriken an verschiedene Ziele.

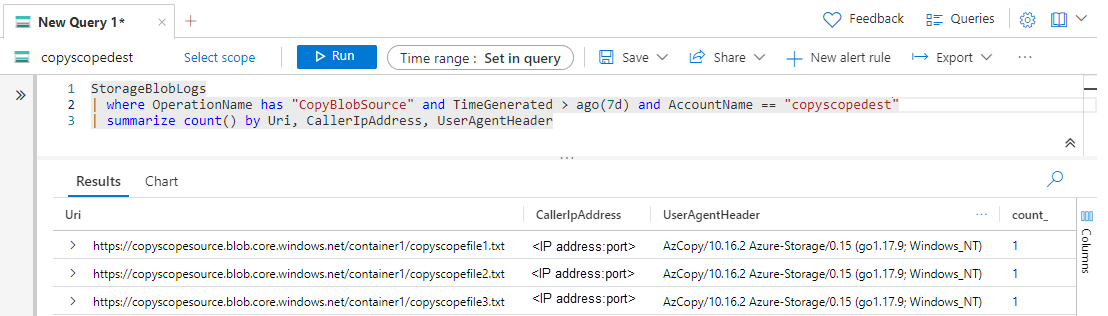

Abfragen von Kopieranforderungen in Protokollen

Azure Storage-Protokolle enthalten alle Anforderungen zum Kopieren von Daten aus einer anderen Quelle in ein Speicherkonto. Die Protokolleinträge enthalten den Namen des Zielspeicherkontos und den URI des Quellobjekts sowie Informationen zur Identifizierung des Clients, der die Kopie anfordert. Eine vollständige Referenz der Felder, die in Azure Storage-Protokollen in Azure Monitor verfügbar sind, finden Sie unter Ressourcenprotokolle.

Führen Sie die folgenden Schritte aus, um Protokolle für Kopieranforderungen von Blobs in den letzten sieben Tagen abzurufen:

Navigieren Sie zum Speicherkonto im Azure-Portal.

Wählen Sie im Abschnitt Überwachung die Option Protokolle aus.

Fügen Sie die folgende Abfrage in eine neue Protokollabfrage ein, und führen Sie sie aus. Diese Abfrage zeigt die Quellobjekte an, auf die in Anforderungen zum Kopieren von Daten in das angegebene Speicherkonto am häufigsten verwiesen wird. Ersetzen Sie im folgenden Beispiel den Platzhaltertext

<account-name>durch den Namen Ihres eigenen Speicherkontos.StorageBlobLogs | where OperationName has "CopyBlobSource" and TimeGenerated > ago(7d) and AccountName == "<account-name>" | summarize count() by Uri, CallerIpAddress, UserAgentHeader

Die Ergebnisse sollten der folgenden Ausgabe ähneln:

Der URI ist der vollständige Pfad zum kopierten Quellobjekt, der den Namen des Speicherkontos, den Containernamen und den Dateinamen umfasst. Ermitteln Sie in der Liste der URIs, ob die Kopiervorgänge blockiert werden, wenn eine bestimmte AllowedCopyScope-Einstellung angewandt wird.

Sie können auch eine auf dieser Abfrage basierende Warnungsregel konfigurieren, um über anonyme Anforderungen informiert zu werden. Weitere Informationen finden Sie unter Erstellen, Anzeigen und Verwalten von Protokollwarnungen mithilfe von Azure Monitor.

Einschränken des zulässigen Bereichs für Kopiervorgänge (Vorschau)

Wenn Sie sicher sind, dass Sie die Quellen von Kopieranforderungen sicher auf einen bestimmten Bereich beschränken können, können Sie die AllowedCopyScope-Eigenschaft für das Speicherkonto auf diesen Bereich festlegen.

Berechtigungen zum Ändern des zulässigen Bereichs für Kopiervorgänge (Vorschau)

Zum Festlegen der AllowedCopyScope-Eigenschaft für das Speicherkonto benötigen Benutzer*innen Berechtigungen zum Erstellen und Verwalten von Speicherkonten. Azure RBAC-Rollen (Role-Based Access Control, rollenbasierte Zugriffssteuerung), die diese Berechtigungen bieten, enthalten die Aktion Microsoft.Storage/storageAccounts/write oder Microsoft.Storage/storageAccounts/. In diese Aktion sind folgende Rollen integriert:

- Die Azure Resource Manager-Rolle Besitzer

- Die Azure Resource Manager-Rolle Mitwirkender

- Die Rolle Speicherkontomitwirkender

Diese Rollen bieten keinen Zugriff auf Daten in einem Speicherkonto über Microsoft Entra ID. Sie enthalten jedoch die Aktion Microsoft.Storage/storageAccounts/listkeys/action, die Zugriff auf die Kontozugriffsschlüssel gewährt. Bei dieser Berechtigung kann ein Benutzer mithilfe der Kontozugriffsschlüssel auf alle Daten in einem Speicherkonto zuzugreifen.

Rollenzuweisungen müssen auf die Ebene des Speicherkontos oder höher beschränkt werden, damit Benutzer*innen den Bereich für Kopiervorgänge für das Konto zulassen oder beschränken dürfen. Weitere Informationen zum Rollenbereich finden Sie unter Grundlegendes zum Bereich für Azure RBAC.

Beschränken Sie die Zuweisung dieser Rollen unbedingt auf diejenigen Benutzer, denen es möglich sein muss, ein Speicherkonto zu erstellen oder dessen Eigenschaften zu aktualisieren. Verwenden Sie das Prinzip der geringsten Rechte, um sicherzustellen, dass Benutzer die geringsten Berechtigungen haben, die sie zum Ausführen ihrer Aufgaben benötigen. Weitere Informationen zum Verwalten des Zugriffs mit Azure RBAC finden Sie unter Bewährte Methoden für Azure RBAC.

Hinweis

Die zu „Administrator für klassisches Abonnement“ gehörigen Rollen „Dienstadministrator“ und „Co-Administrator“ schließen die Entsprechung der Azure Resource Manager-Rolle Besitzer ein. Weil die Rolle Besitzer alle Aktionen einschließt, kann ein Benutzer mit einer dieser administrativen Rollen auch Speicherkonten erstellen und verwalten. Weitere Informationen finden Sie unter Azure-Rollen, Microsoft Entra-Rollen und Administratorrollen für klassische Abonnements.

Konfigurieren des zulässigen Bereichs für Kopiervorgänge (Vorschau)

Konfigurieren Sie mithilfe eines Kontos, das über die erforderlichen Berechtigungen verfügt, den zulässigen Bereich für Kopiervorgänge im Azure-Portal, mit PowerShell oder mithilfe der Azure-Befehlszeilenschnittstelle.

Führen Sie die folgenden Schritte aus, um den zulässigen Bereich für Kopiervorgänge für ein vorhandenes Speicherkonto im Azure-Portal zu konfigurieren:

Navigieren Sie zum Speicherkonto im Azure-Portal.

Klicken Sie unter Einstellungen auf Konfiguration.

Legen Sie den zulässigen Bereich für Kopiervorgänge (Vorschau) auf einen der folgenden Werte fest:

- Aus einem beliebigen Speicherkonto

- Von Speicherkonten im selben Microsoft Entra-Mandanten

- Von Speicherkonten mit einem privaten Endpunkt zum selben virtuellen Netzwerk

Wählen Sie Speichern aus.