Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Azure Files unterstützt zwei Branchenstandardprotokolle für die Einbindung von Azure-Dateifreigaben: das SMB-Protokoll (Server Message Block) und das NFS-Protokoll (Network File System). In Azure Files können Sie das Dateisystemprotokoll auswählen, das sich für Ihre Workload am besten eignet. Bei Azure-Dateifreigaben ist der Zugriff auf eine einzelne Azure-Dateifreigabe über das SMB- oder das NFS-Protokoll nicht möglich. Sie können jedoch SMB- und NFS-Dateifreigaben innerhalb desselben Speicherkontos erstellen. Für alle Dateifreigaben ermöglicht Azure Files Dateifreigaben in Unternehmensqualität, die entsprechend Ihren Speicheranforderungen hochskaliert werden können und auf die Tausende von Clients gleichzeitig zugreifen können.

In diesem Artikel werden SMB-Azure-Dateifreigaben behandelt. Informationen zu NFS Azure-Dateifreigaben finden Sie unter NFS Azure-Dateifreigaben.

Gilt für:

| Verwaltungsmodell | Abrechnungsmodell | Medienebene | Redundanz | KMU | NFS (falls abgekürzt von Network File System gemeint) |

|---|---|---|---|---|---|

| Microsoft.Storage | Bereitgestellt v2 | HDD (Standard) | Lokal (LRS) |

|

|

| Microsoft.Storage | Bereitgestellt v2 | HDD (Standard) | Zone (ZRS) |

|

|

| Microsoft.Storage | Bereitgestellt v2 | HDD (Standard) | Geo (GRS) |

|

|

| Microsoft.Storage | Bereitgestellt v2 | HDD (Standard) | GeoZone (GZRS) |

|

|

| Microsoft.Storage | Bereitgestellt v1 | SSD (Premium) | Lokal (LRS) |

|

|

| Microsoft.Storage | Bereitgestellt v1 | SSD (Premium) | Zone (ZRS) |

|

|

| Microsoft.Storage | Nutzungsbasierte Bezahlung | HDD (Standard) | Lokal (LRS) |

|

|

| Microsoft.Storage | Nutzungsbasierte Bezahlung | HDD (Standard) | Zone (ZRS) |

|

|

| Microsoft.Storage | Nutzungsbasierte Bezahlung | HDD (Standard) | Geo (GRS) |

|

|

| Microsoft.Storage | Nutzungsbasierte Bezahlung | HDD (Standard) | GeoZone (GZRS) |

|

|

Häufige Szenarien

SMB-Dateifreigaben werden für viele Anwendungen verwendet, einschließlich Endbenutzerdateifreigaben und Dateifreigaben, die Datenbanken und Anwendungen sichern. SMB-Dateifreigaben werden häufig in den folgenden Szenarien verwendet:

- Dateifreigaben für Endbenutzer, z. B. Teamfreigaben, Basisverzeichnisse usw.

- Hintergrundspeicher für Windows-basierte Anwendungen, z. B. SQL Server-Datenbanken oder branchenspezifische Anwendungen, die für lokale Win32- oder .NET-Dateisystem-APIs geschrieben wurden

- Entwicklung neuer Anwendungen und Dienste, insbesondere wenn die Anwendungen oder Dienste zufällige E/A und hierarchische Speicherung erfordern

Funktionen

Azure Files unterstützt die wichtigsten Funktionen von SMB und Azure, die für Produktionsbereitstellungen von SMB-Dateifreigaben erforderlich sind:

- AD-Domänenbeitritt und besitzverwaltete Zugriffssteuerungslisten (Discretionary Access Control Lists, DACLs)

- Integrierte serverlose Sicherung mit Azure Backup

- Netzwerkisolation mit privaten Azure-Endpunkten

- Hoher Netzwerkdurchsatz mittels SMB Multichannel (nur SSD-Dateifreigaben).

- SMB-Kanalverschlüsselung einschließlich AES-256-GCM, AES-128-GCM und AES-128-CCM

- Unterstützung früherer Versionen durch integrierte VSS-Freigabemomentaufnahmen

- Automatisches vorläufiges Löschen für Azure-Dateifreigaben, um versehentliche Löschvorgänge zu verhindern

- Optional über das Internet zugängliche Dateifreigaben mit internetsicherem SMB 3.0 und höher

SMB-Dateifreigaben können direkt lokal eingebunden oder auch lokal mit der Azure-Dateisynchronisierung zwischengespeichert werden.

Sicherheit

Alle in Azure Files gespeicherten Daten werden im Ruhezustand mithilfe der Azure-Speicherdienstverschlüsselung (Storage Service Encryption, SSE) verschlüsselt. Die Speicherdienstverschlüsselung funktioniert ähnlich wie BitLocker unter Windows: Daten werden unterhalb der Dateisystemebene verschlüsselt. Da Daten durch die Codierung auf dem Datenträger unterhalb des Dateisystems der Azure-Dateifreigabe verschlüsselt werden, benötigen Sie keinen Zugriff auf den zugrunde liegenden Schlüssel auf dem Client, um aus der Azure-Dateifreigabe zu lesen oder in diese zu schreiben. Die Verschlüsselung ruhender Daten wird auf SMB- und NFS-Protokolle angewendet.

Standardmäßig verfügen alle Azure-Dateifreigaben über aktivierte Datenverschlüsselung während der Übertragung, sodass nur SMB-Bereitstellungen mit SMB 3.x mit Verschlüsselung zulässig sind. Einbindungen von Clients, die SMB 3.x nicht mit SMB-Verschlüsselung unterstützen, werden abgelehnt, falls die Verschlüsselung bei der Übertragung aktiviert ist.

Azure Files unterstützt AES-256-GCM mit SMB 3.1.1 bei Verwendung mit Windows Server 2022 oder Windows 11. SMB 3.1.1 unterstützt außerdem AES-128-GCM. SMB 3.0 unterstützt AES-128-CCM. AES-128-GCM wird aus Leistungsgründen standardmäßig unter Windows 10 Version 21H1 ausgehandelt.

Sie können die Verschlüsselung während der Übertragung für eine Azure-Dateifreigabe deaktivieren. Wenn die Verschlüsselung deaktiviert ist, ermöglicht Azure Files SMB 2.1 und SMB 3.x ohne Verschlüsselung. Der Hauptgrund für die Deaktivierung der Verschlüsselung während der Übertragung ist die Unterstützung einer älteren Anwendung, die unter einem älteren Betriebssystem wie z. B. Windows Server 2008 R2 oder einer älteren Linux-Distribution ausgeführt werden muss. Azure Files erlaubt nur SMB 2.1-Verbindungen innerhalb derselben Azure-Region wie die Azure-Dateifreigabe; Ein SMB 2.1-Client außerhalb der Azure-Region der Azure-Dateifreigabe, z. B. lokal oder in einer anderen Azure-Region, kann nicht auf die Dateifreigabe zugreifen.

SMB-Protokolleinstellungen

Azure Files bietet mehrere Einstellungen, die sich auf das Verhalten sowie auf die Leistung und Sicherheit des SMB-Protokolls auswirken. Diese Einstellungen werden für alle Azure-Dateifreigaben in einem Speicherkonto konfiguriert.

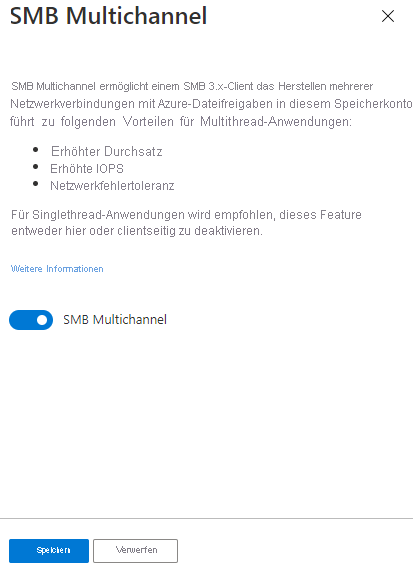

SMB Multichannel

SMB Multichannel ermöglicht einem SMB 3.x-Client das Herstellen mehrerer Netzwerkverbindungen mit einer SMB-Dateifreigabe. Azure Files unterstützt SMB Multichannel nur für SSD-Dateifreigaben. SMB Multichannel ist jetzt in allen Azure-Regionen standardmäßig aktiviert.

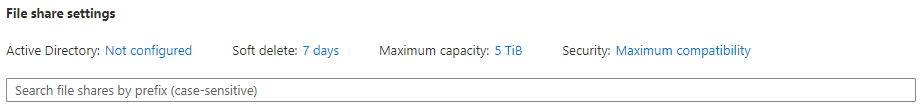

Um den Status von SMB Multichannel anzuzeigen, navigieren Sie zu dem Speicherkonto, das Ihre SSD-Dateifreigaben enthält, und wählen Sie "Dateifreigaben " unter der Überschrift "Datenspeicher " im Inhaltsverzeichnis des Speicherkontos aus. Der Status von SMB Multichannel sollte im Abschnitt " Dateifreigabeeinstellungen " angezeigt werden. Wenn dies nicht angezeigt wird, stellen Sie sicher, dass Ihr Speicherkonto der Art des FileStorage-Kontos ist.

Um SMB Multichannel zu aktivieren oder zu deaktivieren, wählen Sie den aktuellen Status aus (also entweder Aktiviert oder Deaktiviert). Das daraufhin angezeigte Dialogfeld bietet einen Umschalter zum Aktivieren oder Deaktivieren von SMB Multichannel. Wählen Sie den gewünschten Status aus, und wählen Sie dann Speichern aus.

Aktivieren von SMB Multichannel auf älteren Betriebssystemen

Zur Unterstützung von SMB Multichannel in Azure Files muss sichergestellt sein, dass für Windows alle relevanten Patches angewendet wurden. Für mehrere ältere Windows-Versionen, einschließlich Windows Server 2016, Windows 10 Version 1607 und Windows 10 Version 1507, müssen zusätzliche Registrierungsschlüssel festgelegt werden, damit alle relevanten SMB Multichannel-Fixes auf vollständig gepatchte Installationen angewendet werden können. Wenn Sie eine neuere Version von Windows als diese drei Versionen ausführen, ist keine zusätzliche Aktion erforderlich.

Windows Server 2016 und Windows 10 Version 1607

Führen Sie den folgenden PowerShell-Befehl aus, um alle SMB Multichannel-Fixes für Windows Server 2016 und Windows 10 Version 1607 zu aktivieren:

Set-ItemProperty `

-Path "HKLM:SYSTEM\CurrentControlSet\Policies\Microsoft\FeatureManagement\Overrides" `

-Name "2291605642" `

-Value 1 `

-Force

Windows 10, Version 1507

Führen Sie den folgenden PowerShell-Befehl aus, um alle SMB Multichannel-Fixes für Windows 10 Version 1507 zu aktivieren:

Set-ItemProperty `

-Path "HKLM:\SYSTEM\CurrentControlSet\Services\MRxSmb\KBSwitch" `

-Name "{FFC376AE-A5D2-47DC-A36F-FE9A46D53D75}" `

-Value 1 `

-Force

SMB-Sicherheitseinstellungen

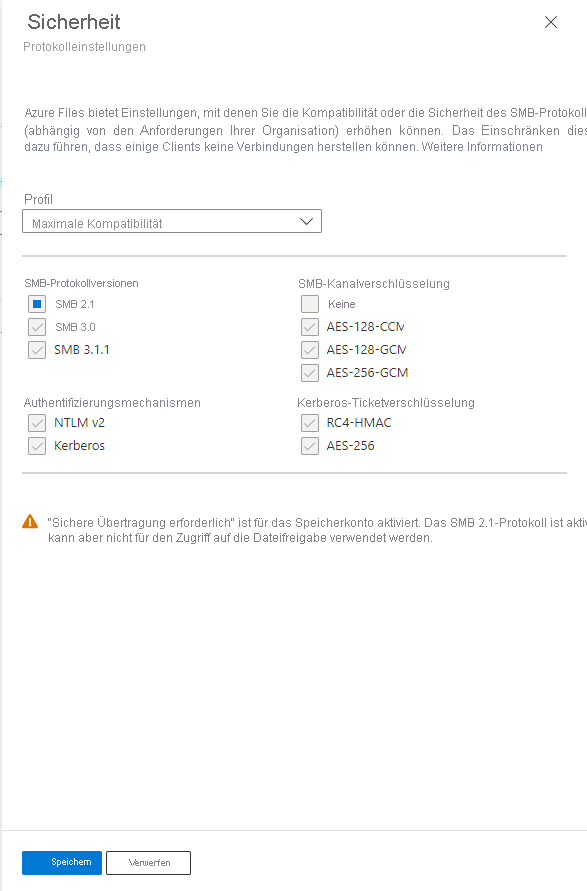

Azure Files bietet Einstellungen, mit denen Sie die Kompatibilität oder die Sicherheit des SMB-Protokolls (abhängig von den Anforderungen Ihrer Organisation) erhöhen können. Standardmäßig ist Azure Files für maximale Kompatibilität konfiguriert. Beachten Sie daher, dass das Einschränken dieser Einstellungen dazu führen kann, dass einige Clients keine Verbindung herstellen können.

Azure Files macht die folgenden Einstellungen verfügbar:

- SMB-Versionen: Zulässige Versionen von SMB. Unterstützt werden die Protokollversionen SMB 3.1.1, SMB 3.0 und SMB 2.1. Standardmäßig sind alle SMB-Versionen zulässig, obwohl SMB 2.1 nicht zulässig ist, wenn „Sichere Übertragung erforderlich“ aktiviert ist, weil SMB 2.1 die Verschlüsselung während der Übertragung nicht unterstützt.

- Authentifizierungsmethoden: Zulässige SMB-Authentifizierungsmethoden. Unterstützte Authentifizierungsmethoden sind NTLMv2 (nur Speicherkontoschlüssel) und Kerberos. Standardmäßig sind alle Authentifizierungsmethoden zulässig. Durch Entfernen von NTLMv2 wird die Verwendung des Speicherkontoschlüssels zum Einbinden der Azure-Dateifreigabe verhindert. Azure Files unterstützt die Verwendung der NTLM-Authentifizierung für Domänenanmeldeinformationen nicht.

- Kerberos-Ticketverschlüsselung: Zulässige Verschlüsselungsalgorithmen. Unterstützt werden die Verschlüsselungsalgorithmen AES-256 (empfohlen) und RC4-HMAC.

-

SMB-Kanalverschlüsselung: Zulässige SMB-Kanalverschlüsselungsalgorithmen. Unterstützt werden die Verschlüsselungsalgorithmen AES-256-GCM, AES-128-GCM und AES-128-CCM. Wenn Sie nur AES-256-GCM auswählen, müssen Sie den verbindenden Clients mitteilen, dass sie es verwenden sollen, indem Sie auf jedem Client ein PowerShell-Terminal als Administrator öffnen und

Set-SmbClientConfiguration -EncryptionCiphers "AES_256_GCM" -Confirm:$falseausführen. Die Verwendung von AES-256-GCM wird auf Windows-Clients, die älter als Windows 11/Windows Server 2022 sind, nicht unterstützt.

Sie können die SMB-Sicherheitseinstellungen über das Azure-Portal, PowerShell oder die Befehlszeilenschnittstelle anzeigen und ändern. Wählen Sie die gewünschte Registerkarte aus, um die Schritte zum Abrufen und Festlegen der SMB-Sicherheitseinstellungen anzuzeigen. Beachten Sie, dass diese Einstellungen beim Aufbau einer SMB-Sitzung aktiviert werden. Wenn sie nicht erfüllt sind, schlägt der Setup der SMB-Sitzung mit dem Fehler „STATUS_ACCESS_DENIED“ fehl.

Führen Sie die folgenden Schritte aus, um die SMB-Sicherheitseinstellungen mithilfe des Azure-Portals anzuzeigen oder zu ändern:

Melden Sie sich beim Azure-Portal an, und suchen Sie nach Speicherkonten. Wählen Sie das Speicherkonto aus, für das Sie die SMB-Sicherheitseinstellungen anzeigen oder ändern möchten.

Wählen Sie im Servicemenü die Optionen Datenspeicherung>Dateifreigaben aus.

Wählen Sie unter Einstellungen für die Dateifreigabe den Wert aus, der der Sicherheit zugeordnet ist. Wenn Sie die Sicherheitseinstellungen nicht geändert haben, wird dieser Wert standardmäßig auf Maximale Kompatibilität festgelegt.

Wählen Sie unter Profil die Option Maximale Kompatibilität, Maximale Sicherheit oder Benutzerdefiniert aus. Wenn Sie Benutzerdefiniert auswählen, können Sie ein benutzerdefiniertes Profil für SMB-Protokollversionen, SMB-Kanalverschlüsselung, Authentifizierungsmechanismen und Kerberos-Ticketverschlüsselung erstellen.

Nachdem Sie die gewünschten Sicherheitseinstellungen eingegeben haben, wählen Sie Speichern aus.

Begrenzungen

SMB-Dateifreigaben in Azure Files unterstützen eine Teilmenge der über das SMB-Protokoll und das NTFS-Dateisystem unterstützten Funktionen. Auch wenn diese Funktionen in den meisten Anwendungsfällen und Anwendungen nicht erforderlich sind, werden einige Anwendungen möglicherweise nicht ordnungsgemäß mit Azure Files ausgeführt, wenn sie auf nicht unterstützten Funktionen basieren. Die folgenden Funktionen werden nicht unterstützt:

- SMB Direct

- SMB Directory Leasing

- VSS für SMB-Dateifreigaben (damit können VSS-Anbieter Daten in die SMB-Dateifreigabe leeren, bevor eine Momentaufnahme erstellt wird)

- Alternative Datenströme

- Erweiterte Attribute

- Objektkennungen

- Harte Links

- Weiche Links

- Analysepunkte

- Sparsedateien

- Kurze Dateinamen (8.3-Alias)

- Komprimierung

Regionale Verfügbarkeit

SMB-Azure-Dateifreigaben sind in jeder Azure-Region verfügbar, einschließlich aller öffentlichen und unabhängigen Regionen. SSD-Dateifreigaben sind in einigen Regionen verfügbar.

Nächste Schritte

- Planung für eine Azure Files-Bereitstellung

- Erstellen einer Azure-Dateifreigabe

- Einbinden von SMB-Dateifreigaben in Ihrem bevorzugten Betriebssystem: