Aktivieren der Microsoft Entra Domain Services-Authentifizierung in Azure Files

Azure Files unterstützt die identitätsbasierte Authentifizierung für Windows-Dateifreigaben über Server Message Block (SMB) mithilfe des Kerberos-Authentifizierungsprotokolls mit den folgenden Methoden:

- Lokale Active Directory Domain Services (AD DS)

- Microsoft Entra Domain Services

- Microsoft Entra Kerberos für Hybrididbenutzeridentitäten

In diesem Artikel wird das Aktivieren und Konfigurieren von Microsoft Entra Domain Services (ehemals Azure Active Directory Domain Services) für die identitätsbasierte Authentifizierung mit Azure-Dateifreigaben erläutert. In diesem Authentifizierungsszenario sind die Anmeldeinformationen von Microsoft Entra und Microsoft Entra Domain Services identisch und können gegeneinander ausgetauscht werden.

Es wird dringend empfohlen, den Abschnitt Funktionsweise zu lesen, damit Sie für die Authentifizierung die richtige AD-Quelle auswählen. Die Einrichtung unterscheidet sich je nach der von Ihnen gewählten AD-Quelle.

Wenn Sie mit Azure Files noch nicht vertraut sind, empfehlen wir, unser Planungshandbuch zu lesen, bevor Sie diesen Artikel lesen.

Hinweis

Azure Files unterstützt die Kerberos-Authentifizierung mit Microsoft Entra Domain Services mit RC4-HMAC- und AES 256-Verschlüsselung. Wir empfehlen die Verwendung von AES-256.

Azure Files unterstützt die Authentifizierung für Microsoft Entra Domain Services mit vollständiger oder teilweiser (bereichsbezogener) Synchronisierung mit Microsoft Entra ID. Für Umgebungen mit bereichsbezogener Synchronisierung sollten Administrator*innen beachten, dass Azure Files nur Azure RBAC-Rollenzuweisungen berücksichtigt, die Prinzipalen gewährt wurden, die synchronisiert werden. Der Azure Files-Dienst ignoriert Rollenzuweisungen, die Identitäten gewährt wurden, die nicht von Microsoft Entra ID zu Microsoft Entra Domain Services synchronisiert werden.

Gilt für:

| Dateifreigabetyp | SMB | NFS |

|---|---|---|

| Standard-Dateifreigaben (GPv2), LRS/ZRS | ||

| Standard-Dateifreigaben (GPv2), GRS/GZRS | ||

| Premium-Dateifreigaben (FileStorage), LRS/ZRS |

Voraussetzungen

Bevor Sie Microsoft Entra Domain Services über SMB für Azure-Dateifreigaben aktivieren, müssen die folgenden Voraussetzungen erfüllt sein:

Wählen Sie einen Microsoft Entra-Mandanten aus, oder erstellen Sie einen.

Sie können einen neuen oder einen bereits vorhandenen Mandanten verwenden. Der Mandant und die Dateifreigabe, auf die Sie zugreifen möchten, müssen dem gleichen Abonnement zugeordnet sein.

Sie können einen Mandanten und ein Abonnement von Microsoft Entra hinzufügen, um einen neuen Microsoft Entra-Mandanten zu erstellen. Wenn Sie über einen vorhandenen Microsoft Entra-Mandanten verfügen, jedoch einen neuen Mandanten für die Verwendung mit Azure-Dateifreigaben erstellen möchten, finden Sie weitere Informationen unter Erstellen eines Microsoft Entra-Mandanten.

Erstellen Sie eine Microsoft Entra Domain Services-Instanz im Microsoft Entra-Mandanten.

Sie müssen Microsoft Entra Domain Services für Ihren Microsoft Entra-Mandanten aktivieren, um die Authentifizierung mit Microsoft Entra-Anmeldeinformationen zu unterstützen. Wenn Sie nicht der oder die Administrator*in des Microsoft Entra-Mandanten sind, wenden Sie sich an den oder die Administrator*in und folgen dem schrittweisen Leitfaden zum Aktivieren von Microsoft Entra Domain Services mithilfe des Azure-Portals.

Die Bereitstellung einer Microsoft Entra Domain Services-Instanz dauert üblicherweise ungefähr 15 Minuten. Vergewissern Sie sich, dass der Integritätsstatus Ihrer Microsoft Entra Domain Services-Instanz bei aktivierter Kennwort-Hashsynchronisierung Wird ausgeführt anzeigt, bevor Sie mit dem nächsten Schritt fortfahren.

Binden Sie eine Azure-VM mit Microsoft Entra Domain Services in eine Domäne ein.

Damit Sie mit Microsoft Entra-Anmeldeinformationen von einer VM auf eine Azure-Dateifreigabe zugreifen können, muss Ihre VM in Microsoft Entra Domain Services in eine Domäne eingebunden sein. Weitere Informationen zum Einbinden in die Domäne eines virtuellen Computers finden Sie unter Einbinden eines virtuellen Windows Server-Computers in eine verwaltete Domäne. Die Microsoft Entra Domain Services-Authentifizierung über SMB mit Azure-Dateifreigaben wird nur auf Azure-VMs unterstützt, die auf den Betriebssystemversionen Windows 7 oder Windows Server 2008 R2 oder höher ausgeführt werden.

Hinweis

Nicht in die Domäne eingebundene VMs können nur mithilfe der Microsoft Entra Domain Services-Authentifizierung auf Azure-Dateifreigaben zugreifen, wenn die VM über eine uneingeschränkte Verbindung mit den Domänencontrollern für Microsoft Entra Domain Services verfügt. In der Regel erfordert dies entweder Site-to-Site- oder Point-to-Site-VPN.

Wählen oder erstellen Sie eine Azure-Dateifreigabe.

Wählen Sie eine neue oder vorhandene Dateifreigabe aus, die demselben Abonnement wie Ihr Microsoft Entra-Mandant zugeordnet ist. Weitere Informationen zum Erstellen einer neuen Dateifreigabe finden Sie unter Erstellen einer Dateifreigabe in Azure Files. Für eine optimale Leistung wird empfohlen, dass sich Ihre Dateifreigabe in derselben Region befindet wie der virtuelle Computer, von dem aus Sie auf die Freigabe zugreifen möchten.

Überprüfen Sie die Konnektivität von Azure Files, indem Sie Azure-Dateifreigaben mit Ihrem Speicherkontenschlüssel einbinden.

Um sicherzustellen, dass Ihr virtueller Computer und die Dateifreigabe richtig konfiguriert sind, versuchen Sie, die Dateifreigabe mit Ihrem Speicherkontenschlüssel einzubinden. Weitere Informationen finden Sie unter Einbinden einer Azure-Dateifreigabe und Zugreifen auf die Freigabe unter Windows.

Regionale Verfügbarkeit

Die Azure Files-Authentifizierung mit Microsoft Entra Domain Services ist in allen öffentlichen Azure-Regionen sowie in allen Regionen von Azure Government und Azure China verfügbar.

Übersicht über den Workflow

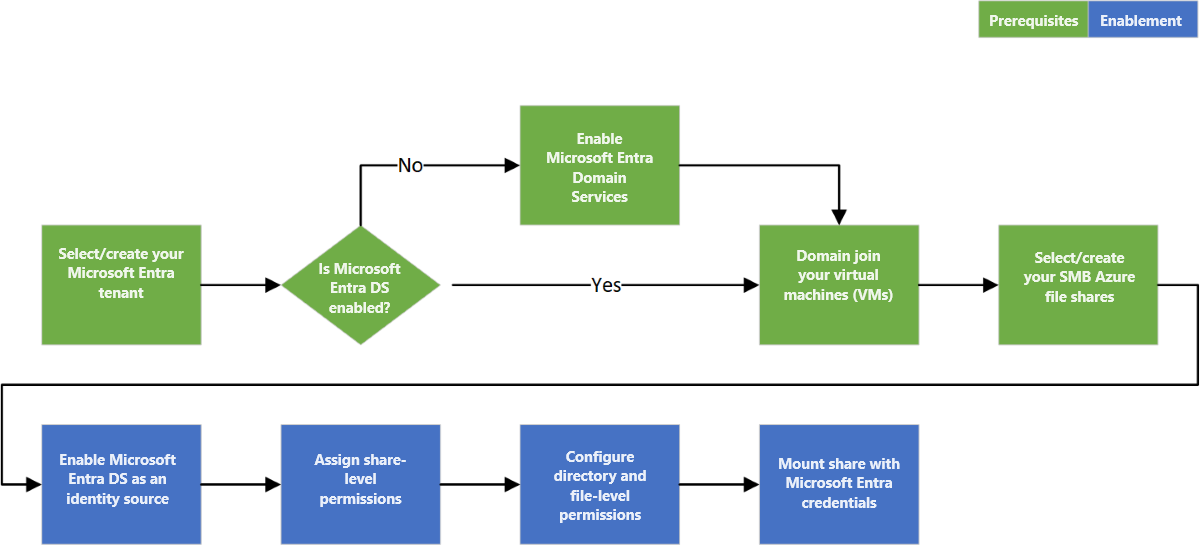

Bevor Sie die Microsoft Entra Domain Services-Authentifizierung über SMB für Azure-Dateifreigaben aktivieren, vergewissern Sie sich, dass Ihre Umgebungen von Microsoft Entra ID und Azure Storage ordnungsgemäß konfiguriert sind. Es wird empfohlen, dass Sie die Voraussetzungen durchgehen, um sicherzustellen, dass Sie alle erforderlichen Schritte ausgeführt haben.

Befolgen Sie diese Schritte, um Zugriff auf Azure Files-Ressourcen mit Microsoft Entra-Anmeldeinformationen zu gewähren:

- Aktivieren Sie die Microsoft Entra Domain Services-Authentifizierung über SMB für Ihr Speicherkonto, um das Speicherkonto bei der zugehörigen Bereitstellung von Microsoft Entra Domain Services zu registrieren.

- Weisen Sie einer Microsoft Entra-Identität (ein*e Benutzer*in, Gruppe oder Dienstprinzipal) Berechtigungen auf Freigabeebene zu.

- Stellen Sie mithilfe eines Speicherkontoschlüssels eine Verbindung mit Ihrer Azure-Dateifreigabe her, und konfigurieren Sie Windows-Zugriffssteuerungslisten (Access Control Lists, ACLs) für Verzeichnisse und Dateien.

- Stellen Sie eine Azure-Dateifreigabe von einem domänengebundenen virtuellen Computer bereit.

Das folgende Diagramm zeigt den vollständigen Workflow zur Aktivierung der Microsoft Entra Domain Services-Authentifizierung über SMB für Azure Files.

Aktivieren Sie die Microsoft Entra Domain Services-Authentifizierung für Ihr Konto

Um die Microsoft Entra Domain Services-Authentifizierung über SMB für Azure-Dateien zu aktivieren, können Sie eine Eigenschaft für Speicherkonten mithilfe des Azure-Portals, der Azure PowerShell oder der Azure CLI festlegen. Durch das Setzen dieser Eigenschaft wird das Speicherkonto implizit mit der zugehörigen Microsoft Entra Domain Services-Bereitstellung „domain joins“. Die Microsoft Entra Domain Services-Authentifizierung über SMB wird dann für alle neuen und bestehenden Dateifreigaben im Speicherkonto aktiviert.

Beachten Sie, dass Sie die Microsoft Entra Domain Services-Authentifizierung über SMB erst dann aktivieren können, wenn Sie Microsoft Entra Domain Services erfolgreich in Ihrem Microsoft Entra-Tenant implementiert haben. Weitere Informationen finden Sie auf der Website Voraussetzungen.

Führen Sie die folgenden Schritte aus, um die Microsoft Entra Domain Services-Authentifizierung über SMB mit dem Azure-Portal zu aktivieren:

Navigieren Sie im Azure-Portal zu Ihrem vorhandenen Speicherkonto, oder erstellen Sie ein Speicherkonto.

Wählen Sie Datenspeicher>Dateifreigaben aus.

Wählen Sie im Abschnitt Einstellungen für die Dateifreigabe Identitätsbasierter Zugriff: Nicht konfiguriert aus.

Wählen Sie unter Microsoft Entra Domain Services Einrichten aus, und aktivieren Sie dann das Feature, indem Sie das entsprechende Kontrollkästchen aktivieren.

Wählen Sie Speichern.

Empfohlen: Verwenden der AES-256-Verschlüsselung

Standardmäßig verwendet die Microsoft Entra Domain Services-Authentifizierung die Kerberos RC4-Verschlüsselung. Wir empfehlen, die Authentifizierung stattdessen für eine Verwendung der Kerberos AES-256-Verschlüsselung zu konfigurieren, indem Sie die folgenden Schritte ausführen.

Diese Aktion erfordert die Ausführung eines Vorgangs in der Active Directory-Domäne, die von Microsoft Entra Domain Services verwaltet wird, um einen Domänencontroller zu erreichen und von diesem eine Eigenschaftsänderung an das Domänenobjekt anzufordern. Die folgenden Cmdlets sind Windows Server Active Directory PowerShell-Cmdlets, nicht Azure PowerShell-Cmdlets. Daher müssen diese PowerShell-Befehle über einen Clientcomputer ausgeführt werden, der in die Microsoft Entra Domain Services-Domäne eingebunden ist.

Wichtig

Die PowerShell-Cmdlets von Windows Server Active Directory in diesem Abschnitt müssen in Windows PowerShell 5.1 auf einem Clientcomputer ausgeführt werden, der in die Microsoft Entra Domain Services-Domäne eingebunden ist. PowerShell 7.x und Azure Cloud Shell funktionieren in diesem Szenario nicht.

Melden Sie sich bei dem in die Domäne eingebundenen Clientcomputer als Microsoft Entra Domain Services-Benutzer*in mit den erforderlichen Berechtigungen an. Sie benötigen Schreibzugriff auf das msDS-SupportedEncryptionTypes-Attribut des Domänenobjekts. In der Regel verfügen Mitglieder der Gruppe AAD DC-Administratoren über die erforderlichen Berechtigungen. Öffnen Sie eine normale PowerShell-Sitzung (ohne erhöhte Rechte), und führen Sie die folgenden Befehle aus:

# 1. Find the service account in your managed domain that represents the storage account.

$storageAccountName= “<InsertStorageAccountNameHere>”

$searchFilter = "Name -like '*{0}*'" -f $storageAccountName

$userObject = Get-ADUser -filter $searchFilter

if ($userObject -eq $null)

{

Write-Error "Cannot find AD object for storage account:$storageAccountName" -ErrorAction Stop

}

# 2. Set the KerberosEncryptionType of the object

Set-ADUser $userObject -KerberosEncryptionType AES256

# 3. Validate that the object now has the expected (AES256) encryption type.

Get-ADUser $userObject -properties KerberosEncryptionType

Wichtig

Wenn Sie zuvor die RC4-Verschlüsselung verwendet und das Speicherkonto für die Verwendung von AES-256 aktualisiert haben, sollten Sie auf dem Client klist purge ausführen und dann die Dateifreigabe erneut einbinden, um neue Kerberos-Tickets mit AES-256 zu erhalten.

Zuweisen von Berechtigungen auf Freigabeebene

Für den Zugriff auf Azure Files-Ressourcen mit identitätsbasierter Authentifizierung muss eine Identität (Benutzer, Gruppe oder Dienstprinzipal) die erforderlichen Berechtigungen auf der Freigabeebene haben. Dieser Prozess ähnelt dem Festlegen von Windows-Freigabeberechtigungen, bei dem Sie die Art des Zugriffs eines bestimmten Benutzers auf eine Dateifreigabe festlegen. Die Anleitung in diesem Abschnitt zeigt, wie Sie einer Identität Lese-, Schreib- oder Löschberechtigungen für eine Dateifreigabe zuweisen. Es wird dringend empfohlen, Berechtigungen zu vergeben, indem Aktionen und Datenaktionen explizit deklariert werden, anstatt das Platzhalterzeichen (*) zu verwenden.

Die meisten Benutzer sollten Berechtigungen auf Freigabeebene bestimmten Microsoft Entra-Benutzern oder -Gruppen zuweisen und dann Windows ACLs für eine granulare Zugriffskontrolle auf Verzeichnis- und Dateiebene konfigurieren. Alternativ können Sie jedoch eine Standardberechtigung auf Freigabeebene festlegen, um Mitwirkenden, Mitwirkenden mit erhöhten Rechten oder Leser*innen Zugriff auf alle authentifizierten Identitäten zuzuweisen.

Es gibt fünf in Azure integrierte Rollen für Azure Files, von denen einige die Vergabe von Berechtigungen auf Freigabeebene an Benutzer*innen und Gruppen ermöglichen:

- Privilegierte*r Mitwirkende*r für Speicherdateidaten gewährt den Lese-, Schreib-, Lösch- und Änderungszugriff auf Windows-ACLs in Azure-Dateifreigaben über SMB, indem vorhandene Windows-ACLs überschrieben werden.

- Privilegierte*r Leser*in für Speicherdateidaten ermöglicht Lesezugriff auf Azure-Dateifreigaben über SMB, indem vorhandene Windows-ACLs überschrieben werden.

- Mitwirkende*r für Speicherdateidaten-SMB-Freigabe ermöglicht den Lese-, Schreib- und Löschzugriff auf Azure-Dateifreigaben über SMB.

- Storage File Data SMB Share Elevated Contributor ermöglicht das Lesen, Schreiben, Löschen und Ändern von Windows-ACLs in Azure-Dateifreigaben über SMB.

- Leser*in für Speicherdateidaten-SMB-Freigabe ermöglicht den Lesezugriff auf Azure-Dateifreigaben über SMB.

Wichtig

Die vollständige administrative Kontrolle über eine Dateifreigabe, einschließlich der Möglichkeit, den Besitz einer Rolle zu übernehmen, erfordert die Verwendung des Speicherkontenschlüssels. Die administrative Kontrolle wird nicht mit Microsoft Entra-Anmeldeinformationen unterstützt.

Sie können das Azure-Portal, PowerShell oder die Azure CLI verwenden, um die integrierten Rollen der Microsoft Entra-Identität von Benutzer*innen zuzuweisen und damit Berechtigungen auf Freigabeebene zu erteilen. Beachten Sie, dass es eine Weile dauern kann, bis die Azure-Rollenzuweisung auf Freigabeebene wirksam wird. Wir empfehlen, Berechtigungen auf Freigabeebene für die Verwaltung des Zugriffs auf hoher Ebene für eine aus Benutzer*innen und Identitäten bestehende AD-Gruppe zu verwenden und dann Windows-ACLs für eine differenzierte Zugriffssteuerung auf Verzeichnis-/Dateiebene zu nutzen.

Zuweisen einer Azure-Rolle zu einer Microsoft Entra-Identität

Wichtig

Weisen Sie Berechtigungen zu, indem Sie Aktionen und Datenaktionen explizit deklarieren, anstatt ein Platzhalterzeichen (*) zu verwenden. Wenn eine benutzerdefinierte Rollendefinition für eine Datenaktion ein Platzhalterzeichen enthält, erhalten alle Identitäten, die dieser Rolle zugewiesen sind, Zugriff auf alle möglichen Datenaktionen. Dies bedeutet, dass alle diese Identitäten auch für jede neue Datenaktion, die der Plattform hinzugefügt wird, zugelassen werden. Der zusätzliche Zugriff und die durch neue Aktionen oder Datenaktionen gewährten Berechtigungen sind möglicherweise ein unerwünschtes Verhalten für Kunden, die Platzhalter verwenden.

Um einer Microsoft Entra-Identität eine Azure-Rolle zuzuweisen, führen Sie im Azure-Portal die folgenden Schritte aus:

- Navigieren Sie im Azure-Portal zu Ihrer Dateifreigabe, oder erstellen Sie eine Dateifreigabe.

- Wählen Sie Access Control (IAM) aus.

- Auswählen von Rollenzuweisung hinzufügen

- Wählen Sie auf dem Blatt Rollenzuweisung hinzufügen in der Liste Rolle die entsprechende integrierte Rolle aus (z. B. Leser*in für freigegebene Speicherdateidaten-SMB, Mitwirkende*r für Speicherdateidaten-SMB). Behalten Sie den Standardwert von Zugriff zuweisen zu bei: Microsoft Entra-Benutzer*in, -Gruppe oder -Dienstprinzipal. Wählen Sie die Microsoft Entra-Zielidentität anhand des Namens oder der E-Mail-Adresse aus.

- Wählen Sie Überprüfen und zuweisen, um die Rollenzuweisung abzuschließen.

Konfigurieren von Windows-ACLs

Nachdem Sie mit RBAC Berechtigungen auf Freigabeebene zugewiesen haben, können Sie Windows-ACLs auf Stamm-, Verzeichnis- oder Dateiebene zuweisen. Stellen Sie sich Berechtigungen auf Freigabeebene als allgemeinen Gatekeeper vor, der bestimmt, ob ein Benutzer auf die Freigabe zugreifen kann. Windows-ACLs hingegen agieren auf einer detaillierteren Ebene, um zu bestimmen, welche Vorgänge der Benutzer auf Verzeichnis- oder Dateiebene durchführen kann.

Azure Files unterstützt alle grundlegenden und erweiterten Berechtigungen. Sie können Windows-ACLs für Verzeichnisse und Dateien in einer Azure-Dateifreigabe anzeigen und konfigurieren, indem Sie die Freigabe mounten und dann den Windows File Explorer verwenden oder den Windows-Befehl icacls oder Set-ACL ausführen.

Die folgenden Berechtigungssätze werden für das Stammverzeichnis einer Dateifreigabe unterstützt:

- BUILTIN\Verwalter:(OI)(CI)(F)

- NT-BEHÖRDE\SYSTEM:(OI)(CI)(F)

- BUILTIN\Benutzer:(RX)

- BUILTIN\Benutzer:(OI)(CI)(IO)(GR,GE)

- NT AUTHORITY\Authentifizierte Benutzer:(OI)(CI)(M)

- NT-BEHÖRDE\SYSTEM:(F)

- CREATOR OWNER:(OI)(CI)(IO)(F)

Weitere Informationen finden Sie unter Konfigurieren von Berechtigungen auf Verzeichnis- und Dateiebene über SMB.

Einbinden der Dateifreigabe mithilfe Ihres Speicherkontoschlüssels

Vor dem Konfigurieren von Windows-ACLs müssen Sie zunächst die Dateifreigabe unter Verwendung Ihres Speicherkontoschlüssels auf Ihrem in die Domäne eingebundenen virtuellen Computer einbinden. Melden Sie sich hierzu als Microsoft Entra-Benutzer*in bei der in die Domäne eingebundenen VM an, öffnen Sie die Windows-Eingabeaufforderung, und führen Sie den folgenden Befehl aus. Ersetzen Sie <YourStorageAccountName>, <FileShareName> und <YourStorageAccountKey> durch Ihre eigenen Werte. Wenn „Z:“ bereits verwendet wird, ersetzen Sie es durch einen verfügbaren Laufwerkbuchstaben. Zum Ermitteln Ihres Speicherkontoschlüssels können Sie im Azure-Portal zu dem Speicherkonto navigieren und Sicherheit und Netzwerk>Zugriffsschlüssel auswählen oder das PowerShell-Cmdlet Get-AzStorageAccountKey verwenden.

Es ist wichtig, dass Sie in dieser Phase zum Einbinden der Freigabe nicht PowerShell, sondern den Windows-Befehl net use verwenden. Wenn Sie PowerShell zum Einbinden der Freigabe verwenden, ist die Freigabe im Datei-Explorer von Windows oder in „cmd.exe“ nicht sichtbar, und Sie können keine Windows-ACLs konfigurieren.

Hinweis

Möglicherweise sehen Sie, dass die ACL Vollzugriff bereits auf eine Rolle angewendet wird. Dies bietet in der Regel bereits die Möglichkeit, Berechtigungen zu erteilen. Da es jedoch Zugriffsprüfungen auf zwei Ebenen gibt (Freigabeebene und Datei-/Verzeichnisebene), ist dies nur eingeschränkt möglich. Nur Benutzer, die über die Rolle SMB Elevated Contributor verfügen und eine neue Datei oder ein neues Verzeichnis erstellen, können diesen neuen Dateien oder Verzeichnissen Berechtigungen zuweisen, ohne den Schlüssel des Speicherkontos zu verwenden. Für alle anderen Zuweisungen von Datei-/Verzeichnisberechtigungen muss zuerst eine Verbindung mit der Freigabe mithilfe des Speicherkontoschlüssels hergestellt werden.

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:localhost\<YourStorageAccountName> <YourStorageAccountKey>

Konfigurieren von Windows-ACLs mit dem Windows-Datei-Explorer

Nachdem Sie Ihre Azure-Dateifreigabe eingebunden haben, müssen Sie die Windows-ACLs konfigurieren. Dazu können Sie entweder den Windows-Datei-Explorer oder „icacls“ verwenden.

Führen Sie die folgenden Schritte aus, um mithilfe des Windows-Datei-Explorers allen Verzeichnissen und Dateien unter der Dateifreigabe, einschließlich des Stammverzeichnisses, vollständige Berechtigungen zu erteilen.

- Öffnen Sie Windows-Explorer, klicken Sie mit der rechten Maustaste auf die Datei bzw. das Verzeichnis, und wählen Sie Eigenschaften aus.

- Wählen Sie die Registerkarte Sicherheit .

- Wählen Sie Bearbeiten zum Ändern der Berechtigungen aus.

- Sie können die Berechtigungen von bereits vorhandenen Benutzern ändern oder Hinzufügen auswählen, um neuen Benutzern Berechtigungen zu erteilen.

- Geben Sie im Eingabeaufforderungsfenster zum Hinzufügen neuer Benutzer im Feld Geben Sie die Namen der auszuwählenden Objekte ein den Namen des Zielbenutzers ein, dem Sie die Berechtigung gewähren möchten, und wählen Sie Namen überprüfen aus, um den vollständigen UPN-Namen des Zielbenutzers zu ermitteln.

- Klicken Sie auf OK.

- Wählen Sie auf der Registerkarte Sicherheit alle Berechtigungen aus, die Sie dem neuen Benutzer gewähren möchten.

- Wählen Sie Übernehmen.

Konfigurieren von Windows-ACLs mit „icacls“

Verwenden Sie den folgenden Windows-Befehl, um allen Verzeichnissen und Dateien unter der Dateifreigabe, einschließlich des Stammverzeichnisses, vollständige Berechtigungen zu erteilen. Denken Sie daran, die Platzhalterwerte in diesem Beispiel durch Ihre eigenen Werte zu ersetzen.

icacls <mounted-drive-letter>: /grant <user-email>:(f)

Weitere Informationen zur Verwendung von „icacls“ zum Festlegen von Windows-ACLs und zu den verschiedenen Arten von unterstützten Berechtigungen finden Sie in der Befehlszeilenreferenz für „icacls“.

Einbinden der Dateifreigabe über einen in die Domäne eingebundenen virtuellen Computer

Mit dem folgenden Prozess wird überprüft, ob Ihre Dateifreigabe und Ihre Zugriffsberechtigungen ordnungsgemäß eingerichtet wurden und Sie von einem in die Domäne eingebundenen virtuellen Computer aus Zugriff auf eine Azure-Dateifreigabe haben. Beachten Sie, dass es eine Weile dauern kann, bis die Azure-Rollenzuweisung auf Freigabeebene wirksam wird.

Melden Sie sich mit der Microsoft Entra-Identität, der Sie Berechtigungen erteilt haben, bei der in die Domäne eingebundenen VM an. Stellen Sie sicher, dass Sie sich mit den Microsoft Entra-Anmeldeinformationen anmelden. Wenn das Laufwerk bereits mit dem Speicherkontoschlüssel eingebunden ist, müssen Sie die Verbindung mit dem Laufwerk trennen oder sich erneut anmelden.

Führen Sie das PowerShell-Skript unten aus, oder verwenden Sie das Azure-Portal, um die Azure-Dateifreigabe dauerhaft einzubinden und sie unter Windows dem Laufwerk „Z:“ zuzuordnen. Wenn „Z:“ bereits verwendet wird, ersetzen Sie es durch einen verfügbaren Laufwerkbuchstaben. Weil Sie authentifiziert wurden, müssen Sie den Speicherkontoschlüssel nicht angeben. Das Skript überprüft, ob auf dieses Speicherkonto über den TCP-Port 445 zugegriffen werden kann, der für SMB verwendet wird. Ersetzen Sie <storage-account-name> und <file-share-name> durch Ihre eigenen Werte. Weitere Informationen finden Sie unter Verwenden einer Azure-Dateifreigabe mit Windows.

Sofern Sie keine benutzerdefinierten Domänennamen verwenden, sollten Sie Azure-Dateifreigaben mit dem Suffix file.core.windows.net einbinden, auch wenn Sie einen privaten Endpunkt für Ihre Freigabe eingerichtet haben.

$connectTestResult = Test-NetConnection -ComputerName <storage-account-name>.file.core.windows.net -Port 445

if ($connectTestResult.TcpTestSucceeded) {

cmd.exe /C "cmdkey /add:`"<storage-account-name>.file.core.windows.net`" /user:`"localhost\<storage-account-name>`""

New-PSDrive -Name Z -PSProvider FileSystem -Root "\\<storage-account-name>.file.core.windows.net\<file-share-name>" -Persist -Scope global

} else {

Write-Error -Message "Unable to reach the Azure storage account via port 445. Check to make sure your organization or ISP is not blocking port 445, or use Azure P2S VPN, Azure S2S VPN, or Express Route to tunnel SMB traffic over a different port."

}

Zum Einbinden der Dateifreigabe können Sie auch den net-use Befehl über eine Windows-Eingabeaufforderung verwenden. Ersetzen Sie <YourStorageAccountName> und <FileShareName> durch Ihre eigenen Werte.

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName>

Einbinden der Dateifreigabe über einen nicht in die Domäne eingebundenen virtuellen Computer oder einem virtuellen Computer, der einer anderen AD-Domäne hinzugefügt ist

Nicht in die Domäne eingebundene VMs, oder VMs, die in eine andere Domäne als das Speicherkonto eingebunden sind, können nur dann mithilfe der Microsoft Entra Domain Services-Authentifizierung auf Azure-Dateifreigaben zugreifen, wenn die VM über uneingeschränkte Netzwerkkonnektivität zu den Domänencontrollern für Microsoft Entra Domain Services verfügt, die sich in Azure befinden. Dies erfordert in der Regel die Einrichtung eines Site-to-Site- oder Point-to-Site-VPN. Benutzer, die auf die Dateifreigabe zugreifen, müssen über eine Identität (eine Microsoft Entra-Identität, die von Microsoft Entra ID mit Microsoft Entra Domain Services synchronisiert wird) in der verwalteten Domäne von Microsoft Entra Domain Services verfügen und explizite Anmeldeinformationen (Benutzername und Kennwort) angeben.

Zum Einbinden einer Dateifreigabe von einem virtuellen Computer, der nicht in die Domäne eingebunden ist, muss der Benutzer einen der beiden folgenden Schritte ausführen:

- Anmeldeinformationen wie DOMAINNAME\username bereitstellen, wobei DOMAINNAME für die Microsoft Entra Domain Services-Domäne und username für den Benutzernamen der Identität in Microsoft Entra Domain Services steht, oder

- Die Notation username@domainFQDN verwenden, wobei domainFQDN der vollqualifizierte Domänenname ist.

Die Verwendung eines dieser Ansätze ermöglicht es dem Client, den Domänencontroller in der Microsoft Entra Domain Services-Domäne zu kontaktieren, um Kerberos-Tickets anzufordern und zu empfangen.

Beispiel:

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:<DOMAINNAME\username>

oder

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:<username@domainFQDN>

Nächste Schritte

Wenn Sie weiteren Benutzer*innen Zugriff auf Ihre Dateifreigabe gewähren möchten, befolgen Sie die Anweisungen in Zuweisen von Berechtigungen auf Freigabeebene und Konfigurieren von Windows-ACLs.

Weitere Informationen zur identitätsbasierten Authentifizierung für Azure Files finden Sie in diesen Ressourcen:

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für