Konfigurieren Sie RDP-Shortpath für Azure Virtual Desktop

Wichtig

Verwenden von RDP Shortpath für öffentliche Netzwerke mit TURN für Azure Virtual Desktop befindet sich derzeit in der VORSCHAU. Die zusätzlichen Nutzungsbestimmungen für Microsoft Azure-Vorschauen enthalten rechtliche Bedingungen. Sie gelten für diejenigen Azure-Features, die sich in der Beta- oder Vorschauversion befinden oder aber anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

RDP-Shortpath ist eine Funktion von Azure Virtual Desktop, das einen direkten UDP-basierten Transport zwischen einem unterstützten Windows Remote Desktop-Client und einem Sitzungshost herstellt. Dieser Artikel zeigt Ihnen, wie Sie RDP-Shortpath für verwaltete Netzwerke und öffentliche Netzwerke konfigurieren. Weitere Informationen finden Sie unter RDP-Shortpath.

Wichtig

RDP Shortpath ist nur in der öffentlichen Azure-Cloud verfügbar.

Voraussetzungen

Bevor Sie RDP-Shortpath aktivieren können, müssen Sie die Voraussetzungen erfüllen. Wählen Sie unten eine Registerkarte für Ihr Szenario aus.

Ein Client-Gerät, auf dem der Remote Desktop-Client für Windows, Version 1.2.3488 oder höher, ausgeführt wird. Clients ohne Windows werden derzeit nicht unterstützt.

Direkte Sichtverbindung zwischen dem Client und dem Sitzungshost. Eine direkte Sichtverbindung bedeutet, dass der Client eine direkte Verbindung zum Sitzungshost auf Port 3390 (Standard) herstellen kann, ohne von Firewalls (einschließlich der Windows-Firewall) oder einer Netzwerksicherheitsgruppe blockiert zu werden, und ein verwaltetes Netzwerk wie das folgende verwenden kann:

Site-to-Site- oder Point-to-Site-VPN (IPsec), z. B. Azure VPN Gateway.

RDP-Shortpath aktivieren

Die Schritte zum Aktivieren von RDP-Shortpath unterscheiden sich für Sitzungshosts, je nachdem, ob Sie es für verwaltete Netzwerke oder öffentliche Netzwerke aktivieren möchten, sind aber für Clients gleich. Wählen Sie unten eine Registerkarte für Ihr Szenario aus.

Sitzungshosts

Um RDP-Shortpath für verwaltete Netzwerke zu aktivieren, müssen Sie den RDP-Shortpath-Listener auf Ihren Sitzungshosts aktivieren. Sie können dies mithilfe von Gruppenrichtlinien erledigen, entweder zentral von Ihrer Domäne für Sitzungshosts, die einer Active Directory-Domäne (AD) beigetreten sind, oder lokal für Sitzungshosts, die in Microsoft Entra ID eingebunden sind.

Laden Sie die Azure Virtual Desktop-Verwaltungsvorlage herunter und extrahieren Sie den Inhalt der CAB-Datei und des ZIP-Archivs.

Abhängig davon, ob Sie die Gruppenrichtlinie zentral von Ihrer AD-Domäne oder lokal für jeden Sitzungshost konfigurieren möchten:

AD-Domäne: Kopieren Sie die Datei terminalserver-avd.admx, und fügen Sie sie in den zentralen Speicher für Ihre Domäne ein, z. B.

\\contoso.com\SYSVOL\contoso.com\policies\PolicyDefinitions, wobei contoso.com Ihr Domänenname ist. Kopieren Sie dann die Datei en-us\terminalserver-avd.adml in den Unterordneren-us.Öffnen Sie die Gruppenrichtlinien-Verwaltungskonsole (GPMC) und erstellen oder bearbeiten Sie eine Richtlinie, die auf Ihre Sitzungshosts abzielt.

Lokal: Kopieren Sie die Datei terminalserver-avd.admx, und fügen Sie sie in

%windir%\PolicyDefinitionsein. Kopieren Sie dann die Datei en-us\terminalserver-avd.adml in den Unterordneren-us.Öffnen Sie den Editor für lokale Gruppenrichtlinien auf dem Sitzungshost.

Navigieren Sie zu Computerkonfiguration>Administrative Vorlagen>Windows-Komponenten>Remotedesktopdienste>Remotedesktop-Sitzungshost>Azure Virtual Desktop. Sie sollten Richtlinieneinstellungen für Azure Virtual Desktop sehen, wie im folgenden Screenshot gezeigt:

Öffnen Sie die Richtlinie RDP-Shortpath für verwaltete Netzwerke aktivieren, und legen Sie sie auf Aktiviert fest. Wenn Sie diese Richtlinieneinstellung aktivieren, können Sie auch die Portnummer konfigurieren, die Azure Virtual Desktop-Sitzungshosts verwenden, um auf eingehende Verbindungen zu lauschen. Der Standardport ist 3390.

Wenn Sie Windows Firewall so konfigurieren müssen, dass Port 3390 zulässig ist, führen Sie einen der folgenden Befehle aus, je nachdem, ob Sie Windows-Firewall mithilfe von Gruppenrichtlinie zentral aus Ihrer AD-Domäne oder lokal für jeden Sitzungshost konfigurieren möchten:

AD-Domäne: Öffnen Sie eine PowerShell-Eingabeaufforderung mit erhöhten Rechten, und führen Sie den folgenden Befehl aus. Ersetzen Sie dabei den Wert für

$domainNamedurch Ihren eigenen Domänennamen, den Wert für$writableDCdurch den Hostnamen eines schreibbaren Domänencontrollers und den Wert für$policyNamedurch den Namen eines vorhandenen Gruppenrichtlinienobjekts:$domainName = "contoso.com" $writableDC = "dc01" $policyName = "RDP Shortpath Policy" $gpoSession = Open-NetGPO -PolicyStore "$domainName\$policyName" -DomainController $writableDC New-NetFirewallRule -DisplayName 'Remote Desktop - RDP Shortpath (UDP-In)' -Action Allow -Description 'Inbound rule for the Remote Desktop service to allow RDP Shortpath traffic. [UDP 3390]' -Group '@FirewallAPI.dll,-28752' -Name 'RemoteDesktop-UserMode-In-RDPShortpath-UDP' -Profile Domain, Private -Service TermService -Protocol UDP -LocalPort 3390 -Program '%SystemRoot%\system32\svchost.exe' -Enabled:True -GPOSession $gpoSession Save-NetGPO -GPOSession $gpoSessionLokal: Öffnen Sie eine PowerShell-Eingabeaufforderung mit erhöhten Rechten und führen Sie den folgenden Befehl aus:

New-NetFirewallRule -DisplayName 'Remote Desktop - RDP Shortpath (UDP-In)' -Action Allow -Description 'Inbound rule for the Remote Desktop service to allow RDP Shortpath traffic. [UDP 3390]' -Group '@FirewallAPI.dll,-28752' -Name 'RemoteDesktop-UserMode-In-RDPShortpath-UDP' -PolicyStore PersistentStore -Profile Domain, Private -Service TermService -Protocol UDP -LocalPort 3390 -Program '%SystemRoot%\system32\svchost.exe' -Enabled:True

Wählen Sie OK aus und starten Sie Ihre Sitzungshosts neu, um die Richtlinieneinstellung anzuwenden.

Windows-Clients

Die Schritte, um sicherzustellen, dass Ihre Clients richtig konfiguriert sind, sind die gleichen, unabhängig davon, ob Sie RDP-Shortpath für verwaltete Netzwerke oder öffentliche Netzwerke verwenden möchten. Verwenden Sie dazu die Gruppenrichtlinie für verwaltete Clients, die in eine Active Directory-Domäne eingebunden sind, Intune für verwaltete Clients, die in Microsoft Entra ID eingebunden und bei Intune registriert sind, oder lokale Gruppenrichtlinien für nicht verwaltete Clients.

Hinweis

Standardmäßig versucht der RDP-Datenverkehr in Windows, sowohl das TCP- als auch das UDP-Protokoll zu verwenden. Sie müssen diese Schritte nur ausführen, wenn der Client zuvor nur für die Verwendung von TCP konfiguriert wurde.

Aktivieren Sie RDP-Shortpath auf verwalteten und nicht verwalteten Windows-Clients mithilfe von Gruppenrichtlinien

So konfigurieren Sie verwaltete und nicht verwaltete Windows-Clients mithilfe von Gruppenrichtlinien:

Je nachdem, ob Sie verwaltete oder nicht verwaltete Clients konfigurieren möchten:

Öffnen Sie die Gruppenrichtlinien-Verwaltungskonsole (GPMC) und erstellen oder bearbeiten Sie eine Richtlinie, die auf Ihre Sitzungshosts abzielt.

Öffnen Sie bei nicht verwalteten Clients den Editor für lokale Gruppenrichtlinien auf dem Client.

Navigieren Sie zu Computerkonfiguration>Administrative Vorlagen>Windows-Komponenten>Remotedesktopdienste>Remotedesktopverbindungs-Client.

Öffnen Sie die Richtlinieneinstellung UDP auf Client deaktivieren, und legen Sie sie auf Deaktiviert fest.

Wählen Sie OK aus und starten Sie Ihre Clients neu, um die Richtlinieneinstellung anzuwenden.

Aktivieren Sie RDP-Shortpath auf Windows-Clients mit Intune

So konfigurieren Sie verwaltete Windows-Clients mit Intune:

Melden Sie sich beim Microsoft Intune Admin Center an.

Erstellen oder bearbeiten Sie ein Konfigurationsprofil für Geräte mit Windows 10 und höher mithilfe von administrativen Vorlagen.

Navigieren Sie zu Computerkonfiguration>Windows-Komponenten>Remotedesktopdienste>Remotedesktopverbindungs-Client.

Wählen Sie die Einstellung UDP auf Client ausschalten aus, und legen Sie ihn auf Deaktiviert fest.

Wählen Sie OK und dann Weiter aus.

Wenden Sie das Konfigurationsprofil an und starten Sie dann Ihre Clients neu.

Teredo-Unterstützung

Teredo ist zwar nicht für RDP Shortpath erforderlich, bietet jedoch zusätzliche NAT-Traversalkandidaten und erhöht die Wahrscheinlichkeit der erfolgreichen RDP Shortpath-Verbindung in IPv4-Netzwerken. Sie können Teredo sowohl auf Sitzungshosts als auch auf Clients aktivieren, indem Sie den folgenden Befehl an einer PowerShell-Eingabeaufforderung mit erhöhten Rechten ausführen:

Set-NetTeredoConfiguration -Type Enterpriseclient

Stellen Sie sicher, dass RDP Shortpath funktioniert

Als Nächstes müssen Sie sicherstellen, dass Ihre Clients eine Verbindung über RDP Shortpath herstellen. Sie können den Transport entweder mit dem Dialogfeld Verbindungsinformationen des Remotedesktopclients oder mithilfe von Log Analytics überprüfen.

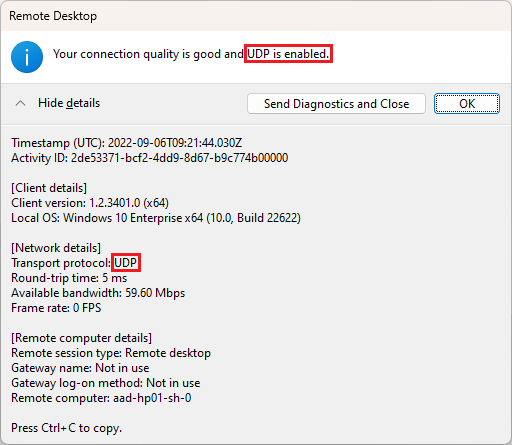

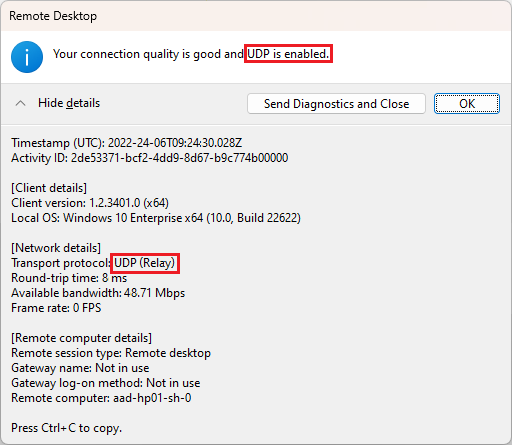

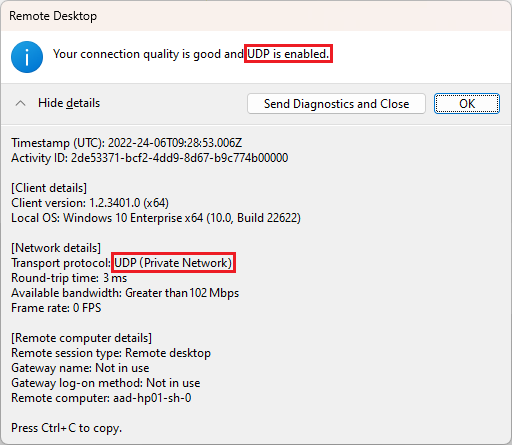

Dialogfeld „Verbindungsinformationen“

Um sicherzustellen, dass Verbindungen RDP Shortpath verwenden, können Sie die Verbindungsinformationen auf dem Client überprüfen. Wählen Sie unten eine Registerkarte für Ihr Szenario aus.

Stellen Sie eine Verbindung mit Azure Virtual Desktop her.

Öffnen Sie das Dialogfeld Verbindungsinformationen, indem Sie zur Symbolleiste Verbindung oben auf dem Bildschirm gehen und das Symbol für die Signalstärke auswählen, wie im folgenden Screenshot gezeigt:

Sie können in der Ausgabe überprüfen, ob das Transportprotokoll UDP (privates Netzwerk) ist, wie im folgenden Screenshot gezeigt wird:

Ereignisanzeige

Um sicherzustellen, dass Verbindungen RDP Shortpath verwenden, können Sie die Ereignisprotokolle auf dem Sitzungshost überprüfen:

Stellen Sie eine Verbindung mit Azure Virtual Desktop her.

Öffnen Sie auf dem Sitzungshost die Ereignisanzeige.

Navigieren Sie zu Anwendungs- und Dienstprotokolle>Microsoft>Windows>RemoteDesktopServices-RdpCoreCDV>Operational.

Filtern nach Ereignis-ID 135. Verbindungen, die RDP Shortpath verwenden, geben an, dass der Transporttyp UDP verwendet, mit der Meldung Die Multi-Transport-Verbindung wurde für Tunnel beendet: 1, ihr Transporttyp ist auf UDP eingestellt.

Log Analytics

Wenn Sie Azure Log Analytics verwenden, können Sie durch Abfragen der WVDConnections-Tabelle Verbindungen überwachen. Die Spalte „UdpUse“ gibt an, ob der Azure Virtual Desktop-RDP-Stapel das UDP-Protokoll für die aktuelle Benutzerverbindung verwendet. Mögliche Werte sind:

1: Die Benutzerverbindung verwendet RDP Shortpath für verwaltete Netzwerke.

2: Die Benutzerverbindung verwendet RDP Shortpath für öffentliche Netzwerke, die STUN direkt verwenden.

4: Die Benutzerverbindung verwendet RDP Shortpath für öffentliche Netzwerke, die TURN indirekt verwenden.

Bei jedem anderen Wert verwendet die Benutzerverbindung nicht RDP Shortpath, sondern ist über TCP verbunden.

Mit der folgenden Abfrage können Sie Verbindungsinformationen überprüfen. Sie können diese Abfrage im Log Analytics-Abfrage-Editor ausführen. Ersetzen Sie für jede Abfrage user@contoso.com durch den UPN des Benutzers, den Sie suchen möchten.

let Events = WVDConnections | where UserName == "user@contoso.com" ;

Events

| where State == "Connected"

| project CorrelationId, UserName, ResourceAlias, StartTime=TimeGenerated, UdpUse, SessionHostName, SessionHostSxSStackVersion

| join (Events

| where State == "Completed"

| project EndTime=TimeGenerated, CorrelationId, UdpUse)

on CorrelationId

| project StartTime, Duration = EndTime - StartTime, ResourceAlias, UdpUse, SessionHostName, SessionHostSxSStackVersion

| sort by StartTime asc

Sie können überprüfen, ob RDP Shortpath für eine bestimmte Benutzersitzung aktiviert ist, indem Sie die folgende Log Analytics-Abfrage ausführen:

WVDCheckpoints

| where Name contains "Shortpath"

Weitere Informationen zu Fehlerinformationen, die Ihnen möglicherweise in Log Analytics-Protokollen angezeigt werden, finden Sie unter

RDP-Shortpath deaktivieren

Die Schritte zum Deaktivieren von RDP-Shortpath unterscheiden sich für Sitzungshosts, je nachdem, ob Sie es nur für verwaltete Netzwerke, nur für öffentliche Netzwerke oder beides deaktivieren möchten. Wählen Sie unten eine Registerkarte für Ihr Szenario aus.

Sitzungshosts

Um RDP-Shortpath für verwaltete Netzwerke auf Ihren Sitzungshosts zu deaktivieren, müssen Sie den RDP-Shortpath-Listener deaktivieren. Sie können dies mithilfe von Gruppenrichtlinien erledigen, entweder zentral aus Ihrer Domäne für Sitzungshosts, die in eine AD-Domäne eingebunden sind, oder lokal für Sitzungshosts, die in Microsoft Entra ID eingebunden sind.

Alternativ können Sie Port 3390 (Standard) für Ihre Sitzungshosts auf einer Firewall oder Netzwerksicherheitsgruppe blockieren.

Abhängig davon, ob Sie die Gruppenrichtlinie zentral von Ihrer Domäne oder lokal für jeden Sitzungshost konfigurieren möchten:

AD-Domäne: Öffnen Sie die Gruppenrichtlinien-Verwaltungskonsole (GPMC) und bearbeiten Sie die vorhandene Richtlinie, die auf Ihre Sitzungshosts abzielt.

Lokal: Öffnen Sie den Editor für lokale Gruppenrichtlinien auf dem Sitzungshost.

Navigieren Sie zu Computerkonfiguration>Administrative Vorlagen>Windows-Komponenten>Remotedesktopdienste>Remotedesktop-Sitzungshost>Azure Virtual Desktop. Sie sollten Richtlinieneinstellungen für Azure Virtual Desktop sehen, vorausgesetzt, Sie haben die administrative Vorlage aus der Zeit, als Sie RDP-Shortpath für verwaltete Netzwerke aktiviert haben.

Öffnen Sie die Richtlinie RDP-Shortpath für verwaltete Netzwerke aktivieren, und legen Sie sie auf Nicht konfiguriert fest.

Wählen Sie OK aus und starten Sie Ihre Sitzungshosts neu, um die Richtlinieneinstellung anzuwenden.

Windows-Clients

Auf Clientgeräten können Sie RDP-Shortpath für verwaltete Netzwerke und öffentliche Netzwerke deaktivieren, indem Sie den RDP-Datenverkehr so konfigurieren, dass nur TCP verwendet wird. Verwenden Sie dazu die Gruppenrichtlinie für verwaltete Clients, die in eine Active Directory-Domäne eingebunden sind, Intune für verwaltete Clients, die in Microsoft Entra ID eingebunden und bei Intune registriert sind, oder lokale Gruppenrichtlinien für nicht verwaltete Clients.

Wichtig

Wenn Sie den RDP-Datenverkehr zuvor so eingerichtet haben, dass versucht wird, sowohl TCP- als auch UDP-Protokolle mithilfe von Gruppenrichtlinien oder Intune zu verwenden, stellen Sie sicher, dass die Einstellungen nicht in Konflikt stehen.

Deaktivieren Sie RDP Shortpath auf verwalteten und nicht verwalteten Windows-Clients mithilfe von Gruppenrichtlinien

So konfigurieren Sie verwaltete und nicht verwaltete Windows-Clients mithilfe von Gruppenrichtlinien:

Je nachdem, ob Sie verwaltete oder nicht verwaltete Clients konfigurieren möchten:

Öffnen Sie die Gruppenrichtlinien-Verwaltungskonsole (GPMC) und erstellen oder bearbeiten Sie eine Richtlinie, die auf Ihre Sitzungshosts abzielt.

Öffnen Sie bei nicht verwalteten Clients den Editor für lokale Gruppenrichtlinien auf dem Client.

Navigieren Sie zu Computerkonfiguration>Administrative Vorlagen>Windows-Komponenten>Remotedesktopdienste>Remotedesktopverbindungs-Client.

Öffnen Sie die Richtlinieneinstellung UDP Auf Client deaktivieren und legen Sie ihn auf Aktiviert fest.

Wählen Sie OK aus und starten Sie Ihre Clients neu, um die Richtlinieneinstellung anzuwenden.

Deaktivieren Sie RDP Shortpath auf Windows-Clients mit Intune

So konfigurieren Sie verwaltete Windows-Clients mit Intune:

Melden Sie sich beim Microsoft Intune Admin Center an.

Erstellen oder bearbeiten Sie ein Konfigurationsprofil für Geräte mit Windows 10 und höher mithilfe von administrativen Vorlagen.

Navigieren Sie zu Windows-Komponenten> Remotedesktopdienste>Remotedesktopverbindungsclient.

Wählen Sie die Einstellung UDP auf Client ausschalten aus, und legen Sie ihn auf Aktiviert fest. Wählen Sie OK und dann Weiter aus.

Wenden Sie das Konfigurationsprofil an und starten Sie dann Ihre Clients neu.

Nächste Schritte

- Erfahren Sie, wie Sie mit RDP-Shortpath für öffentliche Netzwerke den von Clients verwendeten Portbereich einschränken.

- Wenn Sie Probleme beim Herstellen einer Verbindung mit dem RDP-Shortpath-Transport für öffentliche Netzwerke haben, finden Sie weitere Informationen unter Fehlerbehebung bei RDP-Shortpath.