Konfigurieren eines VPN-Clients für Point-to-Site: RADIUS – Zertifikatauthentifizierung

Zum Herstellen einer P2S-Verbindung (Point-to-Site) mit einem virtuellen Netzwerk müssen Sie das Clientgerät konfigurieren, über das die Verbindung hergestellt werden soll. Dieser Artikel hilft Ihnen beim Erstellen und Installieren der VPN-Clientkonfiguration für die RADIUS-Zertifikatauthentifizierung.

Wenn Sie die RADIUS-Authentifizierung verwenden, gibt es mehrere Authentifizierungsanleitungen: Zertifikatauthentifizierung, Kennwortauthentifizierung sowie andere Authentifizierungsmethoden und Protokolle. Die VPN-Clientkonfiguration ist je nach Authentifizierungstyp unterschiedlich. Um einen VPN-Client zu konfigurieren, verwenden Sie Clientkonfigurationsdateien, die die erforderlichen Einstellungen enthalten.

Hinweis

Ab dem 1. Juli 2018 wird die Unterstützung für TLS 1.0 und 1.1 vom Azure-VPN-Gateway entfernt. Das VPN-Gateway unterstützt dann nur noch TLS 1.2. Nur Point-to-Site-Verbindungen sind betroffen, Site-to-Site-Verbindungen sind nicht betroffen. Wenn Sie TLS für Point-to-Site-VPNs auf Clients unter Windows 10 oder höher verwenden, müssen Sie keine Maßnahmen ergreifen. Bei Verwendung von TLS für Point-to-Site-Verbindungen auf Windows 7- und Windows 8-Clients finden Sie die Updateanweisungen unter VPN-Gateway – häufig gestellte Fragen.

Workflow

Der Konfigurationsworkflow für die P2S-RADIUS-Authentifizierung lautet wie folgt:

Richten Sie das Azure-VPN-Gateway für P2S-Konnektivität ein.

Richten Sie den RADIUS-Server für die Authentifizierung ein.

Rufen Sie die VPN-Clientkonfiguration für die gewünschte Authentifizierungsoption ab, um den VPN-Client damit einzurichten (dieser Artikel).

Schließen Sie die P2S-Konfiguration ab, und stellen Sie eine Verbindung her.

Wichtig

Wenn nach der Erstellung des VPN-Clientkonfigurationsprofils Änderungen an der P2S-VPN-Konfiguration (beispielsweise am VPN-Protokolltyp oder -Authentifizierungstyp) vorgenommen werden, müssen Sie eine neue VPN-Clientkonfiguration auf den Benutzergeräten erstellen und installieren.

Sie können VPN-Clientkonfigurationsdateien für die RADIUS-Zertifikatauthentifizierung erstellen, die das EAP-TLS-Protokoll nutzt. In der Regel wird ein vom Unternehmen ausgestelltes Zertifikat zum Authentifizieren eines Benutzers für VPN verwendet. Stellen Sie sicher, dass alle Benutzer, die eine Verbindung herstellen, ein Zertifikat auf ihren Geräten installiert haben und das Zertifikat von Ihrem RADIUS-Server überprüft werden kann.

In den Befehlen ist EapTls als -AuthenticationMethod angegeben. Während der Zertifikatauthentifizierung überprüft der Client den RADIUS-Server durch Überprüfen des Zertifikats. Bei -RadiusRootCert handelt es sich um die CER-Datei mit dem Stammzertifikat, das zum Überprüfen des RADIUS-Servers verwendet wird.

Auf jedem VPN-Client-Gerät muss ein Clientzertifikat installiert werden. In einigen Fällen besitzt ein Windows-Gerät mehrere Clientzertifikate. Während der Authentifizierung kann das zur Anzeige eines Popupdialogfelds führen, in dem alle Zertifikate aufgeführt sind. Der Benutzer muss dann das zu verwendende Zertifikat auswählen. Das richtige Zertifikat kann durch Angabe des Stammzertifikats herausgefiltert werden, mit dem das Clientzertifikat verkettet werden soll.

-ClientRootCert ist die CER-Datei mit dem Stammzertifikat. Dies ist ein optionaler Parameter. Wenn das Gerät, über das Sie die Verbindung herstellen möchten, nur über ein Clientzertifikat verfügt, müssen Sie diesen Parameter nicht angeben.

Generieren der VPN-Clientkonfigurationsdateien

Sie können die VPN-Clientkonfigurationsdateien über das Azure-Portal oder mithilfe von Azure PowerShell erstellen.

Azure-Portal

Navigieren Sie zum Gateway für virtuelle Netzwerke.

Klicken Sie auf Point-to-Site-Konfiguration.

Klicken Sie auf VPN-Client herunterladen.

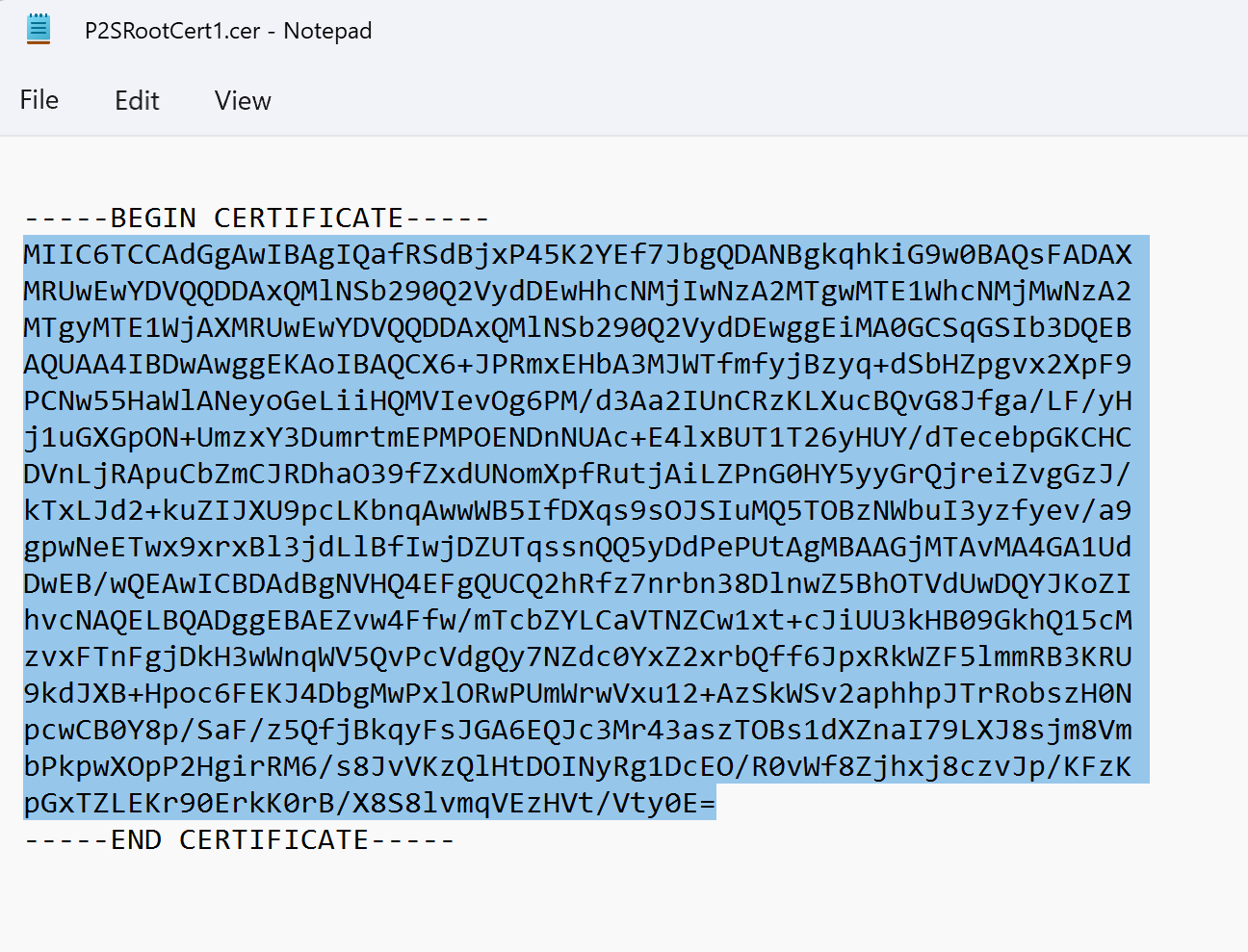

Wählen Sie den Client aus, und geben Sie alle erforderlichen Informationen an. Je nach Konfiguration werden Sie möglicherweise aufgefordert, das Radius-Stammzertifikat in das Portal hochzuladen. Exportieren Sie das Zertifikat in das erforderliche Base-64-codierte X.509 (. CER)-Format, und öffnen Sie es mit einem Text-Editor, z. B. Editor. Ihnen wird daraufhin Text angezeigt, der ähnlich dem folgenden Beispiel ist. Der in Blau hervorgehobene Abschnitt enthält die Informationen, die Sie kopieren und in Azure hochladen.

Wenn Ihre Datei dem Beispiel nicht ähnelt, bedeutet dies in der Regel, dass Sie die Datei nicht mit dem Format „Base-64-codiert X.509 (.CER)“ exportiert haben. Wenn Sie darüber hinaus einen anderen Text-Editor als Editor verwenden, sollten Sie beachten, dass einige Editoren unbeabsichtigte Formatierung im Hintergrund einführen können. Dies kann Probleme beim Hochladen des Texts aus diesem Zertifikat in Azure verursachen.

Klicken Sie auf Herunterladen, um die ZIP-Datei zu generieren.

Die ZIP-Datei wird heruntergeladen – in der Regel in Ihren Ordner für Downloads.

Azure PowerShell

Generieren Sie VPN-Clientkonfigurationsdateien zur Verwendung für die Zertifikatauthentifizierung. Sie können die VPN-Clientkonfigurationsdateien mit dem folgenden Befehl generieren:

New-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" -AuthenticationMethod "EapTls" -RadiusRootCert <full path name of .cer file containing the RADIUS root> -ClientRootCert <full path name of .cer file containing the client root> | fl

Bei Ausführung des Befehls wird ein Link zurückgegeben. Kopieren Sie den Link, und fügen Sie ihn in einen Webbrowser ein, um VpnClientConfiguration.zip herunterzuladen. Entzippen Sie die Datei, um die folgenden Ordner anzuzeigen:

- WindowsAmd64 und WindowsX86: Diese Ordner enthalten das Windows-64-Bit- bzw. das Windows-32-Bit-Installer-Paket.

- GenericDevice: Dieser Ordner enthält allgemeine Informationen zum Erstellen Ihrer eigenen VPN-Clientkonfiguration.

Wenn Sie die Clientkonfigurationsdateien bereits erstellt haben, können Sie diese mithilfe des Cmdlets Get-AzVpnClientConfiguration abrufen. Wenn Sie jedoch Änderungen an der P2S-VPN-Konfiguration (beispielsweise am VPN-Protokolltyp oder -Authentifizierungstyp) vornehmen, wird die Konfiguration nicht automatisch aktualisiert. Sie müssen das Cmdlet New-AzVpnClientConfiguration ausführen, um einen neuen Konfigurationsdownload zu erstellen.

Um zuvor generierte Clientkonfigurationsdateien abzurufen, verwenden Sie den folgenden Befehl:

Get-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" | fl

Nativer VPN-Client unter Windows

Sie können den nativen VPN-Client verwenden, wenn Sie IKEv2 oder SSTP konfiguriert haben.

Wählen Sie ein Konfigurationspaket aus, und installieren Sie es auf dem Clientgerät. Wählen Sie für eine 64-Bit-Prozessorarchitektur das Installer-Paket VpnClientSetupAmd64 aus. Wählen Sie für eine 32-Bit-Prozessorarchitektur das Installer-Paket VpnClientSetupX86 aus. Wenn ein SmartScreen-Popupelement angezeigt wird, wählen Sie Weitere Informationen>Trotzdem ausführen. Sie können das Paket auch speichern und auf anderen Clientcomputern installieren.

Jeder Client benötigt ein Clientzertifikat für die Authentifizierung. Installieren Sie das Clientzertifikat. Informationen zu Clientzertifikaten finden Sie unter Generieren und Exportieren von Zertifikaten für Point-to-Site-Verbindungen mithilfe von PowerShell unter Windows 10 oder Windows Server 2016. Informationen zum Installieren eines generierten Zertifikats finden Sie unter Installieren eines Zertifikats auf Windows-Clients.

Navigieren Sie auf dem Clientcomputer zu Netzwerkeinstellungen, und wählen Sie VPN aus. Die VPN-Verbindung zeigt den Namen des virtuellen Netzwerks an, mit dem eine Verbindung hergestellt wird.

Nativer VPN-Client unter macOS

Sie müssen für jedes Mac-Gerät ein eigenes Profil erstellen, das eine Verbindung mit dem virtuellen Azure-Netzwerk herstellt. Das liegt daran, dass für diese Geräte das Benutzerzertifikat für die Authentifizierung im Profil angegeben werden muss. Darüber hinaus können Sie nur den nativen macOS-VPN-Client verwenden, wenn Sie den IKEv2-Tunneltyp in Ihre Konfiguration einbezogen haben. Der Ordner Allgemein enthält alle zum Erstellen eines Profils notwendigen Informationen:

- VpnSettings.xml enthält wichtige Einstellungen wie Serveradresse und Tunneltyp.

- VpnServerRoot.cer enthält das Stammzertifikat, das zum Überprüfen des VPN-Gateways während der P2S-Verbindungseinrichtung erforderlich ist.

- RadiusServerRoot.cer enthält das Stammzertifikat, das zum Überprüfen des RADIUS-Servers während der Authentifizierung erforderlich ist.

Führen Sie die folgenden Schritte aus, um den nativen VPN-Client auf dem Mac für die Zertifikatauthentifizierung zu konfigurieren:

Importieren Sie die Stammzertifikate VpnServerRoot und RadiusServerRoot auf Ihrem Mac. Kopieren Sie die einzelnen Dateien auf Ihren Mac, doppelklicken Sie darauf, und wählen Sie dann Hinzufügen.

Jeder Client benötigt ein Clientzertifikat für die Authentifizierung. Installieren Sie das Clientzertifikat auf dem Clientgerät.

Öffnen Sie das Dialogfeld Netzwerk unter Netzwerkeinstellungen. Wählen Sie + um ein neues VPN-Clientverbindungsprofil für eine P2S-Verbindung mit dem virtuellen Azure-Netzwerk zu erstellen.

Für Schnittstelle ist der Wert VPN und für VPN-Typ der Wert IKEv2 angegeben. Geben Sie im Feld Dienstname einen Namen für das Profil ein, und wählen Sie dann Erstellen, um das VPN-Clientverbindungsprofil zu erstellen.

Kopieren Sie aus der Datei VpnSettings.xml im Ordner Allgemein den Tagwert VpnServer. Fügen Sie diesen Wert in die Felder Serveradresse und Remote-ID des Profils ein. Lassen Sie das Feld Local ID (Lokale ID) leer.

Wählen Sie Authentifizierungseinstellungen und dann Zertifikat aus.

Klicken Sie auf Auswählen, um das Zertifikat auszuwählen, das Sie für die Authentifizierung verwenden möchten.

Unter Choose An Identity (Identität auswählen) wird eine Liste mit Zertifikaten zur Auswahl angezeigt. Wählen Sie das richtige Zertifikat aus, und wählen Sie dann Weiter.

Geben Sie im Feld Local ID (Lokale ID) den Namen des Zertifikats (aus Schritt 6) ein. In diesem Beispiel lautet er ikev2Client.com. Wählen Sie dann die Schaltfläche Anwenden, um die Änderungen zu speichern.

Wählen Sie im Dialogfeld Netzwerk die Option Anwenden, um alle Änderungen zu speichern. Wählen Sie dann Verbinden, um die P2S-Verbindung mit dem virtuellen Azure-Netzwerk zu starten.

Nächste Schritte

Kehren Sie zum P2S-Konfigurationsartikel zurück, um Ihre Verbindung zu überprüfen.

Informationen zur P2S-Problembehandlung finden Sie unter Problembehandlung: Probleme mit Azure P2S-Verbindungen (Point-to-Site).