Konfigurieren von P2S-VPN-Gatewayservereinstellungen – RADIUS-Authentifizierung

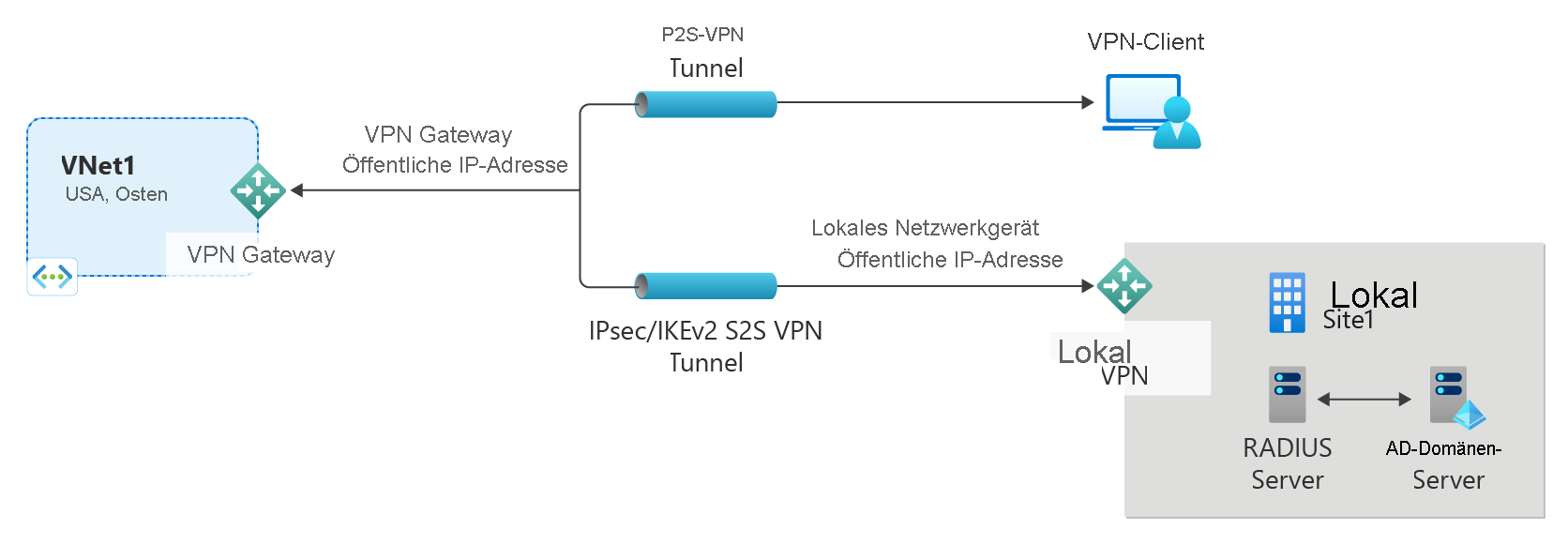

Dieser Artikel unterstützt Sie beim Erstellen einer Point-to-Site-Verbindung (P2S), die RADIUS-Authentifizierung nutzt. Sie können diese Konfiguration mit PowerShell oder über das Azure-Portal erstellen. Wenn Sie sich mithilfe einer anderen Methode authentifizieren möchten, lesen Sie die folgenden Artikel:

Weitere Informationen zu Point-to-Site-VPN-Verbindungen finden Sie unter Informationen zu Point-to-Site-VPN.

Für diese Art von Verbindung wird Folgendes benötigt:

- Ein RouteBased-VPN-Gateway.

- Einen RADIUS-Server für die Benutzerauthentifizierung. Der RADIUS-Server kann lokal oder im virtuellen Azure-Netzwerk (VNet) bereitgestellt werden. Für eine Hochverfügbarkeit können Sie auch zwei RADIUS-Server konfigurieren.

- Das Profilkonfigurationspaket für den VPN-Client Das Profilkonfigurationspaket für den VPN-Client ist ein Paket, das Sie generieren. Es enthält die Einstellungen, die ein VPN-Client zum Herstellen einer P2S-Verbindung benötigt.

Einschränkungen:

- Wenn Sie IKEv2 mit RADIUS verwenden, wird nur die EAP-basierte Authentifizierung unterstützt.

- Eine ExpressRoute-Verbindung kann nicht zum Herstellen einer Verbindung mit einem lokalen RADIUS-Server verwendet werden.

Informationen zur Active Directory-Domänenauthentifizierung (AD) für P2S-VPNs

Die AD-Domänenauthentifizierung ermöglicht Benutzern die Anmeldung bei Azure mit ihren Anmeldeinformationen für die Organisationsdomäne. Dafür ist ein RADIUS-Server erforderlich, der in den AD-Server integriert wird. Organisationen können auch ihre vorhandene RADIUS-Bereitstellung nutzen.

Der RADIUS-Server kann sich in der lokalen Umgebung oder im Azure-VNET befiniden. Während der Authentifizierung fungiert das VPN-Gateway als Vermittler und leitet Authentifizierungsnachrichten zwischen dem RADIUS-Server und dem Gerät weiter, das eine Verbindung herstellt. Es ist wichtig, dass das VPN-Gateway den RADIUS-Server erreicht. Wenn sich der RADIUS-Server in der lokalen Umgebung befindet, ist eine VPN-S2S-Verbindung zwischen Azure und dem lokalen Standort erforderlich.

Abgesehen von Active Directory kann ein RADIUS-Server auch in andere externe Identitätssysteme integriert werden. Dadurch ergeben sich zahlreiche Authentifizierungsoptionen für P2S-VPNs, einschließlich MFA-Optionen. Sehen Sie sich in der Dokumentation des RADIUS-Serveranbieters die Liste der Identitätssysteme an, in die der Server integriert werden kann.

Vorbereitungen

Stellen Sie sicher, dass Sie über ein Azure-Abonnement verfügen. Wenn Sie noch kein Azure-Abonnement besitzen, können Sie Ihre MSDN-Abonnentenvorteile aktivieren oder sich für ein kostenloses Konto registrieren.

Arbeiten mit Azure PowerShell

In diesem Artikel werden PowerShell-Cmdlets verwendet. Um die Cmdlets auszuführen, können Sie Azure Cloud Shell verwenden. Cloud Shell ist eine kostenlose interaktive Shell, mit der Sie die Schritte in diesem Artikel ausführen können. Sie verfügt über allgemeine vorinstallierte Tools und ist für die Verwendung mit Ihrem Konto konfiguriert.

Wählen Sie in der oberen rechten Ecke eines Codeblocks einfach die Option Cloud Shell öffnen aus, um Cloud Shell zu öffnen. Sie können Cloud Shell auch auf einer separaten Browserregisterkarte öffnen, indem Sie zu https://shell.azure.com/powershell navigieren. Wählen Sie Kopieren aus, um die Codeblöcke zu kopieren. Fügen Sie die Blöcke anschließend in Cloud Shell ein, und drücken Sie die EINGABETASTE, um sie auszuführen.

Sie können die Azure PowerShell-Cmdlets auch lokal auf Ihrem Computer installieren und ausführen. PowerShell-Cmdlets werden regelmäßig aktualisiert. Wenn Sie nicht die aktuelle Version installiert haben, kann es bei Verwendung der in den Anweisungen angegebenen Werte zu Fehlern kommen. Verwenden Sie das Cmdlet Get-Module -ListAvailable Az, um die auf Ihrem Computer installierten Azure PowerShell-Versionen zu ermitteln. Informationen zum Installieren oder Aktualisieren finden Sie unter Installieren des Azure PowerShell-Moduls.

Beispielwerte

Sie können die Beispielwerte zum Erstellen einer Testumgebung oder zum besseren Verständnis der Beispiele in diesem Artikel nutzen. Sie können diese Schritte entweder als exemplarische Vorgehensweise durchlaufen und die Werte nicht ändern, oder Sie können die Werte Ihrer Umgebung entsprechend ändern.

- Name: VNet1

- Adressraum: 10.1.0.0/16 und 10.254.0.0/16

In diesem Beispiel verwenden wir mehrere Adressräume, um zu veranschaulichen, dass diese Konfiguration mit mehreren Adressräumen funktioniert. Für diese Konfiguration sind aber nicht mehrere Adressräume erforderlich. - Subnetzname: FrontEnd

- Subnetzadressbereich: 10.1.0.0/24

- Subnetzname: BackEnd

- Subnetzadressbereich: 10.254.1.0/24

- Subnetzname: GatewaySubnet

Der Subnetzname GatewaySubnet ist erforderlich, damit das VPN-Gateway funktioniert.- Adressbereich des Gatewaysubnetzes: 10.1.255.0/27

- VPN-Clientadresspool: 172.16.201.0/24

VPN-Clients, die sich über diese P2S-Verbindung mit dem VNet verbinden, erhalten eine IP-Adresse aus dem VPN-Clientadresspool. - Abonnement: Falls Sie über mehrere Abonnements verfügen, sollten Sie sich vergewissern, dass Sie das richtige Abonnement verwenden.

- Ressourcengruppe: TestRG1

- Standort: USA, Osten

- DNS-Server: IP-Adresse des DNS-Servers, der für die Namensauflösung des VNET verwendet werden soll. (Optional)

- GW-Name: Vnet1GW

- Name der öffentlichen IP: VNet1GWPIP

- VpnType: RouteBased

Erstellen der Ressourcengruppe, des VNET und der öffentlichen IP-Adresse

Mit den folgenden Schritten werden eine Ressourcengruppe und ein virtuelles Netzwerk in der Ressourcengruppe mit drei Subnetzen erstellt. Beim Ersetzen der Werte ist es wichtig, dass Sie Ihrem Gatewaysubnetz immer den Namen GatewaySubnet geben. Wenn Sie einen anderen Namen verwenden, tritt beim Erstellen des Gateways ein Fehler auf.

Erstellen Sie mit New-AzResourceGroup eine Ressourcengruppe.

New-AzResourceGroup -Name "TestRG1" -Location "EastUS"Erstellen Sie mithilfe von New-AzVirtualNetwork ein virtuelles Netzwerk.

$vnet = New-AzVirtualNetwork ` -ResourceGroupName "TestRG1" ` -Location "EastUS" ` -Name "VNet1" ` -AddressPrefix 10.1.0.0/16Erstellen Sie über New-AzVirtualNetworkSubnetConfig Subnetze mit Namen „FrontEnd“ und „GatewaySubnet“ (ein Gatewaysubnetz muss mit GatewaySubnet benannt werden).

$subnetConfigFrontend = Add-AzVirtualNetworkSubnetConfig ` -Name Frontend ` -AddressPrefix 10.1.0.0/24 ` -VirtualNetwork $vnet $subnetConfigGW = Add-AzVirtualNetworkSubnetConfig ` -Name GatewaySubnet ` -AddressPrefix 10.1.255.0/27 ` -VirtualNetwork $vnetSchreiben Sie die Subnetzkonfiguration mit Set-AzVirtualNetwork in das virtuelle Netzwerk. Dabei werden die Subnetze im virtuellen Netzwerk erstellt:

$vnet | Set-AzVirtualNetwork

Anfordern einer öffentlichen IP-Adresse

Ein VPN-Gateway muss über eine öffentliche IP-Adresse verfügen. Sie fordern zuerst die IP-Adressressource an und verweisen dann beim Erstellen des Gateways des virtuellen Netzwerks darauf. Die IP-Adresse wird der Ressource bei der Erstellung des VPN-Gateways statisch zugewiesen. Die öffentliche IP-Adresse ändert sich nur, wenn das Gateway gelöscht und neu erstellt wird. Sie ändert sich nicht, wenn die Größe geändert wird, das VPN-Gateway zurückgesetzt wird oder andere interne Wartungs-/Upgradevorgänge für das VPN-Gateway durchgeführt werden.

Verwenden Sie Get-AzPublicIpAddress, um eine öffentliche IP-Adresse für Ihr VPN-Gateway anzufordern.

$gwpip = New-AzPublicIpAddress -Name "GatewayIP" -ResourceGroupName "TestRG1" -Location "EastUS" -AllocationMethod Static -Sku StandardErstellen Sie die Konfiguration der Gateway-IP-Adresse mithilfe von New-AzVirtualNetworkGatewayIpConfig. Auf diese Konfiguration wird beim Erstellen des VPN-Gateways verwiesen.

$vnet = Get-AzVirtualNetwork -Name "VNet1" -ResourceGroupName "TestRG1" $gwsubnet = Get-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -VirtualNetwork $vnet $gwipconfig = New-AzVirtualNetworkGatewayIpConfig -Name gwipconfig1 -SubnetId $gwsubnet.Id -PublicIpAddressId $gwpip.Id

Einrichten des RADIUS-Servers

Vor dem Erstellen und Konfigurieren des Gateways für virtuelle Netzwerke muss der RADIUS-Server ordnungsgemäß für die Authentifizierung konfiguriert werden.

- Wenn kein RADIUS-Server bereitgestellt wurde, stellen Sie einen bereit. Informationen zu den Bereitstellungsschritten finden Sie im Einrichtungshandbuch des RADIUS-Anbieters.

- Konfigurieren Sie das VPN-Gateway als RADIUS-Client auf dem RADIUS-Server. Geben Sie beim Hinzufügen dieses RADIUS-Clients das erstellte Gatewaysubnetzt für virtuelle Netzwerke an.

- Rufen Sie nach der Einrichtung des RADIUS-Servers die IP-Adresse und das gemeinsame Geheimnis des RADIUS-Servers ab, die RADIUS-Clients für die Kommunikation mit dem RADIUS-Server verwenden sollen. Wenn sich der RADIUS-Server im Azure-VNET befindet, verwenden Sie die Zertifizierungsstellen-IP des virtuellen Computers mit dem RADIUS-Server.

Der Artikel Network Policy Server (NPS) (Netzwerkrichtlinienserver (Network Policy Server, NPS)) enthält Anweisungen zum Konfigurieren eines Windows-RADIUS-Servers (NPS) für AD-Domänenauthentifizierung.

Erstellen des VPN-Gateways

In diesem Schritt konfigurieren und erstellen Sie das Gateway des virtuellen Netzwerks für Ihr VNET. Ausführlichere Informationen zur Authentifizierung und zum Tunneltyp finden Sie unter Angeben des Tunnel- und Authentifizierungstyps in der auf dem Azure-Portal basierenden Version dieses Artikels.

- Der -GatewayType muss 'Vpn' und der -VpnType muss 'RouteBased' lauten.

- Je nach ausgewählter Gateway-SKU kann die Erstellung eines VPN-Gateways 45 Minuten oder länger dauern.

Im folgenden Beispiel verwenden wir die SKU „VpnGw2, Generation 2“. Wenn ValidateSet-Fehler zum GatewaySKU-Wert angezeigt und diese Befehle lokal ausgeführt werden, stellen Sie sicher, dass Sie die aktuelle Version der PowerShell-Cmdlets installiert haben. Die aktuellste Version enthält die neuen überprüften Werte für die neuesten Gateway-SKUs.

Erstellen Sie mithilfe von New-AzVirtualNetworkGateway das virtuelle Netzwerkgateway mit dem Gatewaytyp „Vpn“ .

New-AzVirtualNetworkGateway -Name "VNet1GW" -ResourceGroupName "TestRG1" `

-Location "EastUS" -IpConfigurations $gwipconfig -GatewayType Vpn `

-VpnType RouteBased -EnableBgp $false -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2"

Hinzufügen des RADIUS-Servers

- Für „-RadiusServer“ kann ein Name oder eine IP-Adresse angegeben werden. Wenn Sie den Namen angeben und sich der Server in der lokalen Umgebung befindet, kann das VPN-Gateway den Namen unter Umständen nicht auflösen. In diesem Fall ist es besser, die IP-Adresse des Servers anzugeben.

- „-RadiusSecret“ muss dem für den RADIUS-Server konfigurierten Wert entsprechen.

- Bei „-VpnClientAddressPool“ handelt es sich um den Bereich, aus dem die VPN-Clients, die eine Verbindung herstellen, eine IP-Adresse erhalten. Verwenden Sie einen privaten IP-Adressbereich, der sich nicht mit dem lokalen Standort überschneidet, aus dem Sie Verbindungen herstellen möchten. Der Bereich darf sich auch nicht mit dem VNet überschneiden, mit dem Sie Verbindungen herstellen möchten. Stellen Sie sicher, dass der konfigurierte Adresspool groß genug ist.

Erstellen Sie eine sichere Zeichenfolge für das RADIUS-Geheimnis.

$Secure_Secret=Read-Host -AsSecureString -Prompt "RadiusSecret"Sie werden zur Eingabe des RADIUS-Geheimnisses aufgefordert. Die eingegebenen Zeichen werden nicht angezeigt, sondern stattdessen durch „*“ ersetzt.

RadiusSecret:***

Hinzufügen der Werte für den Clientadresspool und den RADIUS-Server

In diesem Abschnitt fügen Sie die Informationen zum VPN-Clientadresspool und RADIUS-Server hinzu. Es gibt mehrere mögliche Konfigurationen. Wählen Sie das Beispiel aus, das Sie konfigurieren möchten.

SSTP-Konfigurationen

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol "SSTP" `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

OpenVPN®-Konfigurationen

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway -VpnClientRootCertificates @()

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol "OpenVPN" `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

IKEv2-Konfigurationen

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol "IKEv2" `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

SSTP und IKEv2

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol @( "SSTP", "IkeV2" ) `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

Angeben von zwei RADIUS-Servern

Verwenden Sie die folgende Syntax, um zwei RADIUS-Server anzugeben. Ändern Sie den Wert -VpnClientProtocol nach Bedarf.

$radiusServer1 = New-AzRadiusServer -RadiusServerAddress 10.1.0.15 -RadiusServerSecret $radiuspd -RadiusServerScore 30

$radiusServer2 = New-AzRadiusServer -RadiusServerAddress 10.1.0.16 -RadiusServerSecret $radiuspd -RadiusServerScore 1

$radiusServers = @( $radiusServer1, $radiusServer2 )

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $actual -VpnClientAddressPool 201.169.0.0/16 -VpnClientProtocol "IkeV2" -RadiusServerList $radiusServers

Konfigurieren des VPN-Clients und Herstellen einer Verbindung

Die Profilkonfigurationspakete für den VPN-Client enthalten die Einstellungen, die Ihnen beim Konfigurieren von VPN-Clientprofilen für eine Verbindung mit dem Azure-VNet helfen.

Informationen zum Generieren eines VPN-Clientkonfigurationspakets und zum Konfigurieren eines VPN-Clients finden Sie in den folgenden Artikeln:

- RADIUS: Authentifizierung mit Zertifikat für VPN-Clients

- RADIUS: Kennwortauthentifizierung für VPN-Clients

- RADIUS: Andere Authentifizierungsmethoden für VPN-Clients

Nachdem Sie den VPN-Client konfiguriert haben, stellen Sie eine Verbindung mit Azure her.

So überprüfen Sie die Verbindung

Um sicherzustellen, dass die VPN-Verbindung aktiv ist, öffnen Sie eine Eingabeaufforderung mit Administratorrechten, und führen Sie Ipconfig/allaus.

Zeigen Sie die Ergebnisse an. Beachten Sie, dass die erhaltene IP-Adresse aus dem P2S-VPN-Clientadresspool stammt, den Sie in Ihrer Konfiguration angegeben haben. Die Ergebnisse sehen in etwa wie in diesem Beispiel aus:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.3(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Informationen zur Problembehandlung für eine P2S-Verbindung finden Sie unter Problembehandlung: Azure Punkt-zu-Standort-Verbindungsprobleme.

So stellen Sie eine Verbindung mit einer virtuellen Maschine her

Sie können eine Verbindung mit einer in Ihrem virtuellen Netzwerk bereitgestellten VM herstellen, indem Sie eine Remotedesktopverbindung mit Ihrer VM erstellen. Die beste Möglichkeit zur anfänglichen Sicherstellung, dass eine Verbindung mit Ihrer VM hergestellt werden kann, ist die Verwendung der privaten IP-Adresse anstelle des Computernamens. Auf diese Weise können Sie testen, ob die Verbindungsherstellung möglich ist, anstatt zu überprüfen, ob die Namensauflösung richtig konfiguriert ist.

Ermitteln Sie die private IP-Adresse. Sie können die private IP-Adresse eines virtuellen Computers suchen, indem Sie sich entweder die Eigenschaften für den virtuellen Computer im Azure-Portal ansehen oder PowerShell verwenden.

Azure-Portal: Suchen Sie Ihren virtuellen Computer im Azure-Portal. Zeigen Sie die Eigenschaften für die VM an. Die private IP-Adresse ist aufgeführt.

PowerShell: Verwenden Sie das Beispiel, um eine Liste mit virtuellen Computern und privaten IP-Adressen aus Ihren Ressourcengruppen anzuzeigen. Es ist nicht erforderlich, dieses Beispiel vor der Verwendung zu ändern.

$VMs = Get-AzVM $Nics = Get-AzNetworkInterface | Where-Object VirtualMachine -ne $null foreach ($Nic in $Nics) { $VM = $VMs | Where-Object -Property Id -eq $Nic.VirtualMachine.Id $Prv = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAddress $Alloc = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAllocationMethod Write-Output "$($VM.Name): $Prv,$Alloc" }

Stellen Sie sicher, dass Sie mit Ihrem virtuellen Netzwerk verbunden sind.

Öffnen Sie Remotedesktopverbindung, indem Sie RDP oder Remotedesktopverbindung in das Suchfeld auf der Taskleiste eingeben. Wählen Sie dann Remotedesktopverbindung aus. Sie können auch den Befehl

mstscin PowerShell verwenden, um Remotedesktopverbindung zu öffnen.Geben Sie in Remotedesktopverbindung die private IP-Adresse der VM ein. Sie können Optionen anzeigen auswählen, um andere Einstellungen anzupassen und dann eine Verbindung herzustellen.

Falls Sie beim Herstellen einer Verbindung mit einem virtuellen Computer über Ihre VPN-Verbindung Probleme haben, überprüfen Sie die folgenden Punkte:

- Stellen Sie sicher, dass die Herstellung der VPN-Verbindung erfolgreich war.

- Stellen Sie sicher, dass Sie die Verbindung mit der privaten IP-Adresse für die VM herstellen.

- Falls Sie mithilfe der privaten IP-Adresse eine Verbindung mit dem virtuellen Computer herstellen können, aber nicht mit dem Computernamen, überprüfen Sie, dass Sie das DNS ordnungsgemäß konfiguriert haben. Weitere Informationen zur Funktionsweise der Namensauflösung für virtuelle Computer finden Sie unter Namensauflösung für virtuelle Computer.

Weitere Informationen zu RDP-Verbindungen finden Sie unter Behandeln von Problemen bei Remotedesktopverbindungen mit einem virtuellen Azure-Computer.

Stellen Sie sicher, dass das VPN-Clientkonfigurationspaket generiert wurde, nachdem die IP-Adressen des DNS-Server für das VNET angegeben wurden. Wenn Sie die IP-Adressen des DNS-Servers aktualisiert haben, generieren Sie ein neues VPN-Clientkonfigurationspaket und installieren es.

Überprüfen Sie mit „ipconfig“ die IPv4-Adresse, die dem Ethernet-Adapter auf dem Computer zugewiesen ist, von dem aus Sie die Verbindung herstellen. Wenn sich die IP-Adresse im Adressbereich des VNETs befindet, mit dem Sie die Verbindung herstellen, oder im Adressbereich von „VPNClientAddressPool“ liegt, wird dies als sich überschneidender Adressraum bezeichnet. Falls sich Ihr Adressraum auf diese Weise überschneidet, kommt der Netzwerkdatenverkehr nicht bei Azure an, sondern verbleibt im lokalen Netzwerk.

Häufig gestellte Fragen

Häufig gestellte Fragen finden Sie im Abschnitt Point-to-Site: RADIUS-Authentifizierung in den häufig gestellten Fragen.

Nächste Schritte

Sobald die Verbindung hergestellt ist, können Sie Ihren virtuellen Netzwerken virtuelle Computer hinzufügen. Weitere Informationen finden Sie unter Virtuelle Computer . Weitere Informationen zu Netzwerken und virtuellen Computern finden Sie unter Azure- und Linux-VM-Netzwerke (Übersicht).

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für