Erstellen von Microsoft Defender for Cloud Apps-Sitzungsrichtlinien.

Microsoft Defender for Cloud Apps-Sitzungsrichtlinien bieten präzise Einblicke in Cloud-Apps mit Echtzeitüberwachung auf Sitzungsebene. Mit Sitzungsrichtlinien können Sie verschiedene Aktionen abhängig von der Richtlinie ausführen, die Sie für eine Benutzersitzung festgelegt haben.

Im Gegensatz zu Zugriffsrichtlinien, die den Zugriff zulassen oder vollständig blockieren, erlauben Sitzungsrichtlinien den Zugriff und überwachen gleichzeitig die Sitzung. Fügen Sie Ihren Sitzungsrichtlinien die App-Steuerung für bedingten Zugriff hinzu, um bestimmte Sitzungsaktivitäten einzuschränken.

Sie könnten beispielsweise Benutzern den Zugriff auf eine App über nicht verwaltete Geräte oder bestimmte Standorte erlauben. Möglicherweise sollten Sie jedoch den Download vertraulicher Dateien während dieser Sitzungen einschränken oder fordern, dass bestimmte Dokumente beim Beenden der App vor dem Herunterladen, Hochladen oder Kopieren geschützt werden.

Richtlinien, die für eine Host-App erstellt wurden, sind nicht mit verwandten Ressourcen-Apps verbunden. Beispielsweise sind Zugriffsrichtlinien, die Sie für Teams, Exchange oder Gmail erstellen, nicht mit SharePoint, OneDrive oder Google Drive verbunden. Wenn Sie zusätzlich zur Host-App eine Richtlinie für die Ressourcen-App benötigen, erstellen Sie eine separate Richtlinie.

Es gibt keine Beschränkung für die Anzahl der Richtlinien, die angewendet werden können.

Voraussetzungen

Stellen Sie zuerst sicher, dass die folgenden Voraussetzungen erfüllt sind:

Eine Defender for Cloud Apps-Lizenz, entweder als eigenständige Lizenz oder als Teil einer anderen Lizenz

Eine Lizenz für Microsoft Entra ID P1, entweder als eigenständige Lizenz oder als Teil einer anderen Lizenz.

Wenn Sie einen IdP verwenden, der nicht von Microsoft stammt, wird die von Ihrer IdP-Lösung geforderte Lizenz verwendet.

Die relevanten Apps, die in die App-Steuerung für bedingten Zugriff integriert wurden. Microsoft Entra ID-Apps werden automatisch integriert, während Nicht-Microsoft IdP-Apps manuell integriert werden müssen.

Wenn Sie mit einem Nicht-Microsoft-IdP arbeiten, stellen Sie sicher, dass Sie auch Ihren IdP für die Arbeit mit Microsoft Defender for Cloud Apps konfiguriert haben. Weitere Informationen finden Sie unter:

Damit Ihre Zugriffs- oder Sitzungsrichtlinie funktioniert, müssen Sie auch über eine Microsoft Entra ID-Richtlinie für bedingten Zugriff verfügen, die die Berechtigungen zum Steuern des Datenverkehrs erstellt.

Beispiel: Erstellen von Microsoft Entra ID-Richtlinien für bedingten Zugriff für die Verwendung mit Defender for Cloud Apps

Dieses Verfahren bietet ein allgemeines Beispiel für das Erstellen einer Richtlinie für bedingten Zugriff für die Verwendung mit Defender for Cloud Apps.

Wählen Sie in Microsoft Entra ID unter „Bedingter Zugriff“ die Option Neue Richtlinie erstellen aus.

Geben Sie einen aussagekräftigen Namen für Ihre Richtlinie ein, und wählen Sie dann den Link unter Sitzung aus, um Ihrer Richtlinie Steuerelemente hinzuzufügen.

Wählen Sie im Bereich Sitzung die Option App-Steuerung für bedingten Zugriff verwenden aus.

Wählen Sie im Bereich Benutzer aus, dass nur alle Benutzer oder bestimmte Benutzer und Gruppen einbezogen werden sollen.

Wählen Sie in den Bereichen Bedingungen und Client-Apps die Bedingungen und Client-Apps aus, die Sie in Ihre Richtlinie einbeziehen möchten.

Speichern Sie die Richtlinie, indem Sie Nur melden auf Ein setzen und dann Erstellen auswählen.

Microsoft Entra ID unterstützt sowohl browserbasierte als auch nicht browserbasierte Richtlinien. Wir empfehlen für eine erhöhte Sicherheitsabdeckung, beide Typen zu erstellen.

Wiederholen Sie dieses Verfahren, um eine nicht browserbasierte Richtlinie für bedingten Zugriff zu erstellen. Setzen Sie im Bereich Client-Apps die Option Konfigurieren auf Ja. Löschen Sie dann unter Clients mit moderner Authentifizierung, die Option Browser. Lassen Sie alle anderen Standardauswahlen ausgewählt.

Weitere Informationen finden Sie unter Richtlinien für bedingten Zugriff und Erstellen einer Richtlinie für bedingten Zugriff.

Erstellen Sie eine Defender for Cloud Apps-Sitzungsrichtlinie

In diesem Verfahren wird beschrieben, wie Sie in Defender for Cloud Apps eine neue Sitzungsrichtlinie erstellen.

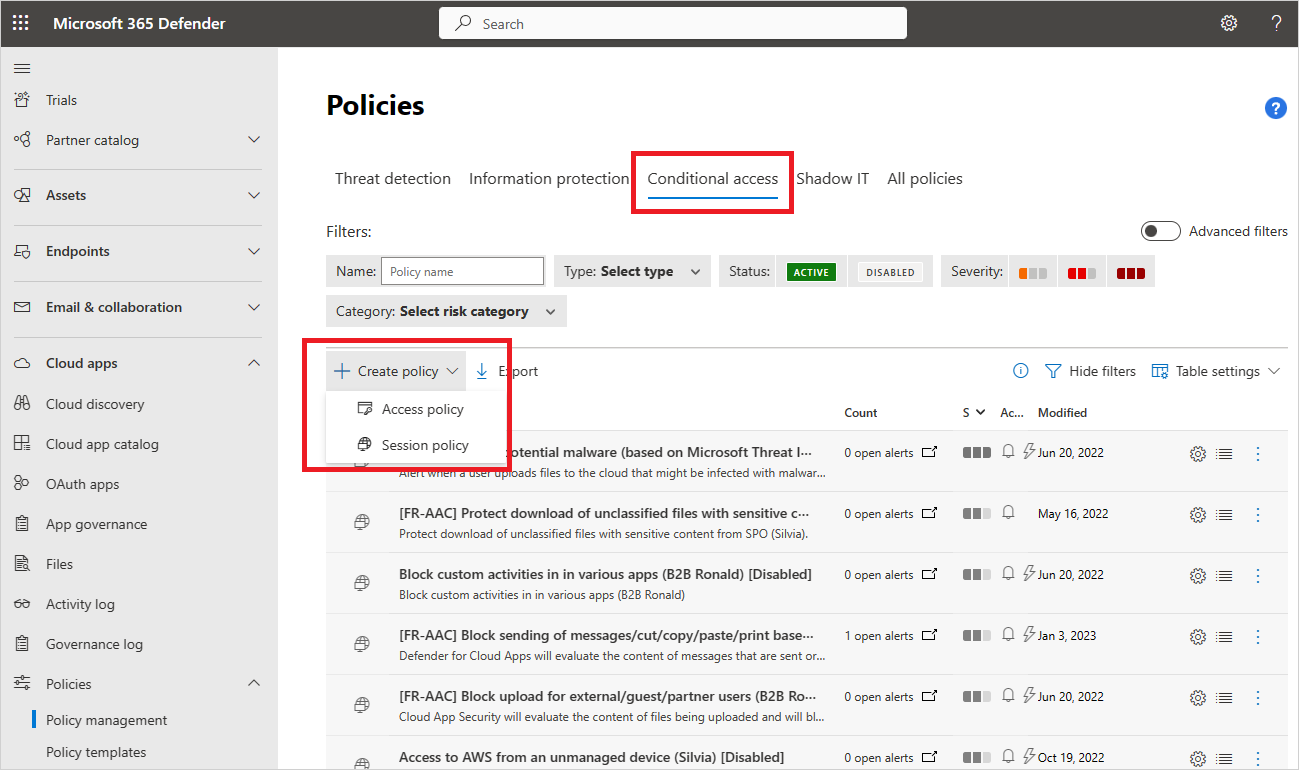

Wählen Sie in Microsoft Defender XDR die Registerkarte Cloud-Apps > Richtlinien > Richtlinienmanagement > Bedingter Zugriff aus.

Wählen Sie Richtlinie erstellen>Sitzungsrichtlinie aus. Zum Beispiel:

Wählen Sie auf der Seite Sitzungsrichtlinie erstellen entweder im Dropdownmenü eine Richtlinienvorlage aus, oder geben Sie alle Details manuell ein.

Geben Sie die folgenden grundlegenden Informationen für Ihre Richtlinie ein. Wenn Sie eine Vorlage verwenden, ist ein großer Teil des Inhalts bereits für Sie ausgefüllt.

Name Beschreibung Richtlinienname Ein aussagekräftiger Name für Ihre Richtlinie, z. B. Blockieren von Downloads vertraulicher Dokumente für Marketingbenutzer in Box Schweregrad der Richtlinie Wählen Sie den Schweregrad aus, der auf diese Richtlinie angewendet werden soll. Kategorie Wählen Sie die Kategorie aus, die Sie anwenden möchten. Beschreibung Geben Sie eine optionale, aussagekräftige Beschreibung für Ihre Richtlinie ein, um Ihrem Team zu helfen, ihren Zweck zu verstehen. Art der Sitzungssteuerung Wählen Sie eine der folgenden Optionen aus:

- Nur überwachen. Überwacht Benutzeraktivitäten lediglich und erstellt die Richtlinie Nur Überwachen für die von Ihnen ausgewählten Apps.

- Aktivitäten blockieren. Blockiert bestimmte Aktivitäten, die durch den Filter Aktivitätstyp definiert werden. Alle Aktivitäten der ausgewählten Apps werden überwacht und im Aktivitätsprotokoll gemeldet.

- Dateidownload steuern (mit Inspektion). Überwacht Dateidownloads und kann mit anderen Aktionen kombiniert werden, z. B. Blockieren oder Schützen von Downloads.

- Dateiupload steuern (mit Inspektion). Überwacht Dateiuploads und kann mit anderen Aktionen kombiniert werden, z. B. Blockieren oder Schützen von Uploads.

Weitere Informationen finden Sie unter Unterstützte Aktivitäten für Sitzungsrichtlinien.Wählen Sie im Bereich Aktivitäten, die alles Folgende erfüllen zusätzliche Aktivitätsfilter aus, die auf die Richtlinie angewendet werden sollen. Filter können folgende Optionen umfassen:

Name Beschreibung Aktivitätstyp Wählen Sie den Aktivitätstyp aus, den Sie anwenden möchten, z. B.:

– Drucken

– Zwischenablageaktionen wie Ausschneiden, Kopieren, Einfügen

– Senden, Freigeben, Aufheben von Freigaben oder Bearbeiten von Elementen in unterstützten Apps.

Sie können beispielsweise die Aktivität Elemente senden in Ihren Bedingungen verwenden, um Benutzer abzufangen, die versuchen, in Teams-Chats oder Slack-Kanälen Informationen zu senden, und diese Nachrichten zu blockieren, wenn sie vertrauliche Informationen wie Kennwörter oder andere Anmeldeinformationen enthalten.App Filter für eine bestimmte App, die in die Richtlinie aufgenommen werden soll. Wählen Sie Apps aus, indem Sie zuerst auswählen, ob sie Automatisiertes Azure AD-Onboarding (für Microsoft Entra ID-Apps) oder Manuelles Onboarding (für Nicht-Microsoft-IdP-Apps) verwenden. Wählen Sie dann aus der Liste die App aus, die Sie in den Filter aufnehmen möchten.

Wenn Ihre Nicht-Microsoft IdP-App in der Liste fehlt, stellen Sie sicher, dass Sie sie vollständig integriert haben. Weitere Informationen finden Sie unter:

- Onboarding von Katalog-Apps mit Nicht-Microsoft-IdPs für die App-Steuerung für bedingten Zugriff

- Onboarding von benutzerdefinierten Apps mit Nicht-Microsoft-IdPs für die App-Steuerung für bedingten Zugriff

Wenn Sie sich entscheiden, den App-Filter nicht zu verwenden, gilt die Richtlinie für alle Anwendungen, die als Aktiviert auf der Seite Einstellungen > Cloud-Apps > Verbundene Apps > Apps mit App-Steuerung für bedingten Zugriff markiert sind.

Hinweis: Möglicherweise sehen Sie einige Überlappungen zwischen Apps, die integriert sind, und Apps, die manuelles Onboarding erfordern. Im Falle eines Konflikts in Ihrem Filter zwischen den Apps haben manuell integrierte Apps Vorrang.Device Filtern nach Geräte-Tags, z. B. nach einer bestimmten Geräteverwaltungsmethode oder Gerätetypen, wie etwa PC, Mobilgerät oder Tablet. IP-Adresse Filtern nach IP-Adresse oder Verwendung vorher zugewiesener IP-Adressen-Tags. Location Filtern nach geographischem Standort. Das Fehlen eines klar definierten Standorts kann zum Erkennen riskanter Aktivitäten führen. Registrierter ISP Filtern nach Aktivitäten, die von einem bestimmten ISP stammen. Benutzer Filtern nach einem bestimmten Benutzer oder einer bestimmten Gruppe von Benutzern. Benutzer-Agent-Zeichenfolge Filtern nach einer bestimmten Benutzer-Agent-Zeichenfolge. Benutzer-Agent-Tag Filtern nach Benutzer-Agent-Tags, z. B. nach veralteten Browsern oder Betriebssystemen. Zum Beispiel:

Wählen Sie Ergebnisse bearbeiten und Vorschau anzeigen, um eine Vorschau der Arten der Aktivitäten zu erhalten, die mit Ihrer aktuellen Auswahl zurückgegeben werden.

Konfigurieren Sie zusätzliche Optionen, die für bestimmte Sitzungssteuerelementtypen verfügbar sind.

Wenn Sie z. B. Aktivitäten blockieren ausgewählt haben, wählen Sie Inhaltsüberprüfung verwenden aus, um den Inhalt der Aktivität zu überprüfen, und konfigurieren Sie dann die Einstellungen wie erforderlich. In diesem Fall sollten Sie den Inhalt auf Text prüfen, der bestimmte Ausdrücke enthält, z. B. Sozialversicherungsnummern.

Wenn Sie Dateidownload steuern (mit Inspektion) oder Dateiupload steuern (mit Inspektion) ausgewählt haben, konfigurieren Sie die Einstellungen für Dateien, die alles Folgende erfüllen.

Konfigurieren Sie einen der folgenden Dateifilter:

Name Beschreibung Vertraulichkeitsbezeichnung Filtern Sie nach Vertraulichkeitsbezeichnungen von Microsoft Purview Information Protection, wenn Sie auch Microsoft Purview verwenden. Anschließend werden Ihre Daten durch Vertraulichkeitsbezeichnungen geschützt. Dateiname Filtern Sie nach bestimmten Dateien. Erweiterung Filtern Sie nach bestimmten Dateitypen. Sie könnten beispielsweise den Download aller XLS-Dateien blockieren. Dateigröße (MB) Filtern Sie nach bestimmten Dateigrößen, z. B. großen oder kleinen Dateien. Im Bereich Anwenden auf (Vorschau):

- Wählen Sie aus, ob die Richtlinie auf alle Dateien oder nur auf Dateien in bestimmten Ordnern angewendet werden soll.

- Wählen Sie eine Überprüfungsmethode aus, z. B. Datenklassifizierungsdienste oder die Überprüfung auf Schadsoftware. Weitere Informationen finden Sie unter Microsoft Data Classification Services-Integrationr

- Konfigurieren Sie detailliertere Optionen für Ihre Richtlinie, z. B. Szenarien basierend auf Elementen wie Fingerabdrücken oder trainierbaren Klassifizierern.

Wählen Sie im Bereich Aktionen eine der folgenden Optionen aus:

Name Beschreibung Überwachung Überwacht alle Aktivitäten. Wählen Sie diese Option aus, um Downloads gemäß den von Ihnen festgelegten Richtlinienfiltern explizit zuzulassen. Blockieren Blockiert Dateidownloads und überwacht alle Aktivitäten. Wählen Sie diese Option aus, um Downloads gemäß den von Ihnen festgelegten Richtlinienfiltern explizit zu blockieren.

Mit Blockierungsrichtlinien können Sie auch festlegen, dass Benutzer per E-Mail benachrichtigt werden sollen. Sie können die Nachricht auch anpassen.Schützen Wendet eine Vertraulichkeitsbezeichnung auf Downloads an und überwacht alle Aktivitäten. Diese Option ist nur verfügbar, wenn Sie Dateidownload steuern (mit Inspektion) ausgewählt haben.

Wenn Sie Microsoft Purview Information Protection verwenden, können Sie auch Vertraulichkeitsbezeichnungen auf übereinstimmende Dateien anwenden, benutzerdefinierte Berechtigungen auf Benutzer anwenden, die Dateien herunterladen, oder den Download bestimmter Dateien blockieren.

Wenn Sie eine Microsoft Entra ID-Richtlinie für den bedingten Zugriff eingerichtet haben, können Sie auch eine Step-up-Authentifizierung (Vorschau) erfordern.Wählen Sie optional die Option Ausgewählte Aktion immer anwenden, auch wenn die Daten nicht gescannt werden können aus.

Konfigurieren Sie im Bereich Warnungen nach Bedarf eine oder mehrere der folgenden Aktionen:

- Warnung für jedes mit dem Schweregrad der Richtlinie übereinstimmende Ereignis erstellen

- Senden einer Warnung als E-Mail

- Grenzwert für tägliche Warnungen pro Richtlinie

- Warnungen an Power Automate senden

Wählen Sie Erstellen, wenn Sie fertig sind.

Testen Ihrer Richtlinie

Testen Sie Ihre Sitzungsrichtlinie nach der Erstellung, indem Sie die in der Richtlinie konfigurierten Apps erneut authentifizieren und das Szenario testen, das Sie in Ihrer Richtlinie konfiguriert haben.

Wir empfehlen Folgendes:

- Melden Sie sich bei allen vorhandenen Sitzungen ab, bevor Sie ihre Apps erneut authentifizieren.

- Melden Sie sich über verwaltete und nicht verwaltete Geräte bei mobilen und Desktop-Apps an, um sicherzustellen, dass die Aktivitäten vollständig im Aktivitätsprotokoll erfasst werden.

Stellen Sie sicher, dass Sie sich als ein Benutzer anmelden, der Ihrer Richtlinie entspricht.

So testen Sie Ihre Richtlinie in Ihrer App:

Überprüfen Sie, ob das Sperrsymbol

in Ihrem Browser angezeigt wird, oder überprüfen Sie bei einem anderen Browser als Microsoft Edge, ob Ihre App-URL das

in Ihrem Browser angezeigt wird, oder überprüfen Sie bei einem anderen Browser als Microsoft Edge, ob Ihre App-URL das .mcas-Suffix enthält. Weitere Informationen finden Sie unter Browserinterner Schutz mit Microsoft Edge for Business (Vorschauversion).Besuchen Sie alle Seiten innerhalb der App, die Teil des Arbeitsprozesses eines Benutzers sind, und überprüfen Sie, ob die Seiten ordnungsgemäß gerendert werden.

Stellen Sie sicher, dass das Verhalten und die Funktionalität der App nicht beeinträchtigt werden, indem Sie allgemeine Aktionen wie das Herunterladen und Hochladen von Dateien ausführen.

Wenn Sie mit benutzerdefinierten Nicht-Microsoft-IdP-Apps arbeiten, überprüfen Sie die einzelnen Domänen, die Sie manuell für Ihre App hinzugefügt haben.

Wenn Fehler oder Probleme auftreten, verwenden Sie die Administratorsymbolleiste, um Ressourcen wie .har Dateien und aufgezeichnete Sitzungen für die Einreichung eines Supporttickets zu sammeln.

So suchen Sie nach Updates in Microsoft Defender XDR:

Gehen Sie im Microsoft Defender Portal unter Cloud Apps zu Richtlinien und wählen Sie dann Richtlinienverwaltung aus.

Wählen Sie die Richtlinie aus, die Sie erstellt haben, um den Richtlinienbericht anzuzeigen. Eine Übereinstimmung mit der Sitzungsrichtlinie sollte in Kürze angezeigt werden.

Im Richtlinienbericht erfahren Sie, welche Anmeldungen zur Sitzungssteuerung zu Microsoft Defender for Cloud Apps umgeleitet wurden und welche weiteren Aktionen ausgeführt wurde, z. B. welche Dateien während der überwachten Sitzungen heruntergeladen oder blockiert wurden.

Deaktivieren der Einstellungen für Benutzerbenachrichtigungen

Standardmäßig werden Benutzer benachrichtigt, wenn ihre Sitzungen überwacht werden. Wenn Sie Ihre Benutzer nicht benachrichtigt werden sollen oder wenn Sie die Benachrichtigungen anpassen möchten, konfigurieren Sie die Benachrichtigungseinstellungen.

Wählen Sie in Microsoft Defender XDR Einstellungen > Cloud Apps > App-Steuerung für bedingten Zugriff > Benutzerüberwachung" aus.

Wählen Sie eine der folgenden Optionen aus:

- Deaktivieren Sie die Option Benutzer benachrichtigen, dass ihre Aktivität überwacht wird.

- Lassen Sie die Option aktiviert, und wählen Sie entweder die Standardnachricht aus oder passen Sie die Nachricht an.

Wählen Sie den Link Vorschau aus, um auf einer neuen Browserregisterkarte ein Beispiel für die konfigurierte Nachricht anzuzeigen.

Exportieren von Cloud Discovery-Protokollen

Conditional Access App Control zeichnet die Datenverkehrsprotokolle jeder Benutzersitzung auf, die darüber weitergeleitet wird. Diese Datenverkehrsprotokolle enthalten die Zeit, IP-Adresse, den Benutzer-Agent, besuchte URLs und die Anzahl von hoch- und heruntergeladenen Bytes. Diese Protokolle werden analysiert, und ein fortlaufender Bericht mit dem Namen Defender for Cloud Apps Conditional Access App Control (Defender for Cloud Apps-App-Steuerung für bedingten Zugriff) wird der Liste der Cloud Discovery-Berichte im Cloud Discovery-Dashboard hinzugefügt.

So exportieren Sie Cloud Discovery-Protokolle aus dem Cloud Discovery-Dashboard:

Wählen Sie im Microsoft Defender Portal die Option Einstellungen. Wählen Sie dann Cloud Apps aus. Wählen Sie unter Verbundene Apps die Option App-Steuerung für bedingten Zugriff.

Wählen Sie oberhalb der Tabelle die Schaltfläche „Exportieren“ aus. Zum Beispiel:

Wählen Sie den Bereich des Berichts aus, und klicken Sie auf Exportieren. Dies kann einige Zeit dauern.

Sobald der Bericht fertig ist, wechseln Sie im Microsoft Defender Portal zu Berichte und dann zu >Cloud-Apps –Exportierte Berichte.

Wählen Sie in der Tabelle den entsprechenden Bericht aus der Liste der Verkehrsprotokolle der Conditional Access App Control aus und wählen Sie Herunterladen. Zum Beispiel:

Unterstützte Aktivitäten für Sitzungsrichtlinien

Die folgenden Abschnitte enthalten weitere Details zu den einzelnen Aktivitäten, die von Defender for Cloud Apps-Sitzungsrichtlinien unterstützt werden.

Nur überwachen

Der Sitzungssteuerungstyp Nur überwachen überwacht nur die Aktivität Anmelden.

Um andere Aktivitäten zu überwachen, wählen Sie einen der anderen Sitzungssteuerungstypen aus und verwenden die Aktion Überwachung.

Um andere Aktivitäten als Downloads und Uploads zu überwachen, muss mindestens eine Richtlinie für die Blockierung pro Aktivität in der Überwachungsrichtlinie enthalten sein.

Alle Downloads blockieren

Wenn Dateidownload steuern (mit Inspektion) als Sitzungssteuerungstyp und Blockieren als Aktion festgelegt sind, verhindert die App-Steuerung für bedingten Zugriff gemäß den Dateifiltern der Richtlinie, dass Benutzer Dateien herunterladen.

Wenn Benutzer einen Download einleiten, wird ihnen die Nachricht Download eingeschränkt angezeigt. Die heruntergeladene Datei wird durch eine Textdatei ersetzt. Konfigurieren Sie die Nachricht der Textdatei für die Benutzer wie für Ihre Organisation erforderlich.

Step-up-Authentifizierung erfordern

Die Aktion Step-up-Authentifizierung erfordern ist verfügbar, wenn der Sitzungssteuerungstyp auf Aktivitäten blockieren, Dateidownload steuern (mit Inspektion) oder Dateiupload steuern (mit Inspektion) festgelegt ist.

Wenn diese Aktion ausgewählt ist, leitet Defender for Cloud Apps die Sitzung zur erneuten Überprüfung der Richtlinie an Microsoft Entra Conditional Access um, wenn die ausgewählte Aktivität auftritt.

Verwenden Sie diese Option, um beispielsweise die mehrstufige Authentifizierung und die Gerätekonformität während einer Sitzung zu überprüfen, basierend auf dem in Microsoft Entra ID konfigurierten Authentifizierungskontext.

Bestimmte Aktivitäten blockieren

Wenn Aktivitäten blockieren als Sitzungssteuerungstyp festgelegt ist, können Sie bestimmte Aktivitäten auswählen, die in bestimmten Apps blockiert werden.

Alle Aktivitäten in konfigurierten Apps werden überwacht und im Cloud Apps->Aktivitätsprotokoll gemeldet.

Um bestimmte Aktivitäten zu blockieren, wählen Sie die Aktion Blockieren und dann die Aktivitäten aus, die Sie blockieren möchten.

Wenn Sie Warnungen für bestimmte Aktivitäten auslösen möchten, wählen Sie die die Aktion Überwachen aus und konfigurieren dann die Warnungseinstellungen.

Möglicherweise möchten Sie beispielsweise die folgenden Aktionen blockieren:

Teams-Nachricht gesendet. Blockiert das Senden von Nachrichten aus Microsoft Teams oder von Teams-Nachrichten, die bestimmte Inhalte enthalten.

Drucken Blockiert alle Druckaktionen.

Kopieren. Blockiert alle Kopieraktionen in die Zwischenablage oder nur das Kopieren bestimmter Inhalte.

Dateien beim Herunterladen schützen

Wählen Sie den Sitzungssteuerungstyp Aktivitäten blockieren aus, um bestimmte Aktivitäten zu blockieren, die Sie mit dem Filter Aktivitätstyp definieren.

Alle Aktivitäten in konfigurierten Apps werden überwacht und im Cloud Apps->Aktivitätsprotokoll gemeldet.

Wählen Sie die Aktion Blockieren aus, um bestimmte Aktivitäten zu blockieren, oder die Aktion Überwachen, und definieren Sie die Warnungseinstellungen, um bei bestimmten Aktivitäten Warnungen auszulösen.

Wählen Sie die Aktion Schützen aus, um Dateien mit Vertraulichkeitsbezeichnungen und anderen Schutzmaßnahmen gemäß den Dateifiltern der Richtlinie zu schützen.

Vertraulichkeitsbezeichnungen werden in Microsoft Purview konfiguriert und müssen so konfiguriert werden, dass die Anwendung von Verschlüsselung als Option in der Defender for Cloud Apps-Richtlinie angezeigt wird.

Wenn Sie Ihre Sitzungsrichtlinie mit einer bestimmten Bezeichnung konfiguriert haben und Benutzer eine Datei herunterladen, die den Kriterien der Richtlinie entspricht, werden die Bezeichnung und alle entsprechenden Schutzmaßnahmen und Berechtigungen auf die Datei angewendet.

Die Originaldatei in der Cloud-App bleibt unverändert, während die heruntergeladene Datei nun geschützt ist. Benutzer, die versuchen, auf die heruntergeladene Datei zuzugreifen, müssen die Berechtigungsanforderungen erfüllen, die vom angewendeten Schutz festgelegt wurden.

Defender for Cloud Apps unterstützt derzeit das Anwenden von Sensitivitätskennzeichnungen aus Microsoft Purview Information Protection für die folgenden Dateitypen:

- Word: docm, docx, dotm, dotx

- Excel: xlam, xlsm, xlsx, xltx

- PowerPoint: potm, potx, ppsx, ppsm, pptm, pptx

Hinweis

PDF-Dateien müssen mit einheitlichen Bezeichnungen versehen werden.

Die Option Schützen unterstützt das Überschreiben von Dateien mit einer vorhandenen Bezeichnung in Sitzungsrichtlinien nicht.

Schützen von Hochladens vertraulicher Dateien

Wählen Sie den Sitzungssteuerungstyp Dateiupload steuern (mit Inspektion) aus, um gemäß den Dateifiltern der Richtlinie zu verhindern, dass Benutzer eine Datei hochladen.

Wenn die Datei, die hochgeladen wird, vertrauliche Daten enthält und nicht die richtige Bezeichnung hat, wird der Dateiupload blockiert.

Sie können z. B. eine Richtlinie erstellen, die den Inhalt einer Datei durchsucht, um festzustellen, ob sie vertrauliche Inhalte enthält, z. B. Sozialversicherungsnummern. Wenn sie vertrauliche Inhalte enthält und nicht die Microsoft Purview Information Protection-Vertraulichkeitsbezeichnung Vertraulich hat, wird der Dateiupload blockiert.

Tipp

Konfigurieren Sie eine benutzerdefinierte Nachricht für Benutzer, die diese erhalten, wenn eine Datei blockiert wird. Erklären Sie den Benutzern in dieser Nachricht, wie sie die Datei bezeichnen können, um sie hochzuladen. So stellen Sie sicher, dass die in Ihren Cloud-Apps gespeicherten Dateien Ihren Richtlinien entsprechen.

Weitere Informationen finden Sie unter Informieren von Benutzern über den Schutz vertraulicher Dateien.

Blockieren von Schadsoftware beim Hochladen oder Herunterladen

Wählen Sie Dateiupload steuern (mit Inspektion) oder Dateidownload steuern (mit Inspektion) als Sitzungssteuerungstyp und Malware-Erkennung als Inspektionsmethode aus, um zu verhindern, dass Benutzer eine Datei mit Schadsoftware hoch- oder herunterladen. Dateien werden mithilfe des Microsoft Threat Intelligence-Moduls auf Schadsoftware gescannt.

Sie können im Cloud Apps->Aktivitätsprotokoll Dateien anzeigen, die als potenzielle Schadsoftware gekennzeichnet wurden, indem Sie nach Elementen der Kategorie Potenzielle Schadsoftware erkannt filtern. Weitere Informationen finden Sie unter Aktivitätsfilter und Abfragen.

Benutzern im Schutz vertraulicher Dateien schulen

Wir empfehlen, Benutzer über Verstöße gegen Richtlinien zu informieren, damit sie lernen, wie sie die Anforderungen Ihrer Organisation einhalten können.

Da jedes Unternehmen über eigene Anforderungen und Richtlinien verfügt, können Sie mit Defender for Cloud Apps die Filter einer Richtlinie und die Meldung anpassen, die dem Benutzer angezeigt wird, wenn eine Verletzung erkannt wird.

Stellen Sie Ihren Benutzern spezifische Anleitungen bereit, z. B. Anleitungen zur geeigneten Bezeichnung von Dateien oder zur Registrierung nicht verwalteter Geräte, um sicherzustellen, dass Dateien erfolgreich hochgeladen werden.

Wenn Benutzer beispielsweise eine Datei ohne Vertraulichkeitsbezeichnung hochladen, können Sie eine Meldung konfigurieren, in der erklärt wird, dass die Datei vertrauliche Inhalte enthält, für die eine entsprechende Bezeichnung erforderlich ist. Wenn Benutzer versuchen, ein Dokument über ein nicht verwaltetes Gerät hochzuladen, können Sie eine Meldung konfigurieren, die eine Anleitung zur Registrierung dieses Geräts enthält. Sie können auch eine Meldung konfigurieren, die weitere Erläuterungen dazu enthält, warum das Gerät registriert werden muss.

Zugriffssteuerungen in Sitzungsrichtlinien

Zahlreiche Organisationen, die Sitzungssteuerelemente für Cloud Apps verwenden, um In-Session-Aktivitäten zu steuern, wenden auch Zugriffssteuerungen an, um denselben Satz integrierter mobiler und Desktop-Client-Apps zu blockieren und eine umfassende Sicherheit für Apps bereitzustellen.

Sie können den Zugriff auf integrierte mobile und Desktop-Client-Apps mit Zugriffsrichtlinien blockieren, indem Sie den Filter Client-App auf Mobil und Desktop festlegen. Einige integrierte Client-Apps können einzeln erkannt werden, während andere Client-Apps, die Teil einer Suite von Apps sind, nur als ihre App auf oberster Ebene identifiziert werden können. Beispielsweise können Apps wie SharePoint Online nur erkannt werden, indem eine Zugriffsrichtlinie erstellt wird, die auf Microsoft 365-Apps angewendet wird.

Hinweis

Sofern der Client-App-Filter nicht speziell auf Mobile und Desktop festgelegt ist, gilt die resultierende Zugriffsrichtlinie nur für Browsersitzungen. Dies soll verhindern, dass versehentlich Proxys von Benutzersitzungen erstellt werden.

Während die meisten großen Browser die Durchführung einer Clientzertifikatüberprüfung unterstützen, verwenden einige mobile und Desktop-Apps integrierte Browser, die diese Überprüfung möglicherweise nicht unterstützen. Daher kann sich die Verwendung dieses Filters auf die Authentifizierung für diese Apps auswirken.

Konflikte zwischen Richtlinien

Bei Konflikten zwischen zwei Sitzungsrichtlinien hat die restriktivere Richtlinie Vorrang.

Zum Beispiel:

- Wenn eine Benutzersitzung mit einer Richtlinie übereinstimmt, die Downloads blockiert,

- Und mit einer Richtlinie, nach der Dateien beim Download bezeichnet werden oder Downloads überwacht werden,

- Wird die Option für Dateidownloads blockiert, um die restriktivere Richtlinie einzuhalten.

Zugehöriger Inhalt

Weitere Informationen finden Sie unter:

- Problembehandlung für Zugriffs- und Sitzungssteuerung

- Lernprogramm: Blockieren des Downloads vertraulicher Informationen mit App-Steuerung für bedingten Zugriff

- Blockieren von Downloads auf nicht verwalteten Geräten mithilfe von Sitzungssteuerelementen

- Webinar zur App-Steuerung für bedingten Zugriff

Wenn Probleme auftreten, helfen wir Ihnen. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für