Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Das Australian Cyber Security Center (ACSC) leitet die Bemühungen der australischen Regierung zur Verbesserung der Cybersicherheit. Der ACSC empfiehlt allen australischen Organisationen, die Grundlegenden Acht Entschärfungsstrategien der ACSC-Strategien zur Entschärfung von Cybersicherheitsvorfällen als Basis zu implementieren. Die Baseline, bekannt als die Essential Eight, sind grundlegende Cybersicherheitsmaßnahmen, die es Angreifern erheblich erschweren, Systeme zu kompromittieren.

Die grundlegenden acht Reifegrade ermöglichen es Organisationen, die Angemessenheit ihrer Cybersicherheitsmaßnahmen gegen gängige Bedrohungen in der heutigen vernetzten IKT-Landschaft zu bewerten.

Sicherungen sind eine wichtige Strategie, um sicherzustellen, dass wichtige Daten vor Verlust geschützt werden, unabhängig davon, ob dies als Folge physischer Mittel wie Hardwarefehler, Diebstahl, Versehentlicher Schaden oder Naturkatastrophen oder logischer Mittel wie versehentlichem Löschen, Beschädigung und Viren- oder Schadsoftwareinfektionen auftritt. Als Risikominderung von Essential Eight sind Sicherungen möglicherweise auch eine der schwierigeren, präskriptiven Anleitungen für die Implementierung bereitzustellen, die je nach den individuellen Anforderungen der einzelnen organization erheblich variieren. Wie wichtig regelmäßige Sicherungen sind, zeigt die Aufnahme einer der wichtigsten acht Strategien in die Strategien zur Entschärfung von Cybersicherheitsvorfällen von ACSC.

Der herkömmliche Ansatz für Sicherungen besteht darin, eine vollständige, differenzielle oder inkrementelle Kopie der Daten nach einem regelmäßigen Zeitplan zu erstellen und die Sicherungsmedien offline zu speichern, idealerweise in einer separaten Einrichtung, sodass eine sauber Kopie Ihrer Daten rechtzeitig wiederhergestellt werden kann. Obwohl es verlockend sein kann, einen solchen Ansatz in einer Online-Welt zu Spiegel, kann das Ausmaß der Clouddienste solche Maßnahmen unpraktisch und kostspielig machen.

Bedeutet dies, dass Sie Ihre Daten nicht mit Diensten wie Microsoft 365 sichern müssen? Nein! Sie müssen unbedingt sicherstellen, dass Ihre Informationen geschützt sind. Die Vorgehensweise bei Diensten wie Microsoft 365 unterscheidet sich jedoch von der Art und Weise, wie Sie Ihre lokalen Dateifreigaben derzeit schützen können. Organisationen sollten sich auf die Konfiguration der integrierten Aufbewahrungseinstellungen konzentrieren, um sicherzustellen, dass Daten innerhalb des Diensts bei Bedarf geschützt werden, um die Geschäftsanforderungen zu erfüllen. Organisationen sollten auch in ein Datenklassifizierungsschema investieren, um die wirklich kritischen Informationen zu identifizieren, die mit anderen Kontrollen geschützt werden sollen. Microsoft 365 bietet Dienste, mit denen Benutzer und Administratoren Dateien und E-Mails wiederherstellen können, wenn sie versehentlich gelöscht oder beschädigt werden. Für Daten, die in lokalen Workloads oder in Azure-Diensten gespeichert sind, bietet Azure Backup eine einfache, sichere und kostengünstige Lösung zum Sichern und Wiederherstellen von Daten aus der Microsoft Azure-Cloud.

Schließlich kann in einem Notfallwiederherstellungsszenario die Konfiguration, die erforderlich ist, um die Umgebung auf betriebsbereite status wiederherzustellen, genauso wichtig sein wie die Daten selbst. Server- und Domäneninformationen können über eine Sicherung des Systemstatus mit dem Mars-Agent (Microsoft Azure Recovery Services) erfasst und im Azure Backup-Dienst gespeichert werden. Für die Konfiguration von Clouddiensten wie Microsoft 365 und Azure bieten Infrastructure-as-Code-Lösungen eine Alternative zu manuellen Änderungen direkt im Verwaltungsportal. Skripts oder Bereitstellungsvorlagen können eine Umgebung auf die gewünschten Einstellungen zurücksetzen oder einen zweiten Mandanten mit derselben Konfiguration bereitstellen.

Da die Wesentlichen Acht eine Mindestmenge an vorbeugenden Maßnahmen beschreiben, müssen Organisationen zusätzliche Maßnahmen implementieren, wo dies durch ihre Umgebung gerechtfertigt ist. Darüber hinaus können die Essential Eight zwar dazu beitragen, die meisten Cyberbedrohungen zu mindern, aber nicht alle Cyberbedrohungen. Daher müssen andere Entschärfungsstrategien und Sicherheitskontrollen berücksichtigt werden, einschließlich Strategien aus den Strategien zur Entschärfung von Cybersicherheitsvorfällen | Cyber.gov.au und dem Handbuch zur Informationssicherheit (INFORMATION Security Manual, ISM) | Cyber.gov.au.

Eine Zuordnung zwischen Reifegrad 1, 2 und 3 der Komponente Reguläre Sicherungen der grundlegenden acht Steuerelemente zur ISM ist in der folgenden Tabelle beschrieben:

| ISM-Steuerung März 2025 | Reifegrad | Abhilfe |

|---|---|---|

| 1511 | 1, 2, 3 | Sicherungen von Daten, Anwendungen und Einstellungen werden in Übereinstimmung mit den Anforderungen an die Unternehmenskritikalität und Geschäftskontinuität durchgeführt und aufbewahrt. |

| 1515 | 1, 2, 3 | Die Wiederherstellung von Daten, Anwendungen und Einstellungen aus Sicherungen zu einem gemeinsamen Zeitpunkt wird im Rahmen von Übungen zur Notfallwiederherstellung getestet. |

| 1810 | 1, 2, 3 | Sicherungen von Daten, Anwendungen und Einstellungen werden synchronisiert, um die Wiederherstellung auf einen gemeinsamen Zeitpunkt zu ermöglichen. |

| 1811 | 1, 2, 3 | Sicherungen von Daten, Anwendungen und Einstellungen werden auf sichere und resiliente Weise aufbewahrt. |

| 1812 | 1, 2, 3 | Nicht privilegierte Benutzerkonten können nicht auf Sicherungen zugreifen, die zu anderen Konten gehören. |

| 1814 | 1, 2, 3 | Nicht privilegierte Benutzerkonten werden daran gehindert, Sicherungen zu ändern und zu löschen. |

| 1705 | 2, 3 | Privilegierte Benutzerkonten (mit Ausnahme von Sicherungsadministratorkonten) können nicht auf Sicherungen zugreifen, die zu anderen Konten gehören |

| 1707 | 2, 3 | Privilegierte Benutzerkonten (mit Ausnahme von Sicherungsadministratorkonten) werden daran gehindert, Sicherungen zu ändern und zu löschen. |

| 1813 | 2, 3 | Nicht privilegierte Benutzerkonten können weder auf Sicherungen zugreifen, die zu anderen Konten gehören, noch auf ihre eigenen Konten. |

| 1706 | 3 | Privilegierte Benutzerkonten (ausgenommen Sicherungsadministratorkonten) können nicht auf ihre eigenen Sicherungen zugreifen. |

| 1708 | 3 | Sicherungsadministratorkonten werden daran gehindert, Sicherungen während ihres Aufbewahrungszeitraums zu ändern und zu löschen. |

Ansatz

In-Place-Aufbewahrung in Microsoft 365

Im Rahmen des Modells der gemeinsamen Verantwortung behalten Kunden immer die Verantwortung für Informationen und Daten. Herkömmliche Sicherungsimplementierungen konzentrieren sich in der Regel auf den Schutz des Speichercontainers und aller darin enthaltenen Elemente. Diese Auffangstrategie war möglicherweise erforderlich, um sich vor den verschiedensten Bedrohungen zu schützen, mit denen lokal zu rechnen ist, aber mit der Einführung von Clouddiensten verlagert sich die Verantwortung für die physische Umgebung auf den Cloudanbieter, und alternative Kontrollen können eingesetzt werden, um Bedrohungen durch Verlust oder Ausfall von Geräten und die physische oder logische Beschädigung von Daten, die als Folge davon auftreten könnten, zu mindern. In solchen Fällen kann die Notwendigkeit, die Infrastruktur aus einer Sicherung wiederherzustellen, durch Entwicklungen in der Resilienz negiert werden.

Eine vollständige Aufschlüsselung der Resilienz und Kontinuität von Microsoft Cloud Services geht über den Rahmen dieses Dokuments hinaus. Organisationen sollten sich mit den Konzepten im Leitfaden zur Risikobewertung für Microsoft Cloud vertraut machen und die entsprechenden externen Überwachungsberichte überprüfen, die über das Service Trust Portal verfügbar sind.

Eines der Standardprinzipien des Informationsschutzes ist, dass Daten und Sicherungen getrennt aufbewahrt werden sollten, sodass die Idee, die Aufbewahrung innerhalb des Diensts zu verwenden, für Kunden oft zunächst kontraintuitiv erscheint. Die Aufbewahrung von Informationen innerhalb eines Clouddiensts hat viele Vorteile. Betrachten Sie den Speicher, der für den durchschnittlichen organization mit Microsoft 365 E3 Lizenzierung verfügbar ist:

- OneDrive for Business, bei dem ein Benutzer seine eigenen Dateien ähnlich einem Basisverzeichnis auf einer Dateifreigabe speichert, bietet 1 TB pro Benutzer die Möglichkeit, den Speicher standardmäßig auf 5 TB zu erweitern, und mehr Speicher ist auf Anfrage für Microsoft-Support verfügbar.

- Exchange Online ermöglicht ein primäres Postfach mit 100 GB und unbegrenzten Speicherplatz in einem persönlichen Archiv.

- SharePoint Online, das den Back-End-Speicher für Zusammenarbeitswebsites und Microsoft Teams bereitstellt, bietet anfänglich 1 TB Poolspeicher pro Kunde und weitere 10 GB pro lizenziertem Benutzer.

Daher bietet Microsoft 365 für eine typische organization von 1.000 Benutzern über 5.111 TB oder 5,11 PB Speicher, bevor Sie überhaupt den unbegrenzten Speicher für Postfacharchive und die Postfächer und persönlichen Dateien von entfernten Benutzern in Betracht ziehen.

Das Duplizieren all dieser Informationen in einem externen Dienst würde eine erhebliche Zeit für Sicherungs- und Wiederherstellungsvorgänge in Anspruch nehmen und im Laufe der Zeit erhebliche finanzielle Kosten für das Unternehmen darstellen. Darüber hinaus gibt es andere Risiken, die beim Verschieben von Daten außerhalb des Diensts zu berücksichtigen sind, z. B. die Auswirkungen der übertragung von Daten außerhalb der geografischen Region , absichtlich oder nicht, oder das potenzielle Risiko, dass Daten durch Drittanbieterdienste kompromittiert werden. Letztendlich ist jedoch eine der größten Überlegungen die Benutzerfreundlichkeit - im Falle von gelöschten Dateien oder sogar einer Ransomware-Infektion, die das gesamte Verzeichnis eines Benutzers auslöscht, OneDrive for Business es einem Benutzer leicht macht, eine gute Version einer Datei wiederherzustellen oder eine ganze Bibliothek zu einem bestimmten Zeitpunkt wiederherzustellen, alles ohne Administratorunterstützung.

Aufbewahrungsrichtlinien und Aufbewahrungsbezeichnungen

Aufbewahrungsrichtlinien und Bezeichnungen bieten eine Möglichkeit, zu steuern, wie Daten in Microsoft 365 aufbewahrt werden. Aufbewahrungsrichtlinien können auf Speicherorte wie Exchange Online Postfächer und öffentliche Ordner, SharePoint Online-Websites, OneDrive for Business-Konten, Microsoft 365-Gruppen, Teams-Nachrichten und Viva Engage -Inhalte (Yammer) angewendet werden. Eine einzelne Richtlinie kann auf mehrere Standorte oder einzelne Websites oder Benutzer angewendet werden, und Elemente erben die dem Container zugewiesenen Aufbewahrungseinstellungen. Wenn Aufbewahrungseinstellungen angewendet werden, arbeiten Personen mit ihren Dateien oder E-Mails auf die übliche Weise, aber das System speichert eine Kopie der Daten transparent an einem geschützten Speicherort, der vor Benutzern verborgen ist, wenn eine Datei oder Nachricht geändert oder gelöscht wird.

Ausführliche Informationen zur Funktionsweise von Aufbewahrungseinstellungen für verschiedene Workloads finden Sie in den folgenden Artikeln:

- Informationen zur Aufbewahrung für SharePoint und OneDrive

- Informationen zur Aufbewahrung für Microsoft Teams

- Informationen zur Aufbewahrung für Viva Engage (Yammer)

- Informationen zur Aufbewahrung für Exchange

Aufbewahrungsrichtlinien sollten verwendet werden, um die gleichen Aufbewahrungseinstellungen für Inhalte auf Website- oder Postfachebene zuzuweisen. Für präzisere Anwendungsaufbewahrungsbezeichnungen können jedoch verwendet werden, um Einstellungen auf Elementebene (Ordner, Dokument oder E-Mail) zuzuweisen. Im Gegensatz zu Aufbewahrungsrichtlinien werden Aufbewahrungsbezeichnungen mit dem Inhalt übertragen, wenn er an einen anderen Speicherort in Ihrem Microsoft 365-Mandanten verschoben wird. Aufbewahrungsbezeichnungen bieten auch Features, die aufbewahrungsrichtlinien nicht bieten, z. B. das Auslösen einer Löschungsüberprüfung am Ende des Aufbewahrungszeitraums oder das Markieren des Inhalts als Datensatz.

Aufbewahrungsbezeichnungen können manuell oder automatisch basierend auf Schlüsselwörtern, Mustern, Vertraulichen Informationstypen oder trainierbaren Klassifizierern angewendet werden. Vertrauliche Informationstypen können verwendet werden, um Muster zu erkennen, die vertrauliche Informationen in Dateien und E-Mails darstellen, z. B. personenbezogene Daten, Finanzkontonummern und medizinische Daten. Trainierbare Klassifizierer erweitern diesen Ansatz, indem sie Machine Learning verwenden, um ein Element anhand dessen zu verstehen und zu klassifizieren, um Lebensläufe und Quellcode sofort zu erkennen oder organization spezifische Informationen wie Verträge und Arbeitsaufträge nach einem Trainingszeitraum zu erkennen.

Aufbewahrungsrichtlinien und -bezeichnungen sind wesentliche Komponenten eines Plans für die Verwaltung des Datenlebenszyklus und sollten sowohl im Hinblick auf einen Backup-Stand-in als auch im Hinblick auf ihre umfassenderen Auswirkungen auf die Datengovernance bewertet werden.

Ausnahmen von der In-Place-Aufbewahrung

Für einige Arten von wirklich kritischen Informationen kann es sinnvoll sein, eine Kopie außerhalb der Onlinedienste zu verwalten. Notfallwiederherstellungspläne und ein Mitarbeiterkontaktregister, das auf einer SharePoint-Website gespeichert sind, wären von geringem Nutzen, wenn z. B. Strom- oder Kommunikationsfehler dazu führen, dass Sie nicht auf das Internet zugreifen konnten. Organisationen sollten standardbasierte Risikomanagementpraktiken anwenden, um sicherzustellen, dass sie wichtige Ereignisse basierend auf Wahrscheinlichkeit und Auswirkungen angemessen planen. Das Identifizieren und Klassifizieren von Daten kann dazu beitragen, dass die wichtigsten Informationen an einem alternativen Speicherort gespeichert werden können, ohne dass unnötige Daten dupliziert werden müssen.

Obwohl OneDrive for Business und Outlook als Teil von Microsoft Office Apps for Enterprise nicht als Sicherungs- oder Wiederherstellungslösungen vorgesehen sind, speichern beide Kopien von Daten, die mit den Clouddiensten synchronisiert wurden, auf den lokalen Computer eines Benutzers zugegriffen oder sogar kopiert werden kann, wenn der Zugriff auf die ursprüngliche Datenquelle nicht verfügbar ist. Die OneDrive-Clientanwendung kann auch verwendet werden, um Schlüsseldokumente mit einem externen Computer zu synchronisieren.

Migrationstools von Drittanbietern können verwendet werden, um Inhalte zwischen Onlinedienste- und Standbyinstanzen von Microsoft SharePoint Server oder Microsoft Exchange Server in privaten Cloudlösungen zu Spiegel. Solche aufwendigen und kostspieligen Lösungen wären für die meisten Organisationen oder Benutzer nicht gerechtfertigt, könnten aber für unternehmenskritische Daten und Konten implementiert werden, wenn sie durch eine quantitative Risikoanalyse als notwendig eingestuft werden.

Sichern lokaler und cloudbasierter Dienste mit Azure Backup

Der Azure Backup-Dienst bietet eine einfache, sichere und kostengünstige Lösung zum Sichern und Wiederherstellen von lokalen und cloudbasierten Daten in Microsoft Azure. Native Steuerelemente in Azure ermöglichen Sicherungen von Windows-/Linux-VMs, Azure Managed Disks, Azure Files Freigaben, SQL-Datenbanken, SAP HANA-Datenbanken und Azure-Blobs. Der MARS-Agent (Microsoft Azure Recovery Services) bietet die Möglichkeit, Dateien, Ordner und den Systemstatus von lokalen oder virtuellen Computern zu sichern und die Integration in lokale Azure Backup mabs- oder System Center Data Protection Manager-Server (DPM)-Server zum Sichern von Workloads wie Hyper-V-VMs, Microsoft SQL Server, SharePoint Server, Microsoft Exchange oder sogar VMware-VMs zu ermöglichen.

Azure Backup umfasst umfangreiche Sicherheitsfunktionen zum Schutz von Daten während der Übertragung und im Ruhezustand, einschließlich differenzierter rollenbasierter Zugriffssteuerungen, Verschlüsselung von Daten, Schutz vor unbeabsichtigtem Löschen sowie Überwachung und Warnung bei verdächtigen Aktivitäten.

Verwaltung und Kontrolle der Identität und des Benutzerzugriffs

Speicherkonten, die von Recovery Services-Tresoren verwendet werden, sind isoliert und können von Benutzern aus böswilligen Gründen nicht zugegriffen werden. Der Zugriff ist nur über Azure Backup Verwaltungsvorgänge wie die Wiederherstellung zulässig. Azure Backup ermöglicht es Ihnen, die verwalteten Vorgänge durch differenzierten Zugriff mithilfe der rollenbasierten Zugriffssteuerung in Azure (Azure RBAC) zu steuern. Azure RBAC ermöglicht es Ihnen, Aufgaben innerhalb Ihres Teams zu trennen und Benutzern nur den Zugriff zu gewähren, der für ihre Aufgaben erforderlich ist.

Azure Backup bietet drei integrierte Rollen zum Steuern von Sicherungsverwaltungsvorgängen:

- Sicherungsmitwirkender: Erstellen und Verwalten von Sicherungen, mit Ausnahme des Löschens des Recovery Services-Tresors und Gewähren des Zugriffs für andere Personen

- Sicherungsoperator: Alles, was ein Mitwirkender mit Ausnahme des Entfernens von Sicherungs- und Sicherungsrichtlinien ausführt

- Sicherungsleser: Berechtigungen zum Anzeigen aller Sicherungsverwaltungsvorgänge

Weitere Details zu den spezifischen Fähigkeiten, die diesen drei integrierten Rollen zugewiesen sind, finden Sie auf der folgenden Seite Verwalten von Sicherungen mit der rollenbasierten Zugriffssteuerung in Azure. Besonderes Augenmerk sollte auch auf die Besitzer von Azure-Ressourcen (z. B. Besitzer von Azure-Ressourcengruppen) gelegt werden, da sie Berechtigungen für ihre Ressourcen erben, einschließlich Azure Backup Berechtigungen.

Um eine zusätzliche Schutzebene für kritische Vorgänge in Ihren Recovery Services-Tresoren bereitzustellen, unterstützt Azure Backup die Mehrbenutzerautorisierung über Resource Guard. Während Microsoft Entra Privileged Identity Management verwendet werden könnte, um sicherzustellen, dass Sicherungsadministratoren die Genehmigung für den Zugriff auf erhöhte Berechtigungen einholen müssen, hätte der Benutzer dann Zugriff auf alle Funktionen, die die Rolle bietet, einschließlich des Änderns von Sicherungsrichtlinien, um die Aufbewahrung zu reduzieren oder das Feature für vorläufiges Löschen zu deaktivieren, das sicherstellt, dass gelöschte Sicherungen für weitere 14 weitere Verfügbar sind Tage. Resource Guard adressiert die Autorisierung, indem der Sicherungsadministrator die Berechtigung sowohl für den Recovery Services-Tresor als auch für die Resource Guard-instance in einem separaten Abonnement oder Mandanten benötigt.

Damit ein Sicherungsadministrator einen kritischen Vorgang ausführen kann, z. B. eine Richtlinie ändern oder vorläufiges Löschen deaktivieren kann, muss er zunächst die Rolle "Mitwirkender für Sicherung" im Abonnement abrufen, das Azure Backup hosten, und dann die Rolle "Mitwirkender" für Resource Guard abrufen, andernfalls würde die Aktion fehlschlagen. Mit PIM würden beide Rechteerweiterungen protokolliert, einschließlich der Erfassung einer Begründung, warum dies erforderlich war, für einen kurzen Zeitraum zugewiesen und automatisch widerrufen werden und sogar die Genehmigung von verschiedenen Administratoren erfordern.

Verwalten von Einstellungen und Programmen für Clientgeräte

Anstatt Clientgeräte zu sichern, um Einstellungen und Anwendungen beizubehalten, stellen moderne Verwaltungsansätze sicher, dass Clientgeräte problemlos mit minimalen Auswirkungen für Benutzer ersetzt werden. Datenspeicherorte können automatisch an Clouddienste umgeleitet und mit diesen synchronisiert werden, was bedeutet, dass alle Kopien auf dem Gerät vorhanden sind, um nur den Offlinezugriff zu ermöglichen. Anwendungen können automatisch basierend auf Benutzer- oder Geräterichtlinien in einer Verwaltungslösung wie Microsoft Intune und Anwendungseinstellungen bereitgestellt werden, die in einem cloudbasierten Benutzerprofil gespeichert sind.

Windows Autopilot erleichtert Es Benutzern, ihren eigenen Computer einzurichten, unabhängig davon, ob er vom organization vorkonfiguriert oder von einem Händler erworben wurde, und kann auch zum Zurücksetzen, Umfunktionieren oder Wiederherstellen von Geräten verwendet werden.

Überlegungen zur Wiederherstellung von Ransomware und schädlichen Aktionen

In den vorherigen Abschnitten wurde hervorgehoben, wie Daten in den Microsoft-Diensten als Alternative zu herkömmlichen Prozessen für Sicherungs- und Wiederherstellungsszenarien aufbewahrt werden können. Angesichts der Absicht der Essential 8-Kontrolle ist es jedoch sinnvoll, den Auswirkungen eines Ransomware-Vorfalls und den absichtlichen Aktionen eines nicht autorisierten Administrators oder eines kompromittierten privilegierten Kontos besondere Aufmerksamkeit zu schenken.

Bei einem modernen Management- und Zero-Trust-Ansatz sollte der Endpunkt selbst vernachlässigbare Konsequenzen haben, da ein durch Ransomware kompromittierter Clientcomputer von Technologien wie Windows Autopilot entfernt und erneut bereitgestellt werden kann, ohne dass Daten verloren gehen. Server können aus Sicherungen virtueller Computer oder des Systemzustands in Azure Backup wiederhergestellt oder neu erstellt werden, was das Wiederherstellen von Benutzerdateien auf Netzwerkfreigaben umfassen würde. Um die in SharePoint Online oder OneDrive for Business gespeicherten Dateien eines Benutzers wiederherzustellen, können Sie die gesamte Website innerhalb der letzten 30 Tage auf einen früheren Zeitpunkt wiederherstellen, wie weiter unten in diesem Artikel im Abschnitt Wiederherstellen von SharePoint und OneDrive in einem als fehlerfrei bekannten Zustand beschrieben. In dem seltenen Fall, dass die Ransomware-gelöschten E-Mail-Nachrichten diese wahrscheinlich aus den gelöschten Elementen wiederhergestellt werden könnten.

Microsoft veröffentlicht spezifische Anleitungen zur Wiederherstellung nach einem Ransomware-Angriff und nennt Optionen in Schritt 6 dieses Leitfadens zum Wiederherstellen von E-Mails– insbesondere, wie ein Administrator Exchange Online verwenden kann, um gelöschte Nachrichten im Postfach eines Benutzers wiederherzustellen, und wie ein Endbenutzer gelöschte Elemente in Outlook für Windows wiederherstellen kann, einschließlich des Zugriffs auf den ausgeblendeten Ordner "Wiederherstellbare Elemente".

So wie die Dienste so konfiguriert werden können, dass Daten beibehalten oder gesichert werden, können sie auch so konfiguriert werden, dass Daten von jemandem mit böswilliger Absicht gelöscht werden, unabhängig davon, ob es sich um einen verärgerten Mitarbeiter oder einen externen Akteur mit Zugriff auf ein kompromittiertes privilegiertes Konto handelt. In zwei realen Beispielen wurde ein Administrator dazu aufgefordert, Aufbewahrungsrichtlinien für das Konto einer Führungskraft zu deaktivieren, sodass die Führungskraft ihre Dateien und E-Mails bereinigen konnte, um Beweise zu zerstören, und ein externer Bedrohungsakteur mit Zugriff auf das Konto eines Administrators konnte Sicherungen löschen, bevor er einen Wischangriff auf die organization startet. In diesen Szenarien wird die Notwendigkeit eines tiefgehenden Verteidigungsansatzes hervorgehoben, der auch die Kompensierung von Kontrollen zur Verwaltung von Administratorrechten umfasst.

Microsoft 365 enthält das Feature "Erhaltungssperre ", das Administratoren daran hindern kann, Aufbewahrungsrichtlinien und -bezeichnungen zu deaktivieren oder zu löschen oder sie weniger restriktiv zu machen. Dies ist zwar eine wichtige Funktion, um die Sicherheit Ihrer Daten zu gewährleisten und die Einhaltung gesetzlicher Bestimmungen zu demonstrieren, sie sollte jedoch mit Vorsicht verwendet werden, da niemand – einschließlich eines globalen Administrators und sogar Microsoft-Support – sie deaktivieren kann.

Andere Optionen zum Schutz von Richtlinien umfassen strenge Kontrollen für den rollenbasierten Zugriff mit Just-In-Time-Rechteerweiterung und -genehmigung, sodass kein Benutzer die erforderlichen Berechtigungen selbst erhält. Diese Funktionen werden im Leitfaden zum Einschränken von Administratorrechten ausführlicher beschrieben.

Für Azure Backup bietet Resource Guard eine zusätzliche Sicherheitsebene, die über Privileged Identity Management hinausgeht, da Berechtigungen aus einem separaten Abonnement erforderlich sind, um geschützte Vorgänge wie das Löschen oder Ändern von Richtlinien oder das Deaktivieren des vorläufigen Löschens auszuführen. Dies kann die Genehmigung und Aufsicht durch ein separates Team sicherstellen, was bedeutet, dass änderungen an geschützten Funktionen die Beteiligung von mindestens zwei oder drei Personen erfordern.

Erste Schritte

Festlegen einer Standardaufbewahrungsrichtlinie

Um Daten in Microsoft 365 zu schützen, müssen Sie eine Aufbewahrungsrichtlinie erstellen und auf die entsprechenden Speicherorte anwenden. Im Gegensatz zu Aufbewahrungsbezeichnungen können Sie mehr als eine Aufbewahrungsrichtlinie auf denselben Inhalt anwenden, d. h. Sie können einen standardbasierten organization standardbasierten Standard erstellen und bei Bedarf eine längere Aufbewahrung entweder auf Containerebene (Aufbewahrungsrichtlinie) oder auf Elementebene (Aufbewahrungsbezeichnung) anwenden.

Erstellen Sie beispielsweise eine Aufbewahrungsrichtlinie in der Lösung für die Datenlebenszyklusverwaltung im Microsoft Purview-Portal , die für alle Exchange-E-Mail-Empfänger, alle SharePoint-Websites, alle OneDrive-Konten und alle Microsoft 365-Gruppen gilt, und legen Sie eine Richtlinie fest, die Elemente 1 Jahr lang ohne Aktion am Ende aufbewahrt. Die Richtlinie wird auf alle vorhandenen Speicherorte angewendet, und neue, später erstellte Speicherorte erben diese Einstellungen. Wenn ein Element gelöscht wird, wird es 1 Jahr lang am entsprechenden Speicherort (Ordner "Wiederherstellbare Elemente" für Exchange, Permanente Aufbewahrungsbibliothek für SharePoint und OneDrive) aufbewahrt, bevor der sauber ausgeführt werden darf. Elemente, die nicht gelöscht wurden, verbleiben an ihrem Speicherort, wenn die 1-Jahres-Aufbewahrung abläuft, und können dort auf unbestimmte Zeit verbleiben. Wenn sie danach gelöscht werden, werden sie jedoch sofort in die sauber-Up-Phase verschoben, um im entsprechenden Dienst dauerhaft gelöscht zu werden.

Längere Aufbewahrungseinstellungen können bei Bedarf durch weitere Aufbewahrungsrichtlinien erzwungen werden, die auf bestimmte Benutzer oder Websites angewendet werden, oder mit Aufbewahrungsbezeichnungen für Elemente, die vertrauliche Informationen enthalten. Aufbewahrungsrichtlinien können entweder einen adaptiven oder statischen Bereich aufweisen, und die in der Richtlinie verfügbaren Optionen können je nach Auswahl variieren. Möglicherweise müssen mehrere Richtlinien erstellt werden, um alle Speicherorte im Mandanten abzudecken, da Teams- und Viva Engage-Einstellungen (Yammer) nicht in statischen Richtlinien definiert werden können, die andere Dienste enthalten.

Beibehalten von Inhalten für verlassene Benutzer

Der herkömmliche Ansatz zum Aufbewahren von Inhalten im Besitz von Benutzern, die das Unternehmen verlassen haben, besteht möglicherweise darin, das Postfach in ein PST zu exportieren und mit den persönlichen Dateien auf einem Dateiserver oder Offlinespeichermedium zu speichern. Organisationen möchten diese Daten jedoch häufig online, sodass sie nicht nur zur manuellen Überprüfung durch einen Vorgesetzten oder Nachfolger zugänglich sind, sondern auch zur Bereitstellung von Sichtbarkeit dieser Daten durch eDiscovery-Lösungen. Microsoft 365 hält die Daten eines Benutzers standardmäßig 30 Tage lang, nachdem die Lizenz entfernt oder das Konto gelöscht wurde. Während dieser Zeit kann darauf zugegriffen oder reaktiviert werden, wenn der Benutzer zum organization zurückkehrt. Um Daten nach Ablauf dieses Zeitraums aufzubewahren, können Microsoft 365-Aufbewahrungsrichtlinien und Aufbewahrungsbezeichnungen verhindern, dass der Löschvorgang sauber gestartet wird, solange noch Inhalte zu schützen sind. Dies bedeutet, wenn Inhalte durch eine 1-Jahres-Aufbewahrung gemäß der Definition im vorherigen Abschnitt geschützt sind, wird ein Benutzer, der die organization verlässt, seine E-Mails und Dateien von Microsoft 365 mindestens für das nächste Jahr aufbewahrt, auch nachdem das Konto gelöscht und die Lizenz neu zugewiesen wurde.

Während Exchange Online weiterhin legacy-Beweissicherungsfunktionen unterstützt, bei denen das gesamte Postfach und Archiv geschützt werden kann, bis der Aufbewahrungszeitraum entfernt wird, empfiehlt Microsoft stattdessen die Verwendung der Microsoft 365-Aufbewahrung, um unterschiedliche Einstellungen basierend auf dem Inhalt anzuwenden und zu verwalten, was mit Daten geschehen soll, wenn der Aufbewahrungszeitraum abläuft.

Weitere Informationen zum Verwalten ehemaliger Mitarbeiter in Microsoft 365 unter Verwalten ehemaliger Mitarbeiter.

| ISM-Steuerung März 2025 | Reife | Control | Measure |

|---|---|---|---|

| 1511 | 1, 2, 3 | Sicherungen von Daten, Anwendungen und Einstellungen werden in Übereinstimmung mit den Anforderungen an die Unternehmenskritikalität und Geschäftskontinuität durchgeführt und aufbewahrt. | Die Microsoft 365-Aufbewahrung stellt sicher, dass in den Diensten gespeicherte Daten erfasst und in einer äußerst resilienten Umgebung aufbewahrt werden. Aufbewahrungsbezeichnungen und/oder Richtlinien müssen wie zuvor beschrieben konfiguriert werden. Es ist jedoch nicht erforderlich, einen bestimmten Kopiervorgang zu planen oder auszuführen, da Dateien durch normale Schreib- oder Löschvorgänge beibehalten werden. |

| 1515 | 1, 2, 3 | Die Wiederherstellung von Daten, Anwendungen und Einstellungen aus Sicherungen zu einem gemeinsamen Zeitpunkt wird im Rahmen von Übungen zur Notfallwiederherstellung getestet. | Aufbewahrungsbezeichnungen und/oder Richtlinien sollten so überprüft werden, dass die Datenaufbewahrung wie erwartet funktioniert. |

| 1705 | 2, 3 | Privilegierte Benutzerkonten (mit Ausnahme von Sicherungsadministratorkonten) können nicht auf Sicherungen zugreifen, die zu anderen Konten gehören. | Der Zugriff auf Daten, die von Aufbewahrungsbezeichnungen und/oder Richtlinien abgedeckt werden, sollte überprüft werden, damit der Zugriff gut verstanden wird. Es sollte besonders darauf geachtet werden, dass privilegierte Konten nicht zusätzlich zur Überprüfung auf Sicherungen anderer Konten und ihrer eigenen Konten zugreifen können. |

| 1707 | 2, 3 | Privilegierte Benutzerkonten (mit Ausnahme von Sicherungsadministratorkonten) werden daran gehindert, Sicherungen zu ändern und zu löschen. | Der Zugriff auf Daten, die von Aufbewahrungsbezeichnungen und/oder Richtlinien abgedeckt werden, sollte überprüft werden, damit der Zugriff gut verstanden wird. Es sollte besonders darauf geachtet werden, dass privilegierte Konten nicht zusätzlich zur Überprüfung auf Sicherungen anderer Konten und ihrer eigenen Konten zugreifen können. |

| 1810 | 1, 2, 3 | Sicherungen von Daten, Anwendungen und Einstellungen werden synchronisiert, um die Wiederherstellung auf einen gemeinsamen Zeitpunkt zu ermöglichen. | Aufbewahrungsrichtlinien werden als Teil des Microsoft 365-Diensts gespeichert, und die Verwaltung und Governance dieser Richtlinien sollte entsprechend verwaltet werden. |

| 1811 | 1, 2, 3 | Sicherungen von Daten, Anwendungen und Einstellungen werden auf sichere und resiliente Weise aufbewahrt. | Aufbewahrungsrichtlinien werden als Teil des Microsoft 365-Diensts gespeichert, und die Verwaltung und Governance dieser Richtlinien sollte entsprechend verwaltet werden. |

Wiederherstellen gelöschter Postfachelemente als Benutzer

Wenn ein Benutzer ein Element in seinem Postfach löscht, wird es in den Ordner Gelöschte Elemente verschoben und kann wiederhergestellt werden, indem er den Ordner öffnet und das Element zurück an den gewünschten Speicherort zieht. Wenn der Benutzer das Element aus "Gelöschte Elemente" löscht, den Ordner "Gelöschte Elemente" leert oder das Element endgültig aus einem anderen Ordner gelöscht hat, indem er UMSCHALT+LÖSCHEN auswählt, wird das Element im Ordner "Wiederherstellbare Elemente" gespeichert.

Um ein Element aus dem Ordner "Wiederherstellbare Elemente" wiederherzustellen, können Benutzer die Option Gelöschte Elemente wiederherstellen auf der Symbolleiste in der Outlook-Desktopanwendung auswählen oder mit der rechten Maustaste auf den Ordner Gelöschte Elemente in Outlook im Web klicken. Die entsprechenden Elemente können dann ausgewählt und wiederhergestellt werden, wodurch das Element in den Ordner Gelöschte Elemente zurückgesetzt wird, wo es dann an einen dauerhafteren Speicherort verschoben werden kann. Benutzer können elemente auch über die Benutzeroberfläche "Gelöschte Elemente wiederherstellen" bereinigen. An diesem Punkt können sie nur von einem Administrator wiederhergestellt werden.

Weitere Informationen zum Wiederherstellen gelöschter Elemente finden Sie unter Wiederherstellen gelöschter Elemente in Outlook für Windows und Wiederherstellen gelöschter Elemente oder E-Mail in Outlook Web App.

Wiederherstellen gelöschter Postfachelemente als Administrator

Administratoren können gelöschte Elemente im Namen eines Benutzers auf verschiedene Weise wiederherstellen.

Um gelöschte Elemente für einen einzelnen Benutzer wiederherzustellen, können Administratoren die Option Gelöschte Elemente wiederherstellen in den Postfacheinstellungen für einen Empfänger im neuen Exchange Admin Center auswählen.

Administratoren können auch Exchange Online PowerShell verwenden, um gelöschte Elemente mithilfe der Befehle Get-RecoverableItems und Restore-RecoverableItems wiederherzustellen. Mit den Methoden Exchange Admin Center und PowerShell werden Elemente an ihren ursprünglichen Speicherorten wiederhergestellt.

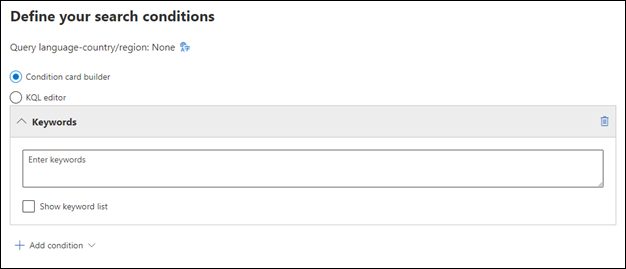

Um über mehrere Benutzer hinweg nach Nachrichten zu suchen, können Administratoren die Inhaltssuche im Microsoft Purview-Portal verwenden.

Sobald die Suche abgeschlossen ist, ist ein detaillierter Bericht der Ergebnisse verfügbar, und Administratoren können die Abfrage weiter verfeinern oder die Ergebnisse in PST-Dateien exportieren.

Der Ansatz für die Inhaltssuche kann auch zum Wiederherstellen von Dateien verwendet werden, die in SharePoint Online gespeichert sind. Er ist der gleiche Mechanismus zum Suchen und Exportieren von Inhalten wie in einem Standard eDiscovery-Fall.

| ISM-Steuerung März 2025 | Reife | Control | Measure |

|---|---|---|---|

| 1515 | 1, 2, 3 | Die Wiederherstellung von Daten, Anwendungen und Einstellungen aus Sicherungen zu einem gemeinsamen Zeitpunkt wird im Rahmen von Übungen zur Notfallwiederherstellung getestet. | Die Wiederherstellung von Postfachelementen durch Benutzer und Administratoren sollte dokumentiert, getestet und überprüft werden, um sicherzustellen, dass der Prozess definiert und verstanden wird. |

Wiederherstellen einer früheren Version einer Datei in SharePoint und OneDrive

Die Versionsverwaltung ist standardmäßig für alle Listen und Bibliotheken in SharePoint Online und OneDrive for Business aktiviert, wobei die letzten 500 Versionen eines Dokuments automatisch aufbewahrt werden. SharePoint speichert nur die Änderungen zwischen Dateien, um die Speicheranforderungen zu optimieren, aber die Versionsverwaltung trägt zu Websitekontingenten bei und kann bei Bedarf für einzelne Listen und Bibliotheken angepasst werden.

Um eine frühere Version einer Datei in SharePoint oder OneDrive über den Browser wiederherzustellen, öffnen Sie die Dokumentbibliothek, wählen Sie die datei aus, die wiederhergestellt werden soll, wählen Sie die Auslassungspunkte und dann Versionsverlauf aus. Einzelne Versionen können angezeigt und wiederhergestellt oder bei Bedarf sogar gelöscht werden, um Speicherplatz zu sparen.

Auf den Versionsverlauf kann auch in Explorer zugegriffen werden, indem Sie eine Datei mit der rechten Maustaste auswählen oder in Microsoft 365 Apps for Enterprise über Dateiinformationen>:

| ISM-Steuerung März 2025 | Reife | Control | Measure |

|---|---|---|---|

| 1515 | 1, 2, 3 | Die Wiederherstellung von Daten, Anwendungen und Einstellungen aus Sicherungen zu einem gemeinsamen Zeitpunkt wird im Rahmen von Übungen zur Notfallwiederherstellung getestet. | Während daten, die in Microsoft 365-Diensten aufbewahrt werden, möglicherweise keine Wiederherstellungstests erfordern, um einen erfolgreichen Abschluss der Sicherung sicherzustellen, sollten Sie sicherstellen, dass Sie die verschiedenen Optionen zum Wiederherstellen von Dateien, Websites oder E-Mail-Nachrichten auf der Plattform kennen und die für ein bestimmtes Szenario geeignet wären. Microsoft 365 stellt den Endbenutzern die Wiederherstellungsfunktionen direkt im Self-Service-Verfahren zur Verfügung, sodass für jeden, der Fragen hat, geeignete Dokumentations- und Helpdeskdienste zur Verfügung stehen sollten. |

Wiederherstellen eines als fehlerfrei bekannten Zustands von SharePoint und OneDrive

Wenn viele Ihrer Dateien in OneDrive oder einer SharePoint-Dokumentbibliothek gelöscht, überschrieben, beschädigt oder durch Schadsoftware infiziert wurden, können Sie die gesamte Bibliothek innerhalb der letzten 30 Tage auf einen früheren Zeitpunkt wiederherstellen. Wählen Sie oben rechts auf dem Symbol Einstellungen die Option OneDrive wiederherstellen oder Diese Bibliothek wiederherstellen aus:

Wählen Sie Gestern, Vor einer Woche, Vor drei Wochen oder Benutzerdefiniertes Datum und Uhrzeit aus dem Dropdownfeld aus. Der Schieberegler wird entsprechend mit den ausgewählten Dateien angepasst. Wenn Sie zufrieden sind, wählen Sie Wiederherstellen aus, und die hervorgehobenen Änderungen werden rückgängig gemacht:

Weitere Informationen zum Wiederherstellen fehlender, gelöschter oder beschädigter Elemente finden Sie unter Wiederherstellen fehlender, gelöschter oder beschädigter Elemente in SharePoint und OneDrive.

| ISM-Steuerung März 2025 | Reife | Control | Measure |

|---|---|---|---|

| 1511 | 1, 2, 3 | Sicherungen von Daten, Anwendungen und Einstellungen werden in Übereinstimmung mit den Anforderungen an die Unternehmenskritikalität und Geschäftskontinuität durchgeführt und aufbewahrt. | Dateien können in SharePoint Online/OneDrive for Business oder auf einer Dateifreigabe gespeichert und entweder über die Microsoft 365-Aufbewahrung oder Azure Backup gesichert werden. |

| 1515 | 1, 2, 3 | Die Wiederherstellung von Daten, Anwendungen und Einstellungen aus Sicherungen zu einem gemeinsamen Zeitpunkt wird im Rahmen von Übungen zur Notfallwiederherstellung getestet. | Während daten, die in Microsoft 365-Diensten aufbewahrt werden, möglicherweise keine Wiederherstellungstests erfordern, um einen erfolgreichen Abschluss der Sicherung sicherzustellen, sollten Sie sicherstellen, dass Sie die verschiedenen Optionen zum Wiederherstellen von Dateien, Websites oder E-Mail-Nachrichten auf der Plattform kennen und die für ein bestimmtes Szenario geeignet wären. Es ist wichtig sicherzustellen, dass dieses Verständnis der Optionen für die Wiederherstellung von Dateien, Websites und E-Mails regelmäßig gestärkt wird, um sicherzustellen, dass Administratoren und/oder IT-Mitarbeiter über die neuesten Prozesse auf dem neuesten Stand bleiben. |

Konfigurieren von Azure Backup

Der Prozess zum Konfigurieren Azure Backup hängt von den Diensten ab, die Sie schützen möchten. Der erste Schritt ist jedoch immer die Erstellung der Tresore, in denen Sicherungen gespeichert werden sollen. Azure bietet zwei Arten von Tresoren: Recovery Services-Tresore und Sicherungstresore. Welcher Typ Sie erstellen müssen, hängt von den Datenquellen ab, die Sie verwenden möchten.

Recovery Services-Tresore enthalten in der Regel Kopien von Daten oder Konfigurationsinformationen für Dienste wie Azure Virtual Machines, Azure Files und Azure SQL Datenbanken und unterstützen die Integration in System Center Data Protection Manager, Windows Server und Azure Backup Server. Recovery Services-Tresore unterstützen die Funktion vorläufiges Löschen, die Kopien gelöschter Sicherungen 14 Tage lang ohne weitere Auswirkungen auf die Kosten verwaltet.

Sicherungstresore enthalten Sicherungsdaten für neuere Azure-Workloads wie Azure Database for PostgreSQL, Azure Blobs, Azure Disks, Kubernetes Service und AVS Virtual Machines.

Tresore und Sicherungen können über das Azure Backup Center bietet eine einzige einheitliche Verwaltungsoberfläche zum Steuern, Überwachen, Betreiben und Analysieren von Sicherungen im großen Stil.

Ausführliche Anleitungen zum Konfigurieren der verschiedenen Sicherungsvorgänge finden Sie in Microsoft-Dokumentation, z. B. Azure-VM, SQL auf Azure-VM, Azure-Datenträger, Azure-Blobs und Azure Files.

Der MARS-Agent (Microsoft Azure Recovery Services) kann zum Sichern von Dateien, Ordnern und dem Volume- oder Systemstatus von lokalen Computern oder sogar zum Sichern einzelner Dateien und Ordner von einem virtuellen Azure-Computer verwendet werden. Der MARS-Agent kann heruntergeladen und auf einem einzelnen Server für die direkte Sicherung in Azure oder auf einem MABS- (Microsoft Azure Backup Server) oder System Center Data Protection Manager-Server (DPM) installiert werden. In diesem Szenario werden Computer und Workloads in MABS/DPM gesichert, und dann wird der MARS-Agent zum Sichern in einem Azure-Tresor verwendet.

Um lokale Workloads wie virtuelle Hyper-V-Computer, Microsoft SQL Server, SharePoint Server und Microsoft Exchange zu schützen, installieren Sie microsoft Azure Backup Server auf einem in die Domäne eingebundenen Server. MABS kann jetzt auch zum Schutz von VMware-VMs verwendet werden.

| ISM-Steuerung März 2025 | Reife | Control | Measure |

|---|---|---|---|

| 1511 | 1, 2, 3 | Sicherungen von Daten, Anwendungen und Einstellungen werden in Übereinstimmung mit den Anforderungen an die Unternehmenskritikalität und Geschäftskontinuität durchgeführt und aufbewahrt. | Azure Backup bietet eine einfache Lösung zum Sichern von Ressourcen in der Cloud mit Optionen für lokal und geografisch redundanten Speicher. Sicherungen können bedarfsgesteuert oder nach einem Zeitplan ausgeführt werden und können Informationen zur Software- und Serverkonfiguration über den Windows Server Systemstatus enthalten. |

| 1515 | 1, 2, 3 | Die Wiederherstellung von Daten, Anwendungen und Einstellungen aus Sicherungen zu einem gemeinsamen Zeitpunkt wird im Rahmen von Übungen zur Notfallwiederherstellung getestet. | Azure Backup bietet eine breite Palette herkömmlicher Sicherungsdienste für lokale und Cloudworkloads. Die Wiederherstellungsoptionen variieren je nach Workload, aber im Allgemeinen können Sie einen Zeitpunkt für die Wiederherstellung auswählen und festlegen, ob die Wiederherstellung am ursprünglichen oder an einem alternativen Speicherort erfolgen soll. Testpläne sollten alle Optionen enthalten. |

Microsoft 365-Backup

Der Microsoft 365-Backup-Dienst ist die in der Cloud geborene Sicherungslösung von Microsoft zum Sichern von Daten, die sich lokal und in Azure befinden. Es ersetzt Ihre vorhandene lokale oder offsite-Sicherungslösung durch eine zuverlässige, sichere und kostengünstige Cloudsicherungslösung. Es bietet auch die Flexibilität, Ihre Ressourcen zu schützen, die in der Cloud ausgeführt werden.

Wichtige architektonische Erkenntnisse:

- Daten verlassen niemals die Microsoft 365-Datenvertrauensgrenze oder die geografischen Standorte Ihrer aktuellen Datenresidenz.

- Die Sicherungen sind unveränderlich, es sei denn, sie werden vom Backup-Tooladministrator über produktoffboarding gelöscht.

- OneDrive, SharePoint und Exchange verfügen über mehrere physisch redundante Kopien Ihrer Daten, um sich vor physischen Katastrophen zu schützen.

Verwenden des Microsoft 365 Desired State Configuration-Tools (DSC) zum Verwalten der Mandantenkonfiguration

Microsoft 365 DSC ist eine Open-Source Initiative, die von Microsoft-Technikern geleitet und von der Community verwaltet wird und es Ihnen ermöglicht, eine Definition für die Konfiguration Ihres Microsoft 365-Mandanten zu schreiben, die Bereitstellung dieser Konfiguration zu automatisieren und die Überwachung der definierten Konfiguration sicherzustellen, indem Sie erkannte Konfigurationsabweichungen benachrichtigen und darauf reagieren. Außerdem können Sie eine Konfiguration mit voller Genauigkeit aus jedem vorhandenen Microsoft 365-Mandanten extrahieren, einschließlich wichtiger Workloads wie Exchange Online, Teams, SharePoint, OneDrive, Sicherheit und Compliance, Power Platforms, Intune und Planner.

Das Microsoft 365 DSC-Benutzerhandbuch ist verfügbar und kann Ihnen beim Einstieg helfen. Das Tool kann je nach den Präferenzen Ihrer organization auf viele Arten verwendet werden: In der einfachsten Form kann das Tool verwendet werden, um die Konfiguration aus Ihrem Microsoft 365-Mandanten zu extrahieren und als eine Reihe von Dateien zu speichern, falls eine Wiederherstellung oder Wiederherstellung in Zukunft erforderlich ist. Eine weitere Möglichkeit wäre die Verwaltung eines Stagingmandanten und die Bereitstellung aller Änderungen in der Produktionsumgebung über das Tool.

| ISM-Steuerung März 2025 | Reife | Control | Measure |

|---|---|---|---|

| 1511 | 1, 2, 3 | Sicherungen von Daten, Anwendungen und Einstellungen werden in Übereinstimmung mit den Anforderungen an die Unternehmenskritikalität und Geschäftskontinuität durchgeführt und aufbewahrt. | Konfigurationseinstellungen für die Microsoft 365-Umgebung können mit dem Microsoft 365DSC-Tool erfasst werden, entweder als benutzerfreundlicher Excel- oder HTML-Bericht oder als Exportpaket, das zum Zurücksetzen der Mandantenkonfiguration verwendet werden kann. |

| 1515 | 1, 2, 3 | Die Wiederherstellung von Daten, Anwendungen und Einstellungen aus Sicherungen zu einem gemeinsamen Zeitpunkt wird im Rahmen von Übungen zur Notfallwiederherstellung getestet. | Das Microsoft 365DSC-Tool kann verwendet werden, um zuvor erfasste Konfigurationsdaten zu Wiederherstellungszwecken zu importieren. |

Anforderungen der Stufe 1

Sicherungen von Daten, Anwendungen und Einstellungen werden gemäß den Anforderungen an die Unternehmenskritikalität und Geschäftskontinuität durchgeführt und aufbewahrt.

Die Microsoft 365-Aufbewahrung stellt sicher, dass in den Diensten gespeicherte Daten erfasst und in einer äußerst resilienten Umgebung aufbewahrt werden. Aufbewahrungsbezeichnungen und/oder Richtlinien müssen wie zuvor beschrieben konfiguriert werden. Es ist jedoch nicht erforderlich, einen bestimmten Kopiervorgang zu planen oder auszuführen, da Dateien durch normale Schreib- oder Löschvorgänge beibehalten werden.

Azure Backup bietet eine einfache Lösung zum Sichern von Ressourcen in der Cloud mit Optionen für lokal und geografisch redundanten Speicher. Sicherungen können bedarfsgesteuert oder nach einem Zeitplan ausgeführt werden und können Informationen zur Software- und Serverkonfiguration über den Windows Server Systemstatus enthalten.

Konfigurationseinstellungen für die Microsoft 365-Umgebung können mit dem Microsoft 365DSC-Tool erfasst werden, entweder als benutzerfreundlicher Excel- oder HTML-Bericht oder als Exportpaket, das zum Zurücksetzen der Mandantenkonfiguration verwendet werden kann. Dateien können in SharePoint Online/OneDrive for Business oder auf einer Dateifreigabe gespeichert und entweder über die Microsoft 365-Aufbewahrung oder Azure Backup gesichert werden.

Die Wiederherstellung von Daten, Anwendungen und Einstellungen aus Sicherungen zu einem gemeinsamen Zeitpunkt wird im Rahmen von Übungen zur Notfallwiederherstellung getestet.

Während daten, die in Microsoft 365-Diensten aufbewahrt werden, möglicherweise keine Wiederherstellungstests erfordern, um einen erfolgreichen Abschluss der Sicherung sicherzustellen, sollten Sie sicherstellen, dass Sie die verschiedenen Optionen zum Wiederherstellen von Dateien, Websites oder E-Mail-Nachrichten auf der Plattform kennen und die für ein bestimmtes Szenario geeignet wären. Microsoft 365 stellt den Endbenutzern die Wiederherstellungsfunktionen direkt im Self-Service-Verfahren zur Verfügung, sodass für jeden, der Fragen hat, geeignete Dokumentations- und Helpdeskdienste zur Verfügung stehen sollten. Dieses Verständnis der Optionen zum Wiederherstellen von Dateien, Websites und E-Mail-Nachrichten sollte regelmäßig durch die Übungen zur Notfallwiederherstellung gestärkt werden.

Azure Backup bietet eine breite Palette herkömmlicher Sicherungsdienste für lokale und Cloudworkloads. Die Wiederherstellungsoptionen variieren je nach Workload, aber im Allgemeinen können Sie einen Zeitpunkt für die Wiederherstellung auswählen und festlegen, ob die Wiederherstellung am ursprünglichen oder an einem alternativen Speicherort erfolgen soll. Testpläne sollten alle Optionen enthalten.

Nicht privilegierte Benutzerkonten können nicht auf Sicherungen zugreifen, die zu anderen Konten gehören

Bei der direkten Aufbewahrung von Microsoft 365 gibt es keine separate Kopie der Daten, und der Zugriff basiert auf dem Speicherort der Informationen. Beispielsweise können alle Benutzer mit Leseberechtigungen den Versionsverlauf einer Datei in SharePoint Online anzeigen, aber nur ein Benutzer mit den Berechtigungen "Mitwirken" kann tatsächlich eine frühere Version wiederherstellen. In Bezug auf die Steuerung bedeutet dies, dass nicht privilegierte Konten nicht auf mehr Informationen zugreifen können, als sie bereits Zugriff haben.

Die Rollen "Sicherungsmitwirkender", "Sicherungsoperator" oder "Sicherungsleser" müssen für den Zugriff auf Azure-Sicherungen gewährt werden. Daher haben nicht privilegierte Konten per Definition keinen Zugriff auf Daten.

Nicht privilegierte Benutzerkonten werden daran gehindert, Sicherungen zu ändern oder zu löschen

Kein Benutzer , privilegiert oder anderweitig, kann beibehaltene Kopien von Daten in Microsoft 365 ändern oder löschen.

Nicht privilegierte Konten haben überhaupt keinen Zugriff auf Azure Backup, geschweige denn berechtigungen zum Ändern oder Löschen von Sicherungen.

Anforderungen der Ebene 2

Nicht privilegierte Benutzerkonten können nicht auf Sicherungen zugreifen, die zu anderen Konten gehören

Es gibt keine separaten Sicherungen in Microsoft 365, auf die nicht privilegierte Konten zugreifen können, und diese könnten nur Versionen von Dateien sehen, auf die sie bereits Zugriff haben. Wenn die Absicht des Steuerelements darin besteht, sicherzustellen, dass Benutzer keinen Zugriff auf Informationen über ein Sicherungsrepository erhalten, die sie andernfalls nicht sehen könnten, erfüllt Microsoft 365 die Anforderung, da es keine Duplizierung von Inhalten im Rahmen der direkten Aufbewahrung gibt. Nicht privilegierte Konten können nur auf Daten zugreifen, für die sie autorisiert sind. und sogar privilegierten Konten müssen bestimmte Zugriffsrechte gewährt werden.

Nicht privilegierte Benutzerkonten und privilegierte Benutzerkonten (mit Ausnahme von Sicherungsadministratoren) werden daran gehindert, Sicherungen zu ändern oder zu löschen.

Kein Benutzer , privilegiert oder anderweitig, kann beibehaltene Kopien von Daten in Microsoft 365 ändern oder löschen. Privilegierte Benutzer können aufbewahrungsrichtlinien jedoch ändern oder löschen, sodass Informationen nicht mehr aufbewahrt werden. Die Beibehaltungssperre kann verwendet werden, um sicherzustellen, dass niemand , einschließlich globaler Administratoren, die Richtlinie deaktivieren, löschen oder weniger restriktiv gestalten kann. Dies kann zwar zum Schutz vor betrügerischen Administratoren beitragen, aber es ist wichtig, dass Sie die Auswirkungen auf Ihre organization verstehen, bevor Sie entscheiden, ob Sie dieses Steuerelement verwenden möchten.

Unter dem RBAC-Modell für Azure Backup verfügen nur Sicherungsmitwirkende über die Berechtigung zum Ändern oder Löschen von Sicherungen. Azure Backup bietet auch eine Funktion zum vorläufigen Löschen, die standardmäßig aktiviert ist und gelöschte Sicherungen bei versehentlichem oder böswilligem Löschen für zusätzliche 14 Tage aufbewahrt.

Anforderungen der Stufe 3

Nicht privilegierte Benutzerkonten und privilegierte Benutzerkonten (mit Ausnahme von Sicherungsadministratoren) können nicht auf Sicherungen zugreifen

Es gibt keine separaten Sicherungen in Microsoft 365, auf die privilegierte oder nicht privilegierte Konten zugreifen können. Während Benutzer auf beibehaltene Dateien und Versionen zugreifen können, gibt es keinen Unterschied zwischen dem Zugriff auf diese Daten als primäre Kopie und einer Sicherung.

Nicht privilegierte Konten oder privilegierte Konten, denen keine entsprechenden Berechtigungen gewährt wurden, haben keinen Zugriff auf Azure Backup und können daher nicht auf Sicherungen zugreifen.

Nicht privilegierte Benutzerkonten und privilegierte Benutzerkonten (ausgenommen Sicherungsunterbrechungs-Konten) werden daran gehindert, Sicherungen zu ändern oder zu löschen.

Wie bei der Anforderung reifegrad 2 kann kein Benutzer , privilegiert oder anderweitig, beibehaltene Kopien von Daten in Microsoft 365 ändern oder löschen.

Nur Sicherungsmitwirkende sind berechtigt, Sicherungen in Azure Backup zu ändern oder zu löschen. Um sicherzustellen, dass nur Sicherungsunterbrechungs-Konten über diese Berechtigungen verfügen, weisen Sie diese Rolle nur solchen Konten zu.

Verwalten von Reifegraden mit der Microsoft-Plattform

Die folgenden Informationen enthalten Anleitungen zu Implementierungsaktionen, um den gewünschten Reifegrad für reguläre Sicherungen zu erreichen. Die Microsoft-Sicherheits- und Complianceplattform kann verwendet werden, um die Implementierung zu erreichen und die Compliance nachzuverfolgen. Microsoft Purview Compliance Manager bietet Vorlagen zum Bewerten, Verwalten und Nachverfolgen der Implementierung von Essential Eight-Steuerelementen.

Organisationen können die Vorlage "Essential Eight" auswählen und Bewertungen basierend auf dem Reifegrad erstellen, den sie als Ziel verwenden. Die Bewertungsvorlage bietet umsetzbare Anleitungen für die Implementierung der Verbesserungsaktionen, um den gewünschten Reifegrad zu erreichen. Weitere Informationen finden Sie im Essential Eight Maturity Model des ACSC .

Referenz – Artikel

- Ausfallsicherheit und Kontinuität (Übersicht)

- Was ist der Azure Backup-Dienst?

- Einführung – Microsoft365DSC – Ihre Cloudkonfiguration

- Weitere Informationen zu Aufbewahrungsrichtlinien und Aufbewahrungsbezeichnungen

- Erstellen und Verwalten inaktiver Postfächer

- Schutz vor Schadsoftware und Ransomware in Microsoft 365

- Bereitstellen von Ransomware-Schutz für Ihren Microsoft 365-Mandanten

- Essential Eight Maturity Model to ISM Mapping

Referenz : Reifegrade

| ISM Control März 2025 | Stufe 1 | Stufe 2 | Ebene 3 |

|---|---|---|---|

| 1511 Sicherungen von Daten, Anwendungen und Einstellungen werden gemäß den Anforderungen an die Unternehmenskritikalität und Geschäftskontinuität durchgeführt und aufbewahrt. | Y | Y | Y |

| 1810 Sicherungen von Daten, Anwendungen und Einstellungen werden synchronisiert, um die Wiederherstellung auf einen gemeinsamen Zeitpunkt zu ermöglichen. | Y | Y | Y |

| 1811 Sicherungen von Daten, Anwendungen und Einstellungen werden auf sichere und resiliente Weise aufbewahrt. | Y | Y | Y |

| 1515 Die Wiederherstellung von Daten, Anwendungen und Einstellungen aus Sicherungen zu einem gemeinsamen Zeitpunkt wird im Rahmen von Übungen zur Notfallwiederherstellung getestet. | Y | Y | Y |

| 1812 Nicht privilegierte Benutzerkonten können nicht auf Sicherungen zugreifen, die zu anderen Konten gehören. | Y | Y | Y |

| 1814 Nicht privilegierte Benutzerkonten werden daran gehindert, Sicherungen zu ändern und zu löschen. | Y | Y | Y |

| 1813 Nicht privilegierte Benutzerkonten können weder auf Sicherungen zugreifen, die zu anderen Konten gehören, noch auf ihre eigenen Konten. | N | Y | Y |

| 1705 Privilegierte Benutzerkonten (mit Ausnahme von Sicherungsadministratorkonten) können nicht auf Sicherungen zugreifen, die zu anderen Konten gehören | N | Y | Y |

| 1707 Privilegierte Benutzerkonten (mit Ausnahme von Sicherungsadministratorkonten) können Keine Sicherungen ändern und löschen. | N | Y | Y |

| 1706 Privilegierte Benutzerkonten (ausgenommen Sicherungsadministratorkonten) können nicht auf ihre eigenen Sicherungen zugreifen. | N | N | Y |

| 1708 Sicherungsadministratorkonten können während ihres Aufbewahrungszeitraums keine Sicherungen ändern und löschen. | N | N | Y |