Konfigurieren des automatischen Protokolluploads mit Docker in Azure

In diesem Artikel wird die Konfiguration des automatischen Protokolluploads für fortlaufende Berichte in Defender for Cloud Apps mithilfe von Docker unter Ubuntu oder CentOS in Azure beschrieben.

Voraussetzungen

Bevor Sie beginnen, stellen Sie sicher, dass Ihre Umgebung die folgenden Anforderungen erfüllt:

| Anforderung | Beschreibung |

|---|---|

| Betriebssystem | Einer der folgenden: - Ubuntu 14.04, 16.04, 18.04 und 20.04 - CentOS 7.2 oder höher |

| Speicherplatz | 250 GB |

| CPU-Kerne | 2 |

| CPU-Architektur | Intel 64 und AMD 64 |

| RAM | 4 GB |

| Firewallkonfiguration | Wie in den Netzwerkanforderungen definiert |

Planen der Protokollsammler nach Leistung

Jeder Protokollsammler kann erfolgreich eine Protokollkapazität von bis zu 50 GB pro Stunde bestehend aus bis zu 10 Datenquellen verarbeiten. Die wichtigsten Engpässe im Protokollsammelprozess sind:

Netzwerkbandbreite: Ihre Netzwerkbandbreite bestimmt die Geschwindigkeit des Protokolluploads.

E/A-Leistung des virtuellen Computers: Bestimmt die Geschwindigkeit, mit der Protokolle auf den Datenträger des Protokollsammlers geschrieben werden. Der Protokollsammler verfügt über einen integrierten Sicherheitsmechanismus, der die Rate überwacht, mit der Protokolle ankommen, und mit der Uploadrate vergleicht. Bei Überlastung beginnt der Protokollsammler, Protokolldateien zu verwerfen. Überschreitet Ihr Setup in der Regel 50 GB pro Stunde, sollten Sie den Datenverkehr auf mehrere Protokollsammler aufteilen.

Wenn Sie mehr als 10 Datenquellen benötigen, empfiehlt es sich, die Datenquellen auf mehrere Protokollsammler aufzuteilen.

Definieren Ihrer Datenquellen

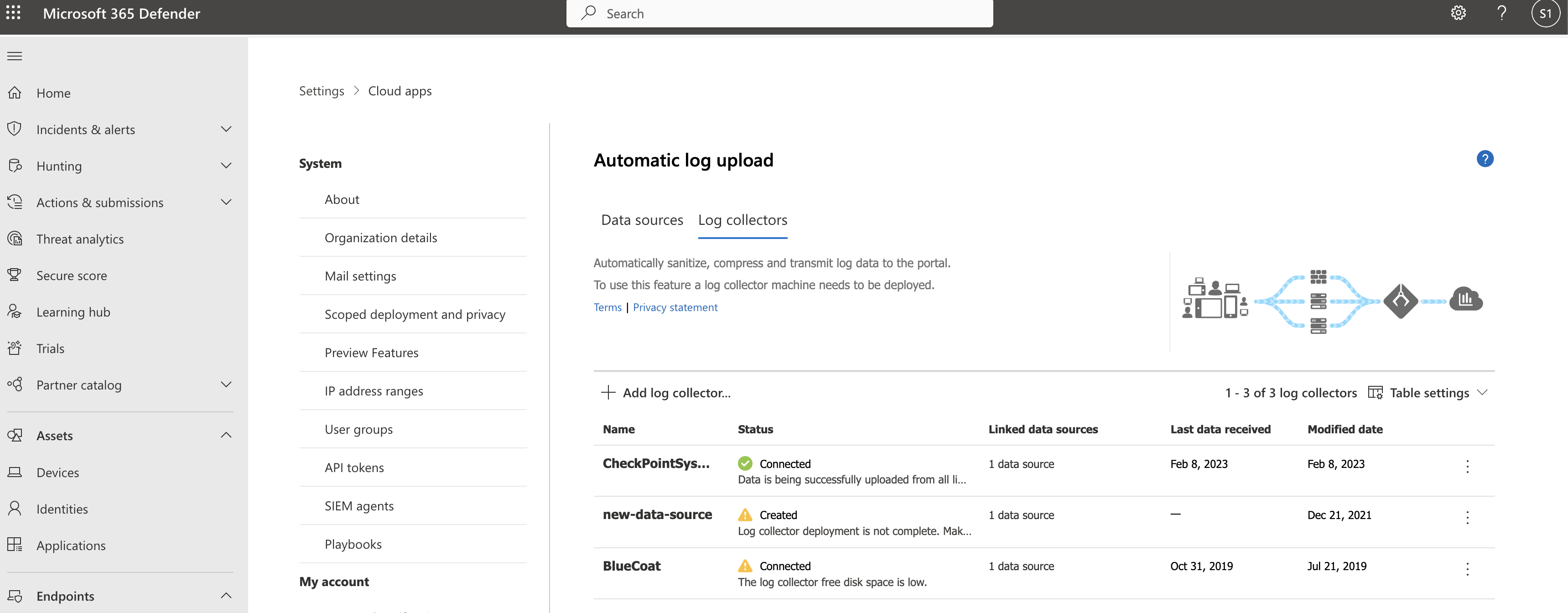

Wählen Sie im Microsoft Defender-Portal Einstellungen > Cloud Apps > Cloud Discovery > Automatischer Protokollupload aus.

Erstellen Sie auf der Registerkarte Datenquellen für jede Firewall bzw. jeden Proxy, von der/dem Sie Protokolle hochladen möchten, eine entsprechende Datenquelle:

Wählen Sie die Option Datenquelle hinzufügen.

Geben Sie im Dialogfeld Datenquelle hinzufügen einen Namen für Ihre Datenquelle ein, und wählen Sie dann die Quelle und den Empfängertyp aus.

Wählen Sie vor dem Auswählen einer Quelle Beispiel für erwartete Protokolldatei anzeigen aus, und vergleichen Sie Ihr Protokoll mit dem erwarteten Format. Wenn Ihr Protokolldateiformat nicht mit diesem Beispiel übereinstimmt, fügen Sie die Datenquelle als Andere hinzu.

Wenn Sie mit einem Netzwerkgerät arbeiten möchten, das nicht aufgeführt ist, wählen Sie Andere > Kundenprotokollformat oder Andere (nur manuell) aus. Weitere Informationen finden Sie unter Verwenden eines benutzerdefinierten Protokollparsers.

Hinweis

Die Integration in sichere Übertragungsprotokolle (FTPS und Syslog – TLS) erfordert häufig zusätzliche Einstellungen für Ihre Firewall bzw. den Proxy.

Wiederholen Sie diesen Vorgang für alle Firewalls/Proxys, deren Protokolle verwendet werden können, um Datenverkehr in Ihrem Netzwerk zu erkennen.

Es wird empfohlen, eine dedizierte Datenquelle pro Netzwerkgerät einzurichten, die es Ihnen ermöglicht, den Status jedes Geräts separat für Untersuchungszwecke zu überwachen und Shadow IT Discovery pro Gerät zu untersuchen, wenn jedes Gerät von einem anderen Benutzersegment verwendet wird.

Erstellen eines Protokollsammlers

Wählen Sie im Microsoft Defender-Portal Einstellungen > Cloud Apps > Cloud Discovery > Automatischer Protokollupload aus.

Wählen Sie auf der Registerkarte Protokollsammler die Option Protokollsammler hinzufügen aus.

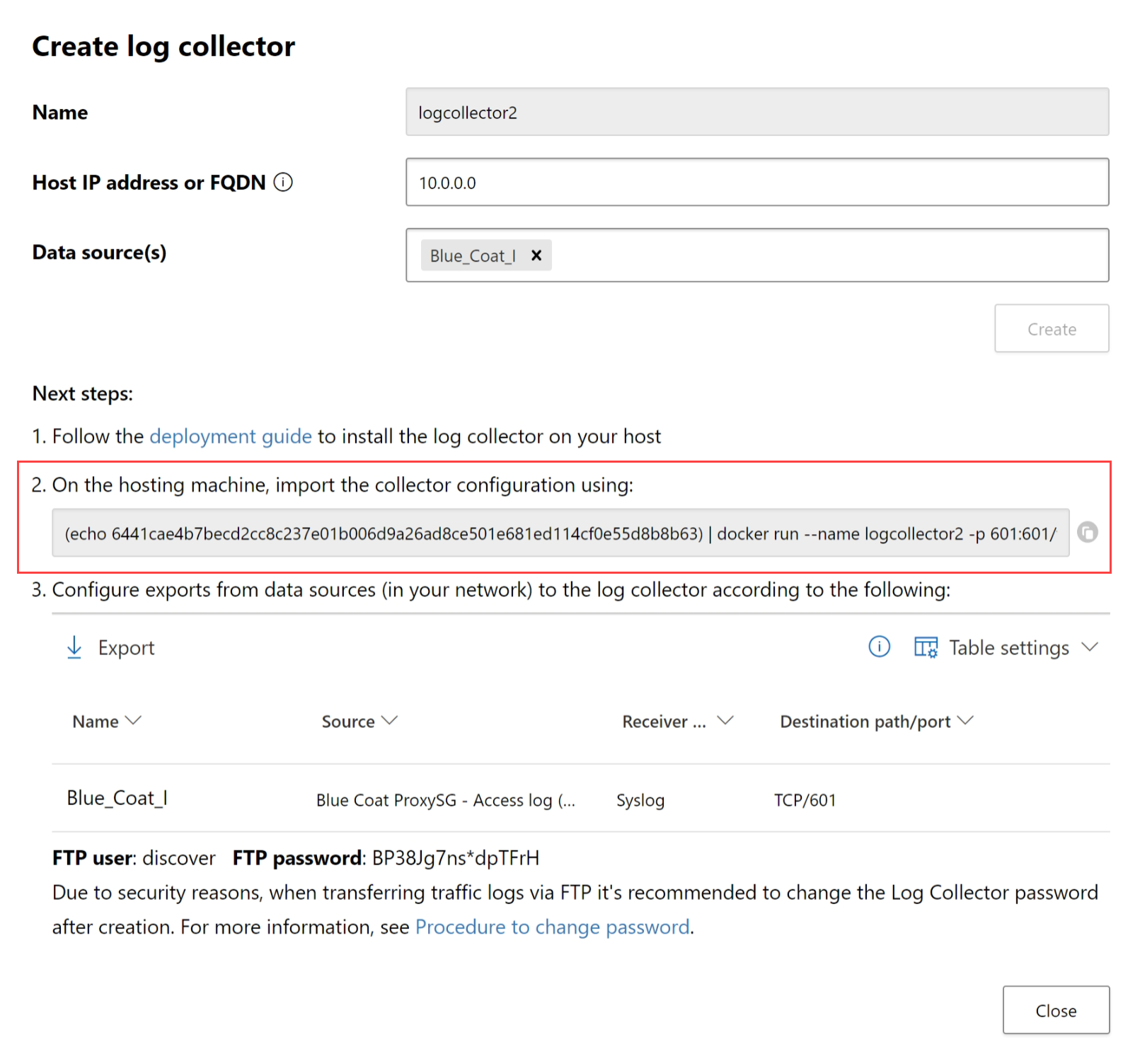

Geben Sie im Dialogfeld Protokollsammler erstellen die folgenden Details ein:

- Einen Namen für den Protokollsammler

- Die Host-IP-Adresse, die die private IP-Adresse des Computers ist, den Sie zum Bereitstellen von Docker verwenden möchten Die Host-IP-Adresse kann auch durch den Computernamen ersetzt werden, wenn ein DNS-Server verfügbar ist, der den Hostnamen auflöst.

Wählen Sie dann das Feld Datenquelle(n) aus, um die Datenquellen auszuwählen, die Sie mit dem Collector verbinden möchten, und anschließend Aktualisieren, um Ihre Änderungen zu speichern. Jeder Protokollsammler kann mehrere Datenquellen verarbeiten.

Im Dialogfeld Protokollsammler erstellen werden weitere Bereitstellungsdetails angezeigt, einschließlich eines Befehls zum Importieren der Sammlungskonfiguration. Zum Beispiel:

Wählen Sie das Symbol

Kopieren neben dem Befehl aus, um es in die Zwischenablage zu kopieren.

Kopieren neben dem Befehl aus, um es in die Zwischenablage zu kopieren.Die im Dialogfeld Protokollsammler erstellen angezeigten Details unterscheiden sich je nach ausgewählten Quell- und Empfängertypen. Wenn Sie z. B. Syslog ausgewählt haben, enthält das Dialogfeld Details dazu, welchen Port der Syslog-Listener überwacht.

Kopieren Sie den Inhalt des Bildschirms und speichern Sie ihn lokal, da Sie ihn benötigen, wenn Sie den Protokollsammler für die Kommunikation mit Defender for Cloud Apps konfigurieren.

Wählen Sie Exportieren aus, um die Quellkonfiguration in eine .CSV-Datei zu exportieren, die beschreibt, wie der Protokollexport in Ihren Geräten konfiguriert wird.

Tipp

Benutzer*innen, die zum ersten Mal Protokolldaten per FTP senden, empfehlen wir, das Passwort für den FTP-Benutzer zu ändern. Weitere Informationen finden Sie unter Ändern des FTP-Passworts.

Bereitstellen Ihres Computers in Azure

In diesem Verfahren wird beschrieben, wie Sie Ihren Computer mit Ubuntu bereitstellen. Die Bereitstellungsschritte für andere Plattformen weichen davon geringfügig ab.

Erstellen Sie in Ihrer Azure-Umgebung einen neuen Ubuntu-Computer.

Wenn der Computer betriebsbereit ist, öffnen Sie die Ports:

Wechseln Sie in der Computeransicht zu Netzwerk, und doppelklicken Sie auf die relevante Schnittstelle, um diese auszuwählen.

Wechseln Sie zu Netzwerksicherheitsgruppe, und wählen Sie die relevante Netzwerksicherheitsgruppe aus.

Wechseln Sie zu Eingehende Sicherheitsregeln, und klicken Sie auf Hinzufügen.

Fügen Sie die folgenden Regeln hinzu (im Modus Erweitert):

Name Zielportbereiche Protokoll Quelle Ziel caslogcollector_ftp 21 TCP Your appliance's IP address's subnetAny caslogcollector_ftp_passive 20000-20099 TCP Your appliance's IP address's subnetAny caslogcollector_syslogs_tcp 601-700 TCP Your appliance's IP address's subnetAny caslogcollector_syslogs_udp 514-600 UDP Your appliance's IP address's subnetAny

Weitere Informationen finden Sie unter Arbeiten mit Sicherheitsregeln.

Wechseln Sie zurück zum Computer, und klicken Sie auf Verbinden, um ein Terminal auf dem Computer zu öffnen.

Wechseln Sie mithilfe von

sudo -izu den Stammberechtigungen.Wenn Sie die Softwarelizenzbedingungen akzeptieren, deinstallieren Sie alte Versionen, und installieren Sie Docker CE, indem Sie die entsprechenden Befehle für Ihre Umgebung ausführen:

Entfernen Sie alte Versionen von Docker:

yum erase docker docker-engine docker.ioInstallieren Sie die Voraussetzungen der Docker-Engine:

yum install -y yum-utilsFügen Sie das Docker-Repository hinzu:

yum-config-manager --add-repo https://download.docker.com/linux/centos/docker-ce.repo yum makecacheInstallieren Sie die Docker-Engine:

yum -y install docker-ceStarten Sie Docker.

systemctl start docker systemctl enable dockerTesten Sie die Docker-Installation:

docker run hello-world

Führen Sie den Befehl aus, den Sie zuvor aus dem Dialogfeld Protokollsammler erstellen kopiert haben. Zum Beispiel:

(echo db3a7c73eb7e91a0db53566c50bab7ed3a755607d90bb348c875825a7d1b2fce) | docker run --name MyLogCollector -p 21:21 -p 20000-20099:20000-20099 -e "PUBLICIP='192.168.1.1'" -e "PROXY=192.168.10.1:8080" -e "CONSOLE=mod244533.us.portal.cloudappsecurity.com" -e "COLLECTOR=MyLogCollector" --security-opt apparmor:unconfined --cap-add=SYS_ADMIN --restart unless-stopped -a stdin -i mcr.microsoft.com/mcas/logcollector starterFühren Sie den folgenden Befehl aus, um zu überprüfen, ob der Protokollsammler ordnungsgemäß ausgeführt wird:

Docker logs <collector_name>. Folgendes Ergebnis sollte angezeigt werden: Finished successfully!

Konfigurieren der Einstellungen eines lokale Netzwerkgeräts

Konfigurieren Sie Ihre Netzwerkfirewalls und -proxys so, dass Protokolle in regelmäßigen Abständen gemäß den Anweisungen im Dialogfeld in den dedizierten Syslog-Port des FTP-Verzeichnisses exportiert werden. Zum Beispiel:

BlueCoat_HQ - Destination path: \<<machine_name>>\BlueCoat_HQ\

Überprüfen Ihrer Bereitstellung in Defender for Cloud Apps

Überprüfen Sie den Status in der Tabelle Protokollsammler und achten Sie darauf, dass er Verbunden ist. Wenn der Status Erstellt angezeigt wird, wurde die Verbindung mit dem Protokollsammler möglicherweise nicht hergestellt und die Analyse nicht durchgeführt.

Zum Beispiel:

Sie können auch zum Governanceprotokoll navigieren und überprüfen, ob die Protokolle in regelmäßigen Abständen in das Portal hochgeladen werden.

Alternativ können Sie den Protokollsammlerstatus im Docker-Container mithilfe der folgenden Befehle überprüfen:

- Melden Sie sich mit diesem Befehl beim Container an:

docker exec -it <Container Name> bash - Überprüfen Sie den Protokollsammlerstatus mithilfe dieses Befehls:

collector_status -p

Wenn Probleme bei der Bereitstellung auftreten, finden Sie weitere Informationen unter Problembehandlung bei Cloud Discovery.

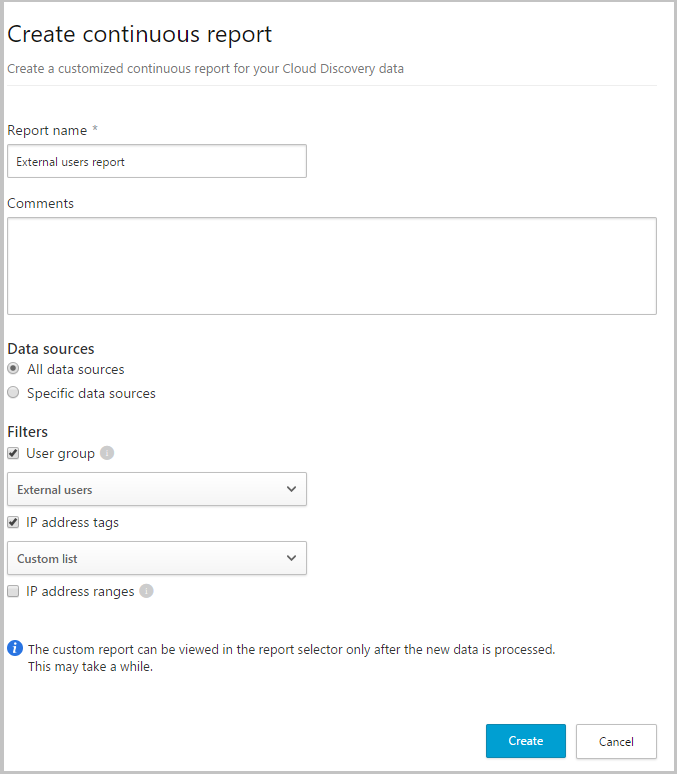

Optional: Erstellen eines benutzerdefinierten kontinuierlichen Berichts

Überprüfen Sie, ob die Protokolle in Defender for Cloud Apps hochgeladen und Berichte erstellt werden. Nach der Überprüfung erstellen Sie benutzerdefinierte Berichte. Sie können benutzerdefinierte Ermittlungsberichte auf Grundlage von Microsoft Entra-Benutzergruppen erstellen. Wenn Sie z. B. wissen möchten, wie Ihre Marketingabteilung die Cloud nutzt, importieren Sie die Marketinggruppe mithilfe des Features „Benutzergruppe importieren“. Erstellen Sie anschließend einen benutzerdefinierten Bericht für diese Gruppe. Außerdem können Sie einen Bericht auf Grundlage von IP-Adressentags oder IP-Adressenbereichen anpassen.

Klicken Sie im Microsoft Defender-Portal auf Einstellungen. Wählen Sie dann Cloud-Apps.

Wählen Sie unter Cloud Discovery die Option Fortlaufende Berichte.

Klicken Sie auf die Schaltfläche Bericht erstellen und füllen Sie die Felder aus.

Unter den Filtern können Sie die Daten nach Datenquellen filtern, entweder nach importierten Benutzergruppen oder nach IP-Adressentags und -bereichen.

Hinweis

Wenn Sie Filter auf fortlaufende Berichte anwenden, wird die Auswahl eingeschlossen, nicht ausgeschlossen. Wenn Sie beispielsweise einen Filter auf eine bestimmte Benutzergruppe anwenden, wird nur diese Benutzergruppe in den Bericht eingeschlossen.

Entfernen des Protokollsammlers

Führen Sie die folgenden Befehle aus, wenn Sie über einen Protokollsammler verfügen und ihn entfernen möchten, bevor Sie ihn erneut bereitstellen, oder wenn Sie ihn einfach nur entfernen möchten:

docker stop <collector_name>

docker rm <collector_name>

Nächste Schritte

Sollten Sie Probleme haben, helfen wir Ihnen gerne weiter. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.