Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Die Microsoft Defender for Cloud Apps Integration mit Microsoft Defender for Endpoint bietet eine nahtlose Lösung für Schatten-IT-Sichtbarkeit und -Steuerung. Unsere Integration ermöglicht es Defender for Cloud Apps Administratoren, den Zugriff von Endbenutzern auf Cloud-Apps zu blockieren, indem Defender for Cloud Apps App-Governance-Steuerelemente nativ in den Netzwerkschutz von Microsoft Defender for Endpoint integriert werden. Alternativ können Administratoren benutzer schonender warnen, wenn sie auf riskante Cloud-Apps zugreifen.

Defender for Cloud Apps verwendet das integrierte Nicht sanktionierte App-Tag, um Cloud-Apps als nicht zulässig zu kennzeichnen, die auf den Seiten Cloud Discovery und Cloud-App-Katalog verfügbar sind. Indem Sie die Integration in Defender für Endpunkt aktivieren, können Sie den Zugriff auf nicht sanktionierte Apps mit einem einzigen Klick in Defender for Cloud Apps nahtlos blockieren.

Apps, die in Defender for Cloud Apps als nicht sanktioniert gekennzeichnet sind, werden automatisch mit Defender für Endpunkt synchronisiert. Genauer gesagt werden die Domänen, die von diesen nicht sanktionierten Apps verwendet werden, an Endpunktgeräte weitergegeben, um von Microsoft Defender Antivirus im Rahmen der Netzwerkschutz-SLA blockiert zu werden.

Hinweis

Die Zeitlatenz zum Blockieren einer App über Defender für Endpunkt beträgt bis zu drei Stunden ab dem Zeitpunkt, an dem Sie die App in Defender for Cloud Apps als nicht genehmigt markieren, bis zu dem Zeitpunkt, zu dem die App auf dem Gerät blockiert wird. Dies ist auf eine Synchronisierung von bis zu einer Stunde von Defender for Cloud Apps sanktionierten/nicht sanktionierten Apps mit Defender für Endpunkt und bis zu zwei Stunden durch Pushen der Richtlinie auf die Geräte zurückzuführen, um die App zu blockieren, nachdem der Indikator in Defender für Endpunkt erstellt wurde.

Voraussetzungen

Eine der folgenden Lizenzen:

- Defender for Cloud Apps + Endpunkt

- Microsoft 365 E5

Microsoft Defender Antivirus. Weitere Informationen finden Sie unter:

Eines der folgenden unterstützten Betriebssysteme:

- Windows: Windows-Versionen 10 18.09 (RS5) BS Build 1776.3, 11 und höher

- Android: Mindestversion 8.0: Weitere Informationen finden Sie unter: Microsoft Defender for Endpoint unter Android

- iOS: Mindestversion 14.0: Weitere Informationen finden Sie unter: Microsoft Defender for Endpoint unter iOS

- macOS: Mindestversion 11: Weitere Informationen finden Sie unter Netzwerkschutz für macOS.

- Linux-Systemanforderungen: Weitere Informationen finden Sie unter Netzwerkschutz für Linux.

Microsoft Defender for Endpoint integriert. Weitere Informationen finden Sie unter Onboarding von Defender for Cloud Apps mit Defender für Endpunkt.

Administratorzugriff zum Vornehmen von Änderungen an Defender for Cloud Apps. Weitere Informationen finden Sie unter Verwalten des Administratorzugriffs.

Aktivieren der Cloud-App-Blockierung mit Defender für Endpunkt

Führen Sie die folgenden Schritte aus, um die Zugriffssteuerung für Cloud-Apps zu aktivieren:

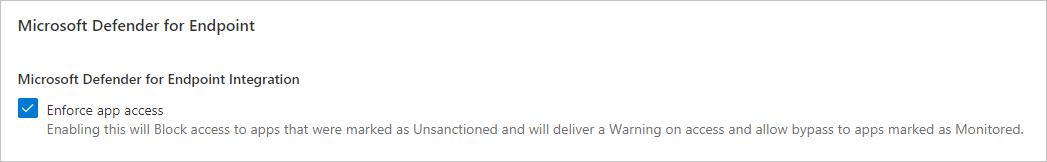

Wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Cloud-Apps aus. Wählen Sie unter Cloud Discoverydie Option Microsoft Defender for Endpoint und dann App-Zugriff erzwingen aus.

Hinweis

Es kann bis zu 30 Minuten dauern, bis diese Einstellung wirksam wird.

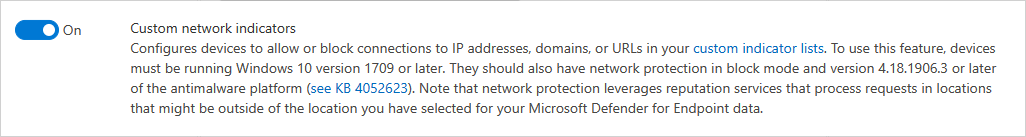

Wechseln Sie Microsoft Defender XDR zu Einstellungen>Endpunkte>Erweiterte Features, und wählen Sie dann Benutzerdefinierte Netzwerkindikatoren aus. Informationen zu Netzwerkindikatoren finden Sie unter Erstellen von Indikatoren für IP-Adressen und URLs/Domänen.

Auf diese Weise können Sie Microsoft Defender Antivirus-Netzwerkschutzfunktionen nutzen, um den Zugriff auf einen vordefinierten Satz von URLs mithilfe von Defender for Cloud Apps zu blockieren, indem Sie app-Tags manuell bestimmten Apps zuweisen oder automatisch eine App-Ermittlungsrichtlinie verwenden.

Schulen von Benutzern beim Zugriff auf blockierte Apps & Anpassen der Blockierungsseite

Administratoren können jetzt eine Support-/Hilfe-URL für Blockseiten konfigurieren und einbetten. Mit dieser Konfiguration können Administratoren Benutzer schulen, wenn sie auf blockierte Apps zugreifen. Benutzer werden mit einem benutzerdefinierten Umleitungslink zu einer Unternehmensseite aufgefordert, auf der Apps aufgeführt werden, die für die Verwendung blockiert sind, und die erforderlichen Schritte zum Schützen einer Ausnahme auf Blockseiten. Endbenutzer werden zu dieser URL weitergeleitet, die vom Administrator konfiguriert wird, wenn sie auf der Blockseite auf "Supportseite besuchen" klicken.

Defender for Cloud Apps verwendet das integrierte Nicht sanktionierte App-Tag, um Cloud-Apps als für die Verwendung blockiert zu markieren. Das Tag ist auf den Seiten Cloud Discovery und Cloud-App-Katalog verfügbar. Durch Aktivieren der Integration in Defender für Endpunkt können Sie Benutzer nahtlos über Apps informieren, die für die Verwendung blockiert sind, und Schritte zum Schützen einer Ausnahme mit einem einzigen Klick in Defender for Cloud Apps.

Apps, die als Nicht sanktioniert gekennzeichnet sind, werden in der Regel innerhalb weniger Minuten automatisch mit den benutzerdefinierten URL-Indikatoren von Defender für Endpunkt synchronisiert. Genauer gesagt werden die von blockierten Apps verwendeten Domänen an Endpunktgeräte weitergegeben, um eine Nachricht von Microsoft Defender Antivirus innerhalb der SLA für den Netzwerkschutz bereitzustellen.

Einrichten der benutzerdefinierten Umleitungs-URL für die Blockseite

Verwenden Sie die folgenden Schritte, um eine benutzerdefinierte Hilfe-/Support-URL zu konfigurieren, die auf eine Unternehmenswebseite verweist, oder einen SharePoint-Link, in dem Sie Mitarbeiter darüber informieren können, warum sie am Zugriff auf die Anwendung gehindert wurden, und eine Liste der Schritte zum Sichern einer Ausnahme oder zum Freigeben der Unternehmenszugriffsrichtlinie bereitstellen können, um die Risikoakzeptanz Ihrer organization einzuhalten.

Wählen Sie im Microsoft Defender-Portal Einstellungen>Cloud Apps>Cloud Discovery>Microsoft Defender for Endpoint aus.

Wählen Sie in der Dropdownliste Warnungendie Option Information aus.

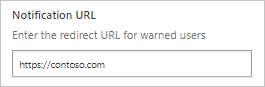

Geben Sie unter Benutzerwarnungen-Benachrichtigungs-URL>für blockierte Apps Ihre URL ein. Zum Beispiel:

Blockieren von Apps für bestimmte Gerätegruppen

Führen Sie die folgenden Schritte aus, um die Nutzung für bestimmte Gerätegruppen zu blockieren:

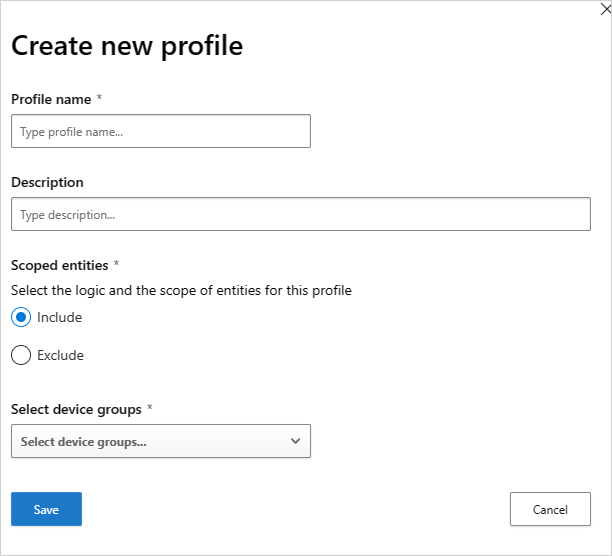

Wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Cloud-Apps aus. Wählen Sie dann unter Cloud Discoverydie Option Apps-Tags aus, und wechseln Sie zur Registerkarte Bereichsprofile .

Wählen Sie Profil hinzufügen aus. Das Profil legt die Entitäten fest, die für das Blockieren/Aufheben der Blockierung von Apps vorgesehen sind.

Geben Sie einen beschreibenden Profilnamen und eine Beschreibung an.

Wählen Sie aus, ob es sich bei dem Profil um ein Include- oder Exclude-Profil handelt.

Einschließen: Nur der enthaltene Satz von Entitäten ist von der Zugriffserzwingung betroffen. Das Profil myContoso hat beispielsweise Include für die Gerätegruppen A und B. Das Blockieren von App Y mit dem Profil myContoso blockiert den App-Zugriff nur für die Gruppen A und B.

Ausschließen: Der ausgeschlossene Satz von Entitäten ist von der Zugriffserzwingung nicht betroffen. Beispielsweise hat das Profil myContoso Für die Gerätegruppen A und B ausschließen. Wenn App Y mit dem Profil myContoso blockiert wird, wird der App-Zugriff für die gesamte organization mit Ausnahme der Gruppen A und B blockiert.

Wählen Sie die relevanten Gerätegruppen für das Profil aus. Die aufgeführten Gerätegruppen werden aus Microsoft Defender for Endpoint abgerufen. Weitere Informationen finden Sie unter Erstellen einer Gerätegruppe.

Klicken Sie auf Speichern.

Führen Sie die folgenden Schritte aus, um eine App zu blockieren:

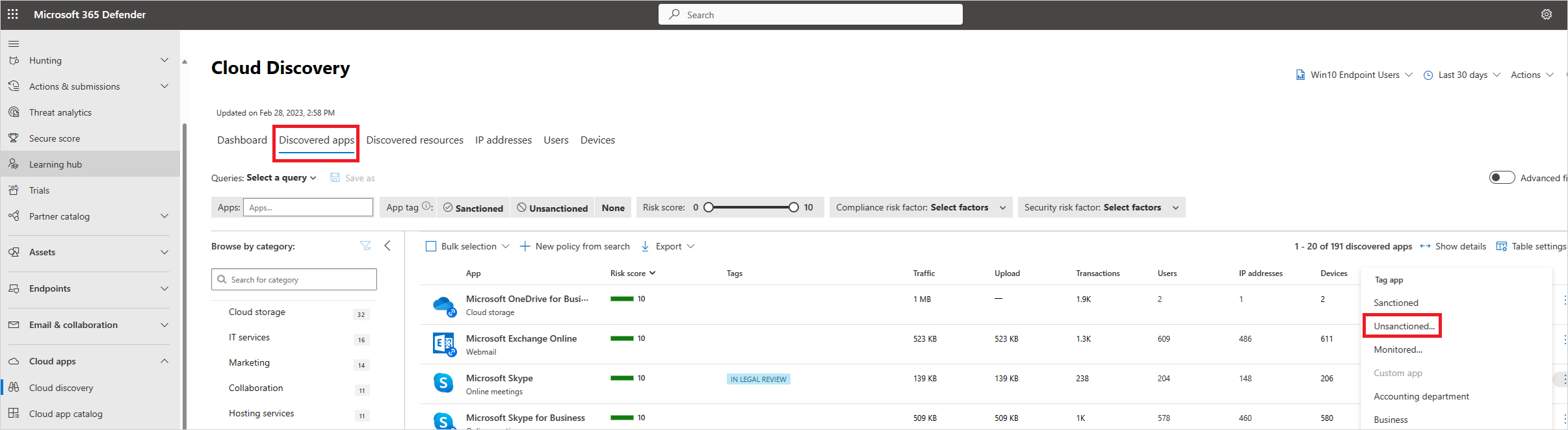

Navigieren Sie im Microsoft Defender-Portal unter Cloud-Apps zu Cloud Discovery, und wechseln Sie zur Registerkarte Ermittelte Apps.

Wählen Sie die App aus, die blockiert werden soll.

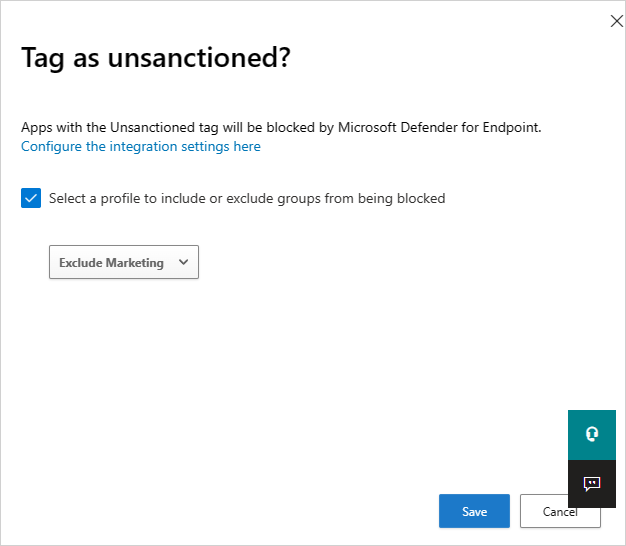

Markieren Sie die App als Nicht sanktioniert.

Um alle Geräte in Ihrem organization zu blockieren, wählen Sie im Dialogfeld Als nicht sanktioniert markieren?die Option Speichern aus. Wenn Sie bestimmte Gerätegruppen in Ihren Organisationen blockieren möchten, wählen Sie Profil auswählen aus, um Gruppen einzuschließen oder davon auszuschließen, dass sie blockiert werden. Wählen Sie dann das Profil aus, für das die App blockiert wird, und wählen Sie Speichern aus.

Das Dialogfeld Als nicht sanktioniert markieren? wird nur angezeigt, wenn für Ihren Mandanten cloud-App-Blockierungen mit aktiviertem Defender für Endpunkt und Administratorzugriff zum Vornehmen von Änderungen vorhanden sind.

Hinweis

- Die Erzwingungsmöglichkeit basiert auf den benutzerdefinierten URL-Indikatoren von Defender für Endpunkt.

- Alle Organisationsbereichsgrenzen, die manuell für Indikatoren festgelegt wurden, die von Defender for Cloud Apps vor der Veröffentlichung dieses Features erstellt wurden, werden von Defender for Cloud Apps überschrieben. Der erforderliche Bereich sollte über die Defender for Cloud Apps-Benutzeroberfläche mithilfe der bereichsbezogenen Profile festgelegt werden.

- Um ein ausgewähltes Bereichsprofil aus einer nicht sanktionierten App zu entfernen, entfernen Sie das nicht sanktionierte Tag, und markieren Sie die App dann erneut mit dem erforderlichen bereichsbezogenen Profil.

- Es kann bis zu zwei Stunden dauern, bis App-Domänen auf den Endpunktgeräten weitergegeben und aktualisiert werden, sobald sie mit dem relevanten Tag oder/und der Bereichsdefinition gekennzeichnet sind.

- Wenn eine App als Überwacht gekennzeichnet ist, wird die Option zum Anwenden eines bereichsbezogenen Profils nur angezeigt, wenn die integrierte Datenquelle Win10-Endpunktbenutzer in den letzten 30 Tagen konsistent Daten empfangen hat.

- Gerätegruppen in Microsoft Defender for Business (MDB) werden unterschiedlich verwaltet. Aus diesem Grund werden keine Gerätegruppen in MDA-Gerätegruppen für Kunden mit MDB-Lizenz angezeigt.

Schulen von Benutzern beim Zugriff auf riskante Apps

Administratoren haben die Möglichkeit, Benutzer zu warnen, wenn sie auf riskante Apps zugreifen. Anstatt Benutzer zu blockieren, werden sie mit einer Meldung aufgefordert, die einen benutzerdefinierten Umleitungslink zu einer Unternehmensseite enthält, auf der Apps aufgeführt sind, die für die Verwendung genehmigt wurden. Die Eingabeaufforderung bietet Optionen für Benutzer, um die Warnung zu umgehen und mit der App fortzufahren. Administratoren können auch die Anzahl der Benutzer überwachen, die die Warnmeldung umgehen.

Defender for Cloud Apps verwendet das integrierte Überwachungs-App-Tag, um Cloud-Apps als riskant zu kennzeichnen. Das Tag ist auf den Seiten Cloud Discovery und Cloud-App-Katalog verfügbar. Indem Sie die Integration in Defender für Endpunkt aktivieren, können Sie Benutzer nahtlos mit nur einem Klick auf Defender for Cloud Apps beim Zugriff auf überwachte Apps warnen.

Apps, die als Überwacht gekennzeichnet sind, werden in der Regel innerhalb weniger Minuten automatisch mit den benutzerdefinierten URL-Indikatoren von Defender für Endpunkt synchronisiert. Genauer gesagt werden die von überwachten Apps verwendeten Domänen an Endpunktgeräte weitergegeben, um eine Warnmeldung durch Microsoft Defender Antivirus innerhalb der SLA für den Netzwerkschutz bereitzustellen.

Einrichten der benutzerdefinierten Umleitungs-URL für die Warnmeldung

Verwenden Sie die folgenden Schritte, um eine benutzerdefinierte URL zu konfigurieren, die auf eine Unternehmenswebseite verweist, auf der Sie Mitarbeiter darüber informieren können, warum sie gewarnt wurden, und eine Liste mit alternativen genehmigten Apps bereitstellen können, die der Risikoakzeptanz Ihrer organization entsprechen oder bereits vom organization verwaltet werden.

Wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Cloud-Apps aus. Wählen Sie unter Cloud Discoverydie Option Microsoft Defender for Endpoint aus.

Geben Sie im Feld Benachrichtigungs-URL Ihre URL ein.

Einrichten der Dauer der Benutzerumgehung

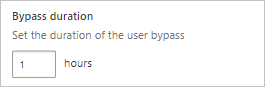

Da Benutzer die Warnmeldung umgehen können, können Sie die folgenden Schritte ausführen, um die Dauer der Umgehung zu konfigurieren. Sobald die Dauer abgelaufen ist, werden Benutzer beim nächsten Zugriff auf die überwachte App mit der Warnmeldung aufgefordert.

Wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Cloud-Apps aus. Wählen Sie unter Cloud Discoverydie Option Microsoft Defender for Endpoint aus.

Geben Sie im Feld Umgehungsdauer die Dauer (Stunden) der Benutzerumgehung ein.

Überwachen angewendeter App-Steuerelemente

Sobald Steuerelemente angewendet wurden, können Sie app-Nutzungsmuster mithilfe der angewendeten Steuerelemente (Zugriff, Blockieren, Umgehen) mithilfe der folgenden Schritte überwachen.

- Navigieren Sie im Microsoft Defender Portal unter Cloud-Apps zu Cloud Discovery und dann zur Registerkarte Ermittelte Apps. Verwenden Sie die Filter, um die relevante überwachte App zu finden.

- Wählen Sie den Namen der App aus, um die angewendeten App-Steuerelemente auf der Übersichtsseite der App anzuzeigen.

Nächste Schritte

Verwandte Videos

Wenn Probleme auftreten, helfen wir Ihnen gerne weiter. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie ein Supportticket.