Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Eine der Säulen von Microsoft Defender for Cloud Apps ist saaS Security Posture Management (SSPM). SSPM bietet detaillierte Einblicke in den Sicherheitsstatus Ihrer SaaS-Anwendungen (Software-as-a-Service). Es bietet auch umsetzbare Anleitungen, die Ihnen helfen, Ihren Sicherheitsstatus effizient zu stärken.

Defender for Cloud Apps bietet Sicherheitskonfigurationsbewertungen, mit denen Sie potenzielle Risiken in Ihren SaaS-Anwendungsumgebungen identifizieren und minimieren können. Diese Empfehlungen werden in Microsoft Security Exposure Management angezeigt, nachdem Sie über einen Connector für eine Anwendung verfügen.

Darüber hinaus umfasst Defender for Cloud Apps OAuth-Anwendungen sowohl in der Angriffspfad- als auch in der Angriffsoberflächenzuordnung. Weitere Informationen finden Sie unter Untersuchen von Angriffspfaden für OAuth-Anwendungen in Defender for Cloud Apps (Vorschau)

Hinweis

Microsoft Security Exposure Management Daten und Funktionen sind derzeit nicht in Clouds der US-Regierung verfügbar: GCC, GCC High und DoD. Für diese Umgebungen empfehlen wir die Nutzung von SaaS-Sicherheitsstatusempfehlungen über die Microsoft-Sicherheitsbewertung.

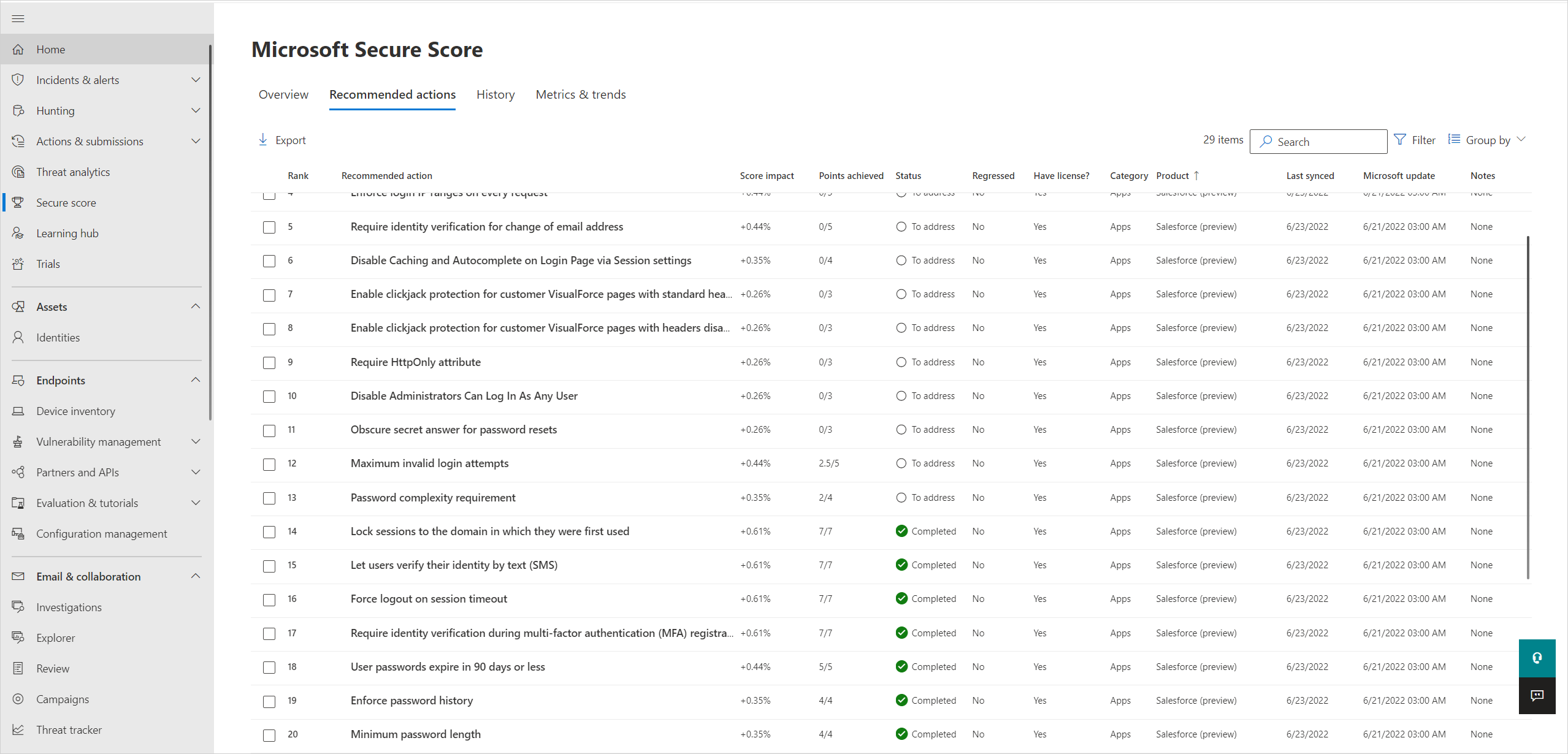

Das folgende Beispiel zeigt Empfehlungen für die Sicherheitsbewertung für eine Salesforce-App.

Voraussetzungen

- Ihr organization muss über Microsoft Defender for Cloud Apps Lizenzen verfügen.

- Ihre App muss mit Defender for Cloud Apps verbunden sein. Informationen zum Herstellen einer Verbindung und zu den App-Connectors, die Sicherheitsempfehlungen bieten, finden Sie unter Verbinden von Apps, um Sichtbarkeit und Kontrolle mit Microsoft Defender for Cloud Apps zu erhalten.

Aktivieren von SaaS-Sicherheitsempfehlungen

Führen Sie die folgenden Schritte aus, um sicherzustellen, dass Ihr Anwendungsconnector so festgelegt ist, dass Daten in Microsoft Security Exposure Management angezeigt werden:

Wählen Sie Microsoft Defender XDR Einstellungen>Cloud-Apps>Verbundene Apps>App-Connectors aus.

Verwenden Sie den Filter, um die Anwendung zu suchen, in der Sie Sicherheitsempfehlungen aktivieren möchten.

Öffnen Sie die instance Drawer, und beachten Sie, ob Sicherheitsempfehlungen aktiviert oder deaktiviert sind. Das folgende Beispiel zeigt, dass Sicherheitsempfehlungen aktiviert sind.

Wenn die instance derzeit auf Aus festgelegt ist, wählen Sie die Auslassungspunkte aus, die das Optionsmenü (...) angeben, und wählen Sie dann Sicherheitsempfehlungen aktivieren aus.

Hinweis

Wenn Sie über mehrere Instanzen derselben App verfügen, können Sie Sicherheitsempfehlungen für jede instance separat senden. Sicherheitsempfehlungen für die ausgewählten instance werden zusätzlich zu den aktuellen Empfehlungen Microsoft Security Exposure Management hinzugefügt.

Sicherheitsempfehlungen werden automatisch in Microsoft Security Exposure Management angezeigt. Empfehlungen basieren auf Microsoft-Benchmarks, und ihre Aktualisierung kann einige Zeit in Anspruch nehmen.

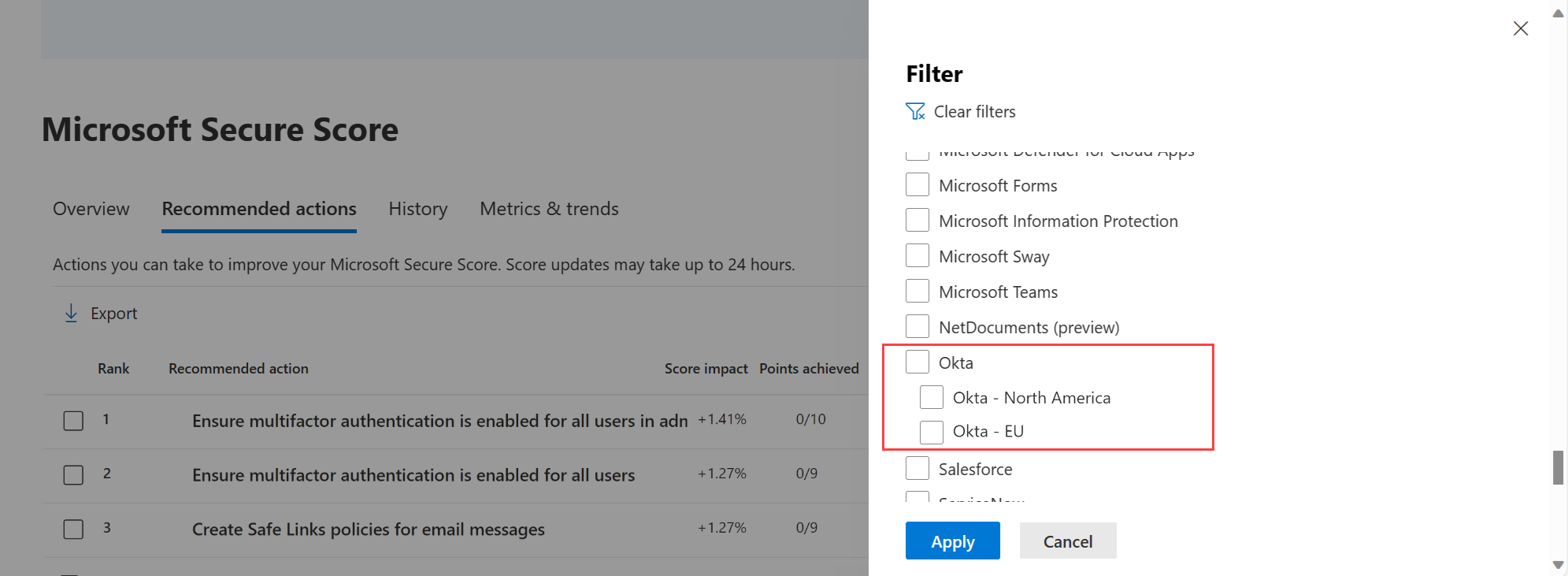

Filtern Sie in der Microsoft-Sicherheitsbewertung die Registerkarte Empfohlene Aktionen nach Produkt, um alle empfohlenen Aktionen anzuzeigen. Wenn Sie über mehrere Instanzen einer App verfügen, können Sie empfehlungen nur aus bestimmten Instanzen filtern. Das folgende Beispiel zeigt Optionen zum Filtern bestimmter Instanzen.

Wählen Sie eine Empfehlung aus, und wählen Sie dann im Detailbereich die Registerkarte Implementierung aus, um eine schritt-für-Schritt-Anleitung zur Behebung zu erhalten.

Weitere Informationen finden Sie unter Bewerten Ihres Sicherheitsstatus mit der Microsoft-Sicherheitsbewertung.

Verwalten des SaaS-Sicherheitsstatus Ihrer organization

Um den SaaS-Sicherheitsstatus Ihrer organization effektiv zu verwalten, empfehlen wir Ihnen, mit der SaaS-Sicherheitsinitiative zu beginnen. Diese Initiative konsolidiert bewährte Methoden und messbare Metriken speziell für den Schutz von SaaS-Anwendungen, sodass Sie die wirkungsvollsten Empfehlungen für SaaS-Umgebungen priorisieren und behandeln können. Das folgende Beispiel zeigt Sicherheitsmetriken aus der SaaS-Sicherheitsinitiative.

Sie finden auch verschiedene SSPM-Empfehlungen unter anderen Initiativen:

- CIS Microsoft 365 Foundations Benchmark

- Ransomware-Schutz

- Identitätssicherheit

- Business Email Compromise (Finanzbetrug)

- Zero Trust (grundlegend)

[Vorschau] Nachdem Sie Ihre SaaS-Statusempfehlungen konfiguriert haben, verwenden Sie die Angriffspfade-Funktion, um Ihre Untersuchung zu erweitern. Angriffspfade zeigen, wie sich ein Angreifer seitlich von einem anfälligen Einstiegspunkt durch eine OAuth-Anwendung bewegen kann, um hohe Berechtigungen in Ihrer Microsoft 365 SaaS-Umgebung zu erhalten. Diese Sichtbarkeit hilft Ihnen, potenzielle Bedrohungen zu untersuchen und Maßnahmen zu ihrer Behebung zu ergreifen. Weitere Informationen finden Sie unter Untersuchen von Angriffspfaden für OAuth-Anwendungen in Defender for Cloud Apps (Vorschau)

Nächster Schritt

Wenn Probleme auftreten, helfen wir Ihnen gerne weiter. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie ein Supportticket.