Übersicht über Die Regeln zur Verringerung der Angriffsfläche

Gilt für:

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender XDR

- Microsoft Defender Antivirus

Plattformen

- Windows

Tipp

Als Ergänzung zu diesem Artikel lesen Sie unseren Security Analyzer-Einrichtungsleitfaden , um bewährte Methoden zu überprüfen und zu erfahren, wie Sie die Verteidigung stärken, die Compliance verbessern und sicher in der Cybersicherheitslandschaft navigieren. Für eine angepasste Umgebung können Sie im Microsoft 365 Admin Center auf den Leitfaden zur automatisierten Einrichtung von Security Analyzer zugreifen.

Warum Regeln zur Verringerung der Angriffsfläche wichtig sind

Die Angriffsfläche Ihres organization umfasst alle Stellen, an denen ein Angreifer die Geräte oder Netzwerke Ihrer organization kompromittieren könnte. Wenn Sie Ihre Angriffsfläche verringern, müssen Sie die Geräte und das Netzwerk Ihrer organization schützen, sodass Angreifer weniger Möglichkeiten haben, Angriffe auszuführen. Das Konfigurieren von Regeln zur Verringerung der Angriffsfläche in Microsoft Defender for Endpoint kann hilfreich sein!

Regeln zur Verringerung der Angriffsfläche zielen auf bestimmte Softwareverhalten ab, z. B.:

- Starten ausführbarer Dateien und Skripts, die versuchen, Dateien herunterzuladen oder auszuführen

- Ausführen von verschleierten oder anderweitig verdächtigen Skripts

- Ausführen von Verhaltensweisen, die Apps normalerweise nicht während der normalen täglichen Arbeit initiieren

Solche Softwareverhalten werden manchmal in legitimen Anwendungen gesehen. Diese Verhaltensweisen werden jedoch häufig als riskant angesehen, da sie häufig von Angreifern durch Schadsoftware missbraucht werden. Regeln zur Verringerung der Angriffsfläche können softwarebasiertes risikobehaftetes Verhalten einschränken und dazu beitragen, ihre organization zu schützen.

Einen sequenziellen End-to-End-Prozess zur Verwaltung von Regeln zur Verringerung der Angriffsfläche finden Sie unter:

- Übersicht über die Bereitstellung von Regeln zur Verringerung der Angriffsfläche

- Planen der Bereitstellung von Regeln zur Verringerung der Angriffsfläche

- Testen von Regeln zur Verringerung der Angriffsfläche

- Aktivieren der Regeln zur Verringerung der Angriffsfläche

- Operationalisieren von Regeln zur Verringerung der Angriffsfläche

Bewerten von Regeln vor der Bereitstellung

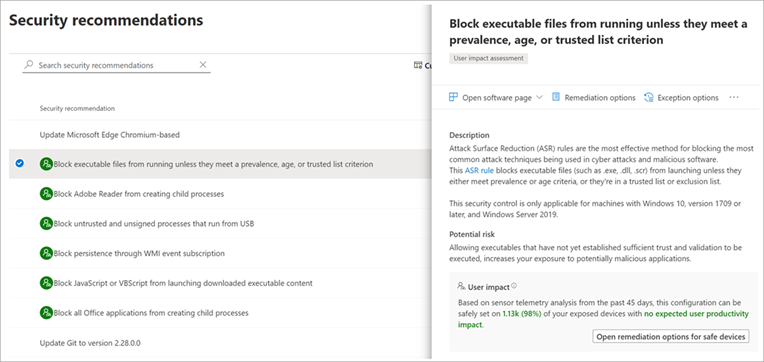

Sie können bewerten, wie sich eine Regel zur Verringerung der Angriffsfläche auf Ihr Netzwerk auswirken kann, indem Sie die Sicherheitsempfehlung für diese Regel in Microsoft Defender Vulnerability Management öffnen.

Überprüfen Sie im Bereich mit den Empfehlungsdetails, ob sich die Auswirkungen auf den Benutzer auswirken, um zu ermitteln, welcher Prozentsatz Ihrer Geräte eine neue Richtlinie akzeptieren kann, die die Regel im Blockierungsmodus aktiviert, ohne die Produktivität zu beeinträchtigen.

Informationen zu unterstützten Betriebssystemen und anderen Anforderungsinformationen finden Sie unter Anforderungen im Artikel Aktivieren von Regeln zur Verringerung der Angriffsfläche.

Überwachungsmodus für die Auswertung

Überwachungsmodus

Verwenden Sie den Überwachungsmodus, um zu bewerten, wie sich Regeln zur Verringerung der Angriffsfläche auf Ihre organization auswirken würden, wenn sie aktiviert sind. Führen Sie zuerst alle Regeln im Überwachungsmodus aus, damit Sie verstehen können, wie sie sich auf Ihre Branchenanwendungen auswirken. Viele branchenspezifische Anwendungen werden mit eingeschränkten Sicherheitsbedenken geschrieben und können Aufgaben auf eine Weise ausführen, die Schadsoftware ähnelt.

Ausschlüsse

Durch die Überwachung von Überwachungsdaten und das Hinzufügen von Ausschlüssen für erforderliche Anwendungen können Sie Regeln zur Verringerung der Angriffsfläche bereitstellen, ohne die Produktivität zu verringern.

Ausschlüsse pro Regel

Informationen zum Konfigurieren von Ausschlüssen pro Regel finden Sie im Abschnitt Konfigurieren von Regeln zur Verringerung der Angriffsfläche pro Regel im Artikel Testen von Regeln zur Verringerung der Angriffsfläche.

Warnmodus für Benutzer

(NEU!) Vor den Funktionen des Warnmodus konnten aktivierte Regeln zur Verringerung der Angriffsfläche entweder auf den Überwachungsmodus oder den Blockmodus festgelegt werden. Mit dem neuen Warnmodus wird Benutzern ein Dialogfeld angezeigt, wenn Inhalte durch eine Regel zur Verringerung der Angriffsfläche blockiert werden, das angibt, dass der Inhalt blockiert ist. Das Dialogfeld bietet dem Benutzer auch eine Option zum Aufheben der Blockierung des Inhalts. Der Benutzer kann dann seine Aktion wiederholen, und der Vorgang wird abgeschlossen. Wenn ein Benutzer die Blockierung von Inhalten auflöst, bleibt die Blockierung für 24 Stunden aufgehoben, und die Blockierung wird dann fortgesetzt.

Der Warnmodus hilft Ihren organization, Regeln zur Verringerung der Angriffsfläche zu verwenden, ohne benutzer am Zugriff auf die Inhalte zu hindern, die sie zum Ausführen ihrer Aufgaben benötigen.

Anforderungen für die Funktionsweise des Warnmodus

Der Warnmodus wird auf Geräten unterstützt, auf denen die folgenden Versionen von Windows ausgeführt werden:

- Windows 10, Version 1809 oder höher

- Windows 11

- Windows Server, Version 1809 oder höher

Microsoft Defender Antivirus muss mit Echtzeitschutz im aktiven Modus ausgeführt werden.

Stellen Sie außerdem sicher, dass Microsoft Defender Antivirus- und Antischadsoftwareupdates installiert sind.

- Mindestanforderung für Plattformfreigaben:

4.18.2008.9 - Mindestanforderung für Engine-Releases:

1.1.17400.5

Weitere Informationen und Informationen zum Abrufen Ihrer Updates finden Sie unter Update für Microsoft Defender Antischadsoftwareplattform.

Fälle, in denen der Warnmodus nicht unterstützt wird

Der Warnmodus wird für drei Regeln zur Verringerung der Angriffsfläche nicht unterstützt, wenn Sie diese in Microsoft Intune konfigurieren. (Wenn Sie Gruppenrichtlinie verwenden, um Regeln zur Verringerung der Angriffsfläche zu konfigurieren, wird der Warnmodus unterstützt.) Die drei Regeln, die den Warnmodus nicht unterstützen, wenn Sie sie in Microsoft Intune konfigurieren, sind wie folgt:

-

Blockieren des Startens heruntergeladener ausführbarer Inhalte (GUID

d3e037e1-3eb8-44c8-a917-57927947596d) durch JavaScript oder VBScript -

Blockpersistenz über WMI-Ereignisabonnement (GUID

e6db77e5-3df2-4cf1-b95a-636979351e5b) -

Verwenden des erweiterten Schutzes vor Ransomware (GUID

c1db55ab-c21a-4637-bb3f-a12568109d35)

Außerdem wird der Warnmodus auf Geräten mit älteren Windows-Versionen nicht unterstützt. In diesen Fällen werden Regeln zur Verringerung der Angriffsfläche, die für die Ausführung im Warnmodus konfiguriert sind, im Blockmodus ausgeführt.

Benachrichtigungen und Warnungen

Wenn eine Regel zur Verringerung der Angriffsfläche ausgelöst wird, wird eine Benachrichtigung auf dem Gerät angezeigt. Mit Ihren Unternehmensdetails und Kontaktinformationen können Sie die Benachrichtigung anpassen.

Außerdem werden Warnungen generiert, wenn bestimmte Regeln zur Verringerung der Angriffsfläche ausgelöst werden.

Benachrichtigungen und alle generierten Warnungen können im Microsoft Defender-Portal angezeigt werden.

Ausführliche Informationen zur Benachrichtigungs- und Warnungsfunktionalität finden Sie unter: Warnungs- und Benachrichtigungsdetails pro Regel im Artikel Referenz zu Regeln zur Verringerung der Angriffsfläche.

Erweiterte Hunting- und Angriffsflächenreduzierungsereignisse

Sie können die erweiterte Suche verwenden, um Ereignisse zur Verringerung der Angriffsfläche anzuzeigen. Um die Menge der eingehenden Daten zu optimieren, können bei der erweiterten Suche nur eindeutige Prozesse für jede Stunde angezeigt werden. Der Zeitpunkt eines Angriffs zur Verringerung der Oberfläche ist das erste Mal, dass dieses Ereignis innerhalb der Stunde angezeigt wird.

Angenommen, ein Ereignis zur Verringerung der Angriffsfläche tritt auf 10 Geräten während der Stunde um 14:00 Uhr auf. Angenommen, das erste Ereignis ist um 2:15 Uhr und das letzte um 2:45 Uhr aufgetreten. Bei der erweiterten Suche wird eine instance dieses Ereignisses angezeigt (obwohl es tatsächlich auf 10 Geräten aufgetreten ist), und der Zeitstempel ist 14:15 Uhr.

Weitere Informationen zur erweiterten Suche finden Sie unter Proaktives Suchen nach Bedrohungen mit erweiterter Suche.

Features zur Verringerung der Angriffsfläche in windows-Versionen

Sie können Regeln zur Verringerung der Angriffsfläche für Geräte festlegen, auf denen eine der folgenden Editionen und Versionen von Windows ausgeführt wird:

Windows 10 Pro, Version 1709 oder höher

Windows 10 Enterprise, Version 1709 oder höher

Windows Server, Version 1803 (Halbjährlicher Kanal) oder höher

-

Hinweis

Windows Server 2016 und Windows Server 2012 R2 müssen mithilfe der Anweisungen unter Onboarding von Windows-Servern integriert werden, damit dieses Feature funktioniert.

Obwohl Regeln zur Verringerung der Angriffsfläche keine Windows E5-Lizenz erfordern, erhalten Sie erweiterte Verwaltungsfunktionen, wenn Sie über Windows E5 verfügen. Zu den erweiterten Funktionen , die nur in Windows E5 verfügbar sind, gehören:

- Die in Defender für Endpunkt verfügbaren Überwachungs-, Analyse- und Workflows

- Die Berichts- und Konfigurationsfunktionen in Microsoft Defender XDR.

Diese erweiterten Funktionen sind nicht mit einer Windows Professional- oder Windows E3-Lizenz verfügbar. Wenn Sie jedoch über diese Lizenzen verfügen, können Sie Ereignisanzeige und Microsoft Defender Antivirus-Protokolle verwenden, um Die Ereignisse der Regel zur Verringerung der Angriffsfläche zu überprüfen.

Überprüfen von Ereignissen zur Verringerung der Angriffsfläche im Microsoft Defender-Portal

Defender für Endpunkt bietet detaillierte Berichte für Ereignisse und Blöcke im Rahmen von Warnungsuntersuchungsszenarien.

Sie können Defender für Endpunkt-Daten in Microsoft Defender XDR abfragen, indem Sie die erweiterte Suche verwenden.

Hier ist eine Beispielabfrage:

DeviceEvents

| where ActionType startswith 'Asr'

Überprüfen von Ereignissen zur Verringerung der Angriffsfläche in Windows Ereignisanzeige

Sie können das Windows-Ereignisprotokoll überprüfen, um Ereignisse anzuzeigen, die von Regeln zur Verringerung der Angriffsfläche generiert wurden:

Laden Sie das Evaluierungspaket herunter, und extrahieren Sie die Dateicfa-events.xml an einen leicht zugänglichen Speicherort auf dem Gerät.

Geben Sie die Wörter Ereignisanzeige in das Startmenü ein, um die Windows-Ereignisanzeige zu öffnen.

Wählen Sie unter Aktionen die Option Benutzerdefinierte Ansicht importieren... aus.

Wählen Sie die Datei cfa-events.xml aus, aus der sie extrahiert wurde. Alternativ können Sie den XML-Code auch direkt kopieren.

Wählen Sie OK aus.

Sie können eine benutzerdefinierte Ansicht erstellen, die Ereignisse filtert, um nur die folgenden Ereignisse anzuzeigen, die alle im Zusammenhang mit dem kontrollierten Ordnerzugriff stehen:

| Ereignis-ID | Beschreibung |

|---|---|

| 5007 | Ereignis, wenn Einstellungen geändert werden |

| 1121 | Ereignis, wenn die Regel im Blockmodus ausgelöst wird |

| 1122 | Ereignis, wenn die Regel im Überwachungsmodus ausgelöst wird |

Die "Engine-Version", die für Ereignisse zur Verringerung der Angriffsfläche im Ereignisprotokoll aufgeführt ist, wird von Defender für Endpunkt und nicht vom Betriebssystem generiert. Defender für Endpunkt ist in Windows 10 und Windows 11 integriert, sodass dieses Feature auf allen Geräten funktioniert, auf denen Windows 10 oder Windows 11 installiert sind.

Siehe auch

- Übersicht über die Bereitstellung von Regeln zur Verringerung der Angriffsfläche

- Planen der Bereitstellung von Regeln zur Verringerung der Angriffsfläche

- Testen von Regeln zur Verringerung der Angriffsfläche

- Aktivieren der Regeln zur Verringerung der Angriffsfläche

- Operationalisieren von Regeln zur Verringerung der Angriffsfläche

- Bericht zu Regeln zur Verringerung der Angriffsfläche

- Ausschlüsse für Microsoft Defender for Endpoint und Microsoft Defender Antivirus

Tipp

Wenn Sie nach Informationen zu Antivirensoftware für andere Plattformen suchen, lesen Sie:

- Festlegen von Einstellungen für Microsoft Defender für Endpunkt unter macOS

- Microsoft Defender für Endpunkt für Mac

- macOS Antivirus-Richtlinieneinstellungen für Microsoft Defender Antivirus für Intune

- Festlegen von Einstellungen für Microsoft Defender für Endpunkt unter Linux

- Microsoft Defender für Endpunkt unter Linux

- Konfigurieren von Defender für Endpunkt unter Android-Features

- Konfigurieren von Microsoft Defender für Endpunkt unter iOS-Features

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.