Beheben von falsch positiven/negativen Ergebnissen in Microsoft Defender für Endpunkt

Gilt für:

- Defender für Endpunkt Plan 1

- Defender für Endpunkt Plan 2

- Microsoft Defender Antivirus

Plattformen

- Windows

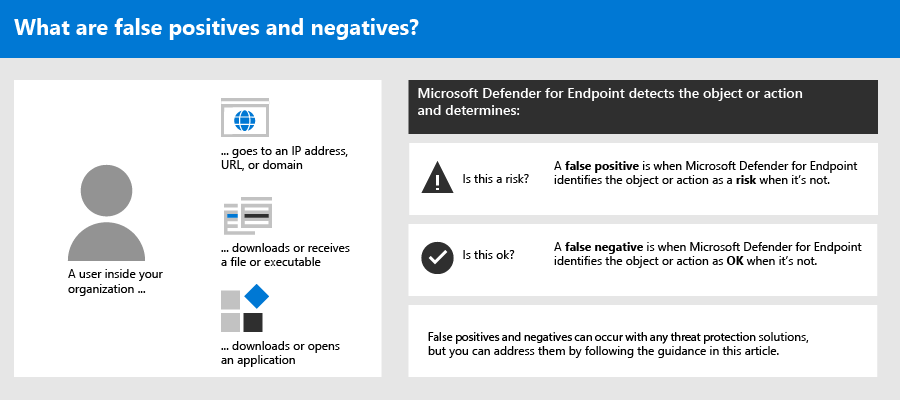

In Endpoint Protection-Lösungen ist ein falsch positives Ergebnis eine Entität, z. B. eine Datei oder ein Prozess, die als schädlich erkannt und identifiziert wurde, obwohl die Entität eigentlich keine Bedrohung darstellt. Falsch negativ ist eine Entität, die nicht als Bedrohung erkannt wurde, obwohl sie tatsächlich böswillig ist. Falsch positive/negative Ergebnisse können bei jeder Bedrohungsschutzlösung auftreten, einschließlich Defender für Endpunkt.

Glücklicherweise können Schritte unternommen werden, um diese Art von Problemen zu beheben und zu reduzieren. Wenn bei Defender für Endpunkt falsch positive/negative Ergebnisse auftreten, können Ihre Sicherheitsvorgänge Schritte ausführen, um diese mit dem folgenden Prozess zu beheben:

- Überprüfen und Klassifizieren von Warnungen

- Überprüfen der durchgeführten Wiederherstellungsaktionen

- Überprüfen und Definieren von Ausschlüssen

- Übermitteln einer Entität zur Analyse

- Überprüfen und Anpassen der Einstellungen für den Bedrohungsschutz

Sie können Hilfe erhalten, wenn nach der Ausführung der in diesem Artikel beschriebenen Aufgaben weiterhin Probleme mit falsch positiven/negativen Ergebnissen auftreten. Weitere Informationen finden Sie unter Benötigen Sie noch Hilfe?

Hinweis

Dieser Artikel dient als Leitfaden für Sicherheitsoperatoren und Sicherheitsadministratoren, die Defender für Endpunkt verwenden.

Teil 1: Überprüfen und Klassifizieren von Warnungen

Wenn eine Warnung angezeigt wird, die ausgelöst wurde, weil etwas als bösartig oder verdächtig erkannt wurde und dies nicht sein sollte, können Sie die Warnung für diese Entität unterdrücken. Sie können auch Warnungen unterdrücken, die nicht unbedingt falsch positive Ergebnisse sind, aber unwichtig sind. Es wird empfohlen, auch Warnungen zu klassifizieren.

Durch die Verwaltung Ihrer Warnungen und das Klassifizieren von True/False Positives können Sie Ihre Bedrohungsschutzlösung trainieren und die Anzahl falsch positiver oder falsch negativer Ergebnisse im Laufe der Zeit reduzieren. Wenn Sie diese Schritte ausführen, können Sie auch Rauschen in Ihrer Warteschlange reduzieren, sodass sich Ihr Sicherheitsteam auf Arbeitsaufgaben mit höherer Priorität konzentrieren kann.

Bestimmen, ob eine Warnung korrekt ist

Bevor Sie eine Warnung klassifizieren oder unterdrücken, bestimmen Sie, ob die Warnung korrekt, falsch positiv oder gutartig ist.

Wählen Sie im Microsoft Defender-Portal im Navigationsbereich Incidents & Warnungen und dann Warnungen aus.

Wählen Sie eine Warnung aus, um weitere Details dazu anzuzeigen. (Hilfe zu dieser Aufgabe finden Sie unter Überprüfen von Warnungen in Defender für Endpunkt.)

Führen Sie je nach status Warnung die in der folgenden Tabelle beschriebenen Schritte aus:

Warnungsstatus Vorgehensweise Die Warnung ist genau. Weisen Sie die Warnung zu, und untersuchen Sie sie dann weiter. Die Warnung ist falsch positiv. 1. Klassifizieren Sie die Warnung als falsch positiv.

2. Unterdrücken Sie die Warnung.

3. Erstellen Sie einen Indikator für Microsoft Defender for Endpoint.

4. Übermitteln Sie eine Datei zur Analyse an Microsoft.Die Warnung ist genau, aber gutartig (unwichtig) Klassifizieren Sie die Warnung als richtig positiv, und unterdrücken Sie dann die Warnung.

Klassifizieren einer Warnung

Warnungen können im Microsoft Defender Portal als falsch positive Ergebnisse oder wahr positive Ergebnisse klassifiziert werden. Das Klassifizieren von Warnungen hilft beim Trainieren von Defender für Endpunkt, sodass Sie im Laufe der Zeit mehr echte und weniger falsche Warnungen sehen.

Wählen Sie im Microsoft Defender-Portal im Navigationsbereich Incidents & Warnungen aus, wählen Sie Warnungen und dann eine Warnung aus.

Wählen Sie für die ausgewählte Warnung Warnung verwalten aus. Ein Flyoutbereich wird geöffnet.

Klassifizieren Sie im Abschnitt Warnung verwalten im Feld Klassifizierung die Warnung (Wahr positiv, Informativ, erwartete Aktivität oder Falsch positiv).

Tipp

Weitere Informationen zum Unterdrücken von Warnungen finden Sie unter Verwalten von Defender für Endpunkt-Warnungen. Wenn Ihr organization einen SIEM-Server (Security Information and Event Management) verwendet, müssen Sie auch dort eine Unterdrückungsregel definieren.

Unterdrücken einer Warnung

Wenn Sie Warnungen haben, die entweder falsch positiv sind oder wahr positiv sind, aber für unwichtige Ereignisse, können Sie diese Warnungen in Microsoft Defender XDR unterdrücken. Das Unterdrücken von Warnungen trägt dazu bei, das Rauschen in Ihrer Warteschlange zu reduzieren.

Wählen Sie im Microsoft Defender-Portal im Navigationsbereich Incidents & Warnungen und dann Warnungen aus.

Wählen Sie eine Warnung aus, die Sie unterdrücken möchten, um den Detailbereich zu öffnen.

Wählen Sie im Bereich Details die Auslassungspunkte (...) und dann Unterdrückungsregel erstellen aus.

Geben Sie alle Einstellungen für Ihre Unterdrückungsregel an, und wählen Sie dann Speichern aus.

Tipp

Benötigen Sie Hilfe bei Unterdrückungsregeln? Weitere Informationen finden Sie unter Unterdrücken einer Warnung und Erstellen einer neuen Unterdrückungsregel.

Teil 2: Überprüfen von Wartungsaktionen

Korrekturaktionen, z. B. das Senden einer Datei zur Quarantäne oder das Beenden eines Prozesses, werden für Entitäten (z. B. Dateien) ausgeführt, die als Bedrohungen erkannt werden. Verschiedene Arten von Wartungsaktionen werden automatisch durch automatisierte Untersuchung und Microsoft Defender Antivirus ausgeführt:

- Isolieren einer Datei

- Entfernen eines Registrierungsschlüssels

- Beenden eines Prozesses

- Beenden eines Diensts

- Deaktivieren eines Treibers

- Entfernen einer geplanten Aufgabe

Andere Aktionen, z. B. das Starten einer Antivirenüberprüfung oder das Sammeln eines Untersuchungspakets, erfolgen manuell oder über Live Response. Aktionen, die über Live Response ausgeführt werden, können nicht rückgängig gemacht werden.

Nachdem Sie Ihre Warnungen überprüft haben, besteht Ihr nächster Schritt darin, Korrekturaktionen zu überprüfen. Wenn als Ergebnis falsch positiver Ergebnisse Aktionen ausgeführt wurden, können Sie die meisten Arten von Wiederherstellungsaktionen rückgängigmachen. Insbesondere bestehen die folgenden Möglichkeiten:

- Wiederherstellen einer in Quarantäne befindlichen Datei aus dem Info-Center

- Mehrere Aktionen gleichzeitig rückgängig

- Entfernen sie eine Datei aus der Quarantäne auf mehreren Geräten. und

- Datei aus der Quarantäne wiederherstellen

Wenn Sie mit dem Überprüfen und Rückgängigmachen von Aktionen fertig sind, die als Ergebnis falsch positiver Ergebnisse ausgeführt wurden, fahren Sie mit dem Überprüfen oder Definieren von Ausschlüssen fort.

Überprüfen abgeschlossener Aktionen

Wählen Sie im Microsoft Defender-PortalAktionen & Übermittlungen und dann Info-Center aus.

Wählen Sie die Registerkarte Verlauf aus, um eine Liste der ausgeführten Aktionen anzuzeigen.

Wählen Sie ein Element aus, um weitere Details zur durchgeführten Korrekturaktion anzuzeigen.

Wiederherstellen einer in Quarantäne befindlichen Datei aus dem Info-Center

Wählen Sie im Microsoft Defender-PortalAktionen & Übermittlungen und dann Info-Center aus.

Wählen Sie auf der Registerkarte Verlauf eine Aktion aus, die Sie rückgängig machen möchten.

Wählen Sie im Flyoutbereich Rückgängig aus. Wenn die Aktion mit dieser Methode nicht rückgängig werden kann, wird keine Schaltfläche Rückgängig angezeigt. (Weitere Informationen finden Sie unter Rückgängig abgeschlossener Aktionen.)

Mehrere Aktionen gleichzeitig rückgängig

Wählen Sie im Microsoft Defender-PortalAktionen & Übermittlungen und dann Info-Center aus.

Wählen Sie auf der Registerkarte Verlauf die Aktionen aus, die Sie rückgängig machen möchten.

Wählen Sie im Flyoutbereich auf der rechten Seite des Bildschirms Rückgängig aus.

Entfernen einer Datei aus der Quarantäne auf mehreren Geräten

Wählen Sie im Microsoft Defender-PortalAktionen & Übermittlungen und dann Info-Center aus.

Wählen Sie auf der Registerkarte Verlauf eine Datei mit dem Aktionstyp Quarantänedatei aus.

Wählen Sie im Bereich auf der rechten Seite des Bildschirms Auf X weitere Instanzen dieser Datei anwenden und dann Rückgängig aus.

Überprüfen von in Quarantäne befindlichen Nachrichten

Wählen Sie im Microsoft Defender-Portal im Navigationsbereich unter Email & Zusammenarbeit die Option Exchange-Nachrichtenablaufverfolgung aus.

Wählen Sie eine Nachricht aus, um Details anzuzeigen.

Datei aus der Quarantäne wiederherstellen

Sie können ein Rollback ausführen und eine Datei aus der Quarantäne entfernen, wenn Sie nach einer Untersuchung festgestellt haben, dass sie sauber ist. Führen Sie den folgenden Befehl auf jedem Gerät aus, auf dem die Datei unter Quarantäne gesetzt wurde.

Öffnen Sie die Eingabeaufforderung als Administrator auf dem Gerät:

- Wechseln Sie zu Start, und geben Sie cmd ein.

- Klicken Sie mit der rechten Maustaste auf Eingabeaufforderung, und wählen Sie Als Administrator ausführen aus.

Geben Sie den folgenden Befehl ein, und drücken Sie die EINGABETASTE:

"%ProgramFiles%\Windows Defender\MpCmdRun.exe" -Restore -Name EUS:Win32/CustomEnterpriseBlock -AllWichtig

In einigen Szenarien kann threatName als

EUS:Win32/CustomEnterpriseBlock!clangezeigt werden. Defender für Endpunkt stellt alle benutzerdefinierten blockierten Dateien wieder her, die in den letzten 30 Tagen auf diesem Gerät unter Quarantäne standen. Eine Datei, die als potenzielle Netzwerkgefahr unter Quarantäne gesetzt wurde, kann möglicherweise nicht wiederhergestellt werden. Wenn ein Benutzer versucht, die Datei nach der Quarantäne wiederherzustellen, kann auf diese Datei möglicherweise nicht zugegriffen werden. Dies kann daran liegen, dass das System nicht mehr über Netzwerkanmeldeinformationen für den Zugriff auf die Datei verfügt. In der Regel ist dies das Ergebnis einer temporären Anmeldung bei einem System oder freigegebenen Ordner, und die Zugriffstoken sind abgelaufen.Wählen Sie im Bereich auf der rechten Seite des Bildschirms Auf X weitere Instanzen dieser Datei anwenden und dann Rückgängig aus.

Teil 3: Überprüfen oder Definieren von Ausschlüssen

Achtung

Bevor Sie einen Ausschluss definieren, lesen Sie die ausführlichen Informationen unter Verwalten von Ausschlüssen für Microsoft Defender for Endpoint und Microsoft Defender Antivirus. Beachten Sie, dass jeder definierte Ausschluss Ihr Schutzniveau verringert.

Ein Ausschluss ist eine Entität, z. B. eine Datei oder URL, die Sie als Ausnahme für Wartungsaktionen angeben. Die ausgeschlossene Entität kann weiterhin erkannt werden, aber es werden keine Korrekturaktionen für diese Entität ausgeführt. Das heißt, die erkannte Datei oder der erkannte Prozess wird von Microsoft Defender for Endpoint nicht beendet, in Quarantäne geschickt, entfernt oder anderweitig geändert.

Führen Sie die folgenden Aufgaben aus, um Ausschlüsse für Microsoft Defender for Endpoint zu definieren:

- Definieren von Ausschlüssen für Microsoft Defender Antivirus

- Erstellen von "Zulassen"-Indikatoren für Microsoft Defender for Endpoint

Hinweis

Microsoft Defender Antivirusausschlüsse gelten nur für den Antivirenschutz, nicht für andere Microsoft Defender for Endpoint Funktionen. Um Dateien weitgehend auszuschließen, verwenden Sie Ausschlüsse für Microsoft Defender Antivirus und benutzerdefinierte Indikatoren für Microsoft Defender for Endpoint.

In den Verfahren in diesem Abschnitt wird beschrieben, wie Ausschlüsse und Indikatoren definiert werden.

Ausschlüsse für Microsoft Defender Antivirus

Im Allgemeinen sollten Sie keine Ausschlüsse für Microsoft Defender Antivirus definieren müssen. Stellen Sie sicher, dass Sie Ausschlüsse sparsam definieren und nur die Dateien, Ordner, Prozesse und geöffneten Dateien einschließen, die zu falsch positiven Ergebnissen führen. Überprüfen Sie außerdem die definierten Ausschlüsse regelmäßig. Es wird empfohlen, Microsoft Intune zu verwenden, um Antivirenausschlüsse zu definieren oder zu bearbeiten. Sie können jedoch auch andere Methoden verwenden, z. B. Gruppenrichtlinie (siehe Verwalten von Microsoft Defender for Endpoint.

Tipp

Benötigen Sie Hilfe bei Antivirenausschlüssen? Weitere Informationen finden Sie unter Konfigurieren und Überprüfen von Ausschlüssen für Microsoft Defender Antivirus.

Verwenden von Intune zum Verwalten von Antivirenausschlüssen (für vorhandene Richtlinien)

Wählen Sie im Microsoft Intune Admin CenterEndpunktsicherheit>Antivirus und dann eine vorhandene Richtlinie aus. (Wenn Sie über keine vorhandene Richtlinie verfügen oder eine neue Richtlinie erstellen möchten, fahren Sie mit Verwenden von Intune fort, um eine neue Antivirenrichtlinie mit Ausschlüssen zu erstellen.)

Wählen Sie Eigenschaften und dann neben Konfigurationseinstellungen die Option Bearbeiten aus.

Erweitern Sie Microsoft Defender Antivirusausschlüsse, und geben Sie dann Ihre Ausschlüsse an.

-

Ausgeschlossene Erweiterungen sind Ausschlüsse, die Sie anhand der Dateityperweiterung definieren. Diese Erweiterungen gelten für jeden Dateinamen, der über die definierte Erweiterung ohne Dateipfad oder Ordner verfügt. Trennen Sie jeden Dateityp in der Liste durch ein

|Zeichen. Beispiel:lib|obj. Weitere Informationen finden Sie unter ExcludedExtensions. -

Ausgeschlossene Pfade sind Ausschlüsse, die Sie anhand ihres Speicherorts (Pfads) definieren. Diese Arten von Ausschlüssen werden auch als Datei- und Ordnerausschlüsse bezeichnet. Trennen Sie jeden Pfad in der Liste durch ein

|Zeichen. Beispiel:C:\Example|C:\Example1. Weitere Informationen finden Sie unter ExcludedPaths. -

Ausgeschlossene Prozesse sind Ausschlüsse für Dateien, die von bestimmten Prozessen geöffnet werden. Trennen Sie jeden Dateityp in der Liste durch ein

|Zeichen. Beispiel:C:\Example. exe|C:\Example1.exe. Diese Ausschlüsse gelten nicht für die tatsächlichen Prozesse. Um Prozesse auszuschließen, können Sie Datei- und Ordnerausschlüsse verwenden. Weitere Informationen finden Sie unter ExcludedProcesses.

-

Ausgeschlossene Erweiterungen sind Ausschlüsse, die Sie anhand der Dateityperweiterung definieren. Diese Erweiterungen gelten für jeden Dateinamen, der über die definierte Erweiterung ohne Dateipfad oder Ordner verfügt. Trennen Sie jeden Dateityp in der Liste durch ein

Wählen Sie Überprüfen + speichern und dann Speichern aus.

Verwenden von Intune zum Erstellen einer neuen Antivirenrichtlinie mit Ausschlüssen

Wählen Sie im Microsoft Intune Admin CenterEndpunktsicherheit>Antivirus>+ Richtlinie erstellen aus.

Wählen Sie eine Plattform aus (z. B. Windows 10, Windows 11 und Windows Server).

Wählen Sie unter Profildie Option Microsoft Defender Antivirusausschlüsse aus, und wählen Sie dann Erstellen aus.

Geben Sie im Schritt Profil erstellen einen Namen und eine Beschreibung für das Profil an, und wählen Sie dann Weiter aus.

Geben Sie auf der Registerkarte Konfigurationseinstellungen Ihre Antivirenausschlüsse an, und wählen Sie dann Weiter aus.

-

Ausgeschlossene Erweiterungen sind Ausschlüsse, die Sie anhand der Dateityperweiterung definieren. Diese Erweiterungen gelten für jeden Dateinamen, der über die definierte Erweiterung ohne Dateipfad oder Ordner verfügt. Trennen Sie jeden Dateityp in der Liste durch ein

|Zeichen. Beispiel:lib|obj. Weitere Informationen finden Sie unter ExcludedExtensions. -

Ausgeschlossene Pfade sind Ausschlüsse, die Sie anhand ihres Speicherorts (Pfads) definieren. Diese Arten von Ausschlüssen werden auch als Datei- und Ordnerausschlüsse bezeichnet. Trennen Sie jeden Pfad in der Liste durch ein

|Zeichen. Beispiel:C:\Example|C:\Example1. Weitere Informationen finden Sie unter ExcludedPaths. -

Ausgeschlossene Prozesse sind Ausschlüsse für Dateien, die von bestimmten Prozessen geöffnet werden. Trennen Sie jeden Dateityp in der Liste durch ein

|Zeichen. Beispiel:C:\Example. exe|C:\Example1.exe. Diese Ausschlüsse gelten nicht für die tatsächlichen Prozesse. Um Prozesse auszuschließen, können Sie Datei- und Ordnerausschlüsse verwenden. Weitere Informationen finden Sie unter ExcludedProcesses.

-

Ausgeschlossene Erweiterungen sind Ausschlüsse, die Sie anhand der Dateityperweiterung definieren. Diese Erweiterungen gelten für jeden Dateinamen, der über die definierte Erweiterung ohne Dateipfad oder Ordner verfügt. Trennen Sie jeden Dateityp in der Liste durch ein

Wenn Sie Bereichstags in Ihrem organization verwenden, geben Sie auf der Registerkarte Bereichstags für die Richtlinie an, die Sie erstellen. (Weitere Informationen finden Sie unter Bereichstags.)

Geben Sie auf der Registerkarte Zuweisungen die Benutzer und Gruppen an, auf die Ihre Richtlinie angewendet werden soll, und wählen Sie dann Weiter aus. (Wenn Sie Hilfe bei Zuweisungen benötigen, lesen Sie Zuweisen von Benutzer- und Geräteprofilen in Microsoft Intune.)

Überprüfen Sie auf der Registerkarte Überprüfen + erstellen die Einstellungen, und wählen Sie dann Erstellen aus.

Indikatoren für Defender für Endpunkt

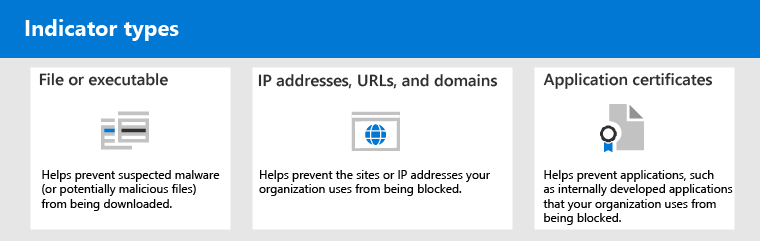

Indikatoren (insbesondere Gefährdungsindikatoren oder IoCs) ermöglichen es Ihrem Sicherheitsteam, die Erkennung, Verhinderung und den Ausschluss von Entitäten zu definieren. Beispielsweise können Sie bestimmte Dateien angeben, die bei Überprüfungen und Wartungsaktionen in Microsoft Defender for Endpoint weggelassen werden sollen. Alternativ können Indikatoren verwendet werden, um Warnungen für bestimmte Dateien, IP-Adressen oder URLs zu generieren.

Um Entitäten als Ausschlüsse für Defender für Endpunkt anzugeben, erstellen Sie "Zulassen"-Indikatoren für diese Entitäten. Solche "Zulassen"-Indikatoren gelten für den Schutz der nächsten Generation und die automatisierte Untersuchung & Korrektur.

"Zulassen"-Indikatoren können für Folgendes erstellt werden:

Indikatoren für Dateien

Wenn Sie einen "Zulassen"-Indikator für eine Datei erstellen, z. B. eine ausführbare Datei, wird verhindert, dass Dateien blockiert werden, die Von Ihrem organization verwendet werden. Dateien können PE-Dateien (Portable Executable) enthalten, z .exe . B. und .dll -Dateien.

Stellen Sie vor dem Erstellen von Indikatoren für Dateien sicher, dass die folgenden Anforderungen erfüllt sind:

- Microsoft Defender Antivirus ist mit aktiviertem cloudbasiertem Schutz konfiguriert (siehe Verwalten des cloudbasierten Schutzes).

- Die Antischadsoftwareclientversion ist 4.18.1901.x oder höher.

- Geräte werden Windows 10, Version 1703 oder höher oder Windows 11 ausgeführt. Windows Server 2012 R2 und Windows Server 2016 mit der modernen einheitlichen Lösung in Defender für Endpunkt, Windows Server 2019 oder Windows Server 2022

- Das Feature Blockieren oder Zulassen ist aktiviert.

Indikatoren für IP-Adressen, URLs oder Domänen

Wenn Sie einen "Zulassen"-Indikator für eine IP-Adresse, URL oder Domäne erstellen, verhindert dies, dass die Websites oder IP-Adressen, die Ihr organization verwendet, blockiert werden.

Bevor Sie Indikatoren für IP-Adressen, URLs oder Domänen erstellen, stellen Sie sicher, dass die folgenden Anforderungen erfüllt sind:

- Der Netzwerkschutz in Defender für Endpunkt ist im Blockmodus aktiviert (siehe Aktivieren des Netzwerkschutzes).

- Antischadsoftware-Clientversion ist 4.18.1906.x oder höher

- Geräte werden Windows 10 Version 1709 oder höher oder Windows 11

Benutzerdefinierte Netzwerkindikatoren sind im Microsoft Defender XDR aktiviert. Weitere Informationen finden Sie unter Erweiterte Features.

Indikatoren für Anwendungszertifikate

Wenn Sie einen "Zulassen"-Indikator für ein Anwendungszertifikat erstellen, verhindert dies, dass Anwendungen, z. B. intern entwickelte Anwendungen, die Ihr organization verwendet, blockiert werden.

.CER oder .PEM Dateierweiterungen werden unterstützt.

Stellen Sie vor dem Erstellen von Indikatoren für Anwendungszertifikate sicher, dass die folgenden Anforderungen erfüllt sind:

- Microsoft Defender Antivirus ist mit aktiviertem cloudbasiertem Schutz konfiguriert (siehe Verwalten des cloudbasierten Schutzes).

- Die Antischadsoftwareclientversion ist 4.18.1901.x oder höher.

- Geräte werden Windows 10, Version 1703 oder höher oder Windows 11 ausgeführt. Windows Server 2012 R2 und Windows Server 2016 mit der modernen einheitlichen Lösung in Defender für Endpunkt, Windows Server 2019 oder Windows Server 2022

- Viren- und Bedrohungsschutzdefinitionen sind auf dem neuesten Stand

Tipp

Wenn Sie Indikatoren erstellen, können Sie diese einzeln definieren oder mehrere Elemente gleichzeitig importieren. Beachten Sie, dass für einen einzelnen Mandanten ein Grenzwert von 15.000 Indikatoren gilt. Möglicherweise müssen Sie zuerst bestimmte Details erfassen, z. B. Dateihashinformationen. Überprüfen Sie unbedingt die Voraussetzungen, bevor Sie Indikatoren erstellen.

Teil 4: Übermitteln einer Datei zur Analyse

Sie können Entitäten, z. B. Dateien und dateilose Erkennungen, zur Analyse an Microsoft übermitteln. Microsoft-Sicherheitsexperten analysieren alle Übermittlungen und ihre Ergebnisse helfen dabei, die Defender für Endpunkt-Bedrohungsschutzfunktionen zu informieren. Wenn Sie sich auf der Übermittlungswebsite anmelden, können Sie Ihre Übermittlungen nachverfolgen.

Übermitteln einer Datei zur Analyse

Wenn Sie über eine Datei verfügen, die entweder fälschlicherweise als böswillig erkannt oder übersehen wurde, führen Sie die folgenden Schritte aus, um die Datei zur Analyse zu übermitteln.

Lesen Sie die Richtlinien hier: Übermitteln von Dateien zur Analyse.

Übermitteln Sie Dateien in Defender für Endpunkt, oder besuchen Sie die Microsoft Security Intelligence-Übermittlungswebsite, und übermitteln Sie Ihre Dateien.

Übermitteln einer dateilosen Erkennung zur Analyse

Wenn etwas aufgrund des Verhaltens als Schadsoftware erkannt wurde und Sie keine Datei haben, können Sie Ihre Mpsupport.cab Datei zur Analyse übermitteln. Sie können die .cab-Datei mithilfe des Tools Microsoft Malware Protection Command-Line Utility (MPCmdRun.exe) auf Windows 10 oder Windows 11 abrufen.

Wechseln Sie zu

C:\ProgramData\Microsoft\Windows Defender\Platform\<version>, und führen SieMpCmdRun.exedann als Administrator aus.Geben Sie

mpcmdrun.exe -GetFilesein, und drücken Sie dann die Eingabetaste.Es wird eine .cab-Datei generiert, die verschiedene Diagnoseprotokolle enthält. Der Speicherort der Datei wird in der Ausgabe der Eingabeaufforderung angegeben. Standardmäßig ist

C:\ProgramData\Microsoft\Microsoft Defender\Support\MpSupportFiles.cabder Speicherort .Lesen Sie die Richtlinien hier: Übermitteln von Dateien zur Analyse.

Besuchen Sie die Microsoft Security Intelligence-Übermittlungswebsite (https://www.microsoft.com/wdsi/filesubmission), und übermitteln Sie Ihre .cab Dateien.

Was geschieht, nachdem eine Datei übermittelt wurde?

Ihre Übermittlung wird sofort von unseren Systemen überprüft, um Ihnen die neueste Bestimmung zu geben, noch bevor ein Analyst mit der Bearbeitung Ihres Falls beginnt. Es ist möglich, dass eine Datei bereits von einem Analysten übermittelt und verarbeitet wurde. In diesen Fällen wird schnell eine Entscheidung getroffen.

Für Übermittlungen, die noch nicht verarbeitet wurden, werden sie wie folgt für die Analyse priorisiert:

- Häufig vorkommende Dateien mit dem Potenzial, eine große Anzahl von Computern zu beeinflussen, erhalten eine höhere Priorität.

- Authentifizierte Kunden, insbesondere Unternehmenskunden mit gültigen Software Assurance IDs (SAIDs), erhalten eine höhere Priorität.

- Einreichungen, die von DEN SAID-Inhabern als mit hoher Priorität gekennzeichnet sind, erhalten sofortige Aufmerksamkeit.

Melden Sie sich auf der Microsoft Security Intelligence-Übermittlungswebsite an, um nach Updates in Bezug auf Ihre Übermittlung zu suchen.

Tipp

Weitere Informationen finden Sie unter Übermitteln von Dateien zur Analyse.

Teil 5: Überprüfen und Anpassen der Einstellungen für den Bedrohungsschutz

Defender für Endpunkt bietet eine Vielzahl von Optionen, einschließlich der Möglichkeit, Einstellungen für verschiedene Features und Funktionen zu optimieren. Wenn Sie zahlreiche falsch positive Ergebnisse erhalten, überprüfen Sie unbedingt die Bedrohungsschutzeinstellungen Ihres organization. Möglicherweise müssen Sie einige Anpassungen vornehmen, um:

- In der Cloud bereitgestellter Schutz

- Wartung für potenziell unerwünschte Anwendungen

- Automatische Untersuchung und Reaktion

Aus der Cloud gelieferter Schutz

Überprüfen Sie Die von der Cloud bereitgestellte Schutzebene für Microsoft Defender Antivirus. Standardmäßig ist der in der Cloud bereitgestellte Schutz auf Nicht konfiguriert festgelegt. Es wird jedoch empfohlen, es zu aktivieren. Weitere Informationen zum Konfigurieren ihres in der Cloud bereitgestellten Schutzes finden Sie unter Aktivieren des Cloudschutzes in Microsoft Defender Antivirus.

Sie können Intune oder andere Methoden wie Gruppenrichtlinie verwenden, um Ihre in der Cloud bereitgestellten Schutzeinstellungen zu bearbeiten oder festzulegen.

Weitere Informationen finden Sie unter Aktivieren des Cloudschutzes in Microsoft Defender Antivirus.

Wartung für potenziell unerwünschte Anwendungen

Potenziell unerwünschte Anwendungen (PUA) sind eine Kategorie von Software, die dazu führen kann, dass Geräte langsam ausgeführt werden, unerwartete Werbung anzeigen oder andere Software installieren, die möglicherweise unerwartet oder unerwünscht ist. Beispiele für PUA sind Werbesoftware, Bündelungssoftware und Ausweichsoftware, die sich bei Sicherheitsprodukten anders verhält. Obwohl PUA nicht als Schadsoftware gilt, sind einige Arten von Software PUA basierend auf ihrem Verhalten und Ruf.

Weitere Informationen zu PUA finden Sie unter Erkennen und Blockieren potenziell unerwünschter Anwendungen.

Abhängig von den Apps, die Ihr organization verwendet, erhalten Sie möglicherweise falsch positive Ergebnisse aufgrund Ihrer PUA-Schutzeinstellungen. Erwägen Sie bei Bedarf die Ausführung des PUA-Schutzes im Überwachungsmodus, oder wenden Sie PUA-Schutz auf eine Teilmenge von Geräten in Ihrem organization an. PUA-Schutz kann für den Microsoft Edge-Browser und für Microsoft Defender Antivirus konfiguriert werden.

Es wird empfohlen, Intune zu verwenden, um PUA-Schutzeinstellungen zu bearbeiten oder festzulegen. Sie können jedoch andere Methoden verwenden, z. B. Gruppenrichtlinie.

Weitere Informationen finden Sie unter Konfigurieren des PUA-Schutzes in Microsoft Defender Antivirus.

Automatische Untersuchung und Reaktion

Die Funktionen für automatisierte Untersuchungen und Korrekturen (Automated Investigation and Remediation, AIR) sind darauf ausgelegt, Warnungen zu untersuchen und sofortige Maßnahmen zur Behebung von Sicherheitsverletzungen zu ergreifen. Wenn Warnungen ausgelöst werden und eine automatisierte Untersuchung ausgeführt wird, wird für jeden untersuchten Beweisabschnitt ein Urteil generiert. Urteile können böswillig, verdächtig oder Keine Bedrohungen gefunden sein.

Abhängig von der Automatisierungsstufe, die für Ihre organization und andere Sicherheitseinstellungen festgelegt wurde, werden Korrekturaktionen für Artefakte ausgeführt, die als böswillig oder verdächtig angesehen werden. In einigen Fällen werden Korrekturaktionen automatisch ausgeführt. In anderen Fällen werden Korrekturmaßnahmen manuell oder nur nach Genehmigung durch Ihr Sicherheitsteam durchgeführt.

- Erfahren Sie mehr über Automatisierungsebenen. Und dann

- Konfigurieren sie AIR-Funktionen in Defender für Endpunkt.

Wichtig

Es wird empfohlen , die vollständige Automatisierung für automatisierte Untersuchungen und Korrekturen zu verwenden. Deaktivieren Sie diese Funktionen nicht aufgrund eines falsch positiven Ergebnisses. Verwenden Sie stattdessen "Zulassen"-Indikatoren, um Ausnahmen zu definieren, und lassen Sie die automatisierte Untersuchung und Korrektur festgelegt, um automatisch geeignete Aktionen auszuführen. Wenn Sie diese Anleitung befolgen , können Sie die Anzahl der Warnungen reduzieren, die Ihr Sicherheitsteam verarbeiten muss.

Benötigen Sie weitere Hilfe?

Wenn Sie alle Schritte in diesem Artikel durchgearbeitet haben und weiterhin Hilfe benötigen, wenden Sie sich an den technischen Support.

Wählen Sie im Microsoft Defender-Portal in der oberen rechten Ecke das Fragezeichen (?) und dann Microsoft-Support aus.

Beschreiben Sie im Fenster Support-Assistent Ihr Problem, und senden Sie dann Ihre Nachricht. Von dort aus können Sie eine Serviceanfrage öffnen.

Siehe auch

- Verwalten von Defender für Endpunkt

- Verwalten von Ausschlüssen für Microsoft Defender for Endpoint und Microsoft Defender Antivirus

- Übersicht über Microsoft Defender Portal

- Microsoft Defender für Endpunkt für Mac

- Microsoft Defender für Endpunkt unter Linux

- Konfigurieren von Microsoft Defender für Endpunkt unter iOS-Features

- Konfigurieren von Defender für Endpunkt unter Android-Features

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.