Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Gilt für:

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender XDR

- Microsoft Defender für Server

- Microsoft Defender Antivirus

Plattformen

- Windows

- Linux (siehe Netzwerkschutz für Linux)

- macOS (siehe Netzwerkschutz für macOS)

Tipp

Möchten Sie Defender für Endpunkt erfahren? Registrieren Sie sich für eine kostenlose Testversion

Netzwerkschutz hilft, Mitarbeiter daran zu hindern, anwendungen für den Zugriff auf gefährliche Domänen zu verwenden, die Phishing-Betrug, Exploits und andere schädliche Inhalte im Internet hosten könnten. Sie können den Netzwerkschutz in einer Testumgebung überwachen, um anzuzeigen, welche Apps blockiert werden, bevor Sie den Netzwerkschutz aktivieren.

Erfahren Sie mehr über Konfigurationsoptionen für die Netzwerkfilterung.

Aktivieren des Netzwerkschutzes

Zum Aktivieren des Netzwerkschutzes können Sie eine der in diesem Artikel beschriebenen Methoden verwenden.

Verwaltung von Microsoft Defender for Endpoint-Sicherheitseinstellungen

Erstellen einer Endpunktsicherheitsrichtlinie

Melden Sie sich beim Microsoft Defender-Portal mit mindestens der zugewiesenen Rolle "Sicherheitsadministrator" an.

Wechseln Sie zu EndpunkteKonfigurationsverwaltung>Endpunktsicherheitsrichtlinien>, und wählen Sie dann Neue Richtlinie erstellen aus.

Wählen Sie unter Plattform auswählendie Option Windows 10, Windows 11 und Windows Server aus.

Wählen Sie unter Vorlage auswählendie Option Microsoft Defender Antivirus und dann Richtlinie erstellen aus.

Geben Sie auf der Seite Grundeinstellungen einen Namen und eine Beschreibung für das Profil ein, und klicken Sie dann auf Weiter.

Erweitern Sie auf der Seite Einstellungen jede Gruppe von Einstellungen, und konfigurieren Sie die Einstellungen, die Sie mit diesem Profil verwalten möchten.

Netzwerkschutz auf Windows-Clients:

Beschreibung Einstellung Aktivieren des Netzwerkschutzes Optionen:

- Aktiviert (Blockmodus) Der Blockmodus ist erforderlich, um IP-Adress-/URL-Indikatoren und Webinhaltsfilterung zu blockieren.

– Aktiviert (Überwachungsmodus)

– Deaktiviert (Standard)

– Nicht konfiguriertNetzwerkschutz auf Windows Server 2012 R2 und Windows Server 2016 verwenden Sie die zusätzliche Richtlinie, die in der folgenden Tabelle aufgeführt ist:

Beschreibung Einstellung Netzwerkschutz nach unten zulassen Optionen:

– Der Netzwerkschutz wird nach unten aktiviert.

– Der Netzwerkschutz wird auf der unteren Ebene deaktiviert. (Standard)

– Nicht konfiguriertOptionale Netzwerkschutzeinstellungen für Windows und Windows Server:

Warnung

Deaktivieren Sie die

Allow Datagram Processing On WinServerEinstellung. Dies ist wichtig für alle Rollen, die große Mengen an UDP-Datenverkehr generieren, z. B. Domänencontroller, Windows DNS-Server, Windows-Dateiserver, Microsoft SQL-Server, Microsoft Exchange-Server und andere. Die Aktivierung der Datagrammverarbeitung in diesen Fällen kann die Netzwerkleistung und -zuverlässigkeit beeinträchtigen. Die Deaktivierung trägt dazu bei, das Netzwerk stabil zu halten und eine bessere Nutzung von Systemressourcen in Umgebungen mit hoher Nachfrage sicherzustellen.Beschreibung Einstellung Zulassen der Datagrammverarbeitung auf Win Server – Die Datagrammverarbeitung auf Windows Server ist aktiviert.

- Die Datagrammverarbeitung auf Windows Server ist deaktiviert (Standard, empfohlen).

– Nicht konfiguriertDeaktivieren der DNS-analyse über TCP – DIE DNS-über-TCP-Analyse ist deaktiviert.

– DNS-über-TCP-Analyse ist aktiviert (Standard).

– Nicht konfiguriertDeaktivieren der HTTP-Analyse – HTTP-Analyse ist deaktiviert.

– HTTP-Analyse ist aktiviert (Standard).

– Nicht konfiguriertDeaktivieren der SSH-Analyse - DIE SSH-Analyse ist deaktiviert.

– SSH-Analyse ist aktiviert (Standard).

– Nicht konfiguriertDeaktivieren der TLS-Analyse - TLS-Analyse ist deaktiviert.

– TLS-Analyse ist aktiviert (Standard).

– Nicht konfiguriert[Veraltet]Dns-Senkenloch aktivieren – DNS-Senke ist deaktiviert.

– DNS-Senke ist aktiviert. (Standard)

– Nicht konfiguriert

Wenn Sie mit dem Konfigurieren der Einstellungen fertig sind, klicken Sie auf Weiter.

Wählen Sie auf der Seite Zuweisungen die Gruppen aus, die dieses Profil erhalten sollen. Wählen Sie dann Weiter aus.

Überprüfen Sie auf der Seite Überprüfen + erstellen die Informationen, und wählen Sie dann Speichern aus.

Das neue Profil wird in der Liste angezeigt, wenn Sie den Richtlinientyp für das Profil auswählen, das Sie erstellt haben.

Microsoft Intune

Microsoft Defender for Endpoint Baseline-Methode

Melden Sie sich beim Microsoft Intune Admin Center an.

Wechseln Sie zu Endpunktsicherheit>Sicherheitsbaselines>Microsoft Defender for Endpoint Baseline.

Wählen Sie Profil erstellen aus, geben Sie dann einen Namen für Ihr Profil an, und wählen Sie dann Weiter aus.

Wechseln Sie im Abschnitt Konfigurationseinstellungen zu Regeln zur Verringerung> der Angriffsfläche, legen Sie Blockieren, Aktivieren oder Überwachen für Netzwerkschutz aktivieren fest. Wählen Sie Weiter aus.

Wählen Sie die entsprechenden Bereichstags und Zuweisungen aus, die für Ihre organization erforderlich sind.

Überprüfen Sie alle Informationen, und wählen Sie dann Erstellen aus.

Antivirenrichtlinienmethode

Melden Sie sich beim Microsoft Intune Admin Center an.

Wechseln Sie zu Endpunktsicherheit>Antivirus.

Wählen Sie Richtlinie erstellen aus.

Wählen Sie im Flyout Richtlinie erstellen in der Liste Plattformdie Option Windows 10, Windows 11 und Windows Server aus.

Wählen Sie in der Liste ProfilMicrosoft Defender Antivirus und dann Erstellen aus.

Geben Sie einen Namen für Ihr Profil an, und wählen Sie dann Weiter aus.

Wählen Sie im Abschnitt Konfigurationseinstellungen für Netzwerkschutz aktivierendie Option Deaktiviert, Aktiviert (Blockmodus) oder Aktiviert (Überwachungsmodus) aus, und wählen Sie dann Weiter aus.

Wählen Sie die entsprechenden Zuweisungs- und Bereichstags aus, die für Ihre organization erforderlich sind.

Überprüfen Sie alle Informationen, und wählen Sie dann Erstellen aus.

Konfigurationsprofilmethode

Melden Sie sich beim Microsoft Intune Admin Center (https://intune.microsoft.com) an.

Wechseln Sie zu Geräte>Konfigurationsprofile>Profile erstellen.

Wählen Sie im Flyout Profil erstellen die Option Plattform aus, und wählen Sie den Profiltyp als Vorlagen aus.

Wählen Sie im Vorlagennamen endpoint protection aus der Liste der Vorlagen aus, und wählen Sie dann Erstellen aus.

Wechseln Sie zu EndpointProtection-Grundlagen>, geben Sie einen Namen für Ihr Profil an, und wählen Sie dann Weiter aus.

Wechseln Sie im Abschnitt Konfigurationseinstellungen zu Microsoft Defender Exploit Guard-Netzwerk>, indem SieNetzwerkschutz>aktivieren oder überwachen filtern>. Wählen Sie Weiter aus.

Wählen Sie die entsprechenden Bereichstags, Zuweisungen und Anwendbarkeitsregeln aus, die für Ihre organization erforderlich sind. Administratoren können weitere Anforderungen festlegen.

Überprüfen Sie alle Informationen, und wählen Sie dann Erstellen aus.

Mobile Geräteverwaltung (MDM)

Verwenden Sie den EnableNetworkProtection-Konfigurationsdienstanbieter (CSP), um den Netzwerkschutz zu aktivieren oder zu deaktivieren oder um den Überwachungsmodus zu aktivieren.

Aktualisieren Sie Microsoft Defender Antischadsoftwareplattform auf die neueste Version, bevor Sie den Netzwerkschutz aktivieren oder deaktivieren.

Gruppenrichtlinien

Gehen Sie wie folgt vor, um den Netzwerkschutz auf Computern, die in die Domäne eingebunden sind, oder auf einem eigenständigen Computer zu aktivieren.

Wechseln Sie auf einem eigenständigen Computer zu Start , geben Sie gruppenrichtlinie bearbeiten ein, und wählen Sie sie aus.

-Oder-

Öffnen Sie auf einem in die Domäne eingebundenen Gruppenrichtlinie Verwaltungscomputer die Gruppenrichtlinie Management Console. Klicken Sie mit der rechten Maustaste auf das Gruppenrichtlinie Objekt, das Sie konfigurieren möchten, und wählen Sie Bearbeiten aus.

Wechseln Sie im Gruppenrichtlinien-Verwaltungs-Editor zu Computerkonfiguration, und wählen Sie Administrative Vorlagen aus.

Erweitern Sie die Struktur auf Windows-Komponenten>Microsoft Defender Antivirus>Microsoft Defender ExploitGuard-Netzwerkschutz>.

Bei älteren Versionen von Windows enthält der Gruppenrichtlinie Pfad möglicherweise Windows Defender Antivirus anstelle von Microsoft Defender Antivirus.

Doppelklicken Sie auf die Einstellung Verhindern, dass Benutzer und Apps auf gefährliche Websites zugreifen , und legen Sie die Option auf Aktiviert fest. Im Abschnitt "Optionen" müssen Sie eine der folgenden Optionen angeben:

- Blockieren : Benutzer können nicht auf böswillige IP-Adressen und Domänen zugreifen.

- Deaktivieren (Standard): Das Netzwerkschutzfeature funktioniert nicht. Benutzer werden nicht am Zugriff auf schädliche Domänen gehindert.

- Überwachungsmodus : Wenn ein Benutzer eine schädliche IP-Adresse oder Domäne besucht, wird ein Ereignis im Windows-Ereignisprotokoll aufgezeichnet. Der Benutzer wird jedoch nicht daran gehindert, die Adresse zu besuchen.

Wichtig

Um den Netzwerkschutz vollständig zu aktivieren, müssen Sie die Option Gruppenrichtlinie auf Aktiviert festlegen und im Dropdownmenü optionen auch Blockieren auswählen.

(Dieser Schritt ist optional.) Führen Sie die Schritte unter Überprüfen, ob der Netzwerkschutz aktiviert ist aus, um zu überprüfen, ob Ihre Gruppenrichtlinie Einstellungen korrekt sind.

Microsoft Configuration Manager

Öffnen Sie die Configuration Manager-Konsole.

Wechseln Sie zu Bestand und Compliance>Endpoint Protection>Windows Defender Exploit Guard.

Wählen Sie im Menüband Exploit Guard-Richtlinie erstellen aus, um eine neue Richtlinie zu erstellen.

- Um eine vorhandene Richtlinie zu bearbeiten, wählen Sie die Richtlinie aus, und wählen Sie dann eigenschaften im Menüband oder im Kontextmenü aus. Bearbeiten Sie die Option Netzwerkschutz konfigurieren auf der Registerkarte Netzwerkschutz .

Geben Sie auf der Seite Allgemein einen Namen für die neue Richtlinie an, und überprüfen Sie, ob die Option Netzwerkschutz aktiviert ist.

Wählen Sie auf der Seite Netzwerkschutz eine der folgenden Einstellungen für die Option Netzwerkschutz konfigurieren aus:

- Blockieren

- Überwachung

- Disabled

Führen Sie die restlichen Schritte aus, und speichern Sie die Richtlinie.

Wählen Sie im Menüband Bereitstellen aus, um die Richtlinie in einer Sammlung bereitzustellen.

PowerShell

Klicken Sie auf Ihrem Windows-Gerät auf Start, geben Sie ein

powershell, klicken Sie mit der rechten Maustaste auf Windows PowerShell, und wählen Sie dann Als Administrator ausführen aus.Führen Sie das folgende Cmdlet aus:

Set-MpPreference -EnableNetworkProtection EnabledVerwenden Sie für Windows Server die zusätzlichen Befehle, die in der folgenden Tabelle aufgeführt sind:

Windows Server-Version Befehle Windows Server 2019 und höher set-mpPreference -AllowNetworkProtectionOnWinServer $trueWindows Server 2016

Windows Server 2012 R2 mit dem einheitlichen Agent für Microsoft Defender for Endpointset-MpPreference -AllowNetworkProtectionDownLevel $true

set-MpPreference -AllowNetworkProtectionOnWinServer $true

Wichtig

Deaktivieren Sie die Einstellung "AllowDatagramProcessingOnWinServer". Dies ist wichtig für alle Rollen, die große Mengen an UDP-Datenverkehr generieren, z. B. Domänencontroller, Windows DNS-Server, Windows-Dateiserver, Microsoft SQL-Server, Microsoft Exchange-Server und andere. Die Aktivierung der Datagrammverarbeitung in diesen Fällen kann die Netzwerkleistung und -zuverlässigkeit beeinträchtigen. Die Deaktivierung trägt dazu bei, das Netzwerk stabil zu halten und eine bessere Nutzung von Systemressourcen in Umgebungen mit hoher Nachfrage sicherzustellen.

(Dieser Schritt ist optional.) Verwenden Sie das folgende Cmdlet, um den Netzwerkschutz auf den Überwachungsmodus festzulegen:

Set-MpPreference -EnableNetworkProtection AuditModeUm den Netzwerkschutz zu deaktivieren, verwenden Sie den

DisabledParameter anstelle vonAuditModeoderEnabled.

Überprüfen, ob der Netzwerkschutz aktiviert ist

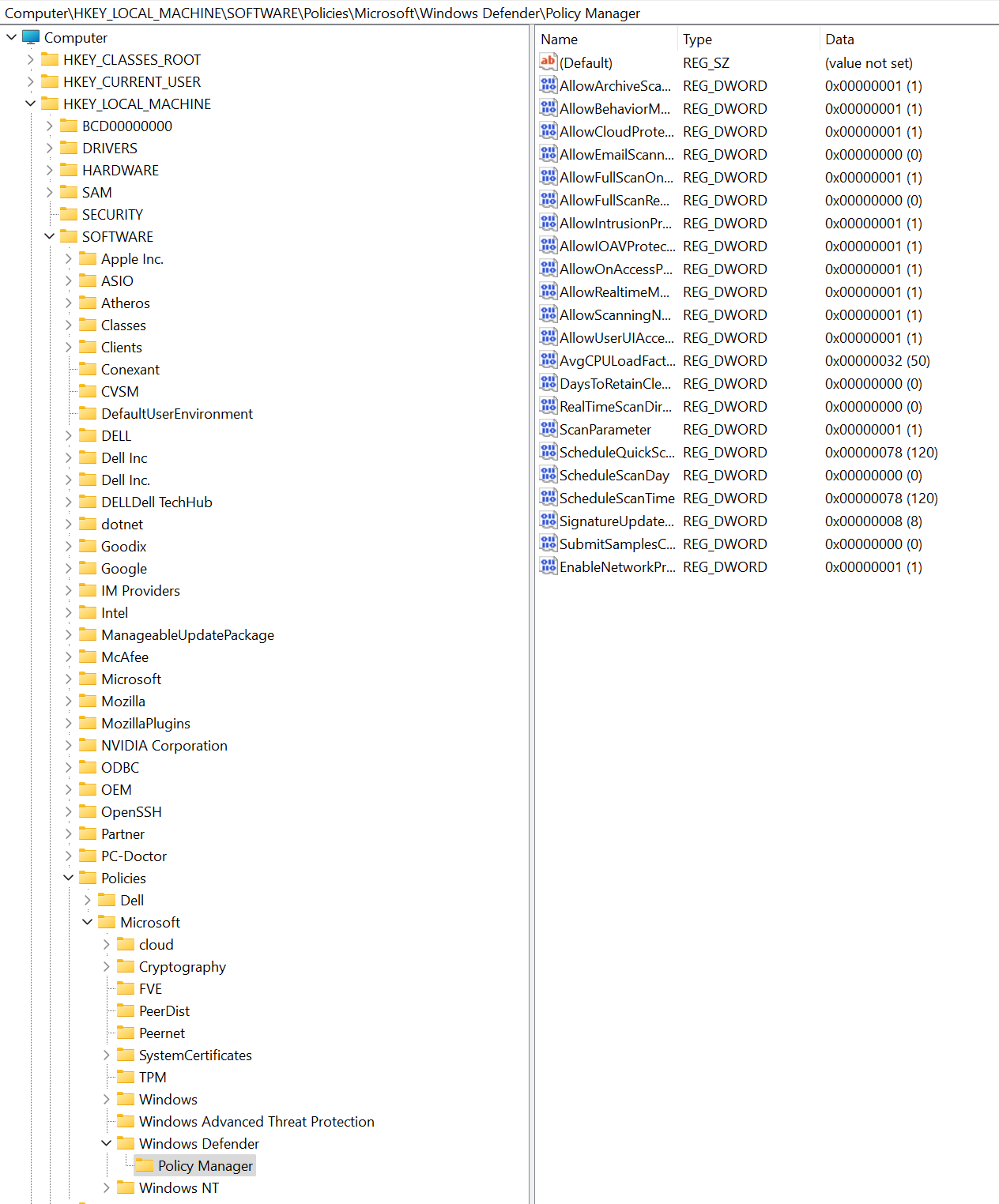

Sie können registrierungs Editor verwenden, um die status des Netzwerkschutzes zu überprüfen.

Wählen Sie in der Taskleiste die Schaltfläche Start aus, und geben Sie ein

regedit. Wählen Sie in der Ergebnisliste Registrierungs-Editor aus, um ihn zu öffnen.Wählen Sie im seitlichen Menü HKEY_LOCAL_MACHINE aus.

Navigieren Sie durch die geschachtelten Menüs zu SOFTWARErichtlinien>>Microsoft>Windows Defender>Policy Manager.

Wenn der Schlüssel fehlt, navigieren Sie zu SOFTWARE>Microsoft>Windows Defender>Windows Defender Exploit Guard>Netzwerkschutz.

Wählen Sie EnableNetworkProtection aus, um den aktuellen Status des Netzwerkschutzes auf dem Gerät anzuzeigen:

- 0 oder Aus

- 1 oder Ein

- 2 oder Überwachungsmodus

Wichtige Informationen zum Entfernen von Exploit Guard-Einstellungen von einem Gerät

Wenn Sie eine Exploit Guard-Richtlinie mit Configuration Manager bereitstellen, bleiben die Einstellungen auf dem Client, auch wenn Sie die Bereitstellung später entfernen. Wenn die Bereitstellung entfernt wird, wird Delete der Client in der ExploitGuardHandler.log Datei nicht unterstützt.

Verwenden Sie das folgende PowerShell-Skript im SYSTEM Kontext, um Exploit Guard-Einstellungen ordnungsgemäß zu entfernen:

$defenderObject = Get-WmiObject -Namespace "root/cimv2/mdm/dmmap" -Class "MDM_Policy_Config01_Defender02" -Filter "InstanceID='Defender' and ParentID='./Vendor/MSFT/Policy/Config'"

$defenderObject.AttackSurfaceReductionRules = $null

$defenderObject.AttackSurfaceReductionOnlyExclusions = $null

$defenderObject.EnableControlledFolderAccess = $null

$defenderObject.ControlledFolderAccessAllowedApplications = $null

$defenderObject.ControlledFolderAccessProtectedFolders = $null

$defenderObject.EnableNetworkProtection = $null

$defenderObject.Put()

$exploitGuardObject = Get-WmiObject -Namespace "root/cimv2/mdm/dmmap" -Class "MDM_Policy_Config01_ExploitGuard02" -Filter "InstanceID='ExploitGuard' and ParentID='./Vendor/MSFT/Policy/Config'"

$exploitGuardObject.ExploitProtectionSettings = $null

$exploitGuardObject.Put()

Siehe auch

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.