Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Tipp

Wussten Sie, dass Sie die Features in Microsoft Defender für Office 365 Plan 2 kostenlos testen können? Verwenden Sie die 90-tägige Testversion von Defender für Office 365 im Microsoft Defender-Portal–Testversionshub. Unter Microsoft Defender für Office 365 ausprobieren erfahren Sie, wer sich registrieren und testen kann.

Microsoft 365-Organisationen, die Microsoft Defender für Office 365 in ihrem Abonnement enthalten oder als Add-On erworben haben, verfügen über Explorer -Erkennungen (auch als Bedrohungs-Explorer bezeichnet) oder Echtzeiterkennungen. Diese Features sind leistungsstarke Tools nahezu in Echtzeit, die Security Operations-Teams (SecOps) dabei unterstützen, Bedrohungen zu untersuchen und darauf zu reagieren. Weitere Informationen finden Sie unter Informationen zu Bedrohungs-Explorer und Echtzeiterkennungen in Microsoft Defender für Office 365.

Mit Bedrohungs-Explorer oder Echtzeiterkennungen können Sie die folgenden Aktionen ausführen:

- Anzeigen von Schadsoftware, die von Microsoft 365-Sicherheitsfeatures erkannt wurde.

- Zeigen Sie die Phishing-URL an, und klicken Sie auf Bewertungsdaten.

- Starten Sie einen automatisierten Untersuchungs- und Reaktionsprozess (nur Bedrohungs-Explorer).

- Untersuchen sie schädliche E-Mails.

- Und vieles mehr.

Sehen Sie sich dieses kurze Video an, um zu erfahren, wie Sie E-Mail- und Zusammenarbeitsbasierte Bedrohungen mithilfe von Defender für Office 365 suchen und untersuchen.

Tipp

Die erweiterte Suche in Microsoft Defender XDR unterstützt einen einfach zu verwendenden Abfrage-Generator, der nicht die Kusto-Abfragesprache (Kusto Query Language, KQL) verwendet. Weitere Informationen finden Sie unter Erstellen von Abfragen im geführten Modus.

Die folgenden Informationen sind in diesem Artikel verfügbar:

- Eine allgemeine exemplarische Vorgehensweise für Bedrohungs-Explorer und Echtzeiterkennungen

- Bedrohungssuche mit Bedrohungs-Explorer und Echtzeiterkennungen

- Erweiterte Funktionen im Bedrohungs-Explorer

Tipp

Informationen zu E-Mail-Szenarien mit Bedrohungs-Explorer und Echtzeiterkennungen finden Sie in den folgenden Artikeln:

- E-Mail-Sicherheit mit Bedrohungs-Explorer und Echtzeiterkennungen in Microsoft Defender für Office 365

- Untersuchen schädlicher E-Mails, die in Microsoft 365 übermittelt wurden

Wenn Sie nach Angriffen suchen, die auf schädlichen URLs basieren, die in QR-Codes eingebettet sind, können Sie mit dem URL-QuellfilterwertQR-Code in den Ansichten Alle E-Mails, Schadsoftware und Phish in Bedrohungs-Explorer oder Echtzeiterkennungen nach E-Mail-Nachrichten mit URLs suchen, die aus QR-Codes extrahiert wurden.

Was sollten Sie wissen, bevor Sie beginnen?

Der Bedrohungs-Explorer ist in Defender für Office 365 Plan 2 enthalten. Echtzeiterkennungen sind in Defender für Office Plan 1 enthalten:

- Die Unterschiede zwischen Bedrohungs-Explorer und Echtzeiterkennungen werden unter Informationen zum Bedrohungs-Explorer und Echtzeiterkennungen in Microsoft Defender für Office 365 beschrieben.

- Die Unterschiede zwischen Defender für Office 365 Plan 2 und Defender für Office Plan 1 werden im Spickzettel für Defender für Office 365 Plan 1 und Plan 2 beschrieben.

Berechtigungen und Lizenzierungsanforderungen für Bedrohungs-Explorer und Echtzeiterkennungen finden Sie unter Berechtigungen und Lizenzierung für Bedrohungs-Explorer und Echtzeiterkennungen.

Exemplarische Vorgehensweise für Bedrohungs-Explorer und Echtzeiterkennungen

Bedrohungs-Explorer oder Echtzeiterkennungen sind im Abschnitt E-Mail-& Zusammenarbeit im Microsoft Defender-Portal unter https://security.microsoft.comverfügbar:

Echtzeiterkennungen sind in Defender für Office 365 Plan 1 verfügbar. Die Seite Echtzeiterkennungen ist direkt unter https://security.microsoft.com/realtimereportsv3verfügbar.

Der Bedrohungs-Explorer ist in Defender für Office 365 Plan 2 verfügbar. Die Explorer-Seite ist direkt unter https://security.microsoft.com/threatexplorerv3verfügbar.

Der Bedrohungs-Explorer enthält die gleichen Informationen und Funktionen wie Echtzeiterkennungen, aber mit den folgenden zusätzlichen Features:

- Weitere Ansichten.

- Weitere Optionen zum Filtern von Eigenschaften, einschließlich der Option zum Speichern von Abfragen.

- Bedrohungssuche und -behebung.

Weitere Informationen zu den Unterschieden zwischen Defender für Office 365 Plan 1 und Plan 2 finden Sie auf dem Spickzettel zu Defender für Office 365 Plan 1 und Plan 2.

Verwenden Sie die Registerkarten (Ansichten) oben auf der Seite, um ihre Untersuchung zu starten.

Die verfügbaren Ansichten in Bedrohungs-Explorer und Echtzeiterkennungen werden in der folgenden Tabelle beschrieben:

| View | Bedrohung Explorer |

Echtzeit Entdeckungen |

Beschreibung |

|---|---|---|---|

| Alle E-Mails | ✔ | Standardansicht für Den Bedrohungs-Explorer. Informationen zu allen E-Mail-Nachrichten, die von externen Benutzern an Ihre Organisation gesendet werden, oder E-Mails, die zwischen internen Benutzern in Ihrer Organisation gesendet werden. | |

| Schadsoftware | ✔ | ✔ | Standardansicht für Echtzeiterkennungen. Informationen zu E-Mail-Nachrichten, die Schadsoftware enthalten. |

| Phishing | ✔ | ✔ | Informationen zu E-Mail-Nachrichten, die Phishing-Bedrohungen enthalten. |

| Feldzüge | ✔ | Informationen zu schädlichen E-Mails, die Defender für Office 365 Plan 2 als Teil einer koordinierten Phishing- oder Schadsoftwarekampagne identifiziert hat. | |

| Schadsoftware für Inhalte | ✔ | ✔ | Informationen zu schädlichen Dateien, die von den folgenden Features erkannt werden: |

| URL-Klicks | ✔ | Informationen zu Benutzerklicks auf URLs in E-Mail-Nachrichten, Teams-Nachrichten, SharePoint-Dateien und OneDrive-Dateien. |

Verwenden Sie den Datums-/Uhrzeitfilter und die verfügbaren Filtereigenschaften in der Ansicht, um die Ergebnisse zu verfeinern:

- Anweisungen zum Erstellen von Filtern finden Sie unter Eigenschaftenfilter im Bedrohungs-Explorer und Echtzeiterkennungen.

- Die verfügbaren Filtereigenschaften für jede Ansicht werden an den folgenden Stellen beschrieben:

- Filterbare Eigenschaften in der Ansicht "Alle E-Mails" im Bedrohungs-Explorer

- Filterbare Eigenschaften in der Ansicht Schadsoftware im Bedrohungs-Explorer und Echtzeiterkennungen

- Filterbare Eigenschaften in der Phish-Ansicht in Bedrohungs-Explorer und Echtzeiterkennungen

- Filterbare Eigenschaften in der Ansicht Kampagnen im Bedrohungs-Explorer

- Filterbare Eigenschaften in der Ansicht "Inhalt schadsoftware" im Bedrohungs-Explorer und Echtzeiterkennungen

- Filterbare Eigenschaften in der Ansicht "URL-Klicks" im Bedrohungs-Explorer

Tipp

Denken Sie daran, Aktualisieren auszuwählen, nachdem Sie den Filter erstellt oder aktualisiert haben. Die Filter wirken sich auf die Informationen im Diagramm und den Detailbereich der Ansicht aus.

Sie können sich den Fokus in Bedrohungs-Explorer oder Echtzeiterkennungen als Ebenen vorstellen, um die Nachverfolgung Ihrer Schritte zu vereinfachen:

- Die erste Ebene ist die Ansicht, die Sie verwenden.

- Die zweite später sind die Filter, die Sie in dieser Ansicht verwenden.

Sie können beispielsweise die Schritte nachverfolgen, die Sie unternommen haben, um eine Bedrohung zu finden, indem Sie Ihre Entscheidungen wie folgt aufzeichnen: Um das Problem im Bedrohungs-Explorer zu finden, habe ich die Ansicht Schadsoftware verwendet und einen Empfängerfilterfokus verwendet.

Stellen Sie außerdem sicher, dass Sie Ihre Anzeigeoptionen testen. Unterschiedliche Zielgruppen (z. B. Die Verwaltung) reagieren möglicherweise besser oder schlechter auf unterschiedliche Präsentationen derselben Daten.

Im Bedrohungs-Explorer sind beispielsweise die Ansicht Alle E-Mails , die Ansichten E-Mail-Ursprung und Kampagnen (Registerkarten) im Detailbereich unten auf der Seite verfügbar:

Für einige Zielgruppen kann die Weltkarte auf der Registerkarte "Email Ursprung" möglicherweise besser zeigen, wie weit verbreitet die erkannten Bedrohungen sind.

Andere finden die detaillierten Informationen in der Tabelle auf der Registerkarte Kampagnen möglicherweise nützlicher, um die Informationen zu vermitteln.

Sie können diese Informationen für die folgenden Ergebnisse verwenden:

- Um die Notwendigkeit von Sicherheit und Schutz zu zeigen.

- Um später die Wirksamkeit von Aktionen zu veranschaulichen.

Email Untersuchung

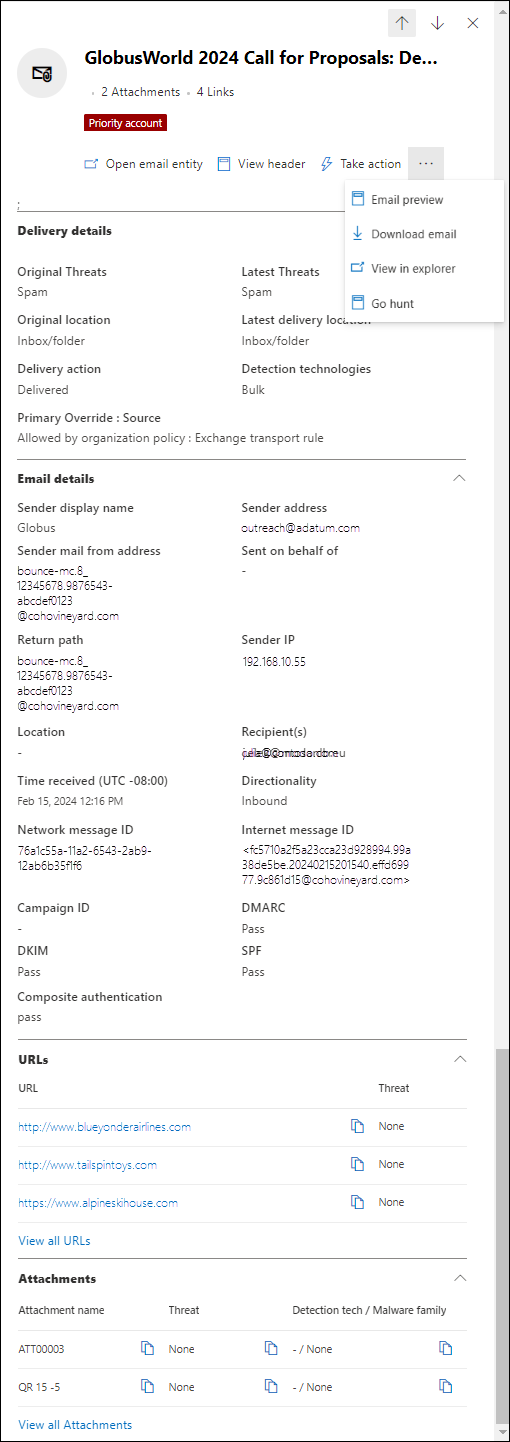

In den Ansichten Alle E-Mails, Schadsoftware oder Phish in Bedrohung Explorer serkennungen oder Echtzeiterkennungen werden die Ergebnisse von E-Mail-Nachrichten in einer Tabelle auf der Registerkarte Email (Ansicht) des Detailbereichs unterhalb des Diagramms angezeigt.

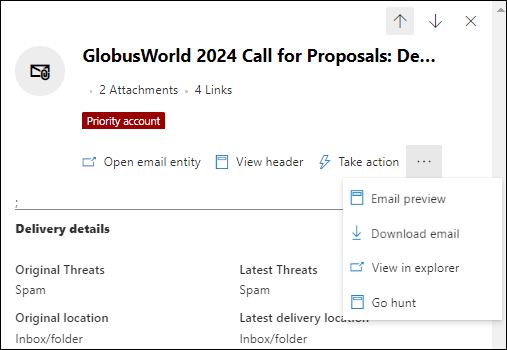

Wenn eine verdächtige E-Mail-Nachricht angezeigt wird, klicken Sie in der Tabelle auf den Wert Betreff eines Eintrags. Das details-Flyout, das geöffnet wird, enthält ![]() die Entität "E-Mail öffnen " oben im Flyout.

die Entität "E-Mail öffnen " oben im Flyout.

Auf der Email-Entitätsseite werden alles, was Sie über die Nachricht und deren Inhalt wissen müssen, zusammengefasst, damit Sie feststellen können, ob es sich bei der Nachricht um eine Bedrohung handelt. Weitere Informationen finden Sie unter übersicht über Email Entitätsseite.

Email Wartung

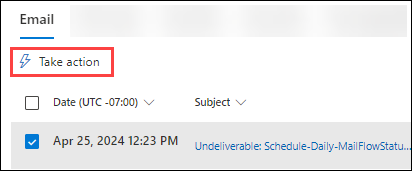

Nachdem Sie festgestellt haben, dass eine E-Mail-Nachricht eine Bedrohung ist, besteht der nächste Schritt darin, die Bedrohung zu beheben. Sie beheben die Bedrohung in Bedrohungserkennungen Explorer oder Echtzeiterkennungen mithilfe von ![]() Maßnahmen ergreifen.

Maßnahmen ergreifen.

Aktion ergreifen ist in den Ansichten Alle E-Mails, Schadsoftware oder Phish unter Bedrohung Explorer serkennungen oder Echtzeiterkennungen auf der Registerkarte Email (Ansicht) des Detailbereichs unter dem Diagramm verfügbar:

Wählen Sie einen oder mehrere Einträge in der Tabelle aus, indem Sie das Kontrollkästchen neben der ersten Spalte aktivieren.

Aktion ausführen ist direkt auf der Registerkarte verfügbar.

Aktion ausführen ist direkt auf der Registerkarte verfügbar.Tipp

Aktion ausführen ersetzt die Dropdownliste Nachrichtenaktionen .

Wenn Sie 100 oder weniger Einträge auswählen, können Sie im Assistenten Aktionen ausführen mehrere Aktionen für die Nachrichten ausführen.

Wenn Sie 101 bis 200.000 Einträge auswählen, sind im Assistenten Aktion ausführen nur die folgenden Aktionen verfügbar:

- Bedrohungs-Explorer: Verschieben oder Löschen und Korrektur vorschlagen sind verfügbar, schließen sich jedoch gegenseitig aus (Sie können die eine oder die andere auswählen).

- Echtzeiterkennungen: Nur An Microsoft zur Überprüfung übermitteln und entsprechende Zulassungs-/Sperreinträge in der Liste "Mandanten zulassen/blockieren" sind verfügbar.

Klicken Sie in der Tabelle auf den Wert Betreff eines Eintrags. Das details-Flyout, das geöffnet wird, enthält

Aktion ausführen am oberen Rand des Flyouts.

Aktion ausführen am oberen Rand des Flyouts.

Der Assistent zum Ausführen von Aktionen

Wenn Sie Aktion ausführen auswählen, ![]() wird der Assistent Aktion ausführen in einem Flyout geöffnet. Die verfügbaren Aktionen im Assistenten zum Ausführen von Aktionen in Defender for Office 365 Plan 2 und Defender for Office 365 Plan 1 sind in der folgenden Tabelle aufgeführt:

wird der Assistent Aktion ausführen in einem Flyout geöffnet. Die verfügbaren Aktionen im Assistenten zum Ausführen von Aktionen in Defender for Office 365 Plan 2 und Defender for Office 365 Plan 1 sind in der folgenden Tabelle aufgeführt:

| Aktion | Defender für Office 365 Plan 2 |

Defender für Office 365 Plan 1 |

|---|---|---|

| Verschieben oder Löschen | ✔¹ | |

| Freigeben von in Quarantäne befindlichen Nachrichten für einige oder alle ursprünglichen Empfänger² | ✔ | |

| An Microsoft zur Überprüfung übermitteln | ✔ | ✔ |

| Zulassen oder Blockieren von Einträgen in der Mandanten-Zulassungs-/Sperrliste | ✔ | ✔ |

| Initiieren einer automatisierten Untersuchung | ✔ | |

| Korrektur vorschlagen | ✔ |

¹ Für diese Aktion ist die Rolle Suchen und Bereinigen in Email & Berechtigungen für die Zusammenarbeit oder die Berechtigung Sicherheitsvorgänge/Sicherheitsdaten/Email & erweiterte Aktionen für die Zusammenarbeit (Verwalten) in Microsoft Defender XDR Einheitliche rollenbasierte Zugriffssteuerung (Unified Role Based Access Control, RBAC) erforderlich. Standardmäßig wird die Rolle Suchen und Bereinigen nur den Rollengruppen Datenermittler und Organisationsverwaltung zugewiesen. Sie können diesen Rollengruppen Benutzer hinzufügen, oder Sie können eine neue Rollengruppe mit zugewiesener Rolle Suchen und Bereinigen erstellen und die Benutzer der benutzerdefinierten Rollengruppe hinzufügen.

² Diese Option ist für unter Quarantäne gestellte Nachrichten verfügbar, wenn Sie Posteingang als Speicherort für das Verschieben auswählen.

¹ Diese Aktion ist unter An Microsoft zur Überprüfung übermitteln verfügbar.

Der Assistent "Aktion ausführen " wird in der folgenden Liste beschrieben:

Auf der Seite Antwortaktionen auswählen stehen die folgenden Optionen zur Verfügung:

Alle Antwortaktionen anzeigen: Diese Option ist nur in Threat Explorer verfügbar.

Standardmäßig sind einige Aktionen nicht verfügbar bzw. abgeblendet, basierend auf dem Wert des letzten Übermittlungsorts der Nachricht. Um alle verfügbaren Antwortaktionen anzuzeigen, schieben Sie den Umschalter auf

Ein.

Ein.Verschieben oder Löschen: Wählen Sie einen der verfügbaren Werte aus, die angezeigt werden:

Junk: Verschieben Sie die Nachricht in den Junk-Email Ordner.

Posteingang: Verschieben Sie die Nachricht in den Posteingang. Wenn Sie diesen Wert auswählen, werden möglicherweise auch die folgenden Optionen angezeigt:

Zurück in den Ordner "Gesendete Elemente": Wenn die Nachricht von einem internen Absender gesendet wurde und die Nachricht vorläufig gelöscht wurde (in den Ordner "Wiederherstellbare Elemente\Löschungen") verschoben wurde, versucht die Auswahl dieser Option, die Nachricht zurück in den Ordner Gesendete Elemente zu verschieben. Diese Option ist eine Rückgängig-Aktion, wenn Sie zuvor Verschieben oder Löschen>vorläufig gelöschter Elemente und auch Absenderkopie löschen für eine Nachricht ausgewählt haben.

Bei Nachrichten mit dem Wert Quarantäne für die Eigenschaft Neuester Zustellungsort wird die Nachricht durch Auswählen von Posteingang aus der Quarantäne freigegeben, sodass die folgenden Optionen ebenfalls verfügbar sind:

- Für einen oder mehrere der ursprünglichen Empfänger der E-Mail freigeben: Wenn Sie diesen Wert auswählen, wird ein Feld angezeigt, in dem Sie die ursprünglichen Empfänger der in Quarantäne befindlichen Nachricht auswählen oder die Auswahl aufheben können.

- Freigabe für alle Empfänger

Gelöschte Elemente: Verschieben Sie die Nachricht in den Ordner Gelöschte Elemente.

Vorläufig gelöschte Elemente: Verschieben Sie die Nachricht in den Ordner "Wiederherstellbare Elemente\Löschungen", was dem Löschen der Nachricht aus dem Ordner "Gelöschte Elemente" entspricht. Die Nachricht kann vom Benutzer und den Administratoren wiederhergestellt werden.

Kopie des Absenders löschen: Wenn die Nachricht von einem internen Absender gesendet wurde, versuchen Sie auch, die Nachricht aus dem Ordner Gesendete Elemente des Absenders vorläufig zu löschen.

Endgültig gelöschte Elemente: Löschen Sie die gelöschte Nachricht. Administratoren können hart gelöschte Elemente mithilfe der Wiederherstellung eines einzelnen Elements wiederherstellen. Weitere Informationen zu endgültig gelöschten und vorläufig gelöschten Elementen finden Sie unter Vorläufig gelöschte und endgültig gelöschte Elemente.

An Microsoft zur Überprüfung übermitteln: Wählen Sie einen der verfügbaren Werte aus, die angezeigt werden:

Ich habe bestätigt, dass es sauber ist: Wählen Sie diesen Wert aus, wenn Sie sicher sind, dass die Nachricht sauber ist. Die folgenden Optionen werden angezeigt:

-

Nachrichten wie diese zulassen: Wenn Sie diesen Wert auswählen, werden der Zulassungs-/Sperrliste des Mandanten für den Absender und alle zugehörigen URLs oder Anlagen in der Nachricht Zulassungseinträge hinzugefügt. Die folgenden Optionen werden ebenfalls angezeigt:

- Eintrag nach entfernen: Der Standardwert ist 1 Tag, Aber Sie können auch 7 Tage, 30 Tage oder ein Bestimmtes Datum auswählen, das weniger als 30 Tage ist.

- Eingabehinweis zulassen: Geben Sie eine optionale Notiz ein, die zusätzliche Informationen enthält.

-

Nachrichten wie diese zulassen: Wenn Sie diesen Wert auswählen, werden der Zulassungs-/Sperrliste des Mandanten für den Absender und alle zugehörigen URLs oder Anlagen in der Nachricht Zulassungseinträge hinzugefügt. Die folgenden Optionen werden ebenfalls angezeigt:

Es wird sauber oder Es erscheint verdächtig: Wählen Sie einen dieser Werte aus, wenn Sie unsicher sind und ein Urteil von Microsoft wünschen.

Ich habe bestätigt, dass es sich um eine Bedrohung handelt: Wählen Sie diesen Wert aus, wenn Sie sicher sind, dass das Element böswillig ist, und wählen Sie dann einen der folgenden Werte im angezeigten Abschnitt Kategorie auswählen aus:

- Phishing

- Schadsoftware

- Spam

Nachdem Sie einen dieser Werte ausgewählt haben, wird das Flyout Entitäten zum Blockieren auswählen geöffnet, in dem Sie eine oder mehrere Entitäten auswählen können, die der Nachricht zugeordnet sind (Absenderadresse, Absenderdomäne, URLs oder Dateianlagen), die der Mandantenliste Zulassen/Blockieren als Blockeinträge hinzugefügt werden sollen.

Nachdem Sie die zu blockierenden Elemente ausgewählt haben, wählen Sie Zur Blockierungsregel hinzufügen aus, um das Flyout Entitäten zum Blockieren auswählen zu schließen. Oder wählen Sie keine Elemente und dann Abbrechen aus.

Wählen Sie auf der Seite Antwortaktionen auswählen eine Ablaufoption für die Blockeinträge aus:

-

Ablaufdatum: Wählen Sie ein Datum für das Ablaufen von Sperreinträgen aus.

Ablaufdatum: Wählen Sie ein Datum für das Ablaufen von Sperreinträgen aus. -

Läuft nie ab

Läuft nie ab

Die Anzahl der blockierten Entitäten wird angezeigt (z. B . 4/4 Entitäten, die blockiert werden sollen). Wählen Sie Bearbeiten aus

, um die Regel Zum Blockieren hinzufügen erneut zu öffnen und Änderungen vorzunehmen.

, um die Regel Zum Blockieren hinzufügen erneut zu öffnen und Änderungen vorzunehmen.

Initiieren einer automatisierten Untersuchung: Nur Bedrohungen Explorer. Wählen Sie einen der folgenden Angezeigten Werte aus:

- E-Mail untersuchen

- Empfänger untersuchen

- Absender untersuchen: Dieser Wert gilt nur für Absender in Ihrem organization.

- Kontaktempfänger

Korrektur vorschlagen: Wählen Sie einen der folgenden angezeigten Werte aus:

Neu erstellen: Dieser Wert löst eine aktion zum vorläufigen Löschen von E-Mails aus, die von einem Administrator im Info-Center genehmigt werden muss. Dieses Ergebnis wird auch als Genehmigung in zwei Schritten bezeichnet.

Zu vorhandenem hinzufügen: Verwenden Sie diesen Wert, um Aktionen aus einer vorhandenen Korrektur auf diese E-Mail-Nachricht anzuwenden. Wählen Sie im Feld E-Mail an die folgenden Korrekturen übermitteln die vorhandene Wartung aus.

Tipp

SecOps-Mitarbeiter, die nicht über ausreichende Berechtigungen verfügen, können diese Option verwenden, um eine Korrektur zu erstellen, aber jemand mit Berechtigungen muss die Aktion im Info-Center genehmigen.

Wenn Sie auf der Seite Antwortaktionen auswählen fertig sind, wählen Sie Weiter aus.

Konfigurieren Sie auf der Seite Zielentitäten auswählen die folgenden Optionen:

- Name und Beschreibung: Geben Sie einen eindeutigen, beschreibenden Namen und eine optionale Beschreibung ein, um die ausgewählte Aktion nachzuverfolgen und zu identifizieren.

Der Rest der Seite ist eine Tabelle, in der die betroffenen Ressourcen aufgelistet sind. Die Tabelle ist nach den folgenden Spalten organisiert:

-

Betroffene Ressource: Die betroffenen Ressourcen von der vorherigen Seite. Zum Beispiel:

- E-Mail-Adresse des Empfängers

- Vollständiger Mandant

-

Aktion: Die ausgewählten Aktionen für die Ressourcen von der vorherigen Seite. Zum Beispiel:

- Werte aus An Microsoft zur Überprüfung übermitteln:

- Als sauber melden

- Report

- Melden als Schadsoftware, Als Spam melden oder Als Phishing melden

- Absender blockieren

- Absenderdomäne blockieren

- Url blockieren

- Anlage blockieren

- Werte aus Initiieren der automatisierten Untersuchung:

- E-Mail untersuchen

- Empfänger untersuchen

- Absender untersuchen

- Kontaktempfänger

- Werte aus "Wartung vorschlagen":

- Erstellen einer neuen Wartung

- Zur vorhandenen Wartung hinzufügen

- Werte aus An Microsoft zur Überprüfung übermitteln:

-

Zielentität: Beispiel:

- Der Wert der Netzwerknachrichten-ID der E-Mail-Nachricht.

- Die E-Mail-Adresse des blockierten Absenders.

- Die blockierte Absenderdomäne.

- Die blockierte URL.

- Die blockierte Anlage.

-

Läuft ab: Werte sind nur für Zulassungs- oder Sperreinträge in der Mandanten-/Zulassungssperrliste vorhanden. Zum Beispiel:

- Für Blockeinträge läuft nie ab.

- Das Ablaufdatum für Zulassungs- oder Sperreinträge.

- Bereich: In der Regel ist dieser Wert MDO.

In dieser Phase können Sie auch einige Aktionen rückgängigmachen. Wenn Sie beispielsweise nur einen Blockeintrag in der Mandanten-Zulassungs-/Sperrliste erstellen möchten, ohne die Entität an Microsoft zu übermitteln, können Sie dies hier tun.

Wenn Sie auf der Seite Zielentitäten auswählen fertig sind, wählen Sie Weiter aus.

Überprüfen Sie auf der Seite Überprüfen und übermitteln Ihre vorherigen Auswahlen.

Wählen Sie Exportieren aus

, um die betroffenen Ressourcen in eine CSV-Datei zu exportieren. Standardmäßig ist der Dateiname betroffen, assets.csv sich im Ordner Downloads befindet.

, um die betroffenen Ressourcen in eine CSV-Datei zu exportieren. Standardmäßig ist der Dateiname betroffen, assets.csv sich im Ordner Downloads befindet.Wählen Sie Zurück aus, um zurückzukehren und Ihre Auswahl zu ändern.

Wenn Sie auf der Seite Überprüfen und übermitteln fertig sind, wählen Sie Absenden aus.

Tipp

In US-Behördenorganisationen (Microsoft 365 GCC, GCC High und DoD) können Administratoren die Aktionen Vorläufiges Löschen, In Junk-Ordner verschieben, In gelöschte Elemente verschieben, Endgültig löschen und In Posteingang verschieben ausführen. Die Aktionen Kopie des Absenders löschen und In Posteingang aus Quarantäneordner verschieben sind nicht verfügbar. Außerdem sind die Aktionsprotokolle nur unter https://security.microsoft.com/threatincidentsund nicht im Info-Center unter https://security.microsoft.com/action-centerverfügbar.

Die Aktionen können einige Zeit in Anspruch nehmen, bis sie auf den zugehörigen Seiten angezeigt werden, aber die Geschwindigkeit der Korrektur wird nicht beeinträchtigt.

Bedrohungssuche mithilfe von Bedrohungserkennungen Explorer und Echtzeiterkennungen

Bedrohungserkennungen Explorer oder Echtzeiterkennungen helfen Ihrem Sicherheitsteam, Bedrohungen effizient zu untersuchen und darauf zu reagieren. In den folgenden Unterabschnitten wird erläutert, wie Bedrohungen Explorer und Echtzeiterkennungen Ihnen helfen können, Bedrohungen zu finden.

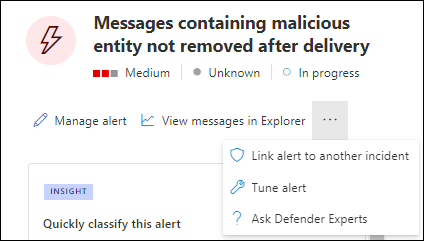

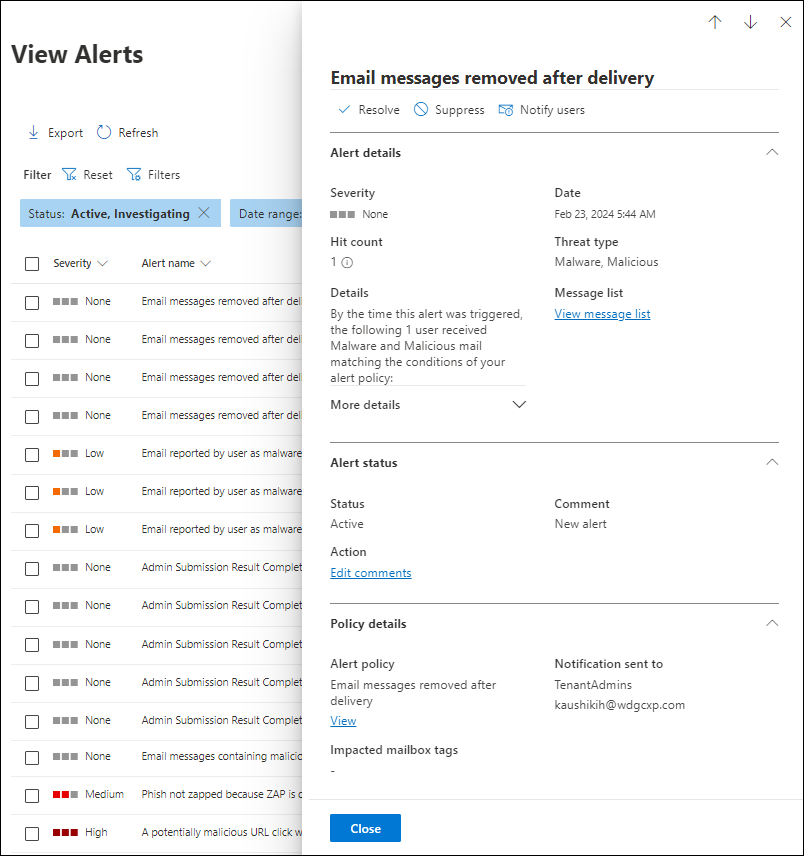

Bedrohungssuche über Warnungen

Die Seite Warnungen ist im Defender-Portal unter Incidents & Warnungen> oder direkt unterhttps://security.microsoft.com/alerts verfügbar.

Bei vielen Warnungen mit dem Wert erkennungsquelleMDO die ![]() Aktion Nachrichten in Explorer anzeigen oben im Flyout mit den Warnungsdetails verfügbar.

Aktion Nachrichten in Explorer anzeigen oben im Flyout mit den Warnungsdetails verfügbar.

Das Flyout "Warnungsdetails" wird geöffnet, wenn Sie auf eine andere Stelle als das Kontrollkästchen neben der ersten Spalte klicken. Zum Beispiel:

- Ein potenziell schädlicher URL-Klick wurde erkannt.

- Admin Übermittlungsergebnis abgeschlossen

- Email Nachrichten, die eine schädliche URL enthalten, die nach der Übermittlung entfernt wurden

- Nachrichten, die nach der Zustellung entfernt wurden

- Nachrichten, die eine schädliche Entität enthalten, wurden nach der Übermittlung nicht entfernt

- Phish nicht gezippt, da ZAP deaktiviert ist

Wenn Sie Nachrichten in Explorer anzeigen auswählen, wird in der Ansicht Alle E-Mails der Bedrohungs-Explorer geöffnet, wobei der Eigenschaftenfilter Warnungs-ID für die Warnung ausgewählt ist. Der Wert der Warnungs-ID ist ein eindeutiger GUID-Wert für die Warnung (z. B. 89e00cdc-4312-7774-6000-08dc33a24419).

Die Warnungs-ID ist eine filterbare Eigenschaft in den folgenden Ansichten in Bedrohungserkennungen Explorer und Echtzeiterkennungen:

- Die Ansicht Alle E-Mails in Threat Explorer.

- Die Ansicht Schadsoftware in Bedrohungs- Explorer und Echtzeiterkennungen

- Die **Phish-Ansicht in Bedrohungs- Explorer und Echtzeiterkennungen

In diesen Ansichten ist die Warnungs-ID als auswählbare Spalte im Detailbereich unterhalb des Diagramms auf den folgenden Registerkarten (Ansichten) verfügbar:

- Die Email Ansicht für den Detailbereich der Ansicht Alle E-Mails in Threat Explorer

- Die Email Ansicht für den Detailbereich der Ansicht Schadsoftware in Bedrohungs- Explorer und Echtzeiterkennungen

- Die Email Ansicht für den Detailbereich der Phish-Ansicht unter Bedrohungserkennungen Explorer und Echtzeiterkennungen

Im Flyout für E-Mail-Details, das geöffnet wird, wenn Sie in einem der Einträge auf einen Betreffwert klicken, ist der Link Warnungs-ID im Abschnitt Email Details des Flyouts verfügbar. Wenn Sie den Link Warnungs-ID auswählen, wird die Seite Warnungen anzeigen unter https://security.microsoft.com/viewalertsv2 geöffnet, wobei die Warnung ausgewählt und das Details-Flyout für die Warnung geöffnet ist.

Tags in Threat Explorer

Wenn Sie in Defender for Office 365 Plan 2 Benutzertags verwenden, um Konten mit hohen Werten zu markieren (z. B. das Priority-Kontotag), können Sie diese Tags als Filter verwenden. Diese Methode zeigt Phishingversuche, die auf hochwertige Zielkonten während eines bestimmten Zeitraums gerichtet sind. Weitere Informationen zu Benutzertags finden Sie unter Benutzertags.

Benutzertags sind an den folgenden Speicherorten in Threat Explorer verfügbar:

- Alle E-Mail-Ansicht :

- Schadsoftwareansicht :

- Phish-Ansicht :

- Ansicht "URL-Klicks ":

Bedrohungsinformationen für E-Mail-Nachrichten

Aktionen vor und nach der Zustellung für E-Mail-Nachrichten werden unabhängig von den verschiedenen Postübermittlungsereignissen, die sich auf die Nachricht auswirkten, in einem einzigen Datensatz zusammengefasst. Zum Beispiel:

- Automatische Bereinigung (Zero-Hour Auto Purge, ZAP)

- Manuelle Wartung (Administratoraktion).

- Dynamische Übermittlung.

Das Flyout für E-Mail-Details auf der Registerkarte Email (Ansicht) in den Ansichten Alle E-Mails, Schadsoftware oder Phish zeigt die zugehörigen Bedrohungen und die entsprechenden Erkennungstechnologien an, die der E-Mail-Nachricht zugeordnet sind. Eine Nachricht kann null, eine oder mehrere Bedrohungen aufweisen.

Im Abschnitt Übermittlungsdetails zeigt die Eigenschaft Erkennungstechnologie die Erkennungstechnologie an, die die Bedrohung identifiziert hat. Die Erkennungstechnologie ist auch als Diagramm pivot oder als Spalte in der Detailtabelle für viele Ansichten in Threat Explorer und Echtzeiterkennungen verfügbar.

Im Abschnitt URLs werden spezifische Bedrohungsinformationen für alle URLs in der Nachricht angezeigt. Beispiel : Malware, Phish, **Spam oder None.

Tipp

Die Bewertungsanalyse ist möglicherweise nicht unbedingt an Entitäten gebunden. Die Filter werten Inhalt und andere Details einer E-Mail-Nachricht aus, bevor sie ein Urteil zuweisen. Beispielsweise kann eine E-Mail-Nachricht als Phishing oder Spam klassifiziert werden, aber keine URLs in der Nachricht werden mit einem Phishing- oder Spam-Urteil gestempelt.

Wählen Sie oben im Flyout E-Mail-Entität öffnen aus![]() , um vollständige Details zur E-Mail-Nachricht anzuzeigen. Weitere Informationen finden Sie unter Die Entitätsseite Email in Microsoft Defender for Office 365.

, um vollständige Details zur E-Mail-Nachricht anzuzeigen. Weitere Informationen finden Sie unter Die Entitätsseite Email in Microsoft Defender for Office 365.

Erweiterte Funktionen in Threat Explorer

In den folgenden Unterabschnitten werden Filter beschrieben, die exklusiv für Threat Explorer sind.

Exchange-Nachrichtenflussregeln (Transportregeln)

Um Nachrichten zu finden, die von Exchange-Nachrichtenflussregeln (auch als Transportregeln bezeichnet) betroffen waren, haben Sie die folgenden Optionen in den Ansichten Alle E-Mails, Schadsoftware und Phish in Threat Explorer (nicht in Echtzeiterkennungen):

- Die Exchange-Transportregel ist ein auswählbarer Wert für die filterbaren Eigenschaften Primäre Außerkraftsetzungsquelle, Außerkraftsetzungsquelle und Richtlinientyp .

- Die Exchange-Transportregel ist eine filterbare Eigenschaft. Sie geben einen Teiltextwert für den Namen der Regel ein.

Weitere Informationen finden Sie unter den folgenden Links:

- Ansicht "Alle E-Mails" in threat Explorer

- Ansicht "Schadsoftware" in bedrohungsbasierten Explorer und Echtzeiterkennungen

- Phishingansicht in Bedrohungserkennungen Explorer und Echtzeiterkennungen

Die Email Registerkarte (Ansicht) für den Detailbereich der Ansichten Alle E-Mails, Schadsoftware und Phish in Threat Explorer verfügen auch über eine Exchange-Transportregel als verfügbare Spalte, die standardmäßig nicht ausgewählt ist. In dieser Spalte wird der Name der Transportregel angezeigt. Weitere Informationen finden Sie unter den folgenden Links:

- Email Ansicht für den Detailbereich der Ansicht Alle E-Mails in Threat Explorer

- Email Ansicht für den Detailbereich der Ansicht Schadsoftware unter Bedrohungserkennungen Explorer und Echtzeiterkennungen

- Email Ansicht für den Detailbereich der Phish-Ansicht unter Bedrohungserkennungen Explorer und Echtzeiterkennungen

Tipp

Informationen zu den Berechtigungen, die zum Suchen nach Nachrichtenflussregeln nach Namen in Threat Explorer erforderlich sind, finden Sie unter Berechtigungen und Lizenzierung für Bedrohungserkennungen Explorer und Echtzeiterkennungen. Es sind keine speziellen Berechtigungen erforderlich, um Regelnamen in E-Mail-Details-Flyouts, Detailtabellen und exportierten Ergebnissen anzuzeigen.

Eingehende Connectors

Eingehende Connectors geben bestimmte Einstellungen für E-Mail-Quellen für Microsoft 365 an. Weitere Informationen finden Sie unter Konfigurieren des Nachrichtenflusses mithilfe von Connectors in Exchange Online.

Um Nachrichten zu finden, die von eingehenden Connectors betroffen waren, können Sie die filterbare Connector-Eigenschaft verwenden, um in den Ansichten Alle E-Mails, Schadsoftware und Phish in Threat Explorer (nicht in Echtzeiterkennungen) nach Connectors anhand des Namens zu suchen. Sie geben einen Teiltextwert für den Namen des Verbinders ein. Weitere Informationen finden Sie unter den folgenden Links:

- Ansicht "Alle E-Mails" in threat Explorer

- Ansicht "Schadsoftware" in bedrohungsbasierten Explorer und Echtzeiterkennungen

- Phishingansicht in Bedrohungserkennungen Explorer und Echtzeiterkennungen

Die Email Registerkarte (Ansicht) für den Detailbereich der Ansichten Alle E-Mails, Schadsoftware und Phishing in Threat Explorer auch Connector als verfügbare Spalte enthalten, die standardmäßig nicht ausgewählt ist. In dieser Spalte wird der Name des Connectors angezeigt. Weitere Informationen finden Sie unter den folgenden Links:

- Email Ansicht für den Detailbereich der Ansicht Alle E-Mails in Threat Explorer

- Email Ansicht für den Detailbereich der Ansicht Schadsoftware unter Bedrohungserkennungen Explorer und Echtzeiterkennungen

- Email Ansicht für den Detailbereich der Phish-Ansicht unter Bedrohungserkennungen Explorer und Echtzeiterkennungen

Email Sicherheitsszenarien in Bedrohungs- Explorer und Echtzeiterkennungen

Informationen zu bestimmten Szenarien finden Sie in den folgenden Artikeln:

- Email Sicherheit mit bedrohungsbasierten Explorer und Echtzeiterkennungen in Microsoft Defender for Office 365

- Untersuchen schädlicher E-Mails, die in Microsoft 365 übermittelt wurden

Weitere Möglichkeiten zum Verwenden von Bedrohungs- Explorer und Echtzeiterkennungen

Zusätzlich zu den in diesem Artikel beschriebenen Szenarien haben Sie weitere Optionen in Explorer oder Echtzeiterkennungen. Weitere Informationen finden Sie in den folgenden Artikeln: