Migrieren erweiterter Suchabfragen aus Microsoft Defender for Endpoint

Gilt für:

- Microsoft Defender XDR

Verschieben Sie Ihre erweiterten Suchworkflows von Microsoft Defender for Endpoint, um proaktiv nach Bedrohungen zu suchen, indem Sie eine breitere Menge von Daten verwenden. In Microsoft Defender XDR erhalten Sie Zugriff auf Daten von anderen Microsoft 365-Sicherheitslösungen, einschließlich:

- Microsoft Defender für Endpunkt

- Microsoft Defender für Office 365

- Microsoft Defender for Cloud Apps

- Microsoft Defender for Identity

Hinweis

Die meisten Microsoft Defender for Endpoint Kunden können Microsoft Defender XDR ohne zusätzliche Lizenzen verwenden. Aktivieren Sie Microsoft Defender XDR, um mit der Umstellung Ihrer erweiterten Huntingworkflows von Defender für Endpunkt zu beginnen.

Sie können den Übergang ohne Auswirkungen auf Ihre vorhandenen Defender für Endpunkt-Workflows durchführen. Gespeicherte Abfragen bleiben erhalten, und benutzerdefinierte Erkennungsregeln werden weiterhin ausgeführt und generieren Warnungen. Sie werden jedoch in Microsoft Defender XDR sichtbar sein.

Schematabellen nur in Microsoft Defender XDR

Das Microsoft Defender XDR erweiterte Suchschema stellt zusätzliche Tabellen bereit, die Daten aus verschiedenen Microsoft 365-Sicherheitslösungen enthalten. Die folgenden Tabellen sind nur in Microsoft Defender XDR verfügbar:

| Tabellenname | Beschreibung |

|---|---|

| AlertEvidence | Dateien, IP-Adressen, URLs, Benutzer oder Geräte, die Warnungen zugeordnet sind |

| AlertInfo | Warnungen von Microsoft Defender for Endpoint, Microsoft Defender for Office 365, Microsoft Defender for Cloud Apps und Microsoft Defender for Identity, einschließlich Schweregradinformationen und Bedrohungskategorien |

| EmailAttachmentInfo | Informationen zu Dateien, die an E-Mails angefügt sind |

| EmailEvents | Microsoft 365-E-Mail-Ereignisse, einschließlich E-Mail-Zustellung und Blockieren von Ereignissen |

| EmailPostDeliveryEvents | Sicherheitsereignisse, die nach der Zustellung auftreten, nachdem Microsoft 365 die E-Mails an das Empfängerpostfach übermittelt hat |

| EmailUrlInfo | Informationen zu URLs in E-Mails |

| IdentityDirectoryEvents | Ereignisse, die einen lokalen Domänencontroller betreffen, auf dem Active Directory (AD) ausgeführt wird. Diese Tabelle befasst sich mit einer Reihe von identitätsbezogenen Ereignissen sowie mit Systemereignissen auf dem Domänencontroller. |

| IdentityInfo | Kontoinformationen aus verschiedenen Quellen, einschließlich Microsoft Entra ID |

| IdentityLogonEvents | Authentifizierungsereignisse in Active Directory- und Microsoft-Onlinediensten |

| IdentityQueryEvents | Abfragen für Active Directory-Objekte, z. B. Benutzer, Gruppen, Geräte und Domänen |

Wichtig

Abfragen und benutzerdefinierte Erkennungen, die Schematabellen verwenden, die nur in Microsoft Defender XDR verfügbar sind, können nur in Microsoft Defender XDR angezeigt werden.

DeviceAlertEvents-Tabelle zuordnen

Die AlertInfo Tabellen und AlertEvidence ersetzen die DeviceAlertEvents Tabelle im Microsoft Defender for Endpoint Schema. Zusätzlich zu Daten zu Gerätewarnungen enthalten diese beiden Tabellen Daten zu Warnungen für Identitäten, Apps und E-Mails.

Verwenden Sie die folgende Tabelle, um zu überprüfen, wie DeviceAlertEvents Spalten den Spalten in den AlertInfo Tabellen und AlertEvidence zugeordnet werden.

Tipp

Zusätzlich zu den Spalten in der folgenden Tabelle enthält die AlertEvidence Tabelle viele weitere Spalten, die ein ganzheitlicheres Bild von Warnungen aus verschiedenen Quellen bieten.

Alle AlertEvidence-Spalten anzeigen

| DeviceAlertEvents-Spalte | Wo sie dieselben Daten in Microsoft Defender XDR |

|---|---|

AlertId |

AlertInfo und AlertEvidence Tabellen |

Timestamp |

AlertInfo und AlertEvidence Tabellen |

DeviceId |

AlertEvidence Tisch |

DeviceName |

AlertEvidence Tisch |

Severity |

AlertInfo Tisch |

Category |

AlertInfo Tisch |

Title |

AlertInfo Tisch |

FileName |

AlertEvidence Tisch |

SHA1 |

AlertEvidence Tisch |

RemoteUrl |

AlertEvidence Tisch |

RemoteIP |

AlertEvidence Tisch |

AttackTechniques |

AlertInfo Tisch |

ReportId |

Diese Spalte wird in der Regel in Microsoft Defender for Endpoint verwendet, um verwandte Datensätze in anderen Tabellen zu suchen. In Microsoft Defender XDR können Sie verwandte Daten direkt aus der AlertEvidence Tabelle abrufen. |

Table |

Diese Spalte wird in der Regel in Microsoft Defender for Endpoint für zusätzliche Ereignisinformationen in anderen Tabellen verwendet. In Microsoft Defender XDR können Sie verwandte Daten direkt aus der AlertEvidence Tabelle abrufen. |

Anpassen vorhandener Microsoft Defender for Endpoint Abfragen

Microsoft Defender for Endpoint Abfragen funktionieren unverändert, es sei denn, sie verweisen auf die DeviceAlertEvents Tabelle. Um diese Abfragen in Microsoft Defender XDR zu verwenden, wenden Sie die folgenden Änderungen an:

- Ersetzen Sie

DeviceAlertEventsdurchAlertInfo. - Verknüpfen Sie die

AlertInfoTabellen undAlertEvidencein ,AlertIdum entsprechende Daten abzurufen.

Ursprüngliche Abfrage

Die folgende Abfrage verwendet DeviceAlertEvents in Microsoft Defender for Endpoint, um die Warnungen abzurufen, die powershell.exebetreffen:

DeviceAlertEvents

| where Timestamp > ago(7d)

| where AttackTechniques has "PowerShell (T1086)" and FileName == "powershell.exe"

Abfrage geändert

Die folgende Abfrage wurde für die Verwendung in Microsoft Defender XDR angepasst. Anstatt den Dateinamen direkt aus zu DeviceAlertEventsüberprüfen, wird der Dateiname in dieser Tabelle verknüpft AlertEvidence und überprüft.

AlertInfo

| where Timestamp > ago(7d)

| where AttackTechniques has "PowerShell (T1086)"

| join AlertEvidence on AlertId

| where FileName == "powershell.exe"

Migrieren von benutzerdefinierten Erkennungsregeln

Wenn Microsoft Defender for Endpoint Regeln auf Microsoft Defender XDR bearbeitet werden, funktionieren sie weiterhin wie zuvor, wenn die resultierende Abfrage nur Gerätetabellen untersucht.

Beispielsweise werden Warnungen, die von benutzerdefinierten Erkennungsregeln generiert werden, die nur Gerätetabellen abfragen, weiterhin an Ihr SIEM übermittelt und E-Mail-Benachrichtigungen generiert, je nachdem, wie Sie diese in Microsoft Defender for Endpoint konfiguriert haben. Alle vorhandenen Unterdrückungsregeln in Defender für Endpunkt gelten auch weiterhin.

Nachdem Sie eine Defender für Endpunkt-Regel so bearbeitet haben, dass sie Identitäts- und E-Mail-Tabellen abfragt, die nur in Microsoft Defender XDR verfügbar sind, wird die Regel automatisch in Microsoft Defender XDR verschoben.

Von der migrierten Regel generierte Warnungen:

- Sind im Defender für Endpunkt-Portal (Microsoft Defender Security Center) nicht mehr sichtbar

- Beenden Sie die Übermittlung an Ihr SIEM, oder generieren Sie E-Mail-Benachrichtigungen. Um diese Änderung zu umgehen, konfigurieren Sie Benachrichtigungen über Microsoft Defender XDR, um die Warnungen zu erhalten. Sie können die Microsoft Defender XDR-API verwenden, um Benachrichtigungen für Kundenerkennungswarnungen oder zugehörige Vorfälle zu empfangen.

- Wird nicht durch Microsoft Defender for Endpoint Unterdrückungsregeln unterdrückt. Um zu verhindern, dass Warnungen für bestimmte Benutzer, Geräte oder Postfächer generiert werden, ändern Sie die entsprechenden Abfragen, um diese Entitäten explizit auszuschließen.

Wenn Sie eine Regel auf diese Weise bearbeiten, werden Sie zur Bestätigung aufgefordert, bevor solche Änderungen angewendet werden.

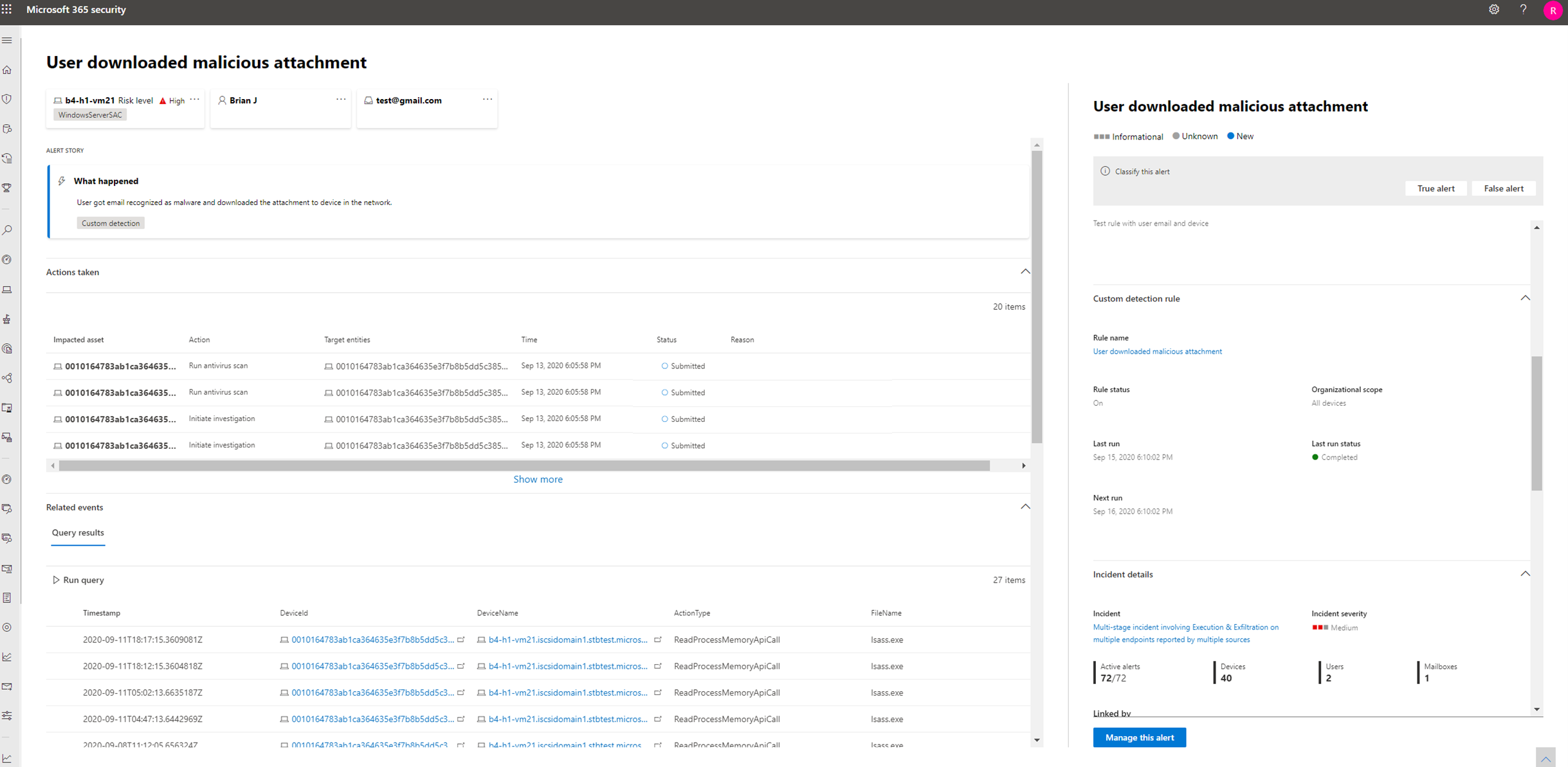

Neue Warnungen, die von benutzerdefinierten Erkennungsregeln in Microsoft Defender XDR generiert werden, werden auf einer Warnungsseite mit den folgenden Informationen angezeigt:

- Titel und Beschreibung der Warnung

- Betroffene Ressourcen

- Als Reaktion auf die Warnung ausgeführte Aktionen

- Abfrageergebnisse, die die Warnung ausgelöst haben

- Informationen zur benutzerdefinierten Erkennungsregel

Schreiben von Abfragen ohne DeviceAlertEvents

Im Microsoft Defender XDR Schema werden die AlertInfo Tabellen und AlertEvidence bereitgestellt, um die verschiedenen Informationen zu berücksichtigen, die Warnungen aus verschiedenen Quellen begleiten.

Um die gleichen Warnungsinformationen abzurufen, die Sie zum Abrufen aus der DeviceAlertEvents Tabelle im Microsoft Defender for Endpoint Schema verwendet haben, filtern Sie die AlertInfo Tabelle nachServiceSource, und verbinden Sie dann jede eindeutige ID mit der AlertEvidence Tabelle, die detaillierte Ereignis- und Entitätsinformationen bereitstellt.

Sehen Sie sich die folgende Beispielabfrage an:

AlertInfo

| where Timestamp > ago(7d)

| where ServiceSource == "Microsoft Defender for Endpoint"

| join AlertEvidence on AlertId

Diese Abfrage liefert viel mehr Spalten als DeviceAlertEvents im Microsoft Defender for Endpoint Schema. Um die Ergebnisse überschaubar zu halten, verwenden Sie project , um nur die Spalten abzurufen, an denen Sie interessiert sind. Das folgende Beispiel projiziert Spalten, die Sie möglicherweise interessieren, wenn die Untersuchung powerShell-Aktivität erkannt hat:

AlertInfo

| where Timestamp > ago(7d)

| where ServiceSource == "Microsoft Defender for Endpoint"

and AttackTechniques has "powershell"

| join AlertEvidence on AlertId

| project Timestamp, Title, AlertId, DeviceName, FileName, ProcessCommandLine

Wenn Sie nach bestimmten Entitäten filtern möchten, die an den Warnungen beteiligt sind, können Sie dazu den Entitätstyp in EntityType und den Wert angeben, nach dem Sie filtern möchten. Im folgenden Beispiel wird nach einer bestimmten IP-Adresse gesucht:

AlertInfo

| where Title == "Insert_your_alert_title"

| join AlertEvidence on AlertId

| where EntityType == "Ip" and RemoteIP == "192.88.99.01"

Siehe auch

- Aktivieren von Microsoft Defender XDR

- Übersicht über die erweiterte Suche

- Grundlegendes zum Schema

- Erweiterte Suche in Microsoft Defender for Endpoint

Tipp

Möchten Sie mehr erfahren? Wenden Sie sich an die Microsoft Security-Community in unserer Tech Community: Microsoft Defender XDR Tech Community.