Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Wichtig

Einige Informationen in diesem Artikel beziehen sich auf ein vorab veröffentlichtes Produkt, das vor der kommerziellen Veröffentlichung möglicherweise erheblich geändert wird. Microsoft übernimmt in Bezug auf die hier bereitgestellten Informationen keine Gewährleistung, weder ausdrücklich noch konkludent.

Das Schema für die erweiterte Suche besteht aus mehreren Tabellen, die entweder Ereignisinformationen oder Informationen zu Geräten, Warnungen, Identitäten und anderen Entitätstypen bereitstellen. Wenn Sie effektive Abfragen erstellen möchten, die sich über mehrere Tabellen erstrecken, müssen Sie die Tabellen und Spalten im Schema "Erweiterte Suche" kennen.

Abrufen von Schemainformationen

Verwenden Sie beim Erstellen von Abfragen die integrierte Schemareferenz, um schnell die folgenden Informationen zu den einzelnen Tabellen im Schema abzurufen:

- Tabellenbeschreibung: Der Typ der in der Tabelle enthaltenen Daten und die Quelle dieser Daten.

- Spalten– alle Spalten in der Tabelle.

-

Aktionstypen: mögliche Werte in der

ActionTypeSpalte, die die von der Tabelle unterstützten Ereignistypen darstellen. Diese Informationen werden nur für Tabellen bereitgestellt, die Ereignisinformationen enthalten. - Beispielabfrage: Beispielabfragen, die zeigen, wie die Tabelle verwendet werden kann.

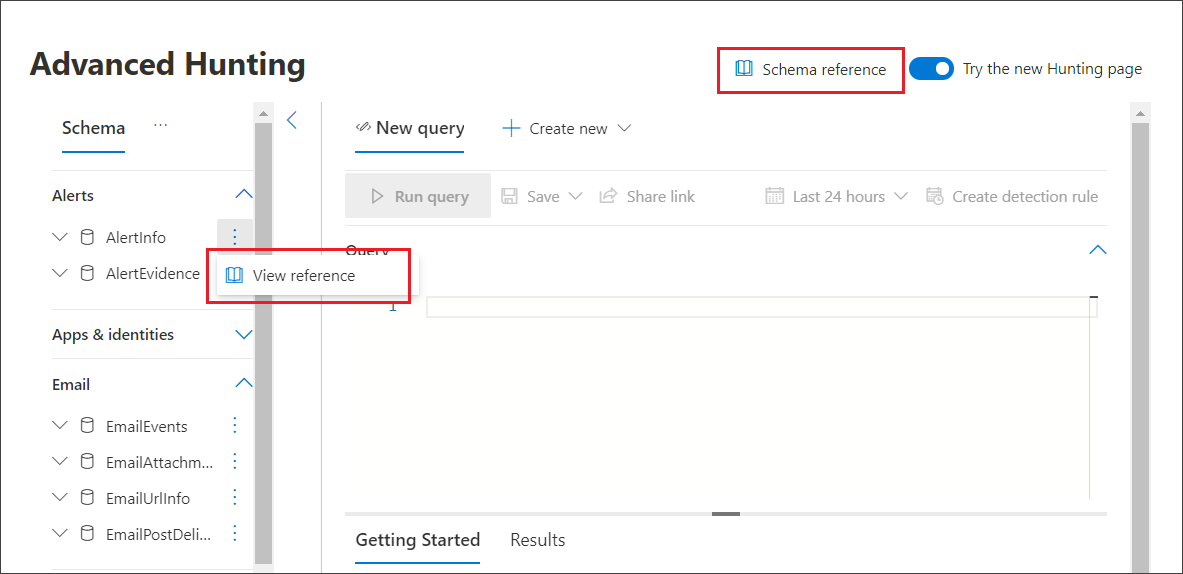

Zugreifen auf den Schemaverweis

Um schnell auf den Schemaverweis zuzugreifen, wählen Sie die Aktion Verweis anzeigen neben dem Tabellennamen in der Schemadarstellung aus. Sie können auch Schemaverweis auswählen, um nach einer Tabelle zu suchen.

Lernen Sie die Schematabellen kennen

Im Folgenden sind alle Tabellen im Schema aufgelistet. Jeder Tabellenname verweist auf eine Seite, auf der die Spaltennamen für diese Tabelle beschrieben werden. Tabellen- und Spaltennamen werden auch in Microsoft Defender XDR als Teil der Schemadarstellung auf dem Bildschirm für die erweiterte Suche aufgeführt.

| Tabellenname | Beschreibung |

|---|---|

| AADSignInEventsBeta | Microsoft Entra interaktiven und nicht interaktiven Anmeldungen |

| AADSpnSignInEventsBeta | Anmeldungen für Microsoft Entra Dienstprinzipal und verwaltete Identitäten |

| AlertEvidence | Dateien, IP-Adressen, URLs, Benutzer oder Geräte, die Warnungen zugeordnet sind |

| AlertInfo | Warnungen von Microsoft Defender for Endpoint, Microsoft Defender for Office 365, Microsoft Defender for Cloud Apps und Microsoft Defender for Identity, einschließlich Schweregradinformationen und Bedrohungskategorisierung |

| BehaviorEntities (Vorschau) | Verhaltensdatentypen in Microsoft Defender for Cloud Apps (für GCC nicht verfügbar) |

| BehaviorInfo (Vorschau) | Warnungen von Microsoft Defender for Cloud Apps (für GCC nicht verfügbar) |

| CloudAppEvents | Ereignisse, die Konten und Objekte in Office 365 und anderen Cloud-Apps und -Diensten betreffen |

| CloudAuditEvents (Vorschau) | Cloudüberwachungsereignisse für verschiedene Cloudplattformen, die durch die Microsoft Defender for Cloud des organization geschützt sind |

| CloudProcessEvents (Vorschau) | Cloudprozessereignisse für verschiedene Cloudplattformen, die durch die Microsoft Defender für Container des organization geschützt sind |

| DataSecurityBehaviors (Vorschau) | Erkenntnisse zu potenziell verdächtigem Benutzerverhalten, das gegen benutzerdefinierte oder Standardrichtlinien verstößt, die in der Microsoft Purview-Lösungssuite konfiguriert sind |

| DataSecurityEvents (Vorschau) | Informationen zu Benutzeraktivitäten, die gegen benutzerdefinierte oder Standardrichtlinien in der Microsoft Purview-Lösungssuite verstoßen |

| DeviceBaselineComplianceAssessment (Vorschau) | Baseline-Konformitätsbewertung Momentaufnahme, die die status verschiedener Sicherheitskonfigurationen im Zusammenhang mit Baselineprofilen auf Geräten angibt |

| DeviceBaselineComplianceAssessmentKB (Vorschau) | Informationen zu verschiedenen Sicherheitskonfigurationen, die von der Baselinekonformität zum Bewerten von Geräten verwendet werden |

| DeviceBaselineComplianceProfiles (Vorschau) | Baselineprofile, die für die Überwachung der Gerätebaselinekonformität verwendet werden |

| DeviceEvents | Mehrere Ereignistypen, einschließlich Ereignissen, die von Sicherheitskontrollen wie Microsoft Defender Antivirus und Exploit-Schutz ausgelöst werden |

| DeviceFileCertificateInfo | Zertifikatinformationen zu signierten Dateien, die von Zertifikatüberprüfungsereignissen auf Endpunkten abgerufen wurden |

| DeviceFileEvents | Dateierstellung und -änderung sowie andere Dateisystemereignisse |

| DeviceImageLoadEvents | DLL-Ladeereignisse |

| DeviceInfo | Computer-Informationen einschließlich Infos zum Betriebssystem |

| DeviceLogonEvents | Anmeldungen und andere Authentifizierungsereignisse auf Geräten |

| DeviceNetworkEvents | Netzwerkverbindung und zugehörige Ereignisse |

| DeviceNetworkInfo | Netzwerkeigenschaften von Geräten, einschließlich physischen Adaptern, IP- und Mac-Adressen sowie verbundenen Netzwerke und Domänen |

| DeviceProcessEvents | Prozesserstellung und zugehörige Ereignisse |

| DeviceRegistryEvents | Erstellen und Ändern von Registrierungseinträgen |

| DeviceTvmBrowserExtensions (Vorschau) | Browsererweiterungsinstallationen auf Geräten von Microsoft Defender Vulnerability Management |

| DeviceTvmBrowserExtensionsKB (Vorschau) | Browsererweiterungsdetails und Berechtigungsinformationen, die auf der Seite mit den Microsoft Defender Vulnerability Management Browsererweiterungen verwendet werden |

| DeviceTvmCertificateInfo (Vorschau) | Zertifikatinformationen für Geräte im organization von Microsoft Defender Vulnerability Management |

| DeviceTvmHardwareFirmware | Hardware- und Firmwareinformationen von Geräten, wie von Defender Vulnerability Management |

| DeviceTvmInfoGathering | Defender Vulnerability Management Bewertungsereignisse, einschließlich Konfiguration und Zustände der Angriffsfläche |

| DeviceTvmInfoGatheringKB | Metadaten für Bewertungsereignisse, die in der DeviceTvmInfogathering Tabelle erfasst werden |

| DeviceTvmSecureConfigurationAssessment | Microsoft Defender Vulnerability Management Bewertungsereignisse, die die status verschiedener Sicherheitskonfigurationen auf Geräten angeben |

| DeviceTvmSecureConfigurationAssessmentKB | Wissensdatenbank zu verschiedenen Sicherheitskonfigurationen, die von Microsoft Defender Vulnerability Management zum Bewerten von Geräten verwendet werden; umfasst Zuordnungen zu verschiedenen Standards und Benchmarks |

| DeviceTvmSoftwareEvidenceBeta | Beweisinformationen dazu, wo eine bestimmte Software auf einem Gerät erkannt wurde |

| DeviceTvmSoftwareInventory | Inventar der auf Geräten installierten Software, einschließlich deren Versionsinformationen und Status des Supportendes |

| DeviceTvmSoftwareVulnerabilities | Auf Geräten gefundene Softwaresicherheitsrisiken und die Liste der verfügbaren Sicherheitsupdates, die die einzelnen Sicherheitsrisiken beheben |

| DeviceTvmSoftwareVulnerabilitiesKB | Wissensdatenbank veröffentlichter Sicherheitsrisiken, einschließlich der Angabe, ob Exploitcode öffentlich verfügbar ist |

| DisruptionAndResponseEvents (Vorschau) | Automatische Angriffsunterbrechungsereignisse in Microsoft Defender XDR |

| EmailAttachmentInfo | Informationen zu Dateien, die an E-Mails angefügt sind |

| EmailEvents | Microsoft 365-E-Mail-Ereignisse, einschließlich E-Mail-Zustellung und Blockieren von Ereignissen |

| EmailPostDeliveryEvents | Sicherheitsereignisse, die nach der Zustellung auftreten, nachdem Microsoft 365 die E-Mails an das Empfängerpostfach übermittelt hat |

| EmailUrlInfo | Informationen zu URLs in E-Mails |

| ExposureGraphEdges | Microsoft Security Exposure Management Randinformationen des Belichtungsdiagramms bieten Einblick in beziehungen zwischen Entitäten und Ressourcen im Diagramm. |

| ExposureGraphNodes | Microsoft Security Exposure Management Informationen zum Belichtungsdiagrammknoten, zu Organisationsentitäten und deren Eigenschaften |

| GraphApiAuditEvents (Vorschau) | Microsoft Entra ID API-Anforderungen an Microsoft Graph-API für Ressourcen im Mandanten |

| IdentityDirectoryEvents | Ereignisse, die einen lokalen Domänencontroller betreffen, auf dem Active Directory (AD) ausgeführt wird. Diese Tabelle befasst sich mit einer Reihe von identitätsbezogenen Ereignissen sowie mit Systemereignissen auf dem Domänencontroller. |

| IdentityInfo | Kontoinformationen aus verschiedenen Quellen, einschließlich Microsoft Entra ID |

| IdentityLogonEvents | Authentifizierungsereignisse in Active Directory- und Microsoft-Onlinediensten |

| IdentityQueryEvents | Abfragen für Active Directory-Objekte, z. B. Benutzer, Gruppen, Geräte und Domänen |

| MessageEvents (Vorschau) | Gesendete und empfangene Nachrichten in Ihrem organization zum Zeitpunkt der Zustellung |

| MessagePostDeliveryEvents (Vorschau) | Sicherheitsereignisse, die nach der Zustellung einer Microsoft Teams-Nachricht in Ihrem organization |

| MessageUrlInfo (Vorschau) | URLs, die über Microsoft Teams-Nachrichten in Ihrem organization gesendet werden |

| OAuthAppInfo (Vorschau) | Mit Microsoft 365 verbundene OAuth-Anwendungen, die bei Microsoft Entra ID registriert und in der Defender for Cloud Apps App-Governance-Funktion verfügbar sind |

| UrlClickEvents | Sichere Links-Klicks aus E-Mail-Nachrichten, Teams und Office 365-Apps |

Verwandte Themen

- Übersicht über die erweiterte Suche

- Lernen der Abfragesprache

- Arbeiten mit Abfrageergebnissen

- Verwenden freigegebener Abfragen

- Suche über Geräte, E-Mails, Apps und Identitäten hinweg

- Anwenden bewährter Methoden für Abfragen

Tipp

Möchten Sie mehr erfahren? Wenden Sie sich an die Microsoft Security-Community in unserer Tech Community: Microsoft Defender XDR Tech Community.