Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Dieser Artikel enthält einen Workflow zum Pilotieren und Bereitstellen von Microsoft Defender for Office 365 in Ihrem organization. Sie können diese Empfehlungen verwenden, um Microsoft Defender for Office 365 als individuelles Cybersicherheitstool oder als Teil einer End-to-End-Lösung mit Microsoft Defender XDR zu integrieren.

In diesem Artikel wird davon ausgegangen, dass Sie über einen Microsoft 365-Produktionsmandanten verfügen und Microsoft Defender for Office 365 in dieser Umgebung pilotieren und bereitstellen. Bei dieser Vorgehensweise werden alle Einstellungen und Anpassungen beibehalten, die Sie während des Pilotprojekts für Ihre vollständige Bereitstellung konfigurieren.

Defender for Office 365 trägt zu einer Zero Trust Architektur bei, indem sie dazu beiträgt, Geschäftsschäden durch eine Sicherheitsverletzung zu verhindern oder zu reduzieren. Weitere Informationen finden Sie unter Verhindern oder Reduzieren von Geschäftsschäden durch eine Sicherheitsverletzung im Microsoft Zero Trust Adoption Framework.

Tipp

Informationen zum Konfigurieren des Schutzes für Microsoft Teams finden Sie in den folgenden Artikeln:

End-to-End-Bereitstellung für Microsoft Defender XDR

Dies ist Artikel 3 von 6 in einer Reihe, um Ihnen bei der Bereitstellung der Komponenten von Microsoft Defender XDR zu helfen, einschließlich der Untersuchung und Reaktion auf Vorfälle.

Die Artikel in dieser Reihe entsprechen den folgenden Phasen der End-to-End-Bereitstellung:

| Phase | Link |

|---|---|

| A. Starten des Pilotprojekts | Starten des Pilotprojekts |

| B. Pilot und Bereitstellung Microsoft Defender XDR Komponenten |

-

Pilot und Bereitstellung von Defender for Identity - Pilot und Bereitstellung Defender for Office 365 (dieser Artikel) - Pilotversuch und Bereitstellung von Defender für Endpunkt - Pilot und Bereitstellung von Microsoft Defender for Cloud Apps |

| C. Untersuchen und Reagieren auf Bedrohungen | Üben der Untersuchung und Reaktion auf Vorfälle |

Pilot- und Bereitstellungsworkflow für Defender for Office 365

Das folgende Diagramm veranschaulicht einen allgemeinen Prozess zum Bereitstellen eines Produkts oder Diensts in einer IT-Umgebung.

Sie beginnen damit, das Produkt oder die Dienstleistung zu bewerten und zu bewerten, wie es in Ihrem organization funktioniert. Anschließend pilotieren Sie das Produkt oder den Dienst mit einer entsprechend kleinen Teilmenge Ihrer Produktionsinfrastruktur zum Testen, Lernen und Anpassen. Erweitern Sie dann schrittweise den Umfang der Bereitstellung, bis Ihre gesamte Infrastruktur oder organization abgedeckt ist.

Hier sehen Sie den Workflow zum Pilotieren und Bereitstellen von Defender for Office 365 in Ihrer Produktionsumgebung.

Gehen Sie folgendermaßen vor:

- Überwachen und Überprüfen des öffentlichen MX-Eintrags

- Überwachen akzeptierter Domänen

- Überwachen eingehender Connectors

- Aktivieren der Auswertung

- Erstellen von Pilotgruppen

- Konfigurieren des Schutzes

- Funktionen ausprobieren

Hier finden Sie die empfohlenen Schritte für jede Bereitstellungsphase.

| Bereitstellungsphase | Beschreibung |

|---|---|

| Auswerten | Führen Sie die Produktauswertung für Defender for Office 365 aus. |

| Pilotprojekt | Führen Sie die Schritte 1 bis 7 für Pilotgruppen aus. |

| Vollständige Bereitstellung | Konfigurieren Sie die Pilotbenutzergruppen in Schritt 5, oder fügen Sie Benutzergruppen hinzu, um über das Pilotprojekt hinaus zu erweitern und schließlich alle Ihre Benutzerkonten einzubeziehen. |

Defender for Office 365 Architektur und Anforderungen

Das folgende Diagramm veranschaulicht die Basisarchitektur für Microsoft Defender for Office 365, die ein SMTP-Gateway eines Drittanbieters oder eine lokale Integration umfassen kann. Hybride Koexistenzszenarien (d. h. Produktionspostfächer sind sowohl lokal als auch online) erfordern komplexere Konfigurationen und werden in diesem Artikel oder In diesem Evaluierungsleitfaden nicht behandelt.

In der folgenden Tabelle wird diese Abbildung beschrieben.

| Aufruf | Beschreibung |

|---|---|

| 1 | Der Hostserver für den externen Absender führt in der Regel eine öffentliche DNS-Suche für einen MX-Eintrag durch, der den Zielserver zum Weiterleiten der Nachricht bereitstellt. Dieser Verweis kann entweder direkt Exchange Online (EXO) oder ein SMTP-Gateway sein, das für die Weiterleitung für EXO konfiguriert ist. |

| 2 | Exchange Online Protection die eingehende Verbindung aushandelt und überprüft und überprüft die Nachrichtenheader und -inhalte, um zu bestimmen, welche zusätzlichen Richtlinien, Tags oder Verarbeitungen erforderlich sind. |

| 3 | Exchange Online kann in Microsoft Defender for Office 365 integriert werden, um einen erweiterten Bedrohungsschutz, die Risikominderung und die Behebung von Bedrohungen zu bieten. |

| 4 | Eine Nachricht, die nicht böswillig, blockiert oder unter Quarantäne gestellt wird, wird verarbeitet und an den Empfänger in EXO übermittelt, wobei Benutzereinstellungen im Zusammenhang mit Junk-E-Mail, Postfachregeln oder anderen Einstellungen ausgewertet und ausgelöst werden. |

| 5 | Die Integration in lokales Active Directory kann mithilfe von Microsoft Entra Connect aktiviert werden, um E-Mail-aktivierte Objekte und Konten in Microsoft Entra ID und letztendlich Exchange Online zu synchronisieren und bereitzustellen. |

| 6 | Bei der Integration einer lokalen Umgebung empfiehlt es sich, einen Exchange-Server für die unterstützte Verwaltung und Verwaltung von E-Mail-bezogenen Attributen, Einstellungen und Konfigurationen zu verwenden. |

| 7 | Microsoft Defender for Office 365 gibt Signale an Microsoft Defender XDR für erweiterte Erkennung und Reaktion (XDR) weiter. |

Die lokale Integration ist üblich, aber optional. Wenn Ihre Umgebung nur in der Cloud verfügbar ist, funktioniert dieser Leitfaden auch für Sie.

Für ein erfolgreiches Defender for Office 365 Evaluierungs- oder Produktionspiloten sind die folgenden Voraussetzungen erforderlich:

- Alle Ihre Empfängerpostfächer befinden sich derzeit in Exchange Online.

- Ihr öffentlicher MX-Eintrag wird direkt in EOP oder ein SMTP-Gateway (Simple Mail Transfer Protocol) eines Drittanbieters aufgelöst, das dann eingehende externe E-Mails direkt an EOP weitergibt.

- Ihre primäre E-Mail-Domäne ist in Exchange Online als autoritativ konfiguriert.

- Sie haben die verzeichnisbasierte Edgeblockierung (Directory-Based Edge Blocking , DBEB) erfolgreich bereitgestellt und entsprechend konfiguriert. Weitere Informationen finden Sie unter Verwenden von Directory-Based Edge Blocking zum Ablehnen von Nachrichten, die an ungültige Empfänger gesendet werden.

Wichtig

Wenn diese Anforderungen nicht zutreffend sind oder Sie sich noch in einem hybriden Koexistenzszenario befinden, kann eine Microsoft Defender for Office 365 Auswertung komplexere oder erweiterte Konfigurationen erfordern, die in diesem Leitfaden nicht vollständig behandelt werden.

Schritt 1: Überwachen und Überprüfen des öffentlichen MX-Eintrags

Um Microsoft Defender for Office 365 effektiv auszuwerten, ist es wichtig, dass eingehende externe E-Mails über die Exchange Online Protection (EOP) weitergeleitet werden instance, die Ihrem Mandanten zugeordnet sind.

- Erweitern Sie im M365 Admin Portal unter https://admin.microsoft.com... Alle anzeigen, falls erforderlich, erweitern Sie Einstellungen, und wählen Sie dann Domänen aus. Oder verwenden Sie https://admin.microsoft.com/Adminportal/Home#/Domains, um direkt zur Seite Domänen zu wechseln.

- Wählen Sie auf der Seite Domänen Ihre überprüfte E-Mail-Domäne aus, indem Sie auf eine beliebige Stelle des Eintrags klicken, der nicht das Kontrollkästchen ist.

- Wählen Sie im daraufhin geöffneten Flyout mit den Domänendetails die Registerkarte DNS-Einträge aus . Notieren Sie sich den MX-Eintrag, der generiert und Ihrem EOP-Mandanten zugewiesen wird.

- Greifen Sie auf Ihre externe (öffentliche) DNS-Zone zu, und überprüfen Sie den primären MX-Eintrag, der Ihrer E-Mail-Domäne zugeordnet ist:

- Wenn Ihr öffentlicher MX-Eintrag derzeit mit der zugewiesenen EOP-Adresse übereinstimmt (z. B. contoso-com.mail.protection.outlook.com), sollten keine weiteren Routingänderungen erforderlich sein.

- Wenn Ihr öffentlicher MX-Eintrag derzeit in ein Drittanbieter- oder lokales SMTP-Gateway aufgelöst wird, sind möglicherweise zusätzliche Routingkonfigurationen erforderlich.

- Wenn Ihr öffentlicher MX-Eintrag derzeit in lokales Exchange aufgelöst wird, befinden Sie sich möglicherweise weiterhin in einem Hybridmodell, bei dem einige Empfängerpostfächer noch nicht zu EXO migriert wurden.

Schritt 2: Überwachen akzeptierter Domänen

- Erweitern Sie im Exchange Admin Center (EAC) unter https://admin.exchange.microsoft.comden Knoten Nachrichtenfluss, und klicken Sie dann auf Akzeptierte Domänen. Oder verwenden Sie https://admin.exchange.microsoft.com/#/accepteddomains, um direkt zur Seite Akzeptierte Domänen zu wechseln.

- Notieren Sie sich auf der Seite Akzeptierte Domänen den Wert domänentyp für Ihre primäre E-Mail-Domäne.

- Wenn der Domänentyp auf Autorisierend festgelegt ist, wird davon ausgegangen, dass sich alle Empfängerpostfächer für Ihre organization derzeit in Exchange Online befinden.

- Wenn der Domänentyp auf InternalRelay festgelegt ist, befinden Sie sich möglicherweise weiterhin in einem Hybridmodell, in dem sich einige Empfängerpostfächer noch lokal befinden.

Schritt 3: Überwachen eingehender Connectors

- Erweitern Sie im Exchange Admin Center (EAC) unter https://admin.exchange.microsoft.comden Knoten Nachrichtenfluss, und klicken Sie dann auf Connectors. Oder verwenden Sie https://admin.exchange.microsoft.com/#/connectors, um direkt zur Seite Connectors zu wechseln.

- Notieren Sie sich auf der Seite Connectors alle Connectors mit den folgenden Einstellungen:

- Der Wert Von ist Partner-Organisation , die möglicherweise mit einem SMTP-Gateway eines Drittanbieters korreliert.

- Der Wert Von ist Ihre Organisation , was darauf hindeutet, dass Sie sich noch in einem Hybridszenario befindet.

Schritt 4: Aktivieren der Auswertung

Verwenden Sie die hier angegebenen Anweisungen, um Ihre Microsoft Defender for Office 365 Auswertung über das Microsoft Defender-Portal zu aktivieren.

Ausführliche Informationen finden Sie unter Testen Microsoft Defender for Office 365.

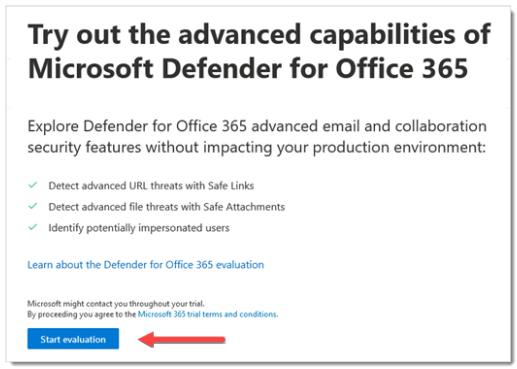

Erweitern Sie im Microsoft Defender-Portal unter https://security.microsoft.comEmail & Zusammenarbeit>Richtlinien & Regeln> wählen Sie Bedrohungsrichtlinien> aus, scrollen Sie nach unten zum Abschnitt Andere, und wählen Sie dann Auswertungsmodus aus. Oder verwenden Sie https://security.microsoft.com/atpEvaluation, um direkt zur Seite Auswertungsmodus zu wechseln.

Klicken Sie auf der Seite Auswertungsmodus auf Auswertung starten.

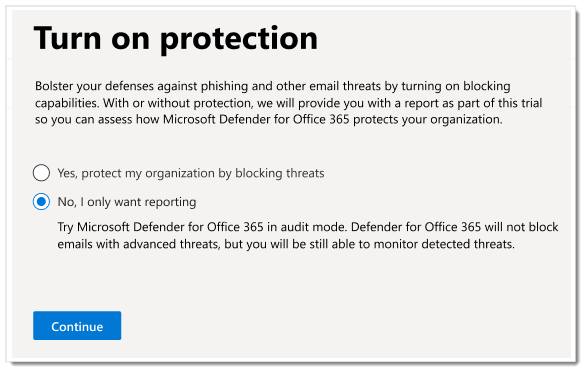

Wählen Sie im Dialogfeld Schutz aktivieren die Option Nein, ich möchte nur Berichterstellung aus, und klicken Sie dann auf Weiter.

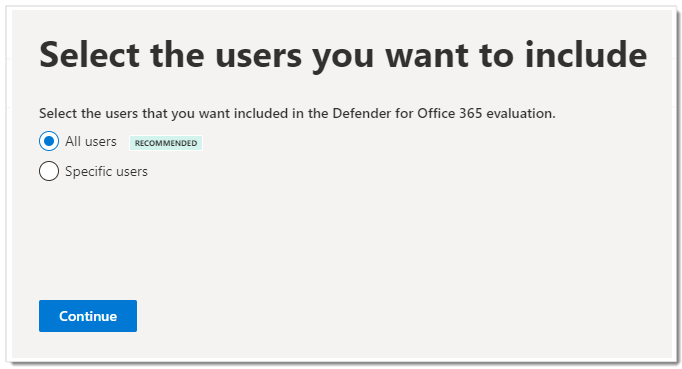

Wählen Sie im Dialogfeld Benutzer auswählen, die Sie einschließen möchten die Option Alle Benutzer aus, und klicken Sie dann auf Weiter.

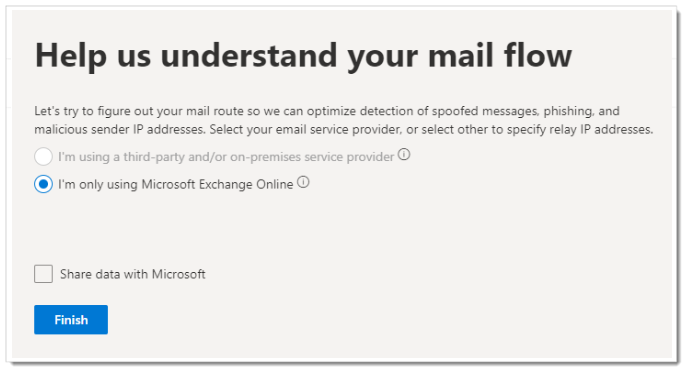

Im Dialogfeld Helfen Sie uns, Ihren Nachrichtenfluss zu verstehen , wird basierend auf unserer Erkennung des MX-Eintrags für Ihre Domäne automatisch eine der folgenden Optionen ausgewählt:

Ich verwende nur Microsoft Exchange Online: Die MX-Einträge für Ihre Domäne verweisen auf Microsoft 365. Da nichts mehr zu konfigurieren ist, klicken Sie auf Fertig stellen.

Ich verwende einen Drittanbieter und/oder einen lokalen Dienstanbieter: Wählen Sie in den kommenden Bildschirmen den Anbieternamen zusammen mit dem eingehenden Connector aus, der E-Mails von dieser Lösung akzeptiert. Sie entscheiden auch, ob Sie eine Exchange Online Nachrichtenflussregel (auch als Transportregel bezeichnet) benötigen, die die Spamfilterung für eingehende Nachrichten vom Schutzdienst oder Gerät eines Drittanbieters überspringt. Klicken Sie nach Abschluss des Vorgangs auf Fertig stellen.

Schritt 5: Erstellen von Pilotgruppen

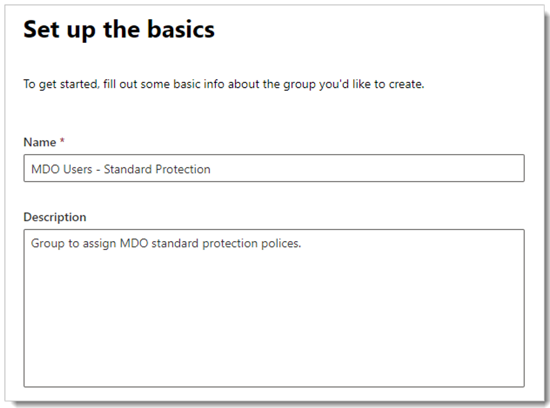

Wenn Sie Microsoft Defender for Office 365 pilotieren, können Sie bestimmte Benutzer pilotieren, bevor Sie Richtlinien für Ihre gesamte organization aktivieren und erzwingen. Das Erstellen von Verteilergruppen kann bei der Verwaltung der Bereitstellungsprozesse helfen. Erstellen Sie beispielsweise Gruppen wie Defender for Office 365 Users – Standard Protection, Defender for Office 365 Users – Strict Protection, Defender for Office 365 Users – Custom Protection oder Defender for Office 365-Benutzer: Ausnahmen.

Es ist möglicherweise nicht offensichtlich, warum "Standard" und "Strict" die Begriffe sind, die für diese Gruppen verwendet werden, aber dies wird deutlich, wenn Sie mehr über Defender for Office 365 Sicherheitsvoreinstellungen erfahren. Die Benennungsgruppen "benutzerdefiniert" und "ausnahmen" sprechen für sich, und obwohl die meisten Ihrer Benutzer unter standard und streng fallen sollten, sammeln benutzerdefinierte Und Ausnahmegruppen wertvolle Daten für Sie zum Verwalten von Risiken.

Verteilergruppen können direkt in Exchange Online erstellt und definiert oder über lokales Active Directory synchronisiert werden.

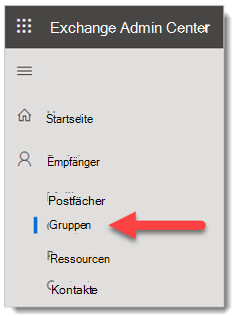

Melden Sie sich beim Exchange Admin Center (EAC) unter https://admin.exchange.microsoft.com mit einem Konto an, dem die Rolle Empfängeradministrator zugewiesen wurde oder dem Gruppenverwaltungsberechtigungen delegiert wurden.

Wechseln Sie zu Empfängergruppen>.

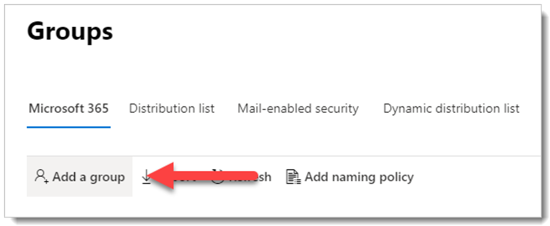

Wählen Sie auf der Seite Gruppen das

Fügen Sie eine Gruppe hinzu.

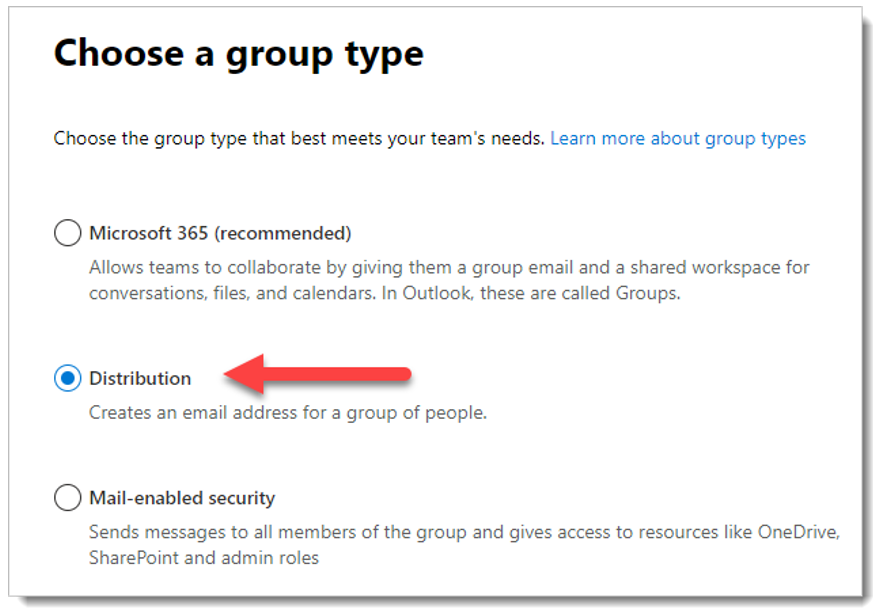

Fügen Sie eine Gruppe hinzu.Wählen Sie für Gruppentyp die Option Verteilung aus, und klicken Sie dann auf Weiter.

Geben Sie der Gruppe einen Namen und optional eine Beschreibung, und klicken Sie dann auf Weiter.

Weisen Sie auf den restlichen Seiten einen Besitzer zu, fügen Sie mitglieder zur Gruppe hinzu, legen Sie die E-Mail-Adresse, Die Einschränkungen für die Teilnahme an der Abreise und andere Einstellungen fest.

Schritt 6: Konfigurieren des Schutzes

Einige Funktionen in Defender for Office 365 sind standardmäßig konfiguriert und aktiviert, aber Sicherheitsvorgänge möchten möglicherweise die Schutzebene von der Standardeinstellung heraufstufen.

Einige Funktionen sind noch nicht konfiguriert. Sie haben die folgenden Optionen zum Konfigurieren des Schutzes (die später einfach geändert werden können):

Zuweisen von Benutzern zu voreingestellten Sicherheitsrichtlinien: Voreingestellte Sicherheitsrichtlinien sind die empfohlene Methode, um schnell ein einheitliches Schutzniveau für alle Funktionen zuzuweisen. Sie können zwischen Standard oder Strengem Schutz wählen. Die Einstellungen für Standard und Strict werden hier in den Tabellen beschrieben. Die Unterschiede zwischen Standard und Strict sind hier in der Tabelle zusammengefasst.

Die Vorteile von voreingestellten Sicherheitsrichtlinien sind, dass Sie Benutzergruppen so schnell wie möglich mithilfe der empfohlenen Einstellungen von Microsoft basierend auf Beobachtungen in den Rechenzentren schützen. Wenn neue Schutzfunktionen hinzugefügt werden und sich die Sicherheitslandschaft ändert, werden die Einstellungen in voreingestellten Sicherheitsrichtlinien automatisch auf unsere empfohlenen Einstellungen aktualisiert.

Der Nachteil von voreingestellten Sicherheitsrichtlinien besteht darin, dass Sie keine der Sicherheitseinstellungen in voreingestellten Sicherheitsrichtlinien anpassen können (Sie können z. B. keine Aktion von "In Junk" in "Junk" in "Quarantäne" oder umgekehrt ändern). Die Ausnahme sind Einträge und optionale Ausnahmen für den Benutzeridentitätswechsel und den Schutz vor Domänenidentitätswechseln, die Sie manuell konfigurieren müssen.

Beachten Sie außerdem, dass voreingestellte Sicherheitsrichtlinien immer vor benutzerdefinierten Richtlinien angewendet werden. Wenn Sie also benutzerdefinierte Richtlinien erstellen und verwenden möchten, müssen Sie Benutzer in diesen benutzerdefinierten Richtlinien von voreingestellten Sicherheitsrichtlinien ausschließen.

Konfigurieren von benutzerdefinierten Schutzrichtlinien: Wenn Sie die Umgebung lieber selbst konfigurieren möchten, vergleichen Sie die Standard-, Standard- und Strict-Einstellungen unter Empfohlene Einstellungen für EOP und Microsoft Defender for Office 365 Sicherheit. Behalten Sie eine Kalkulationstabelle bei, in der Ihr benutzerdefinierter Build abweicht.

Sie können auch das Konfigurationsanalysetool verwenden, um die Einstellungen in Ihren benutzerdefinierten Richtlinien mit den Werten Standard und Strict zu vergleichen.

Ausführliche Informationen zum Auswählen von voreingestellten Sicherheitsrichtlinien im Vergleich zu benutzerdefinierten Richtlinien finden Sie unter Bestimmen Ihrer Schutzrichtlinienstrategie.

Zuweisen voreingestellter Sicherheitsrichtlinien

Es wird empfohlen, dass Sie mit den voreingestellten Sicherheitsrichtlinien in EOP beginnen und schnell Defender for Office 365, indem Sie sie bestimmten Pilotbenutzern oder definierten Gruppen im Rahmen Ihrer Auswertung zuweisen. Voreingestellte Richtlinien bieten eine Basis-Standard-Schutzvorlage oder eine aggressivere Strict-Schutzvorlage, die unabhängig zugewiesen werden kann.

Beispielsweise könnte eine EOP-Bedingung für Pilotauswertungen angewendet werden, wenn die Empfänger Mitglieder einer definierten EOP-Standard Protection-Gruppe sind und dann verwaltet werden, indem Sie der Gruppe Konten hinzufügen oder daraus entfernen.

Ebenso könnte eine Defender for Office 365 Bedingung für Pilotauswertungen angewendet werden, wenn die Empfänger Mitglieder einer definierten Defender for Office 365 Standard Schutzgruppe sind und dann durch Hinzufügen oder Entfernen von Konten über die Gruppe verwaltet werden.

Eine vollständige Anleitung finden Sie unter Verwenden des Microsoft Defender-Portals zum Zuweisen von Standard und Streng voreingestellte Sicherheitsrichtlinien für Benutzer.

Konfigurieren von benutzerdefinierten Schutzrichtlinien

Die vordefinierten richtlinienvorlagen Standard oder Strict Defender for Office 365 bieten Ihren Pilotbenutzern den empfohlenen Basisschutz. Sie können jedoch auch benutzerdefinierte Schutzrichtlinien im Rahmen ihrer Auswertung erstellen und zuweisen.

Es ist wichtig , sich der Rangfolge bewusst zu sein, die diese Schutzrichtlinien bei der Anwendung und Durchsetzung einnehmen, wie unter Rangfolge für voreingestellte Sicherheitsrichtlinien und andere Richtlinien erläutert wird.

Die Erläuterung und Tabelle unter Konfigurieren von Schutzrichtlinien bieten eine praktische Referenz für die erforderlichen Konfigurationen.

Schritt 7: Testen von Funktionen

Nachdem Ihr Pilotprojekt eingerichtet und konfiguriert wurde, ist es hilfreich, sich mit den Tools für Berichterstellung, Überwachung und Angriffssimulation vertraut zu machen, die für Microsoft Defender für Microsoft 365 einzigartig sind.

| Funktion | Beschreibung | Weitere Informationen |

|---|---|---|

| Sicherheitsrisiken-Explorer | Threat Explorer ist ein leistungsstarkes Tool nahezu in Echtzeit, mit dem Security Operations-Teams Bedrohungen untersuchen und darauf reagieren können und Informationen zu erkannter Schadsoftware und Phishing in E-Mails und Dateien in Office 365 sowie andere Sicherheitsbedrohungen und Risiken für Ihre organization anzeigt. | Informationen zu Bedrohungen Explorer |

| Angriffssimulationstraining | Sie können Angriffssimulationstraining im Microsoft Defender-Portal verwenden, um realistische Angriffsszenarien in Ihrem organization auszuführen, die Ihnen helfen, anfällige Benutzer zu identifizieren und zu finden, bevor sich ein echter Angriff auf Ihre Umgebung auswirkt. | Erste Schritte mit dem Angriffssimulationstraining |

| Berichte Dashboard | Klicken Sie im linken Navigationsmenü auf Berichte, und erweitern Sie die Überschrift Email & Zusammenarbeit. In den Email & Berichten zur Zusammenarbeit geht es darum, Sicherheitstrends zu erkennen, von denen einige es Ihnen ermöglichen, Maßnahmen zu ergreifen (über Schaltflächen wie "Zu Übermittlungen wechseln"), und andere, die Trends zeigen. Diese Metriken werden automatisch generiert. |

Anzeigen von E-Mail-Sicherheitsberichten im Microsoft Defender-Portal Anzeigen Defender for Office 365 Berichte im Microsoft Defender-Portal |

SIEM-Integration

Sie können Defender for Office 365 in Microsoft Sentinel oder einen generischen SIEM-Dienst (Security Information and Event Management) integrieren, um die zentralisierte Überwachung von Warnungen und Aktivitäten von verbundenen Apps zu ermöglichen. Mit Microsoft Sentinel können Sie Sicherheitsereignisse in Ihren organization umfassender analysieren und Playbooks für eine effektive und sofortige Reaktion erstellen.

Microsoft Sentinel enthält einen Defender for Office 365-Connector. Weitere Informationen finden Sie unter Verbinden von Warnungen aus Microsoft Defender for Office 365.

Microsoft Defender for Office 365 können auch mithilfe der Office 365 Activity Management-API in andere SIEM-Lösungen integriert werden. Informationen zur Integration mit generischen SIEM-Systemen finden Sie unter Generische SIEM-Integration.

Nächster Schritt

Integrieren Sie die Informationen in Microsoft Defender for Office 365 Security Operations Guide in Ihre SecOps-Prozesse.

Nächster Schritt für die End-to-End-Bereitstellung von Microsoft Defender XDR

Setzen Sie Ihre End-to-End-Bereitstellung von Microsoft Defender XDR mit Pilot und Bereitstellen von Defender für Endpunkt fort.

Tipp

Möchten Sie mehr erfahren? Wenden Sie sich an die Microsoft Security-Community in unserer Tech Community: Microsoft Defender XDR Tech Community.