Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Microsoft Entra ID bietet Unterstützung für die Benutzerbereitstellung für SaaS-Anwendungen von Drittanbietern wie Salesforce, G Suite usw. an. Wenn Sie die Benutzerbereitstellung für eine SaaS-Anwendung eines Drittanbieters aktivieren, steuert das Microsoft Entra Admin Center deren Attributwerte mithilfe von Attributzuordnungen.

Vergewissern Sie sich vor dem Start, dass Sie mit den Konzepten der App-Verwaltung und des Einmaligen Anmeldens (Single Sign-On, SSO) vertraut sind. Sehen Sie sich die Informationen unter den folgenden Links an:

- Schnellstartreihe zur App-Verwaltung in Microsoft Entra ID

- Worum handelt es sich beim einmaligen Anmelden (Single Sign-On, SSO)?

Es ist ein vorkonfigurierter Satz von Attributen und Attributzuordnungen zwischen Microsoft Entra-Benutzerobjekten und den Benutzerobjekten der einzelnen SaaS-Apps verfügbar. Einige Apps verwalten neben Benutzern andere Objekttypen wie beispielsweise Gruppen.

Sie können die Standardattributzuordnungen den Anforderungen Ihres Unternehmens entsprechend anpassen. Dies bedeutet, dass Sie vorhandene Attributzuordnungen ändern oder löschen und neue Attributzuordnungen erstellen können.

Hinweis

Zusätzlich zum Konfigurieren von Attributzuordnungen über die Microsoft Entra-Benutzeroberfläche können Sie die JSON-Darstellung Ihres Schemas überprüfen, herunterladen und bearbeiten.

Bearbeiten von Benutzerattributzuordnungen

Führen Sie diese Schritte aus, um auf die Funktion Zuordnungen für die Benutzerbereitstellung zuzugreifen:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Anwendungsadministrator an.

Navigieren Sie zu Entra ID>Enterprise-Apps.

Eine Liste mit allen konfigurierten Apps wird angezeigt, einschließlich Apps, die aus dem Katalog hinzugefügt wurden.

Wählen Sie eine beliebige App aus, um den App-Verwaltungsbereich zu laden, in dem Sie Berichte anzeigen und App-Einstellungen verwalten können.

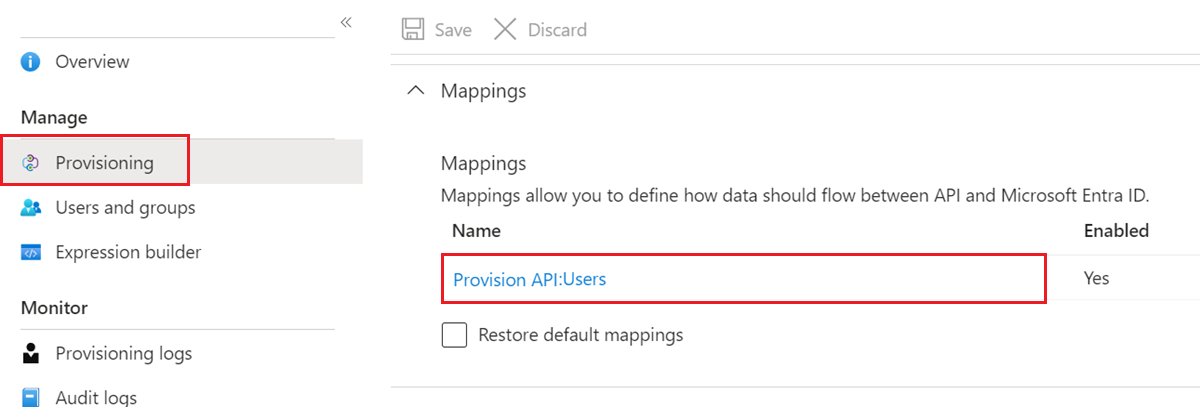

Wählen Sie Bereitstellung aus, um die Einstellungen für die Bereitstellung von Benutzerkonten für die ausgewählte App zu verwalten.

Erweitern Sie Zuordnungen, um die Benutzerattribute anzuzeigen und zu bearbeiten, die zwischen Microsoft Entra ID und Zielanwendung übertragen werden. Wenn die Zielanwendung dies unterstützt, können Sie in diesem Abschnitt auch optional die Bereitstellung von Gruppen und Benutzerkonten konfigurieren.

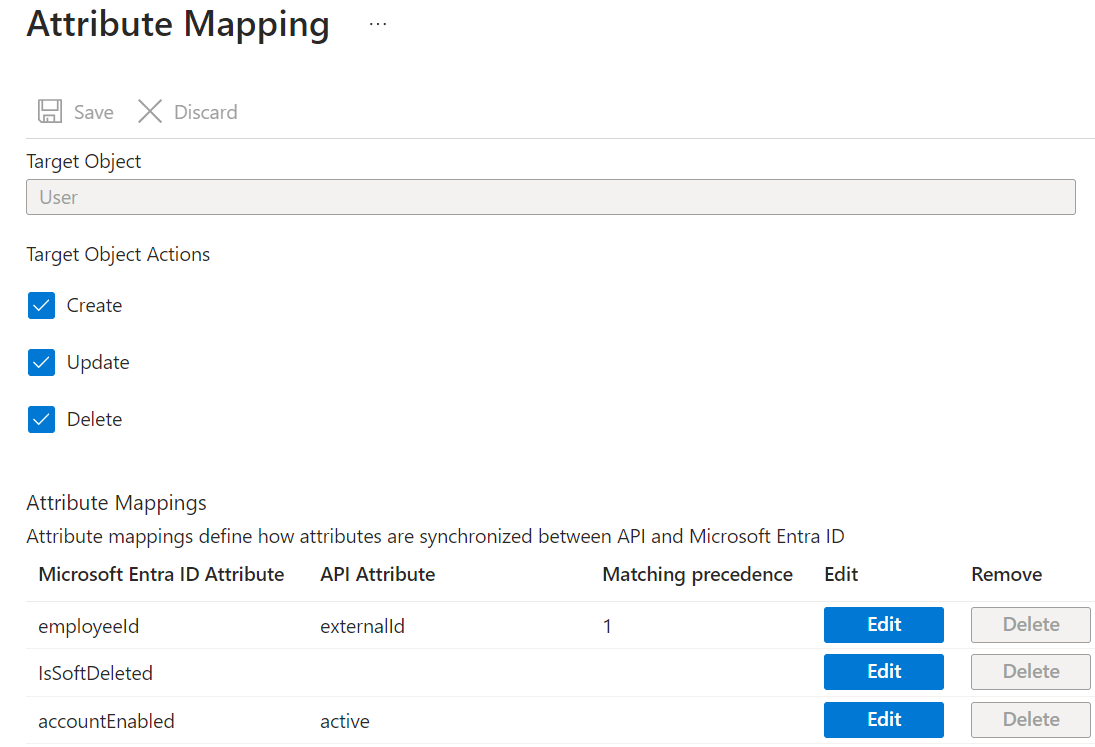

Wählen Sie eine Zuordnungskonfiguration aus, um den zugehörigen Bildschirm Attributzuordnung zu öffnen. SaaS-Anwendungen erfordern bestimmte Attributzuordnungen, um ordnungsgemäß zu funktionieren. Für die erforderlichen Attribute ist das Feature Löschen nicht verfügbar.

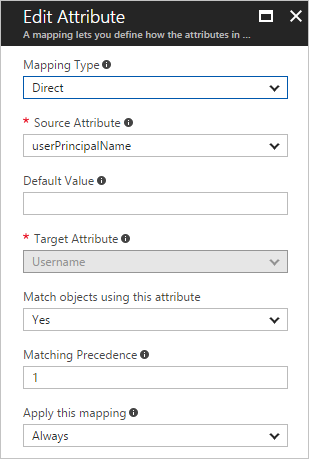

In diesem Screenshot können Sie sehen, dass das Attribut Benutzername eines verwalteten Objekts in Salesforce mit dem Wert userPrincipalName des verknüpften Microsoft Entra-Objekts aufgefüllt wird.

Hinweis

Das Löschen der Auswahl von Erstellen wirkt sich nicht auf vorhandene Benutzer aus. Wenn Erstellen nicht ausgewählt ist, können Sie keine neuen Benutzer erstellen.

Wählen Sie eine vorhandene Attributzuordnung aus, um den Bildschirm Attribut bearbeiten zu öffnen. Hier können Sie die Benutzerattribute bearbeiten, die zwischen Microsoft Entra ID und Zielanwendung übertragen werden.

Grundlegendes zu Attributzuordnungstypen

Mit Attributzuordnungen steuern Sie, wie die Attribute in einer SaaS-Anwendung eines Drittanbieters mit Daten aufgefüllt werden. Vier verschiedene Zuordnungstypen werden unterstützt:

- Direkt: Das Zielattribut wird mit dem Wert eines Attributs des verknüpften Objekts in Microsoft Entra ID aufgefüllt.

- Konstante: Das Zielattribut wird mit einer bestimmten Zeichenfolge aufgefüllt, die Sie angegeben haben.

- Ausdruck: Das Zielattribut wird abhängig vom Ergebnis eines skriptähnlichen Ausdrucks aufgefüllt. Weitere Informationen zu unterstützten Ausdrücken finden Sie unter Schreiben von Ausdrücken für Attributzuordnungen in Microsoft Entra ID.

- Keine: Das Zielattribut bleibt unverändert. Allerdings wird das Zielattribut, wenn es leer sein sollte, mit dem von Ihnen angegebenen Standardwert ausgefüllt.

Zusätzlich zu diesen vier Basistypen unterstützen benutzerdefinierte Attributzuordnungen das Konzept einer optionalen Zuordnung von Standardwerten. Die Standardwertzuordnung stellt sicher, dass ein Zielattribut mit einem Wert aufgefüllt wird, wenn weder in Microsoft Entra ID noch für das Zielobjekt ein Wert vorhanden ist. Bei der üblichen Konfiguration bleibt dieses Feld leer. Weitere Informationen zur Attributzuordnung finden Sie unter Funktionsweise der Anwendungsbereitstellung in Microsoft Entra ID.

Grundlegendes zu Attributzuordnungseigenschaften

Im vorherigen Abschnitt haben Sie die Eigenschaft „Attributzuordnungstyp“ kennengelernt. Zusammen mit dieser Eigenschaft unterstützen Attributzuordnungen auch die Attribute:

- Quellattribut: Das Benutzerattribut aus dem Quellsystem (beispielsweise aus Microsoft Entra ID).

- Zielattribut: Das Benutzerattribut im Zielsystem (Beispiel: ServiceNow).

- Standardwert bei Null (optional): Der Wert, der an das Zielsystem übermittelt wird, wenn das Quellattribut den Wert NULL hat. Dieser Wert wird nur beim Erstellen eines Benutzers bereitgestellt. Beim Aktualisieren eines vorhandenen Benutzers wird „Standardwert wenn NULL“ nicht bereitgestellt. Fügen Sie beispielsweise beim Erstellen eines Benutzers einen Standardwert für die Position hinzu mit dem Ausdruck:

Switch(IsPresent([jobTitle]), "DefaultValue", "True", [jobTitle]). Weitere Informationen über Ausdrücke finden Sie unter Referenz zum Schreiben von Ausdrücken für Attributzuordnungen in Microsoft Entra ID. - Objekte mit diesem Attribut abgleichen: Gibt an, ob diese Zuordnung zum eindeutigen Bestimmen von Benutzenden zwischen Quell- und Zielsystem verwendet werden soll. Wird für

userPrincipalNameoder das E-Mail-Attribut in Microsoft Entra ID verwendet und einem Benutzernamenfeld in einer Zielanwendung zugeordnet. - Rangfolge für Abgleich: Es können mehrere Attribute für den Abgleich festgelegt werden. Falls mehrere vorhanden sind, werden sie entsprechend der in diesem Feld festgelegten Reihenfolge ausgewertet. Sobald eine Übereinstimmung gefunden wird, werden keine weiteren Attribute für den Abgleich mehr ausgewertet. Obwohl Sie beliebig viele übereinstimmende Attribute festlegen können, sollten Sie berücksichtigen, ob die Attribute, die Sie als übereinstimmende Attribute verwenden, tatsächlich eindeutig sind und übereinstimmende Attribute sein müssen. Im Allgemeinen verfügen Kunden in ihrer Konfiguration über ein oder zwei übereinstimmende Attribute.

- Anwenden der Zuordnung

- Immer: Diese Zuordnung wird sowohl bei der Benutzererstellung als auch bei Aktualisierungsaktionen angewendet.

- Nur während der Erstellung: Diese Zuordnung wird nur bei Benutzererstellungsaktionen angewendet.

Abgleichen von Benutzern im Quell- und Zielsystem

Der Microsoft Entra-Bereitstellungsdienst kann sowohl in „Grüne Wiese“-Szenarien (bei denen Benutzer im Zielsystem nicht vorhanden sind) als auch in „Braune Wiese“-Szenarien (bei denen Benutzer im Zielsystem bereits vorhanden sind) bereitgestellt werden. Zur Unterstützung beider Szenarien verwendet der Bereitstellungsdienst das Konzept des Attributabgleichs. Anhand eines oder mehrerer übereinstimmender Attribute können Sie bestimmen, wie ein Benutzer im Quellsystem eindeutig identifiziert und mit dem Benutzer im Zielsystem abgeglichen wird. Identifizieren Sie im Rahmen der Planung Ihrer Bereitstellung das Attribut, das zur eindeutigen Identifizierung eines Benutzers im Quell-und Zielsystem verwendet werden kann. Zu berücksichtigende Punkte:

- Übereinstimmende Attribute sollten eindeutig sein: Kunden verwenden häufig Attribute wie „userPrincipalName“, „mail“ oder „objectID“ als übereinstimmendes Attribut.

- Mehrere Attribute können als übereinstimmende Attribute verwendet werden: Sie können mehrere Attribute definieren, die beim Abgleich von Benutzenden ausgewertet werden sollen, und auch die Auswertungsreihenfolge angeben (auf der Benutzeroberfläche als „Rangfolge für Abgleich“ definiert). Wenn Sie beispielsweise drei Attribute als übereinstimmende Attribute definieren und ein Benutzer nach der Auswertung der ersten beiden Attribute eindeutig zugeordnet werden kann, wertet der Dienst das dritte Attribut nicht mehr aus. Der Dienst wertet übereinstimmende Attribute in der angegebenen Reihenfolge aus und beendet die Auswertung, wenn eine Übereinstimmung gefunden wird.

- Der Wert in der Quelle und der Wert im Ziel müssen nicht genau übereinstimmen: Der Wert im Ziel kann eine Funktion des Werts in der Quelle sein. Daher könnten die Attribute „emailAddress“ im Quellsystem und „userPrincipalName“ im Zielsystem anhand einer Funktion des Attributs „emailAddress“ abgeglichen werden, bei der einige Zeichen durch einen konstanten Wert ersetzt werden.

- Der Abgleich anhand einer Kombination von Attributen wird nicht unterstützt: Die meisten Anwendungen unterstützen keine Abfragen, die auf zwei Eigenschaften basieren. Daher ist es nicht möglich, einen Abgleich basierend auf einer Kombination von Attributen durchzuführen. Es ist möglich, einzelne Eigenschaften nacheinander auszuwerten.

- Alle Benutzenden müssen über einen Wert für mindestens ein übereinstimmendes Attribut verfügen: Wenn Sie ein übereinstimmendes Attribut definieren, müssen im Quellsystem alle Benutzenden einen Wert für dieses Attribut aufweisen. Wenn Sie beispielsweise „userPrincipalName“ als übereinstimmendes Attribut definieren, müssen alle Benutzer über das Attribut „userPrincipalName“ verfügen. Wenn Sie mehrere übereinstimmende Attribute (z. B. „extensionAttribute1“ und „mail“) definieren, müssen nicht alle Benutzer das gleiche übereinstimmende Attribut aufweisen. Ein Benutzer könnte über das Attribut „extensionAttribute1“, aber nicht über das Attribut „mail“, ein anderer Benutzer über „mail“, aber nicht über „extensionAttribute1“ verfügen.

- Die Zielanwendung muss das Filtern nach dem übereinstimmenden Attribut unterstützen: Anwendungsentwickler können bei ihrer Benutzer- oder Gruppen-API das Filtern nach einer Teilmenge von Attributen erlauben. Bei Anwendungen im Katalog stellen wir sicher, dass die Standardattributzuordnung für ein Attribut gilt, das die API der Zielanwendung beim Filtern unterstützt. Wenn Sie das standardmäßige übereinstimmende Attribut für die Zielanwendung ändern, müssen Sie anhand der Dokumentation für die Drittanbieter-API sicherstellen, dass nach dem Attribut gefiltert werden kann.

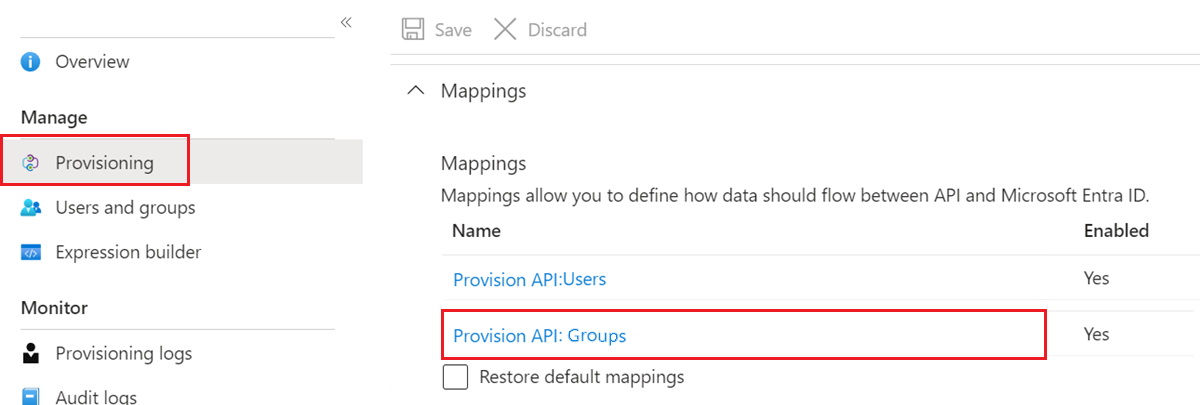

Bearbeiten von Gruppenattributzuordnungen

Einige ausgewählte Anwendungen (z. B. ServiceNow, Box und G Suite) bieten die Möglichkeit, Gruppen- und Benutzerobjekte bereitzustellen. Gruppenobjekte können zusätzlich zu den Gruppenmitgliedern Gruppeneigenschaften wie Anzeigenamen und E-Mail-Aliase enthalten.

Die Gruppenbereitstellung kann optional aktiviert oder deaktiviert werden, indem Sie die Gruppenzuordnung unter Zuordnungen auswählen und die Einstellung Aktiviert auf dem Bildschirm Attributzuordnung auf die gewünschte Option festlegen.

Die Attribute, die zusammen mit den Gruppenobjekten bereitgestellt werden, können wie Benutzerobjekte angepasst werden (siehe obige Beschreibung).

Tipp

Die Bereitstellung von Gruppenobjekten (Eigenschaften und Mitglieder) unterscheidet sich vom Konzept der Zuweisung von Gruppen zu einer Anwendung. Es ist möglich, einer Anwendung eine Gruppe zuzuweisen, aber nur die in der Gruppe enthaltenen Benutzerobjekte bereitzustellen. Die Bereitstellung vollständiger Gruppenobjekte ist nicht erforderlich, um Gruppen in Zuweisungen zu verwenden.

Bearbeiten der Liste unterstützter Attribute

Die unterstützten Benutzerattribute für eine bestimmte Anwendung sind vorkonfiguriert. Die Benutzerverwaltungs-APIs der meisten Anwendungen unterstützen nicht die Schemaerkennung. Daher ist der Microsoft Entra-Bereitstellungsdienst nicht in der Lage, die Liste der unterstützten Attribute dynamisch zu generieren, indem er Aufrufe an die Anwendung richtet.

Einige Anwendungen unterstützen jedoch benutzerdefinierte Attribute, die der Microsoft Entra-Bereitstellungsdienst lesen und in die er schreiben kann. Um ihre Definitionen in das Microsoft Entra Admin Center einzugeben, aktivieren Sie im unteren Bereich des Bildschirms Attributzuordnung das Kontrollkästchen Erweiterte Optionen anzeigen und wählen dann für Ihre App Attributliste bearbeiten aus.

Folgende Anwendungen und Systeme unterstützen die Anpassung der Attributliste:

- Salesforce

- ServiceNow

- Workday in Active Directory/Workday in Microsoft Entra ID

- SuccessFactors in Active Directory/SuccessFactors in Microsoft Entra ID

- Microsoft Entra ID (Standardattribute der Microsoft Entra ID-Graph-API und benutzerdefinierte Verzeichniserweiterungen werden unterstützt). Weitere Informationen zum Erstellen von Erweiterungen finden Sie unter Synchronisieren von Erweiterungsattributen für die Microsoft Entra-Anwendungsbereitstellung und Bekannte Probleme für die Bereitstellung in Microsoft Entra ID Directory.

- Apps, die System for Cross-Domain Identity Management (SCIM) 2.0 unterstützen

- Microsoft Entra ID unterstützt das Rückschreiben in Workday oder SuccessFactors für XPATH- und JSONPath-Metadaten. Microsoft Entra ID unterstützt keine neuen Workday- oder SuccessFactors-Attribute, die nicht im Standardschema enthalten sind.

Hinweis

Die Bearbeitung der Liste der unterstützten Attribute empfiehlt sich nur für Administrator*innen, die das Schema ihrer Anwendungen und Systeme angepasst haben und aus erster Hand wissen, wie ihre benutzerdefinierten Attribute definiert wurden bzw. ob ein Quellattribut nicht automatisch in der Microsoft Entra Admin Center-Benutzeroberfläche angezeigt wird. Dies erfordert mitunter Kenntnisse der von einer Anwendung oder einem System bereitgestellten APIs und Entwicklertools. Die Möglichkeit zum Bearbeiten der Liste unterstützter Attribute ist standardmäßig gesperrt, aber Kunden können die Funktion aktivieren, indem sie zur folgenden URL navigieren: https://portal.azure.com/?Microsoft_AAD_Connect_Provisioning_forceSchemaEditorEnabled=true. Anschließend können Sie zu Ihrer Anwendung navigieren, um die Attributliste anzuzeigen.

Hinweis

Wenn ein Verzeichniserweiterungsattribut in Microsoft Entra ID nicht automatisch in Ihrer Dropdownliste für die Attributzuordnung angezeigt wird, können Sie es manuell der „Microsoft Entra-Attributliste“ hinzufügen. Beachten Sie beim manuellen Hinzufügen von Microsoft Entra-Verzeichniserweiterungsattributen zu Ihrer Bereitstellungs-App, dass bei den Namen von Verzeichniserweiterungsattributen die Groß-/Kleinschreibung beachtet wird. Beispiel: Wenn Sie über ein Verzeichniserweiterungsattribut namens extension_53c9e2c0exxxxxxxxxxxxxxxx_acmeCostCenter verfügen, stellen Sie sicher, dass Sie es im gleichen Format eingeben, das im Verzeichnis definiert ist. Die Bereitstellung von mehrwertigen Attributen für Verzeichniserweiterungen wird nicht unterstützt.

Wenn Sie die Liste der unterstützten Attribute bearbeiten, werden die folgenden Eigenschaften bereitgestellt:

- Name: Der im Schema des Zielobjekts definierte Systemname des Attributs.

- Typ: Der im Schema des Zielobjekts definierte Datentyp, den das Attribut speichert. Möglich ist einer der folgenden Typen:

- Binary: Das Attribut enthält Binärdaten.

- Boolean: Das Attribut enthält den Wert „True“ oder „False“.

- DateTime: Attribut enthält eine Datumszeichenfolge.

- Integer: Das Attribut enthält eine ganze Zahl.

- Reference: Das Attribut enthält eine ID, die auf einen in einer anderen Tabelle in der Zielanwendung gespeicherten Wert verweist.

- String: Das Attribut enthält eine Textzeichenfolge.

- Primärschlüssel? Gibt an, ob das Attribut als Primärschlüsselfeld im Schema des Zielobjekts definiert ist.

- Erforderlich? Gibt an, ob das Attribut in der Zielanwendung oder im Zielsystem aufgefüllt werden muss.

- Mehrwertig? Gibt an, ob das Attribut mehrere Werte unterstützt.

- Genaue Schreibweise? Gibt an, ob die Attributwerte unter Berücksichtigung der Groß-/Kleinschreibung ausgewertet werden.

- API-Ausdruck: Verwenden Sie diese Eigenschaft nur, wenn Sie in der Dokumentation für einen bestimmten Bereitstellungsconnector (z. B. Workday) dazu aufgefordert werden.

- Referenziertes Objektattribut: Im Fall eines Attributs vom Typ „Reference“ können Sie in diesem Menü die Tabelle und das Attribut in der Zielanwendung auswählen, die den zugehörigen Wert für das Attribut enthält. Bei einem Attribut mit dem Namen „Abteilung“, dessen gespeicherter Wert auf ein Objekt in einer separaten Tabelle „Abteilungen“ verweist, würden Sie beispielsweise

Departments.Nameauswählen. Die Verweistabellen und die Felder für die primäre ID, die für eine bestimmte Anwendung unterstützt werden, sind vorkonfiguriert und können im Microsoft Entra Admin Center nicht bearbeitet werden. Sie können diese jedoch mithilfe der Microsoft Graph-API bearbeiten.

Bereitstellen eines benutzerdefinierten Erweiterungsattributs für eine SCIM-konforme Anwendung

Die SCIM-Kommentaranforderung (Request for Comments, RFC) definiert ein zentrales Benutzer- und Gruppenschema, erlaubt aber gleichzeitig die Erweiterung des Schemas, um spezifische Anwendungsanforderungen zu erfüllen. So fügen Sie einer SCIM-Anwendung ein benutzerdefiniertes Attribut hinzu

- Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Anwendungsadministrator an.

- Navigieren Sie zu Entra ID>Enterprise-Apps.

- Wählen Sie Ihre Anwendung und dann Bereitstellung aus.

- Wählen Sie unter Zuordnungen das Objekt (Benutzer oder Gruppe) aus, für das Sie ein benutzerdefiniertes Attribut hinzufügen möchten.

- Wählen Sie am unteren Rand der Seite die Option Erweiterte Optionen anzeigen aus.

- Wählen Sie Attributliste für Anwendungsname bearbeiten aus.

- Geben Sie unten in der Attributliste Informationen zum benutzerdefinierten Attribut in den angezeigten Feldern ein. Wählen Sie dann Attribut hinzufügen aus.

Für SCIM-Anwendungen muss der Attributname dem Muster im Beispiel folgen. „CustomExtensionName“ und „CustomAttribute“ können gemäß den Anforderungen Ihrer Anwendung angepasst werden. Beispiel: urn:ietf:params:scim:schemas:extension:CustomExtensionName:2.0:User:CustomAttribute

Diese Anweisungen gelten nur für SCIM-konforme Anwendungen. Anwendungen wie ServiceNow und Salesforce sind nicht mittels SCIM mit Microsoft Entra ID integriert. Aus diesem Grund benötigen sie nicht diesen spezifischen Namespace, wenn ein benutzerdefiniertes Attribut hinzugefügt wird.

Benutzerdefinierte Attribute können keine referenziellen Attribute, komplexe Attribute oder Attribute mit mehreren Werten sein. Benutzerdefinierte Erweiterungsattribute, die komplex sind oder mehrere Werten beinhalten, werden derzeit nur für Anwendungen im Katalog unterstützt. Der benutzerdefinierte Erweiterungsschemaheader wird im Beispiel weggelassen, da er nicht in Anforderungen vom SCIM-Client in Microsoft Entra gesendet wird.

Beispieldarstellung einer benutzenden Person mit einem Erweiterungsattribut:

{

"schemas": [

"urn:ietf:params:scim:schemas:core:2.0:User",

"urn:ietf:params:scim:schemas:extension:enterprise:2.0:User"

],

"userName": "bjensen",

"id": "48af03ac28ad4fb88478",

"externalId": "bjensen",

"name": {

"formatted": "Ms. Barbara J Jensen III",

"familyName": "Jensen",

"givenName": "Barbara"

},

"urn:ietf:params:scim:schemas:extension:enterprise:2.0:User": {

"employeeNumber": "701984",

"costCenter": "4130",

"organization": "Universal Studios",

"division": "Theme Park",

"department": "Tour Operations",

"manager": {

"value": "26118915-6090-4610-87e4-49d8ca9f808d",

"$ref": "../Users/26118915-6090-4610-87e4-49d8ca9f808d",

"displayName": "John Smith"

}

},

"urn:ietf:params:scim:schemas:extension:CustomExtensionName:2.0:User": {

"CustomAttribute": "701984",

},

"meta": {

"resourceType": "User",

"created": "2010-01-23T04:56:22Z",

"lastModified": "2011-05-13T04:42:34Z",

"version": "W\/\"3694e05e9dff591\"",

"location": "https://example.com/v2/Users/00aa00aa-bb11-cc22-dd33-44ee44ee44ee"

}

}

Bereitstellen einer Rolle für eine SCIM-App

Führen Sie die Schritte in diesem Beispiel aus, um Ihrer Anwendung Anwendungsrollen für ein Benutzerkonto zuzuweisen. Die Beschreibung gilt speziell für benutzerdefinierte SCIM-Anwendungen. Verwenden Sie bei Kataloganwendungen wie Salesforce und ServiceNow die vordefinierten Rollenzuordnungen. In der Auflistung wird beschrieben, wie Sie das Attribut „AppRoleAssignments“ in das von Ihrer Anwendung erwartete Format umwandeln.

- Das Zuordnen des Attributs appRoleAssignment in Microsoft Entra ID zu einer Rolle in Ihrer Anwendung setzt voraus, dass Sie das Attribut mithilfe eines Ausdrucks umwandeln. Das Attribut „appRoleAssignment“ sollte einem Rollenattribut nicht direkt zugeordnet werden, ohne dass ein Ausdruck für das Parsen der Rollendetails verwendet wird.

Hinweis

Bei der Bereitstellung von Rollen aus Unternehmensanwendungen definiert der SCIM-Standard die Attribute von Unternehmensbenutzerrollen anders. Weitere Informationen finden Sie unter Entwickeln eines SCIM-Endpunkts und Planen seiner Bereitstellung in Microsoft Entra ID.

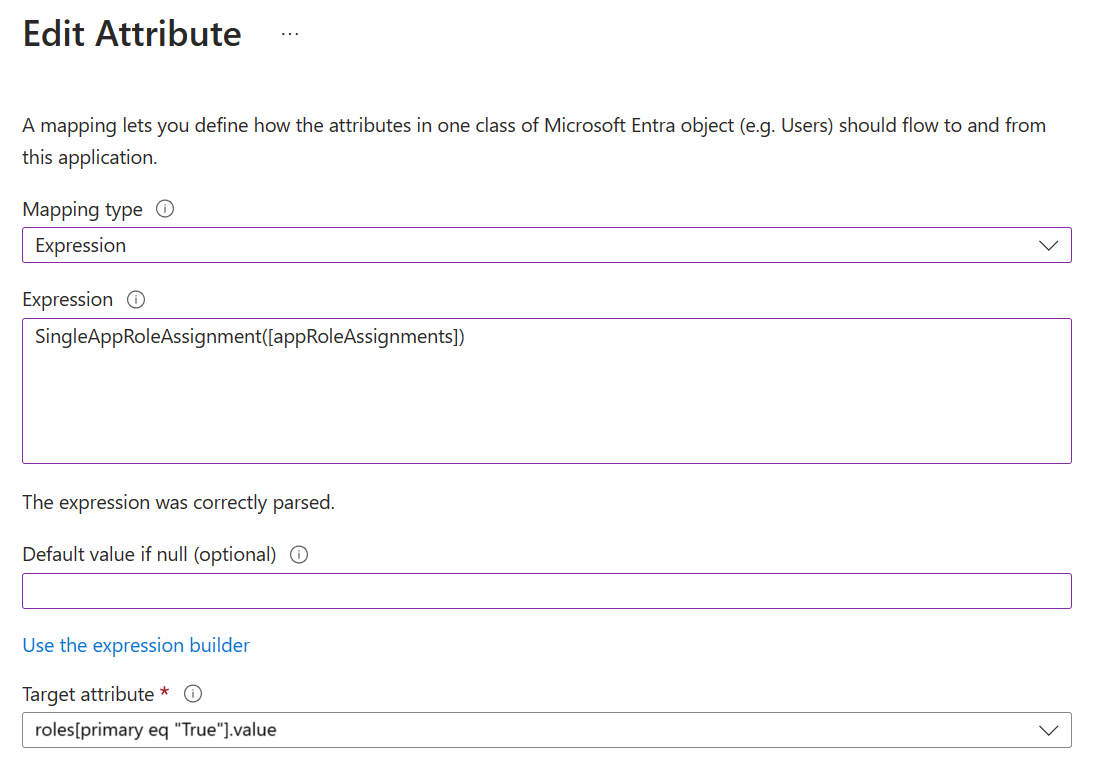

SingleAppRoleAssignment

Einsatzgebiete: Verwenden Sie den Ausdruck „SingleAppRoleAssignment“, um eine einzelne Rolle für eine benutzende Person bereitzustellen und die primäre Rolle anzugeben.

Vorgehensweise zur Konfiguration: Navigieren Sie anhand der beschriebenen Schritte zur Seite mit den Attributzuordnungen, und verwenden Sie für die Zuordnung zum Rollenattribut den Ausdruck „SingleAppRoleAssignment“. Es gibt drei Rollenattribute, die sie auswählen können (roles[primary eq "True"].display, roles[primary eq "True"].type und roles[primary eq "True"].value). Sie können ein beliebiges Rollenattribut oder alle Attribute in Ihre Zuordnungen einbeziehen. Wenn Sie mehr als ein Attribut einbeziehen möchten, fügen Sie einfach eine neue Zuordnung hinzu und schließen das Attribut als Zielattribut ein.

Zu beachtende Aspekte

- Stellen Sie sicher, dass Benutzern jeweils nur eine Rolle zugeordnet ist. Es gibt keine Garantie, welche Rolle bereitgestellt wird.

- Überprüfen Sie das Attribut

SingleAppRoleAssignments. Das Attribut ist mit der Einstellung des Bereichs aufSync All users and groupsnicht kompatibel.

Beispielanforderung (POST)

{

"schemas": [

"urn:ietf:params:scim:schemas:core:2.0:User"

],

"externalId": "alias",

"userName": "alias@contoso.OnMicrosoft.com",

"active": true,

"displayName": "First Name Last Name",

"meta": {

"resourceType": "User"

},

"roles": [

{

"primary": true,

"type": "WindowsAzureActiveDirectoryRole",

"value": "Admin"

}

]

}

Beispielausgabe (PATCH)

{

"schemas": [

"urn:ietf:params:scim:api:messages:2.0:PatchOp"

],

"Operations": [

{

"op": "Add",

"path": "roles",

"value": [

{

"value": "{\"id\":\"06b07648-ecfe-589f-9d2f-6325724a46ee\",\"value\":\"25\",\"displayName\":\"Role1234\"}"

}

]

}

]

}

Die PATCH- und die POST-Anforderung haben ein unterschiedliches Anforderungsformat. Um sicherzustellen, dass die PATCH- und die POST-Anforderung im selben Format gesendet werden, können Sie das Featureflag verwenden, das hier beschrieben ist.

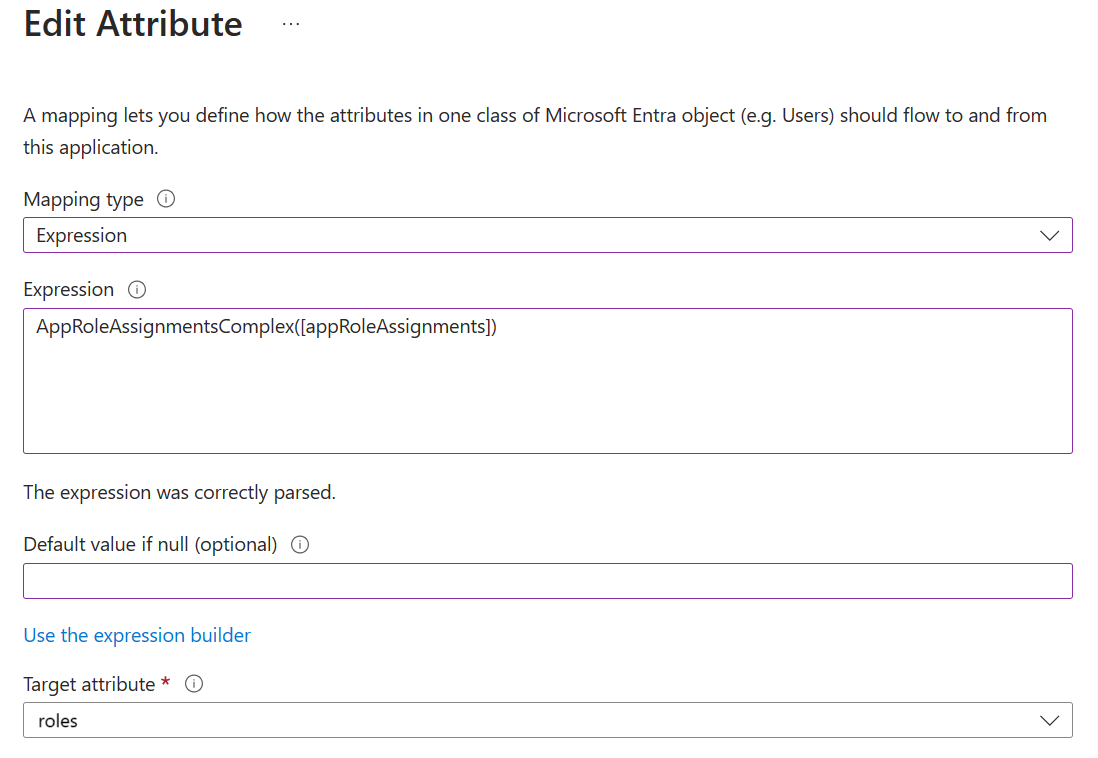

AppRoleAssignmentsComplex

Einsatzgebiete: Verwenden Sie den Ausdruck „AppRoleAssignmentsComplex“, um mehrere Rollen für eine benutzende Person bereitzustellen.

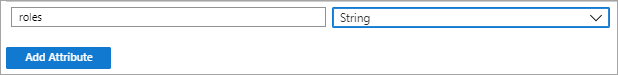

Vorgehensweise zur Konfiguration: Bearbeiten Sie die Liste der unterstützten Attribute wie beschrieben, um ein neues Attribut für Rollen einzubeziehen:

Verwenden Sie dann den Ausdruck „AppRoleAssignmentsComplex“, um das benutzerdefinierte Rollenattribut zuzuordnen, wie in der Abbildung gezeigt:

Zu beachtende Aspekte

- Alle Rollen werden mit „primary = false“ bereitgestellt.

- Das Attribut

idist in SCIM-Rollen nicht erforderlich. Verwenden Sie stattdessen dasvalue-Attribut. Wenn das Attributvaluebeispielsweise den Namen oder den Bezeichner der Rolle enthält, verwenden Sie es zur Bereitstellung der Rolle. Sie können das Feature-Flag hier verwenden, um das ID-Attributproblem zu beheben. Es reicht jedoch nicht immer aus, sich nur auf das Attribut Wert zu verlassen, z. B. wenn es mehrere Rollen mit demselben Namen oder Identifikator gibt. In bestimmten Fällen kann es notwendig sein, das Attribut ID zu verwenden, um die Rolle ordnungsgemäß bereitzustellen

Beschränkungen

- AppRoleAssignmentsComplex ist mit dem Festlegen des Bereichs auf „Alle Benutzer und Gruppen synchronisieren“ nicht kompatibel.

Beispielanforderung (POST)

{

"schemas": [

"urn:ietf:params:scim:schemas:core:2.0:User"

],

"externalId": "alias",

"userName": "alias@contoso.OnMicrosoft.com",

"active": true,

"displayName": "First Name Last Name",

"meta": {

"resourceType": "User"

},

"roles": [

{

"primary": false,

"type": "WindowsAzureActiveDirectoryRole",

"displayName": "Admin",

"value": "Admin"

},

{

"primary": false,

"type": "WindowsAzureActiveDirectoryRole",

"displayName": "User",

"value": "User"

}

]

}

Beispielausgabe (PATCH)

{

"schemas": [

"urn:ietf:params:scim:api:messages:2.0:PatchOp"

],

"Operations": [

{

"op": "Add",

"path": "roles",

"value": [

{

"value": "{\"id\":\"06b07648-ecfe-589f-9d2f-6325724a46ee\",\"value\":\"Admin\",\"displayName\":\"Admin\"}"

},

{

"value": "{\"id\":\"06b07648-ecfe-599f-9d2f-6325724a46ee\",\"value\":\"User\",\"displayName\":\"User\"}"

}

]

}

]

}

AssertiveAppRoleAssignmentsComplex (empfohlen für komplexe Rollen)

Einsatzgebiete: Verwenden Sie „AssertiveAppRoleAssignmentsComplex“, um PATCH Replace-Funktionalität zu aktivieren. Bei SCIM-Anwendungen, die mehrere Rollen unterstützen, wird dadurch sichergestellt, dass die in Microsoft Entra ID entfernten Rollen auch in der Zielanwendung entfernt werden. Die Ersetzungsfunktionalität entfernt auch alle zusätzlichen Rollen des Benutzers, die nicht in Entra ID enthalten sind

Der Unterschied zwischen AppRoleAssignmentsComplex und AssertiveAppRoleAssignmentsComplex ist der Modus des Patchaufrufs und der Auswirkung auf das Zielsystem. Ersterer fügt nur PATCH hinzu und entfernt daher keine bestehenden Rollen auf dem Zielsystem. Letzterer ersetzt PATCH, wodurch Rollen im Zielsystem entfernt werden, wenn sie dem Benutzer in der Entra ID nicht zugewiesen wurden.

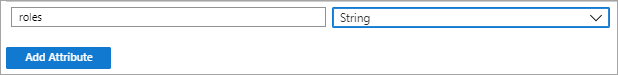

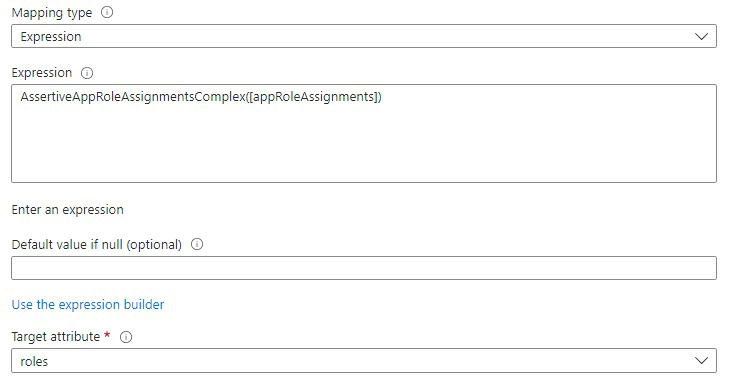

Vorgehensweise zur Konfiguration: Bearbeiten Sie die Liste der unterstützten Attribute wie beschrieben, um ein neues Attribut für Rollen einzubeziehen:

Verwenden Sie dann den Ausdruck „AssertiveAppRoleAssignmentsComplex“, um das benutzerdefinierte Rollenattribut zuzuordnen, wie in der folgenden Abbildung gezeigt:

Zu beachtende Aspekte

- Alle Rollen werden mit „primary = false“ bereitgestellt.

- Das Attribut

idist in SCIM-Rollen nicht erforderlich. Verwenden Sie stattdessen dasvalue-Attribut. Wenn das Attributvaluebeispielsweise den Namen oder den Bezeichner der Rolle enthält, verwenden Sie es zur Bereitstellung der Rolle. Sie können das Feature-Flag hier verwenden, um das ID-Attributproblem zu beheben. Es reicht jedoch nicht immer aus, sich nur auf das Attribut Wert zu verlassen, z. B. wenn es mehrere Rollen mit demselben Namen oder Identifikator gibt. In bestimmten Fällen kann es notwendig sein, das Attribut ID zu verwenden, um die Rolle ordnungsgemäß bereitzustellen

Beschränkungen

- AssertiveAppRoleAssignmentsComplex ist mit dem Festlegen des Bereichs auf „Alle Benutzer und Gruppen synchronisieren“ nicht kompatibel.

Beispielanforderung (POST)

{

"schemas": [

"urn:ietf:params:scim:schemas:core:2.0:User"

],

"externalId": "contoso",

"userName": "contoso@alias.onmicrosoft.com",

"active": true,

"roles": [

{

"primary": false,

"type": "WindowsAzureActiveDirectoryRole",

"display": "User",

"value": "User"

},

{

"primary": false,

"type": "WindowsAzureActiveDirectoryRole",

"display": "Test",

"value": "Test"

}

]

}

Beispielausgabe (PATCH)

{

"schemas": [

"urn:ietf:params:scim:api:messages:2.0:PatchOp"

],

"Operations": [

{

"op": "replace",

"path": "roles",

"value": [

{

"primary": false,

"type": "WindowsAzureActiveDirectoryRole",

"display": "User",

"value": "User"

},

{

"primary": false,

"type": "WindowsAzureActiveDirectoryRole",

"display": "Test",

"value": "Test"

}

]

}

]

}

Bereitstellen eines Attributs mit mehreren Werten

Bestimmte Attribute wie „phoneNumbers“ und „emails“ sind mehrwertige Attribute, bei denen Sie verschiedene Arten von Telefonnummern oder E-Mails angeben müssen. Verwenden Sie den Ausdruck für Attribute mit mehreren Werten. Mit ihm können Sie den Attributtyp angeben und diesen dem entsprechenden Microsoft Entra-Benutzerattribut für den Wert zuordnen.

phoneNumbers[type eq "work"].valuephoneNumbers[type eq "mobile"].valuephoneNumbers[type eq "fax"].value

{

"schemas": [

"urn:ietf:params:scim:schemas:core:2.0:User"

],

"phoneNumbers": [

{

"value": "555-555-5555",

"type": "work"

},

{

"value": "555-555-5555",

"type": "mobile"

},

{

"value": "555-555-5555",

"type": "fax"

}

]

}

Wiederherstellen der Standardattribute und Attributzuordnungen

Sollten Sie noch einmal von vorn anfangen und Ihre vorhandenen Zuordnungen auf den Standardzustand zurücksetzen müssen, können Sie das Kontrollkästchen Standardzuordnungen wiederherstellen aktivieren und die Konfiguration speichern. Dadurch werden alle Zuordnungen und Bereichsfilter auf den Zustand zurückgesetzt, den sie beim Hinzufügen der Anwendung zum Microsoft Entra-Mandanten aus dem Anwendungskatalog aufweisen.

Durch die Auswahl dieser Option wird eine Neusynchronisierung aller Benutzer erzwungen, während der Bereitstellungsdienst ausgeführt wird.

Wichtig

Es wird dringend empfohlen, vor dem Aufrufen dieser Option Bereitstellungsstatus auf Aus festzulegen.

Wichtige Informationen

- Microsoft Entra ID stellt eine effiziente Implementierung eines Synchronisierungsprozesses zur Verfügung. In einer initialisierten Umgebung werden nur Objekte, die eine Aktualisierung erfordern, während eines Synchronisierungszyklus verarbeitet.

- Das Aktualisieren von Attributzuordnungen hat Auswirkungen auf die Leistung eines Synchronisierungszyklus. Nach einer Aktualisierung der Attributzuordnungskonfiguration müssen alle verwalteten Objekte erneut ausgewertet werden.

- Es hat sich bewährt, die Anzahl der aufeinanderfolgenden Änderungen an Attributzuordnungen so gering wie möglich zu halten.

- Das Hinzufügen eines Fotoattributs, das für eine App bereitgestellt werden soll, wird derzeit nicht unterstützt, da Sie das Format zur Synchronisierung des Fotos nicht angeben können. Sie können das Feature über User Voice anfordern.

- Das Attribut

IsSoftDeletedist häufig Teil der Standardzuordnungen für eine Anwendung und kann in einem von vier Szenarien wahr sein:- Die benutzende Person ist außerhalb des gültigen Bereichs, da ihre Zuweisung zur Anwendung aufgehoben wurde.

- Der Benutzer ist nicht im Anwendungsbereich, weil er einen Bereichsfilter nicht erfüllt.

- Die benutzende Person wird in Microsoft Entra ID vorläufig gelöscht.

- Die Eigenschaft

AccountEnabledist für den Benutzer auf "false" festgelegt. Versuchen Sie, das AttributIsSoftDeletedin Ihren Attributzuordnungen beizubehalten.

- Der Microsoft Entra-Bereitstellungsdienst unterstützt nicht die Bereitstellung von NULL-Werten.

- Der Primärschlüssel, in der Regel

ID, darf nicht als Zielattribut in Ihren Attributzuordnungen enthalten sein. - Das role-Attribut muss in der Regel mithilfe eines Ausdrucks zugeordnet werden, nicht direkt. Weitere Informationen zur Rollenzuordnung finden Sie unter Bereitstellen einer Rolle für eine SCIM-App.

- Während Sie Gruppen in Ihren Zuordnungen deaktivieren können, wird das Deaktivieren von Benutzern nicht unterstützt.

Nächste Schritte

- Automatisieren der Benutzerbereitstellung/Bereitstellungsaufhebung für SaaS-Apps

- Schreiben von Ausdrücken für Attributzuordnungen

- Bereichsfilter für die Benutzerbereitstellung

- Verwenden von SCIM für die automatische Bereitstellung von Benutzenden und Gruppen aus Microsoft Entra ID für Anwendungen

- Liste der Tutorials zur Integration von SaaS-Apps