Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

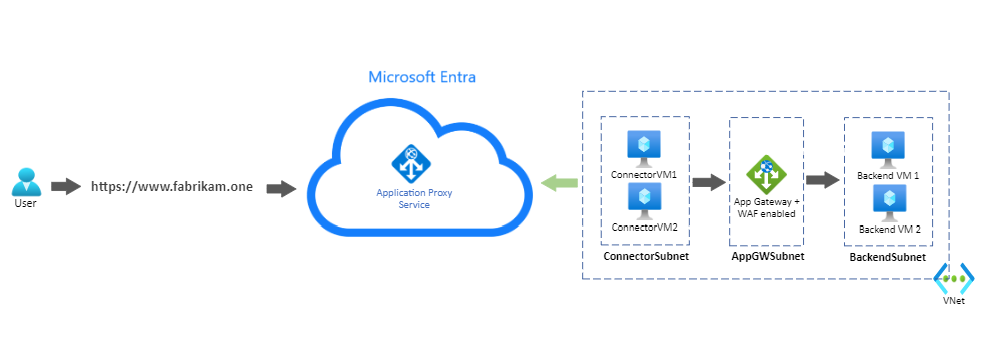

Hinzufügen des WAF-Schutzes (Web Application Firewall) für Apps, die mit dem Microsoft Entra-Anwendungsproxy veröffentlicht wurden.

Weitere Informationen zur Webanwendungsfirewall finden Sie unter Was ist die Azure-Webanwendungsfirewall auf dem Azure-Anwendungsgateway?.

Implementierungsschritte

Dieser Artikel enthält die Schritte zum sicheren Verfügbarmachen einer Webanwendung im Internet mithilfe des Microsoft Entra-Anwendungsproxys mit Azure WAF auf dem Anwendungsgateway.

Konfigurieren des Azure-Anwendungsgateways zum Senden von Datenverkehr an Ihre interne Anwendung

Einige Schritte der Anwendungsgateway-Konfiguration werden in diesem Artikel nicht angegeben. Eine ausführliche Anleitung zum Erstellen und Konfigurieren eines Anwendungsgateways finden Sie in der Schnellstartanleitung: Direkter Webdatenverkehr mit Azure Application Gateway – Microsoft Entra Admin Center.

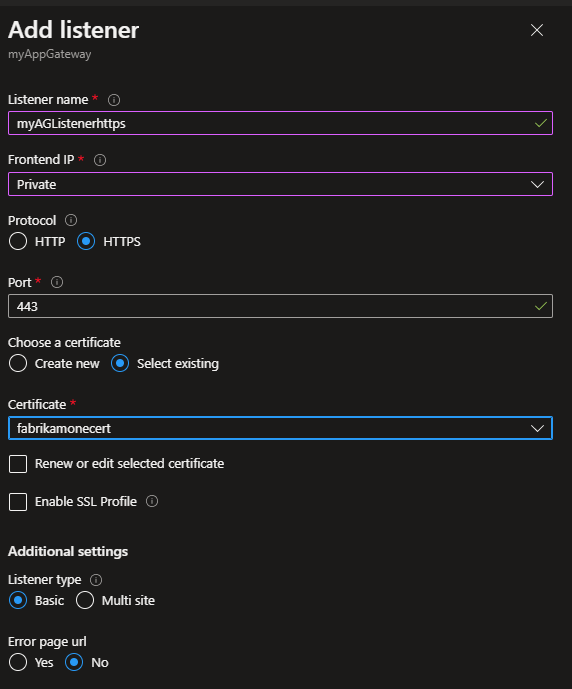

1. Erstellen eines privaten HTTPS-Listeners

Erstellen Sie einen Listener, damit Benutzer privat auf die Webanwendung zugreifen können, wenn sie mit dem Unternehmensnetzwerk verbunden sind.

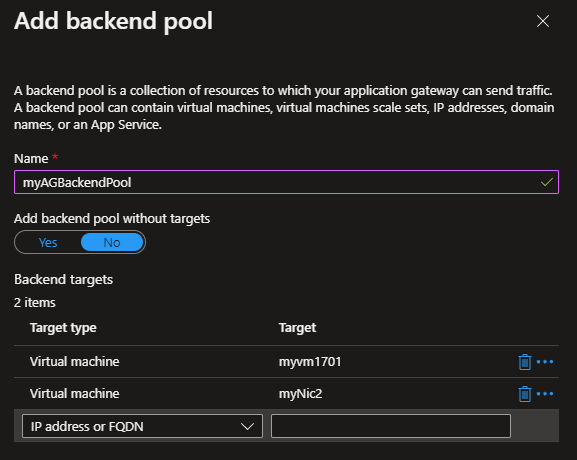

2. Erstellen eines Back-End-Pools mit den Webservern

In diesem Beispiel haben die Back-End-Server Internet Information Services (IIS, Internetinformationsdienste) installiert.

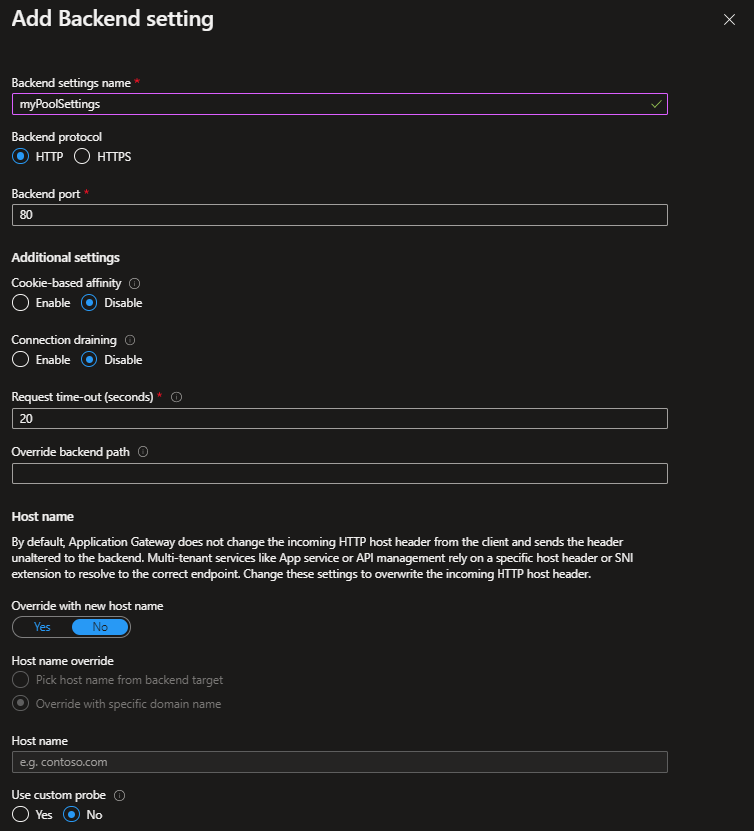

3. Erstellen einer Back-End-Einstellung

Eine Back-End-Einstellung bestimmt, wie Anforderungen die Back-End-Poolserver erreichen.

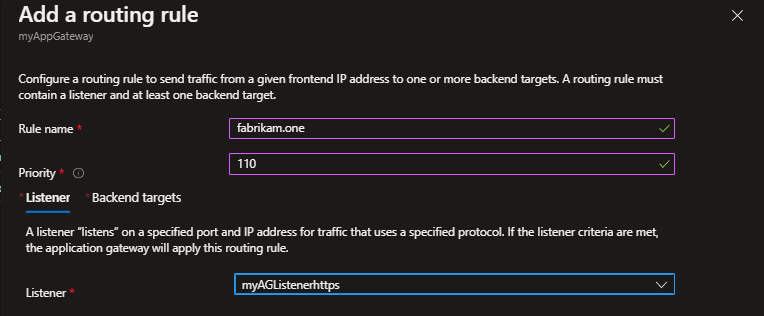

4. Erstellen Sie eine Routingregel, die den Listener, den Back-End-Pool und die in den vorherigen Schritten erstellte Back-End-Einstellung verknüpft.

5. Aktivieren Sie das WAF im Anwendungsgateway, und legen Sie ihn auf den Verhinderungsmodus fest.

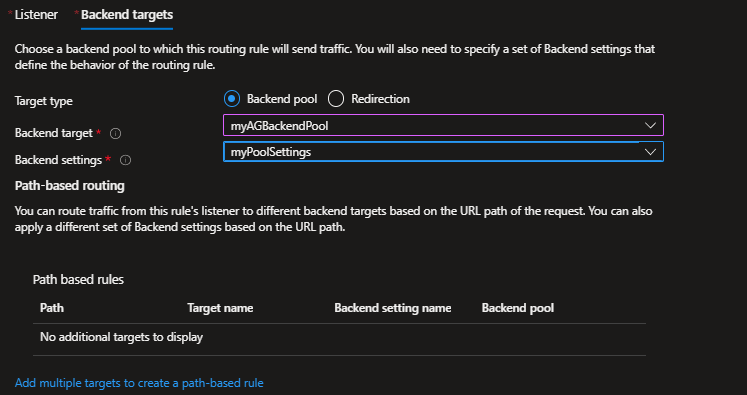

Konfigurieren Ihrer Anwendung für den Remotezugriff über den Anwendungsproxy in der Microsoft Entra-ID

Sowohl Connector-VMs, das Anwendungsgateway als auch die Back-End-Server werden in demselben virtuellen Netzwerk in Azure bereitgestellt. Das Setup gilt auch für Anwendungen und Connectors, die lokal bereitgestellt werden.

Eine ausführliche Anleitung zum Hinzufügen Ihrer Anwendung zum Anwendungsproxy in der Microsoft Entra-ID finden Sie im Lernprogramm: Hinzufügen einer lokalen Anwendung für den Remotezugriff über den Anwendungsproxy in der Microsoft Entra-ID. Weitere Informationen zu Leistungsaspekten von privaten Netzwerk-Connectoren erhalten Sie unter Optimieren des Datenverkehrsflusses mit dem Microsoft Entra-Anwendungsproxy.

In diesem Beispiel wurde dieselbe URL wie die interne und externe URL konfiguriert. Remoteclients greifen über das Internet an Port 443 über den Anwendungsproxy auf die Anwendung zu. Ein client, der mit dem Unternehmensnetzwerk verbunden ist, greift privat auf die Anwendung zu. Der Zugriff erfolgt über das Anwendungsgateway direkt am Port 443. Einen detaillierten Schritt zum Konfigurieren von benutzerdefinierten Domänen im Anwendungsproxy finden Sie unter Konfigurieren von benutzerdefinierten Domänen mit dem Microsoft Entra-Anwendungsproxy.

Eine Azure Private Domain Name System (DNS)-Zone wird mit einem A-Eintrag erstellt. Der A-Eintrag verweist www.fabrikam.one auf die private Frontend-IP-Adresse des Anwendungsgateways. Der Datensatz stellt sicher, dass die VMs des Connectors Anforderungen an das Anwendungsgateway senden.

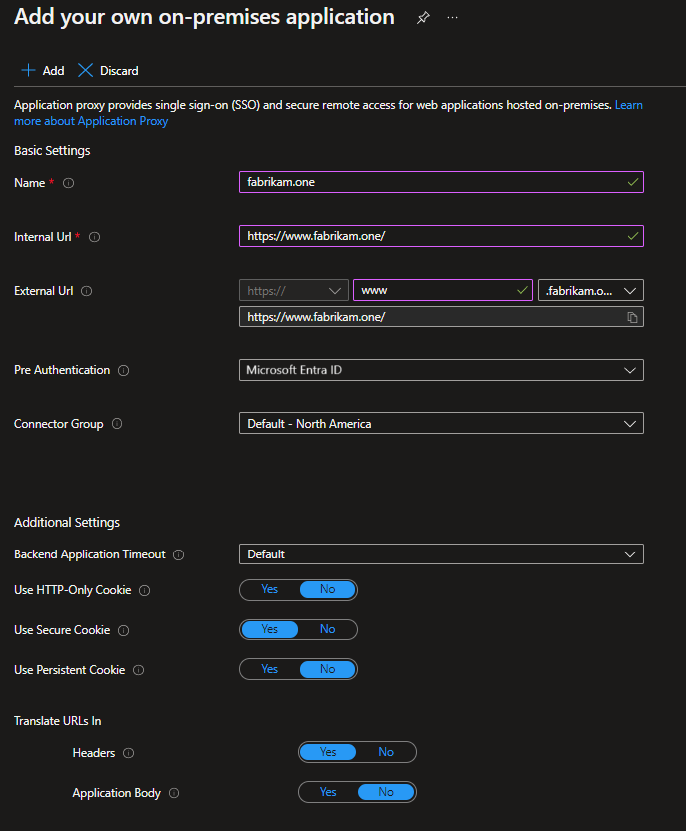

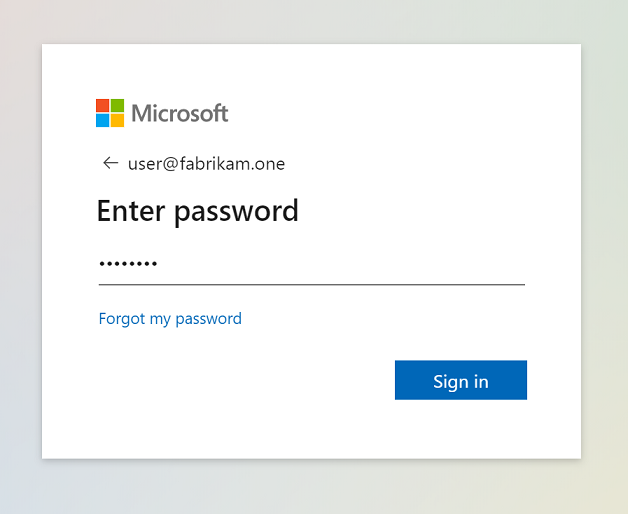

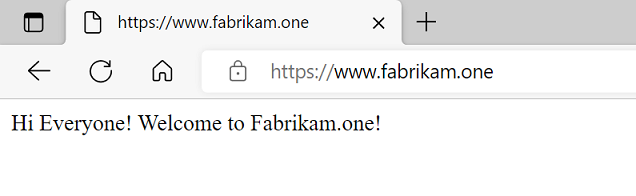

Testen der Anwendung

Nachdem Sie einen Benutzer zum Testen hinzugefügt haben, können Sie die Anwendung testen, indem Sie auf die Anwendung zugreifen https://www.fabrikam.one. Der Benutzer wird aufgefordert, sich in der Microsoft Entra-ID zu authentifizieren, und bei erfolgreicher Authentifizierung greift auf die Anwendung zu.

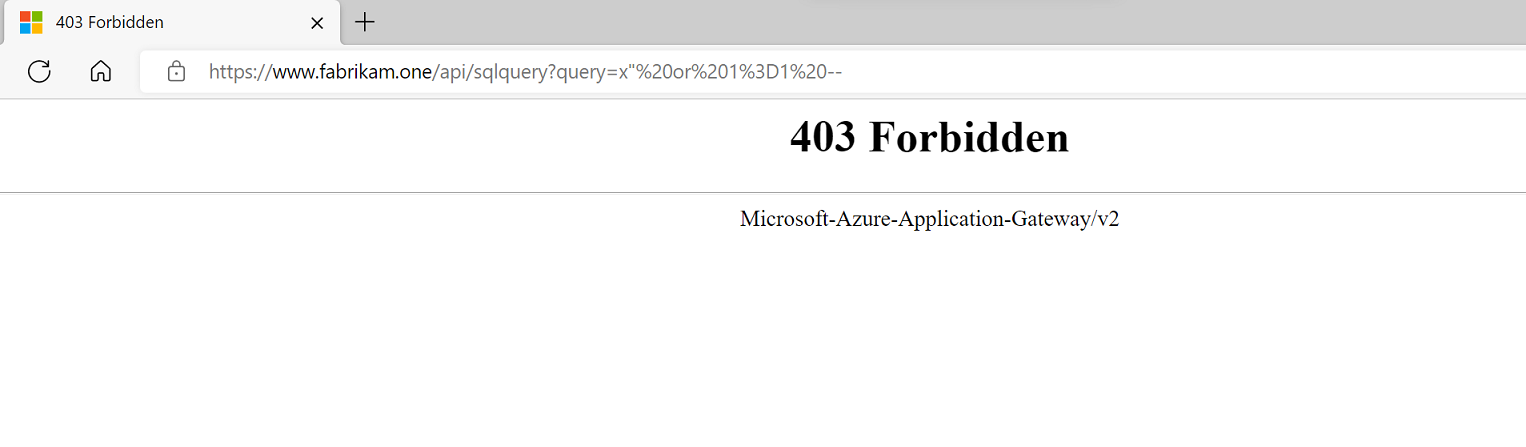

Simulieren eines Angriffs

Um zu testen, ob das WAF bösartige Anforderungen blockiert, können Sie einen Angriff mit einer einfachen SQL-Einfügungssignatur simulieren. Beispiel: "https://www.fabrikam.one/api/sqlquery?query=x%22%20or%201%3D1%20--".

Eine HTTP 403-Antwort bestätigt, dass WAF die Anforderung blockiert hat.

Die Application Gateway-Firewall-Protokolle enthalten weitere Details zu der Anforderung und warum WAF sie blockiert.