Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Microsoft Entra ID verfügt über mehrere Einstellungen, mit denen bestimmt wird, wie oft Benutzer sich erneut authentifizieren müssen. Diese erneute Authentifizierung kann nur einen ersten Faktor umfassen, z. B. Kennwort, FIDO (Fast IDentity Online) oder kennwortlos mit Microsoft Authenticator. Sie kann aber auch die Multi-Faktor-Authentifizierung (MFA) erfordern. Sie können diese Einstellungen für die erneute Authentifizierung nach Bedarf für Ihre Umgebung und die gewünschte Benutzererfahrung konfigurieren.

Die Standardkonfiguration von Microsoft Entra ID sieht für die Anmeldehäufigkeit von Benutzern ein rollierendes Zeitfenster von 90 Tagen vor. Benutzer zur Angabe von Anmeldeinformationen aufzufordern, kann häufig sinnvoll erscheinen, sich aber nachteilig auswirken. Wenn Benutzer darin geschult werden, ihre Anmeldeinformationen ohne Nachdenken einzugeben, können sie diese versehentlich in einer böswilligen Eingabeaufforderung für Anmeldeinformationen angeben.

Es klingt vielleicht beunruhigend, keine erneute Anmeldung von einem Benutzer zu fordern. Die Sitzung wird jedoch bei einer Verletzung der IT-Richtlinien widerrufen. Zu den Beispielen zählen eine Kennwortänderung, ein nicht konformes Gerät oder eine Aktion zur Deaktivierung eines Kontos. Sie können die Sitzungen der Benutzer auch explizit mithilfe von Microsoft Graph PowerShell widerrufen.

In diesem Artikel werden die empfohlenen Konfigurationen und die Funktionsweise der verschiedenen Einstellungen sowie deren Interaktion erläutert.

Empfohlene Einstellungen

Damit Sie Ihren Benutzern die richtige Balance zwischen Sicherheit und Benutzerfreundlichkeit bieten können, indem sie aufgefordert werden, sich mit der richtigen Häufigkeit anzumelden, empfehlen wir die folgenden Konfigurationen:

- Wenn Sie über Microsoft Entra ID P1 oder P2 verfügen:

- Aktivieren Sie einmaliges Anmelden (Single Sign-On, SSO) über Anwendungen hinweg, indem Sie verwaltete Geräte oder nahtlose sSO verwenden.

- Wenn eine erneute Authentifizierung erforderlich ist, verwenden Sie eine Anmeldehäufigkeitsrichtlinie für bedingten Zugriff von Microsoft Entra.

- Für Benutzer, die sich auf nicht verwalteten Geräten oder für Szenarien mit mobilen Geräten anmelden, sind persistente Browsersitzungen möglicherweise nicht geeignet. Alternativ können Sie den bedingten Zugriff verwenden, um persistente Browsersitzungen mit der Anmeldehäufigkeitsrichtlinie zu aktivieren. Begrenzen Sie die Dauer auf einen geeigneten Zeitraum basierend auf dem Anmelderisiko, bei dem ein Benutzer mit geringerem Risiko über eine längere Sitzungsdauer verfügt.

- Wenn Sie über eine Lizenz für Microsoft 365 Apps oder eine Microsoft Entra ID Free-Lizenz verfügen:

- Aktivieren Sie SSO über anwendungen hinweg, indem Sie verwaltete Geräte oder nahtloses SSO verwenden.

- Lassen Sie die Option "Anzeigen " aktiviert, um angemeldet zu bleiben, und leiten Sie Ihre Benutzer dazu, " Angemeldet bleiben" zu akzeptieren? bei der Anmeldung.

- Stellen Sie in Szenarien mit mobilen Geräten sicher, dass Ihre Benutzer die Microsoft Authenticator-App verwenden. Diese App wird als Broker für andere Microsoft Entra ID-Verbund-Apps verwendet und reduziert die Authentifizierungsaufforderungen auf dem Gerät.

Unsere Untersuchungen zeigen, dass diese Einstellungen für die meisten Mandanten geeignet sind. Einige Kombinationen dieser Einstellungen, wie etwa Mehrstufige Authentifizierung speichern und Option zum angemeldet bleiben anzeigen, können dazu führen, dass Ihre Benutzer zu häufig zur Authentifizierung aufgefordert werden. Reguläre Aufforderungen für die erneute Authentifizierung wirken sich nachteilig auf die Produktivität der Benutzer aus und machen diese unter Umständen anfälliger für Angriffe.

Konfigurieren von Einstellungen für die Lebensdauer von Microsoft Entra-Sitzungen

Sie können Einstellungen für die Microsoft Entra-Sitzungslebensdauer konfigurieren, um die Häufigkeit der Authentifizierungsaufforderungen für Ihre Benutzer zu optimieren. Machen Sie sich mit den Anforderungen Ihres Unternehmens und Ihrer Benutzer vertraut, und konfigurieren Sie die Einstellungen, die für Ihre Umgebung die beste Kombination bieten.

Richtlinien für die Sitzungslebensdauer

Ohne Einstellungen für die Sitzungslebensdauer sind in der Browsersitzung keine beständigen Cookies vorhanden. Jedes Mal, wenn ein Benutzer den Browser schließt und öffnet, wird eine Aufforderung zur erneuten Authentifizierung angezeigt. In Office-Clients ist der Standardzeitraum ein rollierendes Fenster von 90 Tagen. Wenn der Benutzer bei dieser Office-Standardkonfiguration das Kennwort zurücksetzt oder die Sitzung länger als 90 Tage inaktiv ist, muss er die erforderlichen ersten und zweiten Faktoren erneut authentifizieren.

Einem Benutzer werden möglicherweise mehrere MFA-Aufforderungen auf einem Gerät angezeigt, das in Microsoft Entra nicht über eine Identität verfügt. Mehrere Aufforderungen treten auf, wenn jede Anwendung über ein eigenes OAuth-Aktualisierungstoken verfügt, das nicht mit anderen Client-Apps gemeinsam verwendet wird. In diesem Szenario erfolgen mehrere MFA-Aufforderungen, da jede Anwendung ein OAuth-Aktualisierungstoken für die Validierung per MFA anfordert.

In Microsoft Entra ID legt die restriktivste Richtlinie für die Sitzungslebensdauer fest, wann sich der Benutzer erneut authentifizieren muss. Stellen Sie sich ein Szenario vor, in dem beide Einstellungen aktiviert sind:

- Option anzeigen, um angemeldet zu bleiben, die ein persistentes Browsercookies verwendet

- Mehrstufige Authentifizierung mit einem Wert von 14 Tagen speichern

In diesem Beispiel muss sich der Benutzer alle 14 Tage erneut authentifizieren. Dieses Verhalten folgt der restriktivsten Richtlinie, obwohl die Option „Angemeldet bleiben anzeigen“ für sich genommen nicht erfordern würde, dass der Benutzer sich im Browser erneut authentifiziert.

Verwaltete Geräte

Geräte, die mit Microsoft Entra ID über die Microsoft Entra-Verknüpfung oder die Microsoft Entra-Hybrid-Verknüpfung verbunden sind, erhalten ein primäres Aktualisierungstoken (Primary Refresh Token, PRT), um SSO für alle Anwendungen zu verwenden.

Dieses PRT ermöglicht einem Benutzer, sich einmal auf dem Gerät anzumelden, und IT-Mitarbeitenden sicherzustellen, dass die Sicherheits- und Compliancestandards erfüllt sind. Wenn Sie einen Benutzer bitten müssen, sich häufiger auf einem verbundenen Gerät für einige Apps oder Szenarien anzumelden, können Sie die Richtlinie für die Anmeldung mit bedingtem Zugriff verwenden.

Option, angemeldet zu bleiben

Wenn ein Benutzer bei der Anmeldung "Ja" im "Angemeldet bleiben?"-Aufforderungsoption auswählt, legt die Auswahl ein persistentes Cookie im Browser fest. In diesem beständigen Cookie werden sowohl der erste als auch der zweite Faktor gespeichert, und es gilt nur für Authentifizierungsanforderungen im Browser.

Wenn Sie über eine Microsoft Entra ID P1- oder P2-Lizenz verfügen, empfehlen wir die Verwendung einer Richtlinie für den bedingten Zugriff für die persistente Browsersitzung. Diese Richtlinie überschreibt die Option "Anzeigen", um angemeldet zu bleiben , und bietet eine verbesserte Benutzererfahrung. Wenn Sie nicht über eine Microsoft Entra ID P1- oder P2-Lizenz verfügen, empfiehlt es sich, die Option "Anzeigen" zu aktivieren, um für Ihre Benutzer angemeldet zu bleiben .

Weitere Informationen zum Konfigurieren der Option zum Anmelden von Benutzern finden Sie unter Verwalten der Eingabeaufforderung "Angemeldet bleiben?".

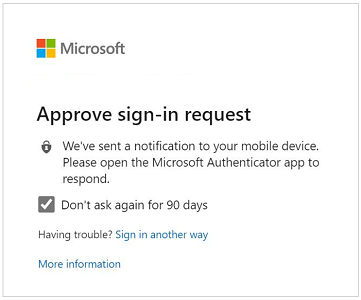

Option zum Speichern der Multi-Faktor-Authentifizierung

Mit der Einstellung " Mehrstufige Authentifizierung speichern " können Sie einen Wert von 1 bis 365 Tagen konfigurieren. Es setzt ein dauerhaftes Cookie im Browser, wenn ein Benutzer bei der Anmeldung die Option "Nicht erneut fragen für X Tage" auswählt.

Mit dieser Einstellung wird zwar die Anzahl der Authentifizierungen für Web-Apps verringert, aber dabei die Anzahl der Authentifizierungen für moderne Authentifizierungsclients wie etwa Office-Clients erhöht. Diese Clients geben normalerweise nur nach einer Kennwortzurücksetzung oder nach einer 90-tägigen Inaktivität eine Anforderung aus. Wenn Sie diesen Wert jedoch auf weniger als 90 Tage festlegen, werden die MFA-Standardaufforderungen für Office-Clients verkürzt und die Häufigkeit für erneute Authentifizierungen erhöht. Wenn Sie diese Einstellung in Kombination mit der Option "Anzeigen" verwenden, um angemeldet zu bleiben , oder Richtlinien für bedingten Zugriff, kann die Anzahl der Authentifizierungsanforderungen erhöht werden.

Wenn Sie die mehrstufige Authentifizierung verwenden und über eine Microsoft Entra ID P1- oder P2-Lizenz verfügen, sollten Sie diese Einstellungen zur Anmeldehäufigkeit für bedingten Zugriff migrieren. Andernfalls sollten Sie stattdessen die Option "Anzeigen" verwenden, um angemeldet zu bleiben .

Weitere Informationen finden Sie unter "Mehrstufige Authentifizierung merken".

Verwalten von Authentifizierungssitzungen mit bedingtem Zugriff

Der Administrator kann die Anmeldehäufigkeitsrichtlinie verwenden, um eine Anmeldehäufigkeit auszuwählen, die sowohl für den ersten als auch für den zweiten Faktor sowohl im Client als auch im Browser gilt. Es wird empfohlen, diese Einstellungen zusammen mit verwalteten Geräten in Szenarien zu verwenden, in denen Sie Authentifizierungssitzungen einschränken müssen. Es könnte z. B. erforderlich sein, eine Authentifizierungssitzung für kritische Geschäftsanwendungen einzuschränken.

Die persistente Browsersitzung ermöglicht Es Benutzern, nach dem Schließen und erneuten Öffnen des Browserfensters angemeldet zu bleiben. Wie die Option "Anzeigen", um angemeldet zu bleiben , legt sie ein persistentes Cookie im Browser fest. Da der Administrator sie jedoch konfiguriert, muss der Benutzer in der Option "Angemeldet bleiben" nicht "Ja" auswählen. Daher bietet dies eine höhere Benutzerfreundlichkeit. Wenn Sie die Option 'Angemeldet bleiben' anzeigen, empfiehlt es sich, stattdessen die Richtlinie für beständige Browsersitzung zu aktivieren.

Weitere Informationen finden Sie unter Adaptive Sitzungsdauer-Richtlinien konfigurieren.

Konfigurierbare Tokengültigkeitsdauer

Die Einstellung " Konfigurierbare Tokenlebensdauer" ermöglicht die Konfiguration einer Lebensdauer für ein Token, das microsoft Entra ID ausgibt. Die Authentifizierungssitzungsverwaltung mit bedingtem Zugriff ersetzt diese Richtlinie. Wenn Sie jetzt konfigurierbare Tokenlebensdauer verwenden , empfehlen wir, die Migration zu den Richtlinien für bedingten Zugriff zu starten.

Überprüfen Ihrer Mandantenkonfiguration

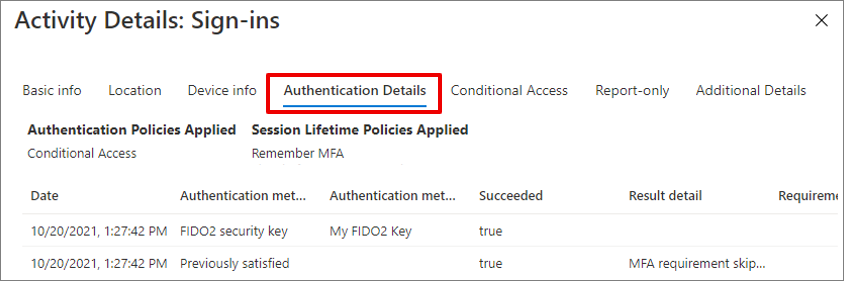

Da Sie nun wissen, wie die verschiedenen Einstellungen funktionieren und welche Konfiguration empfohlen wird, sollten Sie Ihre Mandanten überprüfen. Sie können damit beginnen, sich die Anmeldeprotokolle anzusehen, um zu verstehen, welche Richtlinien für die Sitzungsdauer während der Anmeldung angewendet wurden.

Wechseln Sie unter jedem Anmeldeprotokoll zur Registerkarte " Authentifizierungsdetails ", und erkunden Sie die angewendeten Sitzungsdauerrichtlinien. Weitere Informationen finden Sie unter Details zur Anmeldeprotokollaktivität.

So konfigurieren oder überprüfen Sie die Option "Anzeigen", um angemeldet zu bleiben :

Von Bedeutung

Microsoft empfiehlt, Rollen mit den geringsten Berechtigungen zu verwenden. Diese Vorgehensweise trägt zur Verbesserung der Sicherheit für Ihre Organisation bei. Globaler Administrator ist eine rolle mit hoher Berechtigung, die auf Notfallszenarien beschränkt sein sollte oder wenn Sie keine vorhandene Rolle verwenden können.

- Melden Sie sich beim Microsoft Entra Admin Center als globaler Administrator an.

- Navigieren Sie zu Entra ID>Custom Branding. Wählen Sie dann für jedes Gebietsschema die Option "Anzeigen" aus, um angemeldet zu bleiben.

- Wählen Sie "Ja" und dann " Speichern" aus.

So speichern Sie Einstellungen für die Multi-Faktor-Authentifizierung auf vertrauenswürdigen Geräten

- Melden Sie sich mindestens als Authentifizierungsrichtlinienadministrator beim Microsoft Entra Admin Center an.

- Navigieren Sie zurmehrstufigen>.

- Wählen Sie unter "Konfigurieren" zusätzliche cloudbasierte MFA-Einstellungen aus.

- Scrollen Sie im Bereich "Einstellungen für den mehrstufigen Authentifizierungsdienst " zu " Mehrstufige Authentifizierungseinstellungen speichern ", und aktivieren Sie das Kontrollkästchen.

So konfigurieren Sie Richtlinien für bedingten Zugriff für die Anmeldehäufigkeit und persistente Browsersitzungen

- Melden Sie sich beim Microsoft Entra Verwaltungszentrum als mindestens Bedingter Zugriff-Administrator an.

- Navigieren Sie zu Entra ID>Conditional Access.

- Konfigurieren Sie eine Richtlinie mithilfe der Optionen für die Sitzungsverwaltung, die in diesem Artikel empfohlen werden.

Verwenden Sie Microsoft Graph PowerShell zum Überprüfen der Tokenlebensdauer, um alle Microsoft Entra-Richtlinien abzufragen. Deaktivieren Sie alle Richtlinien, die Sie eingerichtet haben.

Wenn mehrere Einstellungen in Ihrem Mandanten aktiviert ist, wird empfohlen, die Einstellungen ausgehend von der für Sie verfügbaren Lizenzierung zu aktualisieren. Wenn Sie z. B. über eine Microsoft Entra ID P1- oder P2-Lizenz verfügen, sollten Sie nur die Richtlinien für bedingten Zugriff der Anmeldehäufigkeit und der beständigen Browsersitzung verwenden. Wenn Sie über eine Microsoft 365 Apps-Lizenz oder eine kostenlose Microsoft Entra ID-Lizenz verfügen, sollten Sie die Option "Anzeigen" verwenden, um angemeldet zu bleiben .

Falls Sie die konfigurierbare Tokengültigkeitsdauer aktiviert haben, sollten Sie beachten, dass diese Funktion demnächst entfernt wird. Planen Sie eine Migration zu einer Richtlinie für bedingten Zugriff.

In der folgenden Tabelle werden die Empfehlungen auf Grundlage von Lizenzen zusammengefasst:

| Kategorie | Microsoft 365 Apps oder Microsoft Entra ID Free | Microsoft Entra ID-P1 bzw. -P2 |

|---|---|---|

| Single Sign-On (SSO) | Microsoft Entra join oder Microsoft Entra hybride join, oder nahtlose SSO für nicht verwaltete Geräte | Microsoft Entra-Einbindung oder Microsoft Entra-Hybrideinbindung |

| Einstellungen für die erneute Authentifizierung | Option anzeigen, um angemeldet zu bleiben | Richtlinien für bedingten Zugriff für die Anmeldehäufigkeit und persistente Browsersitzungen |