Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Passkeys (FIDO2) bieten Unternehmen, die aktuell Passwörter verwenden, eine nahtlose Möglichkeit für Mitarbeitende, sich ohne Eingabe eines Benutzernamens oder Passworts zu authentifizieren. Passkeys (FIDO2) ermöglichen den Mitarbeitenden eine bessere Produktivität und bieten eine höhere Sicherheit.

In diesem Artikel sind die Anforderungen und Schritte zum Aktivieren von Passkeys in Ihrer Organisation aufgeführt. Nachdem Sie diese Schritte ausgeführt haben, können Benutzer in Ihrer Organisation sich dann mit einem Passkey registrieren und bei ihrem Microsoft Entra-Konto anmelden, das auf einem FIDO2-Sicherheitsschlüssel oder in Microsoft Authenticator gespeichert ist.

Weitere Informationen zum Aktivieren von Schlüsseln in Microsoft Authenticator finden Sie unter Aktivieren von Schlüsseln in Microsoft Authenticator.

Weitere Informationen zur Passkey-Authentifizierung finden Sie unter Support für die FIDO2-Authentifizierung mit Microsoft Entra ID.

Hinweis

Microsoft Entra ID unterstützt derzeit gerätegebundene Passkeys, die in FIDO2-Sicherheitsschlüsseln und in Microsoft Authenticator gespeichert werden. Die Unterstützung für synchronisierte Passkeys befindet sich derzeit in der Vorschauversion. Weitere Informationen finden Sie unter "Passkeys(FIDO2)-Authentifizierungsmethode in Microsoft Entra ID".

Anforderungen

- Benutzer müssen die mehrstufige Authentifizierung (MultiFactor Authentication, MFA) innerhalb der letzten fünf Minuten abschließen, bevor sie einen Passkey (FIDO2) registrieren können.

- Benutzer benötigen einen Passkey (FIDO2), der für den Nachweis mit microsoft Entra ID oder Microsoft Authenticator berechtigt ist.

- Geräte müssen die PASSKEY-Authentifizierung (FIDO2) unterstützen. Für Windows-Geräte, die in Microsoft Entra ID eingebunden sind, eignet sich besonders Windows 10 Version 1903 oder höher. Auf hybrid eingebundenen Geräten muss Windows 10 Version 2004 oder höher ausgeführt werden.

Passkeys (FIDO2) werden in wichtigen Szenarien unter Windows, macOS, Android und iOS unterstützt. Weitere Informationen zu unterstützten Szenarien finden Sie unter "Support for FIDO2 authentication in Microsoft Entra ID".

Hinweis

Unterstützung für die Registrierung auf demselben Gerät in Edge unter Android wird in Kürze verfügbar sein.

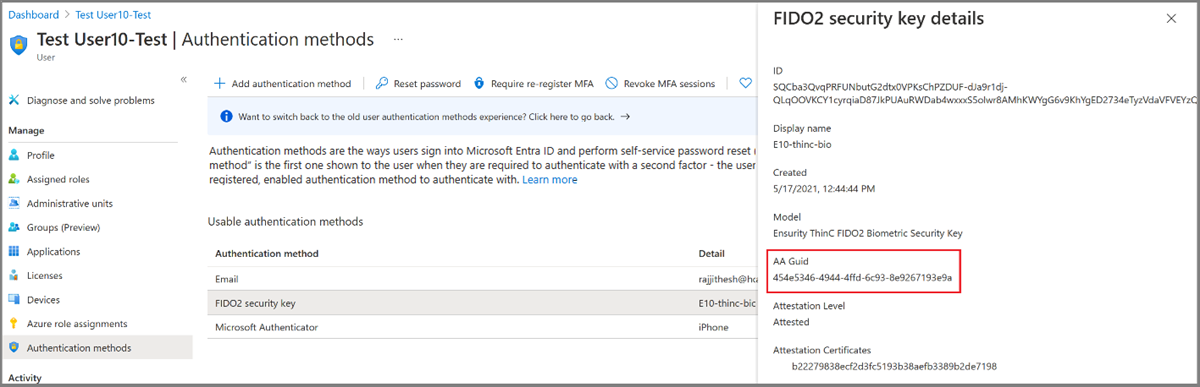

Passkey (FIDO2)-AAGUID (Authenticator Attestation GUID, Authenticator-Nachweis-GUID)

Gemäß FIDO2-Spezifikation muss jeder Sicherheitsschlüsselanbieter während der Registrierung eine AAGUID (Authenticator Attestation GUID, Authenticator-Nachweis-GUID) bereitstellen. Die AAGUID ist eine 128-Bit-ID, die den Schlüsseltyp angibt (z. B. Hersteller und Modell). Passkey (FIDO2)-Anbieter auf Desktop- und Mobilgeräten müssen ebenfalls während der Registrierung eine AAGUID angeben.

Hinweis

Der Anbieter muss sicherstellen, dass die AAGUID für alle ähnlichen Sicherheitsschlüssel oder Passkey (FIDO2)-Anbieter dieses Anbieters identisch ist und sich gleichzeitig (mit hoher Wahrscheinlichkeit) von den AAGUIDs aller anderen Schlüsseltypen und Passkey (FIDO2)-Anbieter unterscheidet. Um dies sicherzustellen, sollte die AAGUID für einen bestimmten Sicherheitsschlüsseltyp oder Passkey (FIDO2)-Anbieter nach dem Zufallsprinzip generiert werden. Weitere Informationen finden Sie unter Webauthentifizierung: Eine API für den Zugriff auf Anmeldeinformationen für öffentliche Schlüssel – Stufe 2 (w3.org).

Sie können mit Ihrem Anbieter von Sicherheitsschlüsseln zusammenarbeiten, um die AAGUID des Passkeys (FIDO2) zu ermitteln, oder FIDO2-Sicherheitsschlüssel anzeigen, die für die Bestätigung mit der Microsoft Entra ID qualifiziert sind. Wenn der Passkey (FIDO2) bereits registriert ist, können Sie die AAGUID ermitteln, indem Sie die Details zur Authentifizierungsmethode des Passkey (FIDO2) für die Benutzer anzeigen.

Passkey-Authentifizierungsmethode (FIDO2) aktivieren

Hinweis

Wenn Sie unterschiedliche FiDO2-Einstellungen (Passkey) für unterschiedliche Benutzergruppen konfigurieren möchten, lesen Sie , wie Passkeyprofile (Vorschau) in Microsoft Entra ID aktiviert werden.

Melden Sie sich mindestens als Authentifizierungsrichtlinienadministrator beim Microsoft Entra Admin Center an.

Navigieren Sie zu Entra ID>Authentifizierungsmethoden>Richtlinien.

Legen Sie unter der Methode Passkey (FIDO2) den Umschalter auf "Enable" fest. Wählen Sie "Alle Benutzer " oder "Gruppen hinzufügen " aus, um bestimmte Gruppen auszuwählen. Nur Sicherheitsgruppen werden unterstützt.

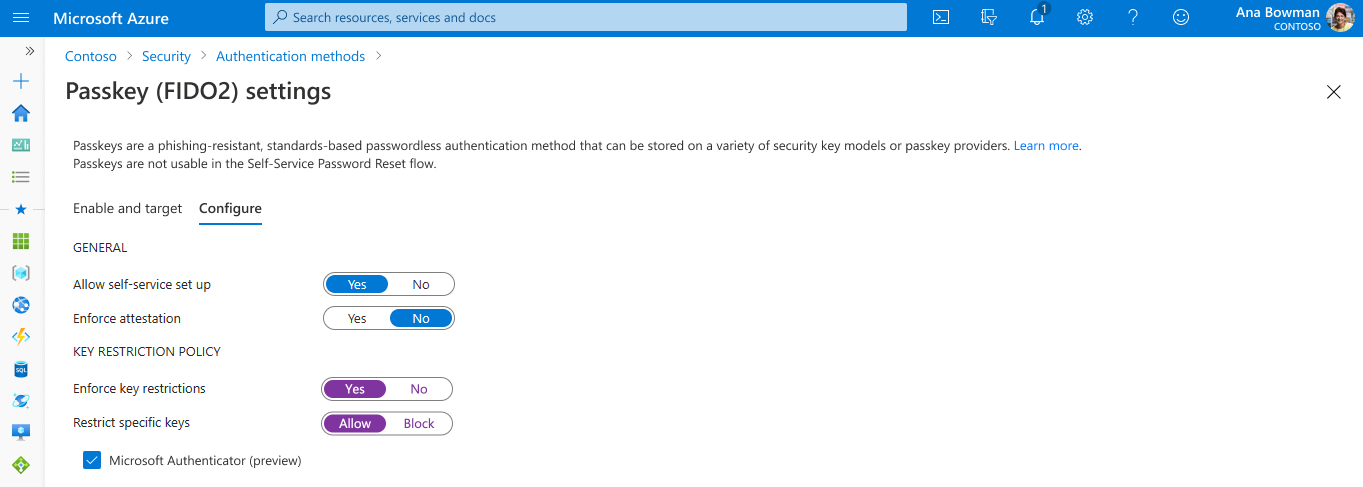

Auf der Registerkarte " Konfigurieren ":

Aktivieren Aktivieren der Selbstbedienung erlauben bis Ja. Wenn " Nein" festgelegt ist, können Benutzer einen Kennungsschlüssel nicht mithilfe von Sicherheitsinformationen registrieren, auch wenn Passkeys (FIDO2) von der Richtlinie für Authentifizierungsmethoden aktiviert sind.

Legen Sie " Nachweis erzwingen " auf "Ja " fest, wenn Ihre Organisation sicher sein möchte, dass ein FIDO2-Sicherheitsschlüsselmodell oder passkey-Anbieter original ist und vom legitimen Anbieter stammt.

- Metadaten für FIDO2-Sicherheitsschlüssel müssen mit dem FIDO Alliance Metadata Service veröffentlicht und überprüft werden und außerdem einen weiteren Satz von Validierungstests von Microsoft bestehen. Weitere Informationen finden Sie unter "Werden Sie microsoftkompatibler FIDO2-Sicherheitsschlüsselanbieter".

- Passkeys in Microsoft Authenticator unterstützen auch den Nachweis. Weitere Informationen finden Sie unter Wie die Schlüsselbund-Bestätigung mit Authenticator funktioniert.

Warnung

Wenn Sie Bestätigungsdurchsetzung auf Nein setzen, können Benutzer jeden Passkey-Typ registrieren. Legen Sie Attestierung erzwingen auf Ja fest, um sicherzustellen, dass Benutzer nur gerätegebundene Passwörter registrieren können.

Die Erzwingung des Nachweises bestimmt, ob ein Passkey (FIDO2) nur während der Registrierung zulässig ist. Benutzer, die einen Passkey (FIDO2) ohne Nachweis registrieren, werden nicht für die Anmeldung gesperrt, wenn die Erzwingung des Nachweiss später auf "Ja " festgelegt ist.

Schlüsseleinschränkungsrichtlinie

- Die Erzwingung von Schlüsseleinschränkungen sollte nur auf "Ja " festgelegt werden, wenn Ihre Organisation bestimmte Sicherheitsschlüsselmodelle oder Passkeyanbieter, die von ihrer AAGUID identifiziert werden, nur zulassen oder verbieten möchte. Sie können mit Ihrem Sicherheitsschlüsselanbieter zusammenarbeiten, um die AAGUID des Passkey zu bestimmen. Wenn der Passkey bereits registriert ist, ermitteln Sie die AAGUID, indem Sie die Details zur Authentifizierungsmethode des Passkeys für den Benutzer anzeigen.

Warnung

Schlüsseleinschränkungen legen die Nutzbarkeit bestimmter Modelle oder Anbieter sowohl für die Registrierung als auch für die Authentifizierung fest. Wenn Sie Schlüsseleinschränkungen ändern und eine zuvor zulässige AAGUID entfernen, können Benutzer*innen, die zuvor eine zulässige Methode registriert haben, sie nicht mehr für die Anmeldung verwenden.

Nachdem Sie die Konfiguration abgeschlossen haben, wählen Sie "Speichern" aus.

Hinweis

Wenn beim Speichern ein Fehler angezeigt wird, ersetzen Sie mehrere Gruppen durch eine einzelne Gruppe in einem Vorgang, und klicken Sie dann erneut auf "Speichern ".

Bereitstellen von FIDO2-Sicherheitsschlüsseln mithilfe der Microsoft Graph-API (Vorschau)

Derzeit in der Vorschau können Administratoren Microsoft Graph und benutzerdefinierte Clients verwenden, um FIDO2-Sicherheitsschlüssel im Auftrag von Benutzern bereitzustellen. Für die Bereitstellung ist die Rolle des Authentifizierungsadministrators oder eine Clientanwendung mit UserAuthenticationMethod.ReadWrite.All-Berechtigung erforderlich. Zu den Verbesserungen bei der Bereitstellung gehören:

- Die Möglichkeit zum Anfordern von WebAuthn-Erstellungsoptionen aus der Microsoft Entra-ID

- Die Möglichkeit, den bereitgestellten Sicherheitsschlüssel direkt bei Microsoft Entra ID zu registrieren

Mit diesen neuen APIs können Organisationen ihre eigenen Clients erstellen, um Passkey (FIDO2)-Anmeldeinformationen auf Sicherheitsschlüsseln im Namen eines Benutzenden bereitzustellen. Um diesen Prozess zu vereinfachen, sind drei Hauptschritte erforderlich.

- Anforderung creationOptions für einen Benutzer: Microsoft Entra ID gibt die erforderlichen Daten für Ihren Client zurück, um einen Passkey (FIDO2)-Anmeldeinformation bereitzustellen. Dazu gehören Informationen wie Benutzerinformationen, die ID der vertrauenden Instanz, Anforderungen an die Berechtigungsrichtlinien, Algorithmen, Registrierungsanforderungen und vieles mehr.

-

Bereitstellung den Passkey (FIDO2) Anmeldeinformationen mit den Erstellungsoptionen: Verwenden Sie die

creationOptionsund einen Client, der das Client-bis-Authenticator-Protokoll (CTAP) unterstützt, um die Anmeldeinformationen bereitzustellen. In diesem Schritt müssen Sie den Sicherheitsschlüssel einfügen und eine PIN festlegen. - Register die bereitgestellten Anmeldeinformationen mit Microsoft Entra ID: Verwenden Sie die formatierte Ausgabe des Bereitstellungsprozesses, um Microsoft Entra ID die erforderlichen Daten zur Registrierung des Passkey (FIDO2)-Anmeldedatensatzes für den Zielbenutzer bereitzustellen.

Aktivieren von Passkeys (FIDO2) mithilfe der Microsoft Graph-API

Sie können die Passkeys (FIDO2) nicht nur über das Microsoft Entra Admin Center, sondern auch mithilfe der Microsoft Graph-API aktivieren. Um Passkeys (FIDO2) zu aktivieren, müssen Sie die Policy für Authentifizierungsmethoden mindestens als Authentifizierung Policy Verwalter.

So konfigurieren Sie die Richtlinie mithilfe des Graph Explorer:

Melden Sie sich beim Graph-Explorer an, und stimmen Sie den Berechtigungen "Policy.Read.All " und " Policy.ReadWrite.AuthenticationMethod " zu.

Rufen Sie die Authentifizierungsmethodenrichtlinie ab:

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2Um die Erzwingung von Nachweisen zu deaktivieren und Schlüsseleinschränkungen zu erzwingen, um beispielsweise nur die AAGUID für RSA DS100 zuzulassen, führen Sie einen PATCH-Vorgang mit dem folgenden Anforderungstext aus:

PATCH https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2 Request Body: { "@odata.type": "#microsoft.graph.fido2AuthenticationMethodConfiguration", "isAttestationEnforced": false, "keyRestrictions": { "isEnforced": true, "enforcementType": "allow", "aaGuids": [ "7e3f3d30-3557-4442-bdae-139312178b39", <insert previous AAGUIDs here to keep them stored in policy> ] } }Stellen Sie sicher, dass die Passkey-Richtlinie (FIDO2) ordnungsgemäß aktualisiert wird.

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2

Löschen eines Passkeys (FIDO2)

Um einen Passkey (FIDO2) zu entfernen, der einem Benutzerkonto zugeordnet ist, löschen Sie ihn aus den Authentifizierungsmethoden des Benutzers bzw. der Benutzerin.

- Melden Sie sich beim Microsoft Entra Admin Center an, und suchen Sie nach dem Benutzer, dessen Passkey (FIDO2) entfernt werden muss.

- Wählen Sie die Authentifizierungsmethoden> aus, klicken Sie mit der rechten Maustaste auf "Passkey" (gerätegebunden), und wählen Sie "Löschen" aus.

Erzwingen der Passkey-Anmeldung (FIDO2)

Wie folgt können Sie durchsetzen, dass sich Benutzer mit einem Passkey (FIDO2) anmelden, wenn sie auf eine sensible Ressource zugreifen:

Verwenden Sie eine integrierte, phishingresistente Authentifizierungsstärke

oder

Erstellen einer benutzerdefinierten Authentifizierungsstärke

Die folgenden Schritte zeigen, wie Sie eine benutzerdefinierte Authentifizierungsstärke erstellen. Es handelt sich um eine Richtlinie für den bedingten Zugriff, die die Anmeldung mit Passkeys (FIDO2) nur für ein bestimmtes Sicherheitsgerätemodell oder einen bestimmten Passkey (FIDO2)-Anbieter ermöglicht. Eine Liste der FIDO2-Anbieter finden Sie unter FIDO2-Sicherheitsschlüssel, die für den Nachweis mit Microsoft Entra ID berechtigt sind.

- Melden Sie sich als mindestens Administrator für bedingten Zugriff im Microsoft Entra Verwaltungszentrum an.

- Navigieren Sie zu Entra ID>, Authentifizierungsmethoden> und Authentifizierungsstärken.

- Wählen Sie "Neue Authentifizierungsstärke" aus.

- Geben Sie einen Namen für ihre neue Authentifizierungsstärke an.

- Geben Sie optional eine Beschreibung an.

- Wählen Sie Passkeys (FIDO2) aus.

- Wenn Sie eine bestimmte AAGUID einschränken möchten, wählen Sie optional "Erweiterte Optionen>hinzufügen AAGUID" aus. Geben Sie die AAGUID ein, und wählen Sie "Speichern" aus.

- Wählen Sie "Weiter" aus, und überprüfen Sie die Richtlinienkonfiguration.

Bekannte Probleme

Bereitstellung von Sicherheitsschlüsseln

Die Administratorbereitstellung von Sicherheitsschlüsseln befindet sich in der Vorschauphase. Siehe Microsoft Graph und benutzerdefinierte Clients zum Bereitstellen von FIDO2-Sicherheitsschlüsseln im Auftrag von Benutzern.

Gastbenutzer

Die Registrierung von FIDO2-Anmeldeinformationen (Passkey) wird für interne oder externe Gastbenutzer, einschließlich B2B-Zusammenarbeitsbenutzern im Ressourcenmandanten, nicht unterstützt.

UPN-Änderungen

Wenn sich der UPN eines Benutzers ändert, können Sie die Passkeys (FIDO2) nicht mehr ändern, um die Änderung zu berücksichtigen. Wenn der Benutzer über einen Passkey (FIDO2) verfügt, muss er sich bei Sicherheitsinformationen anmelden, den alten Kennungsschlüssel (FIDO2) löschen und einen neuen hinzufügen.

Nächste Schritte

Native App- und Browser-Unterstützung von passkey (FIDO2) passwortloser Authentifizierung

FIDO2-Sicherheitsschlüssel Windows 10 anmelden

Aktivieren der FIDO2-Authentifizierung für lokale Ressourcen

Registrieren von Sicherheitsschlüsseln im Namen von Benutzern

Weitere Informationen zur Geräteregistrierung

Weitere Informationen zur mehrstufigen Authentifizierung von Microsoft Entra