Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Dokument liegt der Schwerpunkt auf der Aktivierung der auf FIDO2-Sicherheitsschlüsseln basierenden kennwortlosen Authentifizierung bei Windows 10- und 11-Geräten. Nach Abschluss der Schritte in diesem Artikel können Sie sich mit Ihrem Microsoft Entra-Konto mithilfe eines FIDO2-Sicherheitsschlüssels sowohl bei Microsoft Entra ID als auch bei hybrid in Microsoft Entra eingebundenen Windows-Geräten anmelden.

Anforderungen

| Gerätetyp | In Microsoft Entra eingebunden | Hybrid in Microsoft Entra eingebunden |

|---|---|---|

| Microsoft Entra Multifactor Authentication | X | X |

| Kombinierte Registrierung von Sicherheitsinformationen | X | X |

| Kompatible FIDO2-Sicherheitsschlüssel | X | X |

| WebAuthN erfordert Windows 10, Version 1903 oder höher | X | X |

| In Microsoft Entra eingebundene Geräte erfordern Windows 10, Version 1909 oder höher | X | |

| In Microsoft Entra hybrid eingebundene Geräte erfordern Windows 10, Version 2004 oder höher | X | |

| Vollständig gepatchte Windows Server 2016/2019-Domänencontroller. | X | |

| Modul zur Verwaltung der Microsoft Entra-Hybridauthentifizierung | X | |

| Microsoft Intune (optional) | X | X |

| Bereitstellungspaket (optional) | X | X |

| Gruppenrichtlinie (optional) | X |

Nicht unterstützte Szenarien

Folgende Szenarien werden nicht unterstützt:

- Anmelden oder Entsperren eines Windows-Geräts mit einem Hauptschlüssel in Microsoft Authenticator.

- Eine Bereitstellung von Windows Server Active Directory Domain Services (AD DS) für in die Domäne eingebundene (rein lokale) Geräte.

- Szenarien wie RDP, VDI und Citrix, die einen anderen Sicherheitsschlüssel als die webauthn-Umleitungverwenden.

- S/MIME mit einem Sicherheitsschlüssel.

- Ausführen als mithilfe eines Sicherheitsschlüssels.

- Anmelden bei einem Server mithilfe eines Sicherheitsschlüssels.

- Wenn Sie keinen Sicherheitsschlüssel verwenden, um sich bei Ihrem Gerät anzumelden, wenn Sie online sind, können Sie ihn nicht verwenden, um sich offline anzumelden oder die Sperrung aufzuheben.

- Beim Anmelden oder Entsperren eines Windows-Geräts mit einem Sicherheitsschlüssel, der mehrere Microsoft Entra-Konten enthält, wird das Gerät standardmäßig auf das letzte Konto verwiesen, das dem Schlüssel hinzugefügt wurde. WebAuthn ermöglicht Benutzern jedoch, das Konto auszuwählen, das sie für die Authentifizierung verwenden möchten.

- Entsperren eines Geräts unter Windows 10, Version 1809. Hierfür eignet sich besonders Windows 10 (Version 1903 oder höher).

Vorbereiten von Geräten

In Microsoft Entra eingebundene Geräte müssen Windows 10, Version 1909 oder höher ausführen.

In Microsoft Entra hybrid eingebundene Geräte müssen Windows 10, Version 2004 oder höher ausführen.

Aktivieren von Sicherheitsschlüsseln für die Windows-Anmeldung

Organisationen können basierend auf ihren Anforderungen eine oder mehrere der folgenden Methoden zum Aktivieren der Verwendung von Sicherheitsschlüsseln für die Windows-Anmeldung verwenden:

- Aktivieren mit Microsoft Intune

- Gezielte Microsoft Intune-Bereitstellung

- Aktivieren mit einem Bereitstellungspaket

- Aktivieren mit Gruppenrichtlinie (nur hybrid in Microsoft Entra eingebundene Geräte)

Wichtig

Organisationen mit in Microsoft Entra hybrid eingebundenen Geräten müssen auch die Schritte im Artikel Verwenden von SSO zum Anmelden bei lokalen Ressourcen mithilfe von FIDO2-Schlüsseln ausführen, damit die Authentifizierung mit Windows 10-FIDO2-Sicherheitsschlüsseln funktioniert.

Organisationen mit in Microsoft Entra eingebundenen Geräten müssen diese Schritte durchführen, damit sich ihre Geräte mit FIDO2-Sicherheitsschlüsseln bei lokalen Ressourcen authentifizieren können.

Aktivieren mit Microsoft Intune

Führen Sie die folgenden Schritte aus, um die Verwendung von Sicherheitsschlüsseln mithilfe von Intune zu aktivieren:

- Melden Sie sich beim Microsoft Intune Admin Center an.

- Navigieren Sie zu Geräte>Geräte registrieren>Windows-Registrierung>Windows Hello for Business.

- Legen Sie die Option Sicherheitsschlüssel zur Anmeldung verwenden auf Aktiviert fest.

Die Konfiguration von Sicherheitsschlüsseln für die Anmeldung ist nicht von der Konfiguration von Windows Hello for Business abhängig.

Hinweis

Dadurch werden keine Sicherheitsschlüssel auf bereits bereitgestellten Geräten aktiviert. Verwenden Sie in diesem Fall die nächste Methode (zielgerichtete Intune-Bereitstellung).

Zielgerichtete Intune-Bereitstellung

Verwenden Sie zum Festlegen bestimmter Gerätegruppen als Ziel die folgenden benutzerdefinierten Einstellungen über Intune, um den Anmeldeinformationsanbieter zu aktivieren:

- Melden Sie sich beim Microsoft Intune Admin Center an.

- Navigieren Sie zu Geräte>Windows>Konfigurationsprofile>Profil erstellen.

- Konfigurieren Sie das neue Profil mit den folgenden Einstellungen:

- Plattform: Windows 10 und höher

- Profiltyp: Vorlagen > Benutzerdefiniert

- Name: Sicherheitsschlüssel für die Windows-Anmeldung

- Beschreibung: Aktiviert FIDO-Sicherheitsschlüssel für die Windows-Anmeldung

- Wählen Sie Weiter>Hinzufügen, und fügen Sie unter Zeile hinzufügen die folgenden benutzerdefinierten OMA-URI-Einstellungen hinzu:

- Name: Aktivieren der FIDO-Sicherheitsschlüssel für die Windows-Anmeldung

- Beschreibung (optional):

- OMA-URI: ./Device/Vendor/MSFT/PassportForWork/SecurityKey/UseSecurityKeyForSignin

- Datentyp: Integer

- Wert: 1

- Weisen Sie die restlichen Richtlinieneinstellungen zu, einschließlich bestimmte Benutze, Geräte oder Gruppen. Weitere Informationen finden Sie unter Zuweisen von Benutzer- und Geräteprofilen in Microsoft Intune.

Aktivieren mit einem Bereitstellungspaket

Für nicht von Microsoft Intune verwaltete Geräte können Sie ein Bereitstellungspaket installieren, um die Funktion zu aktivieren. Die Windows Configuration Designer-App kann aus dem Microsoft Store heruntergeladen und installiert werden. Führen Sie die folgenden Schritte aus, um ein Bereitstellungspaket zu erstellen:

- Starten Sie Windows Configuration Designer.

- Wählen Sie Datei>Neues Projekt.

- Geben Sie dem Projekt einen Namen, notieren Sie sich den Pfad, in dem Ihr Projekt erstellt wird, und wählen Sie Weiter aus.

- Lassen Sie das Bereitstellungspaket als Selected project workflow (Ausgewählter Projektworkflow), und klicken Sie auf Weiter.

- Wählen Sie unter Einstellungen auswählen, die angezeigt und konfiguriert werden sollen die Option Alle Windows-Desktopeditionen und dann Weiter aus.

- Wählen Sie Fertig stellenaus.

- Navigieren Sie in Ihrem neu erstellten Projekt zu Runtime-Einstellungen>WindowsHelloForBusiness>SecurityKeys>UseSecurityKeyForSignIn.

- Legen Sie Use Security Key For Sign In (Sicherheitsschlüssel für die Anmeldung verwenden) auf Aktiviert fest.

- Wählen Sie Exportieren>Bereitstellungspaket

- Lassen Sie die Standardwerte im Fenster Erstellen unter Beschreibung des Bereitstellungspakets unverändert, und wählen Sie Weiter aus.

- Lassen Sie die Standardwerte im Fenster Erstellen unter Sicherheitsdetails für das Bereitstellungspaket auswählen unverändert, und klicken Sie auf Weiter.

- Notieren Sie sich den Pfad oder ändern Sie diesen im Fenster Erstellen unter Speicherort des Bereitstellungspakets auswählen, und klicken Sie dann auf Weiter.

- Klicken Sie auf der Seite Bereitstellungspaket erstellen auf Erstellen.

- Speichern Sie die zwei erstellten Dateien (ppkg und cat) an einem Speicherort, von dem aus Sie sie später auf Computer anwenden können.

- Um das von Ihnen erstellte Bereitstellungspaket anzuwenden, befolgen Sie die Anweisungen unter Anwenden eines Bereitstellungspakets.

Hinweis

Auf Geräten unter Windows 10 (Version 1903) muss auch der Modus für freigegebene PCs (EnableSharedPCMode) aktiviert sein. Weitere Informationen zum Aktivieren dieser Funktion finden Sie unter Einrichten eines freigegebenen oder Gast-PCs unter Windows 10.

Aktivieren mit Gruppenrichtlinie

Für in Microsoft Entra hybrid eingebundene Geräte können Organisationen die folgende Gruppenrichtlinieneinstellung konfigurieren, um die Anmeldung mit dem FIDO-Sicherheitsschlüssel zu aktivieren. Die Einstellung finden Sie unter Computerkonfiguration>Administrative Vorlagen>System>Anmeldung>Anmeldung mit Sicherheitsschlüssel aktivieren:

- Wenn Sie diese Richtlinie auf Aktiviert festlegen, können Benutzer sich mit Sicherheitsschlüsseln anmelden.

- Das Festlegen dieser Richtlinie auf Deaktiviert oder Nicht konfiguriert verhindert, dass Benutzer sich mit Sicherheitsschlüsseln anmelden.

Diese Gruppenrichtlinieneinstellung erfordert eine aktualisierte Version der CredentialProviders.admx-Gruppenrichtlinienvorlage. Diese neue Vorlage ist mit der nächsten Version von Windows Server und mit Windows 10 20h1 verfügbar. Diese Einstellung kann mit einem Gerät verwaltet werden, auf dem eine dieser neueren Versionen von Windows ausgeführt wird, oder zentral anhand der Anleitung hier: Erstellen und Verwalten des zentralen Speichers für administrative Vorlagendateien für Gruppenrichtlinien in Windows.

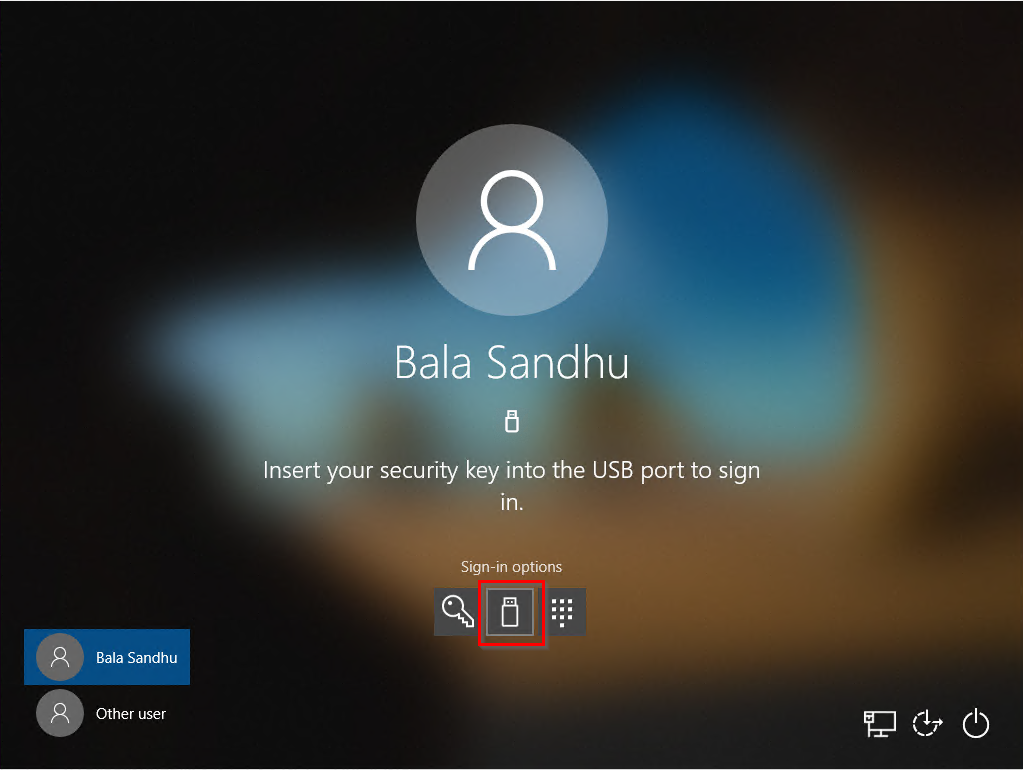

Anmelden mit dem FIDO2-Sicherheitsschlüssel

In diesem Beispiel hat ein Benutzer namens Bala Sandhu seinen FIDO2-Sicherheitsschlüssel bereits mithilfe der Schritte im vorherigen Artikel Kennwortlose Anmeldung mit Sicherheitsschlüssel aktivieren bereitgestellt. Stellen Sie für hybrid in Microsoft Entra eingebundene Geräte sicher, dass Sie auch die kennwortlose Anmeldung mit Sicherheitsschlüsseln für lokale Ressourcen aktiviert haben. Bala kann auf dem Windows 10-Sperrbildschirm den Anbieter für Sicherheitsschlüsselanmeldeinformationen auswählen und den Sicherheitsschlüssel für die Anmeldung bei Windows einfügen.

Verwalten eines biometrischen Sicherheitsschlüssels bzw. einer PIN oder Zurücksetzen eines Sicherheitsschlüssels

- Windows 10, Version 1903 oder höher

- Benutzer können auf einem Gerät zu Windows-Einstellungen>Konten>Anmeldeoptionen>Sicherheitsschlüssel wechseln und dann die Schaltfläche Verwalten auswählen.

- Benutzer können ihre PIN ändern, Biometrie aktualisieren oder ihren Sicherheitsschlüssel zurücksetzen.

Problembehandlung und Feedback

Wenn Sie Feedback geben möchten oder Probleme mit diesem Feature auftreten, teilen Sie uns dies in folgenden Schritten über die Windows-Feedback-Hub-App mit:

- Starten Sie Feedback-Hub, und stellen Sie sicher, dass Sie angemeldet sind.

- Senden Sie Ihr Feedback unter der folgenden Kategorisierung:

- Kategorie: Sicherheit und Datenschutz

- Unterkategorie: FIDO

- Verwenden Sie die Option Problem reproduzieren, um Protokolle zu erfassen.

Nächste Schritte

Weitere Informationen zur Geräteregistrierung

Weitere Informationen zur Multi-Faktor-Authentifizierung in Microsoft Entra