Lebensdauer adaptiver Sitzungen für bedingten Zugriff

In komplexen Bereitstellungen müssen Organisationen Authentifizierungssitzungen manchmal einschränken. Einige mögliche Szenarien:

- Ressourcenzugriff von einem nicht verwalteten oder freigegebenen Gerät

- Zugriff auf vertrauliche Informationen von einem externen Netzwerk aus

- Intensive Systembenutzer

- Unternehmenskritische Geschäftsanwendungen

Der bedingte Zugriff bietet eine adaptive Steuerung der Sitzungsdauer, die es Ihnen ermöglicht, Richtlinien für bestimmte Anwendungsfälle innerhalb Ihrer Organisation zu erstellen, ohne dass alle Benutzerkonten davon betroffen sind.

Bevor wir auf die Details zur Konfiguration der Richtlinie eingehen, betrachten wir die Standardkonfiguration.

Anmeldehäufigkeit von Benutzern

Die Anmeldehäufigkeit bezeichnet den Zeitraum, bevor ein Benutzer beim Zugriff auf eine Ressource aufgefordert wird, sich erneut anzumelden.

Die Standardkonfiguration von Microsoft Entra ID sieht für die Anmeldehäufigkeit von Benutzern ein rollierendes Zeitfenster von 90 Tagen vor. Benutzer häufig zur Eingabe von Anmeldeinformationen aufzufordern, kann einerseits sinnvoll sein, andererseits aber auch das Gegenteil bewirken: Benutzer, die es gewohnt sind, ihre Anmeldeinformationen ohne Überlegung einzugeben, können diese auch versehentlich bei einer schädlichen Anmeldeaufforderung eingeben.

Es klingt vielleicht beunruhigend, keine erneute Anmeldung von einem Benutzer zu fordern, tatsächlich wird die Sitzung bei einer Verletzung der IT-Richtlinien jedoch gesperrt. Einige Beispiele beinhalten (sind aber nicht beschränkt auf) eine Kennwortänderung, ein nicht kompatibles Gerät oder eine Kontodeaktivierung. Sie können Benutzersitzungen auch explizit mit Microsoft Graph PowerShell widerrufen. Die Standardkonfiguration von Microsoft Entra ID lautet: "Benutzer werden nicht aufgefordert, ihre Anmeldeinformationen anzugeben, wenn sich die Sicherheitslage ihrer Sitzungen nicht geändert hat."

Die Einstellung für die Anmeldehäufigkeit funktioniert bei Apps mit standardkonformer Implementierung des OAuth2- oder OIDC-Protokolls. Die meisten nativen Microsoft-Apps für Windows, Mac und mobile Umgebungen, einschließlich der folgenden Webanwendungen, sind mit der Einstellung kompatibel.

- Word, Excel, PowerPoint Online

- OneNote Online

- Office.com

- Microsoft 365-Verwaltungsportal

- Exchange Online

- SharePoint und OneDrive

- Teams-Webclient

- Dynamics CRM Online

- Azure-Portal

Die Einstellung für die Anmeldehäufigkeit (Sign-in frequency, SIF) funktioniert auch mit SAML-Anwendungen von Drittanbietern und Apps, die das OAuth2- oder OIDC-Protokoll implementieren, solange diese nicht die eigenen Cookies löschen und in regelmäßigen Abständen zur Authentifizierung an Microsoft Entra ID umgeleitet werden.

Anmeldehäufigkeit von Benutzern und mehrstufige Authentifizierung

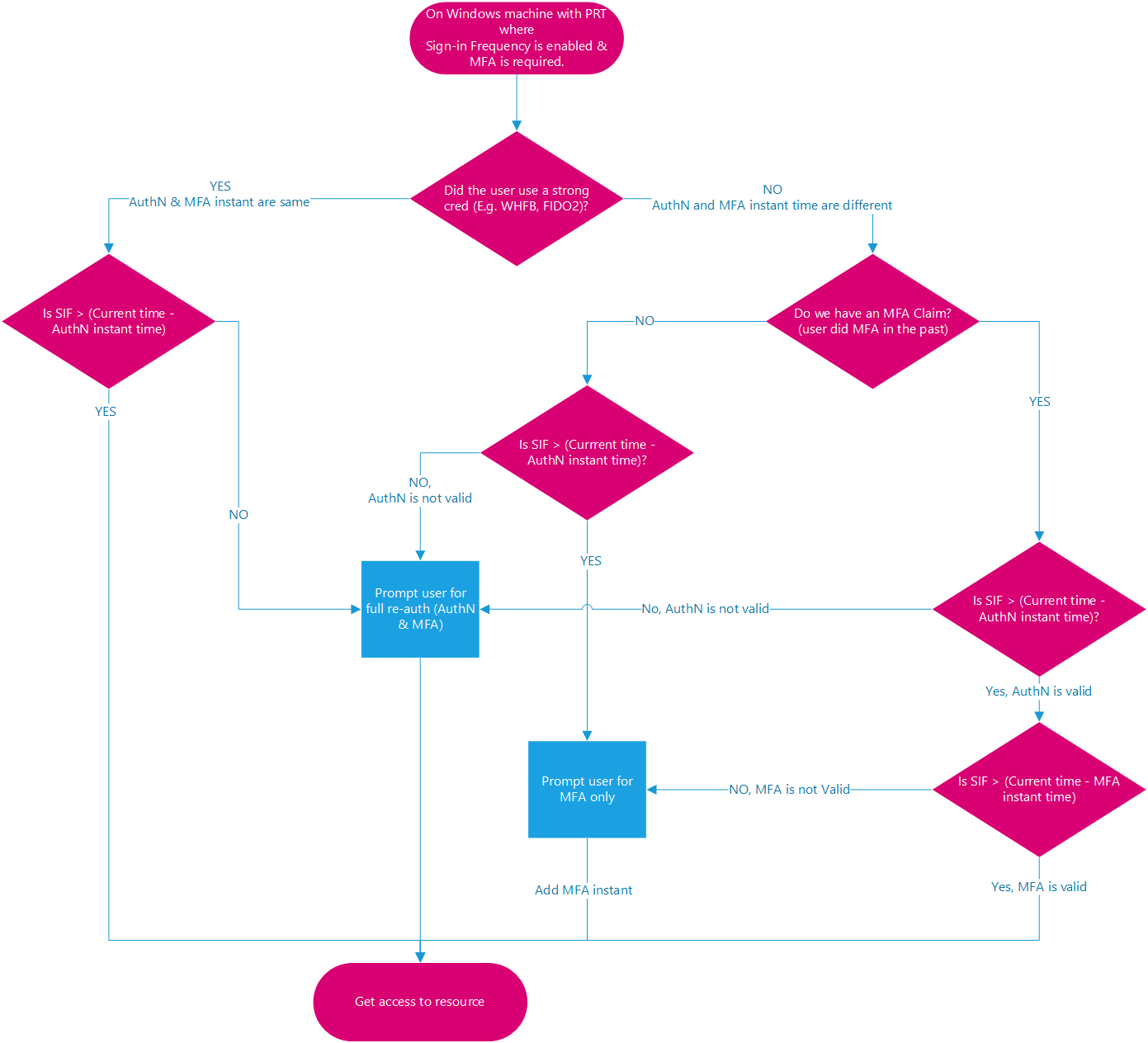

Die Anmeldehäufigkeit wurde zuvor nur auf die Authentifizierung mit dem ersten Faktor auf Geräten angewendet, die in Microsoft Entra eingebunden oder hybrid eingebunden und bei Microsoft Entra registriert wurden. Es gab keine einfache Möglichkeit für unsere Kunden, die Multi-Faktor-Authentifizierung auf diesen Geräten erneut zu erzwingen. Aufgrund des Kundenfeedbacks wird die Anmeldehäufigkeit jetzt auch auf die mehrstufige Authentifizierung angewendet.

Anmeldehäufigkeit von Benutzern und Geräteidentitäten

Auf in Microsoft Entra eingebundenen und hybrid in Microsoft Entra eingebundenen Geräten wird das primäre Aktualisierungstoken (Primary Refresh Token, PRT) nur alle vier Stunden aktualisiert, wenn Sie das Gerät entsperren oder sich interaktiv anmelden. Der letzte Aktualisierungszeitstempel, der für das PRT im Vergleich zum aktuellen Zeitstempel aufgezeichnet wurde, muss innerhalb des Zeitraums liegen, der in der die SIF-Richtlinie für das PRT festgelegt ist, um die SIF zu erfüllen und Zugriff auf ein PRT zu gewähren, das über einen vorhandenen MFA-Anspruch verfügt. Auf bei Microsoft Entra registrierten Geräten würde das Entsperren/Anmelden die SIF-Richtlinie nicht erfüllen, da dabei nicht über ein Microsoft Entra-Konto auf ein bei Microsoft Entra registriertes Gerät zugegriffen wird. Das Microsoft Entra WAM-Plugin kann jedoch eine PRT während der nativen Anwendungsauthentifizierung mithilfe von WAM aktualisieren.

Hinweis

Der von der Benutzeranmeldung erfasste Zeitstempel entspricht aufgrund des vierstündigen Aktualisierungszyklus nicht unbedingt dem letzten aufgezeichneten Zeitstempel die PRT-Aktualisierung. Der Fall, dass beide identisch sind, liegt dann vor, wenn das PRT abgelaufen ist und eine Benutzeranmeldung ihn für vier Stunden aktualisiert. In den folgenden Beispielen wird davon ausgegangen, dass die SIF-Richtlinie auf eine Stunde festgelegt ist, und das PRT um 00:00 Uhr aktualisiert wird.

Beispiel 1: Wenn Sie eine Stunde lang an demselben Dokument in SPO arbeiten.

- Um 00:00 Uhr meldet sich jemand bei einem in Microsoft Entra eingebundenen Windows 11-Gerät an und beginnt mit der Bearbeitung eines in SharePoint Online gespeicherten Dokuments.

- Der Benutzer arbeitet auf seinem Gerät eine Stunde an diesem Dokument.

- Um 01:00 Uhr wird die Person aufgefordert, sich erneut anzumelden. Diese Aufforderung basiert auf der vom Admin in der Richtlinie für bedingten Zugriff konfigurierten Anmeldehäufigkeitsanforderung zur erneuten Anmeldung.

Beispiel 2: Wenn Sie die Arbeit mit einer im Browser ausgeführten Hintergrundaufgabe unterbrechen und dann nach Ablauf der SIF-Richtlinie wieder damit interagieren.

- Um 00:00 Uhr meldet sich jemand bei einem in Microsoft Entra eingebundenen Windows 11-Gerät an und beginnt mit dem Hochladen eines Dokuments in SharePoint Online.

- Um 00:10 Uhr steht der Benutzer auf und macht eine Pause, wobei er sein Gerät sperrt. Der Hintergrundupload wird in SharePoint Online fortgesetzt.

- Um 02:45 Uhr kehrt der Benutzer aus seiner Pause zurück und entsperrt das Gerät. Der Upload im Hintergrund wird als abgeschlossen angezeigt.

- Um 02:45 Uhr wird die Person bei erneuter Interaktion aufgefordert, sich erneut anzumelden. Die Aufforderung basiert auf der vom Admin in der Richtlinie für bedingten Zugriff konfigurierten Anmeldehäufigkeitsanforderung zur erneuten Anmeldung, weil die letzte Anmeldung um 00:00 Uhr erfolgte.

Wenn es sich bei der Client-App (unter „Aktivitätsdetails“) um einen Browser handelt, verschieben wir die Erzwingung der Anmeldehäufigkeit von Ereignissen/Richtlinien für Hintergrunddienste bis zur nächsten Benutzerinteraktion. Bei vertraulichen Clients wird die Häufigkeit der Anmeldung bei nicht-interaktiven Anmeldungen bis zur nächsten interaktiven Anmeldung aufgeschoben.

Beispiel 3: Mit einem vierstündigen Aktualisierungszyklus des primären Aktualisierungstokens ab der Entsperrung.

Szenario 1: Der Benutzer kehrt innerhalb des Zyklus zurück.

- Um 00:00 Uhr meldet sich jemand bei einem in Microsoft Entra eingebundenen Windows 11-Gerät an und beginnt mit der Bearbeitung eines in SharePoint Online gespeicherten Dokuments.

- Um 00:30 Uhr steht der Benutzer auf und macht eine Pause, wobei er sein Gerät sperrt.

- Um 00:45 Uhr kehrt der Benutzer aus seiner Pause zurück und entsperrt das Gerät.

- Um 01:00 Uhr wird die Person aufgefordert, sich erneut anzumelden. Die Aufforderung basiert auf der vom Admin in der Richtlinie für bedingten Zugriff konfigurierten Anmeldehäufigkeitsanforderung zur erneuten Anmeldung eine Stunde nach der ersten Anmeldung.

Szenario 2: Der Benutzer kehrt außerhalb des Zyklus zurück

- Um 00:00 Uhr meldet sich jemand bei einem in Microsoft Entra eingebundenen Windows 11-Gerät an und beginnt mit der Bearbeitung eines in SharePoint Online gespeicherten Dokuments.

- Um 00:30 Uhr steht der Benutzer auf und macht eine Pause, wobei er sein Gerät sperrt.

- Um 04:45 Uhr kehrt der Benutzer aus seiner Pause zurück und entsperrt das Gerät.

- Um 05:45 Uhr wird die Person aufgefordert, sich erneut anzumelden. Diese Aufforderung basiert auf der vom Admin in der Richtlinie für bedingten Zugriff konfigurierten Anmeldehäufigkeitsanforderung zur erneuten Anmeldung. Es ist jetzt eine Stunde her, seit das PRT um 04:45 Uhr aktualisiert wurde, und über vier Stunden seit der ersten Anmeldung um 00:00 Uhr.

Erneute Authentifizierung jedes Mal erforderlich

Es gibt Szenarien, in denen jedes Mal, wenn eine bestimmte Aktionen durchführt wird, eine neue Authentifizierung erforderlich ist:

- Zugriff auf vertrauliche Anwendungen.

- Absicherung von Ressourcen hinter VPN- oder Network as a Service (NaaS)-Anbietern.

- Sicherung privilegierter Rollenerweiterungen in PIM.

- Schutz von Benutzeranmeldungen bei Azure Virtual Desktop-Computern.

- Schutz von „Risikobenutzern“ und von „Risikoanmeldungen“ von Microsoft Entra ID Protection identifiziert.

- Sichern vertraulicher Benutzeraktionen wie die Microsoft Intune-Registrierung.

Die Einstellung Jedes Mal anmelden funktioniert am besten, wenn die Ressource die Logik hat, wann ein Client ein neues Token erhalten soll. Diese Ressourcen leiten den Benutzer zurück zu Microsoft Entra-only, sobald die Sitzung abläuft.

Admins sollten die Anzahl der Anwendungen begrenzen, für die eine Richtlinie durchgesetzt wird, die verlangt, dass man sich jedes Mal neu authentifiziert. Wir berücksichtigen eine Zeitverschiebung von fünf Minuten, wenn jedes Mal in der Richtlinie ausgewählt wird, damit Benutzer und Benutzerinnen nicht häufiger als alle fünf Minuten zu einer Eingabe aufgefordert werden. Eine zu häufige Neuauthentifizierung kann die Sicherheitsbelastung so weit erhöhen, dass MFA-Müdigkeit auftritt und Phishingversuche begünstigt werden. Webanwendungen bieten in der Regel ein weniger störendes Erlebnis als ihre Desktop-Gegenstücke, wenn die Option aktiviert ist, dass Sie sich jedes Mal neu authentifizieren müssen.

- Für Anwendungen im Microsoft 365-Stapel empfehlen wir die Verwendung einer zeitbasierten Benutzeranmeldefrequenz für eine bessere Benutzererfahrung.

- Für das Azure-Portal und das Microsoft Entra Admin Center empfehlen wir entweder die Verwendung der zeitbasierten Benutzeranmeldefrequenz oder das Erfordern der erneuten Authentifizierung bei der PIM-Aktivierung mithilfe des Authentifizierungskontexts, um eine bessere Benutzererfahrung zu erzielen.

Allgemein verfügbare Supportszenarien:

- Fordern Sie die erneute Authentifizierung während Intune Geräteregistrierung an, unabhängig vom aktuellen MFA-Status.

- Fordern Sie eine erneute Authentifizierung des Benutzers für riskante Benutzer mit dem Zuweisungssteuerelement der erforderlichen Kennwortänderung an.

- Fordern Sie eine erneute Authentifizierung des Benutzers für riskante Anmeldungen mit dem Zuweisungssteuerelement der erforderlichen Multi-Faktor-Authentifizierung an.

Mit den Funktionen der öffentlichen Vorschau vom Februar 2024 können Administratoren eine Authentifizierung verlangen mit:

- SAML- oder OIDC-aktivierte Anwendungen

- Authentifizierungskontext

- Andere Benutzeraktionen

Wenn Admins Jedes Mal auswählen, ist eine vollständige erneute Authentifizierung erforderlich, wenn die Sitzung ausgewertet wird.

Persistenz von Browsersitzungen

Bei einer persistenten Browsersitzung können Benutzer angemeldet bleiben, nachdem sie ihr Browserfenster geschlossen und erneut geöffnet haben.

Die Standardeinstellung der Microsoft Entra ID für die Persistenz von Browsersitzungen ermöglicht es Benutzenden auf persönlichen Geräten, zu wählen, ob die Sitzung durch die Anzeige einer Aufforderung "Angemeldet bleiben?" nach erfolgreicher Authentifizierung bestehen bleiben soll. Wenn Sie die Browserpersistenz in AD FS mithilfe der Anleitung im Artikel AD FS: Einstellungen für einmaliges Anmelden konfigurieren, wird diese Richtlinie berücksichtigt und die Microsoft Entra-Sitzung ebenfalls beibehalten. Sie können auch festlegen, ob Benutzende in Ihrem Mandanten die Aufforderung „Angemeldet bleiben?“ angezeigt wird, indem Sie die entsprechende Einstellung im Bereich für das Unternehmensbranding ändern.

In persistenten Browsern bleiben Cookies auch nach dem Schließen des Browsers auf dem Gerät des Benutzers gespeichert. Diese Cookies können Zugriff auf Microsoft Entra-Artefakte haben, und diese Artefakte können bis zum Ablauf des Tokens verwendet werden, unabhängig von den Richtlinien für bedingten Zugriff, die in der Ressourcenumgebung gelten. Daher kann das Zwischenspeichern von Token einen direkten Verstoß gegen die gewünschten Sicherheitsrichtlinien für die Authentifizierung darstellen. Es mag zwar sinnvoll erscheinen, Token über die aktuelle Sitzung hinaus zu speichern, dies kann jedoch zu einem Sicherheitsrisiko führen, weil nicht autorisierter Zugriff auf Microsoft Entra-Artefakte zugelassen wird.

Konfigurieren von Steuerungen für Authentifizierungssitzungen

Bedingter Zugriff ist eine Microsoft Entra ID P1- oder P2-Funktion und erfordert eine Premium-Lizenz. Weitere Informationen zum bedingten Zugriff finden Sie unter Was ist bedingter Zugriff in Microsoft Entra ID?

Warnung

Wenn Sie die derzeit in der Public Preview verfügbare Funktion für die konfigurierbare Tokengültigkeitsdauer verwenden, sollten Sie beachten, dass die Erstellung von zwei verschiedenen Richtlinien für dieselbe Benutzer- oder App-Kombination nicht unterstützt wird: eine mit dieser Funktion und eine andere mit der konfigurierbaren Tokengültigkeitsdauer. Microsoft hat die Funktion für die konfigurierbare Tokengültigkeitsdauer bei den Lebensdauern von Aktualisierungs- und Sitzungstoken am 30. Januar 2021 außer Betrieb genommen und durch die Funktion für die Verwaltung von Authentifizierungssitzungen mit bedingtem Zugriff ersetzt.

Stellen Sie vor dem Aktivieren der Anmeldehäufigkeit sicher, dass andere Einstellungen für die erneute Authentifizierung in Ihrem Mandanten deaktiviert sind. Wenn „MFA auf vertrauenswürdigen Geräten speichern“ aktiviert ist, deaktivieren Sie diese Option vor dem Verwenden der Anmeldehäufigkeit, da die Verwendung dieser beiden Einstellungen dazu führen kann, dass Benutzer unerwartet aufgefordert werden. Weitere Informationen zu Eingabeaufforderungen für die erneute Authentifizierung und zur Sitzungslebensdauer finden Sie im Artikel Optimieren von Aufforderungen für die erneute Authentifizierung und Grundlegendes zur Sitzungslebensdauer für Microsoft Entra ID Multifactor Authentication.

Nächste Schritte

- Konfigurieren der Sitzungsdauer in Richtlinien für bedingten Zugriff

- Wenn Sie Richtlinien für bedingten Zugriff für Ihre Umgebung konfigurieren möchten, lesen Sie den Artikel Planen einer Bereitstellung für bedingten Zugriff.