Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Die Planung Ihrer Bereitstellung für bedingten Zugriff ist wichtig, um sicherzustellen, dass Sie die Zugriffsstrategie Ihrer Organisation für Apps und Ressourcen umsetzen. Richtlinien für bedingten Zugriff bieten erhebliche Flexibilität bei der Konfiguration. Diese Flexibilität bedeutet jedoch, dass Sie sorgfältig planen müssen, um unerwünschte Ergebnisse zu vermeiden.

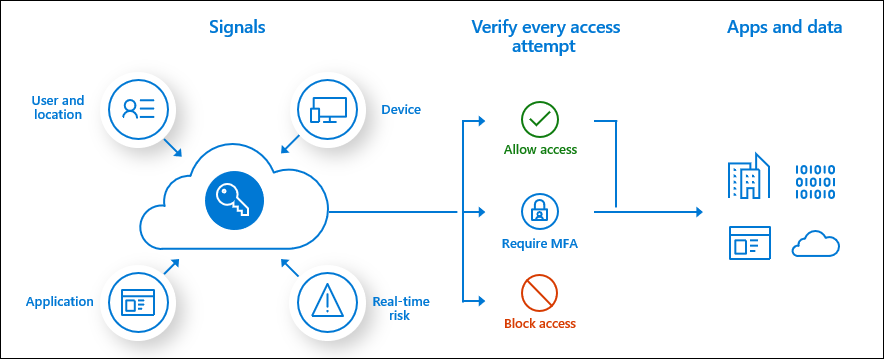

Der bedingte Zugriff von Microsoft Entra kombiniert Signale wie Benutzer, Gerät und Standort, um Entscheidungen zu automatisieren und Organisationszugriffsrichtlinien für Ressourcen zu erzwingen. Diese Richtlinien für bedingten Zugriff helfen Ihnen, Sicherheit und Produktivität auszugleichen, indem Sie bei Bedarf Sicherheitskontrollen erzwingen und den Benutzer weghalten, wenn sie nicht.

Bedingter Zugriff bildet die Grundlage des Zero Trust-Sicherheitsrichtlinienmoduls von Microsoft.

Microsoft stellt Sicherheitsstandardwerte bereit, die eine grundlegende Sicherheitsstufe für Mandanten ohne Microsoft Entra ID P1 oder P2 sicherstellen. Mit bedingtem Zugriff können Sie Richtlinien erstellen, die den gleichen Schutz wie Die Sicherheitsstandards bieten, aber mit einer besseren Granularität. Der bedingte Zugriff und die Sicherheitsstandardwerte sollen nicht kombiniert werden, da das Erstellen von Richtlinien für bedingten Zugriff verhindert, dass Sie Sicherheitsstandardwerte aktivieren.

Voraussetzungen

- Ein funktionierender Microsoft Entra-Mandant mit aktivierter Microsoft Entra-ID P1, P2 oder einer Testlizenz.

Erstellen Sie bei Bedarf kostenlos eins.

- Microsoft Entra ID P2 ist erforderlich, um die Microsoft Entra ID Protection-Risiken in die Richtlinien für bedingten Zugriff einzuschließen.

- Administratoren, die mit bedingtem Zugriff interagieren, benötigen eine der folgenden Rollenzuweisungen, je nachdem, welche Aufgaben sie ausführen. Um dem Zero Trust-Prinzip der geringsten Berechtigungen zu folgen, sollten Sie die Verwendung von Privileged Identity Management (PIM) in Betracht ziehen, um privilegierte Rollenzuweisungen nur rechtzeitig zu aktivieren.

- Lesen von Richtlinien und Konfigurationen für bedingten Zugriff.

- Erstellen, Ändern oder Wiederherstellen vorläufig gelöschter Richtlinien für bedingten Zugriff.

- Ein Testbenutzer (kein Administrator), um zu überprüfen, ob Richtlinien wie erwartet funktionieren, bevor sie für echte Benutzer bereitgestellt werden. Wenn Sie einen Benutzer erstellen müssen, lesen Sie "Schnellstart: Hinzufügen neuer Benutzer zur Microsoft Entra-ID".

- Eine Gruppe, die den Testbenutzer enthält. Wenn Sie eine Gruppe erstellen müssen, lesen Sie " Erstellen einer Gruppe" und "Hinzufügen von Mitgliedern" in der Microsoft Entra-ID.

Änderungen kommunizieren

Kommunikation ist entscheidend für den Erfolg jeder neuen Funktion. Informieren Sie Benutzer darüber, wie sich ihre Erfahrung ändert, wann sie geändert wird, und wie Sie Support erhalten, wenn sie Probleme haben.

Komponenten der Richtlinie für bedingten Zugriff

Richtlinien für bedingten Zugriff bestimmen, wer auf Ihre Ressourcen zugreifen kann, auf welche Ressourcen sie zugreifen können und unter welchen Bedingungen. Richtlinien können Zugriff gewähren, den Zugriff mit Sitzungssteuerelementen einschränken oder den Zugriff blockieren. Sie erstellen eine Richtlinie für bedingten Zugriff, indem Sie die if-then-Anweisungen wie folgt definieren:

| Bei erfüllter Zuweisung | Zugriffssteuerungen anwenden |

|---|---|

| Sie sind ein Benutzer der Finanzabteilung und greifen auf die Payroll-Anwendung zu | Multi-Faktor-Authentifizierung und kompatibles Gerät erforderlich |

| Sie sind kein Mitglied der Finanzabteilung und greifen auf die Payroll-Anwendung zu | Zugriff blockieren |

| Das Benutzerrisiko ist hoch | Multi-Faktor-Authentifizierung und sichere Kennwortänderung erforderlich |

Ausschluss von Benutzern

Richtlinien für bedingten Zugriff sind leistungsstarke Tools. Es wird empfohlen, die folgenden Konten aus Ihren Richtlinien auszuschließen:

-

Notfallzugriffskonten oder Notfallkonten zum Verhindern einer Sperrung aufgrund von falsch konfigurierten Richtlinien. In dem unwahrscheinlichen Szenario, in dem alle Administratoren gesperrt sind, kann Ihr Administratorkonto für den Notfallzugriff verwendet werden, um sich anzumelden und den Zugriff wiederherzustellen.

- Weitere Informationen finden Sie im Artikel "Verwalten von Notfallzugriffskonten in Microsoft Entra ID".

-

Dienstkonten und Dienstprinzipale, z. B. das Microsoft Entra Connect-Synchronisierungskonto. Dienstkonten sind nichtinteraktive Konten, die nicht an einen bestimmten Benutzer gebunden sind. Sie werden in der Regel von Back-End-Diensten verwendet, um programmgesteuerten Zugriff auf Anwendungen zu ermöglichen, aber sie werden auch verwendet, um sich für administrative Zwecke bei Systemen anzumelden. Aufrufe von Dienstprinzipalen werden nicht durch Richtlinien für bedingten Zugriff blockiert, die für Benutzer gelten. Verwenden Sie bedingten Zugriff für Arbeitsauslastungsidentitäten, um Richtlinien zu definieren, die auf Dienstprinzipale abzielen.

- Wenn Ihre Organisation diese Konten in Skripts oder Code verwendet, ersetzen Sie sie durch verwaltete Identitäten.

Stellen Sie die richtigen Fragen

Hier finden Sie allgemeine Fragen zu Aufgaben und Zugriffssteuerungen. Notieren Sie die Antworten für jede Richtlinie, bevor Sie sie erstellen.

Benutzer oder Workloadidentitäten

- Welche Benutzer, Gruppen, Verzeichnisrollen oder Workloadidentitäten sind in die Richtlinie eingeschlossen oder aus der Richtlinie ausgeschlossen?

- Welche Konten oder Gruppen für den Notfallzugriff sollten Sie aus der Richtlinie ausschließen?

Cloud-Apps oder -aktionen

Gilt diese Richtlinie für eine Anwendung, eine Benutzeraktion oder einen Authentifizierungskontext? Wenn ja:

- Für welche Anwendungen oder Dienste gilt die Richtlinie?

- Welche Benutzeraktionen unterliegen dieser Richtlinie?

- Für welche Authentifizierungskontexte gilt diese Richtlinie?

Filtern nach Anwendungen

Verwenden von Filtern für Anwendungen, um Anwendungen einzuschließen oder auszuschließen, anstatt sie einzeln anzugeben , hilft Organisationen:

- Einfaches Skalieren und Ausrichten einer beliebigen Anzahl von Anwendungen

- Verwalten von Anwendungen mit ähnlichen Richtlinienanforderungen

- Verringern der Anzahl einzelner Richtlinien

- Reduzieren Sie Fehler beim Bearbeiten von Richtlinien: Sie müssen keine Anwendungen manuell aus der Richtlinie hinzufügen oder entfernen. Verwalten Sie einfach die Attribute.

- Überwinden von Richtliniengrößeneinschränkungen

Bedingungen

- Welche Geräteplattformen sind in die Richtlinie eingeschlossen oder aus ihr ausgeschlossen?

- Über welche bekannten Netzwerkstandorte verfügt die Organisation?

- Welche Standorte sind in die Richtlinie eingeschlossen oder aus ihr ausgeschlossen?

- Welche Client-App-Typen sind in die Richtlinie eingeschlossen oder aus der Richtlinie ausgeschlossen?

- Müssen Sie bestimmte Geräteattribute als Ziel festlegen?

- Wenn Sie Microsoft Entra ID Protection verwenden, möchten Sie das Anmelde- oder Benutzerrisiko integrieren?

Blockierungs- oder Gewährungssteuerelemente

Möchten Sie Zugriff auf Ressourcen gewähren, indem Sie mindestens eine der folgenden Maßnahmen für erforderlich erklären?

- Mehrstufige Authentifizierung

- Gerät als konform markiert

- Verwenden eines hybrid in Microsoft Entra eingebundenen Geräts

- Genehmigte Client-App erforderlich

- App-Schutzrichtlinie angewendet

- Kennwortänderung

- Nutzungsbedingungen akzeptiert

Der Zugriff blockieren ist ein leistungsstarkes Steuerelement. Wenden Sie sie nur an, wenn Sie die Auswirkungen verstehen. Richtlinien mit Blockanweisungen können unbeabsichtigte Nebenwirkungen haben. Testen und validieren Sie, bevor Sie die Kontrolle im großen Maßstab aktivieren. Verwenden Sie den Richtlinieneffekt oder den Modus "Nur Bericht" , um potenzielle Auswirkungen zu verstehen, wenn Sie Änderungen vornehmen.

Sitzungssteuerungen

Möchten Sie eine der folgenden Zugriffssteuerungen für Cloud-Apps erzwingen?

- Verwenden von App-erzwungenen Einschränkungen

- Verwenden der App-Steuerung für bedingten Zugriff

- Anmeldehäufigkeit erzwingen

- Persistente Browsersitzungen verwenden

- Fortlaufende Zugriffsevaluierung anpassen

Kombinieren von Richtlinien

Berücksichtigen Sie beim Erstellen und Zuweisen von Richtlinien, wie Zugriffstoken funktionieren. Zugriffstoken gewähren oder verweigern den Zugriff basierend darauf, ob der Benutzer, der eine Anforderung stellt, autorisiert und authentifiziert ist. Wenn der Antragsteller nachweist, dass er sein will, kann er die geschützten Ressourcen oder Funktionen verwenden.

Zugriffstoken werden standardmäßig ausgegeben, wenn eine Richtlinienbedingung für bedingten Zugriff keine Zugriffssteuerung auslöst.

Diese Richtlinie verhindert nicht, dass die App den Zugriff allein blockiert.

Nehmen Sie beispielsweise eine vereinfachte Richtlinie mit folgenden Bedingungen:

Benutzer: FINANCE GROUP

Zugriff auf: PAYROLL-APP

Zugriffssteuerung: Multi-Faktor-Authentifizierung

- Benutzer A befindet sich in der FINANCE GROUP, sie müssen eine mehrstufige Authentifizierung durchführen, um auf die PAYROLL-APP zuzugreifen.

- Der Benutzer B befindet sich nicht in der FINANCE GROUP, wird ein Zugriffstoken ausgestellt und kann ohne mehrstufige Authentifizierung auf die PAYROLL-APP zugreifen.

Um sicherzustellen, dass Benutzer außerhalb der Finanzgruppe nicht auf die Lohnbuchhaltungs-App zugreifen können, erstellen Sie eine separate Richtlinie, um alle anderen Benutzer wie diese vereinfachte Richtlinie zu blockieren:

Benutzer: Alle Benutzer einschließen/FINANCE GROUP ausschließen

Zugriff auf: PAYROLL-APP

Zugriffssteuerung: Zugriff blockieren

Wenn Benutzer B nun versucht, auf die LOHNBUCHHALTUNGs-APP zuzugreifen, werden sie blockiert.

Empfehlungen

Basierend auf unserer Erfahrung mit bedingtem Zugriff und der Unterstützung anderer Kunden sind hier einige Empfehlungen.

Anwenden von Richtlinien für bedingten Zugriff auf alle Apps

Stellen Sie sicher, dass jede App mindestens eine Richtlinie für bedingten Zugriff angewendet hat. Aus Sicherheitsgründen ist es besser, eine Richtlinie zu erstellen, die alle Ressourcen (früher "Alle Cloud-Apps") enthält. Durch diese Praxis wird sichergestellt, dass Sie Richtlinien für bedingten Zugriff nicht jedes Mal aktualisieren müssen, wenn Sie eine neue Anwendung integrieren.

Tipp

Achten Sie bei der Verwendung von Block und allen Ressourcen in einer einzigen Richtlinie darauf. Diese Kombination könnte Administratoren sperren, und Ausschlüsse können nicht für wichtige Endpunkte wie Microsoft Graph konfiguriert werden.

Minimieren der Anzahl von Richtlinien für bedingten Zugriff

Das Erstellen einer Richtlinie für jede App ist nicht effizient und macht die Verwaltung von Richtlinien schwierig. Bedingter Zugriff hat eine Beschränkung von 195 Richtlinien pro Mandant. Dieser Grenzwert von 195-Richtlinien umfasst Richtlinien für bedingten Zugriff in jedem Zustand, einschließlich berichtsgeschützter Modus, ein oder aus.

Analysieren Sie Ihre Apps, und gruppieren Sie sie nach den gleichen Ressourcenanforderungen für dieselben Benutzer. Wenn beispielsweise alle Microsoft 365-Apps oder alle HR-Apps die gleichen Anforderungen für dieselben Benutzer haben, erstellen Sie eine einzelne Richtlinie und enthalten alle Apps, für die sie gilt.

Richtlinien für bedingten Zugriff sind in einer JSON-Datei enthalten, und diese Datei hat eine Größenbeschränkung, die eine einzelne Richtlinie normalerweise nicht überschreitet. Wenn Sie eine lange Liste von GUIDs in Ihrer Richtlinie verwenden, könnten Sie diesen Grenzwert erreichen. Wenn Sie auf diese Grenzwerte stoßen, probieren Sie die folgenden Alternativen aus:

- Verwenden Sie Gruppen oder Rollen, um Benutzer einzuschließen oder auszuschließen, anstatt jeden Benutzer einzeln aufzulisten.

- Verwenden Sie Filter für Anwendungen, um Anwendungen einzuschließen oder auszuschließen, anstatt sie einzeln anzugeben.

Konfigurieren des Modus „Nur Bericht“

Aktivieren von Richtlinien im modus "Nur Bericht". Nachdem Sie eine Richtlinie im Modus "Nur Bericht" gespeichert haben, wird die Auswirkung auf Echtzeitanmeldungen in den Anmeldeprotokollen angezeigt. Wählen Sie in den Anmeldeprotokollen ein Ereignis aus, und wechseln Sie zur Registerkarte " Nur Bericht ", um das Ergebnis jeder Nur-Bericht-Richtlinie anzuzeigen.

Zeigen Sie die aggregierten Effekte Ihrer Richtlinien für bedingten Zugriff in der Arbeitsmappe "Insights" und "Berichterstellung" an. Um auf die Arbeitsmappe zuzugreifen, benötigen Sie ein Azure Monitor-Abonnement, und Sie müssen Ihre Anmeldeprotokolle in einen Log Analytics-Arbeitsbereich streamen.

Planen von Unterbrechungen

Verringern Sie das Risiko einer Sperrung während unvorhergesehener Unterbrechungen, indem Sie Resilienzstrategien für Ihre Organisation planen.

Aktivieren geschützter Aktionen

Aktivieren Sie geschützte Aktionen , um eine weitere Sicherheitsebene hinzuzufügen, um Versuche zum Erstellen, Ändern oder Löschen von Richtlinien für bedingten Zugriff zu versuchen. Organisationen können vor dem Ändern der Richtlinie eine neue mehrstufige Authentifizierung oder eine andere Berechtigungssteuerung erfordern.

Konfigurieren von Gastbenutzereinstellungen

Für externe Organisationen, die Sie kennen und mit denen Sie eine Beziehung haben, sollten Sie möglicherweise der mehrstufigen Authentifizierung, der Gerätekompatibilität oder hybriden Geräteansprüchen vertrauen, die von Gästen ihren Richtlinien für bedingten Zugriff präsentiert werden. Weitere Informationen finden Sie unter Verwalten von mandantenübergreifenden Zugriffseinstellungen für die B2B-Zusammenarbeit. Es gibt einige Einschränkungen im Zusammenhang mit der Arbeit von B2B-Benutzern mit Microsoft Entra ID Protection, weitere Informationen finden Sie unter Microsoft Entra ID Protection für B2B-Benutzer.

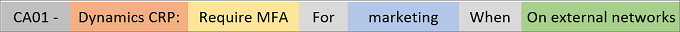

Festlegen von Benennungsstandards für Ihre Richtlinien

Ein Benennungsstandard hilft Ihnen, Richtlinien zu finden und deren Zweck zu verstehen, ohne sie zu öffnen. Benennen Sie Ihre Anzuzeigende Richtlinie:

- Eine Sequenznummer

- Die Cloud-Apps, für die sie gilt

- Die Antwort

- Für wen sie gilt

- Wann sie gilt

Beispiel: Eine Richtlinie, die MFA für Marketingbenutzer erfordert, die von externen Netzwerken aus auf die Dynamics CRP-App zugreifen, kann sein:

Ein aussagekräftiger Name hilft Ihnen, eine Übersicht über Die Implementierung des bedingten Zugriffs zu behalten. Die Sequenznummer ist hilfreich, wenn Sie in einer Unterhaltung auf eine Richtlinie verweisen müssen. Wenn Sie z. B. mit einem Administrator auf dem Telefon sprechen, können Sie sie bitten, die Richtlinienzertifizierungsstelle01 zu öffnen, um ein Problem zu lösen.

Benennungsstandards für Notfallzugriffssteuerungen

Implementieren Sie zusätzlich zu Ihren aktiven Richtlinien deaktivierte Richtlinien, die als sekundäre ausfallsichere Zugriffssteuerungen in Ausfall- oder Notfallszenarien fungieren. Ihr Benennungsstandard für Notfallrichtlinien sollte Folgendes umfassen:

- IM NOTFALL AKTIVIEREN am Anfang, damit sich der Name von denen anderer Richtlinien unterscheidet.

- Der Name der Unterbrechung, auf die sie angewendet werden soll.

- Eine Sortierreihenfolgenummer, die dem Administrator dabei hilft, zu wissen, in welcher Reihenfolge Richtlinien aktiviert werden sollen.

Beispiel: Der folgende Name zeigt, dass diese Richtlinie die erste von vier Richtlinien ist, die aktiviert werden sollen, wenn eine MFA-Unterbrechung auftritt:

- EM01 – IM NOTFALL AKTIVIEREN: MFA-Unterbrechung [1/4] – Exchange SharePoint – Microsoft Entra-Hybrideinbindung erforderlich für VIP-Benutzer*innen

Blockieren von Ländern/Regionen, aus denen nie eine Anmeldung erwartet wird

Mit der Microsoft Entra-ID können Sie benannte Speicherorte erstellen. Erstellen Sie eine Liste der zulässigen Länder/Regionen, und erstellen Sie dann eine Netzwerkblockrichtlinie mit diesen "zulässigen Ländern/Regionen" als Ausschluss. Diese Option schafft weniger Aufwand für Kunden, die an kleineren geografischen Standorten basieren. Schließen Sie Ihre Notfallzugriffskonten aus dieser Richtlinie aus.

Bereitstellen von Richtlinien für bedingten Zugriff

Stellen Sie nach der Fertigstellung Ihre Richtlinien für den bedingten Zugriff in Phasen bereit. Beginnen Sie mit einigen wichtigen Richtlinien für den bedingten Zugriff, z. B. den folgenden Richtlinien. Viele Richtlinien sind als Richtlinienvorlagen für bedingten Zugriff verfügbar. Standardmäßig befindet sich jede aus einer Vorlage erstellte Richtlinie im Modus "Nur Bericht". Testen und überwachen Sie die Verwendung, um das beabsichtigte Ergebnis sicherzustellen, bevor Sie jede Richtlinie aktivieren.

Stellen Sie Richtlinien in den folgenden drei Phasen bereit, um Sicherheitsverbesserungen mit minimalen Benutzerunterbrechungen auszugleichen. Organisationen können Zeitachsen basierend auf ihrer Größe, Komplexität und Change-Management-Fähigkeiten anpassen.

Von Bedeutung

Vor der Implementierung irgendeiner Richtlinie:

- Überprüfen, ob Notfallzugriffskonten von allen Richtlinien ausgeschlossen sind

- Testen von Richtlinien mit einer Pilotgruppe vor dem organisationsweiten Rollout

- Sicherstellen, dass Benutzer erforderliche Authentifizierungsmethoden registriert haben

- Kommunikation von Änderungen mit betroffenen Benutzern und Bereitstellung von Unterstützungsdokumentation.

Phase 1: Foundation (Woche 1-2)

Richten Sie grundlegende Sicherheitskontrollen ein und bereiten Sie sich auf die MFA-Durchsetzung vor. Voraussetzungen: Stellen Sie sicher, dass Benutzer sich für MFA registrieren können, bevor Sie Erzwingungsrichtlinien aktivieren.

| Richtlinie für bedingten Zugriff | Scenario | Lizenzanforderung |

|---|---|---|

| Blockieren der Legacyauthentifizierung | Alle Benutzer | Microsoft Entra ID P1 |

| Sichern der Seite MFA-Registrierung (Meine Sicherheitsinformationen) | Alle Benutzer | Microsoft Entra ID P1 |

| Privileged Microsoft Entra integrierte Rollen erzwingen Phishing-beständige Methoden | Privilegierte Benutzer | Microsoft Entra ID P1 |

Phase 2: Kernauthentifizierung (Woche 2-3)

Erzwingen Sie MFA für alle Benutzer und Gäste, und schützen Sie mobile Geräte mit App-Schutzrichtlinien. Wichtige Auswirkungen: Benutzer müssen MFA für alle Anmeldungen verwenden und genehmigte Apps mit App-Schutz auf mobilen Geräten verwenden. Stellen Sie sicher, dass der Kommunikationsplan ausgeführt wird und Supportressourcen verfügbar sind.

| Richtlinie für bedingten Zugriff | Scenario | Lizenzanforderung |

|---|---|---|

| Für alle Benutzeranmeldungsaktivitäten werden starke Authentifizierungsmethoden verwendet. | Alle Benutzer | Microsoft Entra ID P1 |

| Der Gastzugriff ist durch sichere Authentifizierungsmethoden geschützt. | Gastzugriff | Microsoft Entra ID P1 |

| Anfordern genehmigter Client-Apps oder App-Schutzrichtlinie | Mobile Nutzer | Microsoft Entra ID P1 |

| Erfordern der mehrstufigen Authentifizierung für die Gerätebeitritts- und Geräteregistrierung mithilfe einer Benutzeraktion | Alle Benutzer | Microsoft Entra ID P1 |

Phase 3: Erweiterter Schutz (Woche 3-4)

Fügen Sie risikobasierte Richtlinien und erweiterte Steuerelemente zur Angriffsverhütung hinzu. Lizenzanforderung: Risikobasierte Richtlinien erfordern Microsoft Entra ID P2-Lizenzen.

| Richtlinie für bedingten Zugriff | Scenario | Lizenzanforderung |

|---|---|---|

| Einschränken von Anmeldungen mit hohem Risiko | Alle Benutzer | Microsoft Entra ID P2 |

| Einschränken des Zugriffs auf Benutzer mit hohem Risiko | Alle Benutzer | Microsoft Entra ID P2 |

| Benutzeranmeldungsaktivität verwendet Tokenschutz | Alle Benutzer | Microsoft Entra ID P1 |

| Einschränken des Gerätecodeflusses | Alle Benutzer | Microsoft Entra ID P1 |

| Die Authentifizierungsübertragung ist blockiert. | Alle Benutzer | Microsoft Entra ID P1 |

| Richtlinien für bedingten Zugriff für Arbeitsstationen mit privilegiertem Zugriff (PAW) sind konfiguriert. | Privilegierte Benutzer | Microsoft Entra ID P1 |

Tipp

Aktivieren Sie jede Richtlinie im Nur-Bericht-Modus mindestens eine Woche vor der Erzwingung. Überprüfen Sie Anmeldeprotokolle, und kommunizieren Sie Änderungen an Benutzern, bevor Sie zur nächsten Phase wechseln.

Hinweis

Privileged Access Workstations (PAW) erfordern eine erhebliche Infrastrukturplanung. Organisationen sollten diese Richtlinie erst implementieren, nachdem sie eine PAW-Bereitstellungsstrategie eingerichtet und sichere Geräte für privilegierte Benutzer bereitgestellt haben.

Auswerten der Auswirkungen der Richtlinie

Verwenden Sie verfügbare Tools, um die Auswirkungen Ihrer Richtlinien vor und nach dem Vornehmen von Änderungen zu überprüfen. Eine simulierte Ausführung bietet Ihnen eine gute Vorstellung davon, wie sich eine Richtlinie für bedingten Zugriff auf die Anmeldung auswirkt, aber es ersetzt keine tatsächliche Testausführung in einer ordnungsgemäß konfigurierten Entwicklungsumgebung.

Administratoren können Richtlinieneinstellungen mithilfe von Richtlinieneinwirkungen oder berichtsgeschütztem Modus bestätigen.

Testen Ihrer Richtlinien

Stellen Sie sicher, dass Sie die Ausschlusskriterien einer Richtlinie testen. Sie können beispielsweise einen Benutzer oder eine Gruppe aus einer Richtlinie ausschließen, die eine mehrstufige Authentifizierung (MFA) erfordert. Testen Sie, ob die ausgeschlossenen Benutzer zur MFA aufgefordert werden, da die Kombination anderer Richtlinien MFA für diese Benutzer erfordern kann.

Führen Sie jeden Test in Ihrem Testplan mit Testbenutzern aus. Der Testplan hilft Ihnen, die erwarteten und tatsächlichen Ergebnisse zu vergleichen.

Bereitstellen in der Produktion

Nachdem Sie Ihre Einstellungen mithilfe des Richtlinieneffekts oder des Modus nur für Berichte bestätigt haben, verschieben Sie den Umschalter Richtlinie aktivieren von Nur Bericht auf Ein.

Rollback von Richtlinien

Wenn Sie ein Rollback für neu implementierte Richtlinien ausführen müssen, verwenden Sie eine oder mehrere der folgenden Optionen:

Deaktivieren der Richtlinie Durch das Deaktivieren einer Richtlinie wird sichergestellt, dass sie nicht angewendet wird, wenn ein Benutzer versucht, sich anzumelden. Sie können jederzeit zurückkehren und die Richtlinie aktivieren, wenn Sie sie verwenden möchten.

Ausschließen eines Benutzers oder einer Gruppe aus einer Richtlinie. Wenn ein Benutzer nicht auf die App zugreifen kann, schließen Sie den Benutzer aus der Richtlinie aus.

Achtung

Verwenden Sie Ausschlüsse sparsam, nur in Situationen, in denen der Benutzer vertrauenswürdig ist. Fügen Sie Benutzer so schnell wie möglich wieder zur Richtlinie oder Gruppe hinzu.

Wenn eine Richtlinie deaktiviert und nicht mehr benötigt wird, löschen Sie sie.

Wiederherstellen gelöschter Richtlinien

Wenn ein bedingter Zugriff oder Speicherort gelöscht wird, kann er innerhalb des 30-tägigen Soft-Löschzeitraums wiederhergestellt werden. Weitere Informationen zum Wiederherstellen von Richtlinien für bedingten Zugriff und benannten Speicherorten finden Sie im Artikel "Wiederherstellen von Löschungen".

Behandeln von Problemen mit Richtlinien für bedingten Zugriff

Wenn ein Benutzer ein Problem mit einer Richtlinie für bedingten Zugriff hat, sammeln Sie diese Informationen, um bei der Problembehandlung zu helfen.

- Benutzerprinzipalname

- Anzeigename des Benutzers

- Betriebssystemname

- Zeitstempel (eine ungefähre Zeit ist in Ordnung)

- Zielanwendung

- Clientanwendungstyp (Browser oder Client)

- Korrelations-ID (diese ID ist für die Anmeldung eindeutig)

Wenn der Benutzer eine Nachricht mit einem Link " Weitere Details " erhält, kann er die meisten dieser Informationen für Sie sammeln.

Nachdem Sie die Informationen gesammelt haben, lesen Sie die folgenden Ressourcen:

- Anmeldeprobleme mit bedingtem Zugriff – Erfahren Sie mehr über unerwartete Anmeldeergebnisse im Zusammenhang mit bedingtem Zugriff mithilfe von Fehlermeldungen und dem Microsoft Entra-Anmeldeprotokoll.

- Verwendung des What-If-Tools – Erfahren Sie, warum eine Richtlinie in einer bestimmten Situation für einen Benutzer gilt oder ob sie in einem vorgegebenen Zustand angewendet wird.