Tutorial: Konfigurieren von Datawiza, um die mehrstufige Authentifizierung und das einmalige Anmelden bei Oracle PeopleSoft in Microsoft Entra zu aktivieren

In diesem Tutorial erfahren Sie, wie Sie einmaliges Anmelden (SSO) von Microsoft Entra und Microsoft Entra Multifactor Authentication (MFA) für eine Oracle PeopleSoft-Anwendung mithilfe von Datawiza Access Proxy (DAP) aktivieren.

Weitere Informationen: Datawiza Access Proxy

Vorteile der Integration von Anwendungen mit Microsoft Entra ID mithilfe von DAP:

- Sicherheit mit Zero Trust proaktiv umsetzen – ein Sicherheitsmodell, das sich an moderne Umgebungen anpasst und hybride Arbeitsplätze umfasst, während es Personen, Geräte, Apps und Daten schützt

- Einmaliges Anmelden mit Microsoft Entra – sicherer und nahtloser Zugriff für Benutzer und Apps von jedem Standort aus über ein Gerät

- So funktioniert's: Microsoft Entra Multi-Factor Authentication – Benutzer werden während der Anmeldung zur Identifikation aufgefordert, z. B. durch einen Code auf ihrem Mobiltelefon oder einen Fingerabdruckscan

- Was ist bedingter Zugriff? – Richtlinien sind Wenn-Dann-Anweisungen. Wenn ein Benutzer auf eine Ressource zugreifen möchte, dann muss er eine Aktion ausführen.

- Einfache Authentifizierung und Autorisierung in Microsoft Entra mit No-Code Datawiza: Verwenden von Webanwendungen wie Oracle JDE, Oracle E-Business Suite, Oracle Sibel und selbst entwickelte nApps

- Verwendung von Datawiza Cloud Management Console (CDMC) – Verwalten des Zugriffs auf Anwendungen in öffentlichen und lokalen Clouds

Beschreibung des Szenarios

Das vorliegende Szenario konzentriert sich auf die Oracle PeopleSoft-Anwendungsintegration unter Verwendung von HTTP-Autorisierungsheadern, um den Zugriff auf geschützte Inhalte zu verwalten.

Bei Legacyanwendungen ist eine direkte Integration in Microsoft Entra-SSO aufgrund der fehlenden Unterstützung moderner Protokolle schwierig. Datawiza Access Proxy (DAP) schließt mittels Protokollübergang die Lücke zwischen der Legacyanwendung und der modernen ID-Steuerungsebene. DAP verringert den Integrationsaufwand, verkürzt die Entwicklungszeit und erhöht die Anwendungssicherheit.

Szenarioarchitektur

Die Szenariolösung besteht aus den folgenden Komponenten:

- Microsoft Entra ID: Identitäts- und Zugriffsverwaltungsdienst, mit dem sich Benutzer anmelden und auf externe und interne Ressourcen zugreifen können.

- Datawiza Access Proxy (DAP): Containerbasierter Reverseproxy, der OpenID Connect (OIDC), OAuth oder Security Assertion Markup Language (SAML) für den Benutzeranmeldeflow implementiert. Die Identität wird transparent über HTTP-Header an Anwendungen übergeben.

- Datawiza Cloud Management Console (DCMC): Administratoren verwalten DAP über eine Benutzeroberfläche und RESTful-APIs, um DAP- und Zugriffssteuerungsrichtlinien zu konfigurieren.

- Oracle PeopleSoft-Anwendung: Legacyanwendung, die über Microsoft Entra und DAP geschützt werden soll

Weitere Informationen: Datawiza mit Microsoft Entra-Authentifizierungsarchitektur

Voraussetzungen

Stellen Sie sicher, dass Sie über die folgenden erforderlichen Komponenten verfügen:

- Azure-Abonnement

- Wenn Sie über kein Abonnement verfügen, können Sie ein kostenloses Azure-Konto anfordern.

- Ein mit dem Azure-Abonnement verknüpfter Microsoft Entra-Mandant

- Weitere Informationen unter Schnellstart: Erstellen eines neuen Mandanten in Microsoft Entra ID

- Docker und Docker Compose

- Besuchen Sie „docs.docker.com“, um Docker herunterzuladen und Docker Compose zu installieren.

- Benutzeridentitäten, die von einem lokalen Verzeichnis mit Microsoft Entra ID synchronisiert werden oder in Microsoft Entra ID erstellt und an Ihr lokales Verzeichnis weitergegeben werden

- Ein Konto für die Microsoft Entra ID-Anwendungsadministratorrolle

- Eine Oracle PeopleSoft-Umgebung

- (Optional) Ein SSL-Webzertifikat zum Veröffentlichen von Diensten über HTTPS. Sie können zum Testen selbstsignierte Datawiza-Zertifikate verwenden.

Erste Schritte mit DAP

So integrieren Sie Oracle PeopleSoft mit Microsoft Entra ID:

Melden Sie sich bei der Datawiza-Cloudverwaltungskonsole (DCMC) an.

Die Willkommensseite wird geöffnet.

Wählen Sie die orangefarbene Schaltfläche Get Started (Erste Schritte) aus.

Geben Sie Informationen in die Felder Name und Description ein.

Klicken Sie auf Weiter.

Das Dialogfeld Add Application wird angezeigt.

Wählen Sie unter Platform die Option Web aus.

Geben Sie unter App Name einen eindeutigen Anwendungsnamen ein.

Geben Sie für Public Domain beispielsweise

https://ps-external.example.comein. Zum Testen können Sie den localhost-DNS verwenden. Wenn Sie DAP nicht hinter einem Lastenausgleich bereitstellen, verwenden Sie den Port für „Public Domain“.Wählen Sie unter Listen Port den Port aus, an dem DAP lauscht.

Wählen Sie für Upstream Servers die URL und den Port der Oracle PeopleSoft-Implementierung aus, die geschützt werden soll.

- Klicken Sie auf Weiter.

- Geben Sie Informationen im Dialogfeld Configure IdP ein.

Hinweis

DCMC bietet eine 1-Klick-Integration zum Durchführen der Microsoft Entra-Konfiguration. DCMC ruft die Microsoft Graph-API auf, um in Ihrem Namen eine Anwendungsregistrierung in Ihrem Microsoft Entra-Mandanten zu erstellen. Auf docs.datawiza.com finden Sie weitere Informationen zur 1-Klick-Integration in Microsoft Entra ID

- Klicken Sie auf Erstellen.

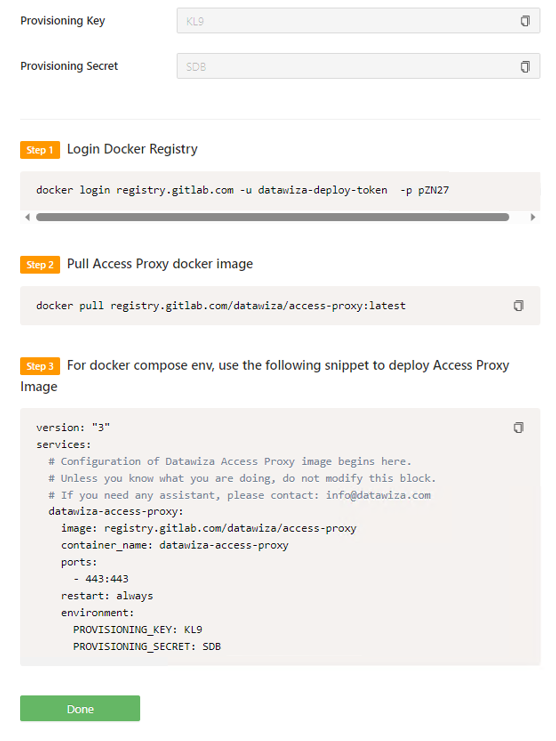

- Die Seite für die DAP-Bereitstellung wird geöffnet.

- Notieren Sie sich die Docker Compose-Datei für die Bereitstellung. Die Datei enthält das DAP-Image, den Bereitstellungsschlüssel und das Bereitstellungsgeheimnis, um die aktuelle Konfiguration und die Richtlinien von DCMC abzurufen.

SSO- und HTTP-Header

DAP ruft Benutzerattribute vom Identitätsanbieter (IdP) ab und übergibt sie per Header oder Cookie an die Upstreamanwendung.

Die Oracle PeopleSoft-Anwendung muss den Benutzer erkennen. Unter Verwendung eines Namens wird DAP von der Anwendung angewiesen, die Werte vom IdP über den HTTP-Header an die Anwendung zu übergeben.

Wählen Sie in Oracle PeopleSoft im linken Navigationsbereich Applications (Anwendungen) aus.

Wählen Sie die untergeordnete Registerkarte Attribute Pass (Attributübergabe) aus.

Wählen Sie für Field die Option email aus.

Wählen Sie für Expected die Option JDE_SSO_UID aus.

Wählen Sie für Type die Option Header aus.

Hinweis

Bei dieser Konfiguration wird der Microsoft Entra-Benutzerprinzipalname als Benutzername für die Anmeldung bei Oracle PeopleSoft verwendet. Um eine andere Benutzeridentität zu verwenden, wechseln Sie zur Registerkarte Mappings (Zuordnungen).

SSL-Konfiguration

Wählen Sie die Registerkarte Erweitert aus.

Wählen Sie Enable SSL (SSL aktivieren) aus.

Wählen Sie in der Dropdownliste Cert Type (Zertifikattyp) einen Typ aus.

Zum Testen der Konfiguration gibt es ein selbstsigniertes Zertifikat.

Hinweis

Sie können ein Zertifikat aus einer Datei hochladen.

Wählen Sie Speichern.

Aktivieren der Multi-Faktor-Authentifizierung von Microsoft Entra

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Um mehr Sicherheit für Anmeldungen zu gewährleisten, können Sie Microsoft Entra mehrstufige Authentifizierung erzwingen.

Weitere Informationen: Tutorial: Schützen von Anmeldeereignissen für Benutzer*innen mit der Multi-Faktor-Authentifizierung in Microsoft Entra

- Melden Sie sich beim Microsoft Entra Admin Center als Anwendungsadministrator an.

- Navigieren Sie zu Identität>Überblick>Eigenschaften.

- Wählen Sie unter Sicherheitsstandards die Option Sicherheitsstandards verwalten aus.

- Öffnen Sie im Bereich Sicherheitsstandards das Dropdownmenü, und wählen Sie Aktiviert aus.

- Wählen Sie Speichern aus.

Aktivieren des einmaligen Anmeldens (SSO) in der Oracle PeopleSoft-Konsole

So aktivieren Sie das einmalige Anmelden (SSO) in der Oracle PeopleSoft-Umgebung

Melden Sie sich bei der PeopleSoft-Konsole

http://{your-peoplesoft-fqdn}:8000/psp/ps/?cmd=startmit Administratoranmeldeinformationen an, z. B. PS/PS.

Fügen Sie einen Standardbenutzer für öffentlichen Zugriff zu PeopleSoft hinzu.

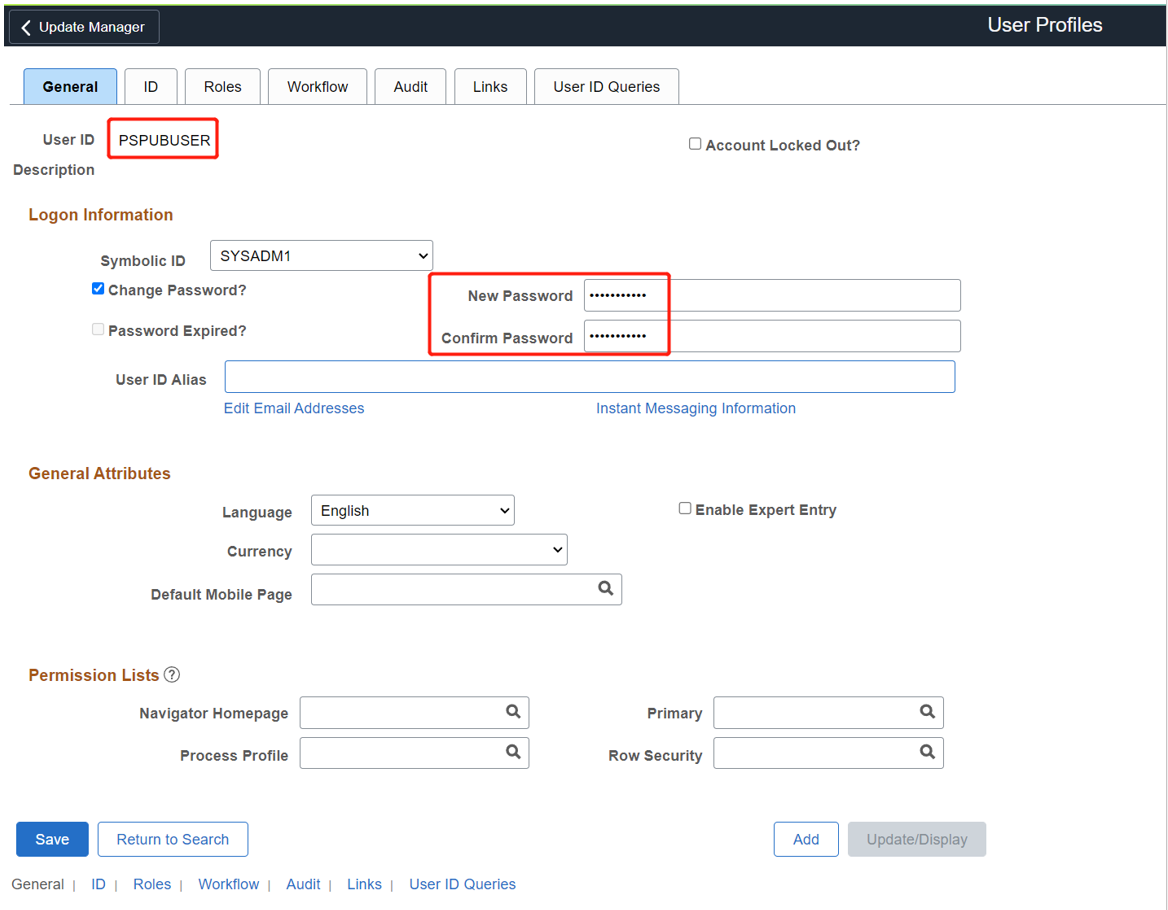

Navigieren Sie im Hauptmenü zu PeopleTools > Sicherheit > Benutzerprofile > Benutzerprofile > Neuen Wert hinzuzufügen.

Wählen Sie Neuen Wert hinzufügen aus.

Erstellen Sie den Benutzer PSPUBUSER.

Geben Sie das Kennwort ein.

Wählen Sie die Registerkarte ID aus.

Wählen Sie unter ID Type die Option None aus.

Navigieren Sie zu PeopleTools > Web Profile > Web Profile Configuration > Search > PROD > Security.

Aktivieren Sie unter Public Users das Feld Allow Public Access.

Geben Sie unter User ID die ID PSPUBUSER ein.

Geben Sie das Kennwort ein.

Wählen Sie Speichern aus.

Navigieren Sie zum Aktivieren von SSO zu PeopleTools > Security > Security Objects > Signon PeopleCode.

Wählen Sie die Seite Sign on PeopleCode aus.

Aktivieren Sie OAMSSO_AUTHENTICATION.

Wählen Sie Speichern aus.

Um PeopleCode mit dem PeopleTools-Anwendungs-Designer zu konfigurieren, navigieren Sie zu File > Open > Definition: Record > Name:

FUNCLIB_LDAP.Öffnen Sie FUNCLIB_LDAP.

Wählen Sie den Datensatz aus.

Wählen Sie LDAPAUTH > View PeopleCode aus.

Suchen Sie nach der

getWWWAuthConfig()-FunktionChange &defaultUserId = ""; to &defaultUserId = PSPUBUSER.Überprüfen Sie, ob der Benutzerheader für die

OAMSSO_AUTHENTICATION-FunktionPS_SSO_UIDlautet.Speichern Sie die Definition des Datensatzes.

Testen einer Oracle PeopleSoft-Anwendung

Zum Testen einer Oracle PeopleSoft-Anwendung überprüfen Sie Anwendungsheader, Richtlinien und allgemeine Tests. Verwenden Sie bei Bedarf die Header- und Richtliniensimulation, um die Headerfelder und die Richtlinienausführung zu überprüfen.

Um zu bestätigen, dass der Zugriff auf die Oracle PeopleSoft-Anwendung korrekt erfolgt, wird eine Aufforderung zur Verwendung eines Microsoft Entra-Kontos für die Anmeldung angezeigt. Die Anmeldeinformationen werden überprüft, und die Oracle PeopleSoft-Anwendung wird angezeigt.

Nächste Schritte

- Video: Aktivieren von SSO und MFA für Oracle JD Edwards mit Microsoft Entra ID über Datawiza

- Tutorial: Konfigurieren des sicheren Hybridzugriffs mit Microsoft Entra ID und Datawiza

- Tutorial: Konfigurieren von Azure AD B2C mit Datawiza zum Bereitstellen eines sicheren Hybridzugriffs

- Unter docs.datawiza.com finden Sie Benutzerhandbücher zu Datawiza.