Szenario – Verwenden von Verzeichniserweiterungen mit Gruppenbereitstellung in Active Directory

Szenario: Sie verfügen über Hunderte von Gruppen in Microsoft Entra ID. Sie möchten einige dieser Gruppen, aber nicht alle wieder in Active Directory bereitstellen. Sie möchten einen Schnellfilter einrichten, der auf Gruppen angewendet werden kann, ohne einen komplizierteren Bereichsfilter erstellen zu müssen.

Die Umgebung, die Sie in diesem Szenario erstellen, können Sie zu Testzwecken verwenden oder um sich besser mit der Cloudsynchronisierung vertraut zu machen.

Annahmen

- In diesem Szenario wird davon ausgegangen, dass Sie bereits über eine Arbeitsumgebung verfügen, die Benutzer mit Microsoft Entra ID synchronisiert.

- Sie haben vier Benutzer, die synchronisiert werden: Britta Simon, Lola Jacobson, Anna Ringdahl und John Smith.

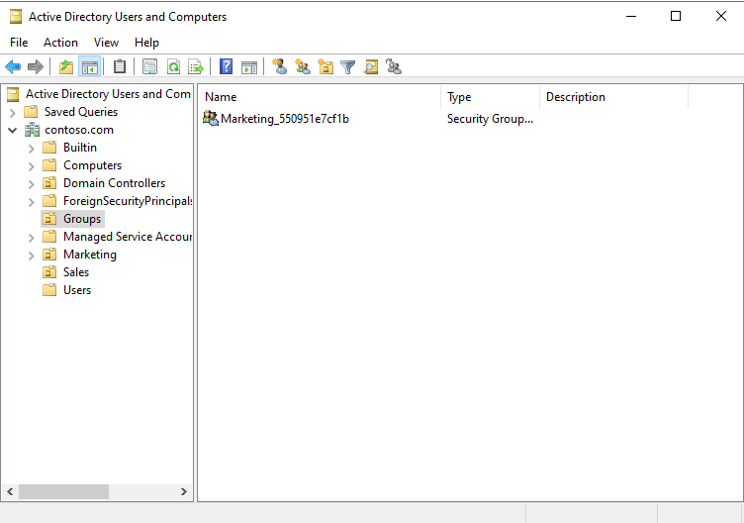

- In Active Directory wurden drei Organisationseinheiten erstellt: Sales, Marketing und Groups.

- Die Benutzerkonten Britta Simon und Anna Ringdahl befinden sich in der Organisationseinheit „Sales“.

- Die Benutzerkonten Lola Jacobson und John Smith befinden sich in der Organisationseinheit „Marketing“.

- Ihre Gruppen aus Microsoft Entra ID werden in der Organisationseinheit „Groups“ bereitgestellt.

Tipp

Um die Ausführung von Microsoft Graph PowerShell SDK-Cmdlets zu verbessern, verwenden Sie Visual Studio Code mit der Erweiterung ms-vscode.powershell im ISE-Modus.

Erstellen von zwei Gruppen in Microsoft Entra ID

Sie erstellen zunächst zwei Gruppen in Microsoft Entra ID. Eine Gruppe heißt „Sales“, die andere „Marketing“.

Führen Sie zum Erstellen der zwei Gruppen die folgenden Schritte aus:

- Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Hybrididentitätsadministrator an.

- Browsen Sie zu Identität>Gruppen>Alle Gruppen.

- Klicken Sie oben auf Neue Gruppe.

- Vergewissern Sie sich, dass Gruppentyp auf Sicherheit festgelegt ist.

- Geben Sie unter Gruppennamen den Namen Sales ein.

- Behalten Sie unter Mitgliedschaftstyp die Zuweisungsoption bei.

- Klicken Sie auf Erstellen.

- Wiederholen Sie diesen Vorgang, und verwenden Sie Marketing als Gruppenname.

Hinzufügen von Benutzern zu neu erstellten Gruppen

- Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Hybrididentitätsadministrator an.

- Browsen Sie zu Identität>Gruppen>Alle Gruppen.

- Geben Sie oben in das Suchfeld Sales ein.

- Klicken Sie auf die neue Gruppe Sales.

- Klicken Sie auf der linken Seite auf Mitglieder.

- Klicken Sie oben auf Mitglieder hinzufügen.

- Geben Sie oben im Suchfeld Britta Simon ein.

- Setzen Sie ein Häkchen neben Britta Simon und Anna Ringdahl, und klicken Sie auf Auswählen.

- Sie sollten der Gruppe erfolgreich hinzugefügt werden.

- Klicken Sie ganz links auf Alle Gruppen, und wiederholen Sie diesen Vorgang für die Gruppe Marketing, um Lola Jacobson und John Smith dieser Gruppe hinzuzufügen.

Hinweis

Notieren Sie sich beim Hinzufügen von Benutzern zur Gruppe „Marketing“ die Gruppen-ID auf der Übersichtsseite. Diese ID wird später verwendet, um der Gruppe die neu erstellte Eigenschaft hinzuzufügen.

Installieren und verbinden Sie das Microsoft Graph PowerShell SDK.

Wenn die Hauptmodule des Microsoft Graph PowerShell SDK noch nicht installiert sind, folgen Sie der Microsoft Graph PowerShell SDK-Dokumentation, um sie zu installieren:

Microsoft.Graph.Öffnen Sie PowerShell mit Administratorberechtigungen.

Führen Sie zum Festlegen der Ausführungsrichtlinie den folgenden Befehl aus (drücken Sie [A] (Ja für alle), wenn Sie dazu aufgefordert werden):

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope CurrentUserStellen Sie eine Verbindung mit Ihrem Mandanten her (Achten Sie darauf, bei der Anmeldung die Option „Im Auftrag von“ für die Einwilligung zu verwenden.):

Connect-MgGraph -Scopes "Directory.ReadWrite.All", "Application.ReadWrite.All", "User.ReadWrite.All, Group.ReadWrite.All"

Erstellen unserer CloudSyncCustomExtensionApp-Anwendung und des Dienstprinzipals

Wichtig

Die Verzeichniserweiterung für die Microsoft Entra-Cloudsynchronisierung wird nur für Anwendungen mit dem Bezeichner-URI „api://<tenantId>/CloudSyncCustomExtensionsApp“ und der von Microsoft Entra Connect erstellten Tenant Schema Extension App unterstützt.

Abrufen der Mandanten-ID:

$tenantId = (Get-MgOrganization).Id $tenantId

Hinweis

Dadurch wird unsere aktuelle Mandanten-ID ausgegeben. Sie können diese Mandanten-ID bestätigen, indem Sie zu Microsoft Entra Admin Center> Identität > Übersicht navigieren.

Überprüfen Sie mithilfe der Variable

$tenantIdaus dem vorherigen Schritt, ob CloudSyncCustomExtensionApp vorhanden ist.$cloudSyncCustomExtApp = Get-MgApplication -Filter "identifierUris/any(uri:uri eq 'api://$tenantId/CloudSyncCustomExtensionsApp')" $cloudSyncCustomExtAppWenn eine CloudSyncCustomExtensionApp vorhanden ist, fahren Sie mit dem nächsten Schritt fort. Erstellen Sie andernfalls die neue CloudSyncCustomExtensionApp-App:

$cloudSyncCustomExtApp = New-MgApplication -DisplayName "CloudSyncCustomExtensionsApp" -IdentifierUris "api://$tenantId/CloudSyncCustomExtensionsApp" $cloudSyncCustomExtAppÜberprüfen Sie, ob die CloudSyncCustomExtensionsApp-Anwendung einem Sicherheitsprinzipal zugeordnet ist. Wenn Sie gerade eine neue App erstellt haben, fahren Sie mit dem nächsten Schritt fort.

Get-MgServicePrincipal -Filter "AppId eq '$($cloudSyncCustomExtApp.AppId)'"Wenn Sie gerade eine neue App erstellt haben oder kein Sicherheitsprinzipal zurückgegeben wird, erstellen Sie einen Sicherheitsprinzipal für CloudSyncCustomExtensionsApp:

New-MgServicePrincipal -AppId $cloudSyncCustomExtApp.AppId

Erstellen des benutzerdefinierten Erweiterungsattributs

Tipp

In diesem Szenario erstellen Sie ein benutzerdefiniertes Erweiterungsattribut namens WritebackEnabled, das im Bereichsfilter der Microsoft Entra-Cloudsynchronisierung verwendet werden soll, sodass nur Gruppen, für die „WritebackEnabled“ auf „True“ festgelegt sind, zurück in lokales Active Directory geschrieben werden. Dies ähnelt dem für Rückschreiben aktivierten Flag im Microsoft Entra Admin Center.

Abrufen der CloudSyncCustomExtensionsApp-Anwendung:

$cloudSyncCustomExtApp = Get-MgApplication -Filter "identifierUris/any(uri:uri eq 'api://$tenantId/CloudSyncCustomExtensionsApp')"Erstellen Sie nun unter „CloudSyncCustomExtensionApp“ das benutzerdefinierte Erweiterungsattribut „WritebackEnabled“, und weisen Sie es Gruppenobjekten zu:

New-MgApplicationExtensionProperty -Id $cloudSyncCustomExtApp.Id -ApplicationId $cloudSyncCustomExtApp.Id -Name 'WritebackEnabled' -DataType 'Boolean' -TargetObjects 'Group'Dieses Cmdlet erstellt ein Erweiterungsattribut, das wie folgt aussieht: extension_<guid>_WritebackEnabled.

Erstellen unserer Cloudsynchronisierung

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Hybrididentitätsadministrator an.

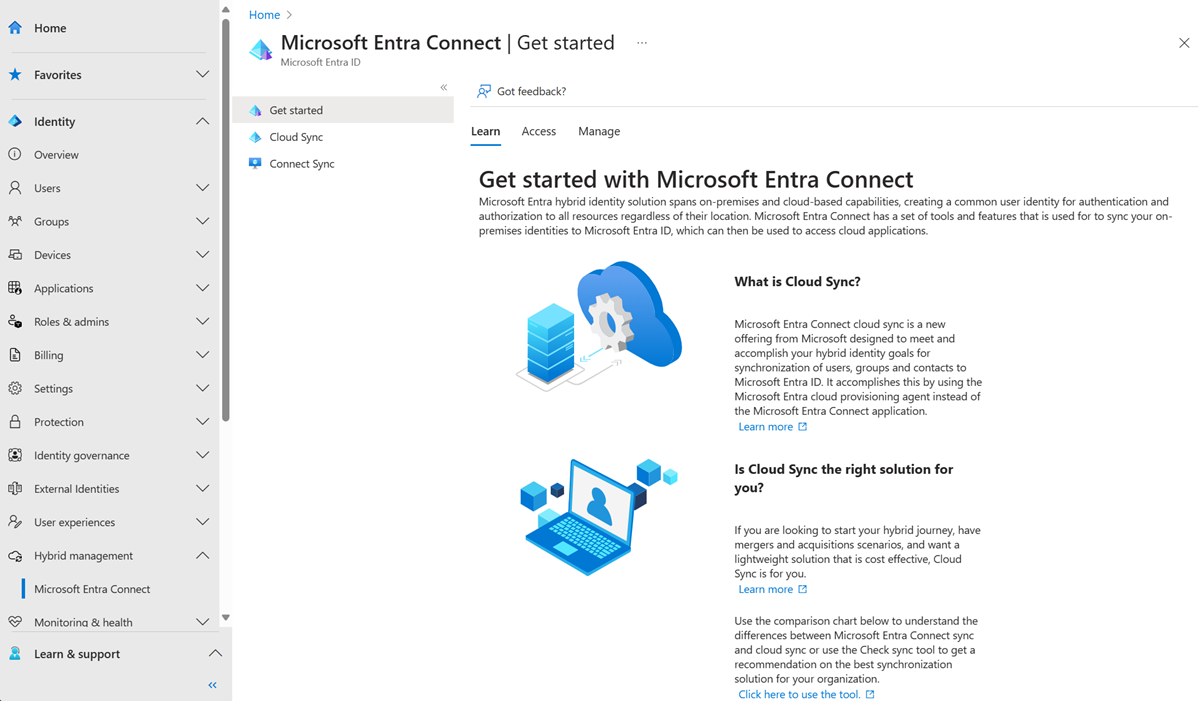

Navigieren Sie zu Identität>Hybridverwaltung>Microsoft Entra Connect>Cloud-Synchronisierung.

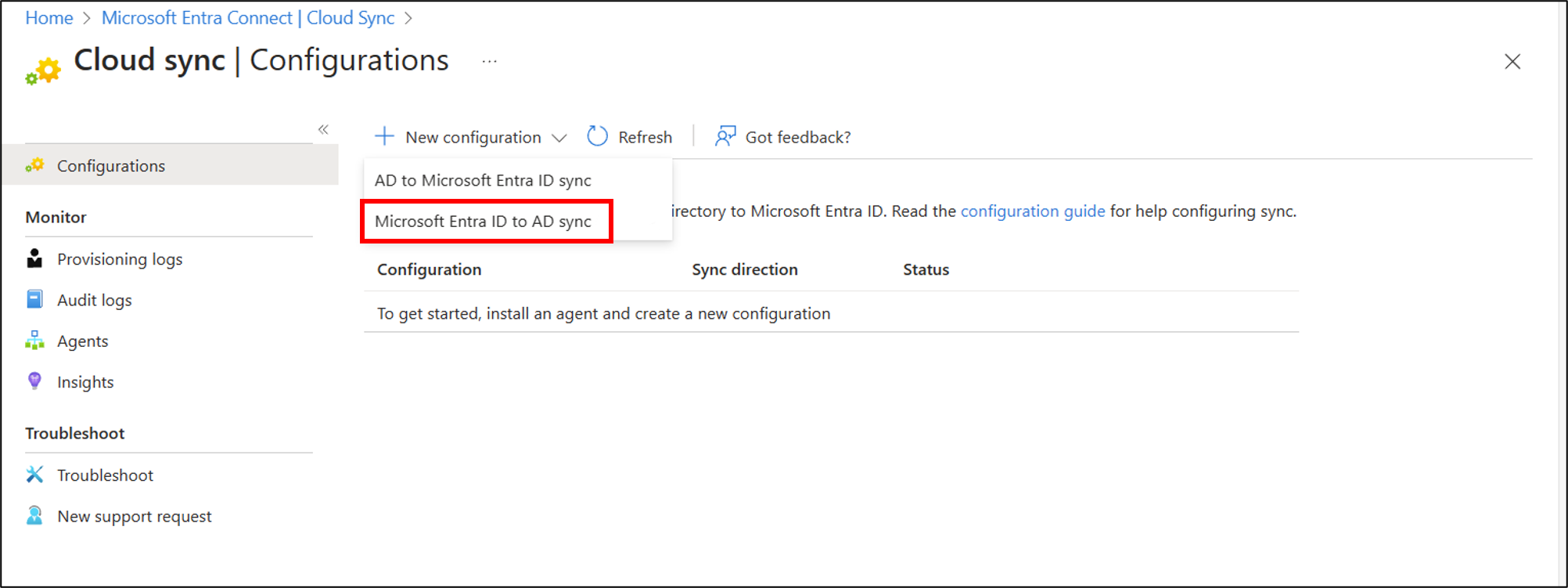

Wählen Sie Neue Konfiguration aus.

Wählen Sie Microsoft Entra ID-Synchronisierung mit AD aus.

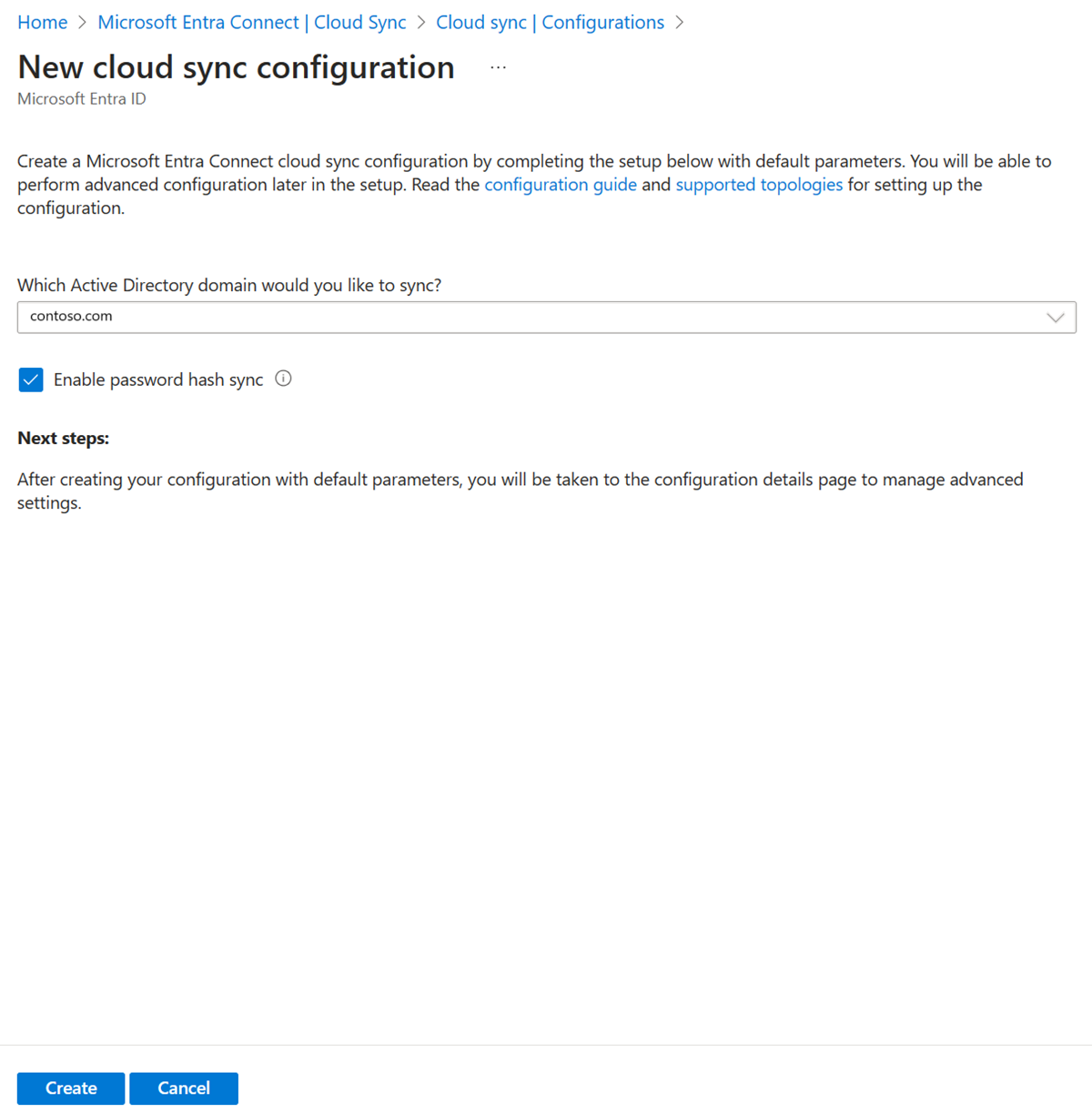

- Wählen Sie im Konfigurationsbildschirm Ihre Domäne aus, und geben Sie an, ob die Kennworthashsynchronisierung aktiviert werden soll. Klicken Sie auf Erstellen.

Der Bildschirm Erste Schritte wird geöffnet. Von hier aus können Sie die Konfiguration der Cloudsynchronisierung fortsetzen.

Klicken Sie auf der linken Seite auf Bereichsauswahlfilter, und wählen Sie Gruppenbereich - Alle Gruppen aus.

Klicken Sie auf Attributzuordnung bearbeiten, und ändern Sie den Zielcontainer in

OU=Groups,DC=Contoso,DC=com. Klicken Sie auf Speichern.Klicken Sie auf Attributbereichsfilter hinzufügen.

Geben Sie einen Namen für den Bereichsfilter ein:

Filter groups with Writeback EnabledWählen Sie unter Zielattribut das neu erstellte Attribut aus, das wie folgt aussieht: extension_<guid>_WritebackEnabled.

Wichtig

Einige der in der Dropdownliste angezeigten Zielattribute können möglicherweise nicht als Bereichsfilter verwendet werden, da nicht alle Eigenschaften in Entra ID verwaltet werden können, z. B. extensionAttribute[1-15]. Daher empfiehlt es sich, eine benutzerdefinierte Erweiterungseigenschaft für diesen speziellen Zweck zu erstellen.

- Wählen Sie unter Operator die Option IS TRUE aus.

- Klicken Sie auf Speichern. Klicken Sie anschließend auf Speichern.

- Lassen Sie die Konfiguration deaktiviert, und kehren Sie später zurück.

Hinzufügen einer neuen Erweiterungseigenschaft zu einer unserer Gruppen

Für diesen Teil werden wir unserer neu erstellten Eigenschaft für eine der vorhandenen Gruppen (Marketing) einen Wert hinzufügen.

Festlegen des Werts der Erweiterungseigenschaft mithilfe des Microsoft Graph PowerShell SDK

Verwenden Sie die

$cloudSyncCustomExtApp-Variable aus dem vorherigen Schritt, um unsere Erweiterungseigenschaft abzurufen:$gwbEnabledExtAttrib = Get-MgApplicationExtensionProperty -ApplicationId $cloudSyncCustomExtApp.Id | Where-Object {$_.Name -Like '*WritebackEnabled'} | Select-Object -First 1 $gwbEnabledExtAttrib $gwbEnabledExtName = $gwbEnabledExtAttrib.NameRufen Sie jetzt die

Marketing-Gruppe ab:$marketingGrp = Get-MgGroup -ConsistencyLevel eventual -Filter "DisplayName eq 'Marketing'" $marketingGrpLegen Sie dann mit der Variablen

$gwbEnabledExtName, dieextension_<guid>_WritebackEnabledenthält, den WertTruefür die Marketinggruppe fest:Update-MgGroup -GroupId $marketingGrp.Id -AdditionalProperties @{$gwbEnabledExtName = $true}Zur Bestätigung lesen Sie den Wert der

extension_<guid>_WritebackEnabled-Eigenschaft mit:$marketingGrp = Get-MgGroup -ConsistencyLevel eventual -Filter "DisplayName eq 'Marketing'" -Property Id,$gwbEnabledExtName $marketingGrp.AdditionalProperties.$gwbEnabledExtName

Festlegen des Werts der Erweiterungseigenschaft mithilfe von Microsoft Graph-Tester

Sie müssen sicherstellen, dass Sie Group.ReadWrite.All zugestimmt haben. Wählen Sie dazu Berechtigungen ändern aus.

Navigieren Sie zum Microsoft Graph-Tester.

Melden Sie sich mit Ihrem Mandantenadministratorkonto an. Dies muss möglicherweise ein Hybrididentitäts-Adminkonto sein. Beim Erstellen dieses Szenarios wurde ein Hybrididentitäts-Admininstratorkonto verwendet. Möglicherweise reicht ein Hybrididentitäts-Administratorkonto aus.

Ändern Sie oben das GET in PATCH.

Geben Sie in der Adressleiste

https://graph.microsoft.com/v1.0/groups/<Group Id>ein.Geben Sie Folgendes in den Anforderungstext ein:

{ extension_<guid>_WritebackEnabled: true }Bei ordnungsgemäßer Ausführung wird [] angezeigt.

Ändern Sie jetzt oben PATCH in GET, und sehen Sie sich die Eigenschaften der Marketinggruppe an.

Klicken Sie auf Abfrage ausführen. Das neu erstellte Attribut sollte angezeigt werden.

Testen der Konfiguration

Hinweis

Bei der bedarfsgesteuerten Bereitstellung werden Mitglieder nicht automatisch bereitgestellt. Sie müssen auswählen, für welche Mitglieder Sie Tests durchführen möchten. Hierfür können Sie maximal 5 Mitglieder auswählen.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Hybridadministrator an.

- Navigieren Sie zu Identität>Hybridverwaltung>Microsoft Entra Connect>Cloudsynchronisierung.

- Wählen Sie unter Konfiguration Ihre Konfiguration aus.

- Wählen Sie auf der linken Seite Bedarfsbasiert bereitstellen aus.

- Geben Sie Marketing in das Feld Ausgewählte Gruppe ein.

- Wählen Sie im Abschnitt Ausgewählte Benutzer einige Benutzer*innen für Tests aus. Wählen Sie Lola Jacobson und John Smith aus.

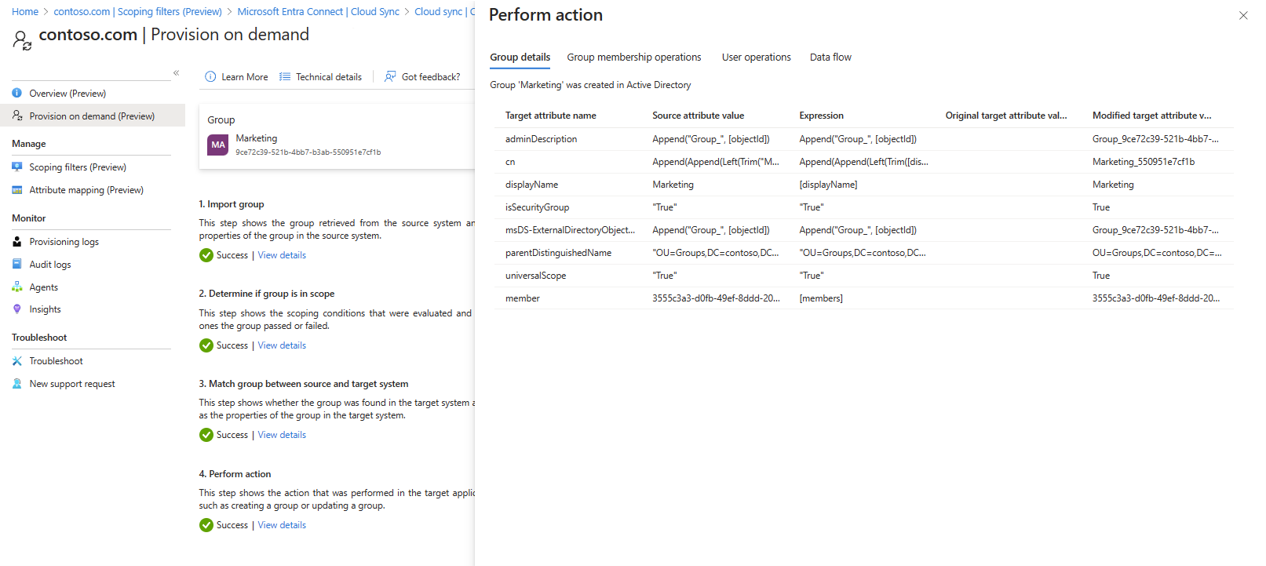

- Klicken Sie auf Bereitstellen. Sie sollte erfolgreich bereitgestellt werden.

- Wiederholen Sie die Schritte jetzt für die Gruppe Sales, und fügen Sie Britta Simon und Anna Ringdahl hinzu. Die Bereitstellung sollte nicht erfolgen.

- In Active Directory sollte die neu erstellte Gruppe „Marketing“ angezeigt werden.

- Sie können jetzt zur Seite Identität>Hybridverwaltung>Microsoft Entra Connect>Cloudsynchronisierung > Übersicht navigieren, um unsere Konfiguration zu überprüfen und zu aktivieren und die Synchronisierung zu starten.