Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Das folgende Tutorial führt Sie durch die Erstellung und Konfiguration der Cloudsynchronisierung, um Gruppen mit lokalem Active Directory zu synchronisieren.

Bereitstellen von Microsoft Entra ID in Active Directory: Voraussetzungen

Zum Implementieren von Bereitstellungsgruppen in Active Directory müssen die folgenden Voraussetzungen erfüllt sein.

Lizenzanforderungen

Für die Verwendung dieses Features werden Microsoft Entra ID P1-Lizenzen benötigt. Informationen zum Ermitteln der richtigen Lizenz für Ihre Anforderungen finden Sie unter Vergleichen allgemein verfügbarer Features von Microsoft Entra ID.

Allgemeine Anforderungen

- Microsoft Entra-Konto mit mindestens einer Rolle als Hybrididentitätsadministrator.

- Eine lokale Active Directory Domain Services-Umgebung mit dem Betriebssystem Windows Server 2016 oder höher

- Erforderlich für das AD-Schemaattribut: msDS-ExternalDirectoryObjectId

- Bereitstellungs-Agent mit Buildversion 1.1.1370.0 oder höher.

Hinweis

Die Berechtigungen für das Dienstkonto werden lediglich bei der Neuinstallation zugewiesen. Falls Sie ein Upgrade von der vorherigen Version durchführen, müssen Sie die Berechtigungen manuell mithilfe des PowerShell-Cmdlets zuweisen:

$credential = Get-Credential

Set-AADCloudSyncPermissions -PermissionType UserGroupCreateDelete -TargetDomain "FQDN of domain" -EACredential $credential

Wenn die Berechtigungen manuell festgelegt werden, müssen Sie sicherstellen, dass die Eigenschaften „Lesen“, „Schreiben“, „Erstellen“ und „Löschen“ für alle untergeordneten Gruppen und Benutzerobjekte festgelegt werden.

Diese Berechtigungen werden nicht standardmäßig auf AdminSDHolder-Objekte angewendet vom Microsoft Entra-Bereitstellungs-Agent gMSA PowerShell-Cmdlets.

- Der Bereitstellungs-Agent muss mit einem oder mehreren Domänencontrollern an den Ports TCP/389 (LDAP) und TCP/3268 (globaler Katalog) kommunizieren können.

- Erforderlich für die globale Katalogsuche zum Filtern ungültiger Mitgliedschaftsverweise

- Microsoft Entra Connect Sync mit Buildversion 2.2.8.0 oder höher

- Erforderlich für die Unterstützung der lokalen Benutzermitgliedschaft, die mit Microsoft Entra Connect Sync synchronisiert wird

- Erforderlich zum Synchronisieren von AD:user:objectGUID mit AAD:user:onPremisesObjectIdentifier

Unterstützte Gruppen und Skalierungsgrenzwerte

Folgendes wird unterstützt:

- Nur in der Cloud erstellte Sicherheitsgruppen werden unterstützt.

- Diese Gruppen können zugewiesene Gruppen oder Gruppen mit dynamischer Mitgliedschaft enthalten.

- Diese Gruppen können lediglich lokale synchronisierte Benutzer und/oder zusätzliche in der Cloud erstellte Sicherheitsgruppen enthalten.

- Die lokalen Benutzerkonten, die synchronisiert werden und Mitglieder dieser in der Cloud erstellten Sicherheitsgruppe sind, können aus derselben Domäne stammen oder domänenübergreifend sein. Jedoch müssen alle aus derselben Gesamtstruktur stammen.

- Diese Gruppen werden mit dem Bereich der AD-Gruppen Universal zurückgeschrieben. Ihre lokale Umgebung muss den universellen Gruppenbereich unterstützen.

- Gruppen mit mehr als 50.000 Mitgliedern werden nicht unterstützt.

- Mandanten mit mehr als 150.000 Objekten werden nicht unterstützt. Wenn ein Mandant eine Kombination aus Benutzern und Gruppen aufweist, die 150K-Objekte überschreiten, wird der Mandant nicht unterstützt.

- Jede direkte untergeordnete geschachtelte Gruppe zählt als ein Mitglied in der verweisenden Gruppe

- Die Abstimmung von Gruppen zwischen Microsoft Entra ID und Active Directory wird nicht unterstützt, wenn die Gruppe manuell in Active Directory aktualisiert wird.

Weitere Informationen

Im Anschluss finden Sie weitere Informationen zur Bereitstellung von Gruppen in Active Directory.

- Über Cloudsynchronisierung in AD bereitgestellte Gruppen können lediglich lokale synchronisierte Benutzer und/oder zusätzliche in der Cloud erstellte Sicherheitsgruppen enthalten.

- Für diese Benutzer muss das Attribut onPremisesObjectIdentifier in ihrem Konto festgelegt sein.

- onPremisesObjectIdentifier muss mit einer entsprechenden Objekt-GUID (objectGUID) in der AD-Zielumgebung übereinstimmen.

- Ein lokales Benutzer objectGUID-Attribut zu einem Cloudbenutzer-Attribut "onPremisesObjectIdentifier" kann entweder mit Microsoft Entra Cloud Sync (1.1.1370.0) oder Microsoft Entra Connect Sync (2.2.8.0) synchronisiert werden.

- Wenn Sie Microsoft Entra Connect Sync (2.2.8.0) zum Synchronisieren von Benutzern anstelle von Microsoft Entra Cloud Sync verwenden und die Bereitstellung für AD verwenden möchten, muss es 2.2.8.0 oder höher sein.

- Nur normale Microsoft Entra ID-Mandanten werden für die Bereitstellung von Microsoft Entra ID in Active Directory unterstützt. Mandanten wie B2C werden nicht unterstützt.

- Für den Gruppenbereitstellungsauftrag ist eine Ausführung alle 20 Minuten geplant.

Annahmen

In diesem Tutorial wird Folgendes vorausgesetzt:

- Sie verfügen über eine lokale Active Directory-Umgebung.

- Sie haben die Cloudsynchronisierung eingerichtet, um Benutzer mit Microsoft Entra ID zu synchronisieren.

- Sie haben zwei Benutzer, die synchronisiert werden: Britta Simon und Lola Jacobson. Diese Benutzer sind lokal und in Microsoft Entra ID vorhanden.

- In Active Directory wurden drei Organisationseinheiten erstellt: Groups, Sales und Marketing. Sie haben die folgenden Distinguished Names (distinguishedNames):

- OU=Marketing,DC=contoso,DC=com

- OU=Vertrieb,DC=contoso,DC=com

- OU=Gruppen,DC=contoso,DC=com

Erstellen von zwei Gruppen in Microsoft Entra ID

Sie erstellen zunächst zwei Gruppen in Microsoft Entra ID. Eine Gruppe heißt „Sales“, die andere „Marketing“.

Führen Sie zum Erstellen der zwei Gruppen die folgenden Schritte aus:

- Melden Sie sich mindestens als Hybrididentitätsadministrator beim Microsoft Entra Admin Center an.

- Navigieren Sie zu Entra-ID-Gruppen>>alle Gruppen.

- Klicken Sie oben auf "Neue Gruppe".

- Stellen Sie sicher, dass der Gruppentyp auf Sicherheit festgelegt ist.

- Geben Sie für den GruppennamenUmsatz ein.

- Für den Mitgliedschaftstyp behalten Sie "Zugewiesen" bei.

- Klicken Sie auf "Erstellen".

- Wiederholen Sie diesen Vorgang, indem Sie "Marketing " als Gruppennamen verwenden.

Hinzufügen von Benutzern zu neu erstellten Gruppen

- Melden Sie sich mindestens als Hybrididentitätsadministrator beim Microsoft Entra Admin Center an.

- Navigieren Sie zu Entra-ID-Gruppen>>alle Gruppen.

- Geben Sie oben im Suchfeld " Vertrieb" ein.

- Klicken Sie auf die neue Gruppe "Vertrieb ".

- Klicken Sie auf der linken Seite auf "Mitglieder".

- Klicken Sie oben auf "Mitglieder hinzufügen".

- Geben Sie oben im Suchfeld Britta Simon ein.

- Setzen Sie ein Häkchen neben Britta Simon , und klicken Sie auf "Auswählen".

- Sie sollte der Gruppe erfolgreich hinzugefügt werden.

- Klicken Sie ganz links auf "Alle Gruppen ", und wiederholen Sie diesen Vorgang mithilfe der Gruppe " Vertrieb ", und fügen Sie dieser Gruppe Lola Jacobson hinzu.

Konfigurieren der Bereitstellung

Gehen Sie zum Konfigurieren der Bereitstellung wie folgt vor.

Melden Sie sich beim Microsoft Entra Administrationscenter als mindestens ein Hybrid-Identitätsadministrator an.

Navigieren Sie zur Entra ID>Entra Connect>Cloud-Synchronisierung.

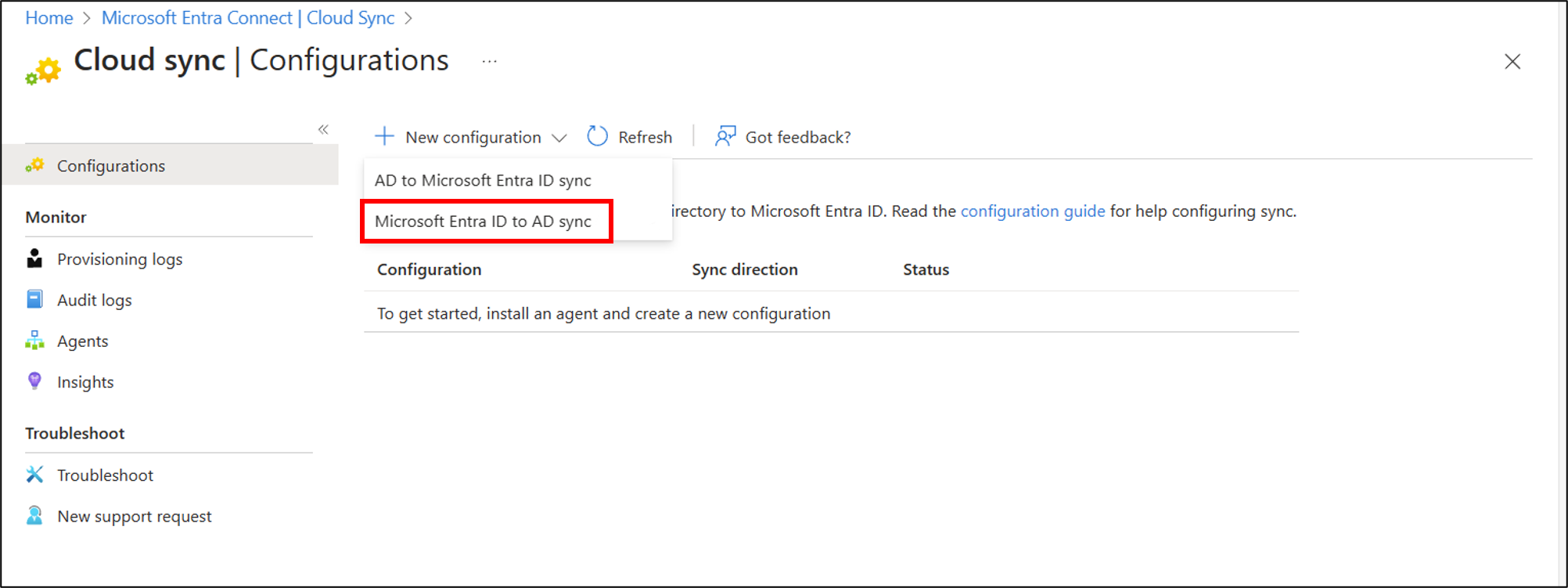

Wählen Sie "Neue Konfiguration" aus.

Wählen Sie Microsoft Entra-ID für die AD-Synchronisierung aus.

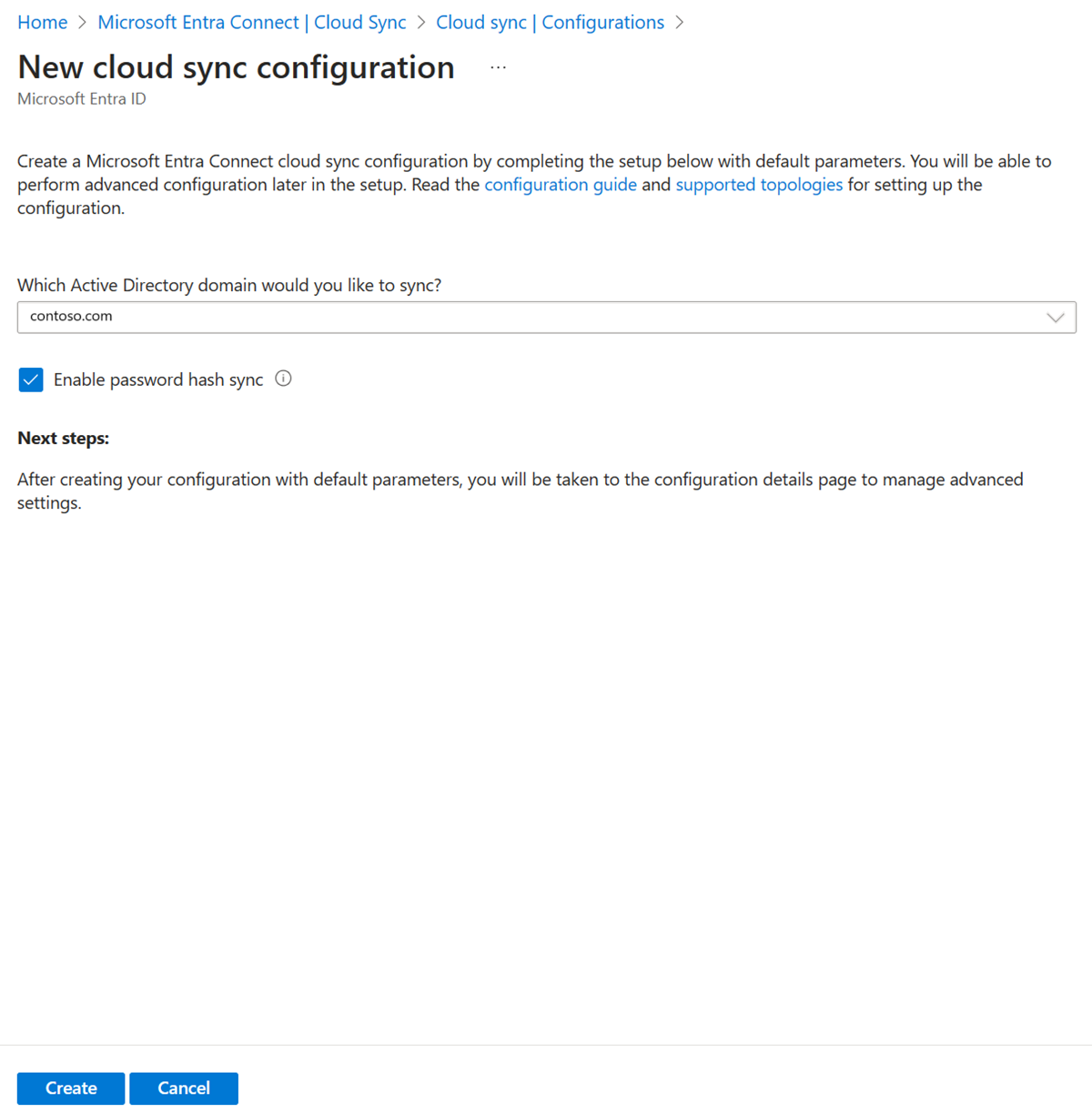

Wählen Sie auf dem Konfigurationsbildschirm Ihre Domäne aus, und wählen Sie aus, ob die Kennworthashsynchronisierung aktiviert werden soll. Klicken Sie auf "Erstellen".

Der Bildschirm " Erste Schritte " wird geöffnet. Von hier aus können Sie die Konfiguration der Cloudsynchronisierung fortsetzen.

Klicken Sie auf der linken Seite auf Bereichsdefinitionsfilter.

Legen Sie ihn unter "Gruppenbereich" auf "Alle Sicherheitsgruppen" fest.

Klicken Sie unter "Zielcontainer " auf " Attributzuordnung bearbeiten".

Zuordnungstyp zu Ausdruck ändern

Geben Sie in das Feld „Ausdruck“ Folgendes ein:

Switch([displayName],"OU=Groups,DC=contoso,DC=com","Marketing","OU=Marketing,DC=contoso,DC=com","Sales","OU=Sales,DC=contoso,DC=com").Klicken Sie auf "Übernehmen": Dies ändert den Zielcontainer je nach Anzeigename-Attribut der Gruppe.

Klicken Sie auf "Speichern".

Klicken Sie auf der linken Seite auf "Übersicht".

Klicken Sie oben auf "Überprüfen", und aktivieren Sie

Klicken Sie auf der rechten Seite auf "Konfiguration aktivieren".

Testkonfiguration

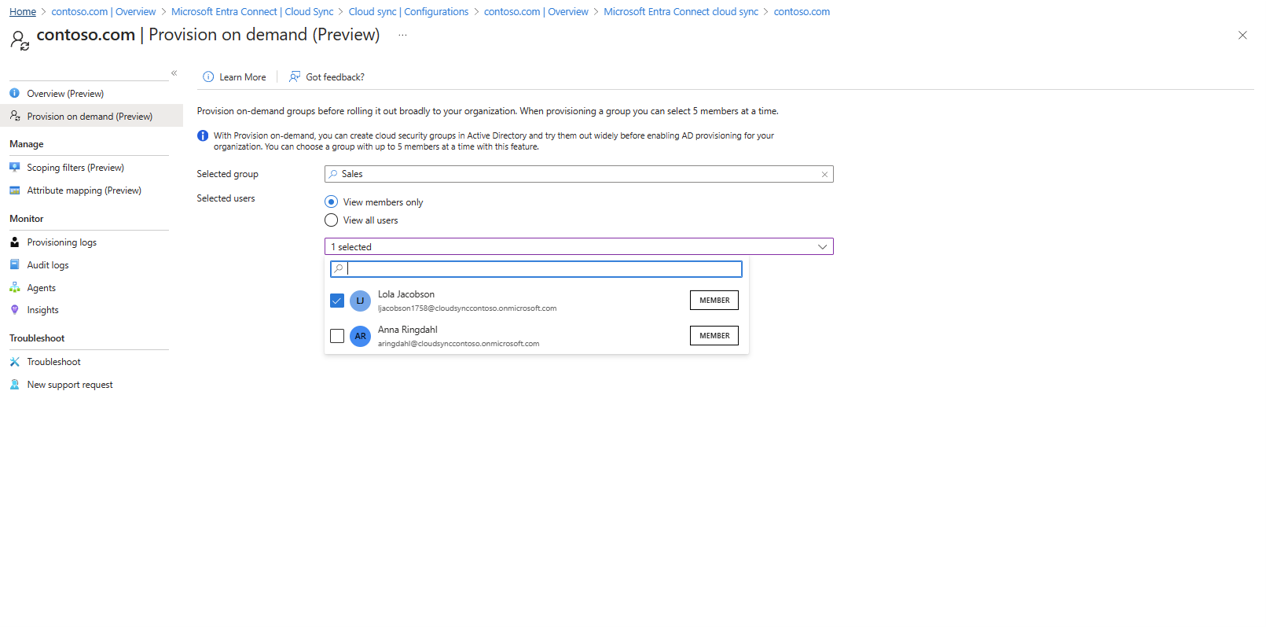

Hinweis

Bei der bedarfsorientierten Bereitstellung werden Mitglieder nicht automatisch bereitgestellt. Sie müssen auswählen, für welche Mitglieder Sie Tests durchführen möchten. Hierfür können Sie maximal 5 Mitglieder auswählen.

Melden Sie sich beim Microsoft Entra Administrationscenter als mindestens ein Hybrid-Identitätsadministrator an.

Navigieren Sie zur Entra ID>Entra Connect>Cloud-Synchronisierung.

Wählen Sie unter "Konfiguration" Ihre Konfiguration aus.

Wählen Sie auf der linken Seite "Bei Bedarf bereitstellen" aus.

Umsatz in das Feld 'Ausgewählte Gruppe' eingeben

Wählen Sie im Abschnitt "Ausgewählte Benutzer " einige Zu testde Benutzer aus.

Klicken Sie auf Bereitstellen.

Die bereitgestellte Gruppe sollte angezeigt werden.

Überprüfen in Active Directory

Jetzt können Sie sich vergewissern, dass die Gruppe in Active Directory bereitgestellt wurde.

Gehen Sie folgendermaßen vor:

- Melden Sie sich bei Ihrer lokalen Umgebung an.

- Starten von Active Directory-Benutzern und -Computern

- Überprüfen Sie, ob die neue Gruppe bereitgestellt wurde.