Tutorial: Einen Verbund für hybride Identitäten in einer einzelnen Active Directory-Gesamtstruktur verwenden

In diesem Tutorial erfahren Sie, wie Sie eine Hybrididentitätsumgebung in Azure mithilfe eines Verbunds und Windows Server Active Directory (Windows Server AD) erstellen. Die Hybrididentität-Umgebung, die Sie erstellen, können Sie zu Testzwecken verwenden oder um sich mit der Funktionsweise einer Hybrididentität vertraut zu machen.

In diesem Tutorial lernen Sie Folgendes:

- Erstellen Sie eine VM.

- Erstellen Sie eine Windows Server Active Directory-Umgebung.

- Erstellen Sie einen Windows Server Active Directory-Benutzer.

- Erstellen eines Zertifikats.

- Erstellen Sie einen Microsoft Entra-Mandanten.

- Erstellen Sie ein Hybrididentitätsadministratorkonto in Azure.

- Fügen Sie eine benutzerdefinierte Domäne zu Ihrem Verzeichnis hinzu.

- Richten Sie Microsoft Entra Connect ein.

- Testen und überprüfen Sie, ob Benutzer synchronisiert werden.

Voraussetzungen

Für dieses Tutorial benötigen Sie Folgendes:

- Ein Computer mit installiertem Hyper-V. Es wird empfohlen, Hyper-V auf einem Computer unter Windows 10 oder Windows Server 2016 zu installieren.

- Ein Azure-Abonnement. Wenn Sie kein Azure-Abonnement besitzen, können Sie ein kostenloses Konto erstellen, bevor Sie beginnen.

- Einen externen Netzwerkadapter, damit der virtuelle Computer eine Internetverbindung herstellen kann.

- Eine Kopie von Windows Server 2016.

- Eine benutzerdefinierte Domäne, die verifiziert werden kann.

Hinweis

In diesem Tutorial werden PowerShell-Skripts verwendet, um die Tutorialumgebung schnell zu erstellen. Jedes Skript verwendet Variablen, die am Anfang des jeweiligen Skripts deklariert werden. Achten Sie darauf, die Variablen entsprechend Ihrer Umgebung zu ändern.

Die Skripts im Tutorial erstellen eine allgemeine Windows Server Active Directory (Windows Server AD)-Umgebung, bevor sie Microsoft Entra Connect installieren. Die Skripts werden auch in verwandten Tutorials verwendet.

Die in diesem Tutorial verwendeten PowerShell-Skripts sind auf GitHub verfügbar.

Erstellen eines virtuellen Computers

Beim Erstellen einer Hybrididentitätsumgebung besteht die erste Aufgabe darin, einen virtuellen Computer zu erstellen, der als lokaler Windows Server AD-Servercomputer verwendet wird.

Hinweis

Wenn Sie auf Ihrem Hostcomputer noch nie ein Skript in PowerShell ausgeführt haben, öffnen Sie vor dem Ausführen von Skripts Windows PowerShell ISE als Administrator, und führen Sie Set-ExecutionPolicy remotesigned aus. Wählen Sie im Dialogfeld Ausführungsrichtlinie ändern die Option Ja aus.

So erstellen Sie den virtuellen Computer:

Öffnen Sie Windows PowerShell ISE als Administrator.

Führen Sie folgendes Skript aus:

#Declare variables $VMName = 'DC1' $Switch = 'External' $InstallMedia = 'D:\ISO\en_windows_server_2016_updated_feb_2018_x64_dvd_11636692.iso' $Path = 'D:\VM' $VHDPath = 'D:\VM\DC1\DC1.vhdx' $VHDSize = '64424509440' #Create a new virtual machine New-VM -Name $VMName -MemoryStartupBytes 16GB -BootDevice VHD -Path $Path -NewVHDPath $VHDPath -NewVHDSizeBytes $VHDSize -Generation 2 -Switch $Switch #Set the memory to be non-dynamic Set-VMMemory $VMName -DynamicMemoryEnabled $false #Add a DVD drive to the virtual machine Add-VMDvdDrive -VMName $VMName -ControllerNumber 0 -ControllerLocation 1 -Path $InstallMedia #Mount installation media $DVDDrive = Get-VMDvdDrive -VMName $VMName #Configure the virtual machine to boot from the DVD Set-VMFirmware -VMName $VMName -FirstBootDevice $DVDDrive

Installieren des Betriebssystems

Installieren Sie das Betriebssystem, um die Erstellung des virtuellen Computers abzuschließen:

- Doppelklicken Sie im Hyper-V-Manager auf den virtuellen Computer.

- Wählen Sie Starten aus.

- Drücken Sie an der Eingabeaufforderung eine beliebige Taste, um von CD oder DVD zu starten.

- Wählen Sie im Windows Server-Startfenster Ihre Sprache aus, und wählen Sie dann Weiter aus.

- Wählen Sie Jetzt installieren aus.

- Geben Sie Ihren Lizenzschlüssel ein, und wählen Sie Weiter aus.

- Aktivieren Sie das Kontrollkästchen Ich stimme den Lizenzbedingungen zu, und wählen Sie Weiter aus.

- Wählen Sie Benutzerdefiniert: nur Windows installieren (für fortgeschrittene Benutzer) aus.

- Wählen Sie Weiter aus.

- Starten Sie den virtuellen Computer nach Abschluss der Installation neu. Melden Sie sich an, und überprüfen Sie dann mithilfe von Windows Update, ob neue Updates verfügbar sind. Installieren Sie alle Updates, um sicherzustellen, dass der virtuelle Computer auf dem neuesten Stand ist.

Erforderliche Komponenten für die Installation von Windows Server AD

Führen Sie vor der Installation von Windows Server AD ein Skript aus, das die erforderlichen Komponenten installiert:

Öffnen Sie Windows PowerShell ISE als Administrator.

Führen Sie

Set-ExecutionPolicy remotesignedaus. Wählen Sie im Dialogfeld Ausführungsrichtlinie ändern die Option Ja, alle aus.Führen Sie folgendes Skript aus:

#Declare variables $ipaddress = "10.0.1.117" $ipprefix = "24" $ipgw = "10.0.1.1" $ipdns = "10.0.1.117" $ipdns2 = "8.8.8.8" $ipif = (Get-NetAdapter).ifIndex $featureLogPath = "c:\poshlog\featurelog.txt" $newname = "DC1" $addsTools = "RSAT-AD-Tools" #Set a static IP address New-NetIPAddress -IPAddress $ipaddress -PrefixLength $ipprefix -InterfaceIndex $ipif -DefaultGateway $ipgw # Set the DNS servers Set-DnsClientServerAddress -InterfaceIndex $ipif -ServerAddresses ($ipdns, $ipdns2) #Rename the computer Rename-Computer -NewName $newname -force #Install features New-Item $featureLogPath -ItemType file -Force Add-WindowsFeature $addsTools Get-WindowsFeature | Where installed >>$featureLogPath #Restart the computer Restart-Computer

Erstellen einer Windows Server AD-Umgebung

Installieren und konfigurieren Sie jetzt Active Directory Domain Services (AD DS), um die Umgebung zu erstellen:

Öffnen Sie Windows PowerShell ISE als Administrator.

Führen Sie folgendes Skript aus:

#Declare variables $DatabasePath = "c:\windows\NTDS" $DomainMode = "WinThreshold" $DomainName = "contoso.com" $DomainNetBIOSName = "CONTOSO" $ForestMode = "WinThreshold" $LogPath = "c:\windows\NTDS" $SysVolPath = "c:\windows\SYSVOL" $featureLogPath = "c:\poshlog\featurelog.txt" $Password = ConvertTo-SecureString "Passw0rd" -AsPlainText -Force #Install Active Directory Domain Services, DNS, and Group Policy Management Console start-job -Name addFeature -ScriptBlock { Add-WindowsFeature -Name "ad-domain-services" -IncludeAllSubFeature -IncludeManagementTools Add-WindowsFeature -Name "dns" -IncludeAllSubFeature -IncludeManagementTools Add-WindowsFeature -Name "gpmc" -IncludeAllSubFeature -IncludeManagementTools } Wait-Job -Name addFeature Get-WindowsFeature | Where installed >>$featureLogPath #Create a new Windows Server AD forest Install-ADDSForest -CreateDnsDelegation:$false -DatabasePath $DatabasePath -DomainMode $DomainMode -DomainName $DomainName -SafeModeAdministratorPassword $Password -DomainNetbiosName $DomainNetBIOSName -ForestMode $ForestMode -InstallDns:$true -LogPath $LogPath -NoRebootOnCompletion:$false -SysvolPath $SysVolPath -Force:$true

Erstellen eines Windows Server AD-Benutzers

Erstellen Sie als Nächstes ein Testbenutzerkonto. Erstellen Sie dieses Konto in Ihrer lokalen Active Directory-Umgebung. Das Konto wird dann mit Microsoft Entra ID synchronisiert.

Öffnen Sie Windows PowerShell ISE als Administrator.

Führen Sie folgendes Skript aus:

#Declare variables $Givenname = "Allie" $Surname = "McCray" $Displayname = "Allie McCray" $Name = "amccray" $Password = "Pass1w0rd" $Identity = "CN=ammccray,CN=Users,DC=contoso,DC=com" $SecureString = ConvertTo-SecureString $Password -AsPlainText -Force #Create the user New-ADUser -Name $Name -GivenName $Givenname -Surname $Surname -DisplayName $Displayname -AccountPassword $SecureString #Set the password to never expire Set-ADUser -Identity $Identity -PasswordNeverExpires $true -ChangePasswordAtLogon $false -Enabled $true

Erstellen eines Zertifikats für AD FS

Sie benötigen ein TLS- oder SSL-Zertifikat, das Active Directory-Verbunddienste (AD FS) (AD FS) verwenden wird. Das Zertifikat ist ein selbstsigniertes Zertifikat, und Sie erstellen es nur für Testzwecke. Es wird empfohlen, in einer Produktionsumgebung kein selbstsigniertes Zertifikat zu verwenden.

So erstellen Sie ein Zertifikat:

Öffnen Sie Windows PowerShell ISE als Administrator.

Führen Sie folgendes Skript aus:

#Declare variables $DNSname = "adfs.contoso.com" $Location = "cert:\LocalMachine\My" #Create a certificate New-SelfSignedCertificate -DnsName $DNSname -CertStoreLocation $Location

Erstellen eines Microsoft Entra-Mandanten

Wenn Sie noch keinen Mandanten haben, führen Sie die Schritte im Artikel Erstellen eines neuen Mandanten in Microsoft Entra ID aus, um einen neuen zu erstellen.

Erstellen eines Hybrididentitätsadministratorkontos in Microsoft Entra ID

Die nächste Aufgabe besteht darin, ein Hybrididentitätsadministratorkonto zu erstellen. Dieses Konto wird verwendet, um das Microsoft Entra Connector-Konto während der Microsoft Entra Connect-Installation zu erstellen. Das Microsoft Entra Connector-Konto wird verwendet, um Informationen in Microsoft Entra ID zu schreiben.

Gehen Sie wie folgt vor, um das Hybrididentitätsadministratorkonto zu erstellen:

Melden Sie sich beim Microsoft Entra Admin Center an.

Wechseln Sie zu Identität>Benutzer>Alle Benutzer.

Wählen Sie Neuer Benutzer>Neuen Benutzer erstellen aus.

Geben Sie im Bereich Neuen Benutzer erstellen einen Anzeigenamen und einen Benutzerprinzipalnamen für den neuen Benutzer ein. Ihr Hybrididentitätsadministratorkonto für den Mandanten wird nun erstellt. Sie können das temporäre Kennwort anzeigen und kopieren.

- Wählen Sie unter Zuweisungen die Option Rolle hinzufügen und dann Hybrididentitätsadministrator aus.

Wählen Sie dann Bewerten + erstellen>Erstellen aus.

Melden Sie sich in einem neuen Webbrowserfenster mit dem neuen Hybrididentitätsadministratorkonto und dem temporären Kennwort bei

myapps.microsoft.coman.Wählen Sie ein neues Kennwort für das Hybrididentitätsadministrator-Konto aus, und ändern Sie das Kennwort.

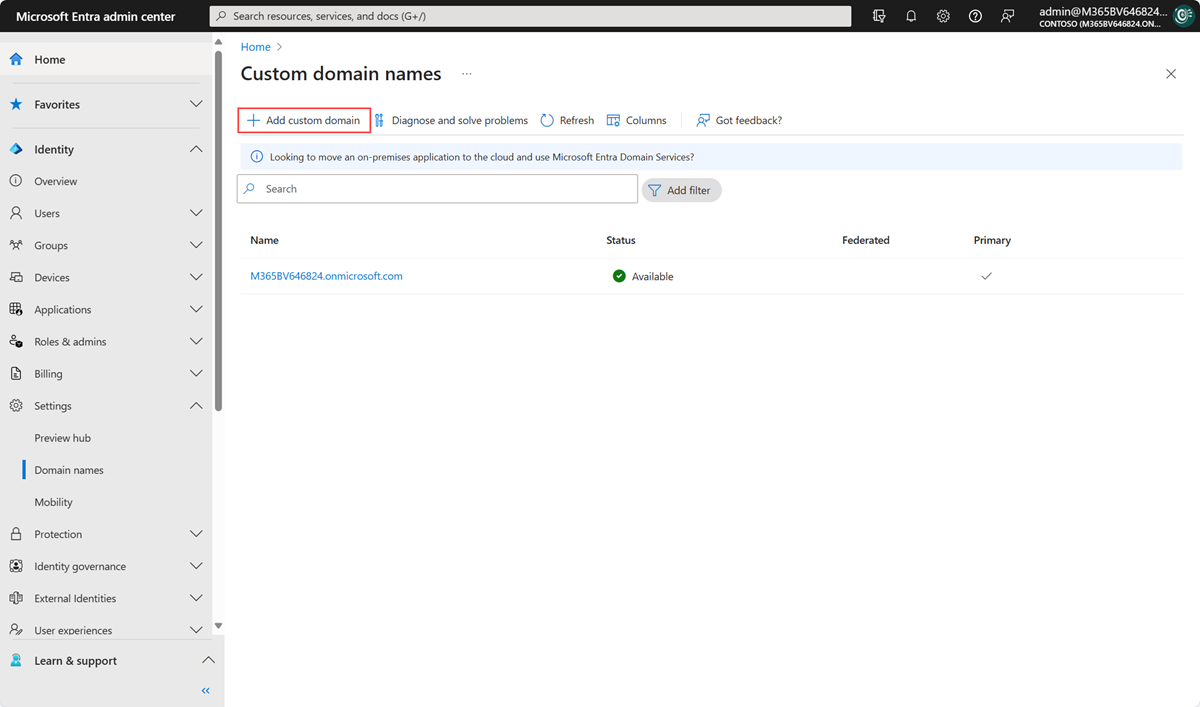

Hinzufügen eines benutzerdefinierten Domänennamens zu Ihrem Verzeichnis

Nachdem Sie nun über einen Mandanten und ein Hybrididentitätsadministrator-Konto verfügen, fügen Sie Ihre benutzerdefinierte Domäne hinzu, damit sie von Azure verifiziert werden kann.

So fügen Sie einen benutzerdefinierten Domänennamen zu Ihrem Verzeichnis hinzu:

Schließen Sie im [Microsoft Entra Admin Center](https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade/Overview) den Bereich Alle Benutzer.

Wählen Sie im linken Menü unter Verwalten die Option Benutzerdefinierte Domänennamen aus.

Wählen Sie Benutzerdefinierte Domäne hinzufügen.

Geben Sie unter Benutzerdefinierte Domänennamen den Namen Ihrer benutzerdefinierten Domäne ein, und klicken Sie auf Domäne hinzufügen.

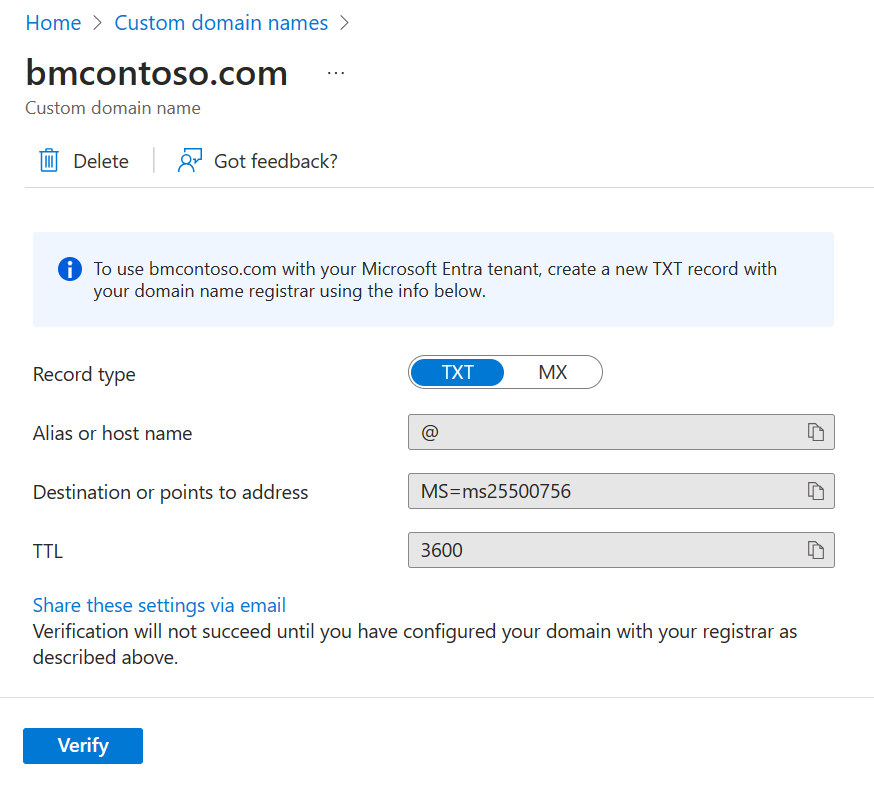

Unter Benutzerdefinierter Domänenname werden entweder TXT- oder MX-Informationen angezeigt. Sie müssen diese Informationen zu den DNS-Informationen der Domänenregistrierungsstelle unter Ihrer Domäne hinzufügen. Wechseln Sie zu Ihrer Domänenregistrierungsstelle und geben Sie dort entweder die TXT- oder die MX-Informationen in den DNS-Einstellungen für Ihre Domäne ein.

Wenn Sie diese Informationen zu Ihrer Domänenregistrierungsstelle hinzufügen, kann Azure Ihre Domäne überprüfen. Die Domänenverifizierung kann bis zu 24 Stunden in Anspruch nehmen.

Wenn Sie diese Informationen zu Ihrer Domänenregistrierungsstelle hinzufügen, kann Azure Ihre Domäne überprüfen. Die Domänenverifizierung kann bis zu 24 Stunden in Anspruch nehmen.Weitere Informationen finden Sie in der Dokumentation unter Hinzufügen einer benutzerdefinierten Domäne.

Um sicherzustellen, dass die Domäne überprüft wurde, wählen Sie Überprüfen aus.

Herunterladen und Installieren von Microsoft Entra Connect

Jetzt ist es Zeit, Microsoft Entra Connect herunterzuladen und zu installieren. Verwenden Sie nach der Installation die Expressinstallation.

Laden Sie Microsoft Entra Connect herunter.

Navigieren Sie zur Datei AzureADConnect.msi, und doppelklicken Sie darauf, um die Installationsdatei zu öffnen.

Aktivieren Sie unter Willkommen das Kontrollkästchen, um den Lizenzbedingungen zuzustimmen, und wählen Sie dann Weiter aus.

Wählen Sie unter Express-Einstellungendie Option Anpassen aus.

Wählen Sie unter Erforderliche Komponenten installieren die Option Installieren aus.

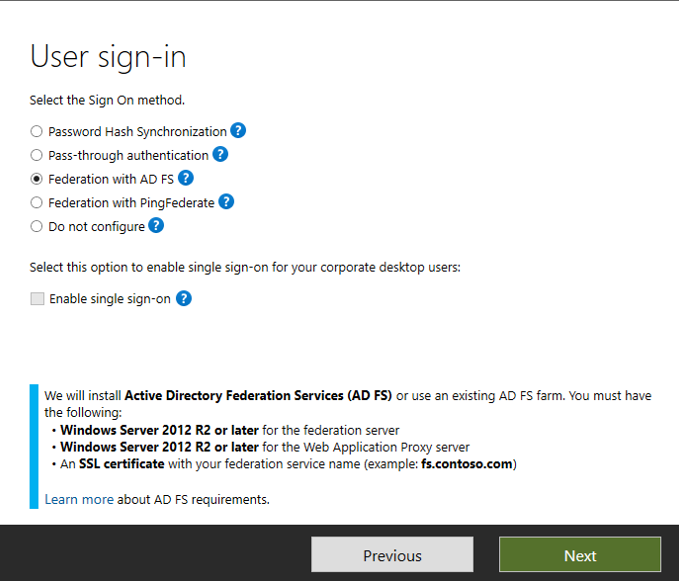

Wählen Sie unter Benutzeranmeldung die Option Verbund mit AD FS und dann Weiter aus.

Geben Sie unter Herstellen einer Verbindung mit Microsoft Entra ID den Benutzernamen und das Kennwort des zuvor von Ihnen erstellten Hybrididentitätsadministratorkontos ein, und wählen Sie dann Weiter aus.

Wählen Sie unter Verzeichnisse verbinden die Option Verzeichnis hinzufügen aus. Wählen Sie dann Neues AD-Konto erstellen aus, und geben Sie den contoso\Administrator-Benutzernamen und das Kennwort ein. Wählen Sie OK aus.

Wählen Sie Weiter aus.

Wählen Sie unter Microsoft Entra-Anmeldekonfiguration die Option Fortfahren ohne Abgleich aller UPN-Suffixe mit überprüften Domänen aus. Wählen Sie Weiter aus.

Wählen Sie unter Filtern von Domänen und Organisationseinheiten die Option Weiter.

Wählen Sie unter Eindeutige Identifizierung der Benutzer die Option Weiter.

Wählen Sie unter Benutzer und Geräte filtern die Option Weiter aus.

Wählen Sie unter Optionale Features die Option Weiter aus.

Geben Sie für die Domänenadministrator-Anmeldeinformationen den contoso\Administrator-Benutzernamen und das Kennwort ein, und klicken Sie auf Weiter.

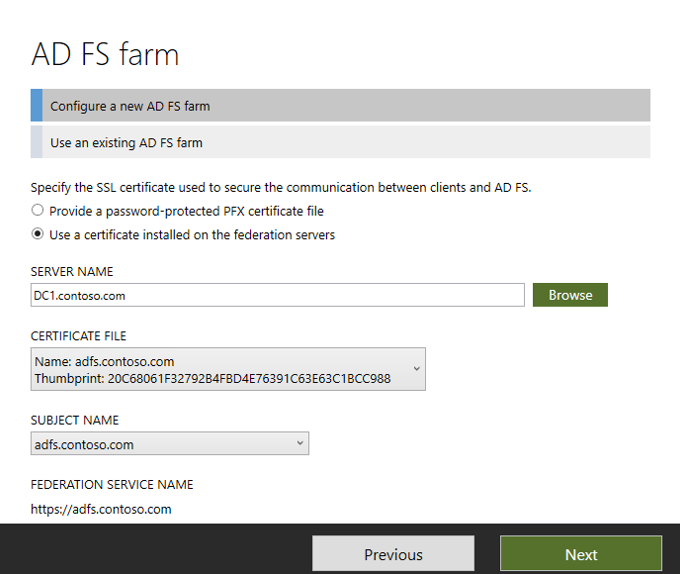

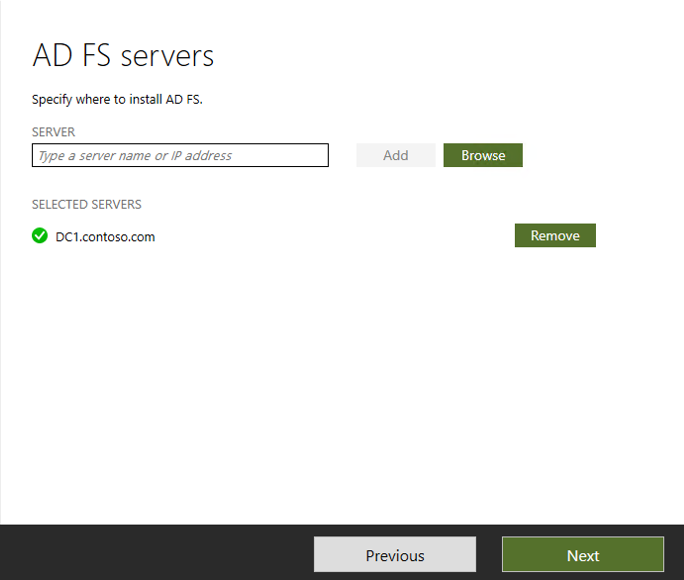

Vergewissern Sie sich im Bildschirm AD FS-Farm, dass Neue AD FS-Farm konfigurieren ausgewählt ist.

Wählen Sie Auf Verbundservern installiertes Zertifikat verwenden aus, und klicken Sie auf Durchsuchen.

Geben Sie im Suchfeld DC1 ein, und wählen Sie es in den Suchergebnissen aus. Klicken Sie auf OK.

Wählen Sie unter Zertifikatdateiadfs.contoso.com und dann das von Ihnen erstellte Zertifikat aus. Wählen Sie Weiter aus.

Wählen Sie unter AD FS-Server die Option Durchsuchen aus. Geben Sie im Suchfeld DC1 ein, und wählen Sie es in den Suchergebnissen aus. Wählen Sie OK und anschließend Weiter aus.

Wählen Sie unter Webanwendungsproxyserver die Option Weiter aus.

Geben Sie unter AD FS-Dienstkonto den Benutzernamen und das Kennwort für „contoso\Administrator“ ein, und klicken Sie auf Weiter.

Wählen Sie in der Microsoft Entra-Domäne Ihre überprüfte benutzerdefinierte Domäne aus, und wählen Sie dann Weiter aus.

Wählen Sie unter Bereit zur Konfiguration die Option Installieren aus.

Wählen Sie nach Abschluss der Installation die Option Beenden aus.

Melden Sie sich ab, und melden Sie sich dann erneut an, bevor Sie Synchronization Service Manager oder den Synchronisierungsregel-Editor verwenden.

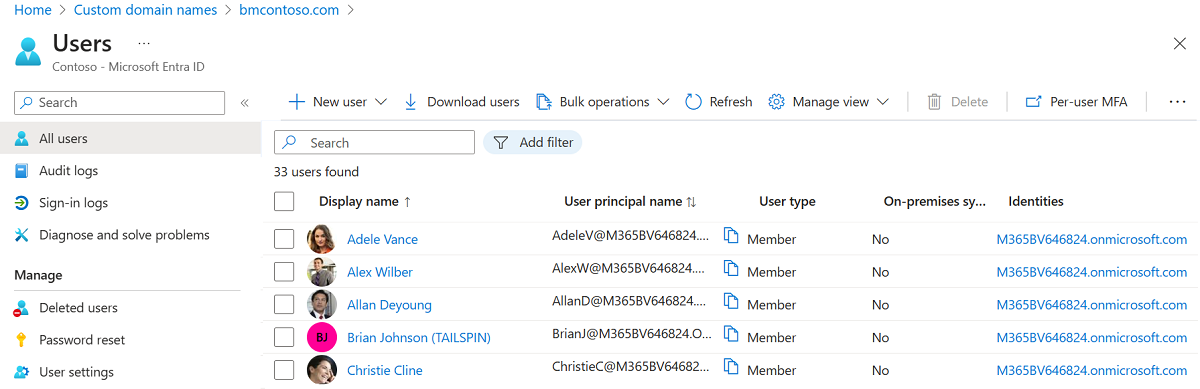

Überprüfen auf Benutzer im Portal

Als Nächstes überprüfen Sie, ob die Benutzer in Ihrem lokalen Active Directory-Mandanten synchronisiert wurden und sich jetzt in Ihrem Microsoft Entra-Mandanten befinden. Dies kann einige Stunden dauern.

Gehen Sie wie folgt vor, um zu überprüfen, ob die Benutzer synchronisiert wurden:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Hybrididentitätsadministrator an.

Wechseln Sie zu Identität>Benutzer>Alle Benutzer.

Überprüfen Sie, ob die neuen Benutzer in Ihrem Mandanten angezeigt werden.

Mit Benutzerkonto anmelden, um die Synchronisierung zu testen

Melden Sie sich als einer der Benutzer an, um zu testen, ob Benutzer aus Ihrem Windows Server AD-Mandanten mit Ihrem Microsoft Entra-Mandanten synchronisiert werden:

Navigieren Sie zu https://myapps.microsoft.com.

Melden Sie sich mit einem Benutzerkonto an, das in Ihrem neuen Mandanten erstellt wurde.

Verwenden Sie für den Benutzernamen das Format

user@domain.onmicrosoft.com. Verwenden Sie dasselbe Kennwort, mit dem sich der Benutzer bei der lokalen Active Directory-Instanz anmeldet.

Sie haben eine Hybrididentitätsumgebung erfolgreich eingerichtet, die Sie verwenden können, um Tests durchzuführen und sich mit den Möglichkeiten von Azure vertraut zu machen.

Nächste Schritte

- Weitere Informationen finden Sie unter Hardware und Voraussetzungen für Microsoft Entra Connect.

- Erfahren Sie, wie Sie benutzerdefinierte Einstellungen in Microsoft Entra Connect verwenden.

- Erfahren Sie mehr über Microsoft Entra Connect und Verbund.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für