Arbeitsmappe zur Analyse von Authentifizierungsaufforderungen

Als IT-Profi benötigen Sie die richtigen Informationen zu Authentifizierungsaufforderungen in Ihrer Umgebung, um unerwartete Eingabeaufforderungen erkennen und näher untersuchen zu können. Die Arbeitsmappe zur Analyse von Authentifizierungsaufforderungen dient dazu, Ihnen diese Informationen zu liefern.

Voraussetzungen

Um Azure Workbooks für Microsoft Entra ID zu verwenden, benötigen Sie Folgendes:

- Ein Microsoft Entra-Mandant mit einer Premium P1-Lizenz

- Log Analytics-Arbeitsbereich und Zugriff auf diesen Arbeitsbereich

- Die geeigneten Rollen für Azure Monitor und Microsoft Entra ID

Log Analytics-Arbeitsbereich

Sie müssen einen Log Analytics-Arbeitsbereich erstellen, bevor Sie Microsoft Entra-Arbeitsmappen verwenden können. Mehrere Faktoren bestimmen den Zugriff auf Log Analytics-Arbeitsbereiche. Sie benötigen die richtigen Rollen für den Arbeitsbereich und die Ressourcen, die die Daten senden.

Weitere Informationen finden Sie unter Verwalten des Zugriffs auf Log Analytics-Arbeitsbereiche.

Azure Monitor-Rollen

Azure Monitor bietet zwei integrierte Rollen zum Anzeigen von Überwachungsdaten und zum Bearbeiten von Überwachungseinstellungen. Die rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC) von Azure bietet außerdem zwei integrierte Log Analytics-Rollen, die ähnlichen Zugriff gewähren.

Anzeigen:

- Überwachungsleser

- Log Analytics-Leser

Anzeigen und Ändern von Einstellungen:

- Überwachungsmitwirkender

- Log Analytics-Mitwirkender

Microsoft Entra-Rollen

Mit dem schreibgeschützten Zugriff können Sie Microsoft Entra ID-Protokolldaten in einer Arbeitsmappe anzeigen, Daten aus Log Analytics abfragen oder Protokolle im Microsoft Entra Admin Center lesen. Der Updatezugriff bietet die Möglichkeit, Diagnoseeinstellungen zu erstellen und zu bearbeiten, um Microsoft Entra-Daten an einen Log Analytics-Arbeitsbereich zu senden.

Read (Lesen):

- Berichtleseberechtigter

- Sicherheitsleseberechtigter

- Globaler Leser

Update (Aktualisieren):

- Sicherheitsadministrator

Weitere Informationen zu in Microsoft Entra integrierten Rollen finden Sie unter integrierte Rollen in Microsoft Entra.

Weitere Informationen zu den RBAC-Rollen für Log Analytics finden Sie unter Integrierte Azure-Rollen.

Beschreibung

Haben sich in letzter Zeit Benutzer über zu viele Authentifizierungsaufforderungen beklagt?

Überaufforderungen von Benutzern können sich auf die Produktivität auswirken und zu Phishing bei der Multi-Faktor-Authentifizierung (MFA) durch Benutzer führen. Es geht nicht darum, ob Sie MFA verwenden sollten, sondern um die Häufigkeit von Aufforderungen für Benutzer.

Die folgenden Faktoren können zu einer Überforderung führen:

- Falsch konfigurierte Anwendungen

- Zu aggressive Eingabeaufforderungsrichtlinien

- Cyberangriffe

Die Arbeitsmappe zur Analyse von Authentifizierungsaufforderungen identifiziert verschiedene Arten von Authentifizierungsaufforderungen. Die Typen basieren auf verschiedenen Faktoren, einschließlich Benutzern, Anwendungen, Betriebssystemen, Prozessen u. v. m.

Diese Arbeitsmappe kann in folgenden Szenarien verwendet werden:

- Sie möchten das Feedback von Benutzern zu zu vielen Aufforderungen zu untersuchen.

- Sie möchten übermäßig viele Aufforderungen im Zusammenhang mit einer bestimmten Authentifizierungsmethode, einer bestimmten Richtlinienanwendung oder einem bestimmten Gerät erkennen.

- Sie möchten die Anzahl von Authentifizierungsaufforderungen für wichtige Benutzer anzeigen.

- Sie möchten Details für Legacy-TLS und andere Authentifizierungsprozesse anzeigen.

So greifen Sie auf die Arbeitsmappe zu

Melden Sie sich mit einer geeigneten Kombination von Rollen beim Microsoft Entra Admin Center an.

Browsen Sie zu Identität>Überwachung und Integrität>Workbooks.

Wählen Sie die Arbeitsmappe Authentifizierungsaufforderungsanalyse im Abschnitt Verbrauch aus.

Arbeitsmappenabschnitte

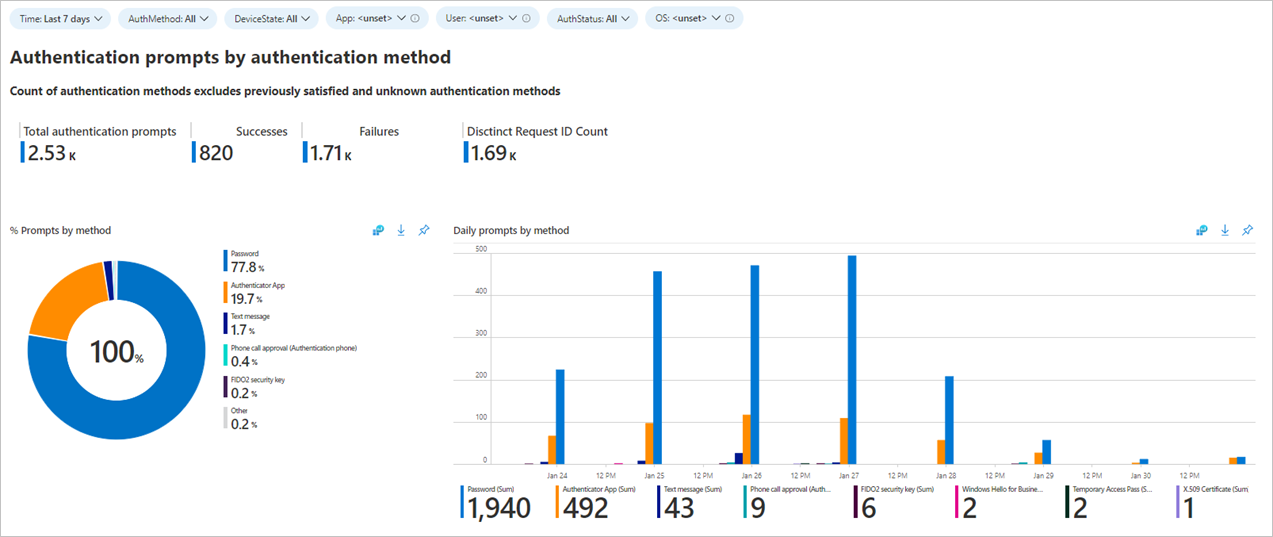

Von dieser Arbeitsmappe werden Authentifizierungsaufforderungen nach folgenden Kriterien aufgeschlüsselt:

- Methode

- Gerätestatus

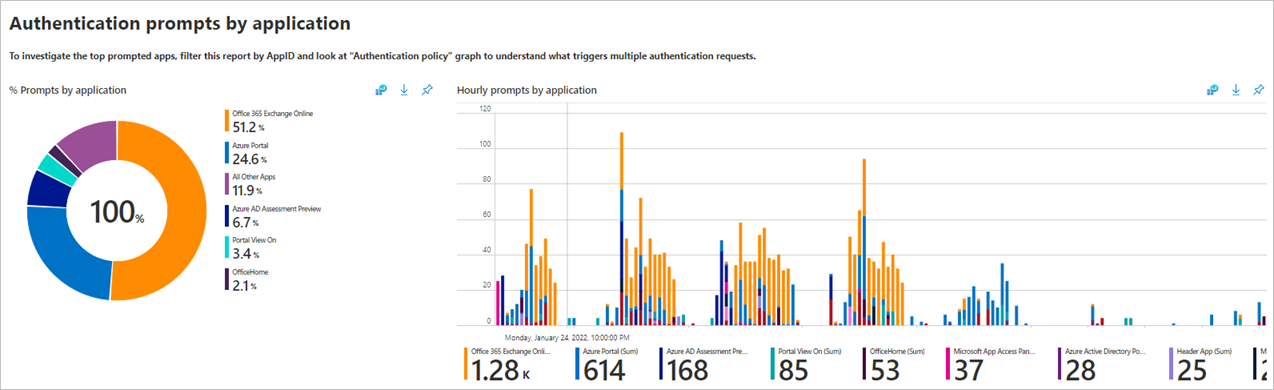

- Application

- Benutzer

- Status

- Betriebssystem

- Prozessdetail

- Policy

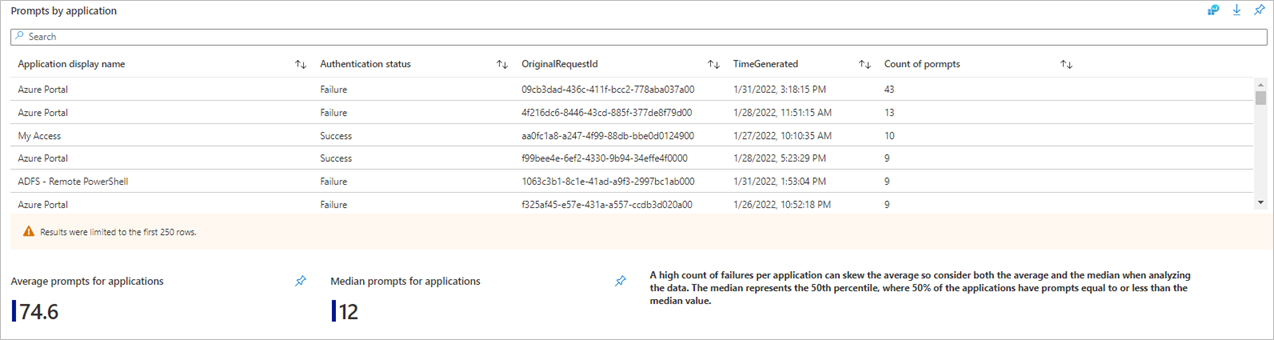

In vielen Umgebungen werden in erster Linie geschäftliche Produktivitäts-Apps verwendet. Alles, was nicht den Erwartungen entspricht, sollte untersucht werden. Die folgenden Diagramme zeigen Authentifizierungsaufforderungen nach Anwendung.

Die Ansicht mit den Eingabeaufforderungen nach Anwendung enthält zusätzliche Informationen wie Zeitstempel und Anforderungs-IDs, die bei Untersuchungen hilfreich sind.

Außerdem erhalten Sie eine Zusammenfassung der durchschnittlichen und mittleren Anzahl von Eingabeaufforderungen für Ihren Mandanten.

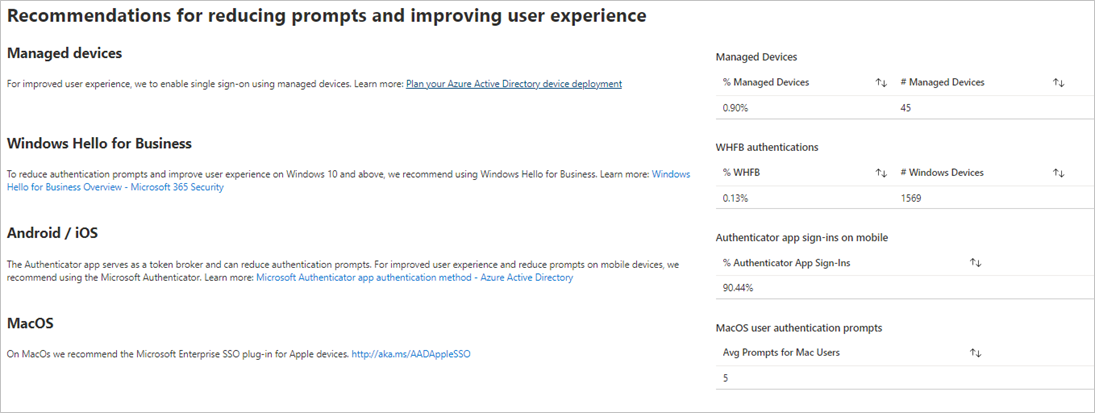

Diese Arbeitsmappe ist auch hilfreich bei der Suche nach wirkungsvollen Möglichkeiten zur Verbesserung der Benutzererfahrung sowie zur Verringerung der Eingabeaufforderungen und des relativen Prozentsatzes.

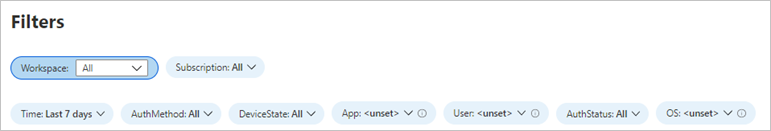

Filter

Nutzen Sie die Filter für eine differenziertere Darstellung der Daten:

Das Filtern nach einem bestimmten Benutzer, der über zahlreiche Authentifizierungsanforderungen verfügt, oder das reine Anzeigen von Anwendungen mit Anmeldefehlern kann auch interessante Ergebnisse für die weitere Behandlung liefern.

Bewährte Methoden

Sollten Daten nicht oder falsch angezeigt werden, vergewissern Sie sich, dass Sie den Log Analytics-Arbeitsbereich und die Abonnements auf die richtigen Ressourcen festgelegt haben.

Wenn das Laden der visuellen Elemente zu lange dauert, verringern Sie den Zeitfilter auf maximal 24 Stunden.

Weitere Informationen zu den verschiedenen Richtlinien, die sich auf MFA-Eingabeaufforderungen auswirken, finden Sie unter Optimieren von Aufforderungen zur erneuten Authentifizierung und Grundlegendes zur Sitzungslebensdauer für die Multi-Faktor-Authentifizierung mit Microsoft Entra.

Informationen zur Migration von Benutzern von telekommunikationsbasierten Methoden zur Authenticator-App finden Sie unter Ausführen einer Registrierungskampagne zum Einrichten von Microsoft Authenticator – Microsoft Authenticator-App.