Ereignisse

9. Apr., 15 Uhr - 10. Apr., 12 Uhr

Code the Future with AI and connect with Java peers and experts at JDConf 2025.

Jetzt registrierenDieser Browser wird nicht mehr unterstützt.

Führen Sie ein Upgrade auf Microsoft Edge durch, um die neuesten Features, Sicherheitsupdates und den technischen Support zu nutzen.

In diesem Tutorial werden die Schritte beschrieben, die Sie sowohl in Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service als auch in Microsoft Entra ID ausführen müssen, um die automatische Benutzerbereitstellung zu konfigurieren. Nach der Konfiguration stellt Microsoft Entra ID automatisch mithilfe des Microsoft Entra-Bereitstellungsdiensts Benutzer und Gruppen für Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service bereit bzw. hebt deren Bereitstellung auf. Wichtige Details zum Zweck und zur Funktionsweise dieses Diensts sowie häufig gestellte Fragen finden Sie unter Automatisieren der Bereitstellung und Bereitstellungsaufhebung von Benutzer*innen für SaaS-Anwendungen mit Microsoft Entra ID.

Das diesem Tutorial zu Grunde liegende Szenario setzt voraus, dass Sie bereits über die folgenden Voraussetzungen verfügen:

Wenden Sie sich an Kundensupport von Palo Alto Networks, um die SCIM-URL und das entsprechende Token zu erhalten.

Fügen Sie Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service aus dem Microsoft Entra-Anwendungskatalog hinzu, um mit der Verwaltung der Bereitstellung für Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service zu beginnen. Wenn Sie Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service für SSO bereits eingerichtet haben, können Sie dieselbe Anwendung verwenden. Es ist jedoch empfehlenswert, beim erstmaligen Testen der Integration eine separate App zu erstellen. Hier erfahren Sie mehr über das Hinzufügen einer Anwendung aus dem Katalog.

Mit dem Microsoft Entra-Bereitstellungsdienst können Sie anhand der Zuweisung zur Anwendung und/oder anhand von Attributen für Benutzer*innen bzw. die Gruppe festlegen, wer in die Bereitstellung einbezogen werden soll. Wenn Sie sich dafür entscheiden, anhand der Zuweisung festzulegen, wer für Ihre App bereitgestellt werden soll, können Sie der Anwendung mithilfe der folgenden Schritte Benutzer und Gruppen zuweisen. Wenn Sie allein anhand der Attribute des Benutzers oder der Gruppe auswählen möchten, wer bereitgestellt wird, können Sie einen hier beschriebenen Bereichsfilter verwenden.

Fangen Sie klein an. Testen Sie die Bereitstellung mit einer kleinen Gruppe von Benutzern und Gruppen, bevor Sie sie für alle freigeben. Wenn der Bereitstellungsbereich auf zugewiesene Benutzer und Gruppen festgelegt ist, können Sie dies durch Zuweisen von einem oder zwei Benutzern oder Gruppen zur App kontrollieren. Ist der Bereich auf alle Benutzer und Gruppen festgelegt, können Sie einen attributbasierten Bereichsfilter angeben.

Wenn Sie zusätzliche Rollen benötigen, können Sie das Anwendungsmanifest so ändern, dass neue Rollen hinzugefügt werden.

In diesem Abschnitt werden die Schritte zum Konfigurieren des Microsoft Entra-Bereitstellungsdiensts für das Erstellen, Aktualisieren und Deaktivieren von Benutzern und/oder Gruppen in Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service auf Grundlage von Benutzer- und/oder Gruppenzuweisungen in Microsoft Entra ID erläutert.

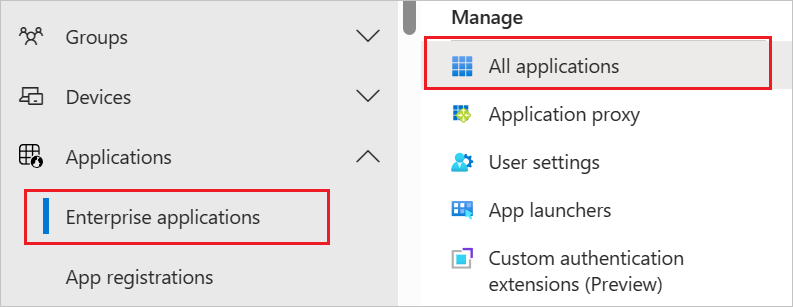

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen.

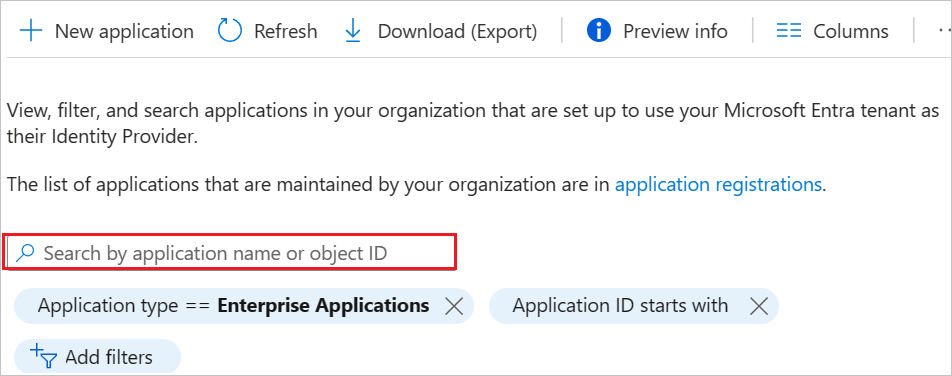

Wählen Sie den Palo Alto Networks Cloud Identity Engine – Cloud-Authentifizierungsdienst von der Anwendungsliste aus.

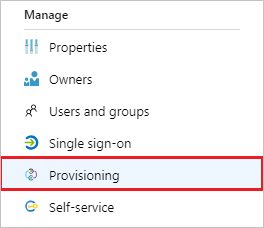

Wählen Sie die Registerkarte Bereitstellung.

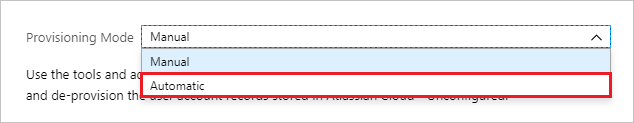

Legen Sie den Bereitstellungsmodus auf Automatisch fest.

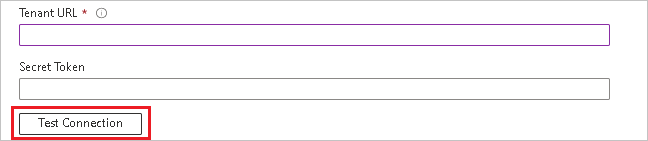

Geben Sie im Abschnitt Administratoranmeldeinformationen Ihre Mandanten-URL und das geheime Token für Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service ein. Klicken Sie auf Verbindung testen, um sicherzustellen, dass Microsoft Entra ID eine Verbindung mit Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service herstellen kann. Vergewissern Sie sich bei einem Verbindungsfehler, dass Ihr Palo Alto Networks-Konto über Administratorberechtigungen verfügt, und wiederholen Sie den Vorgang.

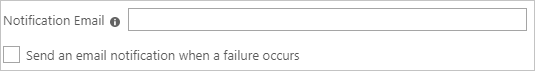

Geben Sie im Feld Benachrichtigungs-E-Mail die E-Mail-Adresse einer Person oder Gruppe ein, die Benachrichtigungen zu Bereitstellungsfehlern erhalten soll, und aktivieren Sie das Kontrollkästchen Bei Fehler E-Mail-Benachrichtigung senden.

Wählen Sie Speichern.

Wählen Sie im Abschnitt Zuordnungen die Option Microsoft Entra-Benutzer mit Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service synchronisieren aus.

Überprüfen Sie im Abschnitt Attributzuordnung die Benutzerattribute, die zwischen Microsoft Entra ID und Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service synchronisiert werden. Die als übereinstimmende Eigenschaften ausgewählten Attribute werden für den Abgleich der Benutzerkonten in Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service für Aktualisierungsvorgänge verwendet. Wenn Sie sich dafür entscheiden, das übereinstimmende Zielattribut zu ändern, müssen Sie sicherstellen, dass die API von Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service das Filtern von Benutzern anhand dieses Attributs unterstützt. Wählen Sie die Schaltfläche Speichern, um alle Änderungen zu übernehmen.

| Attribut | type | Unterstützung für das Filtern | Für Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service erforderlich |

|---|---|---|---|

| userName | String | ✓ | ✓ |

| aktiv | Boolean | ✓ | |

| displayName | String | ✓ | |

| title | String | ||

| emails[type eq "work"].value | String | ||

| emails[type eq "other"].value | String | ||

| preferredLanguage | String | ||

| name.givenName | String | ✓ | |

| name.familyName | String | ✓ | |

| name.formatted | String | ✓ | |

| name.honorificSuffix | String | ||

| name.honorificPrefix | String | ||

| addresses[type eq "work"].formatted | String | ||

| addresses[type eq "work"].streetAddress | String | ||

| addresses[type eq "work"].locality | String | ||

| addresses[type eq "work"].region | String | ||

| addresses[type eq "work"].postalCode | String | ||

| addresses[type eq "work"].country | String | ||

| addresses[type eq "other"].formatted | String | ||

| addresses[type eq "other"].streetAddress | String | ||

| addresses[type eq "other"].locality | String | ||

| addresses[type eq "other"].region | String | ||

| addresses[type eq "other"].postalCode | String | ||

| addresses[type eq "other"].country | String | ||

| phoneNumbers[type eq "work"].value | String | ||

| phoneNumbers[type eq "mobile"].value | String | ||

| phoneNumbers[type eq "fax"].value | String | ||

| externalId | String | ||

| urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:employeeNumber | String | ||

| urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:department | String | ||

| urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:manager | String |

Hinweis

Schemaermittlung ist für diese App aktiviert. Daher werden möglicherweise mehr Attribute in der Anwendung angezeigt, als in der obigen Tabelle genannt.

Wählen Sie im Abschnitt Zuordnungen die Option Microsoft Entra-Gruppen mit Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service synchronisieren aus.

Überprüfen Sie im Abschnitt Attributzuordnung die Gruppenattribute, die zwischen Microsoft Entra ID und Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service synchronisiert werden. Die als übereinstimmende Eigenschaften ausgewählten Attribute werden für den Abgleich der Gruppen in Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service für Aktualisierungsvorgänge verwendet. Wählen Sie die Schaltfläche Speichern, um alle Änderungen zu übernehmen.

| Attribut | type | Unterstützung für das Filtern | Für Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service erforderlich |

|---|---|---|---|

| displayName | String | ✓ | ✓ |

| members | Verweis |

Wenn Sie Bereichsfilter konfigurieren möchten, lesen Sie die Anweisungen unter Attributbasierte Anwendungsbereitstellung mit Bereichsfiltern.

Um den Microsoft Entra-Bereitstellungsdienst für Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service zu aktivieren, ändern Sie den Bereitstellungsstatus im Abschnitt Einstellungen in Ein.

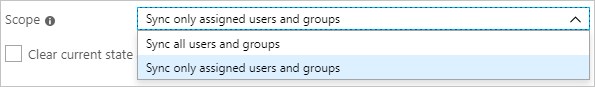

Legen Sie die Benutzer und/oder Gruppen fest, die in Palo Alto Networks Cloud Identity Engine – Cloud Authentication Service bereitgestellt werden sollen, indem Sie im Abschnitt Einstellungen unter Bereich die gewünschten Werte auswählen.

Wenn Sie fertig sind, klicken Sie auf Speichern.

Durch diesen Vorgang wird der erstmalige Synchronisierungszyklus für alle Benutzer und Gruppen gestartet, die im Abschnitt Einstellungen unter Bereich definiert wurden. Der erste Zyklus dauert länger als nachfolgende Zyklen, die ungefähr alle 40 Minuten erfolgen, solange der Microsoft Entra-Bereitstellungsdienst ausgeführt wird.

Nachdem Sie die Bereitstellung konfiguriert haben, können Sie mit den folgenden Ressourcen die Bereitstellung überwachen:

Ereignisse

9. Apr., 15 Uhr - 10. Apr., 12 Uhr

Code the Future with AI and connect with Java peers and experts at JDConf 2025.

Jetzt registrierenTraining

Modul

Implement and monitor the integration of enterprise apps for SSO - Training

Deploying and monitoring enterprise applications to Azure solutions can ensure security. Explore how to deploy on-premises and cloud based apps to users.

Zertifizierung

Microsoft Certified: Associate for identitets- og adgangsadministrator - Certifications

Demonstrer funktionerne i Microsoft Entra ID for at modernisere identitetsløsninger, implementere hybridløsninger og implementere identitetsstyring.

Dokumentation

Learn how to configure single sign-on between Microsoft Entra ID and Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service.

Learn how to automatically provision and de-provision user accounts from Microsoft Entra ID to Palo Alto Networks SCIM Connector.