Tutorial: Konfigurieren von Workday für die automatische Benutzerbereitstellung

In diesem Tutorial werden die Schritte veranschaulicht, die Sie ausführen müssen, um Workerprofile aus Workday in einer lokalen Active Directory-Instanz (AD) bereitzustellen.

Hinweis

Verwenden Sie dieses Tutorial, wenn die Benutzer, die Sie aus Workday bereitstellen möchten, ein lokales AD-Konto und ein Microsoft Entra-Konto benötigen.

- Falls die Benutzer aus Workday nur Microsoft Entra-Konten benötigen (reine Cloudbenutzer), helfen Ihnen die Informationen im Tutorial zur Konfiguration von Workday für Microsoft Entra ID weiter.

- Informationen zum Konfigurieren des Rückschreibens von Attributen, z. B. E-Mail-Adresse, Benutzername und Telefonnummer von Microsoft Entra ID für Workday finden Sie im Tutorial zur Konfiguration des Rückschreibens für Workday.

Das folgende Video bietet einen kurzen Überblick über die Schritte, die bei der Planung der Bereitstellungsintegration mit Workday erforderlich sind.

Überblick

Der Microsoft Entra-Benutzerbereitstellungsdienst kann zum Bereitstellen von Benutzerkonten mit der Workday Human Resources-API integriert werden. Die vom Microsoft Entra-Benutzerbereitstellungsdienst unterstützten Workday-Workflows zur Benutzerbereitstellung ermöglichen die Automatisierung der folgenden Szenarien für das Personalwesen und Identity Lifecycle Management:

Einstellung neuer Mitarbeiter: Wenn Workday ein neuer Mitarbeiter hinzugefügt wird, wird in Active Directory, in Microsoft Entra ID und optional in Microsoft 365 sowie in anderen von Azure AD unterstützten SaaS-Anwendungen automatisch ein Benutzerkonto erstellt. Die von der IT-Abteilung verwalteten Kontaktinformationen werden dabei in Workday zurückgeschrieben.

Aktualisierung von Mitarbeiterattributen und -profilen: Wenn in Workday ein Mitarbeiterdatensatz aktualisiert wird (z. B. Name, Titel oder Vorgesetzte*r), wird das entsprechende Benutzerkonto in Active Directory, Microsoft Entra ID und optional in Microsoft 365 sowie anderen, ovon Microsoft Entra ID unterstützten SaaS-Anwendungen automatisch aktualisiert.

Kündigung von Mitarbeitenden: Wenn Mitarbeitenden in Workday gekündigt wird, wird das entsprechende Benutzerkonto in Active Directory und optional in Microsoft 365 sowie in anderen, von Microsoft Entra ID unterstützten SaaS-Anwendungen automatisch deaktiviert.

Wiedereinstellung von Mitarbeitenden: – Wenn Mitarbeitende im Workday erneut eingestellt werden, kann ihr altes Konto in Active Directory, Microsoft Entra ID und optional in Microsoft 365 und in anderen, von Microsoft Entra ID unterstützten SaaS-Anwendungen je nach Präferenz automatisch reaktiviert oder erneut bereitgestellt werden.

Neuerungen

In diesem Abschnitt werden die neuesten Verbesserungen in Bezug auf die Workday-Integration beschrieben. Eine vollständige Liste mit den Updates, geplanten Änderungen und Archiven finden Sie auf Neuerungen in Microsoft Entra ID?

Okt. 2020: Bedarfsgesteuerte Bereitstellung für Workday aktiviert: Per bedarfsgesteuerter Bereitstellung können Sie jetzt die End-to-End-Bereitstellung für ein spezifisches Benutzerprofil in Workday testen, um Ihre Attributzuordnung und Ausdruckslogik zu überprüfen.

Mai 2020: Rückschreiben von Telefonnummern in Workday: Zusätzlich zu E-Mail-Adresse und Benutzername können Sie das Rückschreiben nun für geschäftliche und Mobiltelefonnummern aus Microsoft Entra ID in Workday durchführen. Weitere Informationen finden Sie im Tutorial zur App für das Rückschreiben.

April 2020: Unterstützung der aktuellen Version der Workday Web Services-API (WWS): Zweimal pro Jahr (im März und September) werden von Workday Updates mit vielen Features bereitgestellt, die Ihnen dabei helfen, Ihre Geschäftsziele zu erreichen und die sich ändernden Anforderungen in Bezug auf die Mitarbeiterzahl zu erfüllen. Damit Sie bei den neuen Features von Workday auf dem Laufenden bleiben, können Sie direkt die WWS-API-Version angeben, die Sie in der Verbindungs-URL nutzen möchten. Ausführliche Informationen zum Angeben der Workday-API-Version finden Sie im Abschnitt zur Konfiguration der Workday-Konnektivität.

Für wen ist diese Benutzerbereitstellungslösung am besten geeignet?

Diese Workday-Benutzerbereitstellungslösung eignet sich ideal für:

Organisationen, die eine vorgefertigte, cloudbasierte Lösung für die Workday-Benutzerbereitstellung verwenden möchten

Organisationen, bei denen Benutzer direkt aus Workday in Active Directory oder Microsoft Entra ID bereitgestellt werden müssen

Organisationen, bei denen Benutzer mithilfe von Daten bereitgestellt werden müssen, die aus dem HCM-Modul von Workday abgerufen werden (siehe Get_Workers)

Organisationen, bei denen Benutzer beim Beitreten, Verschieben und Verlassen nur auf Grundlage von Änderungen, die im HCM-Modul von Workday erkannt werden, mit einer oder mehreren Active Directory-Gesamtstrukturen, -Domänen und -Organisationseinheiten synchronisiert werden müssen (siehe Get_Workers)

Organisationen, die Microsoft 365 für E-Mails verwenden

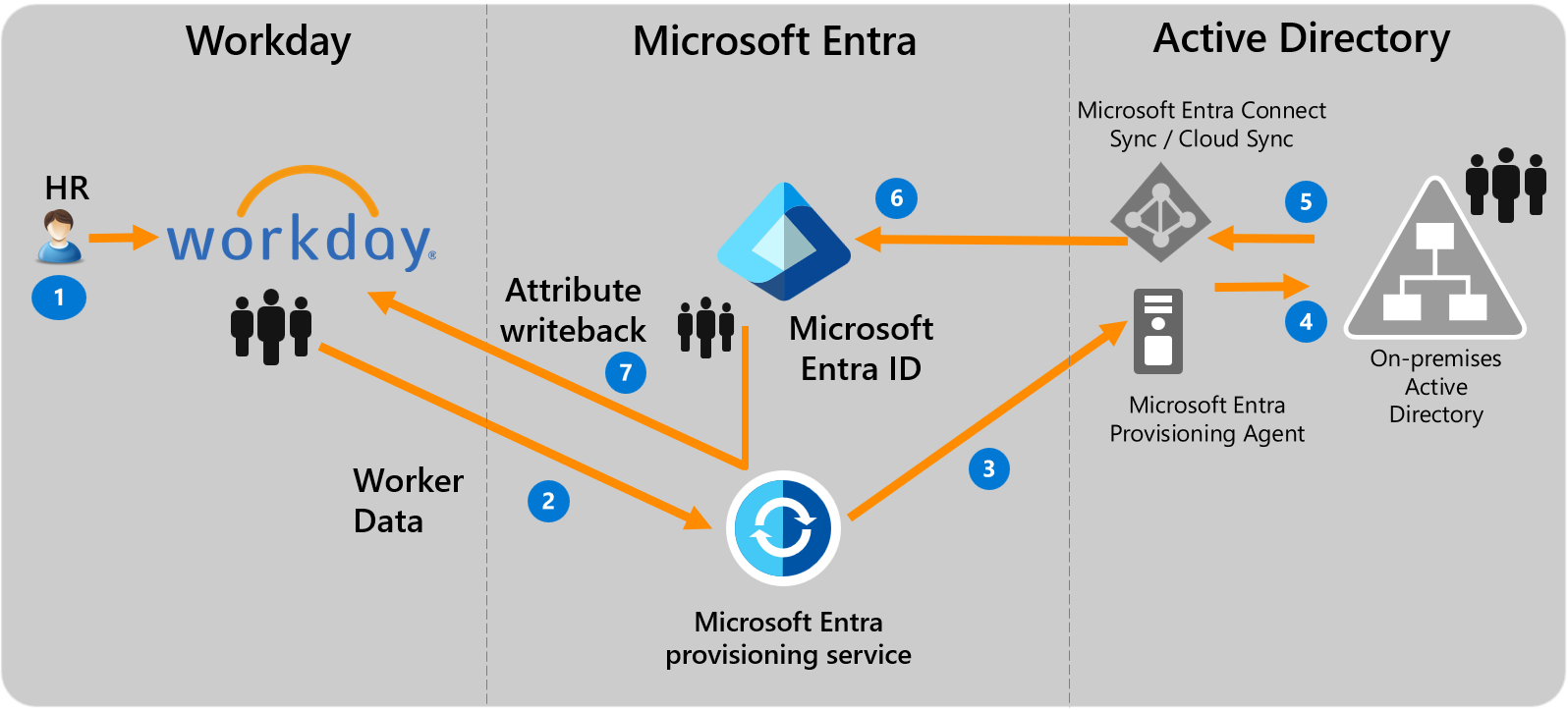

Lösungsarchitektur

In diesem Abschnitt wird die Lösungsarchitektur der End-to-End-Benutzerbereitstellung für häufige Hybridumgebungen beschrieben. Es gibt zwei zugehörige Flows:

- Autoritativer Personaldatenfluss aus Workday in ein lokales Active Directory: In diesem Flow treten mitarbeiterbezogene Ereignisse (z.B. Neueinstellungen, Wechsel, Kündigungen) zuerst im Cloudpersonalmandanten von Workday ein. Die Ereignisdaten fließen dann über Azure AD und den Bereitstellungs-Agent in ein lokales Active Directory. Abhängig vom Ereignis kann dies dann in Active Directory zu Erstellungs-, Aktualisierungs-, Aktivierungs- oder Deaktivierungsvorgängen führen.

- Rückschreibedatenfluss – vom lokalen Active Directory nach Workday: Nach Abschluss der Kontoerstellung in Active Directory wird das Konto über Microsoft Entra Connect mit Microsoft Entra ID synchronisiert. Anschließend kann für Informationen wie E-Mail-Adresse, Benutzername und Telefonnummer das Rückschreiben in Workday durchgeführt werden.

End-to-End-Benutzerdatenfluss

- Das Team der Personalabteilung führt Mitarbeitertransaktionen (Einstellungen/Wechsel/Kündigungen) in Workday HCM aus.

- Der Microsoft Entra-Bereitstellungsdienst führt geplante Synchronisierungen von Identitäten aus Workday HR aus und ermittelt Änderungen, die für eine Synchronisierung mit dem lokalen Active Directory verarbeitet werden müssen.

- Der Microsoft Entra-Bereitstellungsdienst ruft den lokalen Microsoft Entra Connect-Bereitstellungs-Agent mit einer Anforderungsnutzlast auf, die die Erstellungs-, Aktualisierungs-, Aktivierungs- oder Deaktivierungsvorgänge für das AD-Konto enthält.

- Die Microsoft Entra Connect-/AAD Sync-Engine führt eine Deltasynchronisierung aus, um Updates in Active Directory zu pullen.

- Die Microsoft Entra Connect-/AAD Sync-Engine führt eine Deltasynchronisierung aus, um Updates in Active Directory zu pullen.

- Die Active Directory-Updates werden mit Microsoft Entra ID synchronisiert.

- Wenn die App für das Rückschreiben in Workday konfiguriert wurde, werden damit Attribute wie E-Mail-Adresse, Benutzername und Telefonnummer in Workday zurückgeschrieben.

Planen der Bereitstellung

Für die Konfiguration der Benutzerbereitstellung von Workday zu Active Directory ist eine umfassende Planung erforderlich, bei der die folgenden unterschiedlichen Aspekte berücksichtigt werden:

- Einrichten des Microsoft Entra Connect-Bereitstellungs-Agents

- Anzahl von Apps, die für die Benutzerbereitstellung von Workday zu AD bereitgestellt werden müssen

- Richtige Auswahl von passendem Bezeichner, Attributzuordnung, Transformation und Bereichsfiltern

Ausführliche Anleitungen und Informationen zu den empfohlenen bewährten Methoden finden Sie unter Planen der HR-Cloudbereitstellung.

Konfigurieren eines Integrationssystembenutzers in Workday

Eine häufige Anforderung aller Workday-Bereitstellungsconnectors ist, dass sie die Anmeldeinformationen eines Workday-Integrationssystembenutzers benötigen, um sich mit der Workday Human Resources-API zu verbinden. In diesem Abschnitt wird das Erstellen eines Integrationssystembenutzers in Workday beschrieben. Hier finden Sie folgende Themen:

- Erstellen eines Integrationssystembenutzers

- Erstellen einer Integrationssicherheitsgruppe

- Konfigurieren der Berechtigungen der Domänensicherheitsrichtlinie

- Konfigurieren von Sicherheitsrichtlinienberechtigungen für Geschäftsprozesse

- Aktivieren von Sicherheitsrichtlinienänderungen

Hinweis

Sie können diesen Schritt auslassen und stattdessen ein Workday-Administratorkonto als Systemintegrationskonto nutzen. Diese Vorgehensweise ist für Demos einwandfrei, wird jedoch für Produktionsbereitstellungen nicht empfohlen.

Erstellen eines Integrationssystembenutzers

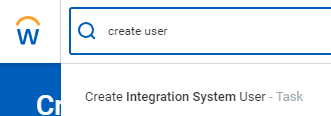

So erstellen Sie einen Integrationssystembenutzer

Melden Sie sich mithilfe eines Administratorkontos bei Ihrem Workday-Mandanten an. Geben Sie in der Workday-Anwendung die Suchzeichenfolge „Benutzer erstellen“ in das Suchfeld ein, und klicken Sie dann auf den Link Create Integration System User (Integrationssystembenutzer erstellen).

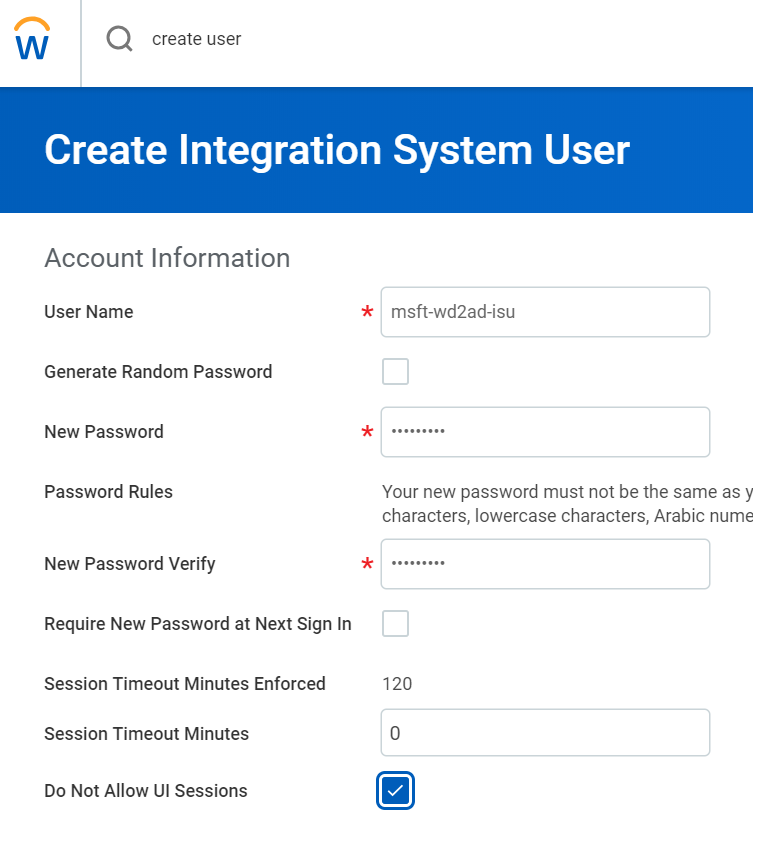

Führen Sie die Aufgabe Integrationssystembenutzer erstellen aus, indem Sie einen Benutzernamen und ein Kennwort für einen neuen Integrationssystembenutzer angeben.

- Lassen Sie das Kontrollkästchen Bei der nächsten Anmeldung neues Kennwort anfordern deaktiviert. Dieser Benutzer meldet sich programmgesteuert an.

- Übernehmen Sie für Sitzungstimeout in Minuten den Standardwert 0. Diese Einstellung verhindert, dass Sitzungen des Benutzers vorzeitig beendet werden.

- Wählen Sie die Option Do Not Allow UI Sessions (Keine Sitzungen mit Benutzeroberfläche zulassen) aus. Sie bietet zusätzliche Sicherheit, da sie verhindert, dass sich ein Benutzer mit dem Kennwort für das Integrationssystem bei Workday anmeldet.

Erstellen einer Integrationssicherheitsgruppe

In diesem Schritt erstellen Sie eine uneingeschränkte oder eingeschränkte Sicherheitsgruppe für das Integrationssystem in Workday und ordnen den Integrationssystembenutzer, den Sie im vorherigen Schritt erstellt haben, dieser Gruppe zu.

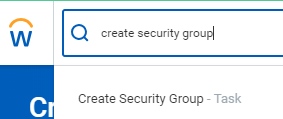

So erstellen Sie eine Sicherheitsgruppe

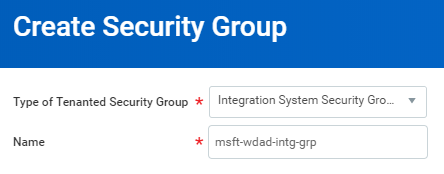

Geben Sie „Sicherheitsgruppe erstellen“ in das Suchfeld ein, und klicken Sie dann auf Sicherheitsgruppe erstellen.

Führen Sie die Aufgabe Sicherheitsgruppe erstellen aus.

In Workday gibt es zwei Typen von Sicherheitsgruppen:

- Uneingeschränkt: Alle Mitglieder der Sicherheitsgruppe können auf alle Dateninstanzen zugreifen, die durch die Sicherheitsgruppe gesichert sind.

- Eingeschränkt: Alle Mitglieder der Sicherheitsgruppe haben kontextbezogene Zugriff auf eine Teilmenge der Dateninstanzen (Zeilen), auf die die Sicherheitsgruppe zugreifen kann.

Bitte wenden Sie sich an Ihren Workday-Integrationspartner, um den geeigneten Sicherheitsgruppentyp für die Integration auszuwählen.

Sobald Sie den Gruppentyp kennen, wählen Sie Integrationssystem-Sicherheitsgruppe (Uneingeschränkt) oder Integrationssystem-Sicherheitsgruppe (Eingeschränkt) aus der Dropdownliste Typ der Mandantensicherheitsgruppe.

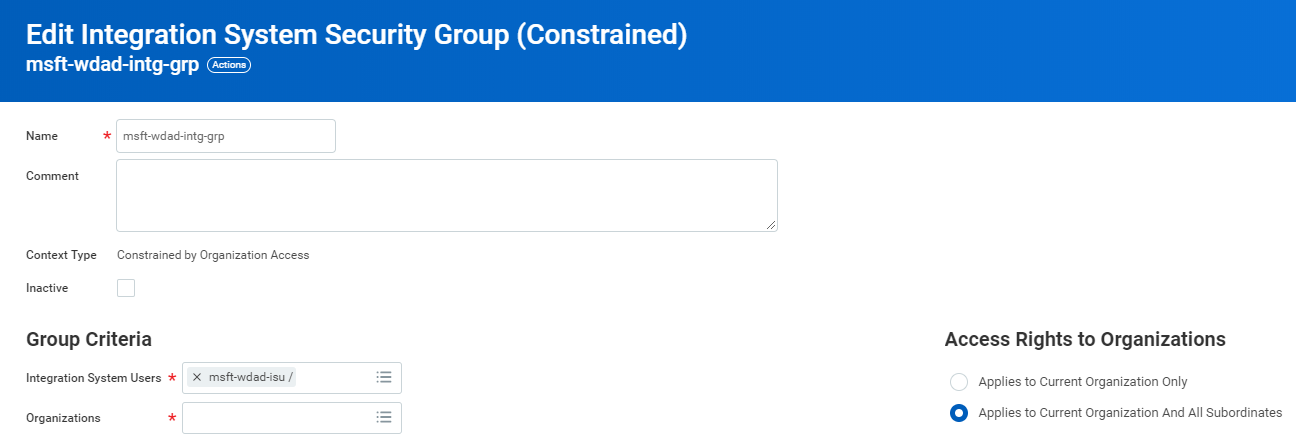

Nach dem Erstellen der Sicherheitsgruppe wird eine Seite angezeigt, auf der Sie der Sicherheitsgruppe Mitglieder zuweisen können. Fügen Sie den im vorherigen Schritt erstellten neuen Benutzer des Integrationssystems zu dieser Sicherheitsgruppe hinzu. Wenn Sie die Sicherheitsgruppe eingeschränkt verwenden, müssen Sie auch den entsprechenden Organisationsbereich auswählen.

Konfigurieren der Berechtigungen der Domänensicherheitsrichtlinie

In diesem Schritt gewähren Sie der Sicherheitsgruppe die Berechtigungen der Domänensicherheitsrichtlinie für die Mitarbeiterdaten.

So konfigurieren Sie die Berechtigungen der Domänensicherheitsrichtlinie

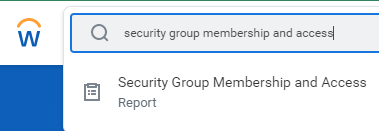

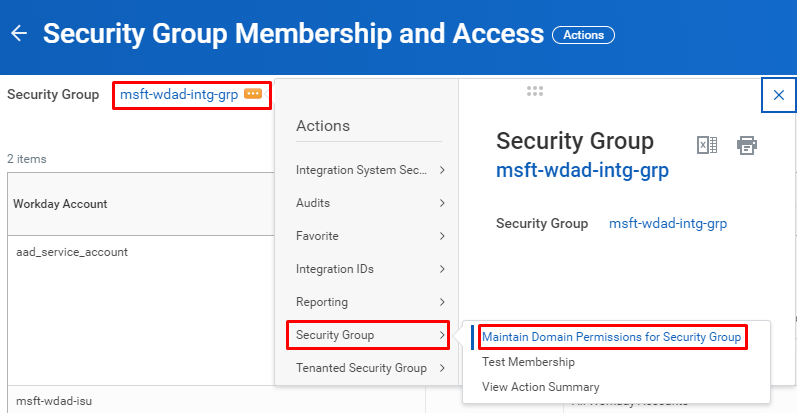

Geben Sie im Suchfeld Security Group Membership and Access (Mitgliedschaft in Sicherheitsgruppe und Zugriff) ein, und klicken Sie auf den Link für den Bericht.

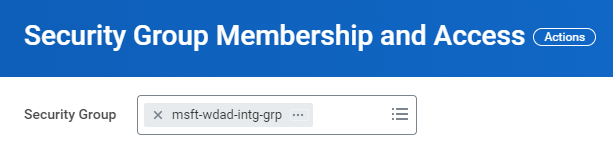

Suchen Sie nach der Sicherheitsgruppe, die Sie im vorherigen Schritt erstellt haben, und wählen Sie sie aus.

Klicken Sie neben dem Gruppennamen auf die Auslassungszeichen (

...), und wählen Sie im Menü die Option Security Group > Maintain Domain Permissions for Security Group (Sicherheitsgruppe > Domänenberechtigungen für Sicherheitsgruppe verwalten) aus.

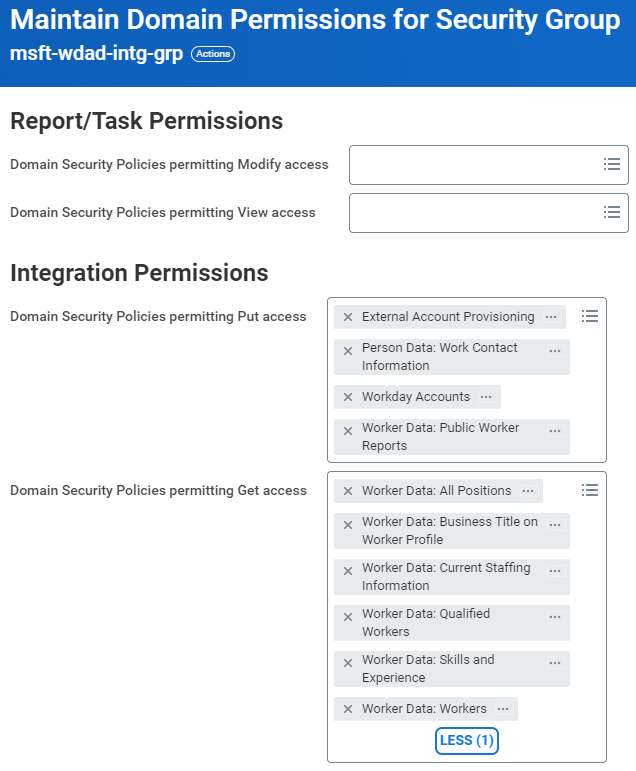

Fügen Sie unter Integrationsberechtigungen die folgenden Domänen der Liste Domain Security Policies permitting Put access (PUT-Zugriff für Domänensicherheitsrichtlinien zulassen) hinzu.

- External Account Provisioning (Externe Kontobereitstellung)

- Worker Data: Public Worker Reports (Mitarbeiterdaten: öffentliche Mitarbeiterberichte)

- Personendaten: Arbeitskontakt-Informationen (Personen: Kontaktinformationen von Mitarbeitern) (erforderlich für das Rückschreiben von Kontaktdaten aus Microsoft Entra ID nach Workday)

- Workday-Konten (erforderlich für das Rückschreiben von Benutzername/UPN aus Microsoft Entra ID nach Workday)

Fügen Sie unter Integrationsberechtigungen die folgenden Domänen der Liste Domain Security Policies permitting Get access (GET-Zugriff für Domänensicherheitsrichtlinien zulassen) hinzu.

- Worker Data: Worker

- Worker Data: All Positions (Mitarbeiterdaten: alle Positionen)

- Worker Data: Current Staffing Information (Mitarbeiterdaten: aktuelle Personalinformationen)

- Worker Data: Business Title on Worker Profile (Mitarbeiterdaten: Berufsbezeichnung in Mitarbeiterprofil)

- Worker Data: Qualified Workers (Mitarbeiterdaten: Qualifizierte Mitarbeiter) (Optional: Fügen Sie diese Option hinzu, um Daten zur Mitarbeiterqualifikation für die Bereitstellung abzurufen.)

- Worker Data: Skills and Experience (Mitarbeiterdaten: Kompetenz und Erfahrung) (Optional: Fügen Sie diese Option hinzu, um Daten zu den Kenntnissen von Mitarbeitern für die Bereitstellung abzurufen.)

Nachdem Sie die obigen Schritte ausgeführt haben, wird der Bildschirm mit den Berechtigungen wie folgt angezeigt:

Klicken Sie auf dem nächsten Bildschirm auf OK und Fertig, um die Konfiguration abzuschließen.

Konfigurieren von Sicherheitsrichtlinienberechtigungen für Geschäftsprozesse

In diesem Schritt gewähren Sie der Sicherheitsgruppe Berechtigungen der Sicherheitsrichtlinien für Geschäftsprozesse für die Mitarbeiterdaten.

Hinweis

Dieser Schritt ist nur für die Einrichtung des Workday Writeback-App-Connectors erforderlich.

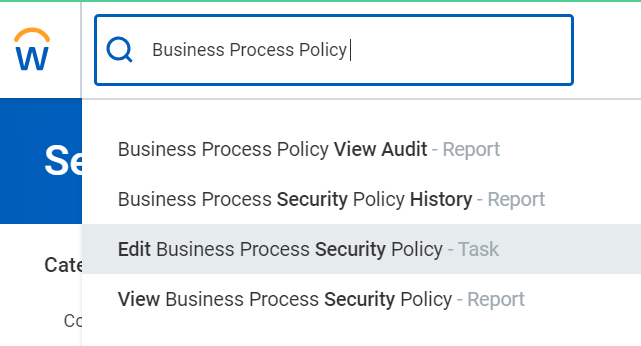

So konfigurieren Sie Sicherheitsrichtlinienberechtigungen für Geschäftsprozesse

Geben Sie Business Process Policy (Geschäftsprozessrichtlinie) in das Suchfeld ein, und klicken Sie dann auf den Link für die Aufgabe Edit Business Process Security Policy (Sicherheitsrichtlinie für Geschäftsprozesse bearbeiten).

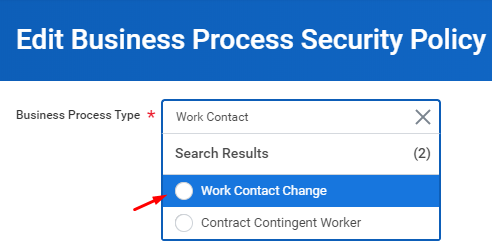

Suchen Sie im Textfeld Geschäftsprozesstyp nach Kontaktinformationen, wählen Sie den Geschäftsprozess Mitarbeiterkontaktinformationen ändern aus, und klicken Sie auf OK.

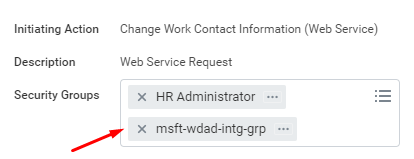

Scrollen Sie auf der Seite Sicherheitsrichtlinien für Geschäftsprozesse bearbeiten zum Abschnitt Kontaktinformationen von Mitarbeitern ändern (Webdienst) .

Wählen Sie die neue Sicherheitsgruppe des Integrationssystems aus, und fügen Sie sie der Liste der Sicherheitsgruppen hinzu, die Anforderungen an Webdienste initiieren können.

Klicken Sie auf Done (Fertig).

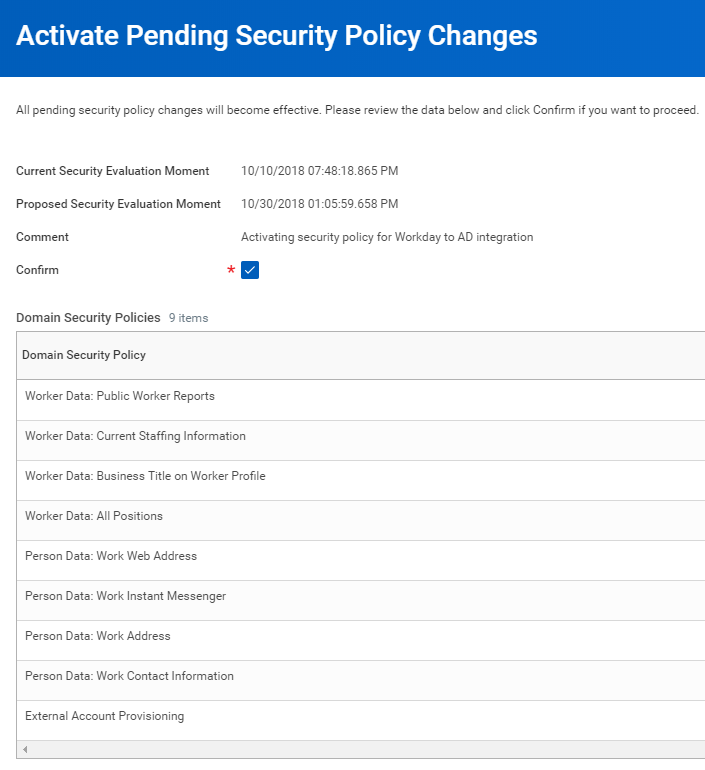

Aktivieren von Sicherheitsrichtlinienänderungen

So aktivieren Sie Sicherheitsrichtlinienänderungen

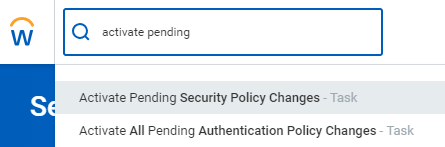

Geben Sie „aktivieren“ in das Suchfeld ein, und klicken Sie dann auf den Link Ausstehende Sicherheitsrichtlinienänderungen aktivieren.

Geben Sie zum Ausführen der Aufgabe „Ausstehende Sicherheitsrichtlinienänderungen aktivieren“ zunächst einen Kommentar für Überwachungszwecke ein, und klicken Sie dann auf die Schaltfläche OK.

Führen Sie die Aufgabe auf dem nächsten Bildschirm aus, indem Sie das Kontrollkästchen Bestätigen aktivieren und auf OK klicken.

Voraussetzungen für die Installation des Bereitstellungs-Agents

Lesen Sie sich den Artikel zu den Voraussetzungen für die Installation des Bereitstellungs-Agents durch, bevor Sie mit dem nächsten Abschnitt fortfahren.

Konfiguration der Benutzerbereitstellung aus Workday in Active Directory

Dieser Abschnitt enthält die Schritte zum Konfigurieren der Bereitstellung von Benutzerkonten aus Workday in jeder Active Directory-Domäne im Geltungsbereich Ihrer Integration.

- Hinzufügen der Bereitstellungsconnector-App und Herunterladen des Bereitstellungs-Agents

- Installieren und Konfigurieren der lokalen Bereitstellungs-Agents

- Konfigurieren der Konnektivität zwischen Workday und Active Directory

- Konfigurieren von Attributzuordnungen

- Aktivieren und Starten der Benutzerbereitstellung

Teil 1: Hinzufügen der Bereitstellungsconnector-App und Herunterladen des Bereitstellungs-Agents

So konfigurieren Sie die Bereitstellung aus Workday in Active Directory

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>Neue Anwendung.

Suchen Sie nach Benutzerbereitstellung von Workday in Active Directory, und fügen Sie die App aus dem Katalog hinzu.

Sobald die App hinzugefügt wurde und der Bildschirm mit den App-Details angezeigt wird, wählen Sie Bereitstellung aus.

Ändern Sie den Bereitstellungsmodus in Automatisch.

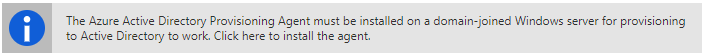

Klicken Sie auf das angezeigte Informationsbanner, um den Bereitstellungs-Agent herunterzuladen.

Teil 2: Installieren und Konfigurieren der lokalen Bereitstellungs-Agents

Um Active Directory lokal bereitzustellen, muss der Bereitstellungs-Agent auf einem in die Domäne eingebundenen Server installiert werden, der über Netzwerkzugriff auf die gewünschten Active Directory-Domänen verfügt.

Übertragen Sie das heruntergeladene Installationsprogramm für den Agent auf den Serverhost, und führen Sie die Schritte im Abschnitt zur Installation des Agents aus, um die Konfiguration des Agents durchzuführen.

Teil 3: Konfigurieren der Konnektivität zwischen Workday und Active Directory in der Bereitstellungs-App

In diesem Schritt stellen Sie Konnektivität zwischen Workday und Active Directory her.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie über Identität>Anwendungen>Unternehmensanwendungen>„Workday“ zur Benutzerbereitstellungs-App von Active Directory, die in Teil 1 erstellt wurde.

Vervollständigen Sie den Abschnitt Administratoranmeldeinformationen wie folgt:

Workday-Benutzername: Geben Sie den Benutzernamen des Workday-Systemintegrationskontos mit angefügtem Mandantendomänennamen ein. Er sollte etwa so aussehen: Benutzername@Mandantenname.

Workday-Kennwort: Geben Sie das Kennwort des Workday-Systemintegrationskontos ein.

URL der Workday Web Services-API: Geben Sie die URL des Workday-Webdienstendpunkts für Ihren Mandanten ein. Die URL bestimmt die Version der Workday Web Services-API, die vom Connector verwendet wird.

URL-Format Verwendete WWS-API-Version Erforderliche XPath-Änderungen https://####.workday.com/ccx/service/tenantName v21.1 Nein https://####.workday.com/ccx/service/tenantName/Human_Resources v21.1 Nein https://####.workday.com/ccx/service/tenantName/Human_Resources/v##.# v##.# Ja Hinweis

Wenn in der URL keine Versionsinformationen angegeben sind, wird Workday Web Services (WWS) v21.1 von der App genutzt, und es müssen keine Änderungen an den XPath-API-Standardausdrücken der App vorgenommen werden. Geben Sie die Versionsnummer in der URL an, wenn Sie eine bestimmte WWS-API-Version verwenden möchten.

Beispiel:https://wd3-impl-services1.workday.com/ccx/service/contoso4/Human_Resources/v34.0

Wenn Sie eine WWS-API der Version 30.0 oder höher verwenden, müssen Sie vor der Aktivierung des Bereitstellungsauftrags die XPATH-API-Ausdrücke unter Attributzuordnung -> Erweiterte Optionen -> Attributliste für Workday bearbeiten aktualisieren (entsprechende Informationen finden Sie im Abschnitt Verwalten Ihrer Konfiguration und in der Workday-Attributreferenz).Active Directory-Gesamtstruktur: Der „Name“ Ihrer Active Directory-Domäne, mit dem diese beim Agent registriert wurde. Wählen Sie über die Dropdownliste die Zieldomäne für die Bereitstellung aus. Dieser Wert ist meist eine Zeichenfolge wie: contoso.com

Active Directory-Container: Geben Sie den DN des Containers an, in dem der Agent Benutzerkonten standardmäßig erstellen soll. Beispiel: OU=Standard Users,OU=Users,DC=contoso,DC=test

Hinweis

Diese Einstellung kommt nur bei der Erstellung von Benutzerkonten zum Tragen, wenn das Attribut parentDistinguishedName nicht in den Attributzuordnungen konfiguriert ist. Diese Einstellung wird nicht für die Benutzersuche oder Updatevorgänge verwendet. Der Suchvorgang schließt die gesamte Domänenteilstruktur ein.

Benachrichtigungs-E-Mail: Geben Sie Ihre E-Mail-Adresse ein, und aktivieren Sie das Kontrollkästchen „E-Mail senden, wenn Fehler auftritt“.

Hinweis

Der Microsoft Entra-Bereitstellungsdienst sendet eine E-Mail-Benachrichtigung, wenn der Bereitstellungsauftrag in den Zustand Quarantäne wechselt.

Klicken Sie auf die Schaltfläche Verbindung testen. Wenn der Verbindungstest erfolgreich ist, klicken Sie oben auf die Schaltfläche Speichern. Überprüfen Sie bei einem Fehler, ob die Workday-Anmeldeinformationen und die AD-Anmeldeinformationen, die beim Einrichten des Agents angegeben wurden, gültig sind.

Sobald die Anmeldeinformationen erfolgreich gespeichert wurden, wird im Abschnitt Zuordnungen die Standardzuordnung Workday-Worker mit lokalem Active Directory synchronisieren angezeigt

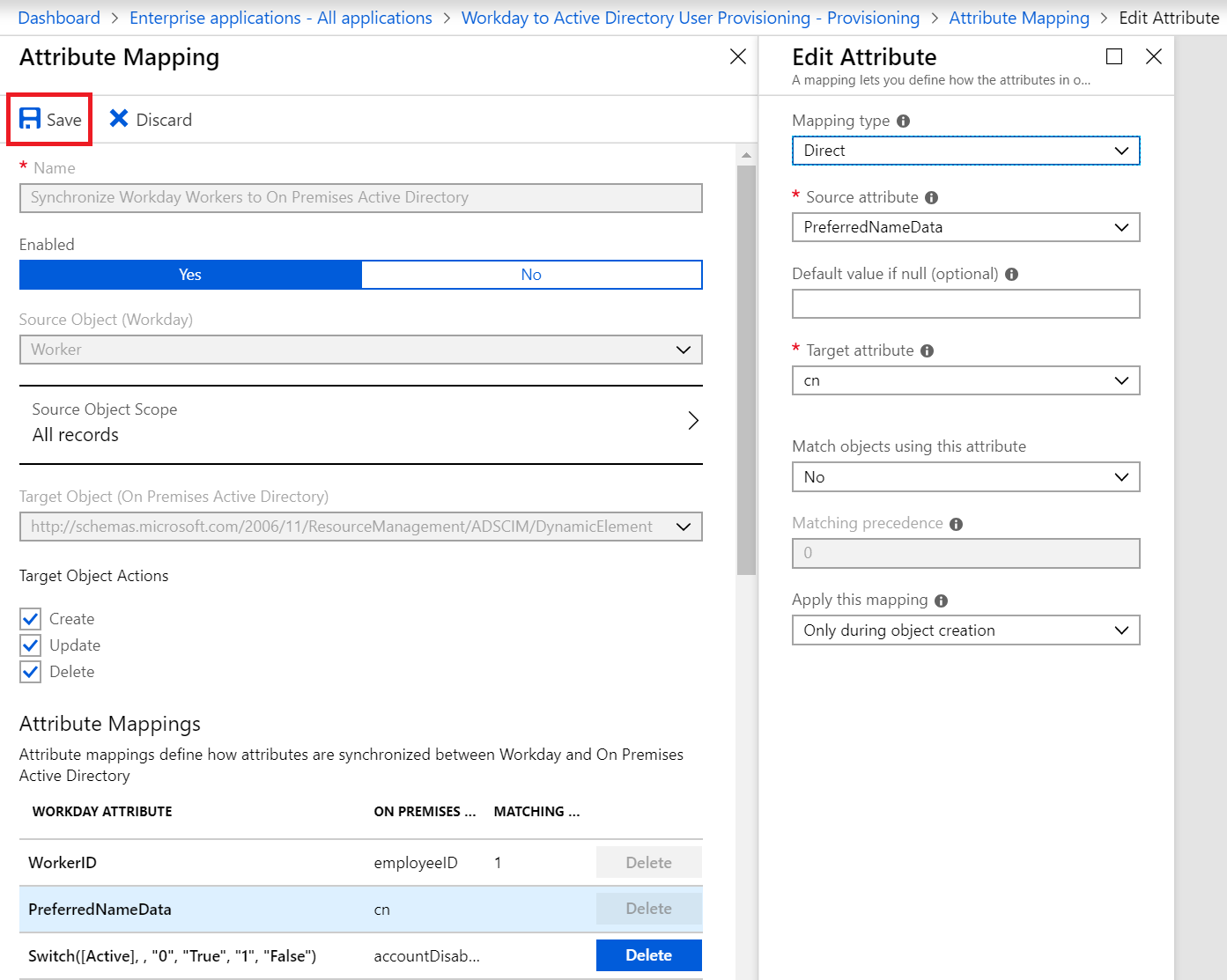

Teil 4: Konfigurieren von Attributzuordnungen

In diesem Abschnitt konfigurieren Sie den Fluss von Benutzerdaten aus Workday in Active Directory.

Klicken Sie auf der Registerkarte „Bereitstellung“ unter Zuordnungen auf Workday-Worker in lokalem Active Directory synchronisieren.

Im Feld Quellobjektbereich können Sie die Benutzergruppen in Workday für die Bereitstellung in Active Directory auswählen, indem Sie verschiedene attributbasierte Filter definieren. Der Standardbereich ist „Alle Benutzer in Workday“. Beispielfilter:

Beispiel: Auswählen der Benutzer mit Worker-IDs von 1000000 bis 2000000 (außer 2000000)

Attribut: WorkerID

Operator: REGEX Match

Wert: (1[0-9][0-9][0-9][0-9][0-9][0-9])

Beispiel: Nur Mitarbeiter und keine vorübergehend Beschäftigten

Attribut: EmployeeID

Operator: ist nicht NULL

Tipp

Wenn Sie die Bereitstellungs-App zum ersten Mal konfigurieren, müssen Sie die Attributzuordnungen und Ausdrücke testen und überprüfen, um sicherzustellen, dass Sie damit das gewünschte Ergebnis erzielen. Microsoft empfiehlt, die Bereichsfilter unter Quellobjektbereich und die bedarfsorientierte Bereitstellung zu verwenden, um Ihre Zuordnungen mit einigen Testbenutzern von Workday zu testen. Sobald Sie sich vergewissert haben, dass die Zuordnungen funktionieren, können Sie den Filter entweder entfernen oder schrittweise erweitern, um mehr Benutzer einzubinden.

Achtung

Beim Standardverhalten des Bereitstellungsmoduls werden Benutzer deaktiviert/gelöscht, die sich außerhalb des gültigen Bereichs befinden. Dies ist bei Ihrer Integration von Workday in AD möglicherweise nicht wünschenswert. Informationen zum Außerkraftsetzen dieses Standardverhaltens finden Sie im Artikel Überspringen des Löschens von Benutzerkonten außerhalb des gültigen Bereichs.

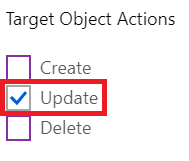

Im Feld Zielobjektaktionen können Sie global filtern, welche Aktionen auf Active Directory angewendet werden. Erstellen und Aktualisieren erfolgen am häufigsten.

Im Abschnitt Attributzuordnungen können Sie definieren, wie einzelne Workday-Attribute Active Directory-Attributen zugeordnet werden.

Klicken Sie auf eine vorhandene Attributzuordnung, um sie zu aktualisieren. Oder klicken Sie am unteren Bildschirmrand auf Neue Zuordnung hinzufügen, um neue Zuordnungen hinzuzufügen. Eine einzelne Attributzuordnung unterstützt die folgenden Eigenschaften:

Zuordnungstyp

Direkt: Schreibt den Wert des Workday-Attributs unverändert in das AD-Attribut.

Konstant: Schreibt einen statischen, konstanten Zeichenfolgenwert in das AD-Attribut.

Ausdruck: Ermöglicht das Schreiben eines benutzerdefinierten Werts basierend auf einem oder mehreren Workday-Attributen in das AD-Attribut. Weitere Informationen finden Sie im Artikel zu Ausdrücken.

Quellattribut: Das Benutzerattribut aus Workday. Wenn das gesuchte Attribut nicht vorhanden ist, finden Sie weitere Informationen unter Anpassen der Liste der Workday-Benutzerattribute.

Standardwert: Optional. Wenn das Quellattribut einen leeren Wert aufweist, wird von der Zuordnung stattdessen dieser Wert geschrieben. Die meisten Konfigurationen sehen vor, dieses Feld leer zu lassen.

Zielattribut: Das Benutzerattribut in Active Directory.

Objekte mit diesem Attribut abgleichen: Gibt an, ob diese Zuordnung zum eindeutigen Bestimmen von Benutzern zwischen Workday und Active Directory verwendet werden soll. Dieser Wert wird meist auf das Feld „Worker-ID“ für Workday festgelegt, das in der Regel den „Mitarbeiter-ID“-Attributen in Active Directory zugeordnet wird.

Rangfolge für Abgleich: Es können mehrere Attribute für den Abgleich festgelegt werden. Falls mehrere vorhanden sind, werden sie entsprechend der in diesem Feld festgelegten Reihenfolge ausgewertet. Sobald eine Übereinstimmung gefunden wird, werden keine weiteren Attribute für den Abgleich mehr ausgewertet.

Diese Zuordnung anwenden

Immer: Wenden Sie diese Zuordnung sowohl bei der Aktion zum Erstellen eines Benutzers als auch bei der zum Aktualisieren eines Benutzers an.

Nur während der Erstellung: Wenden Sie diese Zuordnung nur bei der Aktion zum Erstellen eines Benutzers an.

Klicken Sie oben im Abschnitt „Attributzuordnung“ auf Speichern, um Ihre Zuordnungen zu speichern.

Nachstehend finden Sie einige Beispiele für Attributzuordnungen zwischen Workday und Active Directory sowie einige häufig verwendete Ausdrücke.

Der Ausdruck für die Zuordnung zum Attribut parentDistinguishedName wird verwendet, um Benutzer basierend auf mindestens einem Workday-Quellattribut in anderen Organisationseinheiten bereitzustellen. In diesem Beispiel werden Benutzer und Benutzerinnen basierend auf dem Ort, an dem sie sich befinden, in verschiedenen Organisationseinheiten platziert.

Das Attribut userPrincipalName in Active Directory wird mit der Deduplizierungsfunktion SelectUniqueValue erzeugt. Diese Funktion überprüft, ob ein generierter Wert in der Ziel-AD-Domäne vorhanden ist, und legt ihn nur dann fest, wenn er eindeutig ist.

Hier finden Sie eine Dokumentation zum Schreiben von Ausdrücken. Dieser Abschnitt enthält auch Beispiele zum Entfernen von Sonderzeichen.

| WORKDAY-ATTRIBUT | ACTIVE DIRECTORY-ATTRIBUT | ÜBEREINSTIMMENDE ID? | ERSTELLEN/AKTUALISIEREN |

|---|---|---|---|

| WorkerID | EmployeeID | Ja | Wird nur bei der Erstellung geschrieben |

| PreferredNameData | cn | Wird nur bei der Erstellung geschrieben | |

| SelectUniqueValue( Join("@", Join(".", [FirstName], [LastName]), "contoso.com"), Join("@", Join(".", Mid([FirstName], 1, 1), [LastName]), "contoso.com"), Join("@", Join(".", Mid([FirstName], 1, 2), [LastName]), "contoso.com")) | userPrincipalName | Wird nur bei der Erstellung geschrieben | |

Replace(Mid(Replace([UserID], , "([\\/\\\\\\[\\]\\:\\;\\|\\=\\,\\+\\*\\?\\<\\>])", , "", , ), 1, 20), , "(\\.)*$", , "", , ) |

sAMAccountName | Wird nur bei der Erstellung geschrieben | |

| Switch([Active], , "0", "True", "1", "False") | accountDisabled | Erstellen und aktualisieren | |

| Vorname | givenName | Erstellen und aktualisieren | |

| Nachname | sn | Erstellen und aktualisieren | |

| PreferredNameData | displayName | Erstellen und aktualisieren | |

| Company | company | Erstellen und aktualisieren | |

| SupervisoryOrganization | department | Erstellen und aktualisieren | |

| ManagerReference | manager | Erstellen und aktualisieren | |

| BusinessTitle | title | Erstellen und aktualisieren | |

| AddressLineData | streetAddress | Erstellen und aktualisieren | |

| Municipality | l | Erstellen und aktualisieren | |

| CountryReferenceTwoLetter | co | Erstellen und aktualisieren | |

| CountryReferenceTwoLetter | c | Erstellen und aktualisieren | |

| CountryRegionReference | st | Erstellen und aktualisieren | |

| WorkSpaceReference | physicalDeliveryOfficeName | Erstellen und aktualisieren | |

| PostalCode | postalCode | Erstellen und aktualisieren | |

| PrimaryWorkTelephone | telephoneNumber | Erstellen und aktualisieren | |

| Fax | facsimileTelephoneNumber | Erstellen und aktualisieren | |

| Mobile | mobile | Erstellen und aktualisieren | |

| LocalReference | preferredLanguage | Erstellen und aktualisieren | |

| Switch([Municipality], "OU=Default Users,DC=contoso,DC=com", "Dallas", "OU=Dallas,OU=Users,DC=contoso,DC=com", "Austin", "OU=Austin,OU=Users,DC=contoso,DC=com", "Seattle", "OU=Seattle,OU=Users,DC=contoso,DC=com", "London", "OU=London,OU=Users,DC=contoso,DC=com") | parentDistinguishedName | Erstellen und aktualisieren |

Nachdem die Konfiguration Ihrer Attributzuordnung abgeschlossen ist, können Sie die Bereitstellung für einen einzelnen Benutzer testen, indem Sie die bedarfsgesteuerte Bereitstellung verwenden und dann den Dienst für die Benutzerbereitstellung aktivieren und starten.

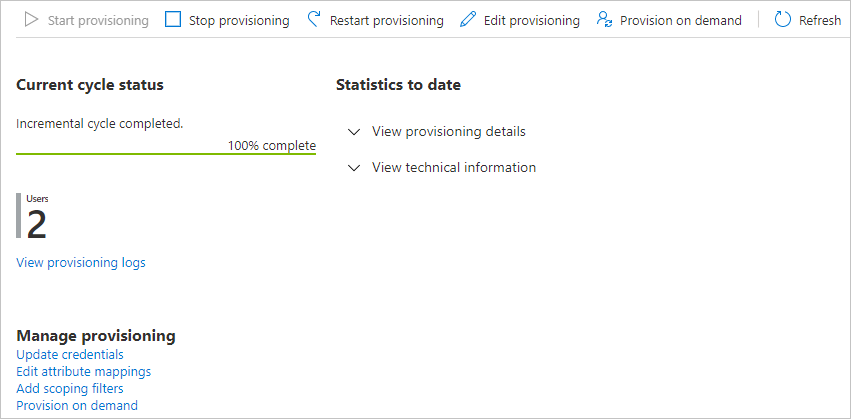

Aktivieren und Starten der Benutzerbereitstellung

Nachdem Sie die Konfiguration der Workday-Bereitstellungs-App abgeschlossen haben und die Bereitstellung für eine*n einzelne*n Benutzer*in per bedarfsgesteuerter Bereitstellung überprüft haben, können Sie den Bereitstellungsdienst aktivieren.

Tipp

Beim Aktivieren des Bereitstellungsdiensts werden Bereitstellungsvorgänge für alle Benutzer im Bereich initiiert. Wenn Fehler in der Zuordnung oder Workday-Datenprobleme auftreten, kann der Bereitstellungsauftrag fehlschlagen und in den Quarantänezustand wechseln. Um dies zu vermeiden, empfehlen wir Ihnen, den Filter Quellobjektbereich zu konfigurieren und Ihre Attributzuordnungen mit einigen Testbenutzern per bedarfsgesteuerter Bereitstellung zu testen, bevor Sie die vollständige Synchronisierung für alle Benutzer starten. Sobald Sie sich vergewissert haben, dass die Zuordnungen funktionieren und Sie die gewünschten Ergebnisse erhalten, können Sie den Filter entweder entfernen oder schrittweise erweitern, um mehr Benutzer einzubinden.

Wechseln Sie zum Blatt Bereitstellung, und klicken Sie auf Bereitstellung beginnen.

Dieser Vorgang startet die erste Synchronisierung, die abhängig von der Anzahl der Benutzer im Workday-Mandanten eine variable Anzahl von Stunden dauern kann. Sie können die Statusanzeige überprüfen, um den Fortschritt des Synchronisierungszyklus zu verfolgen.

Überprüfen Sie jederzeit die Registerkarte Bereitstellung im Microsoft Entra Admin Center, um zu sehen, welche Aktionen der Bereitstellungsdienst ausgeführt hat. Die Bereitstellungsprotokolle enthalten alle einzelnen Synchronisierungsereignisse des Bereitstellungsdiensts – beispielsweise, welche Benutzer in Workday gelesen und anschließend Active Directory hinzugefügt oder dort aktualisiert wurden. Im Abschnitt „Problembehandlung“ finden Sie Anweisungen, wie Sie die Bereitstellungsprotokolle überprüfen und Bereitstellungsfehler beheben können.

Nach Abschluss der ersten Synchronisierung wird auf der Registerkarte Bereitstellung ein Überwachungszusammenfassungsbericht ausgegeben.

Häufig gestellte Fragen (FAQ)

Fragen zur Lösungsfunktion

- Wie legt die Lösung bei der Bearbeitung einer Neueinstellung aus Workday das Kennwort für das neue Benutzerkonto in Active Directory fest?

- Unterstützt die Lösung das Senden von E-Mail-Benachrichtigungen nach Abschluss des Bereitstellungsvorgangs?

- Speichert die Lösung Workday-Benutzerprofile in der Microsoft Entra Cloud oder auf der Ebene des Bereitstellungs-Agents zwischen?

- Unterstützt die Lösung die Zuweisung von lokalen AD-Gruppen an den Benutzer?

- Welche Workday-APIs verwendet die Lösung, um Workday-Workerprofile abzufragen und zu aktualisieren?

- Kann ich meinen Workday-HCM-Mandanten mit zwei Microsoft Entra-Mandanten konfigurieren?

- Wie kann ich Verbesserungen vorschlagen oder neue Funktionen im Zusammenhang mit der Workday- und Microsoft Entra-Integration anfordern?

Fragen zum Bereitstellungs-Agent

- Wie lautet die allgemein verfügbare Version des Bereitstellungs-Agents?

- Wie kann ich die Version meines Bereitstellungs-Agents ermitteln?

- Überträgt Microsoft automatisch Updates des Bereitstellungs-Agents per Push?

- Kann ich den Bereitstellungs-Agent auf demselben Server installieren, auf dem Microsoft Entra Connect ausgeführt wird?

- Wie konfiguriere ich den Bereitstellungs-Agent, damit dieser einen Proxyserver für die ausgehende HTTP-Kommunikation verwendet?

- Wie stelle ich sicher, dass der Bereitstellungs-Agent mit dem Microsoft Entra-Mandanten kommunizieren kann, und dass keine Firewalls die vom Agenten benötigten Ports blockieren?

- Wie hebe ich die Registrierung der meinem Bereitstellungs-Agent zugeordneten Domäne wieder auf?

- Wie deinstalliere ich den Bereitstellungs-Agent?

Fragen zur Zuordnung und Konfiguration des „Workday to AD“-Attributs

- Wie kann ich eine Arbeitskopie der Zuordnung und des Schemas meines Workday-Bereitstellungsattributs sichern und exportieren?

- Ich habe benutzerdefinierte Attribute in Workday und Active Directory. Wie konfiguriere ich die Lösung, damit diese mit meinen benutzerdefinierten Attributen arbeitet?

- Kann ich Benutzerfotos aus Workday für Active Directory bereitstellen?

- Wie synchronisieren ich Mobilfunknummern aus Workday basierend auf der Benutzereinwilligung für die öffentliche Verwendung?

- Wie formatiere ich Anzeigenamen in AD basierend auf den Attributen für Abteilung/Land/Stadt des Benutzers und wie gehe mit regionalen Abweichungen um?

- Wie kann ich mit „SelectUniqueValue eindeutige Werte für das Attribut „samAccountName“ generieren?

- Wie entferne ich Zeichen mit diakritischen Zeichen und konvertiere sie in normale englische Schriftzeichen?

Fragen zur Lösungsfunktion

Wie legt die Lösung bei der Bearbeitung einer Neueinstellung aus Workday das Kennwort für das neue Benutzerkonto in Active Directory fest?

Wenn der lokale Bereitstellungs-Agent eine Anforderung zur Erstellung eines neuen AD-Kontos erhält, generiert er automatisch ein komplexes Zufallskennwort, das den vom AD-Server definierten Anforderungen an die Komplexität des Kennworts entspricht, und legt dieses auf das Benutzerobjekt fest. Dieses Kennwort wird nirgendwo protokolliert.

Unterstützt die Lösung das Senden von E-Mail-Benachrichtigungen nach Abschluss des Bereitstellungsvorgangs?

Nein, das Senden von E-Mail-Benachrichtigungen nach Abschluss der Bereitstellungsvorgänge wird in der aktuellen Version nicht unterstützt.

Speichert die Lösung Workday-Benutzerprofile in der Microsoft Entra Cloud oder auf der Ebene des Bereitstellungs-Agents zwischen?

Nein, in der Lösung werden keine Benutzerprofile zwischengespeichert. Der Microsoft Entra-Bereitstellungsdienst fungiert einfach als Datenprozessor, liest Daten von Workday und schreibt in das Active Directory oder Microsoft Entra ID. Details zum Datenschutz und der Datenaufbewahrung finden Sie unter Verwalten personenbezogener Daten.

Unterstützt die Lösung die Zuweisung von lokalen AD-Gruppen an den Benutzer?

Diese Funktionalität wird derzeit nicht unterstützt. Eine empfohlene Problemumgehung besteht darin, ein PowerShell-Skript bereitzustellen, das den Microsoft Graph-API-Endpunkt auf Bereitstellungsprotokolldaten abfragt und diese verwendet, um Szenarien wie eine Gruppenzuweisung auszulösen. Dieses PowerShell-Skript kann an einen Taskplaner angefügt und auf demselben Computer mit dem Bereitstellungs-Agent bereitgestellt werden.

Welche Workday-APIs verwendet die Lösung, um Workday-Workerprofile abzufragen und zu aktualisieren?

Die Lösung verwendet derzeit die folgenden Workday-APIs:

Das Format der Workday Web Services-API-URL, das im Abschnitt Administratoranmeldeinformationen verwendet wird, bestimmt die für Get_Workers verwendete API-Version.

- Beim URL-Format https://####.workday.com/ccx/service/tenantName wird die API v21.1 verwendet.

- Beim URL-Format https://####.workday.com/ccx/service/tenantName/Human_Resources wird die API v21.1 verwendet.

- Beim URL-Format https://####.workday.com/ccx/service/tenantName/Human_Resources/v##.# wird die angegebene API-Version verwendet. (Beispiel: Wenn v34.0 angegeben ist, wird diese Version verwendet.)

Change_Work_Contact_Information (v30.0) für das Feature zum Rückschreiben von Workday-E-Mails

Update_Workday_Account (v31.2) für das Feature zum Rückschreiben von Workday-Benutzernamen

Kann ich meinen Workday-HCM-Mandanten mit zwei Microsoft Entra-Mandanten konfigurieren?

Ja, diese Konfiguration wird unterstützt. Hier sind die allgemeinen Schritte zum Konfigurieren dieses Szenarios:

- Bereitstellen des Bereitstellungs-Agent 1, und registrieren in Microsoft Entra-Mandanten 1.

- Bereitstellen des Bereitstellungs-Agent 2, und registrieren in Microsoft Entra-Mandanten 2.

- Konfigurieren Sie die einzelnen Agents mit der/den Domäne(n) basierend auf den „untergeordneten Domänen“, die jeder Bereitstellungs-Agent verwalten wird. Ein Agent kann mehrere Domänen verarbeiten.

- Richten Sie im Microsoft Entra Admin Center den Workday für die AD-Benutzerbereitstellungs-App in jedem Mandanten ein und konfigurieren Sie sie mit den jeweiligen Domänen.

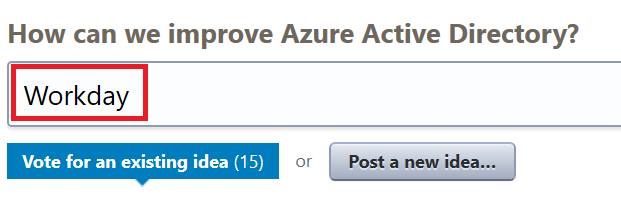

Wie kann ich Verbesserungen vorschlagen oder neue Funktionen im Zusammenhang mit der Workday- und Microsoft Entra-Integration anfordern?

Ihr Feedback ist uns sehr wichtig, da es uns hilft, die Weichen für die zukünftigen Releases und Verbesserungen zu stellen. Wir freuen uns über jedes Feedback und ermutigen Sie, Ihre Ideen oder Verbesserungsvorschläge im Feedbackforum von Microsoft Entra ID einzureichen. Für spezifisches Feedback im Zusammenhang mit der Workday-Integration wählen Sie die Kategorie SaaS-Anwendungen und suchen Sie anhand des Stichworts Workday, um vorhandenes Feedback zum Workday zu finden.

Wenn Sie eine neue Idee vorschlagen, überprüfen Sie bitte, ob eine ähnliche Funktion vorgeschlagen wurde. In diesem Fall können Sie die Funktion oder die Ergänzungsanforderung bewerten. Sie können auch einen Kommentar zu Ihrem spezifischen Anwendungsfall hinterlassen, um Ihre Unterstützung für die Idee zu zeigen und zu veranschaulichen, wie die Funktion auch für Sie wertvoll ist.

Fragen zum Bereitstellungs-Agent

Wie lautet die allgemein verfügbare Version des Bereitstellungs-Agents?

Unter Microsoft Entra Connect-Bereitstellungs-Agent: Verlauf der Versionsveröffentlichungen finden Sie die aktuelle GA-Version des Bereitstellungs-Agents.

Wie kann ich die Version meines Bereitstellungs-Agents ermitteln?

- Melden Sie sich bei dem Windows Server an, auf dem der Bereitstellungs-Agent installiert ist.

- Navigieren Sie zu Systemsteuerung -> Programm deinstallieren oder ändern.

- Suchen Sie nach der Version für den Eintrag Microsoft Entra Connect-Bereitstellungs-Agent.

Überträgt Microsoft automatisch Updates des Bereitstellungs-Agents per Push?

Ja. Der Bereitstellungs-Agent wird von Microsoft automatisch aktualisiert, wenn der Windows-Dienst Microsoft Entra Connect Agent Updater aktiv ist und ausgeführt wird.

Kann ich den Bereitstellungs-Agent auf demselben Server installieren, auf dem Microsoft Entra Connect ausgeführt wird?

Ja, Sie können den Bereitstellungs-Agent auf demselben Server installieren, auf dem Microsoft Entra Connect ausgeführt wird.

Bei der Konfiguration fordert der Bereitstellungs-Agent die Microsoft Entra-Administratoranmeldeinformationen an. Speichert der Agent die Anmeldeinformationen lokal auf dem Server?

Bei der Konfiguration fordert der Bereitstellungs-Agent die Microsoft Entra-Administratoranmeldeinformationen nur an, um eine Verbindung zum Microsoft Entra-Mandanten herzustellen. Die Anmeldeinformationen werden nicht lokal auf dem Server gespeichert. Die Anmeldeinformationen für die Verbindung mit der lokalen Active Directory-Domäne werden jedoch in einem lokalen Windows-Kennworttresor aufbewahrt.

Wie konfiguriere ich den Bereitstellungs-Agent, damit dieser einen Proxyserver für die ausgehende HTTP-Kommunikation verwendet?

Der Agent-Bereitstellung unterstützt die Verwendung von Proxys für ausgehenden Datenverkehr. Dies können Sie durch das Konfigurieren der Konfigurationsdatei des Agent C:\Program Files\Microsoft Azure AD Connect Provisioning Agent\AADConnectProvisioningAgent.exe.config konfigurieren. Fügen Sie die folgenden Zeilen zum Ende der Datei unmittelbar vor dem </configuration>-Tag ein.

Ersetzen Sie der Variablen [[proxy-server] ] und [proxy-port] durch den Namen Ihres Proxyservers und die Portwerte.

<system.net>

<defaultProxy enabled="true" useDefaultCredentials="true">

<proxy

usesystemdefault="true"

proxyaddress="http://[proxy-server]:[proxy-port]"

bypassonlocal="true"

/>

</defaultProxy>

</system.net>

Wie stelle ich sicher, dass der Bereitstellungs-Agent mit dem Microsoft Entra-Mandanten kommunizieren kann, und dass keine Firewalls die vom Agenten benötigten Ports blockieren?

Sie können auch überprüfen, ob alle erforderlichen Ports geöffnet sind.

Kann ein Bereitstellungs-Agent für die Bereitstellung mehrerer AD-Domänen konfiguriert werden?

Ja, ein Bereitstellungs-Agent kann konfiguriert werden, um mehrere AD-Domänen zu verwalten, solange der Agent uneingeschränkten Zugriff auf den jeweiligen Domänencontrollern hat. Microsoft empfiehlt die Einrichtung einer Gruppe von 3 Bereitstellungs-Agents, die denselben Satz von AD-Domänen bedienen, um Hochverfügbarkeit und Failover-Support zu gewährleisten.

Wie hebe ich die Registrierung der meinem Bereitstellungs-Agent zugeordneten Domäne wieder auf?

*, rufen Sie die Mandanten-ID Ihres Microsoft Entra Mandanten ab.

Melden Sie sich bei dem Windows Server an, auf dem der Bereitstellungs-Agent ausgeführt wird.

Öffnen Sie PowerShell als Windows-Administrator.

Wechseln Sie in das Verzeichnis mit den Registrierungsskripten und führen Sie die folgenden Befehle aus, um den Parameter [tenant ID] durch den Wert Ihrer Mandanten-ID zu ersetzen.

cd "C:\Program Files\Microsoft Azure AD Connect Provisioning Agent\RegistrationPowershell\Modules\PSModulesFolder" Import-Module "C:\Program Files\Microsoft Azure AD Connect Provisioning Agent\RegistrationPowershell\Modules\PSModulesFolder\MicrosoftEntraPrivateNetworkConnectorPSModule.psd1" Get-PublishedResources -TenantId "[tenant ID]"Kopieren Sie den Wert des Feldes

idaus der Liste der angezeigten Agents aus der Ressource, deren Wert für resourceName Ihrem AD-Domänennamen entspricht.Fügen Sie den ID-Wert in den folgenden Befehl ein, und führen sie ihn in PowerShell aus.

Remove-PublishedResource -ResourceId "[resource ID]" -TenantId "[tenant ID]"Führen Sie den Assistenten für die Agent-Konfiguration erneut aus.

Alle anderen Agents, die zuvor dieser Domäne zugeordnet waren, müssen neu konfiguriert werden.

Wie deinstalliere ich den Bereitstellungs-Agent?

- Melden Sie sich bei dem Windows Server an, auf dem der Bereitstellungs-Agent installiert ist.

- Navigieren Sie zu Systemsteuerung ->Programm deinstallieren oder ändern.

- Deinstallieren Sie die folgenden Programme:

- Microsoft Entra Connect-Bereitstellungs-Agent

- Microsoft Entra Connect Agent Updater

- Paket für Microsoft Entra Connect-Bereitstellungs-Agent

Fragen zur Zuordnung und Konfiguration des „Workday to AD“-Attributs

Wie kann ich eine Arbeitskopie der Zuordnung und des Schemas meines Workday-Bereitstellungsattributs sichern und exportieren?

Sie können die Microsoft Graph-API verwenden, um Ihre Workday-Benutzerbereitstellungs-Konfiguration zu exportieren. Weitere Informationen finden Sie in den Schritten im Abschnitt Exportieren und Importieren Ihrer Konfiguration für die Workday-Benutzerbereitstellungs-Attributzuordnung.

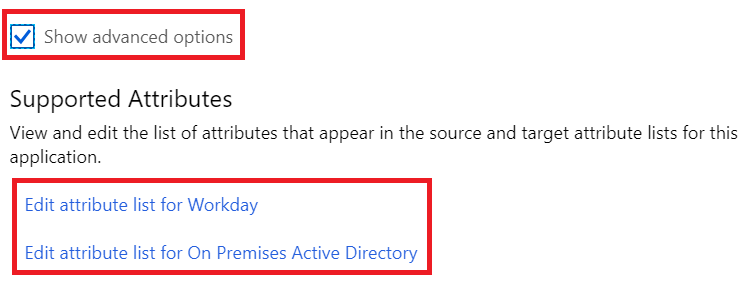

Ich habe benutzerdefinierte Attribute in Workday und Active Directory. Wie konfiguriere ich die Lösung, damit diese mit meinen benutzerdefinierten Attributen arbeitet?

Die Lösung unterstützt benutzerdefinierte Workday- und Active Directory-Attribute. Um Ihre benutzerdefinierten Attribute dem Zuordnungsschema hinzuzufügen, öffnen Sie das Blatt Attributzuordnung und scrollen Sie nach unten, um den Abschnitt Erweiterte Optionen anzeigen zu erweitern.

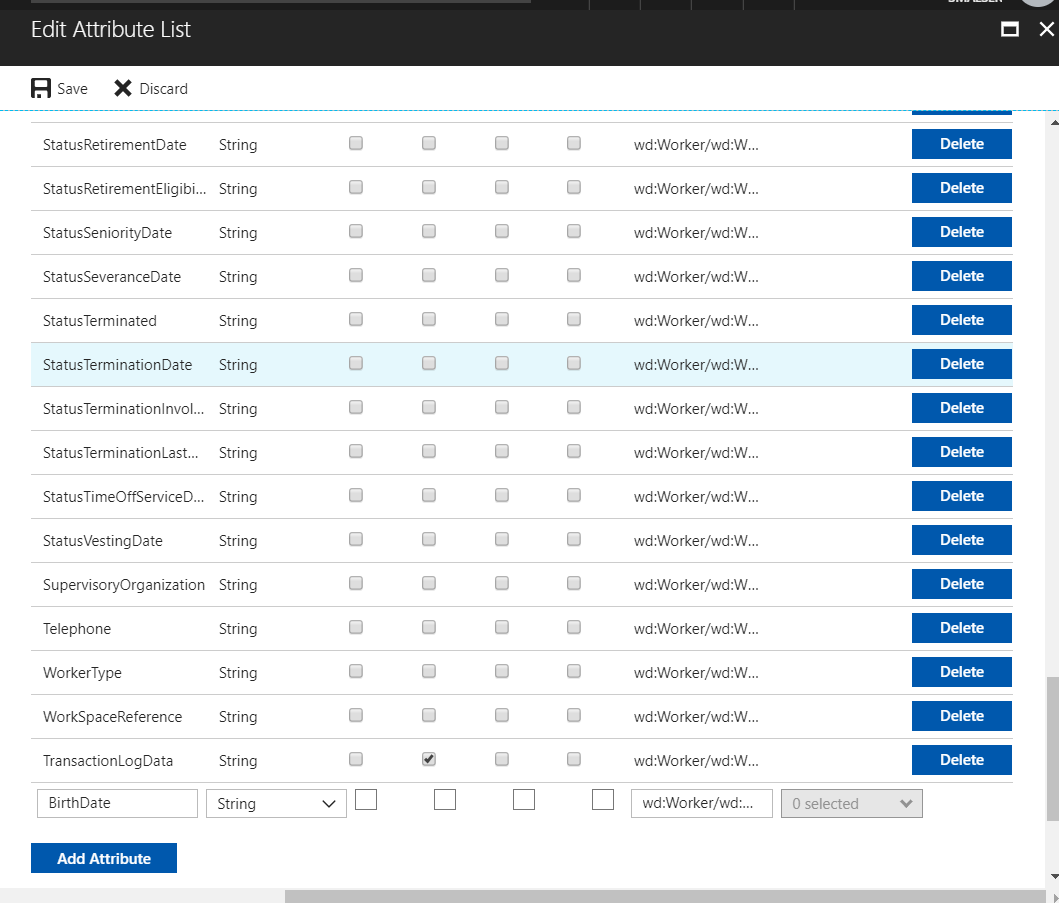

Um Ihre benutzerdefinierten Workday-Attribute hinzuzufügen, wählen Sie die Option Attributliste für Workday bearbeiten, und um Ihre benutzerdefinierten AD-Attribute hinzuzufügen, wählen Sie die Option Attributliste für lokales Active Directory bearbeiten.

Weitere Informationen:

Wie konfiguriere ich die Lösung so, dass sie nur Attribute im AD aktualisiert, die auf Änderungen an Workday basieren, und keine neuen AD-Konten erstellt?

Diese Konfiguration kann vorgenommen werden, indem die Zielobjektaktionen im Blatt Attributzuordnung wie unten gezeigt eingestellt werden:

Aktivieren Sie das Kontrollkästchen „Update“, damit nur Aktualisierungsvorgänge von Workday zu AD durchgeführt werden.

Kann ich Benutzerfotos aus Workday für Active Directory bereitstellen?

Die Lösung unterstützt derzeit keine Einstellung von binären Attributen wie thumbnailPhoto und jpegPhoto in Active Directory.

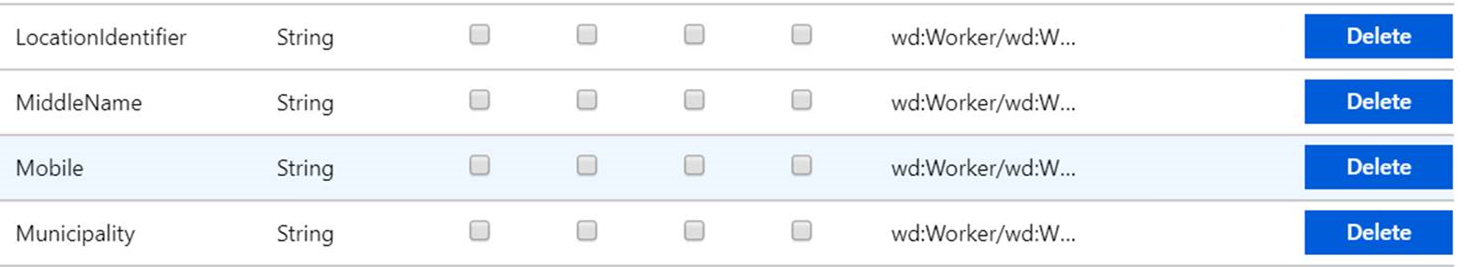

Wie synchronisieren ich Mobilfunknummern aus Workday basierend auf der Benutzereinwilligung für die öffentliche Verwendung?

Wechseln Sie zum Blatt „Bereitstellung“ Ihrer Workday-Bereitstellungs-App.

Klicken Sie auf die Attributzuordnungen.

Wählen Sie unter Zuordnungen die Option Workday-Worker mit lokalem Active Directory synchronisieren (oder Workday-Worker mit Microsoft Entra synchronisieren).

Scrollen Sie auf der Seite „Attributzuordnungen“ nach unten und aktivieren Sie das Kontrollkästchen „Erweiterte Optionen anzeigen“. Klicken Sie auf Attributliste für Workday bearbeiten.

Suchen Sie auf dem Blatt, das geöffnet wird, das Attribut „Mobile“, und klicken Sie auf die Zeile, sodass Sie den API-Ausdruck

bearbeiten können.

bearbeiten können.Ersetzen Sie den API-Ausdruck durch den folgenden neuen Ausdruck. Damit wird die Arbeitsmobilfunknummer nur dann abgerufen, wenn „Public Usage Flag“ auf „True“ festgelegt ist.

wd:Worker/wd:Worker_Data/wd:Personal_Data/wd:Contact_Data/wd:Phone_Data[translate(string(wd:Phone_Device_Type_Reference/@wd:Descriptor),'abcdefghijklmnopqrstuvwxyz','ABCDEFGHIJKLMNOPQRSTUVWXYZ')='MOBILE' and translate(string(wd:Usage_Data/wd:Type_Data/wd:Type_Reference/@wd:Descriptor),'abcdefghijklmnopqrstuvwxyz','ABCDEFGHIJKLMNOPQRSTUVWXYZ')='WORK' and string(wd:Usage_Data/@wd:Public)='1']/@wd:Formatted_PhoneSpeichern Sie die Attributliste.

Speichern Sie die Attributzuordnung.

Löschen Sie den aktuellen Status, und starten Sie die vollständige Synchronisierung neu.

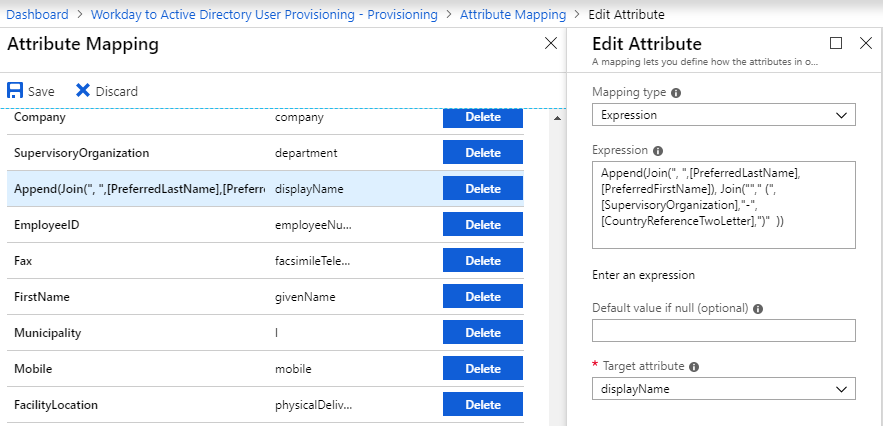

Wie formatiere ich Anzeigenamen in AD basierend auf den Attributen für Abteilung/Land/Stadt des Benutzers und wie gehe mit regionalen Abweichungen um?

Es ist eine häufige Anforderung, das Attribut displayName in AD so zu konfigurieren, dass es auch Informationen über die Abteilung und das Land/die Region des Benutzers bzw. der Benutzerin liefert. Wenn John Smith z. B. in der Marketingabteilung in den USA arbeitet, kann sein displayName als Smith, John (Marketing-US) angezeigt werden.

Hier erfahren Sie, wie Sie solche Anforderungen für die Konstruktion von CN oder displayName handhaben können, um Attribute wie Unternehmen, Geschäftseinheit, Ort oder Land/Region einzubeziehen.

Jedes Workday-Attribut wird über einen zugrundeliegenden XPATH-API-Ausdruck abgerufen, der in Attributzuordnung -> Abschnitt „Erweitert“ -> Attributliste für Workday bearbeiten konfigurierbar ist. Hier ist der XPATH-API-Standardausdruck für die Workday-Attribute PreferredFirstName, PreferredLastName, Company und SupervisoryOrganization.

Workday-Attribut API-XPATH-Ausdruck PreferredFirstName wd:Worker/wd:Worker_Data/wd:Personal_Data/wd:Name_Data/wd:Preferred_Name_Data/wd:Name_Detail_Data/wd:First_Name/text() PreferredLastName wd:Worker/wd:Worker_Data/wd:Personal_Data/wd:Name_Data/wd:Preferred_Name_Data/wd:Name_Detail_Data/wd:Last_Name/text() Company wd:Worker/wd:Worker_Data/wd:Organization_Data/wd:Worker_Organization_Data[wd:Organization_Data/wd:Organization_Type_Reference/wd:ID[@wd:type='Organization_Type_ID']='Company']/wd:Organization_Reference/@wd:Descriptor SupervisoryOrganization wd:Worker/wd:Worker_Data/wd:Organization_Data/wd:Worker_Organization_Data/wd:Organization_Data[wd:Organization_Type_Reference/wd:ID[@wd:type='Organization_Type_ID']='Supervisory']/wd:Organization_Name/text() Vergewissern Sie sich bei Ihrem Workday-Team, dass der obige API-Ausdruck für Ihre Workday-Mandantenkonfiguration gültig ist. Bei Bedarf können Sie sie gemäß den Schritten in Anpassen der Liste der Workday-Benutzerattribute bearbeiten.

Auf ähnliche Weise werden die in Workday vorhandenen Länder-/Regionsinformationen mit dem folgenden XPATH abgerufen: wd:Worker/wd:Worker_Data/wd:Employment_Data/wd:Position_Data/wd:Business_Site_Summary_Data/wd:Address_Data/wd:Country_Reference

Es gibt 5 länder-/regionsbezogene Attribute, die im Abschnitt „Workday-Attributliste“ verfügbar sind.

Workday-Attribut API-XPATH-Ausdruck CountryReference wd:Worker/wd:Worker_Data/wd:Employment_Data/wd:Position_Data/wd:Business_Site_Summary_Data/wd:Address_Data/wd:Country_Reference/wd:ID[@wd:type='ISO_3166-1_Alpha-3_Code']/text() CountryReferenceFriendly wd:Worker/wd:Worker_Data/wd:Employment_Data/wd:Position_Data/wd:Business_Site_Summary_Data/wd:Address_Data/wd:Country_Reference/@wd:Descriptor CountryReferenceNumeric wd:Worker/wd:Worker_Data/wd:Employment_Data/wd:Position_Data/wd:Business_Site_Summary_Data/wd:Address_Data/wd:Country_Reference/wd:ID[@wd:type='ISO_3166-1_Numeric-3_Code']/text() CountryReferenceTwoLetter wd:Worker/wd:Worker_Data/wd:Employment_Data/wd:Position_Data/wd:Business_Site_Summary_Data/wd:Address_Data/wd:Country_Reference/wd:ID[@wd:type='ISO_3166-1_Alpha-2_Code']/text() CountryRegionReference wd:Worker/wd:Worker_Data/wd:Employment_Data/wd:Position_Data/wd:Business_Site_Summary_Data/wd:Address_Data/wd:Country_Region_Reference/@wd:Descriptor Vergewissern Sie sich bei Ihrem Workday-Team, dass die obigen API-Ausdrücke für Ihre Workday-Mandantenkonfiguration gültig ist. Bei Bedarf können Sie sie gemäß den Schritten in Anpassen der Liste der Workday-Benutzerattribute bearbeiten.

Um den richtigen Attributzuordnungsausdruck zu erstellen, identifizieren Sie, welches Workday-Attribut „autoritativ“ den Vornamen, den Nachnamen, das Land bzw. die Region und die Abteilung des Benutzers darstellt. Nehmen wir an, die Attribute sind PreferredFirstName, PreferredLastName, CountryReferenceTwoLetter und SupervisoryOrganization. Sie können dies verwenden, um einen Ausdruck für das AD-Attribut displayName wie folgt aufzubauen, um einen Anzeigenamen wie Smith, John (Marketing-US) zu erhalten.

Append(Join(", ",[PreferredLastName],[PreferredFirstName]), Join(""," (",[SupervisoryOrganization],"-",[CountryReferenceTwoLetter],")"))Sobald Sie den richtigen Ausdruck gefunden haben, bearbeiten Sie die Attributzuordnungstabelle und ändern Sie die Attributzuordnung displayName wie unten gezeigt:

In Erweiterung des obigen Beispiels möchten Sie Städtenamen, die von Workday kommen, in Kurzwerte umwandeln und damit Anzeigenamen wie Smith, John (CHI) oder Doe, Jane (NYC) erstellen, dann kann dieses Ergebnis mit einem Switch-Ausdruck mit dem Workday-Attribut Municipality als determinante Variable erreicht werden.

Switch ( [Municipality], Join(", ", [PreferredLastName], [PreferredFirstName]), "Chicago", Append(Join(", ",[PreferredLastName], [PreferredFirstName]), "(CHI)"), "New York", Append(Join(", ",[PreferredLastName], [PreferredFirstName]), "(NYC)"), "Phoenix", Append(Join(", ",[PreferredLastName], [PreferredFirstName]), "(PHX)") )Weitere Informationen:

Wie kann ich mit „SelectUniqueValue eindeutige Werte für das Attribut „samAccountName“ generieren?

Nehmen wir an, Sie möchten eindeutige Werte für das Attribut samAccountName unter Verwendung einer Kombination der Attribute FirstName und LastName aus Workday generieren. Nachfolgend finden Sie einen Ausdruck, mit dem Sie starten können:

SelectUniqueValue(

Replace(Mid(Replace(NormalizeDiacritics(StripSpaces(Join("", Mid([FirstName],1,1), [LastName]))), , "([\\/\\\\\\[\\]\\:\\;\\|\\=\\,\\+\\*\\?\\<\\>])", , "", , ), 1, 20), , "(\\.)*$", , "", , ),

Replace(Mid(Replace(NormalizeDiacritics(StripSpaces(Join("", Mid([FirstName],1,2), [LastName]))), , "([\\/\\\\\\[\\]\\:\\;\\|\\=\\,\\+\\*\\?\\<\\>])", , "", , ), 1, 20), , "(\\.)*$", , "", , ),

Replace(Mid(Replace(NormalizeDiacritics(StripSpaces(Join("", Mid([FirstName],1,3), [LastName]))), , "([\\/\\\\\\[\\]\\:\\;\\|\\=\\,\\+\\*\\?\\<\\>])", , "", , ), 1, 20), , "(\\.)*$", , "", , )

)

So funktioniert der obige Ausdruck: Wenn der Benutzer John Smith ist, wird zuerst versucht „JSmith“ zu erstellen. Ist dieser Ausdruck bereits vorhanden, wird „JoSmith“ generiert. Ist dieser schon vorhanden, wird „JohSmith“ generiert. Der Ausdruck stellt auch sicher, dass der generierte Wert den Längen- und Sonderzeichenbeschränkungen für samAccountName entspricht.

Weitere Informationen:

Wie entferne ich Zeichen mit diakritischen Zeichen und konvertiere sie in normale englische Schriftzeichen?

Verwenden Sie die Funktion NormalizeDiacritics, um Sonderzeichen im Vor- und Nachnamen des Benutzers zu entfernen, wenn Sie die E-Mail-Adresse oder den CN-Wert für den Benutzer erstellen.

Tipps zur Problembehandlung

Dieser Abschnitt enthält spezielle Hinweise zur Behebung von Bereitstellungsproblemen mit Ihrer Workday-Integration mithilfe der Protokolle „Microsoft Entra-Bereitstellungsprotokolle“ und „Protokolle für die Windows Server-Ereignisanzeige“. Sie bauen auf allgemeinen Schritten zur Problembehandlung und den Konzepten in Tutorial: Meldung zur automatischen Benutzerkontobereitstellung auf.

Dieser Abschnitt enthält die folgenden Aspekte bezüglich der Problembehandlung:

- Konfigurieren des Bereitstellungs-Agents zum Ausgeben von Protokollen der Ereignisanzeige

- Einrichten der Windows-Ereignisanzeige für die Problembehandlung bei Agents

- Einrichten von Bereitstellungsprotokollen für das Microsoft Entra Admin Center für die Problembehandlung

- Grundlegendes zu Protokollen für Erstellungsvorgänge für ein AD-Benutzerkonto

- Grundlegendes zu Protokollen für Aktualisierungsvorgänge für Manager

- Beheben von häufig auftretenden Fehlern

Konfigurieren des Bereitstellungs-Agents zum Ausgeben von Protokollen der Ereignisanzeige

Melden Sie sich beim Windows Server-Computer an, auf dem der Bereitstellungs-Agent bereitgestellt wurde.

Beenden Sie den Dienst Microsoft Entra Connect Provisioning Agent.

Erstellen Sie eine Kopie der ursprünglichen Konfigurationsdatei C:\Programme\Microsoft Azure AD Connect Provisioning Agent\AADConnectProvisioningAgent.exe.config.

Ersetzen Sie den vorhandenen Abschnitt

<system.diagnostics>durch Folgendes.- Die Listenerkonfiguration etw gibt Meldungen an die EventViewer-Protokolle aus.

- Die Listenerkonfiguration textWriterListener sendet Ablaufverfolgungsmeldungen an die Datei ProvAgentTrace.log. Heben Sie die Auskommentierung für die Zeilen, die sich auf „textWriterListener“ beziehen, nur für die erweiterte Problembehandlung auf.

<system.diagnostics> <sources> <source name="AAD Connect Provisioning Agent"> <listeners> <add name="console"/> <add name="etw"/> <!-- <add name="textWriterListener"/> --> </listeners> </source> </sources> <sharedListeners> <add name="console" type="System.Diagnostics.ConsoleTraceListener" initializeData="false"/> <add name="etw" type="System.Diagnostics.EventLogTraceListener" initializeData="Azure AD Connect Provisioning Agent"> <filter type="System.Diagnostics.EventTypeFilter" initializeData="All"/> </add> <!-- <add name="textWriterListener" type="System.Diagnostics.TextWriterTraceListener" initializeData="C:/ProgramData/Microsoft/Azure AD Connect Provisioning Agent/Trace/ProvAgentTrace.log"/> --> </sharedListeners> </system.diagnostics>Starten Sie den Dienst Microsoft Azure AD Connect Provisioning Agent.

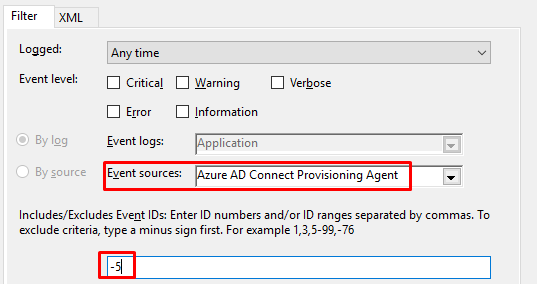

Einrichten der Windows-Ereignisanzeige für die Problembehandlung bei Agents

Melden Sie sich beim Windows Server-Computer an, auf dem der Bereitstellungs-Agent bereitgestellt ist.

Öffnen Sie die Desktop-App Windows Server-Ereignisanzeige.

Klicken Sie auf Windows-Protokolle > Anwendung.

Verwenden Sie die Option Aktuelles Protokoll filtern, um alle Ereignisse anzuzeigen, die unter der Quelle Microsoft Entra Connect-Bereitstellungs-Agent protokolliert sind. Schließen Sie Ereignisse mit der Ereignis-ID „5“ aus, indem Sie wie unten dargestellt den Filter „-5“ angeben.

Hinweis

Mit der Ereignis-ID 5 werden Agent-Bootstrapmeldungen erfasst, die an den Microsoft Entra-Clouddienst gesendet werden. Aus diesem Grund nutzen wir beim Analysieren der Protokolldateien die Filterung.

Klicken Sie auf OK, um die Ergebnisansicht anhand der Spalte Datum und Uhrzeit zu filtern.

Einrichten von Bereitstellungsprotokollen für das Microsoft Entra Admin Center für die Problembehandlung

Starten Sie das Microsoft Entra Admin Center, und navigieren Sie zum Abschnitt Bereitstellung Ihrer Workday-Bereitstellungsanwendung.

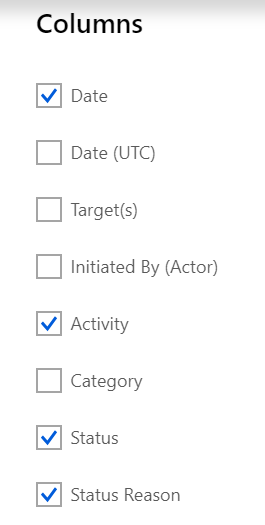

Verwenden Sie die Schaltfläche Spalten auf der Seite „Bereitstellungsprotokolle“, um nur die folgenden Spalten in der Ansicht anzuzeigen (Datum, Aktivität, Status, Statusgrund). Mit dieser Konfiguration stellen Sie sicher, dass Sie sich nur auf Daten konzentrieren, die für die Problembehandlung relevant sind.

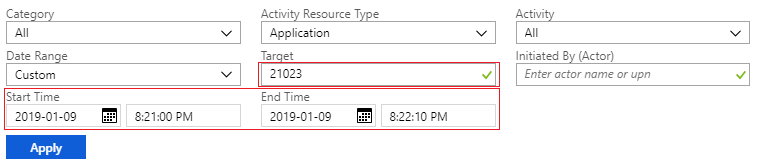

Verwenden Sie die Abfrageparameter Ziel und Datumsbereich zum Filtern der Ansicht.

- Legen Sie den Abfrageparameter Ziel auf „Worker-ID“ oder „Mitarbeiter-ID“ des Workday-Workerobjekts fest.

- Legen Sie den Datumsbereich auf einen entsprechenden Zeitraum fest, den Sie auf Fehler oder Probleme bei der Bereitstellung überprüfen möchten.

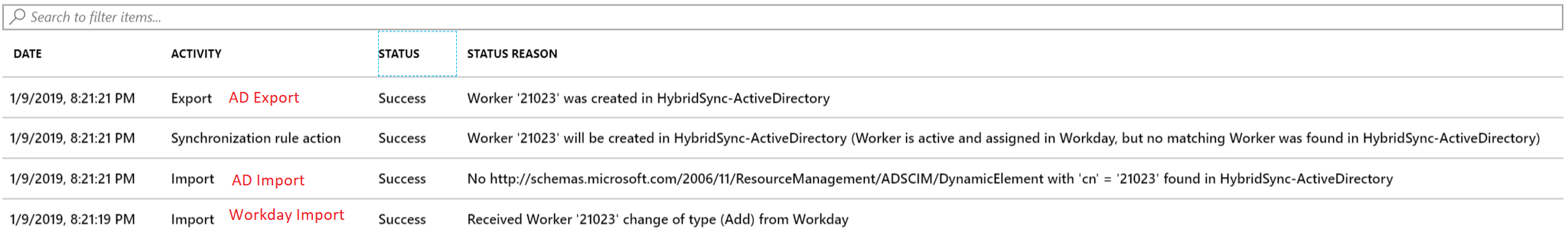

Grundlegendes zu Protokollen für Erstellungsvorgänge für ein AD-Benutzerkonto

Wenn ein neuer Mitarbeiter in Workday erkannt wird (z.B. mit der Mitarbeiter-ID 21023), versucht der Microsoft Entra-Bereitstellungsdienst, ein neues AD-Benutzerkonto für den Mitarbeiter zu erstellen und erstellt dabei 4 Datensätze für das Bereitstellungsprotokoll, wie unten beschrieben:

Wenn Sie auf einen Datensatz im Bereitstellungsprotokoll klicken, wird die Seite Aktivitätsdetails geöffnet. Das wird auf der Seite Aktivitätsdetails für jeden Protokolldatensatztyp angezeigt.

Datensatz Workday-Import: Dieser Protokolldatensatz zeigt die aus Workday abgerufenen Workerinformationen an. Anhand der Informationen im Abschnitt Zusätzliche Details des Protokolldatensatzes können Sie Probleme beim Abrufen von Daten aus Workday beheben. Unten finden Sie einen Beispieldatensatz sowie Hinweise für die Interpretation der einzelnen Felder.

ErrorCode : None // Use the error code captured here to troubleshoot Workday issues EventName : EntryImportAdd // For full sync, value is "EntryImportAdd" and for delta sync, value is "EntryImport" JoiningProperty : 21023 // Value of the Workday attribute that serves as the Matching ID (usually the Worker ID or Employee ID field) SourceAnchor : a071861412de4c2486eb10e5ae0834c3 // set to the WorkdayID (WID) associated with the recordDatensatz AD-Import: Dieser Protokolldatensatz zeigt aus AD abgerufene Kontoinformationen an. Da es bei der ersten Benutzererstellung kein AD-Konto gibt, wird unter Statusgrund Aktivität angegeben, dass kein Konto mit dem Attributwert mit einer übereinstimmenden ID im Active Directory gefunden wurde. Anhand der Informationen im Abschnitt Zusätzliche Details des Protokolldatensatzes können Sie Probleme beim Abrufen von Daten aus Workday beheben. Unten finden Sie einen Beispieldatensatz sowie Hinweise für die Interpretation der einzelnen Felder.

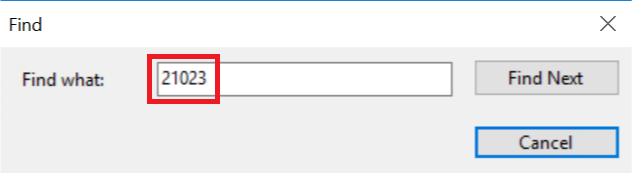

ErrorCode : None // Use the error code captured here to troubleshoot Workday issues EventName : EntryImportObjectNotFound // Implies that object wasn't found in AD JoiningProperty : 21023 // Value of the Workday attribute that serves as the Matching IDUm die Protokolldatensätze des Bereitstellungs-Agent zu finden, die diesem AD-Importvorgang entsprechen, öffnen Sie die Protokolle der Windows-Ereignisanzeige, und verwenden Sie die Option Suche...., um nach Protokolleinträgen zu suchen, die den Wert des Attributs „Matching ID/Joining Property“ enthalten (in diesem Fall 21023).

Suchen Sie nach dem Eintrag mit Event ID = 9, der Ihnen den LDAP-Suchfilter zur Verfügung stellt, mit dem der Agent das AD-Konto abruft. Sie können überprüfen, ob dies der richtige Suchfilter ist, um eindeutige Benutzereingaben zu erhalten.

Der Datensatz, der unmittelbar darauf mit Event ID = 2 folgt, erfasst das Ergebnis des Suchvorgangs und stellt fest, inwieweit Ergebnisse geliefert wurden.

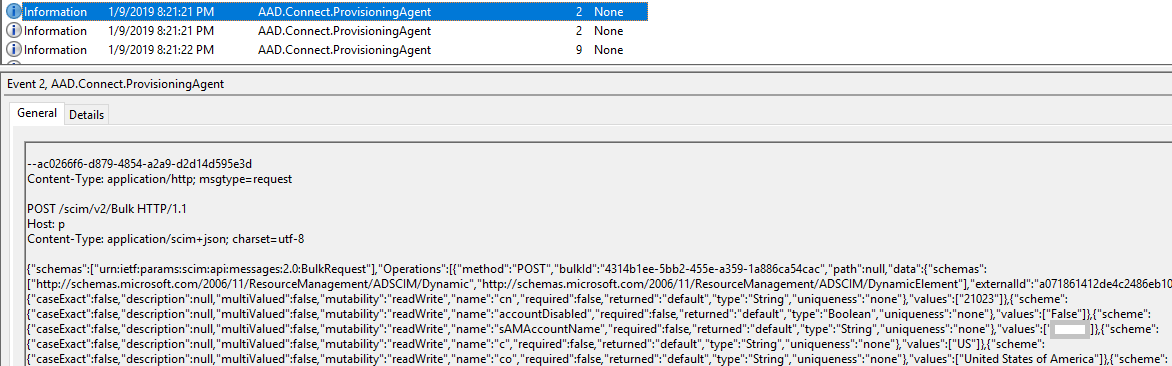

Datensatz der Synchronisationsregel-Aktion: Dieser Protokolldatensatz zeigt die Ergebnisse der Attributzuordnungsregeln und konfigurierten Bereichsfilter sowie die Bereitstellungsaktion an, die zur Verarbeitung des eingehenden Workday-Ereignisses durchgeführt wird. Anhand der Informationen im Abschnitt Zusätzliche Details des Protokolldatensatzes können Sie Probleme mit der Synchronisierungsaktion beheben. Unten finden Sie einen Beispieldatensatz sowie Hinweise für die Interpretation der einzelnen Felder.

ErrorCode : None // Use the error code captured here to troubleshoot sync issues EventName : EntrySynchronizationAdd // Implies that the object is added JoiningProperty : 21023 // Value of the Workday attribute that serves as the Matching ID SourceAnchor : a071861412de4c2486eb10e5ae0834c3 // set to the WorkdayID (WID) associated with the profile in WorkdayWenn es Probleme mit Ihren Attributzuordnungsausdrücken gibt oder die eingehenden Workday-Daten Fehler enthalten (z.B. Leer- oder Nullwert für erforderliche Attribute), dann wird an dieser Stelle ein Fehler ausgegeben, wobei der ErrorCode Details über den Fehler liefert.

Datensatz AD-Export: Dieser Protokolldatensatz zeigt das Ergebnis der AD-Kontoerstellung zusammen mit den Attributwerten, die im Prozess festgelegt wurden. Anhand der Informationen im Abschnitt Zusätzliche Details des Protokolldatensatzes können Sie Probleme mit der Kontoerstellung beheben. Unten finden Sie einen Beispieldatensatz sowie Hinweise für die Interpretation der einzelnen Felder. Im Abschnitt „Zusätzliche Details“ wird der „EventName“ auf „EntryExportAdd“, die „JoiningProperty“ auf den Wert des übereinstimmenden ID-Attributs, der „SourceAnchor“ auf die dem Datensatz zugeordnete WorkdayID (WID) und der „TargetAnchor“ auf den Wert des AD-Attributs „ObjectGuid“ des neu erstellten Benutzers festgelegt.

ErrorCode : None // Use the error code captured here to troubleshoot AD account creation issues EventName : EntryExportAdd // Implies that object is created JoiningProperty : 21023 // Value of the Workday attribute that serves as the Matching ID SourceAnchor : a071861412de4c2486eb10e5ae0834c3 // set to the WorkdayID (WID) associated with the profile in Workday TargetAnchor : aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb // set to the value of the AD "objectGuid" attribute of the new userUm die Protokolldatensätze des Bereitstellungs-Agent zu finden, die diesem AD-Exportvorgang entsprechen, öffnen Sie die Protokolle der Windows-Ereignisanzeige, und verwenden Sie die Option Suche...., um nach Protokolleinträgen zu suchen, die den Wert des Attributs „Matching ID/Joining Property“ enthalten (in diesem Fall 21023).

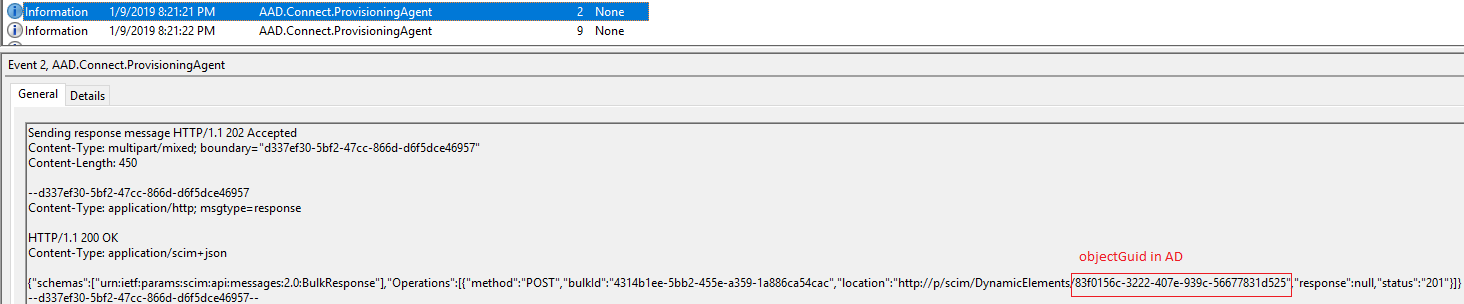

Suchen Sie nach einem HTTP POST-Datensatz, der dem Zeitstempel des Exportvorgangs mit Event ID = 2 entspricht. Dieser Datensatz enthält die Attributwerte, die der Bereitstellungsdienst an den Bereitstellungs-Agent gesendet hat.

Unmittelbar nach dem obigen Ereignis sollte es ein weiteres Ereignis geben, das die Antwort des AD-Kontoerstellungsvorgangs erfasst. Dieses Ereignis gibt die neue „objectGuid“ zurück, die in AD erstellt wurde, und sie wird als TargetAnchor-Attribut im Bereitstellungsdienst festgelegt.

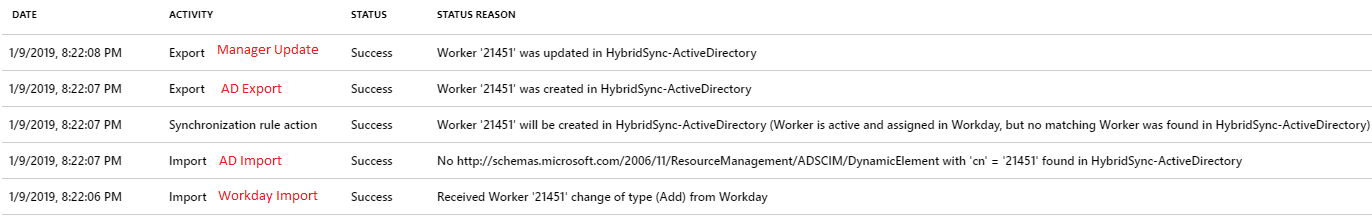

Grundlegendes zu Protokollen für Aktualisierungsvorgänge für Manager

Das Manager-Attribut ist ein Verweisattribut in Active Directory. Der Bereitstellungsdienst legt das Manager-Attribut nicht als Teil des Erstellungsvorgangs des Benutzers fest. Das Manager-Attribut wird stattdessen als Teil des Aktualisierungsvorgangs nach der AD-Kontoerstellung für den Benutzer festgelegt. Um das obige Beispiel zu erweitern, nehmen wir an, dass ein neuer Mitarbeiter mit der Mitarbeiter-ID „21451“ in Workday aktiviert ist und der Manager des neuen Mitarbeiters (21023) bereits ein AD-Konto hat. In diesem Szenario werden bei der Suche im Bereitstellungsprotokolle für Benutzer 21451 5 Einträge ausgegeben.

Die ersten 4 Datensätze sind wie diejenigen, die wir im Rahmen des Benutzererstellungsvorgangs untersucht haben. Der 5. Datensatz ist der Export, der dem Update des Manager-Attributs zugeordnet ist. Der Protokolldatensatz zeigt das Ergebnis der Aktualisierung des AD-Kontenmanagers an, die mit dem Attribut objectGuid des Managers durchgeführt wird.

// Modified Properties

Name : manager

New Value : "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb" // objectGuid of the user 21023

// Additional Details

ErrorCode : None // Use the error code captured here to troubleshoot AD account creation issues

EventName : EntryExportUpdate // Implies that object is created

JoiningProperty : 21451 // Value of the Workday attribute that serves as the Matching ID

SourceAnchor : 9603bf594b9901693f307815bf21870a // WorkdayID of the user

TargetAnchor : 43b668e7-1d73-401c-a00a-fed14d31a1a8 // objectGuid of the user 21451

Beheben von häufig auftretenden Fehlern

Dieser Abschnitt behandelt häufig auftretende Fehler bei der Bereitstellung von Workday-Benutzern und erläutert, wie Sie diese beheben können. Die Fehler werden wie folgt gruppiert:

- Fehler beim Bereitstellungs-Agent

- Verbindungsfehler

- Fehler bei der Erstellung des AD-Benutzerkontos

- Fehler bei der Aktualisierung des AD-Benutzerkontos

Fehler beim Bereitstellungs-Agent

| # | Fehlerszenario | Mögliche Ursachen | Empfohlene Lösung |

|---|---|---|---|

| 1. | Fehler bei der Installation des Bereitstellungs-Agent mit Fehlermeldung: Dienst „Microsoft Entra Connect Provisioning Agent“ (AADConnectProvisioningAgent) konnte nicht gestartet werden. Überprüfen Sie, ob Sie über ausreichend Rechte verfügen, um das System zu starten. | Dieser Fehler tritt normalerweise auf, wenn Sie versuchen, den Bereitstellungs-Agent auf einem Domänencontroller zu installieren, und die Gruppenrichtlinie verhindert, dass der Dienst gestartet wird. Er wird auch angezeigt, wenn Sie eine frühere Agent-Version ausführen und nicht deinstalliert haben, bevor Sie eine neue Installation starten. | Installieren Sie den Bereitstellungs-Agent auf einem Nicht-DC-Server. Stellen Sie sicher, dass frühere Versionen des Agents deinstalliert werden, bevor Sie den neuen Agent installieren. |

| 2. | Der Windows-Dienst „Microsoft Entra Connect Provisioning Agent“ befindet sich im Zustand Wird gestartet und wechselt nicht in den Zustand Wird ausgeführt. | Im Rahmen der Installation erstellt der Agent-Assistent ein lokales Konto (NT Service\AADConnectProvisioningAgent) auf dem Server. Dies ist das Anmeldekonto, das zum Starten des Diensts verwendet wird. Wenn eine Sicherheitsrichtlinie auf Ihrem Windows Server verhindert, dass lokale Konten die Dienste ausgeführt werden, wird dieser Fehler angezeigt. | Öffnen Sie die Dienstkonsole. Klicken Sie mit der rechten Maustaste auf den Windows-Dienst „Microsoft Microsoft Entra Connect-Bereitstellungs-Agent“, und geben Sie auf der Registerkarte „Anmelden“ das Konto eines Domänenadministrators an, um den Dienst auszuführen. Starten Sie den Dienst neu. |

| 3. | Wenn Sie den Bereitstellungs-Agent mit Ihrer AD-Domäne im Schritt Active Directory verbinden konfigurieren, dauert es lange, bis der Assistent versucht, das AD-Schema zu laden und schließlich abbricht. | Dieser Fehler wird in der Regel angezeigt, wenn der Assistent aufgrund von Firewallproblemen den Server des AD-Domänencontrollers nicht kontaktieren kann. | Auf dem Assistentenbildschirm Active Directory verbinden ist beim Eingeben der Anmeldeinformationen für Ihre AD-Domäne eine Option namens Domänencontrollerpriorität auswählen verfügbar. Verwenden Sie diese Option, um einen Domänencontroller auszuwählen, der sich auf der gleichen Site wie der Agent-Server befindet, und stellen Sie sicher, dass es keine Firewallregeln gibt, die die Kommunikation blockieren. |

Verbindungsfehler

Wenn der Bereitstellungsdienst keine Verbindung zu Workday oder Active Directory herstellen kann, kann dies dazu führen, dass die Bereitstellung in einen Quarantänezustand versetzt wird. Verwenden Sie die Tabelle unten zum Behandeln von Konnektivitätsproblemen.

| # | Fehlerszenario | Mögliche Ursachen | Empfohlene Lösung |

|---|---|---|---|

| 1. | Wenn Sie auf Verbindung testenklicken, wird folgende Fehlermeldung angezeigt: Beim Herstellen einer Verbindung mit Active Directory ist ein Fehler aufgetreten. Stellen Sie sicher, dass der lokale Bereitstellungs-Agent ausgeführt wird und mit der richtigen Active Directory-Domäne konfiguriert ist. | Dieser Fehler tritt in der Regel auf, wenn der Bereitstellungs-Agent nicht ausgeführt wird oder eine Firewall die Kommunikation zwischen Microsoft Entra und dem Bereitstellungs-Agent blockiert. Dieser Fehler wird auch angezeigt, wenn die Domäne nicht im Agent-Assistenten konfiguriert ist. | Öffnen Sie die Dienstkonsole von Windows Server, um zu überprüfen, ob der Agent ausgeführt wird. Öffnen Sie den Assistenten des Bereitstellungs-Agent und überprüfen Sie, ob die richtige Domäne für den Agent registriert ist. |

| 2. | Der Bereitstellungsauftrag wird an den Wochenenden (Fr-Sa) in den Quarantänezustand versetzt, und wir erhalten eine E-Mail-Benachrichtigung, dass ein Fehler bei der Synchronisierung vorliegt. | Eine der häufigsten Ursachen für diesen Fehler ist die geplante Workday-Ausfallzeit. Wenn Sie einen Workday-Implementierungsmandanten verwenden, beachten Sie, dass Workday für seine Implementierungsmandanten an Wochenenden Ausfallzeiten eingeplant hat (in der Regel von Freitagabend bis Samstagmorgen), und während dieses Zeitraums können die Workday-Bereitstellungs-Apps in den Quarantänezustand übergehen, da sie keine Verbindung zu Workday herstellen können. Sie kehrt in den Normalzustand zurück, sobald der Mandant der Workday-Implementierung wieder online ist. In seltenen Fällen kann dieser Fehler auch auftreten, wenn sich das Kennwort des Integrationssystembenutzers durch Mandantenaktualisierung geändert hat oder wenn sich das Konto im gesperrten oder abgelaufenen Zustand befindet. | Erkundigen Sie sich bei Ihrem Workday-Administrator oder Integrationspartner, wann Workday die Ausfallzeit plant, um Warnmeldungen während der Ausfallzeit zu ignorieren und die Verfügbarkeit zu bestätigen, sobald die Workday-Instanz wieder online ist. |

Fehler bei der Erstellung des AD-Benutzerkontos

| # | Fehlerszenario | Mögliche Ursachen | Empfohlene Lösung |

|---|---|---|---|

| 1. | Exportvorgangsfehler im Bereitstellungsprotokoll mit der Meldung Fehler: OperationsError-SvcErr: Ein Vorgangsfehler ist aufgetreten. Im Verzeichnisdienst wurde kein übergeordneter Verweis konfiguriert. Der Verzeichnisdienst kann daher keine Verweise auf Objekte außerhalb dieser Gesamtstruktur ausgeben. | Dieser Fehler tritt in der Regel auf, wenn die Organisationseinheit (OE) Active Directory-Container nicht korrekt festgelegt ist oder es Probleme mit der Ausdruckszuordnung für parentDistinguishedName gibt. | Überprüfen Sie den Parameter der Organisationseinheit Active Directory-Container auf Tippfehler. Wenn Sie parentDistinguishedName in der Attributzuordnung verwenden, müssen Sie sicherstellen, das sie immer zu einem bekannten Container innerhalb der AD-Domäne ausgewertet wird. Überprüfen Sie im Exportereignis der Bereitstellungsprotokolle den generierten Wert. |

| 2. | Exportvorgangsfehler im Bereitstellungsprotokoll mit Fehlercode: SystemForCrossDomainIdentityManagementBadResponse und Meldung -Fehler: ConstraintViolation-AtrErr: Ein Wert in der Anforderung ist ungültig. Ein Wert für das Attribut befand sich nicht im zulässigen Wertebereich. \nFehlerdetails: CONSTRAINT_ATT_TYPE – Unternehmen. | Dieser Fehler wird zwar meist spezifisch für das Attribut company angezeigt, kann aber auch bei Attributen wie CN auftreten. Dieser Fehler tritt aufgrund von AD erzwungenen Schemaeinschränkungen auf. Standardmäßig gibt es für die Attribute wie company und CN in AD eine Obergrenze von 64 Zeichen. Wenn der aus Workday stammende Wert mehr als 64 Zeichen enthält, wird diese Fehlermeldung angezeigt. | Überprüfen Sie das Ereignis Export in den Bereitstellungsprotokollen, um den Wert für das in der Fehlermeldung gemeldete Attribut anzuzeigen. Sie sollten in Betracht ziehen, den aus Workday kommenden Wert mit der Funktion Mid zu kürzen oder die Zuordnungen in ein AD-Attribut zu ändern, das keine ähnlichen Längenbeschränkungen hat. |

Fehler bei der Aktualisierung des AD-Benutzerkontos

Während des Aktualisierungsprozesses des AD-Benutzerkontos liest der Bereitstellungsdienst Informationen sowohl vom Workday als auch vom AD, führt die Attributzuordnungsregeln aus und bestimmt, ob eine Änderung wirksam werden muss. Entsprechend wird ein Aktualisierungsereignis ausgelöst. Wenn bei einem dieser Schritte ein Fehler auftritt, wird dieser in den Bereitstellungsprotokollen protokolliert. Verwenden Sie die Tabelle unten zum Behandeln von häufigen Aktualisierungsfehlern.

| # | Fehlerszenario | Mögliche Ursachen | Empfohlene Lösung |

|---|---|---|---|

| 1. | Fehler bei der Synchronisationsregelaktion im Bereitstellungsprotokoll mit der Meldung EventName = EntrySynchronizationError and ErrorCode = EndpointUnavailable. | Dieser Fehler wird angezeigt, wenn der Bereitstellungsdienst aufgrund eines Verarbeitungsfehlers beim lokalen Bereitstellungs-Agent nicht in der Lage ist, Benutzerprofildaten aus Active Directory abzurufen. | Überprüfen Sie die Protokolle der Ereignisanzeige des Bereitstellungs-Agent auf Fehlerereignisse, die auf Probleme mit dem Lesevorgang hinweisen (Filter nach Ereignis-ID #2). |

| 2. | Das Manager-Attribut in AD wird für bestimmte Benutzer in AD nicht aktualisiert. | Dieser Fehler tritt am häufigsten auf, wenn Sie Bereichsregeln verwenden und der Manager oder die Managerin des Benutzers oder der Benutzerin nicht Teil des Bereichs ist. Dieses Problem kann auch dann auftreten, wenn das übereinstimmende ID-Attribut des Managers oder der Managerin (wie EmployeeID) nicht in der AD-Zieldomäne gefunden oder nicht auf den richtigen Wert festgelegt wurde. | Überprüfen Sie den Bereichsfilter, und fügen Sie im Bereich den Managerbenutzer hinzu. Überprüfen Sie das Profil des Managers oder der Managerin in AD, um sicherzustellen, dass es einen Wert für das übereinstimmende ID-Attribut gibt. |

Verwalten Ihrer Konfiguration

Dieser Abschnitt beschreibt, wie Sie Ihre Workday-gesteuerte Konfiguration für die Benutzerbereitstellung weiter erweitern, anpassen und verwalten können. Es werden die folgenden Themen behandelt:

Anpassen der Liste der Workday-Benutzerattribute

Die Workday-Bereitstellungs-Apps für Active Directory und Microsoft Entra ID umfassen jeweils eine Liste mit Workday-Benutzerattributen, aus denen Sie auswählen können. Diese Listen sind jedoch nicht vollständig. Workday unterstützt mehrere Hundert möglicher Benutzerattribute, die entweder als Standardattribute oder als eindeutige Attribute für Ihren Workday-Mandanten eingerichtet werden können.

Der Microsoft Entra-Bereitstellungsdienst unterstützt die Möglichkeit, Ihre Liste der Workday-Attribute so anzupassen, dass alle im Get_Workers-Vorgang der Human Resources-API verfügbar gemachten Attribute enthalten sind.

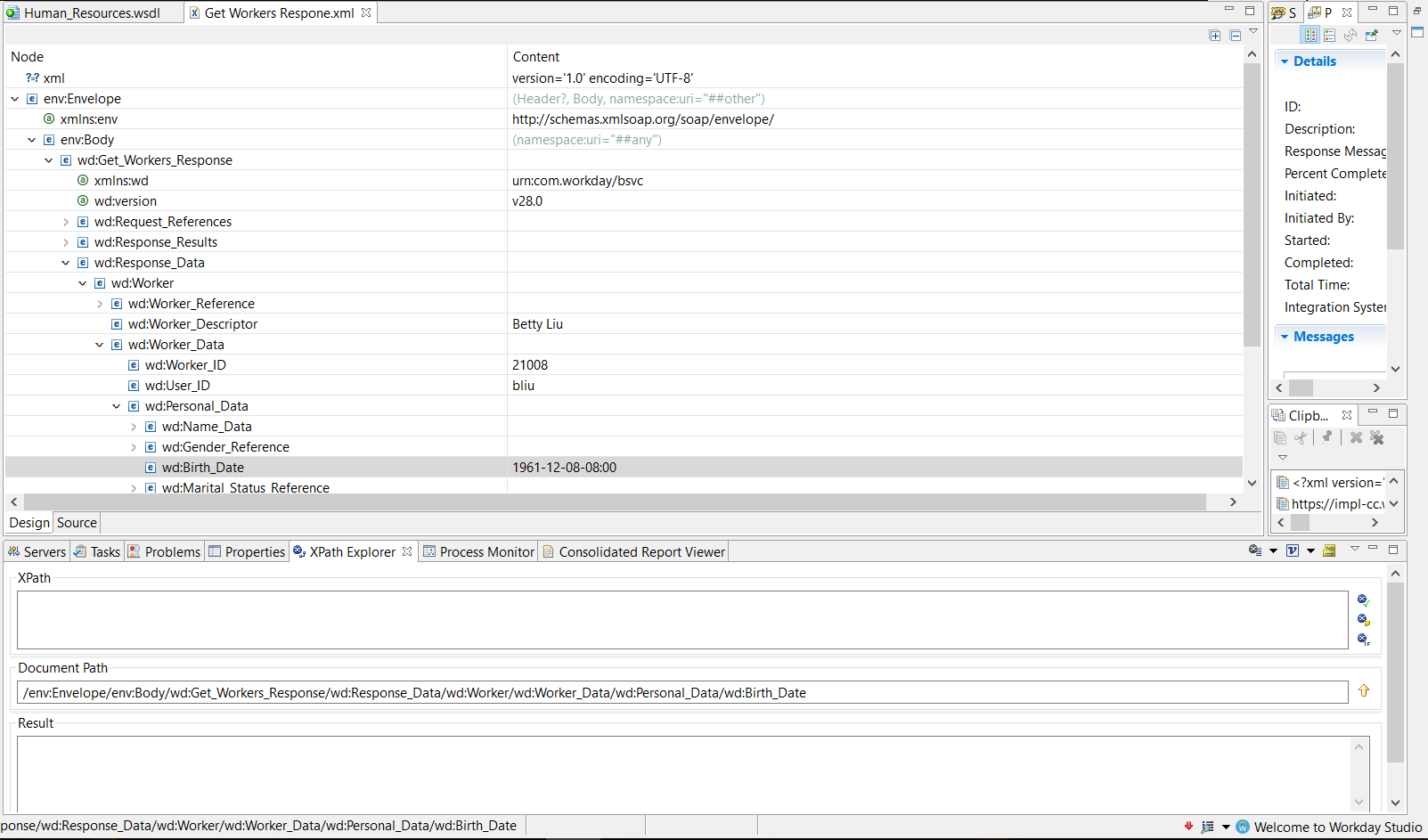

Um diese Änderung vorzunehmen, müssen Sie Workday Studio verwenden, um die XPath-Ausdrücke zu extrahieren, die die gewünschten Attribute repräsentieren. Anschließend verwenden Sie den erweiterten Attribut-Editor, um sie zu Ihrer Bereitstellungskonfiguration hinzuzufügen.

So rufen Sie einen XPath-Ausdruck für ein Workday-Benutzerattribut ab:

Laden Sie Workday Studio, herunter, und installieren Sie es. Sie benötigen ein Workday-Communitykonto, um auf das Installationsprogramm zuzugreifen.

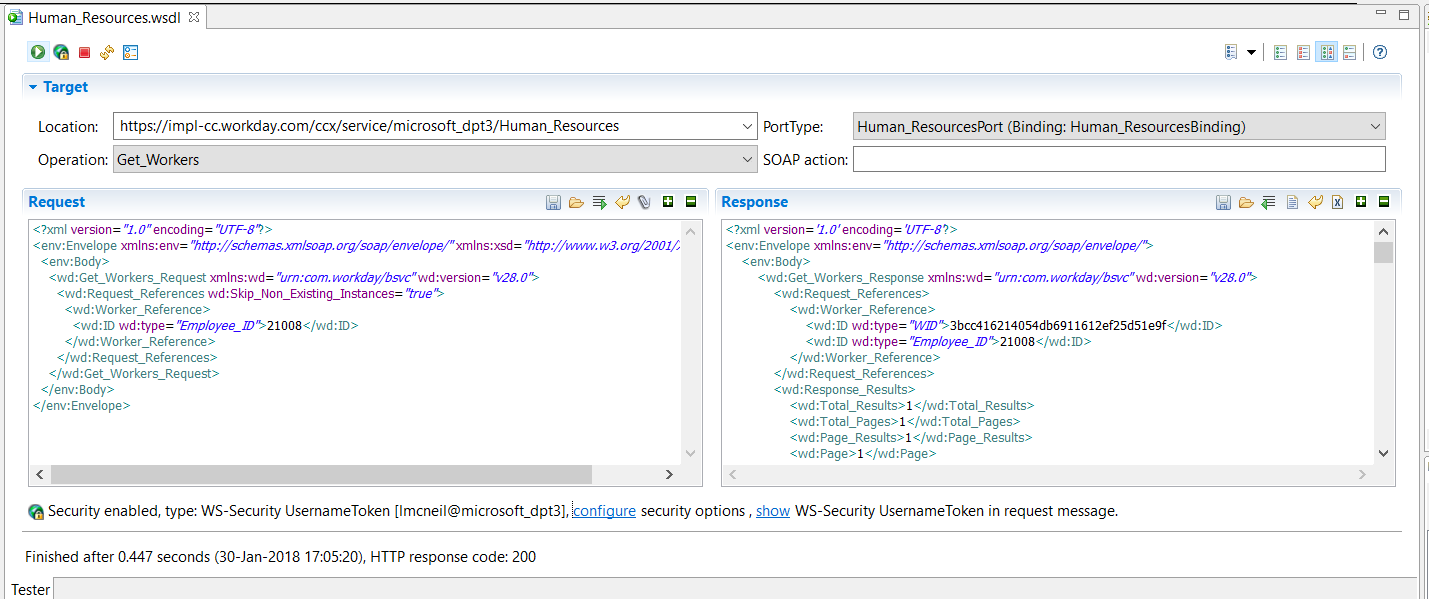

Laden Sie entsprechend der WWS-API-Version, die Sie aus dem Workday Web Services-Verzeichnis verwenden möchten, die Workday-WSDL-Datei Human_Resources herunter.

Starten Sie Workday Studio.

Wählen Sie in der Befehlsleiste die Option Workday > Test Web Service in Tester (Workday > Webdienst im Tester testen) aus.

Wählen Sie External und dann die WSDL-Datei „Human_Resources“ aus, die Sie in Schritt 2 heruntergeladen haben.

Legen Sie das Feld Location auf

https://IMPL-CC.workday.com/ccx/service/TENANT/Human_Resourcesfest, ersetzen Sie jedoch „IMPL-CC“ durch den tatsächlichen Typ Ihrer Instanz und „TENANT“ durch den echten Namen Ihres Mandanten.Legen Sie Operation auf Get_Workers fest.

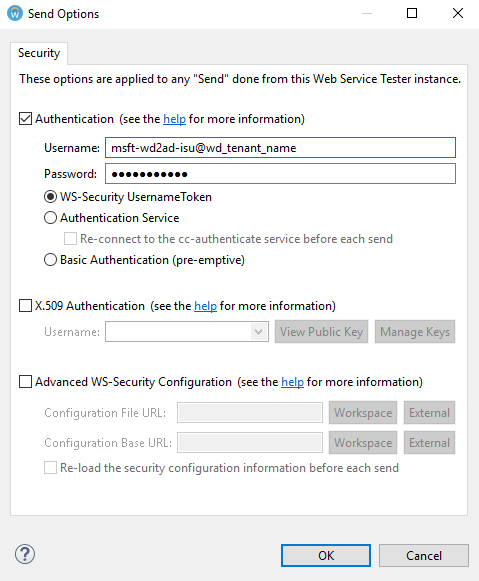

Klicken Sie auf den configure-Link unterhalb der Bereiche „Request“ (Anforderung) und „Response“ (Antwort), um Ihre Workday-Anmeldeinformationen festzulegen. Aktivieren Sie das Kontrollkästchen Authentifizierung, und geben Sie den Benutzernamen und das Kennwort für Ihr Systemkonto für die Workday-Integration ein. Stellen Sie sicher, dass der Benutzername das Format „name@mandant“ aufweist, und behalten Sie die Auswahl der Option WS-Security UsernameToken bei.

Klicken Sie auf OK.

Fügen Sie im Bereich Anforderung den folgenden XML-Code ein. Legen Sie Employee_ID auf die Mitarbeiter-ID eines realen Benutzers in Ihrem Workday-Mandanten fest. Legen Sie wd:version auf die WWS-Version fest, die Sie verwenden möchten. Wählen Sie einen Benutzer aus, für den das Attribut aufgefüllt ist, das Sie extrahieren möchten.