Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

FSLogix nutzt SMB-Speichersysteme, um Profil- oder ODFC-Container zu speichern. SMB-Speicher wird in Standardkonfigurationen verwendet, bei denen VHDLocations den UNC-Pfad zu den Speicherorten enthält. SMB-Speicheranbieter können auch in Cloudcachekonfigurationen verwendet werden, bei denen CCDLocations anstelle von VHDLocations verwendet wird.

SMB-Speicherberechtigungen beruhen auf herkömmlichen NTFS-Zugriffssteuerungslisten (ACL). Diese werden auf Datei- oder Ordnerebene angewendet werden, um die Sicherheit der gespeicherten Daten zu gewährleisten. Wenn Sie mit Azure Files verwendet werden, müssen Sie eine Active Directory (AD)-Quelle aktivieren und dann der Ressource Berechtigungen auf Freigabeebene zuweisen.. Es gibt zwei Möglichkeiten, Berechtigungen auf Freigabeebene zu gewähren. Sie können sie bestimmten Entra ID-Benutzern/-Gruppen zuweisen, und Sie können sie als Standardberechtigung auf Freigabeebene allen authentifizierten Identitäten zuweisen.

Voraussetzungen

Bevor Sie SMB-Speicherberechtigungen konfigurieren, müssen Sie zuerst den SMB-Speicheranbieter erstellen und ordnungsgemäß mit der richtigen Identitätsautorität für Ihr Unternehmen und den Typ des Speicheranbieters verknüpfen.

Wichtig

Sie müssen die Prozesse verstehen, die für die Verwendung von Azure Files oder Azure NetApp Files für SMB-Speicher in Ihrer Umgebung erforderlich sind.

Azure Files

Der Überblick liefert die anfänglichen Konzepte, die für die Verwendung von Azure Files als SMB-Speicheranbieter erforderlich sind. Unabhängig von der ausgewählten Active Directory-Konfiguration wird empfohlen, die Standardberechtigung auf Freigabeebene mitStorage File Data SMB Share Contributor, zu konfigurieren, die allen authentifizierten Identitäten zugewiesen wird. Um die Windows-ACL(s)festzulegen, stellen Sie sicher, dass Sie Berechtigungen auf Freigabeebene für bestimmte Entra ID-Benutzer oder -Gruppen mit der Rolle Mitwirkender mit erhöhten Rechten für Speicherdateidaten-SMB-Freigabe zuweisen und das Konfigurieren von Berechtigungen auf Verzeichnis- und Dateiebene über SMB überprüfen.

Azure NetApp Files

Azure NetApp Files stützt sich ausschließlich auf Windows ACL(s).

- Erstellen eines NetApp-Kontos.

- Grundlegende zu Richtlinien für Design und Planung von Active Directory Domain Services-Sites für Azure NetApp Files

- Erstellen eines Kapazitätspools für Azure NetApp Files.

- Erstellen eines SMB-Volume für Azure NetApp Files.

Konfigurieren von Windows-ACL(s)

Windows ACL(s) müssen korrekt konfiguriert werden, damit nur der Benutzer (CREATOR OWNER) Zugriff auf sein Profilverzeichnis oder seine VHD(x)-Datei hat. Darüber hinaus müssen Sie sicherstellen, dass alle anderen administrativen Gruppen aus operativer Sicht „volle Kontrolle“ haben. Dieses Konzept wird als benutzerbasierter Zugriff bezeichnet und ist die empfohlene Konfiguration.

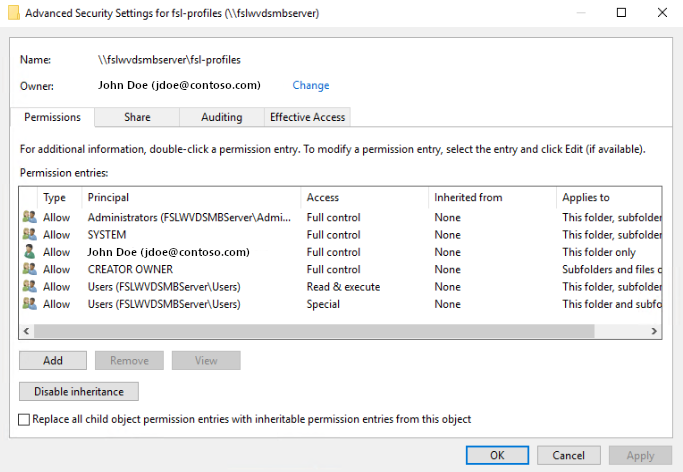

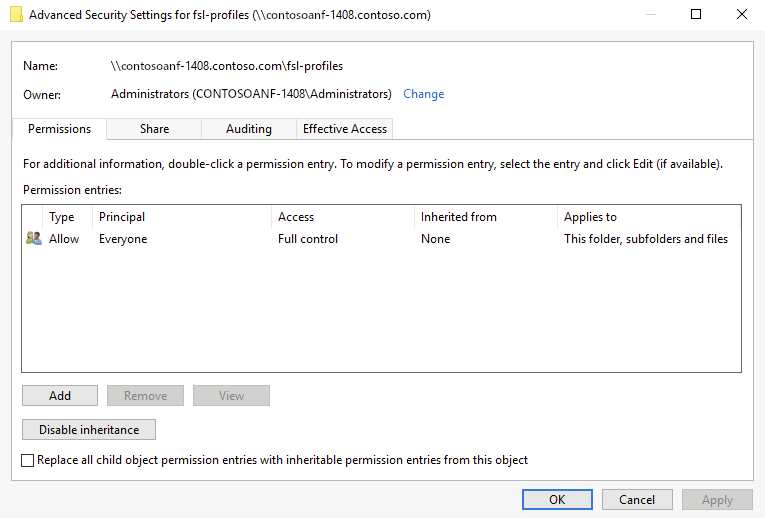

Jede SMB-Dateifreigabe hat einen Standardsatz von ACL(s). Die folgenden Beispiele zeigen die drei (3) häufigsten Arten von SMB-Dateifreigaben und ihre Standard-ACL(s).

|

|

|

|---|---|---|

| File Server ACL(s) | Azure Files Share ACL(s) | Azure NetApp Files ACL(s) |

Wichtig

Zur Anwendung von ACL(s) auf Azure File Shares kann eine (1) von zwei (2) Methoden verwendet werden:

- Bereitstellen eines Benutzers oder einer Gruppe mit der Rolle Speicherdateidaten-SMB-Freigabemitwirkender mit erhöhten Rechten im Speicherkonto oder der Zugriffssteuerung für Dateifreigaben (IAM).

- Einbinden der Dateifreigabe mit dem Schlüssel des Speicherkontos.

Da es Zugriffsüberprüfungen auf zwei Ebenen gibt (die Freigabeebene und die Datei-/Verzeichnisebene), ist die Anwendung von ACL(s) eingeschränkt. Nur Benutzer mit der Rolle Speicherdateidaten-SMB-Freigabemitwirkender mit erhöhten Rechten können Berechtigungen für das Stammverzeichnis der Dateifreigabe oder andere Dateien oder Verzeichnisse zuweisen, ohne den Schlüssel des Speicherkontos zu verwenden. Für alle anderen Datei-/Verzeichnisberechtigungen ist es erforderlich, sich zunächst mit dem Schlüssel des Speicherkontos mit der Freigabe zu verbinden.

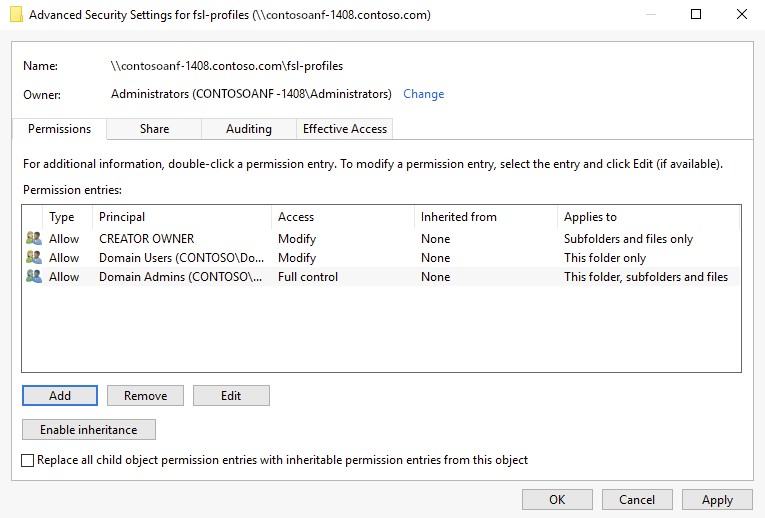

Empfohlene ACL(s)

In der Tabelle sind die empfohlenen zu konfigurierenden ACL(s) aufgeführt.

| Prinzipal | Access | Gilt für: | Beschreibung |

|---|---|---|---|

| CREATOR OWNER | Bearbeiten (Lesen/Schreiben) | Nur Unterordner und Dateien | Stellt sicher, dass das vom Benutzer erstellte Profilverzeichnis nur für diesen Benutzer die richtigen Berechtigungen hat. |

| CONTOSO\Domänen-Admins | Vollzugriff | Dieser Ordner, die Unterordner und Dateien | Ersetzen Sie die Gruppe durch die Gruppe Ihres Unternehmens, die für administrative Zwecke verwendet wird. |

| CONTOSO\Domänenbenutzer | Bearbeiten (Lesen/Schreiben) | Nur dieser Ordner | Ermöglicht autorisierten Benutzern das Erstellen ihres Profilverzeichnisses. Ersetzen Sie diese durch Organisationsbenutzer, die Zugriff auf die Profilerstellung benötigen. |

Anwenden von Windows-ACL(s) mit icacls

Verwenden Sie den folgenden Windows-Befehl, um die empfohlenen Berechtigungen für alle Verzeichnisse und Dateien unter der Dateifreigabe, einschließlich des Stammverzeichnisses, einzurichten.

Hinweis

Denken Sie daran, die Platzhalterwerte in diesem Beispiel durch Ihre eigenen Werte zu ersetzen.

icacls \\contosoanf-1408.contoso.com\fsl-profiles /inheritance:r

icacls \\contosoanf-1408.contoso.com\fsl-profiles /grant:r "CREATOR OWNER":(OI)(CI)(IO)(M)

icacls \\contosoanf-1408.contoso.com\fsl-profiles /grant:r "CONTOSO\Domain Admins":(OI)(CI)(F)

icacls \\contosoanf-1408.contoso.com\fsl-profiles /grant:r "CONTOSO\Domain Users":(M)

Weitere Informationen über die Verwendung von icacls zum Festlegen von Windows ACL(s) und über die verschiedenen Arten von unterstützten Berechtigungen finden Sie in der Befehlszeilenreferenz für icacls.

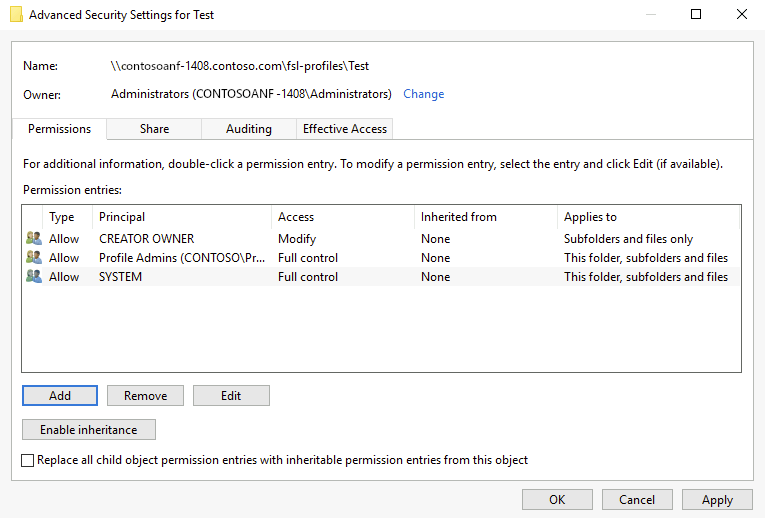

Anwenden von Windows ACL(s) mit Windows Explorer

Verwenden Sie den Windows Datei-Explorer, um die empfohlenen Berechtigungen auf alle Verzeichnisse und Dateien unter der Dateifreigabe anzuwenden, einschließlich des Stammverzeichnisses.

Öffnen Sie Windows Datei-Explorer im Stammverzeichnis der Dateifreigabe.

Klicken Sie mit der rechten Maustaste auf den geöffneten Bereich im rechten Fenster, und wählen Sie Eigenschaften aus.

Wählen Sie die Registerkarte Sicherheit.

Wählen Sie Erweitert.

Wählen Sie Vererbung deaktivieren.

Hinweis

Wenn Sie dazu aufgefordert werden, entfernen Sie geerbte Berechtigungen, anstatt sie zu kopieren.

Wählen Sie Hinzufügen aus.

Wählen Sie Prinzipal auswählen aus.

Geben Sie CREATOR OWNER ein, und wählen Sie Namen überprüfen und dann OK.

Wählen Sie für Gilt für: Nur Unterordner und Dateien aus.

Wählen Sie für 'Grundlegende Berechtigungen: die Option Ändern aus.

Wählen Sie OK aus.

Wiederholen Sie die Schritte 6 bis 11 basierend auf den empfohlenen ACL(s).

Wählen Sie OK und erneutOK, um die Anwendung der Berechtigungen abzuschließen.

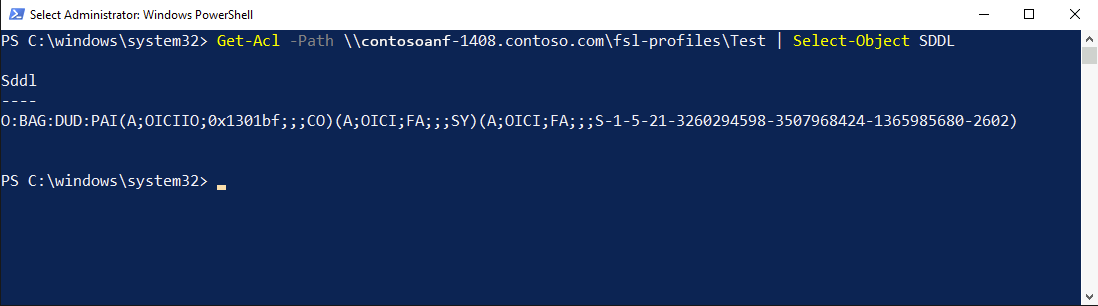

Anwenden von Windows ACL(s) mithilfe der SIDDirSDDL-Konfiguration

Alternativ bietet FSLogix eine Konfigurationseinstellung, die die Windows ACL(s) für das Verzeichnis während des Erstellungsprozesses festlegt. Die KonfigurationseinstellungSIDDirSDDL akzeptiert eine SDDL-Zeichenfolge, die die ACL(s) definiert, die bei der Erstellung auf das Verzeichnis angewendet werden sollen.

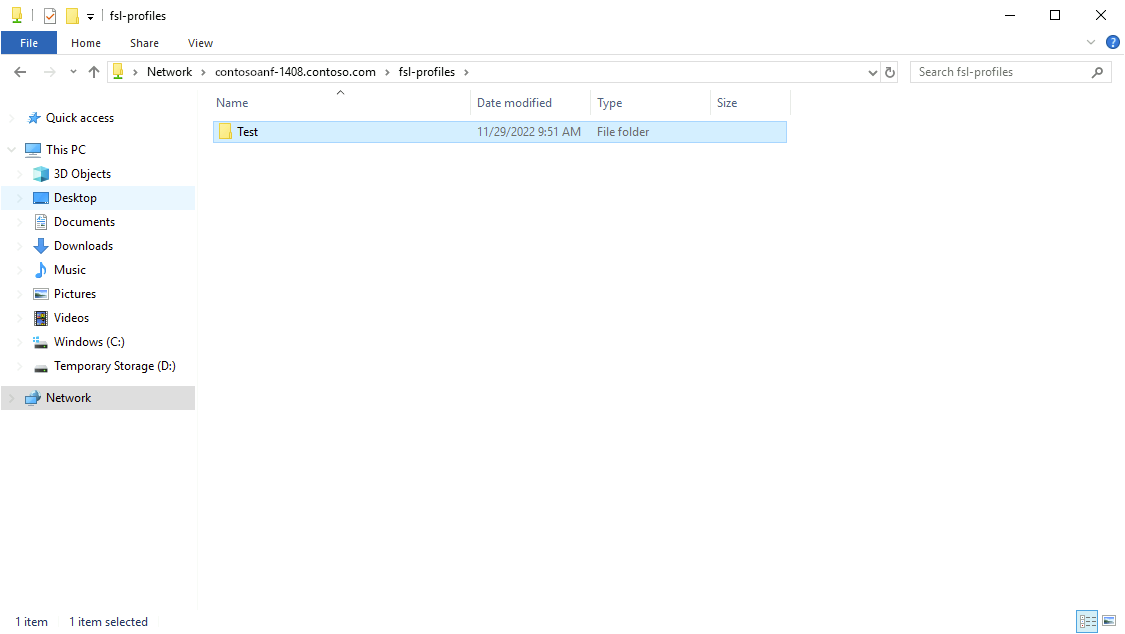

Erstellen der SDDL-Zeichenfolge

Erstellen Sie einen Ordner „Test“ in der SMB-Dateifreigabe.

Ändern Sie die Berechtigungen für Ihre Organisation.

Öffnen Sie ein PowerShell-Terminal.

Geben Sie

Get-Acl -Path \\contosoanf-1408.contoso.com\fsl-profiles\Test | Select-Object Sddlein.

Kopieren Sie die Ausgabe in Editor.

Ersetzen Sie

O:BAGdurchO:%sid%(Setzt die SID des Benutzers als Eigentümer des Ordners).Ersetzen Sie

(A;OICIIO;0x1301bf;;;CO)durch(A;OICIIO;0x1301bf;;;%sid%)(Gibt der SID des Benutzers Änderungsrechte für alle Elemente).Wenden Sie in Ihrer FSLogix-Konfiguration die Einstellung SIDDirSDDL an.

- Wertname: SIDDirSDDL

- Werttyp: REG_SZ

- Wert:

O:%sid%G:DUD:PAI(A;OICIIO;0x1301bf;;;%sid%)(A;OICI;FA;;;SY)(A;OICI;FA;;;S-1-5-21-3260294598-3507968424-1365985680-2602)

Wenn sich der Benutzer zum ersten Mal anmeldet, wird sein Verzeichnis mit diesen Berechtigungen erstellt.