Häufig gestellte Fragen zur Migration von Azure AD Graph zu Microsoft Graph

Dieser Artikel enthält Antworten auf häufig gestellte Fragen zur Migration von Azure Active Directory (Azure AD) Graph zu Microsoft Graph.

Wie unterscheidet sich Microsoft Graph von Azure AD Graph, und warum sollte ich meine Apps migrieren?

Die Azure AD-Graph-API bietet nur Zugriff auf Microsoft Entra Dienste. Der Microsoft Graph-API bietet einen einzigen einheitlichen Endpunkt für den Zugriff auf Microsoft Entra-Dienste und andere Microsoft-Dienste wie Microsoft Teams, Microsoft Exchange und Microsoft Intune.

Microsoft Graph ist außerdem sicherer und resilienter als Azure AD Graph. Aus diesem Grund befindet sich Azure AD Graph seit dem 30. Juni 2020 in einem veralteten Pfad und wird nach dem 30. Juni 2023 in die Einstellungsphase übergehen, da alle Investitionen auf Microsoft Graph umgestellt werden. Migrieren Sie zu Microsoft Graph, um Funktionsverluste zu vermeiden.

Wie kann ich als Entwickler Apps identifizieren, die Azure AD Graph verwenden?

Führen Sie die folgenden Schritte aus, um Apps mit einer Abhängigkeit von Azure AD Graph zu identifizieren:

Schritt 1: Überprüfen des Anwendungsquellcodes

Wenn Sie im Besitz des Quellcodes einer Anwendung sind, suchen Sie im Code nach dem https://graph.windows.net/ URI. Dies ist der Azure AD Graph-Endpunkt, und Apps, die diesen Endpunkt aufrufen, verwenden Azure AD Graph. Notieren Sie sich den Wert der App-ID der betroffenen App.

Schritt 2: Überprüfen der API-Berechtigungen der App auf dem Microsoft Entra Admin Center

Melden Sie sich beim Microsoft Entra Admin Center als globaler Administrator an.

Erweitern Sie im Menü > Identität die Option Anwendungen>App-Registrierungen.

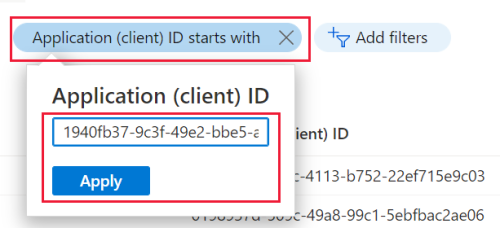

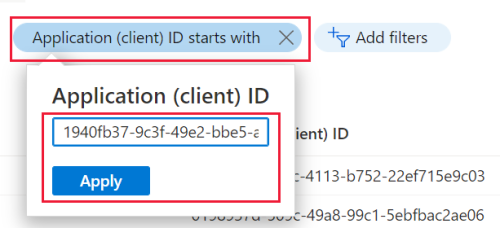

Aktivieren Sie im fenster App-Registrierungen die App-Registrierungen Suchvorschau. Wählen Sie die Registerkarte Alle Anwendungen und dann die Option Filter hinzufügen aus. Wählen Sie die Option Anwendungs-ID (Client-ID) aus der Liste der verfügbaren Filter aus, und wählen Sie Übernehmen aus. Ein Filter wird eingeblendt.

Geben Sie im Textfeld die App-ID ein, die Sie in Schritt 1 abgerufen haben, und wählen Sie Übernehmen aus. Die Liste wurde auf die angegebene App eingegrenzt.

Wählen Sie die App aus. Dadurch wird das Menü der App angezeigt.

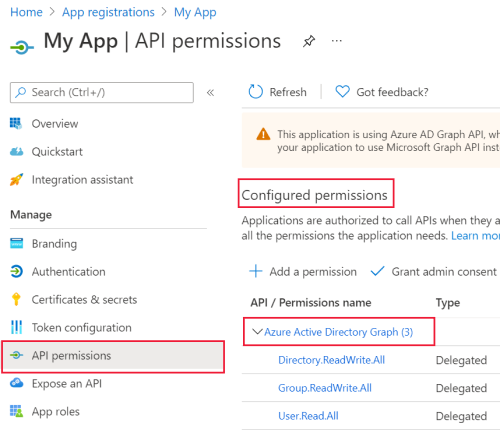

Wählen Sie im linken Bereich des Fensters API-Berechtigungen aus. Dies zeigt die konfigurierten API-Berechtigungen für Ihre App an, einschließlich Azure AD Graph-Berechtigungen.

Wie identisiere ich als IT-Administrator Apps in meinem Mandanten, die Azure AD Graph verwenden?

Verwenden Sie eine der folgenden drei Methoden, um Apps in Ihrem Mandanten mit einer Abhängigkeit von Azure AD Graph zu identifizieren.

Methode 1: Über Netzwerkproxyprotokolle

Überprüfen Sie die Datenverkehrsprotokolle Ihres Netzwerkservers über einen Filterproxy für alle Apps, die den https://graph.windows.net/ Endpunkt aufrufen. Diese Apps verwenden Azure AD Graph.

Methode 2: Verwenden des menüs App-Registrierungen des Microsoft Entra Admin Center

Melden Sie sich beim Microsoft Entra Admin Centeran.

Erweitern Sie im Menü > Identität die Option Anwendungen>App-Registrierungen.

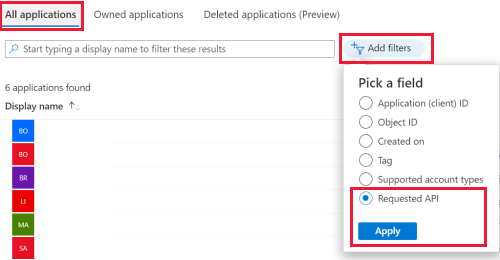

Aktivieren Sie im fenster App-Registrierungen die App-Registrierungen Suchvorschau. Wählen Sie die Registerkarte Alle Anwendungen und dann die Option Filter hinzufügen aus. Wählen Sie in der Liste der verfügbaren Filter die Option Angeforderte API und dann Anwenden aus. Der Angeforderte API-Filter wird angezeigt.

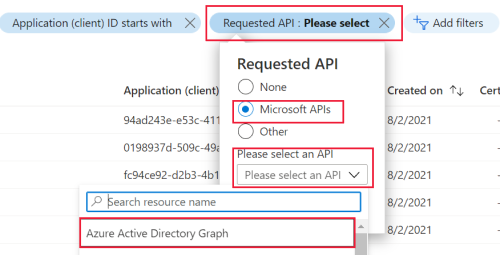

Wählen Sie Microsoft-APIs aus. Wählen Sie die Dropdownliste Bitte wählen Sie eine API aus, und wählen Sie Azure Active Directory Graph aus. Wählen Sie Anwenden aus. Hiermit werden alle Apps mit einer Abhängigkeit von Azure AD Graph aufgelistet.

Methode 3: Verwenden eines PowerShell-Skripts

Laden Sie dieses PowerShell-Skript herunter, und führen Sie es aus. Verwenden Sie diese Methode, um Apps mit ihrem Basisverzeichnis in Ihrem Mandanten und Apps mit ihren Basisverzeichnissen in anderen Mandanten abzurufen.

Microsoft hat mir eine E-Mail mit einer Liste der App-IDs für Apps mit Azure AD Graph gesendet. Gewusst wie die Details jeder App finden, einschließlich des Besitzers?

Melden Sie sich beim Microsoft Entra Admin Center als globaler Administrator an.

Erweitern Sie im Menü > Identität die Option Anwendungen>App-Registrierungen.

Aktivieren Sie im fenster App-Registrierungen die App-Registrierungen Suchvorschau. Wählen Sie die Registerkarte Alle Anwendungen und dann die Option Filter hinzufügen aus. Wählen Sie die Option Anwendungs-ID (Client-ID) aus der Liste der verfügbaren Filter aus, und wählen Sie Übernehmen aus. Ein Filter wird eingeblendt.

Geben Sie eine App-ID in das Textfeld ein, und wählen Sie Übernehmen aus. Die Liste wurde auf die angegebene App eingegrenzt.

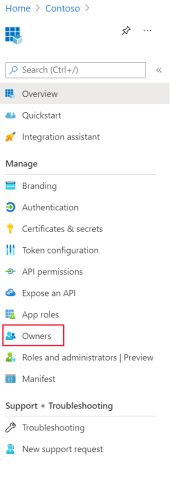

Wählen Sie die App aus. Dadurch wird das Menü der App angezeigt. Im linken Bereich des Fensters können Sie mithilfe von Menüoptionen wie Besitzer die App-Details abrufen.

Microsoft hat mir eine E-Mail mit einer Liste der App-IDs für Apps mit Azure AD Graph gesendet. Sind dies alle betroffenen Apps?

Diese Liste erfasst nur Apps, die innerhalb der letzten 28 Tage verwendet wurden und die den Azure AD Graph-Endpunkt aufgerufen haben. Da einige Apps möglicherweise saisonal verwendet werden, wird ihre App-ID möglicherweise in der Liste eines Monats erfasst, aber nicht in einem anderen. Um die vollständige Liste der betroffenen Apps abzurufen, empfiehlt es sich, eine der drei zuvor aufgeführten Methoden zu verwenden.

Ich bin Abonnementbesitzer und Microsoft hat mir eine E-Mail zur Einstellung von Azure AD Graph mit einer Liste von App-IDs gesendet. Wie behebe ich diese Situation?

Die erhaltene E-Mail enthält die Mandanten-IDs, die mit den App-IDs verknüpft sind. Führen Sie die folgenden Schritte aus, um die technischen Kontaktdetails für die jeweiligen Mandanten abzurufen.

Melden Sie sich beim Microsoft Entra Admin Centeran.

Wenn Sie Abonnementbesitzer in mehreren Microsoft Entra Mandanten sind, wechseln Sie zuerst zum relevanten Mandanten oder Verzeichnis.

- Wählen Sie oben rechts im Fenster Ihr Profilsymbol und dann Verzeichnis wechseln aus. Dies zeigt die Portaleinstellungen | Fenster "Verzeichnisse + Abonnements ".

- Verwenden Sie in der Liste die Registerkarte Wechseln , um zu dem Verzeichnis zu wechseln, dessen Verzeichnis-ID der Mandanten-ID entspricht, die Sie in der E-Mail erhalten haben. Das Active Directory ist als Aktuell gekennzeichnet.

- Schließen Sie das Fenster.

Erweitern Sie im entsprechenden Verzeichnis das Menü >Identität und wählen Sie Übersicht aus.

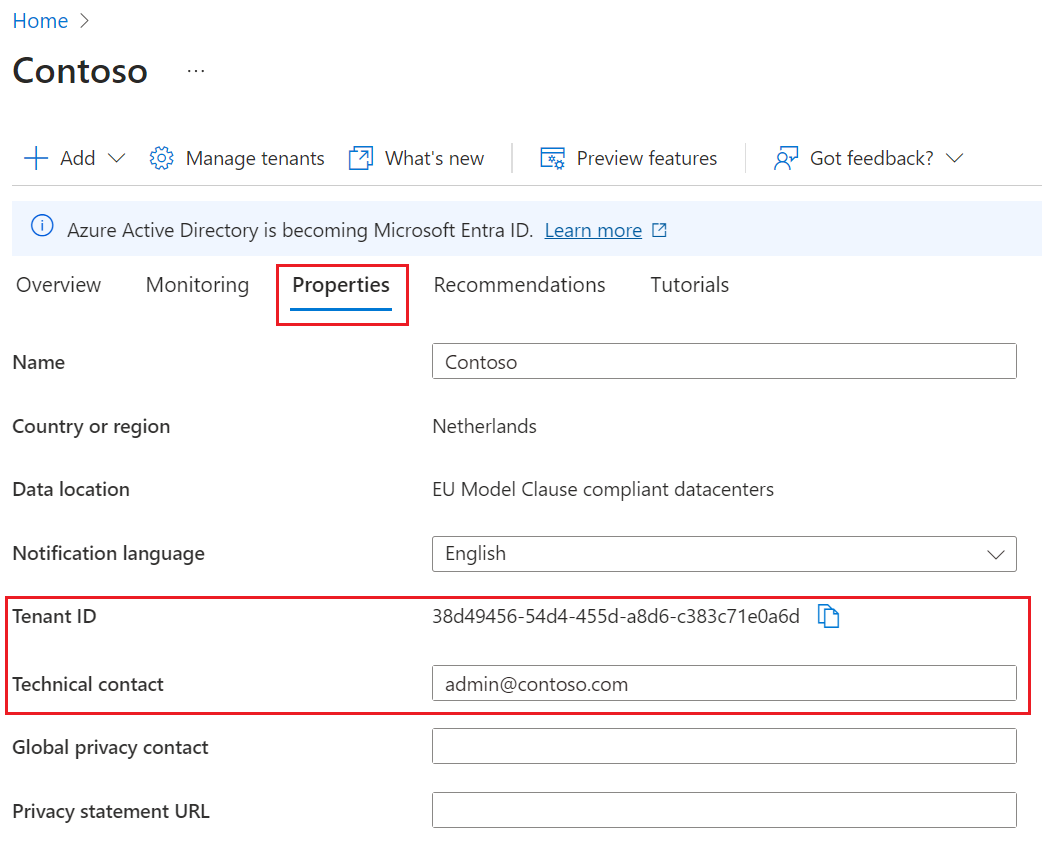

Wählen Sie im Fenster Übersicht die Option Eigenschaften aus.

Überprüfen Sie im Fenster Mandanteneigenschaften zunächst, ob der Wert der Mandanten-ID mit einer Mandanten-ID übereinstimmt, die Sie in der E-Mail erhalten haben. Rufen Sie die Technischen Kontaktdetails ab, um den Mandanten zu kontaktieren, damit dieser über die Veraltetkeit informiert werden kann.

Ich kenne Apps, die Azure AD Graph verwenden. Gewusst wie sie zu Microsoft Graph migrieren?

Um Ihre Apps von Azure AD Graph zu Microsoft Graph zu migrieren, befolgen Sie die Prüfliste zur Planung der App-Migration.

Ich besitze einige Apps in meinem Mandanten nicht, aber sie verwenden Azure AD Graph. Gewusst wie sie zu Microsoft Graph-API migrieren? Kann ich den Besitzer solcher Apps finden?

Überprüfen Sie zunächst die vollständige Liste der Apps, die sich im Besitz Ihres Mandanten oder von Drittanbieteranwendungen befinden, die in Ihren Mandanten integriert sind.

Melden Sie sich beim Microsoft Entra Admin Center als globaler Administrator an.

Erweitern Sie im Menü > Identität die Option Anwendungen>App-Registrierungen.

Wählen Sie im fenster App-Registrierungen die Registerkarte Alle Anwendungen aus.

Wählen Sie die App aus, um das Menü der App anzuzeigen.

Im linken Bereich des Fensters zeigen die Menüoptionen die Details der App an, einschließlich der Besitzer.

Mein organization führt Azure Stack Hub aus. Welche Maßnahmen sollte ich ergreifen?

Wenn Ihr organization Azure Stack Hub ausführt, besteht die wichtigste Aktion darin, die Azure Stack Hub-Wartungsrichtlinie zu befolgen.

Zum Migrieren werden Kunden über das Azure Stack Hub-Verwaltungsportal benachrichtigt, um ihre Stamm- und Gastmandantenverzeichnisse zu aktualisieren. Die Migration zu Microsoft Graph wird über die integrierte Systemupdateumgebung verwaltet.

Ich muss meiner App neue Azure AD Graph-Berechtigungen hinzufügen, aber ich kann Azure AD Graph nicht als erforderliche Berechtigung für meine App-Registrierung auswählen. Wie kann ich die Azure AD Graph-Berechtigungen hinzufügen?

Zunächst wird empfohlen, die Prüfliste zur Planung der App-Migration zu befolgen, damit Sie Ihre Apps auf die Microsoft Graph-API umstellen können.

Wenn Sie eine Lücke erkannt haben, bei der Microsoft Graph ein in Azure AD Graph verfügbares Feature nicht unterstützt, teilen Sie uns dies über Microsoft Q&A mit, indem Sie das Tag azure-ad-graph-deprecation verwenden.

Wenn Sie weiterhin Azure AD Graph-Berechtigungen für Ihre Anwendungen konfigurieren müssen, verwenden Sie eine der folgenden Problemumgehungen.

- Verwenden Sie die Microsoft Entra Admin Center, um die APIs zu finden, die Ihr organization verwendet.

- Aktualisieren Sie das Anwendungsmanifest auf dem Microsoft Entra Admin Center.

- Verwenden Sie die Anwendungs-API in Microsoft Graph, um das requiredResourceAccess-Objekt zu aktualisieren.

- Verwenden Sie das Cmdlet Update-MgApplication im Microsoft Graph PowerShell SDK.

Beispiele zur Verwendung der aufgeführten Problemumgehungen finden Sie unter Verwenden von Microsoft Graph zum Konfigurieren der erforderlichen Azure AD Graph-Berechtigungen für eine App-Registrierung.

Hinweis: Das Hinzufügen von Azure AD Graph-Berechtigungen mithilfe dieser Problemumgehungen wird nach dem Außerbetriebnahme von Azure AD Graph nicht mehr unterstützt. Alle Apps, die Azure AD Graph verwenden, funktionieren nach der Deaktivierung nicht mehr.

Verwandte Inhalte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für