Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Wichtig

Einige der In diesem Sicherheitsgrundplan verwendeten Richtlinien werden in unserem neuesten Insider-Buildeingeführt. Diese Richtlinien funktionieren nur auf Geräten, die auf den neuesten Insider-Build aktualisiert werden.

In diesem Artikel werden die verschiedenen Sicherheitsgrundwerte aufgeführt und beschrieben, die Sie für HoloLens 2 mithilfe von Konfigurationsdienstanbietern (Configuration Service Providers, CSP) konfigurieren können. Verwenden Sie als Teil Der Verwaltung mobiler Geräte mithilfe von Microsoft Endpoint Manager (formal als Microsoft Intune bezeichnet) die folgenden Standard- oder erweiterten Sicherheitsgrundwerte je nach Ihren Organisationsrichtlinien und -anforderungen. Verwenden Sie diese Sicherheitsgrundwerteeinstellungen, um Ihre Organisationsressourcen zu schützen.

- Standardeinstellungen für Sicherheitsgrundwerte gelten für alle Arten von Benutzern, unabhängig vom Anwendungsfallszenario und branchenweit.

- Erweiterte Sicherheitsgrundwerteeinstellungen werden für Benutzer empfohlen, die strenge Sicherheitskontrollen ihrer Umgebung haben und strenge Sicherheitsrichtlinien für Geräte erfordern, die in ihrer Umgebung verwendet werden.

Diese Sicherheitsgrundwerte basieren auf den Best Practice-Richtlinien und Erfahrungen von Microsoft bei der Bereitstellung und Unterstützung von HoloLens 2-Geräten für Kunden in verschiedenen Branchen.

Nachdem Sie den Sicherheitsgrundwert überprüft und beschlossen haben, die Sicherheitsbasislinien zu verwenden, lesen Sie , wie sie diese Sicherheitsbasislinien

1. Standardeinstellungen für Sicherheitsgrundwerte

In den folgenden Abschnitten werden die empfohlenen Einstellungen jedes CSP als Teil des Standardmäßigen Sicherheitsbaselineprofils beschrieben.

1.1 Richtlinien-CSP-

| Richtlinienname | Wert | Beschreibung |

|---|---|---|

| Konten | ||

| Accounts/AllowMicrosoftAccountConnection | 0 – Nicht zulässig | Beschränken Sie den Benutzer auf die Verwendung eines MSA-Kontos für nicht E-Mail-bezogene Verbindungsauthentifizierung und -dienste. |

| Anwendungsverwaltung | ||

| ApplicationManagement/AllowAllTrustedApps | 0 – Explizite Ablehnung | Nicht microsoft Store-Apps explizit verweigern. |

| ApplicationManagement/AllowAppStoreAutoUpdate | 1 – Zulässig | Automatisches Aktualisieren von Apps aus dem Microsoft Store zulassen. |

| ApplicationManagement/AllowDeveloperUnlock | 0 – Explizite Ablehnung | Beschränken Sie den Benutzer auf das Entsperren des Entwicklermodus, sodass der Benutzer Apps auf dem Gerät über eine IDE installieren kann. |

| Browser- | ||

| Browser/AllowCookies | 1 – Nur Cookies von Websites Dritter blockieren | Mit dieser Richtlinie können Sie Microsoft Edge so konfigurieren, dass nur Drittanbietercookies blockiert oder alle Cookies blockiert werden. |

| Browser/AllowPasswordManager | 0 – Nicht zulässig | Zulassen, dass Microsoft Edge den Kennwort-Manager verwendet. |

| Browser/AllowSmartScreen- | 1 – Aktiviert | Aktiviert Windows Defender SmartScreen und verhindert, dass Benutzer sie deaktivieren. |

| Konnektivitäts- | ||

| Connectivity/AllowUSBConnection | 0 – Nicht zulässig | Deaktiviert die USB-Verbindung zwischen dem Gerät und einem Computer, um Dateien mit dem Gerät zu synchronisieren oder Entwicklertools zum Bereitstellen oder Debuggen von Anwendungen zu verwenden. |

| Gerätesperr- | ||

| DeviceLock/AllowIdleReturnWithoutPassword- | 0 – Nicht zulässig | Die Rückgabe vom Leerlauf ohne PIN oder Kennwort nicht zulassen. |

| DeviceLock/AllowSimpleDevicePassword- | 0 – Blockiert | Blockieren von PINs oder Kennwörtern wie "1111" oder "1234". |

| DeviceLock/AlphanumericDevicePasswordRequired | 1 – Kennwort oder numerische PIN erforderlich | Kennwort oder alphanumerische PIN erforderlich. |

| DeviceLock/DevicePasswordEnabled- | 0 – Aktiviert | Die Gerätesperre ist aktiviert. |

| DeviceLock/MaxInactivityTimeDeviceLock- | Eine ganze Zahl X, wobei 0 < X < 999 Empfohlener Wert: 3 | Gibt die maximale Zeitdauer (in Minuten) an, die nach dem Leerlauf des Geräts zulässig ist, was dazu führt, dass das Gerät PIN oder Kennwort gesperrt wird. |

| DeviceLock/MinDevicePasswordComplexCharacters | 1 – Nur Ziffern | Die Anzahl komplexer Elementtypen (Groß- und Kleinbuchstaben, Zahlen und Interpunktion), die für eine sichere PIN oder ein sicheres Kennwort erforderlich sind. |

| DeviceLock/MinDevicePasswordLength | Eine ganze Zahl X, wobei 4 < X < 16 für ClientgeräteRecommended-Wert: 8 | Gibt die Mindestanzahl oder Zeichen an, die in der PIN oder dem Kennwort erforderlich sind. |

| MDM-Registrierung | ||

| Experience/AllowManualMDMUnenrollment | 0 – Nicht zulässig | Der Benutzer kann das Arbeitsplatzkonto über die Systemsteuerung des Arbeitsplatzes löschen. |

| Identity | ||

| MixedReality/AADGroupMembershipCacheValidityInDays | Anzahl der Tage, für die der Cache gültig sein soll: 7 Tage | Die Anzahl der Tage, die der Cache der Microsoft Entra-Gruppenmitgliedschaft gültig sein sollte. |

| Power | ||

| Power/DisplayOffTimeoutPluggedIn | Leerlaufzeit in Der Anzahl der SekundenWerte: 60 Sek. | Ermöglicht es Ihnen, den Zeitraum der Inaktivität anzugeben, bevor Windows die Anzeige deaktiviert. |

| Einstellungen | ||

| Einstellungen/AllowVPN | 0 – Nicht zulässig | Zulassen, dass der Benutzer VPN-Einstellungen ändert. |

| Einstellungen/PageVisibilityList- | Gekürzter Name der Seiten, die für den Benutzer sichtbar sind. Stellt eine Benutzeroberfläche bereit, um die Seitennamen auszuwählen oder aufzuheben. Sehen Sie sich Kommentare an, um empfohlene Seiten auszublenden. | Zulassen, dass dem Benutzer in der Einstellungs-App nur aufgelistete Seiten angezeigt werden. |

| System- | ||

| System/AllowStorageCard- | 0 – Nicht zulässig | Die Verwendung von SD-Karten ist nicht zulässig, und USB-Laufwerke sind deaktiviert. Diese Einstellung verhindert nicht den programmgesteuerten Zugriff auf die Speicherkarte. |

| Updates | ||

| Update/AllowUpdateService- | 1 – Zulässig | Zugriff auf Microsoft Update, Windows Server Update Services (WSUS) oder Microsoft Store zulassen. |

| Update/ManagePreviewBuilds | 0 – Vorschaubuilds deaktivieren | Zulassen, dass Vorschaubuilds auf dem Gerät installiert werden. |

1.2 ClientCertificateInstall CSP-

Es wird empfohlen, diesen CSP als bewährte Methode zu konfigurieren, jedoch keine Empfehlungen für bestimmte Werte für jeden Knoten in diesem CSP zu haben.

1.3 PassportForWork CSP-

| Knotenname | Wert | Beschreibung |

|---|---|---|

| Mandanten-ID | TenantId- | Eine GUID (Globally Unique Identifier), ohne geschweifte Klammern ( { , } ), die als Teil der Bereitstellung und Verwaltung von Windows Hello for Business verwendet wird. |

| TenantId/Policies/UsePassportForWork | STIMMT | Legt Windows Hello for Business als Methode für die Anmeldung bei Windows fest. |

| TenantId/Policies/RequireSecurityDevice | STIMMT | Erfordert ein Trusted Platform Module (TPM) für Windows Hello for Business. |

| TenantId/Policies/ExcludeSecurityDevices/TPM12 | FALSCH | TPM Revision 1.2-Module dürfen mit Windows Hello for Business verwendet werden. |

| TenantId/Policies/EnablePinRecovery | FALSCH | Der geheime PIN-Wiederherstellungsschlüssel wird nicht erstellt oder gespeichert. |

| TenantId/Policies/UseCertificateForOnPremAuth | FALSCH | DIE PIN wird bereitgestellt, wenn sich der Benutzer anmeldet, ohne auf eine Zertifikatnutzlast zu warten. |

| TenantId/Policies/PINComplexity/MinimumPINLength | 6 | Die PIN-Länge muss größer oder gleich dieser Zahl sein. |

| TenantId/Policies/PINComplexity/MaximumPINLength | 6 | Die PIN-Länge muss kleiner oder gleich dieser Zahl sein. |

| TenantId/Policies/PINComplexity/UppercaseLetters | 2 | Ziffern sind erforderlich, und alle anderen Zeichensätze sind nicht zulässig. |

| TenantId/Policies/PINComplexity/LowercaseLetters | 2 | Ziffern sind erforderlich, und alle anderen Zeichensätze sind nicht zulässig. |

| TenantId/Policies/PINComplexity/SpecialCharacters | 2 | Lässt die Verwendung von Sonderzeichen in der PIN nicht zu. |

| TenantId/Policies/PINComplexity/Digits | 0 | Ermöglicht die Verwendung von Ziffern in der PIN. |

| TenantId/Policies/PINComplexity/History | 10 | Anzahl der vergangenen PINs, die einem Benutzerkonto zugeordnet werden können, das nicht wiederverwendet werden kann. |

| TenantId/Policies/PINComplexity/Expiration | 90 | Zeitraum (in Tagen), in dem eine PIN verwendet werden kann, bevor das System erfordert, dass der Benutzer sie ändern muss. |

| TenantId/Policies/UseHelloCertificatesAsSmartCardCertificates | FALSCH | Anwendungen verwenden keine Windows Hello for Business-Zertifikate als Smartcardzertifikate, und biometrische Faktoren sind verfügbar, wenn ein Benutzer aufgefordert wird, die Verwendung des privaten Schlüssels des Zertifikats zu autorisieren. |

1.4 RootCATrustedCertificates CSP-

Es wird empfohlen, Stamm-, Ca-, TrustedPublisher- und TrustedPeople- Knoten in diesem CSP als bewährte Methode zu konfigurieren, empfiehlt sich jedoch nicht für bestimmte Werte für jeden Knoten in diesem CSP.

1.5 TenantLockdown CSP-

| Knotenname | Wert | Beschreibung |

|---|---|---|

| RequireNetworkInOOBE | STIMMT | Wenn das Gerät die Windows-Willkommensseite bei der ersten Anmeldung oder nach dem Zurücksetzen durchläuft, muss der Benutzer ein Netzwerk auswählen, bevor er fortfahren kann. Es gibt keine Option "Jetzt überspringen". Mit dieser Option wird sichergestellt, dass das Gerät bei versehentlichen oder absichtlichen Zurücksetzungen oder Zurücksetzungen an den Mandanten gebunden bleibt. |

1.6 VPNv2 CSP-

Es wird empfohlen, diesen CSP als bewährte Methode zu konfigurieren, es gibt jedoch keine Empfehlungen für bestimmte Werte für jeden Knoten in diesem CSP. Die meisten Einstellungen beziehen sich auf die Kundenumgebung.

1.7 WLAN-CSP-

Es wird empfohlen, diesen CSP als bewährte Methode zu konfigurieren, es gibt jedoch keine Empfehlungen für bestimmte Werte für jeden Knoten in diesem CSP. Die meisten Einstellungen beziehen sich auf die Kundenumgebung.

2 Erweiterte Sicherheitsgrundwerteeinstellungen

In den folgenden Abschnitten werden die empfohlenen Einstellungen jedes CSP als Teil des Advanced Security Baseline-Profils beschrieben.

2.1 Richtlinien-CSP-

| Richtlinienname | Wert | Beschreibung |

|---|---|---|

| Konten | ||

| Accounts/AllowMicrosoftAccountConnection | 0 – Nicht zulässig | Beschränken Sie den Benutzer auf die Verwendung eines MSA-Kontos für nicht E-Mail-bezogene Verbindungsauthentifizierung und -dienste. |

| Anwendungsverwaltung | ||

| ApplicationManagement/AllowAllTrustedApps | 0 – Explizite Ablehnung | Nicht-Microsoft Store-Apps explizit verweigern. |

| ApplicationManagement/AllowAppStoreAutoUpdate | 1 – Zulässig | Automatisches Aktualisieren von Apps aus dem Microsoft Store zulassen. |

| ApplicationManagement/AllowDeveloperUnlock | 0 – Explizite Ablehnung | Beschränken Sie den Benutzer auf das Entsperren des Entwicklermodus, sodass der Benutzer Apps auf dem Gerät über eine IDE installieren kann. |

| Authentifizierung | ||

| Authentication/AllowFastReconnect | 0 – Nicht zulässig | Verhindern, dass EAP Fast Reconnect für EAP-Methode TLS versucht wird. |

| Bluetooth- | ||

| Bluetooth/AllowDiscoverableMode- | 0 – Nicht zulässig | Andere Geräte können dieses Gerät nicht erkennen. |

| Browser- | ||

| Browser/AllowAutofill | 0 – Verhindert/nicht zulässig | Verhindern, dass Benutzer das Feature "AutoAusfüllen" verwenden, um die Formularfelder in Microsoft Edge automatisch aufzufüllen. |

| Browser/AllowCookies | 1 – Nur Cookies von Websites Dritter blockieren | Blockieren Sie nur Cookies von Websites Dritter. |

| Browser/AllowDoNotTrack- | 0 – Nie Nachverfolgungsinformationen senden | Senden Sie keine Nachverfolgungsinformationen. |

| Browser/AllowPasswordManager | 0 – Nicht zulässig | Zulassen, dass Microsoft Edge den Kennwort-Manager verwendet. |

| Browser/AllowPopups | 1 – Aktivieren des Popupblockers | Aktivieren Sie den Popupblocker, der das Öffnen von Popupfenstern beendet. |

| Browser/AllowSearchSuggestionsinAddressBar | 0 – Verhindert/nicht zulässig | Blenden Sie Suchvorschläge in der Adressleiste von Microsoft Edge aus. |

| Browser/AllowSmartScreen- | 1 – Aktiviert | Aktiviert Windows Defender SmartScreen und verhindert, dass Benutzer sie deaktivieren. |

| Konnektivitäts- | ||

| Connectivity/AllowBluetooth | 0 – Bluetooth nicht zulassen | Die Bluetooth-Systemsteuerung ist abgeblentet, und der Benutzer kann Bluetooth nicht aktivieren. |

| Connectivity/AllowUSBConnection | 0 – Nicht zulässig | Deaktiviert die USB-Verbindung zwischen dem Gerät und einem Computer, um Dateien mit dem Gerät zu synchronisieren oder Entwicklertools zum Bereitstellen oder Debuggen von Anwendungen zu verwenden. |

| Gerätesperr- | ||

| DeviceLock/AllowIdleReturnWithoutPassword- | 0 – Nicht zulässig | Die Rückgabe vom Leerlauf ohne PIN oder Kennwort nicht zulassen. |

| DeviceLock/AllowSimpleDevicePassword- | 0 – Blockiert | Blockieren von PINs oder Kennwörtern wie "1111" oder "1234". |

| DeviceLock/AlphanumericDevicePasswordRequired | 0 – Kennwort oder alphanumerische PIN erforderlich | Kennwort oder alphanumerische PIN erforderlich. |

| DeviceLock/DevicePasswordEnabled- | 0 – Aktiviert | Die Gerätesperre ist aktiviert. |

| DeviceLock/DevicePasswordHistory | Eine ganze Zahl X, wobei 0 < X < 50Recommended-Wert: 15 | Gibt an, wie viele Kennwörter im Verlauf gespeichert werden können, die nicht verwendet werden können. |

| DeviceLock/MaxDevicePasswordFailedAttempts | Eine ganze Zahl X, wobei 4 < X < 16 für ClientgeräteRecommended-Wert: 10 | Die Anzahl der zulässigen Authentifizierungsfehler, bevor das Gerät zurückgesetzt wird. |

| DeviceLock/MaxInactivityTimeDeviceLock- | Eine ganze Zahl X, wobei 0 < X < 999 Empfohlener Wert: 3 | Gibt die maximale Zeitdauer (in Minuten) an, die nach dem Leerlauf des Geräts zulässig ist, was dazu führt, dass das Gerät PIN oder Kennwort gesperrt wird. |

| DeviceLock/MinDevicePasswordComplexCharacters | 3 – Ziffern, Kleinbuchstaben und Großbuchstaben sind erforderlich. | Die Anzahl komplexer Elementtypen (Groß- und Kleinbuchstaben, Zahlen und Interpunktion), die für eine sichere PIN oder ein sicheres Kennwort erforderlich sind. |

| DeviceLock/MinDevicePasswordLength | Eine ganze Zahl X, wobei 4 < X < 16 für ClientgeräteRecommended-Wert: 12 | Gibt die Mindestanzahl oder Zeichen an, die in der PIN oder dem Kennwort erforderlich sind. |

| MDM-Registrierung | ||

| Experience/AllowManualMDMUnenrollment | 0 – Nicht zulässig | Der Benutzer kann das Arbeitsplatzkonto über die Systemsteuerung des Arbeitsplatzes löschen. |

| Identity | ||

| MixedReality/AADGroupMembershipCacheValidityInDays | Anzahl der Tage, für die der Cache gültig sein soll: 7 Tage | Die Anzahl der Tage, die der Cache der Microsoft Entra-Gruppenmitgliedschaft gültig sein sollte. |

| Power | ||

| Power/DisplayOffTimeoutPluggedIn | Leerlaufzeit in Der Anzahl der SekundenWerte: 60 Sek. | Ermöglicht es Ihnen, den Zeitraum der Inaktivität anzugeben, bevor Windows die Anzeige deaktiviert. |

| Datenschutz- | ||

|

Privacy/LetAppsAccess AccountInfo- |

2 – Erzwingungsverweigerung | Verweigert den Zugriff von Windows-Apps auf Kontoinformationen. |

|

Privacy/LetAppsAccess AccountInfo_ForceAllowTheseApps |

Liste der durch Semikolons getrennten Paketfamiliennamen von Windows-Apps | Aufgeführte Windows-Apps dürfen auf Kontoinformationen zugreifen. |

|

Privacy/LetAppsAccess AccountInfo_ForceDenyTheseApps |

Liste der durch Semikolons getrennten Paketfamiliennamen von Windows-Apps | Die aufgeführten Windows-Apps werden dem Zugriff auf Kontoinformationen verweigert. |

|

Privacy/LetAppsAccess AccountInfo_UserInControlOfTheseApps |

Liste der durch Semikolons getrennten Paketfamiliennamen von Windows-Apps | Der Benutzer kann die Datenschutzeinstellung für Kontoinformationen für die aufgeführten Windows-Apps steuern. |

|

Privacy/LetAppsAccess BackgroundSpatialPerception- |

2 – Erzwingungsverweigerung | Verweigern Sie Windows-Apps den Zugriff auf die Bewegung des Kopfes, der Hände, der Bewegungscontroller und anderer nachverfolgter Objekte, während die Apps im Hintergrund ausgeführt werden. |

|

Privacy/LetAppsAccess BackgroundSpatialPerception_ForceAllowTheseApps |

Liste der durch Semikolons getrennten Paketfamiliennamen von Windows Store-Apps | Aufgeführte Apps können auf die Bewegungen des Benutzers zugreifen, während die Apps im Hintergrund ausgeführt werden. |

|

Privacy/LetAppsAccess BackgroundSpatialPerception_ForceDenyTheseApps |

Liste der durch Semikolons getrennten Paketfamiliennamen von Windows Store-Apps | Aufgelistete Apps werden dem Zugriff auf die Bewegungen des Benutzers verweigert, während die Apps im Hintergrund ausgeführt werden. |

|

Privacy/LetAppsAccess sBackgroundSpatialPerception_UserInControlOfTheseApps |

Liste der durch Semikolons getrennten Paketfamiliennamen von Windows Store-Apps | Der Benutzer kann die Datenschutzeinstellung für die aufgelisteten Apps steuern. |

|

Privacy/LetAppsAccess Microphone_ForceDenyTheseApps |

Liste der durch Semikolons getrennten Paketfamiliennamen von Microsoft Store-Apps | Aufgeführte Apps werden dem Zugriff auf das Mikrofon verweigert. |

|

Privacy/LetAppsAccess Microphone_UserInControlOfTheseApps |

Liste der durch Semikolons getrennten Paketfamiliennamen von Microsoft Store-Apps | Der Benutzer kann die Datenschutzeinstellung für das Mikrofon für die aufgeführten Apps steuern. |

| Such- | ||

| Search/AllowSearchToUseLocation | 0 – Nicht zulässig | Die Suche kann keine Standortinformationen verwenden. |

| Sicherheits- | ||

| Security/AllowAddProvisioningPackage | 0 – Nicht zulässig | Der Laufzeitkonfigurations-Agent kann Bereitstellungspakete nicht installieren. |

| Einstellungen | ||

| Einstellungen/AllowVPN | 0 – Nicht zulässig | Zulassen, dass der Benutzer VPN-Einstellungen ändert. |

| Einstellungen/PageVisibilityList- | Gekürzter Name der Für den Benutzer sichtbaren SeitenWillen stellen eine Benutzeroberfläche bereit, um die Seitennamen auszuwählen oder aufzuheben. Sehen Sie sich Kommentare an, um empfohlene Seiten auszublenden. | Zulassen, dass dem Benutzer in der Einstellungs-App nur aufgelistete Seiten angezeigt werden. |

| System- | ||

| System/AllowStorageCard- | 0 – Nicht zulässig | Die Verwendung von SD-Karten ist nicht zulässig, und USB-Laufwerke sind deaktiviert. Diese Einstellung verhindert nicht den programmgesteuerten Zugriff auf die Speicherkarte. |

| System/AllowTelemetry | 0 - Nicht zulässig | Das Senden von Diagnose- und Nutzungs-Telemetriedaten, z. B. Watson, ist nicht zulässig. |

| Updates | ||

| Update/AllowUpdateService- | 1 – Zulässig | Zugriff auf Microsoft Update, Windows Server Update Services (WSUS) oder Microsoft Store zulassen. |

| Update/ManagePreviewBuilds | 0 – Vorschaubuilds deaktivieren | Zulassen, dass Vorschaubuilds auf dem Gerät installiert werden. |

| WLAN- | ||

| Wifi/AllowManualWiFiConfiguration | 0 – Nicht zulässig | Die Verbindung mit Wi-Fi außerhalb der installierten MDM-Netzwerke kann nicht zugelassen werden. |

2.2 AccountManagement CSP-

| Knotenname | Wert | Beschreibung |

|---|---|---|

| UserProfileManagement/EnableProfileManager | STIMMT | Aktivieren Sie die Profillebensdauerverwaltung für freigegebene oder kommunale Geräteszenarien. |

| UserProfileManagement/DeletionPolicy | 2 – Löschen sowohl beim Schwellenwert für die Speicherkapazität als auch beim Profilinaktivitätsschwellenwert | Konfiguriert, wann Profile gelöscht werden. |

| UserProfileManagement/StorageCapacityStartDeletion | 25% | Beginnen Sie mit dem Löschen von Profilen, wenn die verfügbare Speicherkapazität unter diesen Schwellenwert fällt, da der Gesamtspeicher für Profile verfügbar ist. Profile, die am längsten inaktiv waren, werden zuerst gelöscht. |

| UserProfileManagement/StorageCapacityStopDeletion | 50% | Beenden Sie das Löschen von Profilen, wenn die verfügbare Speicherkapazität bis zu diesem Schwellenwert angezeigt wird, da der Gesamtspeicher für Profile als Prozent des gesamtspeichers verfügbar ist. |

| UserProfileManagement/ProfileInactivityThreshold | 30 | Beginnen Sie mit dem Löschen von Profilen, wenn sie während des angegebenen Zeitraums nicht angemeldet wurden, angegeben als Anzahl von Tagen. |

2.3 ApplicationControl CSP-

| Knotenname | Wert | Beschreibung |

|---|---|---|

| Richtlinien/Richtlinien-GUID | Richtlinien-ID im Richtlinienblob | Richtlinien-ID im Richtlinien-BLOB. |

| Richtlinien/Richtlinien-GUID/Policy | Richtlinien-BLOB- | In Base64 codierte binäres Richtlinienblob. |

2.4 ClientCertificateInstall CSP-

Es wird empfohlen, diesen CSP als bewährte Methode zu konfigurieren, jedoch keine Empfehlungen für bestimmte Werte für jeden Knoten in diesem CSP zu haben.

2.5 PassportForWork CSP-

| Knotenname | Wert | Beschreibung |

|---|---|---|

| Mandanten-ID | TenantId- | Eine GUID (Globally Unique Identifier), ohne geschweifte Klammern ( { , } ), die als Teil der Bereitstellung und Verwaltung von Windows Hello for Business verwendet wird. |

| TenantId/Policies/UsePassportForWork | STIMMT | Legt Windows Hello for Business als Methode für die Anmeldung bei Windows fest. |

| TenantId/Policies/RequireSecurityDevice | STIMMT | Erfordert ein Trusted Platform Module (TPM) für Windows Hello for Business. |

| TenantId/Policies/ExcludeSecurityDevices/TPM12 | FALSCH | TPM Revision 1.2-Module dürfen mit Windows Hello for Business verwendet werden. |

| TenantId/Policies/EnablePinRecovery | FALSCH | Der geheime PIN-Wiederherstellungsschlüssel wird nicht erstellt oder gespeichert. |

| TenantId/Policies/UseCertificateForOnPremAuth | FALSCH | DIE PIN wird bereitgestellt, wenn sich der Benutzer anmeldet, ohne auf eine Zertifikatnutzlast zu warten. |

| TenantId/Policies/PINComplexity/MinimumPINLength | 6 | Die PIN-Länge muss größer oder gleich dieser Zahl sein. |

| TenantId/Policies/PINComplexity/MaximumPINLength | 6 | Die PIN-Länge muss kleiner oder gleich dieser Zahl sein. |

| TenantId/Policies/PINComplexity/UppercaseLetters | 2 | Ziffern sind erforderlich, und alle anderen Zeichensätze sind nicht zulässig. |

| TenantId/Policies/PINComplexity/LowercaseLetters | 2 | Ziffern sind erforderlich, und alle anderen Zeichensätze sind nicht zulässig. |

| TenantId/Policies/PINComplexity/SpecialCharacters | 2 | Lässt die Verwendung von Sonderzeichen in der PIN nicht zu. |

| TenantId/Policies/PINComplexity/Digits | 0 | Ermöglicht die Verwendung von Ziffern in der PIN. |

| TenantId/Policies/PINComplexity/History | 10 | Anzahl der vergangenen PINs, die einem Benutzerkonto zugeordnet werden können, das nicht wiederverwendet werden kann. |

| TenantId/Policies/PINComplexity/Expiration | 90 | Zeitraum (in Tagen), in dem eine PIN verwendet werden kann, bevor das System erfordert, dass der Benutzer sie ändern muss. |

| TenantId/Policies/UseHelloCertificatesAsSmartCardCertificates | FALSCH | Anwendungen verwenden keine Windows Hello for Business-Zertifikate als Smartcardzertifikate, und biometrische Faktoren sind verfügbar, wenn ein Benutzer aufgefordert wird, die Verwendung des privaten Schlüssels des Zertifikats zu autorisieren. |

2.6 RootCATrustedCertificates CSP-

Es wird empfohlen, Stamm-, Zertifizierungsstellen-, TrustedPublisher- und TrustedPeople- Knoten in diesem CSP als bewährte Methode zu konfigurieren, aber nicht für bestimmte Werte für jeden Knoten in diesem CSP empfehlen.

2.7 TenantLockdown CSP-

| Knotenname | Wert | Beschreibung |

|---|---|---|

| RequireNetworkInOOBE | STIMMT | Wenn das Gerät die Windows-Willkommensseite bei der ersten Anmeldung oder nach dem Zurücksetzen durchläuft, muss der Benutzer ein Netzwerk auswählen, bevor er fortfahren kann. Es gibt keine Option "Jetzt überspringen". Dadurch wird sichergestellt, dass das Gerät bei versehentlichen oder absichtlichen Resets oder Wipes an den Mandanten gebunden bleibt. |

2.8 VPNv2 CSP-

Wir empfehlen, VPN-Profile als bewährte Methode zu konfigurieren, empfehlen jedoch keine spezifischen Werte für jeden Knoten in diesem CSP. Die meisten Einstellungen beziehen sich auf die Kundenumgebung.

2.9 WLAN-CSP-

Wir empfehlen die Konfiguration von WLAN-Profilen als bewährte Methode, empfehlen jedoch keine spezifischen Werte für jeden Knoten in diesem CSP. Die meisten Einstellungen beziehen sich auf die Kundenumgebung.

Aktivieren dieser Sicherheitsbasislinien

- Überprüfen Sie die Sicherheitsgrundwerte, und entscheiden Sie, was angewendet werden soll.

- Bestimmen Sie die Azure-Gruppen, denen Sie den Basisplan zuweisen. (Mehr zu Benutzern und Gruppen)

- Erstellen Sie den Basisplan.

Hier erfahren Sie, wie Sie den Basisplan erstellen.

Viele der Einstellungen können mithilfe des Einstellungskatalogs hinzugefügt werden, es kann jedoch manchmal eine Einstellung geben, die noch nicht im Einstellungskatalog aufgefüllt wurde. In diesen Fällen verwenden Sie eine benutzerdefinierte Richtlinie oder OMA-URI (Open Mobile Alliance - Uniform Resource Identifier). Suchen Sie zunächst im Einstellungskatalog, und wenn sie nicht gefunden wird, folgen Sie den nachstehenden Anweisungen zum Erstellen einer benutzerdefinierten Richtlinie über OMA-URI.

Einstellungskatalog

Melden Sie sich im MEM Admin Centerbei Ihrem Konto an.

- Navigieren Sie zu Geräte ->Konfigurationsprofile ->+Profil erstellen. Wählen Sie für Plattform Windows 10 und höheraus, und wählen Sie für den Profiltyp Einstellungskatalog (Vorschau)aus.

- Erstellen Sie einen Namen für das Profil, und wählen Sie die Schaltfläche Weiter aus.

- Wählen Sie auf dem Bildschirm "Konfigurationseinstellungen" + Einstellungen hinzufügenaus.

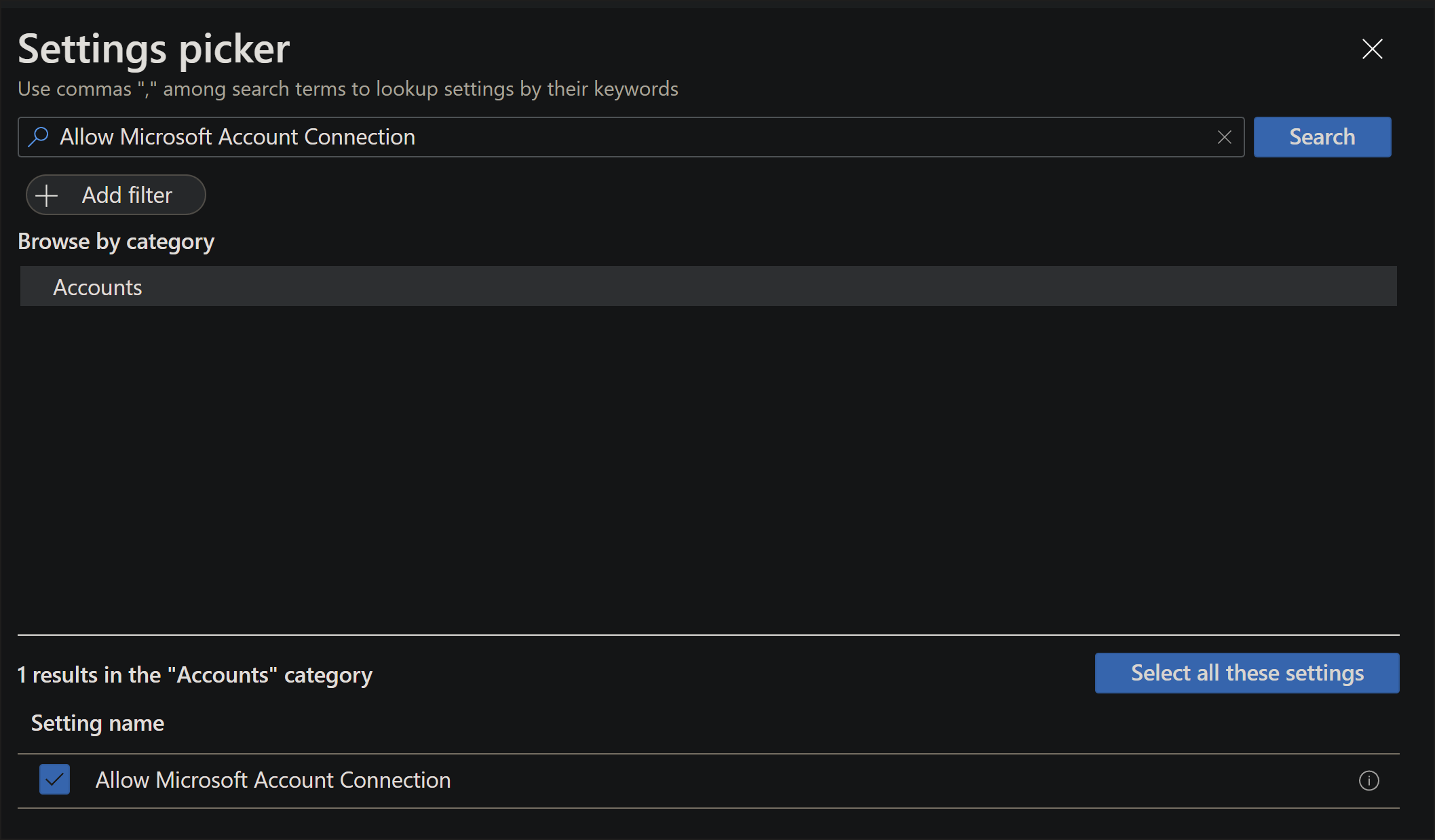

Mithilfe des Namens der Richtlinie aus dem oben genannten Basisplan können Sie nach der Richtlinie suchen. Der Einstellungskatalog weist den Namen auf. Um "Accounts/AllowMicrosoftAccountConnection" zu finden, müssen Sie nach "Microsoft-Kontoverbindung zulassen" suchen. Nach der Suche wird die Liste der Richtlinien angezeigt, die auf den CSP reduziert sind, der diese Richtlinie enthält. Wählen Sie Konten (oder den relevanten CSP für die aktuelle Suche) aus, sobald das Richtlinienergebnis unten angezeigt wird. Aktivieren Sie das Kontrollkästchen für die Richtlinie.

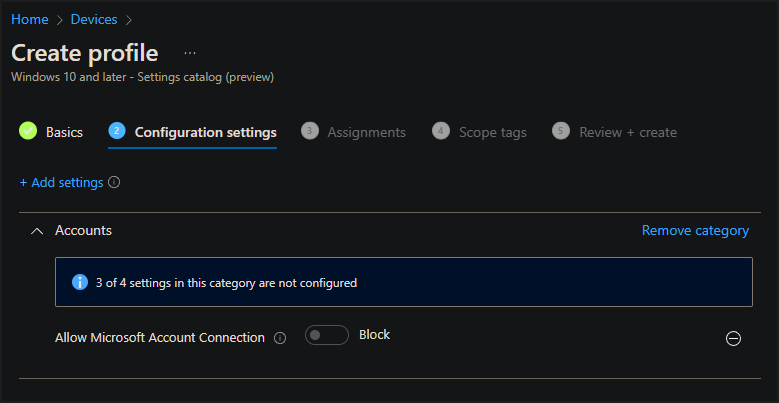

Sobald Sie fertig sind, fügt das Panel auf der linken Seite die CSP-Kategorie und die Von Ihnen hinzugefügte Einstellung hinzu. Von hier aus können Sie sie von der Standardeinstellung auf eine sicherere Einstellung konfigurieren.

Sie können weiterhin mehrere Konfigurationen zum selben Profil hinzufügen, wodurch die Zuweisung auf einmal vereinfacht wird.

Hinzufügen von benutzerdefinierten OMA-URI-Richtlinien

Einige Richtlinien sind möglicherweise noch nicht im Einstellungskatalog verfügbar. Für diese Richtlinien müssen Sie ein benutzerdefiniertes OMA-URI Profilerstellen. Melden Sie sich beim MEM Admin Centerbei Ihrem Konto an.

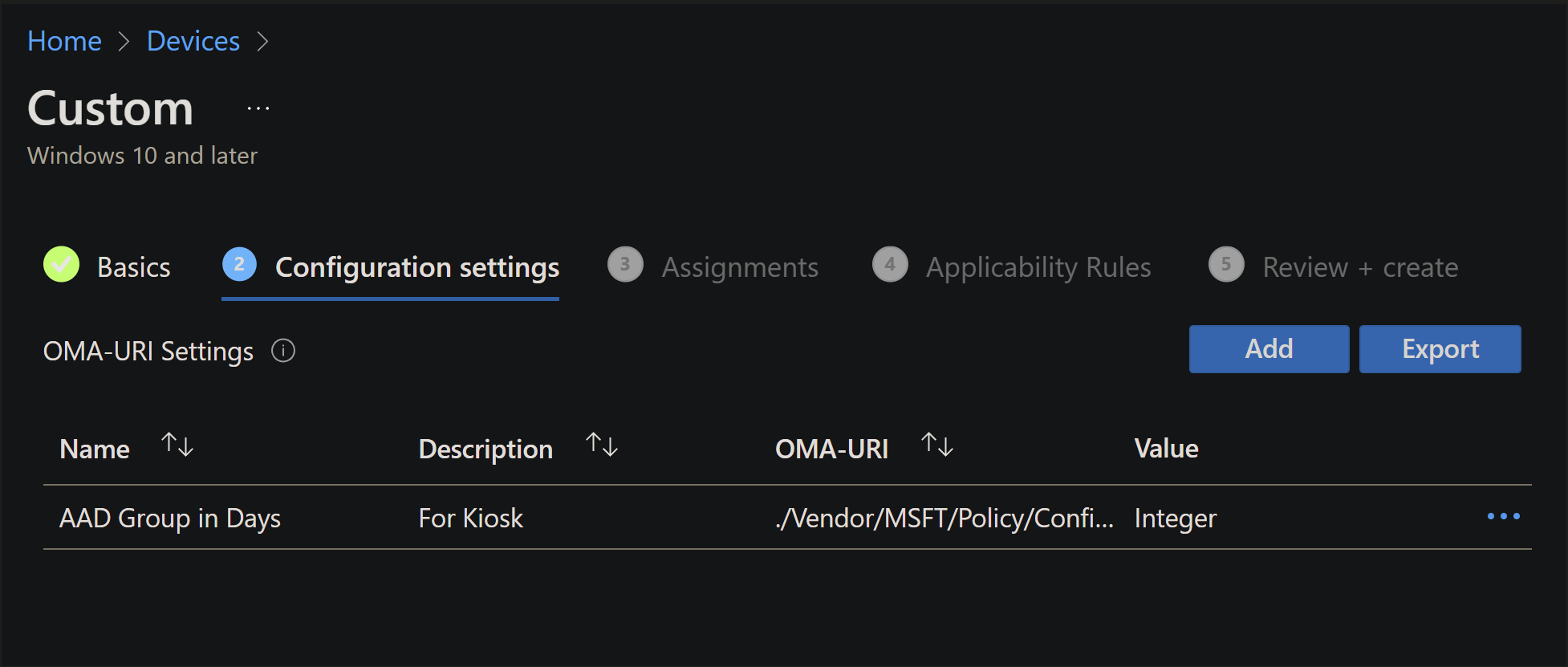

- Navigieren Sie zu Geräte ->Konfigurationsprofile ->+Profil erstellen. Wählen Sie für Plattform Windows 10 und höheraus, und wählen Sie für den Profiltyp Vorlagen aus, und wählen Sie benutzerdefinierteaus.

- Erstellen Sie einen Namen für das Profil, und wählen Sie die Schaltfläche Weiter aus.

- Wählen Sie die Schaltfläche Hinzufügen aus.

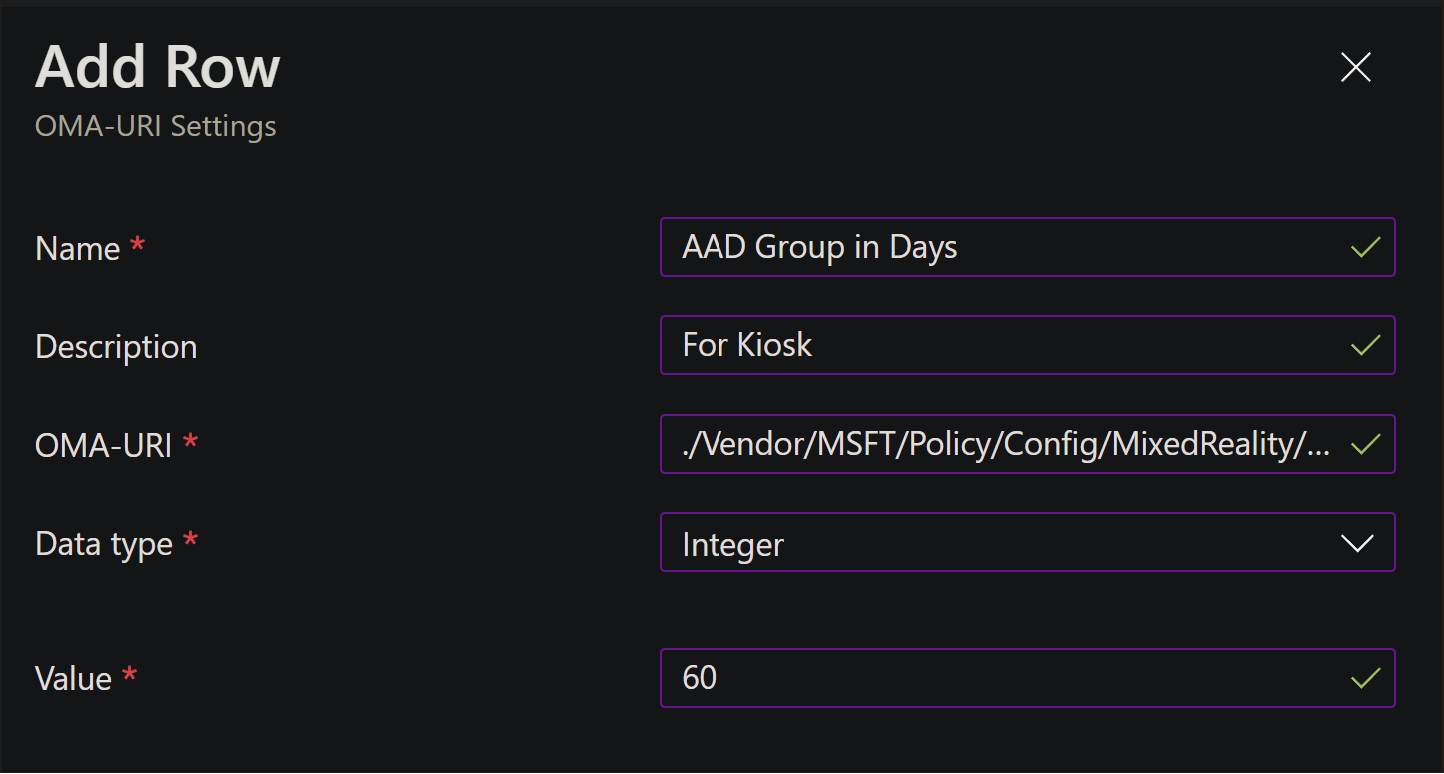

Sie müssen einige Felder ausfüllen.

- Name, Sie können alles benennen, was Sie im Zusammenhang mit der Richtlinie benötigen. Dies kann ein Kurzname sein, den Sie zum Erkennen verwenden.

- Die Beschreibung enthält weitere Details, die Sie möglicherweise benötigen.

- Die OMA-URI ist die vollständige OMA-URI Zeichenfolge, in der sich die Richtlinie befindet. Beispiel:

./Vendor/MSFT/Policy/Config/MixedReality/AADGroupMembershipCacheValidityInDays - Der Datentyp ist der Typ des Werts, den diese Richtlinie akzeptiert. In diesem Beispiel handelt es sich um eine Zahl zwischen 0 und 60, sodass "Ganze Zahl" ausgewählt wurde.

- Nachdem Sie den Datentyp ausgewählt haben, können Sie den erforderlichen Wert in das Feld schreiben oder hochladen.

Sobald Sie fertig sind, wird Ihre Richtlinie dem Hauptfenster hinzugefügt. Sie können weiterhin alle benutzerdefinierten Richtlinien zur gleichen benutzerdefinierten Konfiguration hinzufügen. Dadurch können Sie die Verwaltung mehrerer Gerätekonfigurationen reduzieren und die Zuweisung vereinfachen.