Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Sehen Sie sich alle unsere Inhalte für Kleinunternehmen unter Kleine Unternehmen – Hilfe und Lernen an.

So erhöhen Sie die Sicherheit von Benutzeranmeldungen:

- Verwenden von Windows Hello for Business

- Verwenden des Microsoft Entra Kennwortschutzes

- Verwenden der mehrstufigen Authentifizierung (Multi-Factor Authentication, MFA)

- Bereitstellen von Konfigurationen für den Identitäts- und Gerätezugriff

- Schutz vor Kompromittierung von Anmeldeinformationen mit Microsoft Entra ID Protection

Windows Hello for Business

Windows Hello for Business in Windows 11 Enterprise beim Signieren auf einem Windows-Gerät Kennwörter durch eine sichere zweistufige Authentifizierung ersetzt. Beide Faktoren zählen zu neuen Arten von Benutzeranmeldeinformationen, die mit einem Gerät verknüpft sind und biometrische Daten oder eine PIN erfordern.

Weitere Informationen finden Sie unter Windows Hello for Business.

Microsoft Entra Kennwortschutz

Microsoft Entra Kennwortschutz erkennt und blockiert bekannte schwache Kennwörter und deren Varianten und kann auch zusätzliche schwache Begriffe blockieren, die für Ihre organization spezifisch sind. Globale Standardlisten für gesperrte Kennwörter werden automatisch auf alle Benutzer in einem Microsoft Entra Mandanten angewendet. Sie können zusätzliche Einträge in einer benutzerdefinierten Liste gesperrter Kennwörter angeben. Wenn Benutzer ihre Kennwörter ändern oder zurücksetzen, werden diese Listen gesperrter Kennwörter überprüft, um die Verwendung von sicheren Kennwörtern zu erzwingen.

Weitere Informationen finden Sie unter Konfigurieren Microsoft Entra Kennwortschutzes.

MFA (mehrstufige Authentifizierung)

MFA erfordert, dass Nutzeranmeldungen einer zusätzlichen Überprüfung unterzogen werden, die über das Kennwort des Nutzerkontos hinausgeht. Selbst wenn ein böswilliger Nutzer ein Nutzerkontokennwort ermittelt, muss er in der Lage sein, auf eine zusätzliche Überprüfung zu antworten, z. B. eine Textnachricht, die an ein Smartphone gesendet wird, bevor der Zugriff gewährt wird.

Der erste Schritt bei der Verwendung von MFA besteht darin, sie für alle Administratorkonten als erforderlich festzulegen (diese Konten werden auch als privilegierte Konten bezeichnet). Über diesen ersten Schritt hinaus empfiehlt Microsoft, die mehrstufige Authentifizierung für alle Benutzer vorzugeben.

Wichtig

Microsoft empfiehlt die Verwendung von Rollen mit den wenigsten Berechtigungen. Dies trägt zur Verbesserung der Sicherheit für Ihre Organisation bei. Globaler Administrator ist eine hoch privilegierte Rolle, die auf Notfallszenarien beschränkt werden sollte, wenn Sie keine vorhandene Rolle verwenden können.

Es gibt drei Möglichkeiten, von Ihren Nutzern die Verwendung von MFA basierend auf Ihrem Microsoft 365-Plan zu verlangen.

| Plan | Empfehlung |

|---|---|

| Alle Microsoft 365-Pläne (ohne Microsoft Entra ID P1- oder P2-Lizenzen) | Aktivieren Sie Sicherheitsstandards in Microsoft Entra ID. Sicherheitsstandards in Microsoft Entra ID MFA für Benutzer und Administratoren enthalten. |

| Microsoft 365 E3 (einschließlich Microsoft Entra ID P1-Lizenzen) | Verwenden Sie die allgemeinen Richtlinien für den bedingten Zugriff, um die folgenden Richtlinien zu konfigurieren: - MFA für Administratoren erforderlich - MFA für alle Nutzer erforderlich - Blockieren von Legacy-Authentifizierung |

| Microsoft 365 E5 (einschließlich Microsoft Entra ID P2-Lizenzen) | Wenn Sie Microsoft Entra ID Protection nutzen, beginnen Sie mit der Implementierung des von Microsoft empfohlenen Satzes bedingten Zugriffs und zugehöriger Richtlinien, indem Sie diese beiden Richtlinien erstellen: - MFA erforderlich, wenn das Anmelderisiko mittel oder hoch ist - Nutzer mit hohem Risiko müssen das Kennwort ändern |

Weitere Informationen zum Verwalten von MFA finden Sie unter Mehrstufige Authentifizierung für Microsoft 365.

Sicherheitsstandards

Sicherheitsstandards sind ein neues Feature für Microsoft 365 und Office 365 kostenpflichtigen Abonnements oder Testabonnements, die nach dem 21. Oktober 2019 erstellt wurden. Für diese Abonnements sind Sicherheitsstandards aktiviert, sodass alle Benutzer MFA mit der Microsoft Authenticator-App verwenden müssen.

Nutzer haben 14 Tage Zeit, sich mit ihrem Smartphone mit der Microsoft Authenticator-App für MFA zu registrieren. Dies beginnt mit der ersten Anmeldung, nachdem die Sicherheitsstandards aktiviert wurden. Nach Ablauf von 14 Tagen kann sich der Nutzer erst nach Abschluss der MFA-Registrierung anmelden.

Sicherheitsstandards stellen sicher, dass alle Organisationen über eine grundlegende Sicherheitsstufe für die Nutzeranmeldung verfügen, die standardmäßig aktiviert ist. Sie können Sicherheitsstandards für MFA mit Richtlinien für den bedingten Zugriff oder für einzelne Konten deaktivieren.

Weitere Informationen finden Sie in der Übersicht der Sicherheitsstandards.

Richtlinien für bedingten Zugriff

Richtlinien für den bedingten Zugriff sind eine Reihe von Regeln, die die Bedingungen angeben, unter denen Anmeldungen ausgewertet werden und der Zugriff gewährt wird. Sie können beispielsweise eine Richtlinie für den bedingten Zugriff erstellen, in der Folgendes angegeben ist:

- Entspricht die Bezeichnung eines Benutzerkontos dem Namen eines Mitglieds einer Gruppe von Benutzern, denen Exchange-, Benutzer-, Kennwort- sowie Sicherheits-, SharePoint-, Exchange-Administrator-, SharePoint-Administrator- oder globale Administratorrollen zugewiesen sind, ist eine mehrstufige Authentifizierung (MFA) erforderlich, bevor der Zugriff genehmigt wird.

Mit dieser Richtlinie können Sie MFA basierend auf der Gruppenmitgliedschaft anfordern, anstatt zu versuchen, einzelne Benutzerkonten für MFA zu konfigurieren, wenn ihnen diese Administratorrollen zugewiesen oder nicht zugewiesen werden.

Sie können auch Richtlinien für bedingten Zugriff für erweiterte Funktionen verwenden, z. B. die Anforderung, dass die Anmeldung über ein kompatibles Gerät erfolgt, z. B. von Ihrem Laptop, auf dem Windows 11 ausgeführt wird.

Bedingter Zugriff erfordert Microsoft Entra ID P1-Lizenzen, die in Microsoft 365 E3 und E5 enthalten sind.

Weitere Informationen finden Sie in der Übersicht über den bedingten Zugriff.

Diese Methoden zusammen verwenden

Denken Sie dabei an Folgendes:

- Sie können keine Sicherheitsstandards aktivieren, wenn Richtlinien für bedingten Zugriff aktiviert sind.

- Sie können keine Richtlinien für bedingten Zugriff aktivieren, wenn Sicherheitsstandards aktiviert sind.

Wenn die Sicherheitsstandards aktiviert sind, werden alle neuen Nutzer zur MFA-Registrierung und zur Verwendung der Microsoft Authenticator-App aufgefordert.

Diese Tabelle zeigt die Ergebnisse der Aktivierung von MFA mit Sicherheitsstandards und Richtlinien für bedingten Zugriff.

| Methode | Aktiviert | Deaktiviert | Zusätzliche Authentifizierungsmethode |

|---|---|---|---|

| Sicherheitsstandards | Richtlinien für bedingten Zugriff können nicht verwendet werden | Richtlinien für den bedingten Zugriff können verwendet werden | Microsoft Authenticator-App |

| Richtlinien für bedingten Zugriff | Wenn aktiviert sind, können Sie keine Sicherheitsstandards aktivieren. | Wenn alle deaktiviert sind, können Sie die Sicherheitsstandards aktivieren | Werden vom Benutzer während der MFA-Registrierung festgelegt |

Zero Trust-Identität und Gerätezugriffskonfigurationen

Zero Trust Identitäts- und Gerätezugriffseinstellungen und -richtlinien sind empfohlene Voraussetzungsfeatures und deren Einstellungen in Kombination mit bedingtem Zugriff, Intune und Microsoft Entra ID Protection Richtlinien, die bestimmen, ob und unter welchen Bedingungen eine bestimmte Zugriffsanforderung gewährt werden soll. Diese Ermittlung basiert auf dem Benutzerkonto der Anmeldung, dem verwendeten Gerät, der vom Benutzer für die Anmeldung verwendeten App, dem Ort, an dem die Zugriffsanforderung erfolgt sowie einer Bewertung des Risikos der Anforderung. Diese Funktion trägt dazu bei, sicherzustellen, dass nur autorisierte Benutzer und Geräte auf Ihre kritischen Ressourcen zugreifen können.

Hinweis

Microsoft Entra ID Protection erfordert Microsoft Entra ID P2-Lizenzen, die in Microsoft 365 E5 enthalten sind.

Identitäts- und Gerätezugriffsrichtlinien sind für die Verwendung auf drei Ebenen definiert:

- Der grundlegende Schutz bietet ein Mindestmaß an Sicherheit für Ihre Identitäten und Geräte, die auf Ihre Apps und Daten zugreifen.

- Der Schutz vertraulicher Daten bietet zusätzliche Sicherheit für bestimmte Daten. Identitäten und Geräte müssen höheren Sicherheits- und Geräteintegritätsanforderungen entsprechen.

- Der Schutz für Umgebungen mit strengen Datensicherheitsbestimmungen ist für in der Regel kleine Mengen von Daten bestimmt, die streng vertraulich sind, Geschäftsgeheimnisse enthalten oder Datenschutzbestimmungen unterliegen. Identitäten und Geräte müssen viel höheren Sicherheits- und Geräteintegritätsanforderungen entsprechen.

Diese Ebenen und die entsprechenden Konfigurationen bieten einheitliche Schutzniveaus für Ihre Daten, Identitäten und Geräte.

Microsoft empfiehlt dringend, Richtlinien für Zero Trust-Identität und Gerätezugriff in Ihrer Organisation zu konfigurieren und bereitzustellen, einschließlich spezifischer Einstellungen für Microsoft Teams, Exchange Online und SharePoint. Weitere Informationen finden Sie unter Konfigurationen für Richtlinien für Zero Trust-Identität und Gerätezugriff.

Microsoft Entra ID Protection

In diesem Abschnitt erfahren Sie, wie Sie Richtlinien konfigurieren, die vor der Kompromittierung von Anmeldeinformationen schützen, bei denen ein Angreifer den Kontonamen und das Kennwort eines Benutzers bestimmt, um Zugriff auf die Clouddienste und Daten eines organization zu erhalten. Microsoft Entra ID Protection bietet eine Reihe von Möglichkeiten, um einen Angreifer daran zu hindern, die Anmeldeinformationen eines Benutzerkontos zu kompromittieren.

Mit Microsoft Entra ID Protection haben Sie folgende Möglichkeiten:

| Funktion | Beschreibung |

|---|---|

| Ermitteln und Beheben potenzieller Sicherheitsrisiken in den Identitäten Ihrer organization | Microsoft Entra ID verwendet maschinelles Lernen, um Anomalien und verdächtige Aktivitäten wie Anmeldungen und Aktivitäten nach der Anmeldung zu erkennen. Mithilfe dieser Daten generiert Microsoft Entra ID Protection Berichte und Warnungen, die Ihnen helfen, die Probleme zu bewerten und Maßnahmen zu ergreifen. |

| Erkennen verdächtiger Aktionen im Zusammenhang mit den Identitäten Ihres organization und automatisches Reagieren darauf | Sie können risikobasierte Richtlinien konfigurieren, die automatisch auf erkannte Probleme reagieren, wenn eine angegebene Risikostufe erreicht wurde. Diese Richtlinien können zusätzlich zu anderen Kontrollen für bedingten Zugriff, die von Microsoft Entra ID und Microsoft Intune bereitgestellt werden, den Zugriff automatisch blockieren oder Korrekturmaßnahmen ergreifen, einschließlich Kennwortzurücksetzungen und erfordern Microsoft Entra mehrstufige Authentifizierung für nachfolgende Anmeldungen. |

| Untersuchen verdächtiger Vorfälle und Beseitigen mit Verwaltungsaufgaben | Sie können Risikoereignisse anhand von Informationen zum Sicherheitsvorfall untersuchen. Grundlegende Workflows sind verfügbar, um Untersuchungen nachzuverfolgen und Korrekturaktionen wie Kennwortzurücksetzungen zu initiieren. |

Weitere Informationen finden Sie unter Microsoft Entra ID Protection.

Sehen Sie sich die Schritte zum Aktivieren von Microsoft Entra ID Protection an.

Technische Administratorressourcen für mehrstufige Authentifizierung (MFA) und sichere Anmeldungen

- MFA für Microsoft 365

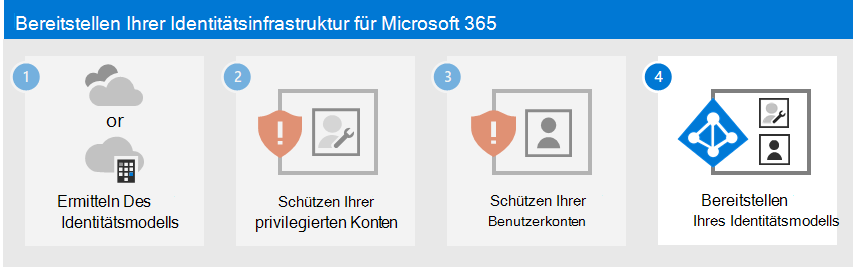

- Bereitstellen der Identität für Microsoft 365

- Schulungsvideos für die Azure Academy Microsoft Entra ID

- Konfigurieren der Registrierungsrichtlinie für Microsoft Entra mehrstufige Authentifizierung

- Konfigurationen für den Identitäts- und Gerätezugriff

Nächster Schritt

Fahren Sie mit Schritt 4 fort, um die Identitätsinfrastruktur basierend auf dem ausgewählten Identitätsmodell bereitzustellen: