Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Anmerkung

In diesem Leitfaden werden Beispielnamen und Werte aus einem Unternehmen namens Contoso verwendet. Ersetzen Sie diese durch Ihre eigenen. Zum Beispiel:

- MIM-Dienst- und Portalservername – mim.contoso.com

- SQL Server-Name – contosoagl.contoso.com

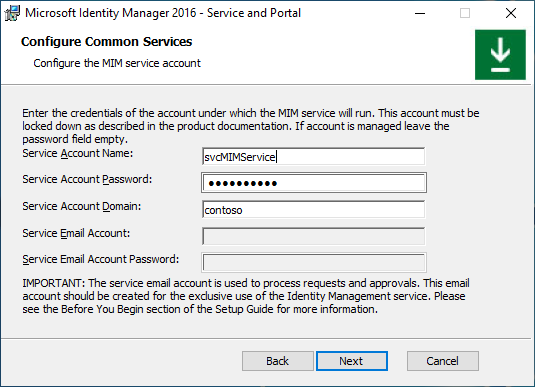

- Dienstkontoname - svcMIMService

- Name der Domäne – contoso

- Kennwort - Pass@word1

Bevor Sie beginnen

- Dieses Handbuch ist für die Installation des MIM-Diensts in Organisationen gedacht, die für Microsoft Entra ID P1 oder P2 lizenziert sind. Wenn Ihre Organisation nicht über die Microsoft Entra-ID P1 oder P2 verfügt oder nicht die Microsoft Entra-ID verwendet, müssen Sie stattdessen das -Installationshandbuch für die Volumenlizenz-Edition von MIMbefolgen.

- Stellen Sie sicher, dass Sie über Microsoft Entra-Benutzeranmeldeinformationen mit ausreichenden Berechtigungen verfügen, um zu überprüfen, ob Ihr Mandantenabonnement Microsoft Entra ID P1 oder P2 enthält, und um App-Registrierungen erstellen zu können.

- Wenn Sie die Office 365-Anwendungskontextauthentifizierung verwenden möchten, müssen Sie ein Skript ausführen, um die MIM-Dienstanwendung in der Microsoft Entra-ID zu registrieren und dem MIM-Dienst Berechtigungen für den Zugriff auf ein MIM-Dienstpostfach in Office 365 zu erteilen. Speichern Sie die Skriptausgabe, da Sie die resultierende Anwendungs-ID und den geheimen Schlüssel später während der Installation benötigen.

Bereitstellungsoptionen

Die Auswahlmöglichkeiten bei der Bereitstellung hängen von zwei Kriterien ab:

- Gibt an, ob der MIM-Dienst als normales Windows-Dienstkonto oder als gruppenverwaltetes Dienstkonto (gMSA) ausgeführt wird.

- Gibt an, ob der MIM-Dienst E-Mails über einen Exchange Server, Office 365 oder einen SMTP-Server sendet.

Verfügbare Bereitstellungsoptionen:

- Option A: Reguläres Dienstkonto + Exchange Server

- Option B: Reguläres Dienstkonto + Office 365-Standardauthentifizierung

- Option C: Reguläres Dienstkonto + Office 365-Anwendungskontextauthentifizierung

- Option D: Reguläres Dienstkonto + SMTP

- Option E: Reguläres Dienstkonto + kein E-Mail-Server

- Option F: Gruppenverwaltetes Dienstkonto + Exchange Server

- Option G: Gruppenverwaltetes Dienstkonto + Office 365-Standardauthentifizierung

- Option H: Gruppenverwaltetes Dienstkonto + Office 365-Anwendungskontextauthentifizierung

- Option I: Gruppenverwaltetes Dienstkonto + kein E-Mail-Server

Anmerkung

Die SMTP-Serveroption funktioniert nur mit regulären Dienstkonten und der integrierten Windows-Authentifizierung und lässt die Verwendung des Outlook-Add-Ins nicht für Genehmigungen zu.

Vorbereiten der Office 365-Anwendungskontextauthentifizierung

Ab Build 4.6.421.0 unterstützt der MIM-Dienst neben der Standardauthentifizierung die Anwendungskontextauthentifizierung für Office 365-Postfächer. Das Ende der Unterstützung für die Standardauthentifizierung wurde am 20. September 2019 angekündigt, daher wird empfohlen, die Anwendungskontextauthentifizierung zum Senden von Benachrichtigungen und zum Sammeln von Genehmigungsantworten zu verwenden.

Für das Anwendungskontextauthentifizierungsszenario müssen Sie eine Anwendung in der Microsoft Entra-ID registrieren, einen geheimen Clientschlüssel erstellen, der anstelle eines Kennworts verwendet werden soll, und dieser Anwendung die Berechtigung zum Zugriff auf das MIM-Dienstpostfach erteilen. Der MIM-Dienst verwendet diese Anwendungs-ID und diesen geheimen Schlüssel, um auf sein Postfach in Office 365 zuzugreifen. Sie können Ihre Anwendung entweder mithilfe eines Skripts (empfohlen) oder manuell in Microsoft Entra ID registrieren.

Registrieren der Anwendung mithilfe des Microsoft Entra Admin Centers

Melden Sie sich am Microsoft Entra Admin Center mit der Rolle Globaler Administrator an.

Navigieren Sie zu Microsoft Entra-Blade und kopieren Sie Ihre Mandanten-ID aus dem Abschnitt Übersicht und speichern Sie sie.

Navigieren Sie zum Abschnitt App-Registrierungen und klicken Sie auf die Schaltfläche Neue Registrierung.

Geben Sie Ihrer Anwendung einen Namen, zum Beispiel MIM Dienst Mailbox Client-Zugriff, und klicken Sie auf Registrieren.

Nachdem Ihre Anwendung registriert ist, kopieren Sie den Wert Anwendungs-(Client-)ID und speichern ihn.

Navigieren Sie zum Abschnitt API-Berechtigungen und widerrufen Sie die Berechtigung User.Read, indem Sie auf die drei Punkte rechts neben dem Namen der Berechtigung klicken und Berechtigung entfernen wählen. Bestätigen Sie, dass Sie diese Berechtigung entfernen möchten.

Klicken Sie auf die Schaltfläche Berechtigung hinzufügen. Wechseln Sie zu APIs, die meine Organisation verwendet und geben Sie Office ein. Wählen Sie den Typ Office 365 Exchange Online und Anwendungsberechtigungen. Geben Sie Vollständig ein und wählen Sie full_access_as_app. Klicken Sie auf die Schaltfläche Zugriffsberechtigungen hinzufügen.

Sie werden sehen, dass die Berechtigung hinzugefügt wurde und dass die Administratoreinwilligung nicht erteilt ist. Klicken Sie auf die Schaltfläche Administratoreinwilligung erteilen neben der Schaltfläche Berechtigung hinzufügen.

Navigieren Sie zu Zertifikate und Secrets und wählen Sie Neues Client-Secret. Wenn Sie eine Ablaufzeit für den geheimen Schlüssel auswählen, müssen Sie den MIM-Dienst näher am Ablaufdatum neu konfigurieren, um einen anderen geheimen Schlüssel zu verwenden. Wenn Sie nicht planen, Anwendungs-Secrets zu rotieren, wählen Sie Niemals. Geben Sie Ihrem Secret einen Namen, zum Beispiel MIM-Dienst und klicken Sie auf die Schaltfläche Hinzufügen. Der Wert des Secrets wird auf dem Bildschirm des Portals angezeigt. Kopieren Sie diesen Wert (keine geheime ID), und speichern Sie ihn.

Da Sie nun die vom Installer geforderte Mandant-ID, Anwendungs-ID und das Anwendungs-Secret haben, können Sie mit der Installation des MIM-Dienstes und des Portals fortfahren. Darüber hinaus möchten Sie vielleicht den Zugriff Ihrer neu registrierten Anwendung auf das Postfach des MIM-Dienstes beschränken (full_access_as_app gewährt Zugriff auf alle Postfächer in Ihrer Organisation). Dazu müssen Sie eine Anwendungszugriffsrichtlinieerstellen. Folgen Sie dieser Anleitung, um den Zugriff Ihrer Anwendung nur auf das Postfach des MIM-Dienstes zu beschränken. Sie müssen eine Verteiler- oder E-Mail-aktivierte Sicherheitsgruppe erstellen und Ihr MIM-Dienstpostfach zu dieser Gruppe hinzufügen. Führen Sie dann einen PowerShell-Befehl aus, und geben Sie Ihre Exchange Online-Administratoranmeldeinformationen an:

New-ApplicationAccessPolicy ` -AccessRight RestrictAccess ` -AppId "<your application ID from step 5>" ` -PolicyScopeGroupId <your group email> ` -Description "Restrict MIM Service app to members of this group"

Registrieren der Anwendung mithilfe eines PowerShell-Skripts

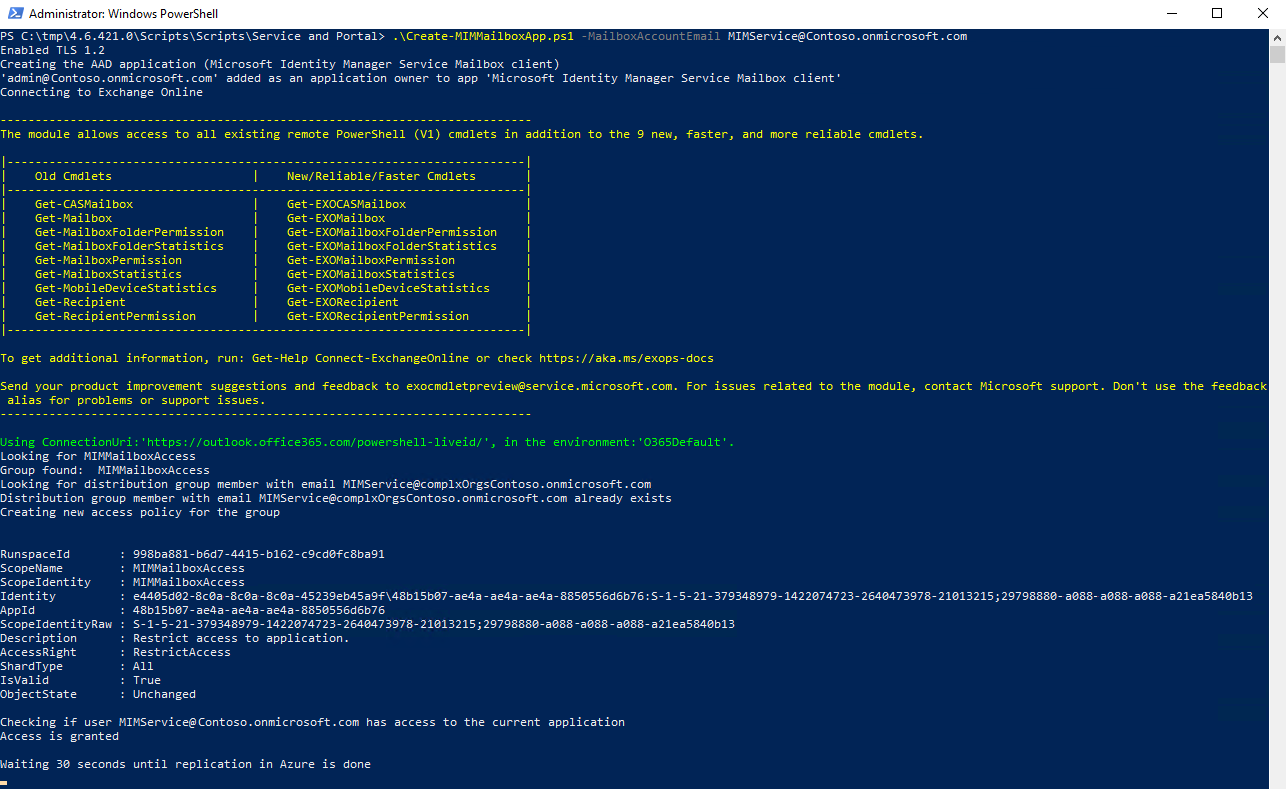

Das Skript Create-MIMMailboxApp.ps1 finden Sie entweder in Scripts.zip/Scripts/Service and Portal oder in Service and Portal.zip\Service and Portal\Program Files\Microsoft Forefront Identity Manager\2010\Service\Scripts.

Sofern Ihr MIM-Dienstpostfach nicht in einer nationalen oder staatlichen Cloud gehostet wird, ist der einzige Parameter, den Sie an das Skript übergeben müssen, die MIM-Dienst-E-Mail, zum Beispiel MIMService@contoso.onmicrosoft.com.

Starten Sie in einem PowerShell-Fenster Create-MIMMailboxApp.ps1 mit dem Parameter -MailboxAccountEmail <email> und geben Sie die E-Mail-Adresse des MIM-Dienstes an.

./Create-MIMMailboxApp.ps1 -MailboxAccountEmail <MIM Service email>

Wenn Sie nach Anmeldeinformationen gefragt werden, geben Sie Ihre Anmeldeinformationen des globalen Microsoft Entra-Administrators an, um eine Anwendung in Azure zu registrieren.

Nachdem die Anwendung registriert wurde, fordert ein weiteres Popup die Anmeldeinformationen des Exchange Online-Administrators auf, um eine Anwendungszugriffsrichtlinie zu erstellen.

Nach erfolgreicher Anwendungsregistrierung sollte die Skriptausgabe wie folgt aussehen:

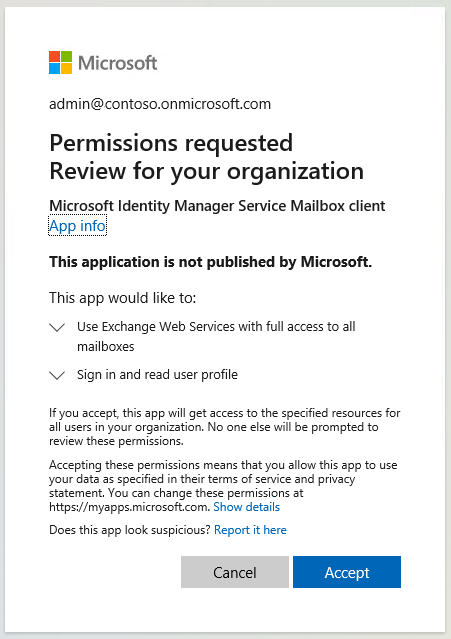

Nach der Registrierung der Anwendung gibt es eine Verzögerung von 30 Sekunden, und ein Browserfenster wird geöffnet, um Replikationsprobleme zu vermeiden. Geben Sie Ihre Microsoft Entra-Mandantenadministratoranmeldeinformationen an, und akzeptieren Sie eine Anforderung, Ihrer Anwendung Zugriff auf das MIM-Dienstpostfach zu gewähren. Das Popupfenster sollte wie folgt aussehen:

Abbildung

Nachdem Sie auf die Schaltfläche "Annehmen" geklickt haben, werden Sie zum Microsoft 365 Admin Center umgeleitet. Sie können das Browserfenster schließen und die Skriptausgabe überprüfen.

Kopieren Sie die Werte "ApplicationId", "TenantId" und "ClientSecret", da sie vom MIM-Dienst- und Portalinstallationsprogramm benötigt werden.

Bereitstellen des MIM-Dienstes und des Portals

Allgemeine Bereitstellungsschritte

Erstellen Sie ein temporäres Verzeichnis, um installationsprotokolle beizubehalten, z. B. c:\miminstall.

Starten Sie die erweiterte Eingabeaufforderung, navigieren Sie zum Ordner mit den Binärdateien des Installers für den MIM-Dienst und führen Sie ihn aus:

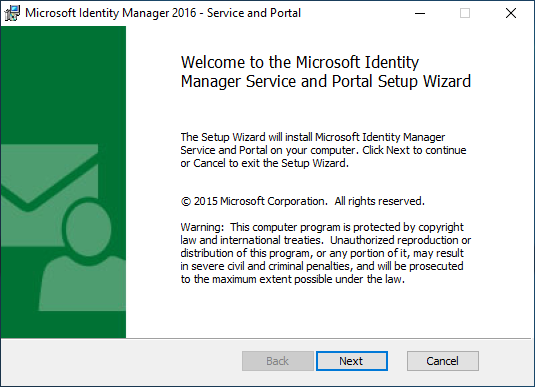

msiexec /i "Service and Portal.msi" /lvxi* c:\miminstall\log.txtKlicken Sie auf der Willkommensseite auf Weiter.

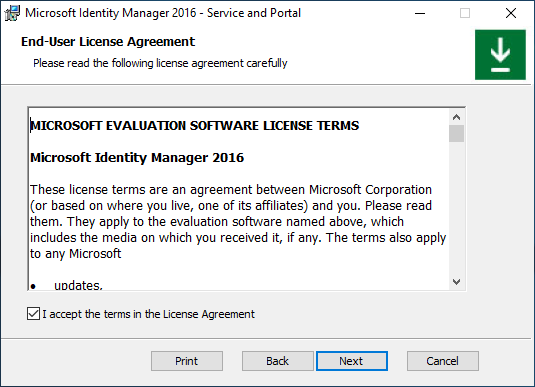

Lesen Sie den Endbenutzer-Lizenzvertrag und klicken Sie auf Weiter, wenn Sie die Lizenzbedingungen akzeptieren.

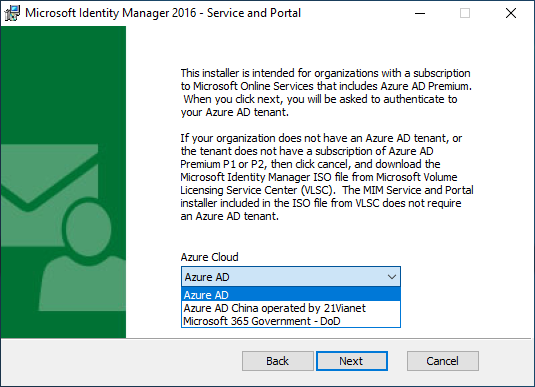

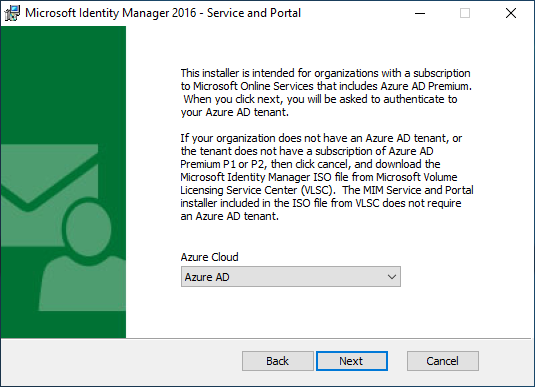

Nationale Clouds sind isolierte Instanzen von Azure. Wählen Sie aus, in welcher Azure Cloud Instanz Ihr Mandant gehostet wird und klicken Sie auf Weiter.

Organisationen, die keine nationale oder Regierungscloud verwenden, sollten die globale Instanz Microsoft Entra ID auswählen.

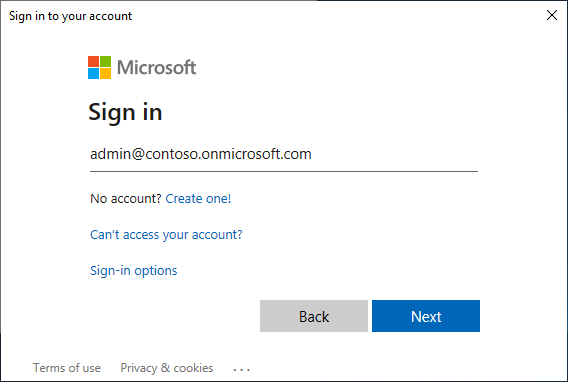

Nachdem Sie die entsprechende Cloud ausgewählt haben, werden Sie vom Installer aufgefordert, sich bei diesem Mandanten zu authentifizieren. Geben Sie im Popup-Fenster die Microsoft Entra-Anmeldeinformationen eines Benutzers in diesem Mandant an, um Ihr Abonnement zu bestätigen. Geben Sie Ihren Microsoft Entra-Benutzernamen ein und klicken Sie auf Weiter.

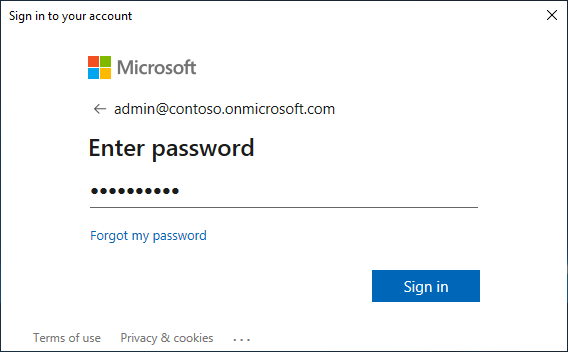

Geben Sie Ihr Kennwort ein, und klicken Sie auf Anmelden.

Wenn der Installer nicht in der Lage ist, ein Abonnement für Microsoft Entra ID P1 oder ein anderes Abonnement, das Microsoft Entra ID P1 oder P2 enthält, zu finden, wird eine Fehlermeldung angezeigt. Vergewissern Sie sich, dass der Benutzername für den richtigen Mandanten ist, und sehen Sie sich die Protokolldatei des Installers an, um weitere Informationen zu erhalten.

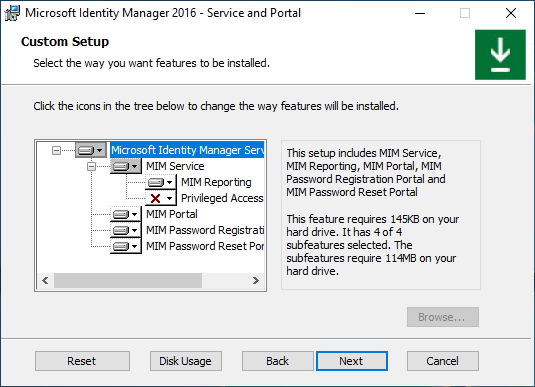

Sobald die Lizenzprüfung abgeschlossen ist, wählen Sie die zu installierenden MIM-Dienst- und Portal-Komponenten aus und klicken auf Weiter.

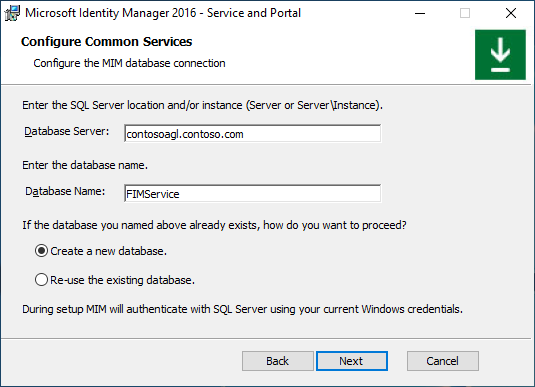

Geben Sie den SQL Server- und Datenbanknamen an. Wählen Sie aus, ob Sie die vorhandene Datenbank wiederverwenden möchten, wenn Sie ein Upgrade von früheren MIM-Versionen durchführen. Wenn Sie mit einem SQL Failover-Cluster oder einem Always-On Verfügbarkeitsgruppen-Listener installieren, geben Sie einen Cluster- oder Listener-Namen an. Klicken Sie auf Weiter.

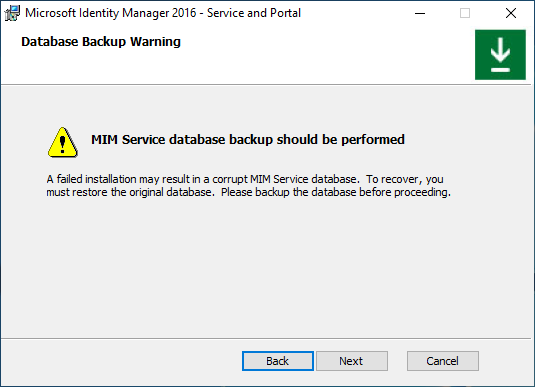

Wenn MIM mithilfe einer vorhandenen Datenbank installiert wird, wird eine Warnung angezeigt. Klicken Sie auf Weiter.

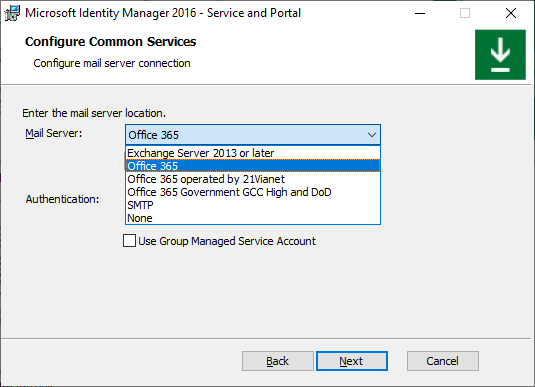

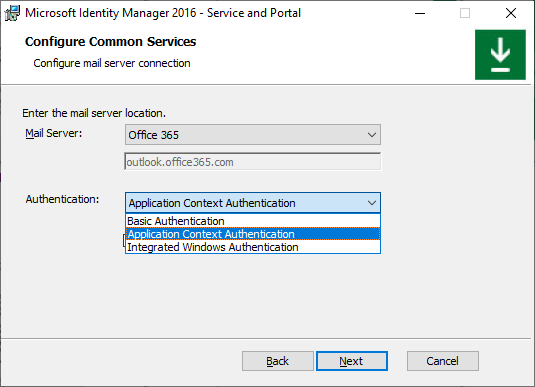

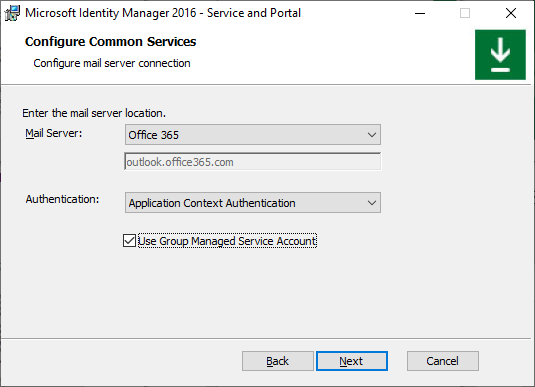

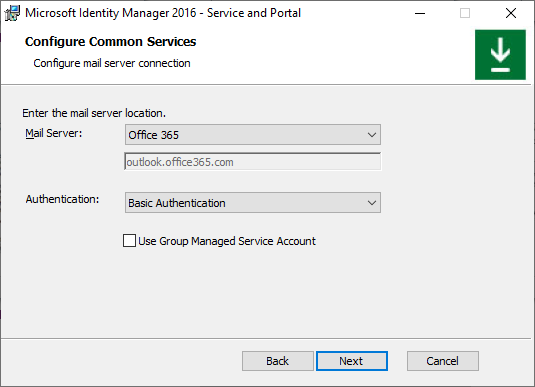

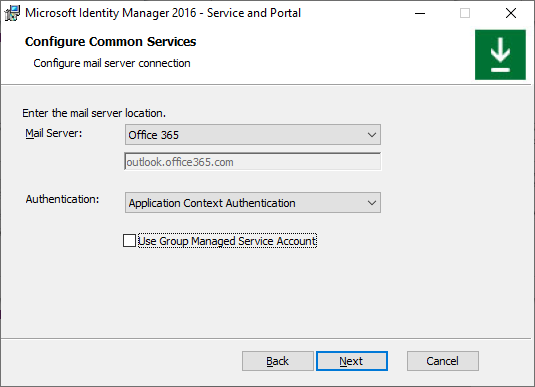

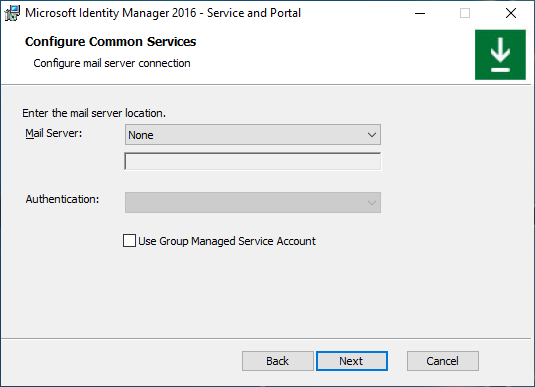

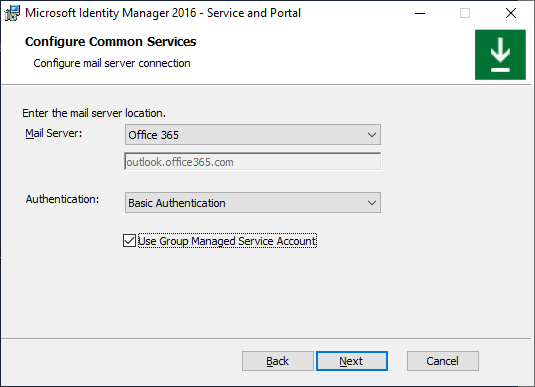

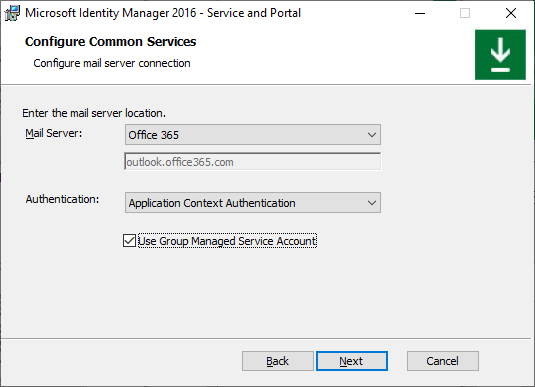

Wählen Sie eine Kombination aus E-Mail-Servertyp und Authentifizierungsmethode (Optionen A-I, siehe unten)

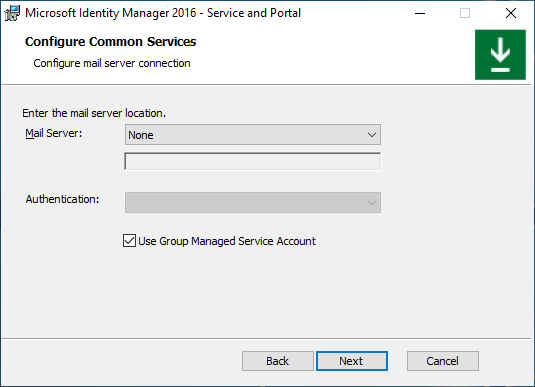

Wenn Sie den MIM-Dienst mit dem Dienstkonto Group-Managed installieren, aktivieren Sie das entsprechende Kontrollkästchen, andernfalls lassen Sie das Kontrollkästchen deaktiviert. Klicken Sie auf Weiter.

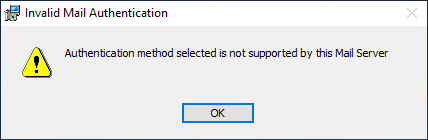

Wenn Sie eine inkompatible Kombination aus E-Mail-Servertyp und Authentifizierungsmethode auswählen, wird nach dem Klicken auf "Weiter" ein Popupfehler angezeigt.

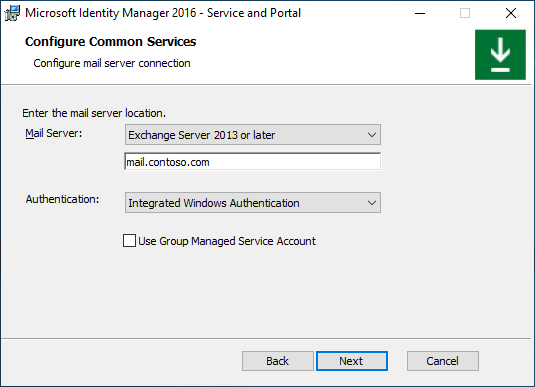

Option A. Reguläres Dienstkonto + Exchange Server

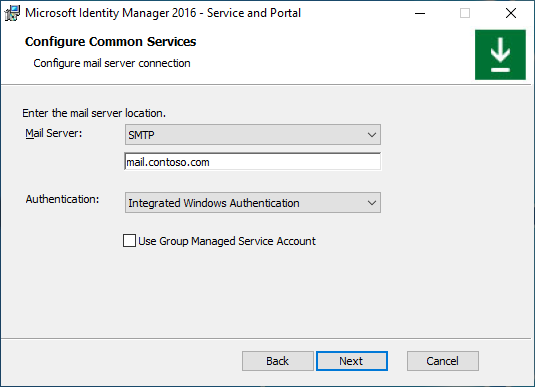

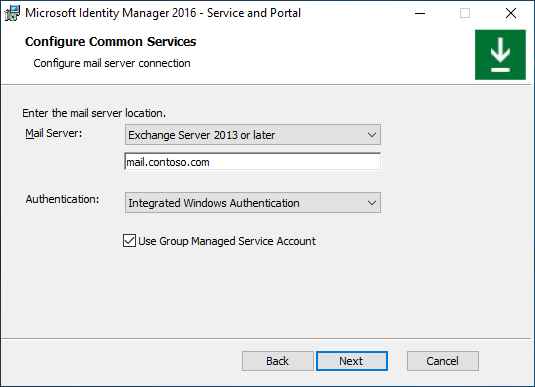

Auf der Seite Gemeinsame Dienste konfigurieren wählen Sie Exchange Server 2013 oder höher und Integrierte Windows-Authentifizierung. Geben Sie Ihren Exchange-Server-Hostnamen ein. Lassen Sie das Kontrollkästchen Gruppenverwaltetes Dienstkonto verwenden unmarkiert. Klicken Sie auf Weiter.

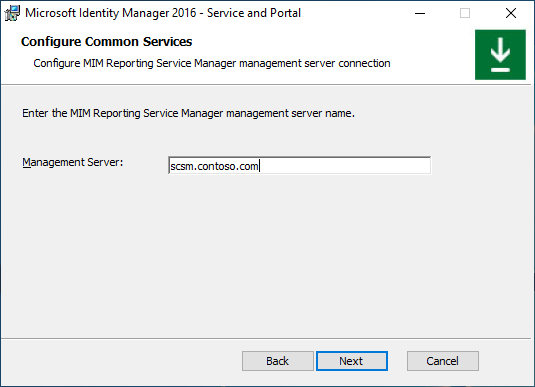

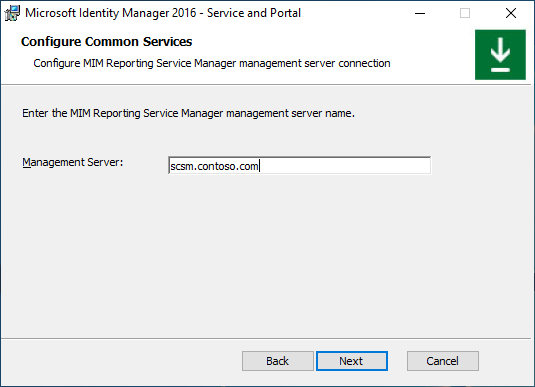

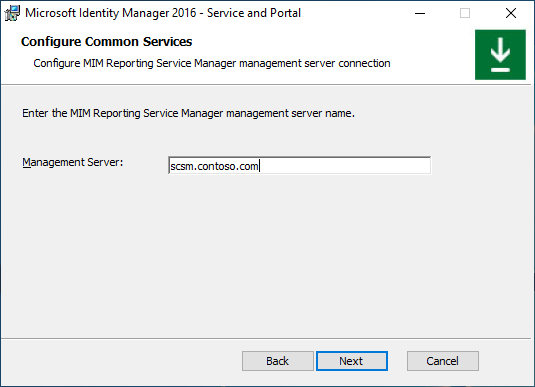

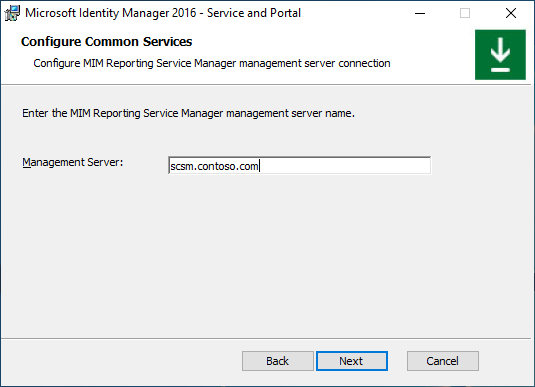

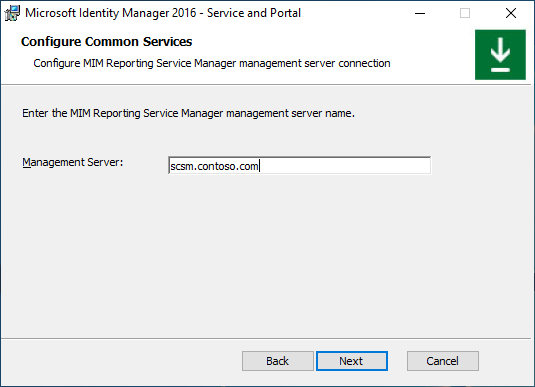

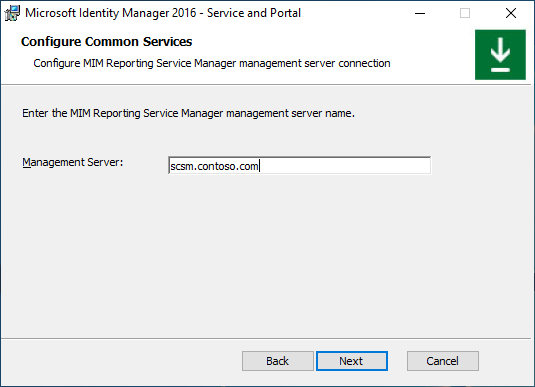

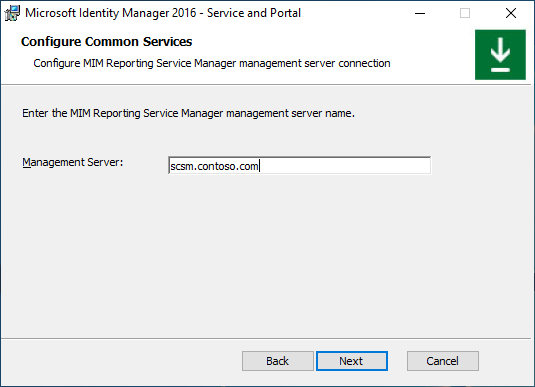

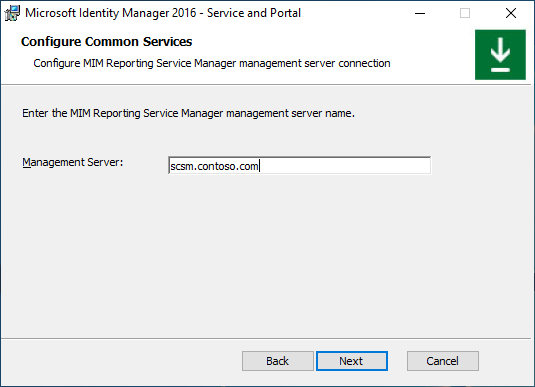

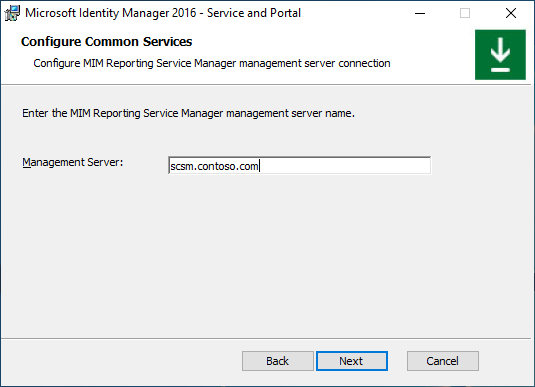

Wenn Sie die Komponente MIM Reporting installieren, geben Sie den Namen des Managementservers von System Center Service Manager ein und klicken Sie auf Weiter.

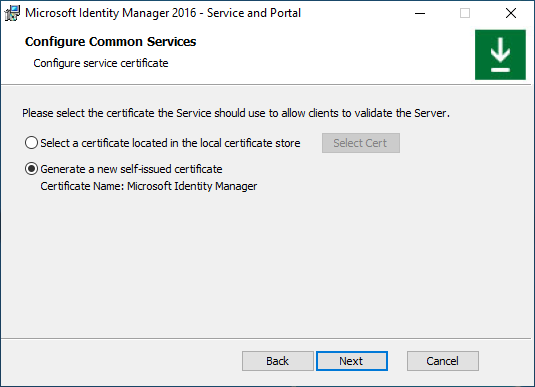

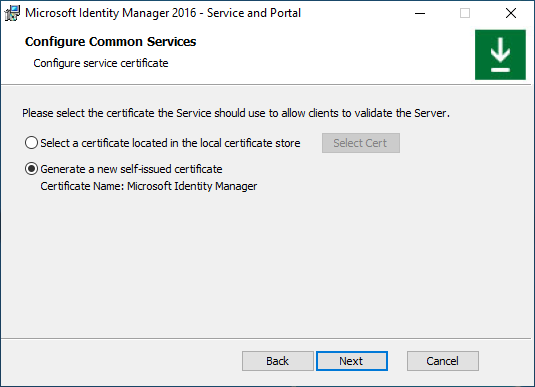

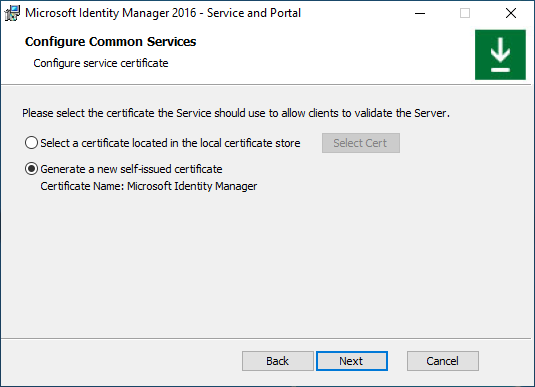

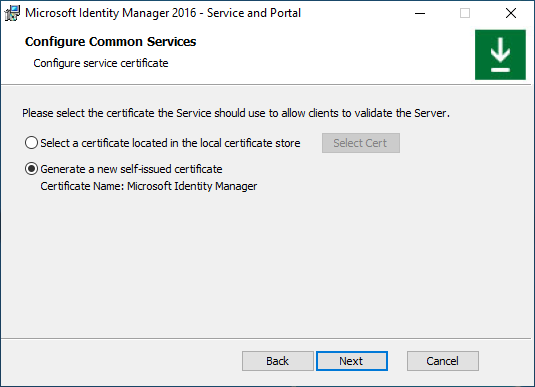

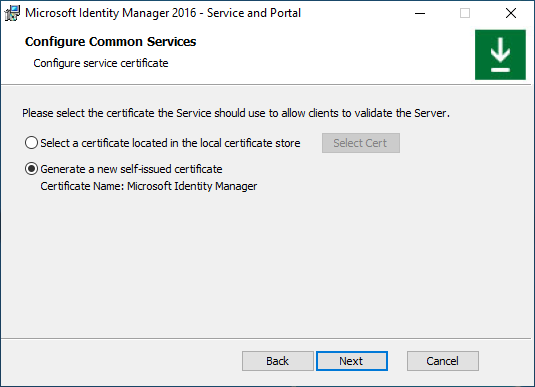

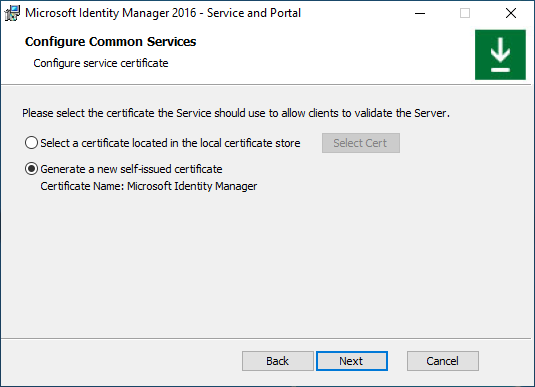

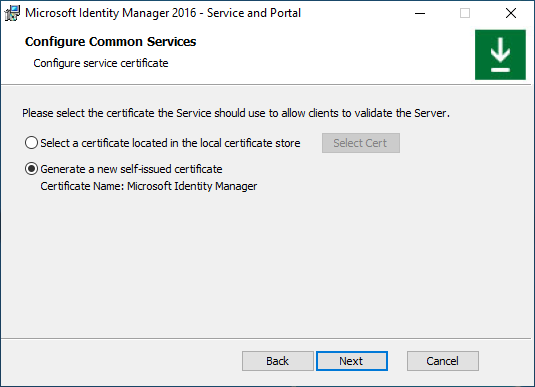

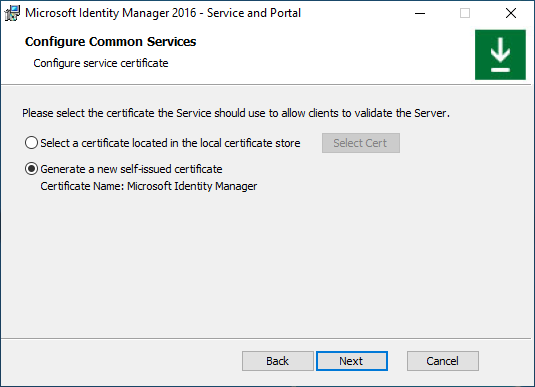

Wenn Sie die MIM-Berichterstellungskomponente nur in einer TLS 1.2-Umgebung mit System Center Service Manager 2019 installieren, wählen Sie ein Zertifikat, das vom SCSM-Server mit dem MIM-Serverhostnamen im Betreff des Zertifikats als vertrauenswürdig angesehen wird; andernfalls wählen Sie, ein neues selbstsigniertes Zertifikat zu erstellen. Klicken Sie auf Weiter.

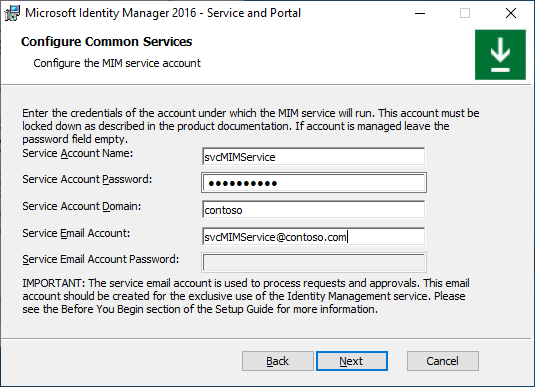

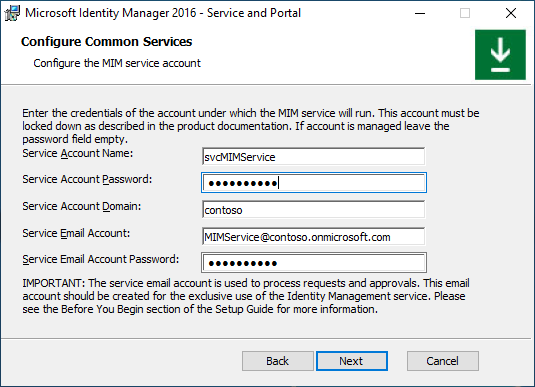

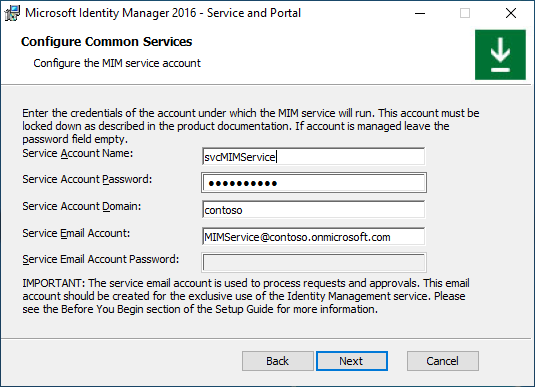

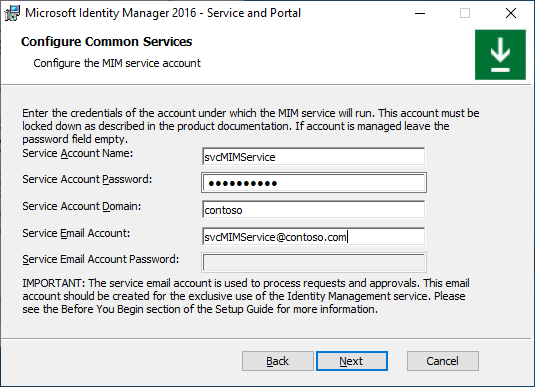

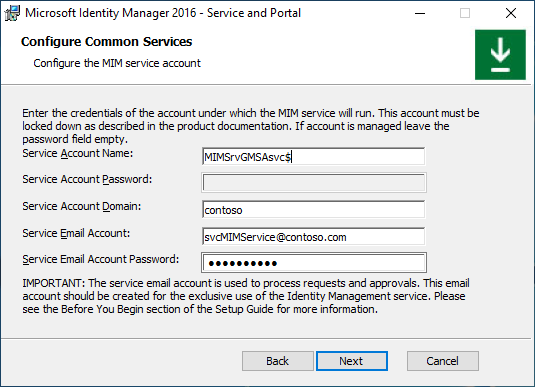

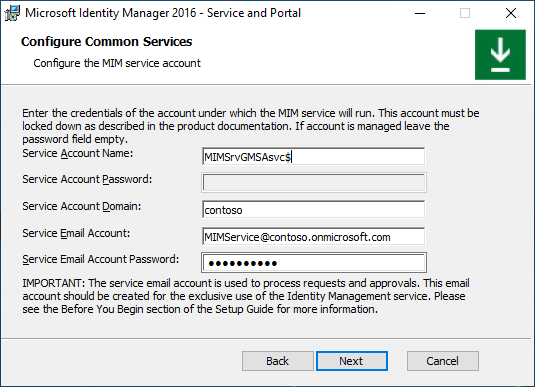

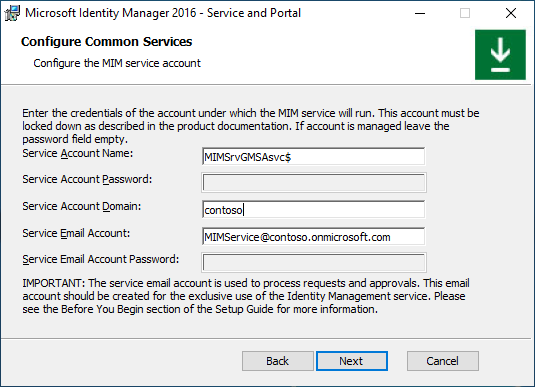

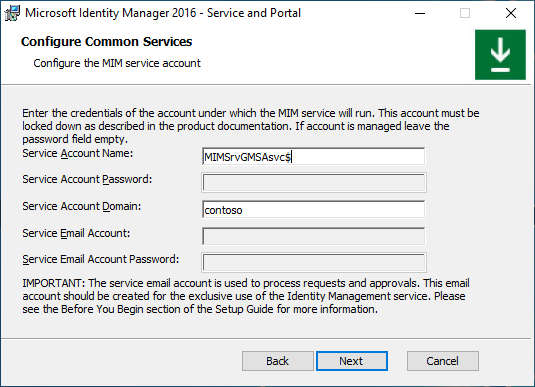

Geben Sie den NAMEN und das Kennwort des MIM-Dienstkontos, den Domänennamen und die SMTP-Adresse des MIM-Dienstpostfachs ein. Klicken Sie auf Weiter.

Option B. Reguläres Dienstkonto + Office 365-Standardauthentifizierung

Auf der Seite Gemeinsame Dienste konfigurieren wählen Sie Office 365-Maildienst und Basisauthentifizierung. Lassen Sie das Kontrollkästchen Gruppenverwaltetes Dienstkonto verwenden unmarkiert. Klicken Sie auf Weiter.

Wenn Sie die Komponente MIM Reporting installieren, geben Sie den Namen des Managementservers von System Center Service Manager ein und klicken Sie auf Weiter.

Wenn Sie die MIM-Berichterstellungskomponente nur in einer TLS 1.2-Umgebung mit System Center Service Manager 2019 installieren, wählen Sie ein Zertifikat, dem der SCSM-Server vertraut und das den MIM-Serverhostnamen im Feld des Zertifikats enthält, andernfalls wählen Sie, ein neues selbstsigniertes Zertifikat zu generieren. Klicken Sie auf Weiter.

Geben Sie den Namen und das Kennwort des MIM-Dienstkontos, den Domänennamen, die SMTP-Adresse des Office 365-Postfachs des MIM-Dienstes und das Microsoft Entra-Kennwort des MIM-Dienstes ein. Klicken Sie auf Weiter.

Option C. Reguläres Dienstkonto + Office 365-Anwendungskontextauthentifizierung

Auf der Seite Gemeinsame Dienste konfigurieren wählen Sie Office 365-Maildienst und Anwendungskontext-Authentifizierung. Lassen Sie das Kontrollkästchen Gruppenverwaltetes Dienstkonto verwenden unmarkiert. Klicken Sie auf Weiter.

Wenn Sie die Komponente MIM Reporting installieren, geben Sie den Namen des Managementservers von System Center Service Manager ein und klicken Sie auf Weiter.

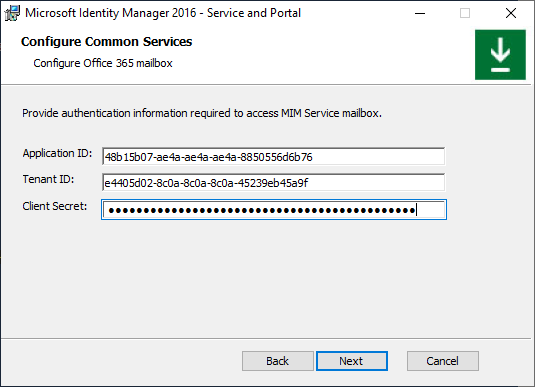

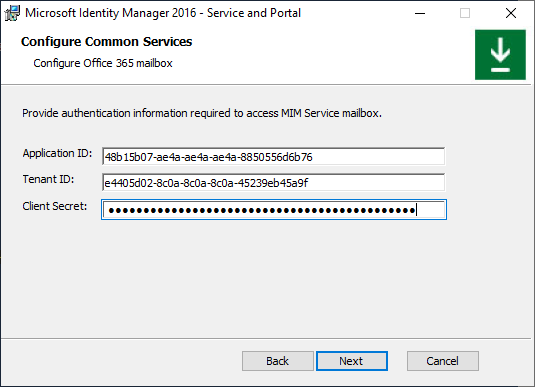

Geben Sie die Microsoft Entra-Anwendungs-ID, die Mandant-ID und das Client-Secret an, die zuvor durch ein Skript generiert wurden. Klicken Sie auf Weiter.

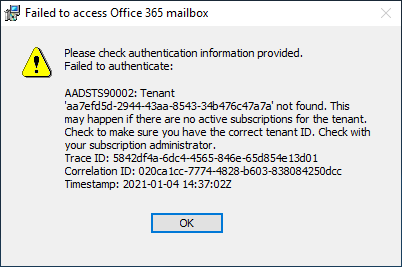

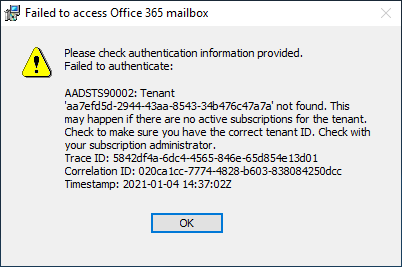

Wenn der Installer die Anwendungs-ID oder die Mandant-ID nicht validieren kann, erscheint eine Fehlermeldung:

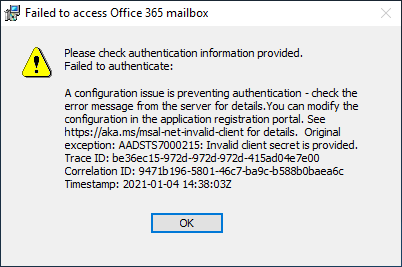

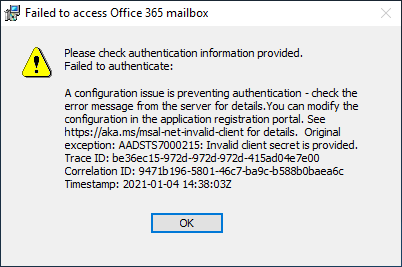

Wenn das Installationsprogramm nicht auf das MIM-Dienstpostfach zugreifen kann, wird ein weiterer Fehler angezeigt:

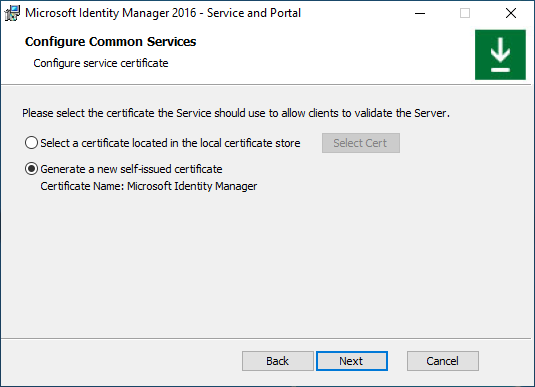

Wenn Sie die Komponente MIM Reporting nur in einer TLS 1.2-Umgebung mit System Center Service Manager 2019 installieren, wählen Sie ein Zertifikat, dem der SCSM-Server vertraut und das den Hostnamen des MIM-Servers im Betreff des Zertifikats enthält. Andernfalls generieren Sie ein neues selbstsigniertes Zertifikat. Klicken Sie auf Weiter.

Geben Sie den Namen und das Kennwort des MIM-Dienstkontos, den Domänennamen und die SMTP-Adresse des Office 365-Postfachs des MIM-Diensts ein. Klicken Sie auf Weiter.

Option D. Reguläres Dienstkonto + SMTP-Server

Auf der Seite Gemeinsame Dienste konfigurieren wählen Sie SMTP und Integrierte Windows-Authentifizierung. Geben Sie den HOSTNAMEn des SMTP-Servers ein. Lassen Sie das Kontrollkästchen Gruppenverwaltetes Dienstkonto verwenden unmarkiert. Klicken Sie auf Weiter.

Wenn Sie die Komponente MIM Reporting installieren, geben Sie den Namen des Managementservers von System Center Service Manager ein und klicken Sie auf Weiter.

Wenn Sie die MIM-Berichterstellungskomponente in einer reinen TLS 1.2-Umgebung mit System Center Service Manager 2019 installieren, wählen Sie ein Zertifikat aus, das vom SCSM-Server mit dem MIM-Server-Hostnamen im Betreff des Zertifikats vertrauenswürdig ist, andernfalls wählen Sie, ein neues selbstsigniertes Zertifikat zu erstellen. Klicken Sie auf Weiter.

Geben Sie den NAMEN und das Kennwort des MIM-Dienstkontos, den Domänennamen und die SMTP-Adresse des MIM-Diensts ein. Klicken Sie auf Weiter.

Option E. Reguläres Dienstkonto + kein E-Mail-Server

Wählen Sie auf der Seite Gemeinsame Dienste konfigurieren den Servertyp Keine. Lassen Sie das Kontrollkästchen Gruppenverwaltetes Dienstkonto verwenden unmarkiert. Klicken Sie auf Weiter.

Wenn Sie die Komponente MIM Reporting installieren, geben Sie den Namen des Managementservers von System Center Service Manager ein und klicken Sie auf Weiter.

Wenn Sie die MIM-Berichterstellungskomponente in einer reinen TLS 1.2-Umgebung mit System Center Service Manager 2019 installieren, wählen Sie ein Zertifikat, dem der SCSM-Server vertraut und das den MIM-Serverhostnamen im Betreff hat, andernfalls wählen Sie, ein neues selbstsigniertes Zertifikat zu erstellen. Klicken Sie auf Weiter.

Geben Sie den Namen des MIM-Dienstkontos, das Kennwort und den Domänennamen ein. Klicken Sie auf Weiter.

Option F. Gruppenverwaltetes Dienstkonto + Exchange Server

Auf der Seite Gemeinsame Dienste konfigurieren wählen Sie Exchange Server 2013 oder höher und Integrierte Windows-Authentifizierung. Geben Sie Ihren Exchange-Server-Hostnamen ein. Aktivieren Sie die Option Gruppenverwaltetes Dienstkonto verwenden. Klicken Sie auf Weiter.

Wenn Sie die Komponente MIM Reporting installieren, geben Sie den Namen des Managementservers von System Center Service Manager ein und klicken Sie auf Weiter.

Wenn Sie die MIM-Berichterstellungskomponente in einer TLS 1.2-Umgebung mit System Center Service Manager 2019 installieren, wählen Sie ein Zertifikat, das vom SCSM-Server als vertrauenswürdig eingestuft wird und den Hostnamen des MIM-Servers im Betreff des Zertifikats enthält. Ansonsten wählen Sie, ein neues selbstsigniertes Zertifikat zu generieren. Klicken Sie auf Weiter.

Geben Sie den Namen des gruppenverwalteten Dienstkontos des MIM-Dienstes, den Domänennamen, die SMTP-Adresse des MIM-Dienstpostfachs und das Kennwort ein. Klicken Sie auf Weiter.

Option G. Gruppenverwaltetes Dienstkonto + Office 365-Standardauthentifizierung

Auf der Seite Gemeinsame Dienste konfigurieren wählen Sie Office 365-Maildienst und Basisauthentifizierung. Aktivieren Sie die Option Gruppenverwaltetes Dienstkonto verwenden. Klicken Sie auf Weiter.

Wenn Sie die Komponente MIM Reporting installieren, geben Sie den Namen des Managementservers von System Center Service Manager ein und klicken Sie auf Weiter.

Wenn Sie die MIM-Berichterstellungskomponente in einer reinen TLS 1.2-Umgebung mit System Center Service Manager 2019 installieren, wählen Sie ein Zertifikat, das vom SCSM-Server akzeptiert wird und den Hostnamen des MIM-Servers im Zertifikatsbetreff enthält, oder entscheiden Sie sich dafür, ein neues selbstsigniertes Zertifikat zu erstellen. Klicken Sie auf Weiter.

Geben Sie den Namen des vom MIM-Dienst verwalteten Dienstkontos, den Domänennamen, die SMTP-Adresse des Office 365-Postfachs des MIM-Diensts und das Microsoft Entra-Kennwort des MIM-Dienstkontos ein. Klicken Sie auf Weiter.

Option H. Gruppenverwaltetes Dienstkonto + Office 365-Anwendungskontextauthentifizierung

Wählen Sie auf der Seite Konfigurieren allgemeiner Dienste den Office 365 E-Mail-Dienst und die Anwendungskontextauthentifizierungaus. Aktivieren Sie die Option Gruppenverwaltetes Dienstkonto verwenden. Klicken Sie auf Weiter.

Wenn Sie die Komponente MIM Reporting installieren, geben Sie den Namen des Managementservers von System Center Service Manager ein und klicken Sie auf Weiter.

Geben Sie die Microsoft Entra-Anwendungs-ID, die Mandant-ID und das Client-Secret an, die zuvor durch ein Skript generiert wurden. Klicken Sie auf Weiter.

Wenn der Installer die Anwendungs-ID oder die Mandant-ID nicht validieren kann, erscheint eine Fehlermeldung:

Wenn das Installationsprogramm nicht auf das MIM-Dienstpostfach zugreifen kann, wird ein weiterer Fehler angezeigt:

Wenn Sie die Komponente MIM Reporting nur in einer TLS 1.2-Umgebung mit System Center Service Manager 2019 installieren, wählen Sie ein Zertifikat, dem der SCSM-Server vertraut und das den Hostnamen des MIM-Servers im Betreff des Zertifikats enthält. Andernfalls generieren Sie ein neues selbstsigniertes Zertifikat. Klicken Sie auf Weiter.

Geben Sie den Namen des gruppenverwalteten Dienstkontos des MIM-Diensts, den Domänennamen und die SMTP-Adresse des MIM-Dienst-Office 365-Postfachs ein. Klicken Sie auf Weiter.

Option I. Gruppenverwaltetes Dienstkonto + kein E-Mail-Server

Wählen Sie auf der Seite Gemeinsame Dienste konfigurieren den Servertyp Keine. Aktivieren Sie die Option Gruppenverwaltetes Dienstkonto verwenden. Klicken Sie auf Weiter.

Wenn Sie die Komponente MIM Reporting installieren, geben Sie den Namen des Managementservers von System Center Service Manager ein und klicken Sie auf Weiter.

Wenn Sie die MIM-Berichterstellungskomponente nur in einer TLS 1.2-Umgebung mit System Center Service Manager 2019 installieren, wählen Sie ein Zertifikat aus, dem der SCSM-Server mit dem MIM-Serverhostnamen im Betreff des Zertifikats vertraut, anderenfalls wählen Sie die Option, ein neues selbstsigniertes Zertifikat zu erstellen. Klicken Sie auf Weiter.

Geben Sie den Namen des von der MIM-Dienst-Gruppe verwalteten Dienstkontos und den Namen der Domäne ein. Klicken Sie auf Weiter.

Allgemeine Bereitstellungsschritte. Fortsetzung

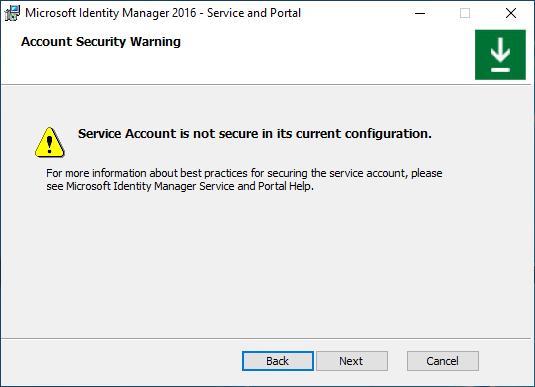

Wenn das MIM-Dienstkonto nicht darauf beschränkt war, lokale Anmeldungen zu verweigern, wird eine Warnmeldung angezeigt. Klicken Sie auf Weiter.

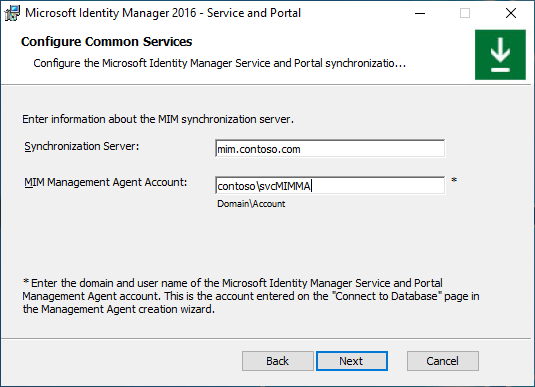

Geben Sie den HOSTNAMEn des MIM-Synchronisierungsservers ein. Geben Sie den Kontonamen für den MIM-Management-Agent ein. Wenn Sie den MIM-Dienst über ein gruppenverwaltetes Dienstkonto installieren, fügen Sie dem Kontonamen das Dollarzeichen hinzu, z. B. contoso\MIMSyncGMSAsvc$. Klicken Sie auf Weiter.

Bildschirmbild

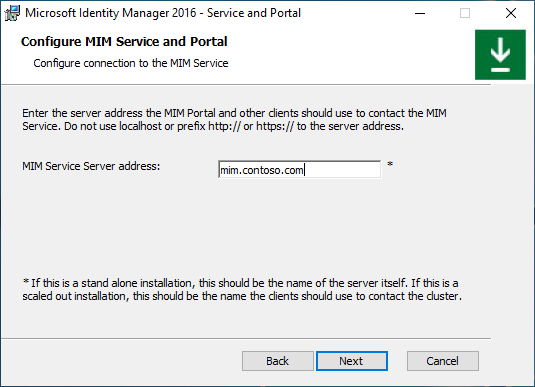

BildschirmbildGeben Sie den HOSTNAMEn des MIM-Dienstservers ein. Falls ein Lastenausgleichsmodul verwendet wird, um die MIM-Dienstnutzlast auszugleichen, geben Sie den Namen des Clusters an. Klicken Sie auf Weiter.

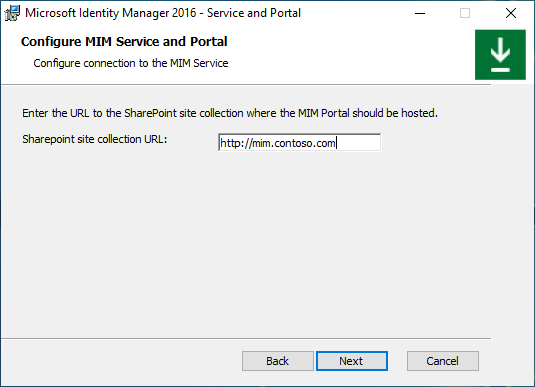

Geben Sie den Namen der SharePoint-Websitesammlung an. Achten Sie darauf, http://localhost durch einen richtigen Wert zu ersetzen. Klicken Sie auf Weiter.

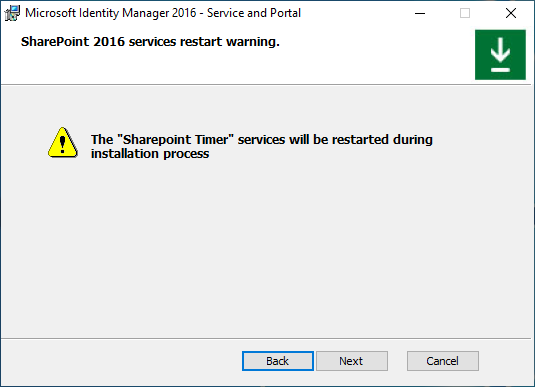

Es wird eine Warnung angezeigt. Klicken Sie auf Weiter.

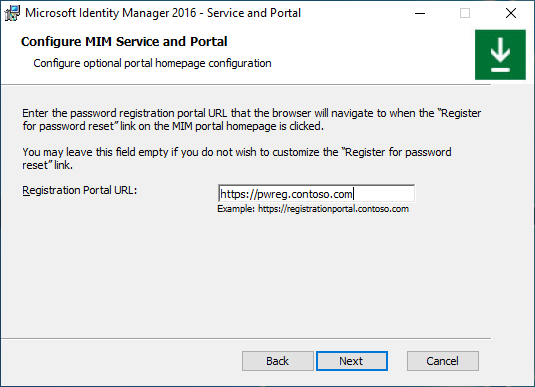

Wenn Sie die Self-Service Website für die Kennwortregistrierung installieren (nicht erforderlich, wenn Sie Microsoft Entra ID für das Zurücksetzen des Kennworts verwenden), geben Sie eine URL an, zu der MIM-Kunden nach der Anmeldung umgeleitet werden. Klicken Sie auf Weiter.

Abbildung

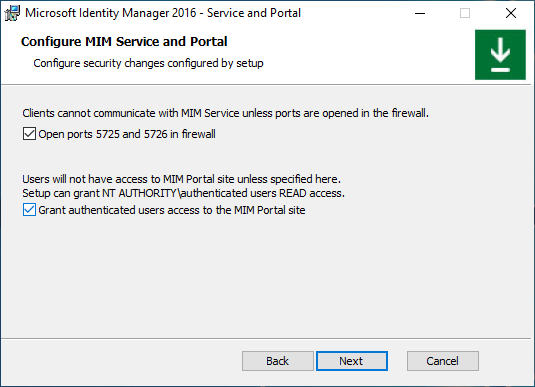

Aktivieren Sie das Kontrollkästchen, um die Ports 5725 und 5726 in der Firewall zu öffnen, und das Kontrollkästchen, um allen authentifizierten Benutzern Zugriff auf das MIM-Portal zu gewähren. Klicken Sie auf Weiter.

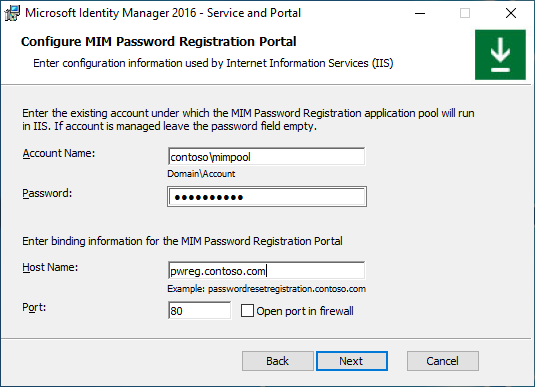

Wenn Sie die Self-Service Kennwortregistrierungswebsite installieren (nicht erforderlich, wenn Sie Microsoft Entra-ID für die Kennwortzurücksetzung verwenden), geben Sie den Namen des Anwendungspoolkontos und dessen Kennwort sowie den Hostnamen und den Port für die Website an. Aktivieren Sie bei Bedarf die Option Port in der Firewall öffnen. Klicken Sie auf Weiter.

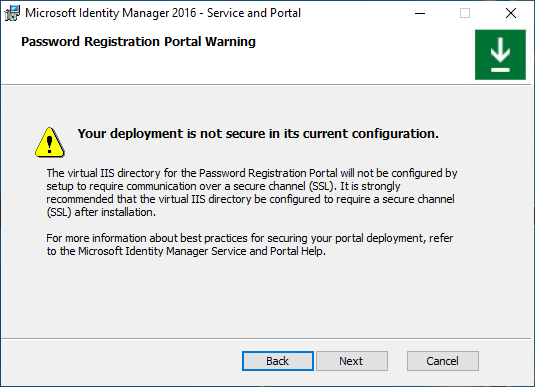

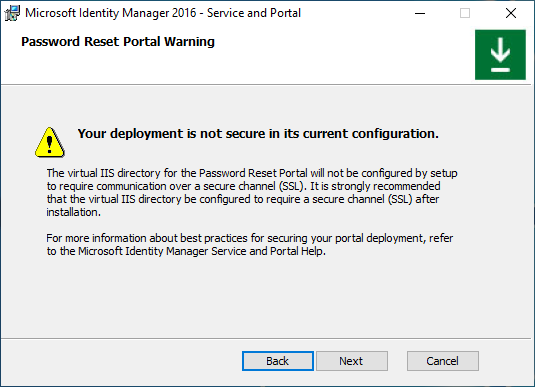

Es wird eine Warnung angezeigt. Lesen Sie diese und klicken Sie auf Weiter.

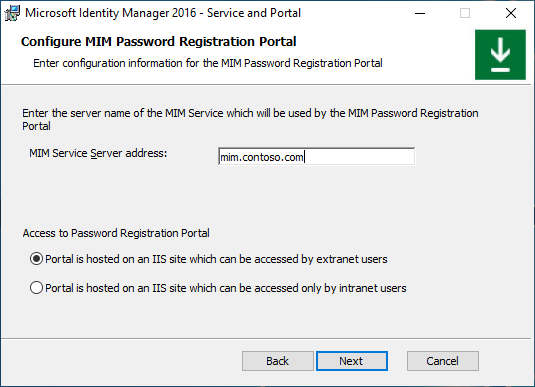

Geben Sie im nächsten KONFIGURATIONSbildschirm des MIM-Kennwortregistrierungsportals die MIM-Dienstserveradresse für das Kennwortregistrierungsportal ein, und wählen Sie aus, ob auf diese Website von Intranetbenutzern zugegriffen werden kann. Klicken Sie auf Weiter.

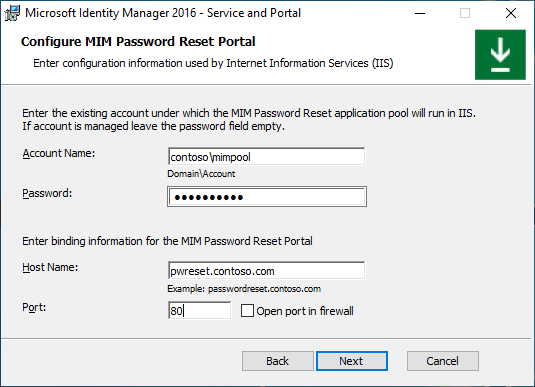

Wenn Sie die Website zum Zurücksetzen von Kennwörtern Self-Service installieren, legen Sie den Namen des Anwendungspoolkontos und dessen Kennwort sowie den Hostnamen und den Port für die Website fest. Aktivieren Sie bei Bedarf die Option Port in der Firewall öffnen. Klicken Sie auf Weiter.

Es wird eine Warnung angezeigt. Lesen Sie diese und klicken Sie auf Weiter.

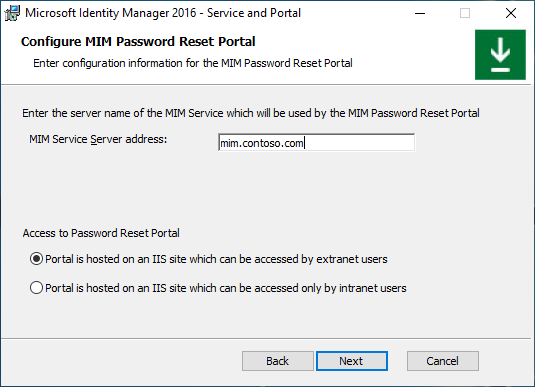

Geben Sie im nächsten KONFIGURATIONSbildschirm des MIM-Kennwortzurücksetzungsportals die MIM-Dienstserveradresse für das Kennwortzurücksetzungsportal ein, und wählen Sie aus, ob auf diese Website von Intranetbenutzern zugegriffen werden kann. Klicken Sie auf Weiter.

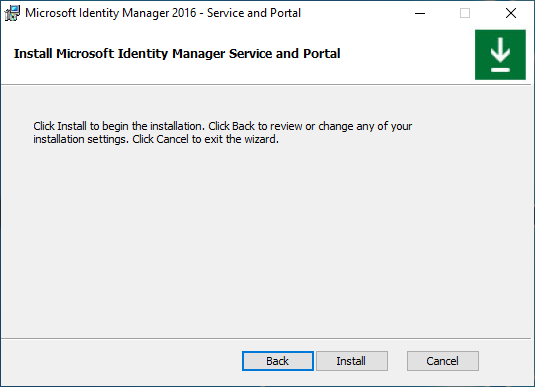

Wenn alle Definitionen für die Vorinstallation fertig sind, klicken Sie auf Installieren, um mit der Installation der ausgewählten Dienst- und Portalkomponenten zu beginnen.

Aufgaben nach der Installation

Überprüfen Sie nach Abschluss der Installation, ob das MIM-Portal aktiv ist.

Starten Sie Internet Explorer, und stellen Sie eine Verbindung mit dem MIM-Portal auf

http://mim.contoso.com/identitymanagementher. Beachten Sie, dass beim ersten Besuch dieser Seite möglicherweise eine kurze Verzögerung auftritt.- Authentifizieren Sie sich bei Bedarf als Benutzer, der MIM-Dienst und Portal installiert hat, bei Internet Explorer.

Öffnen Sie in Internet Explorer die Internetoptionen, wechseln Sie zur Registerkarte Sicherheit, und fügen Sie die Website zur Zone Lokalen Intranet hinzu, wenn sie dort noch nicht vorhanden ist. Schließen Sie das Dialogfeld Internetoptionen.

Öffnen Sie im Internet Explorer die Einstellungen, wechseln Sie zur Registerkarte Kompatibilitätsansicht und deaktivieren Sie das Kontrollkästchen Intranetseiten in der Kompatibilitätsansicht anzeigen. Schließen Sie das Dialogfeld Kompatibilitätsansicht.

Ermöglichen Sie Nichtadministratoren den Zugriff auf das MIM-Portal.

- Klicken Sie im Internet Explorer im MIM Portal auf Verwaltungsrichtlinienregeln.

- Suchen Sie nach der Verwaltungsrichtlinie Benutzerverwaltung: Benutzer können ihre eigenen Attribute lesen.

- Wählen Sie diese Richtlinie aus und entfernen Sie das Häkchen Richtlinie ist deaktiviert.

- Klicken Sie auf OK und dann auf Senden.

Anmerkung

Optional: An diesem Punkt können Sie MIM-Add-Ins und Erweiterungen und Sprachpakete installieren.