Microsoft Entra-Konfiguration für verschlüsselte Inhalte

Wenn Sie vertrauliche Elemente wie E-Mails und Dokumente mithilfe der Verschlüsselung aus dem Azure Rights Management-Dienst aus Microsoft Purview Information Protection schützen, gibt es einige Microsoft Entra Konfigurationen, die den autorisierten Zugriff auf diesen verschlüsselten Inhalt verhindern können.

Wenn Ihre Benutzer verschlüsselte E-Mails von einem anderen organization erhalten oder mit anderen Organisationen zusammenarbeiten, die Dokumente mithilfe des Azure Rights Management-Diensts verschlüsseln, können Ihre Benutzer diese E-Mail oder dieses Dokument möglicherweise aufgrund der Konfiguration ihrer Microsoft Entra ID nicht öffnen.

Beispiel:

Ein Benutzer kann keine verschlüsselten E-Mails öffnen, die von einem anderen organization gesendet wurden. Oder ein Benutzer meldet, dass die Empfänger in einer anderen organization eine verschlüsselte E-Mail nicht öffnen können, die er ihm gesendet hat.

Ihr organization arbeitet mit einem anderen organization an einem gemeinsamen Projekt zusammen, und Projektdokumente werden geschützt, indem sie verschlüsselt werden, wodurch Der Zugriff mithilfe von Gruppen in Microsoft Entra ID gewährt wird. Benutzer können die von Benutzern in den anderen organization verschlüsselten Dokumente nicht öffnen.

Benutzer können ein verschlüsseltes Dokument erfolgreich öffnen, wenn sie sich im Büro befinden, aber nicht, wenn sie versuchen, remote auf dieses Dokument zuzugreifen und zur Mehrstufigen Authentifizierung (Multi-Factor Authentication, MFA) aufgefordert werden.

Um sicherzustellen, dass der Zugriff auf den Verschlüsselungsdienst nicht versehentlich blockiert wird, verwenden Sie die folgenden Abschnitte, um die Microsoft Entra ID Ihrer organization zu konfigurieren, oder leiten Sie die Informationen an einen Microsoft Entra-Administrator in einem anderen organization weiter. Ohne Zugriff auf diesen Dienst können Benutzer nicht authentifiziert und zum Öffnen verschlüsselter Inhalte autorisiert werden.

Tipp

Wenn Sie kein E5-Kunde sind, verwenden Sie die 90-tägige Testversion von Microsoft Purview-Lösungen, um zu erfahren, wie zusätzliche Purview-Funktionen Ihre Organisation bei der Verwaltung von Datensicherheits- und Complianceanforderungen unterstützen können. Starten Sie jetzt im Testhub für Microsoft Purview-Complianceportal. Erfahren Sie mehr über Anmelde- und Testbedingungen.

Mandantenübergreifende Zugriffseinstellungen und verschlüsselte Inhalte

Wichtig

Die mandantenübergreifenden Zugriffseinstellungen eines anderen organization können entweder dafür verantwortlich sein, dass ihre Benutzer inhalte nicht öffnen können, die Ihre Benutzer verschlüsselt haben, oder dass Ihre Benutzer keine inhalte öffnen können, die von der anderen organization verschlüsselt wurden.

Die Meldung, die Benutzern angezeigt wird, gibt an, welche organization blockierten Zugriff. Möglicherweise müssen Sie den Microsoft Entra-Administrator von einem anderen organization zu diesem Abschnitt weiterleiten.

Standardmäßig muss nichts konfiguriert werden, damit die mandantenübergreifende Authentifizierung funktioniert, wenn Benutzer Inhalte mithilfe der Verschlüsselung aus dem Azure Rights Management-Dienst schützen. Ihr organization kann den Zugriff jedoch einschränken, indem Microsoft Entra einstellungen für den mandantenübergreifenden Zugriff von externen Identitäten verwendet werden. Umgekehrt kann ein anderer organization diese Einstellungen auch konfigurieren, um den Zugriff mit Benutzern in Ihrem organization einzuschränken. Diese Einstellungen wirken sich auf das Öffnen von verschlüsselten Elementen aus, einschließlich verschlüsselter E-Mails und verschlüsselter Dokumente.

Für eine andere organization können beispielsweise Einstellungen konfiguriert sein, die verhindern, dass Benutzer Inhalte öffnen, die von Ihrem organization verschlüsselt wurden. In diesem Szenario wird einem externen Benutzer, der versucht, diesen Inhalt zu öffnen, bis sein Microsoft Entra Administrator seine mandantenübergreifenden Einstellungen neu konfiguriert hat, eine Meldung angezeigt, die darüber informiert, dass Access von Ihrem organization mit einem Verweis auf Ihr Mandantenadministrator blockiert wird.

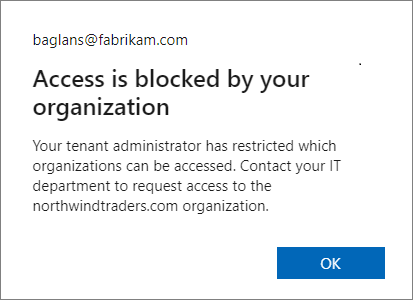

Beispielnachricht für den angemeldeten Benutzer aus der fabrikam, Inc organization, wenn sein lokaler Microsoft Entra ID den Zugriff blockiert:

Ihren Benutzern wird eine ähnliche Meldung angezeigt, wenn es ihre Microsoft Entra Konfiguration ist, die den Zugriff blockiert.

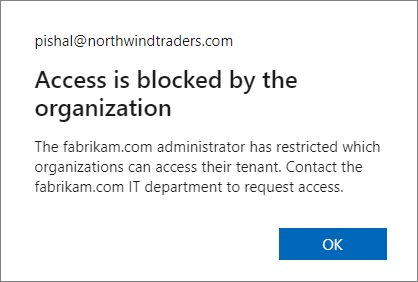

Wenn es sich aus Sicht des angemeldeten Benutzers um eine andere Microsoft Entra organization handelt, die für die Zugriffssperre verantwortlich ist, wird die Nachricht in Access vom organization blockiert und zeigt den Domänennamen dieses anderen organization im Nachrichtentext an. Beispiel:

Wenn mandantenübergreifende Zugriffseinstellungen den Zugriff von Anwendungen einschränken, müssen sie so konfiguriert werden, dass der Zugriff auf den Rights Management-Dienst zugelassen wird, der über die folgende App-ID verfügt:

00000012-0000-0000-c000-000000000000

Wenn dieser Zugriff nicht zulässig ist, können Benutzer nicht authentifiziert und zum Öffnen verschlüsselter Inhalte autorisiert werden. Diese Konfiguration kann als Standardeinstellung und als Organisationseinstellung festgelegt werden:

Um die Freigabe verschlüsselter Inhalte mit einem anderen organization zu ermöglichen, erstellen Sie eine Eingehende Einstellung, die den Zugriff auf Microsoft Azure Information Protection zulässt (ID: 000000012-0000-0000-c000000000000).

Um den Zugriff auf verschlüsselte Inhalte zuzulassen, die Benutzer von anderen Organisationen erhalten, erstellen Sie eine Ausgangseinstellung, die den Zugriff auf Microsoft Azure Information Protection zulässt (ID: 000000012-0000-0000-c000000000000).

Wenn diese Einstellungen für den Verschlüsselungsdienst konfiguriert sind, zeigt die Anwendung Microsoft Rights Management Services an.

Anweisungen zum Konfigurieren dieser mandantenübergreifenden Zugriffseinstellungen finden Sie unter Konfigurieren mandantenübergreifender Zugriffseinstellungen für die B2B-Zusammenarbeit.

Wenn Sie auch Microsoft Entra Richtlinien für bedingten Zugriff konfiguriert haben, die mehrstufige Authentifizierung (Multi-Factor Authentication, MFA) für Benutzer erfordern, finden Sie weitere Informationen im folgenden Abschnitt zum Konfigurieren des bedingten Zugriffs für verschlüsselte Inhalte.

Richtlinien für bedingten Zugriff und verschlüsselte Dokumente

Wenn Ihr organization Microsoft Entra Richtlinien für bedingten Zugriff implementiert hat, die Microsoft Rights Management Services enthalten, und die Richtlinie sich auf externe Benutzer erstreckt, die von Ihrem organization verschlüsselte Dokumente öffnen müssen:

Für externe Benutzer, die über ein Microsoft Entra-Konto in ihrem eigenen Mandanten verfügen, empfiehlt es sich, mandantenübergreifende Zugriffseinstellungen für externe Identitäten zu verwenden, um Vertrauenseinstellungen für MFA-Ansprüche von einer, vielen oder allen externen Microsoft Entra Organisationen zu konfigurieren.

Für externe Benutzer, die nicht durch den vorherigen Eintrag abgedeckt sind, z. B. Benutzer ohne Microsoft Entra-Konto oder Sie keine mandantenübergreifenden Zugriffseinstellungen für Vertrauenseinstellungen konfiguriert haben, müssen diese externen Benutzer über ein Gastkonto in Ihrem Mandanten verfügen.

Ohne eine dieser Konfigurationen können externe Benutzer den verschlüsselten Inhalt nicht öffnen, und es wird eine Fehlermeldung angezeigt. Der Meldungstext informiert sie möglicherweise darüber, dass ihr Konto als externer Benutzer im Mandanten hinzugefügt werden muss, mit der falschen Anweisung für dieses Szenario, sich abzumelden und sich erneut mit einem anderen Microsoft Entra Benutzerkonto anzumelden.

Wenn Sie diese Konfigurationsanforderungen für externe Benutzer nicht erfüllen können, die von Ihrem organization verschlüsselte Inhalte öffnen müssen, müssen Sie entweder Microsoft Azure Information Protection aus den Richtlinien für bedingten Zugriff entfernen oder externe Benutzer von den Richtlinien ausschließen.

Weitere Informationen finden Sie in der häufig gestellten Frage Azure Information Protection ist als verfügbare Cloud-App für bedingten Zugriff aufgeführt– wie funktioniert dies?

Gastkonten für externe Benutzer zum Öffnen verschlüsselter Dokumente

Möglicherweise benötigen Sie Gastkonten in Ihrem Microsoft Entra Mandanten, damit externe Benutzer Dokumente öffnen können, die von Ihrem organization verschlüsselt wurden. Optionen zum Erstellen der Gastkonten:

Create diese Gastkonten selbst. Sie können eine beliebige E-Mail-Adresse angeben, die diese Benutzer bereits verwenden. Zum Beispiel ihre Gmail-Adresse.

Der Vorteil dieser Option ist, dass Sie den Zugriff und die Rechte auf bestimmte Benutzer beschränken können, indem Sie deren E-Mail-Adresse in den Verschlüsselungseinstellungen angeben. Der Nachteil ist der Verwaltungsaufwand für die Kontoerstellung und die Koordination mit der Bezeichnungskonfiguration.

Verwenden Sie die SharePoint- und OneDrive-Integration mit Microsoft Entra B2B, damit Gastkonten automatisch erstellt werden, wenn Ihre Benutzer Links freigeben.

Der Vorteil dieser Option ist ein minimaler Verwaltungsaufwand, da die Konten automatisch erstellt werden, und eine einfachere Bezeichnungskonfiguration. Für dieses Szenario müssen Sie die Verschlüsselungsoption Jeden authentifizierten Benutzer hinzufügen auswählen, da Sie die E-Mail-Adressen nicht im Voraus kennen. Der Nachteil ist, dass Sie mit dieser Einstellung die Zugriffs- und Nutzungsrechte nicht auf bestimmte Benutzer beschränken können.

Externe Benutzer können auch ein Microsoft-Konto verwenden, um verschlüsselte Dokumente zu öffnen, wenn sie Windows und Microsoft 365 Apps (früher Office 365 Apps) oder die eigenständige Edition von Office 2019 verwenden. Seit kurzem werden Microsoft-Konten auch für andere Plattformen unterstützt, um verschlüsselte Dokumente auf macOS (Microsoft 365 Apps, Version 16.42+), Android (Version 16.0.13029+) und iOS (Version 2.42+) zu öffnen.

Beispiel: Ein Benutzer in Ihrer Organisation gibt ein verschlüsseltes Dokument für einen Benutzer außerhalb Ihrer Organisation frei, und in den Verschlüsselungseinstellungen ist eine Gmail-E-Mail-Adresse für den externen Benutzer angegeben. Dieser externe Benutzer kann sein eigenes Microsoft-Konto erstellen, das seine Gmail-E-Mail-Adresse verwendet. Nachdem sie sich mit diesem Konto angemeldet haben, können sie das Dokument öffnen und bearbeiten, entsprechend den für sie festgelegten Nutzungsbeschränkungen. Ein ausführliches Beispiel für dieses Szenario finden Sie unter Öffnen und Bearbeiten des geschützten Dokuments.

Hinweis

Die E-Mail-Adresse für das Microsoft-Konto muss mit der E-Mail-Adresse übereinstimmen, die zur Zugriffsbeschränkung für die Verschlüsselungseinstellungen angegeben ist.

Wenn ein Benutzer mit einem Microsoft-Konto ein verschlüsseltes Dokument auf diese Weise öffnet, wird automatisch ein Gastkonto für den Mandanten erstellt, wenn nicht bereits ein Gastkonto mit demselben Namen existiert. Wenn das Gastkonto vorhanden ist, kann es zum Öffnen von Dokumenten in SharePoint und OneDrive mithilfe von Office für das Web verwendet werden, zusätzlich zum Öffnen verschlüsselter Dokumente aus den unterstützten Desktop- und mobilen Office-Apps.

Allerdings wird das automatische Gastkonto in diesem Szenario aufgrund der Replikationslatenz nicht sofort erstellt. Wenn Sie persönliche E-Mail-Adressen als Teil Ihrer Verschlüsselungseinstellungen angeben, empfiehlt es sich, entsprechende Gastkonten in Microsoft Entra ID zu erstellen. Teilen Sie diesen Benutzern dann mit, dass sie dieses Konto verwenden müssen, um ein verschlüsseltes Dokument Ihrer Organisation zu öffnen.

Tipp

Da Sie nicht sicher sein können, dass externe Benutzer eine unterstützte Office-Client-App verwenden, ist die Freigabe von Links aus SharePoint und OneDrive nach dem Erstellen von Gastkonten (für bestimmte Benutzer) oder wenn Sie die SharePoint- und OneDrive-Integration mit Microsoft Entra B2B (für jeden authentifizierten Benutzer) verwenden, eine zuverlässigere Methode zur Unterstützung der sicheren Zusammenarbeit mit externen Benutzern.

Nächste Schritte

Informationen zu zusätzlichen Konfigurationen, die Sie möglicherweise vornehmen müssen, finden Sie unter Einschränken des Zugriffs auf einen Mandanten. Spezifische Informationen zur Konfiguration der Netzwerkinfrastruktur für den Azure Rights Management-Dienst finden Sie unter Firewalls und Netzwerkinfrastruktur.

Wenn Sie Vertraulichkeitsbezeichnungen zum Verschlüsseln von Dokumenten und E-Mails verwenden, sind Sie möglicherweise an Unterstützung für externe Benutzer und bezeichnete Inhalte interessiert, um zu verstehen, welche Bezeichnungseinstellungen mandantenübergreifend gelten. Eine Anleitung zur Konfiguration der Verschlüsselungseinstellungen für Bezeichnungen finden Sie unter Einschränken des Zugriffs auf Inhalte mithilfe von Vertraulichkeitsbezeichnungen zum Anwenden der Verschlüsselung.

Möchten Sie erfahren, wie und wann auf den Verschlüsselungsdienst zugegriffen wird? Weitere Informationen finden Sie unter Exemplarische Vorgehensweise zur Funktionsweise von Azure RMS: Erste Verwendung, Inhaltsschutz, Inhaltsnutzung.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für