Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Von Menschen betriebene Ransomware behauptet weiterhin ihre Position als einer der einflussreichsten Cyberangriffstrends weltweit und stellt eine erhebliche Bedrohung dar, mit der viele Organisationen in den letzten Jahren konfrontiert waren. Diese Angriffe machen sich Netzwerkfehlkonfigurationen und die schwache interne Sicherheit einer Organisation zunutze. Obwohl diese Angriffe eine eindeutige und gegenwärtige Gefahr füre Organisation und ihre IT-Infrastruktur und Daten darstellen, handelt es sich dennoch um einen vermeidbaren Notfall.

Das Microsoft Incident Response-Team (früher DART/CRSP) reagiert auf Sicherheitskompromittierungen, um Kunden dabei zu helfen, Cybersicherheit zu schaffen. Microsoft Incident Response bietet vor Ort reaktive Vorfallreaktionen und proaktive Remoteuntersuchungen. Microsoft Incident Response nutzt die strategischen Partnerschaften von Microsoft mit Sicherheitsorganisationen auf der ganzen Welt und internen Microsoft-Produktgruppen, um die umfassendste und gründlichste Untersuchung zu ermöglichen.

In diesem Artikel wird beschrieben, wie Microsoft Incident Response einen kürzlich durchgeführten Ransomware-Vorfall mit Details zu den Angriffstaktiken und Erkennungsmechanismen untersucht hat.

Weitere Informationen finden Sie unter Teil 1 und Teil 2 des Microsoft Incident Report-Leitfadens zur Bekämpfung der von Menschen betriebenen Ransomware.

Der Angriff

Microsoft Incident Response nutzt Tools und Taktiken zur Reaktion auf Vorfälle, um Verhalten von Bedrohungsakteuren für von Menschen betriebene Ransomware zu identifizieren. Öffentliche Informationen zu Ransomware-Vorfällen konzentrieren sich auf die Endauswirkungen, beleuchten jedoch selten die Details des Vorgangs und wie Bedrohungsakteure ihren Zugriff unbemerkt ausweiten konnten, um sie zu entdecken, zu monetarisieren und zu erpressen.

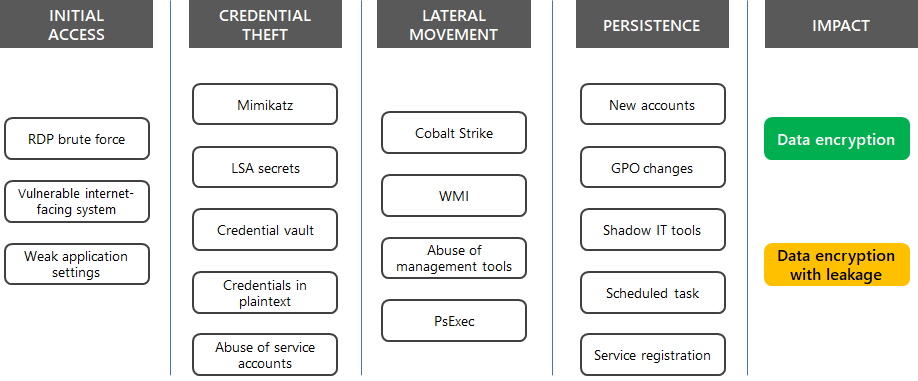

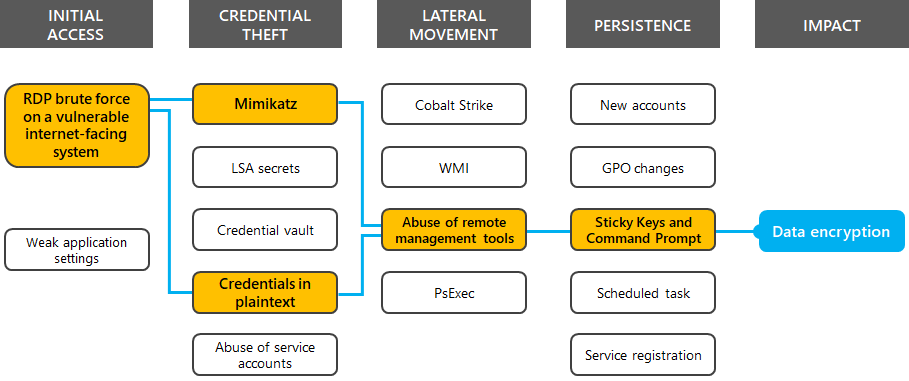

Hier sind einige gängige Techniken, die Angreifer für Ransomware-Angriffe basierend auf MITRE ATT&CK-Taktikenverwenden.

Microsoft Incident Response hat Microsoft Defender for Endpoint verwendet, um den Angreifer über die Umgebung nachzuverfolgen, den Verlauf des Vorfalls darzustellen und dann die Bedrohung zu beseitigen und zu beheben. Nach der Bereitstellung begann Defender für Endpunkt, erfolgreiche Anmeldungen aufgrund eines Brute-Force-Angriffs zu erkennen. Bei dieser Ermittlung überprüfte Microsoft Incident Response die Sicherheitsdaten und fand mithilfe des Remotedesktopprotokolls (RDP) mehrere anfällige Internetgeräte.

Nachdem dem ersten Zugriff, nutzte der Bedrohungsakteur das Credential-Harvesting-Tool Mimikatz, um Kennwort-Hashes zu sichern, suchte nach im Klartext gespeicherten Anmeldeinformationen, erstellte Hintertüren mit Sticky-Key-Manipulation und bewegte sich mithilfe von Remote-Desktop-Sitzungen seitlich im Netzwerk.

Für diese Fallstudie ist hier der hervorgehobene Weg aufgeführt, den der Angreifer eingeschlagen hat.

In den folgenden Abschnitten werden zusätzliche Details basierend auf den MITRE ATT&CK-Taktiken beschrieben und Beispiele für die Erkennung der Aktivitäten der Bedrohungsakteur mit dem Microsoft Defender-Portal.

Erstzugriff

Ransomware-Kampagnen nutzen für ihren ersten Eintritt bekannte Schwachstellen, typischerweise Phishing-E-Mails oder Schwachstellen in der Perimeterverteidigung, wie etwa Geräte mit aktiviertem Remotedesktopdienst, die im Internet offengelegt werden.

Für diesen Vorfall konnte Microsoft Incident Response ein Gerät finden, das TCP-Port 3389 für RDP für das Internet verfügbar gemacht hat. Dies ermöglichte es den Bedrohungsakteuren, einen Brute-Force-Authentifizierungsangriff durchzuführen und zunächst Fuß zu fassen.

Defender für Endpunkt verwendete Bedrohungserkennung, um festzustellen, dass es zahlreiche Anmeldungen aus bekannten Brute-Force-Quellen gab und sie im Microsoft Defender-Portal anzeigte. Im Folgenden sehen Sie ein Beispiel.

Aufklärung

Sobald der Erstzugriff erfolgreich war, begann die Umgebungsauszählung und Geräteerkennung. Diese Aktivitäten ermöglichten es den Bedrohungsakteuren, Informationen über das interne Netzwerk der Organisation zu identifizieren und kritische Systeme wie Domänencontroller, Backup-Server, Datenbanken und Cloud-Ressourcen anzugreifen. Nach der Auszählung und Geräteerkennung führten die Bedrohungsakteure ähnliche Aktivitäten durch, um anfällige Benutzerkonten, Gruppen, Berechtigungen und Software zu identifizieren.

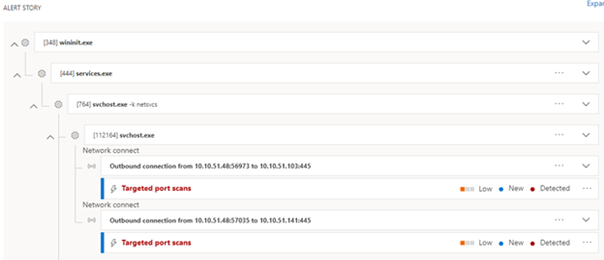

Der Bedrohungsakteur nutzte Advanced IP Scanner, ein Tool zum Scannen von IP-Adressen, um die in der Umgebung verwendeten IP-Adressen aufzuzählen und anschließende Port-Scans durchzuführen. Durch die Suche nach offenen Ports entdeckte der Bedrohungsakteur Geräte, auf die vom ursprünglich kompromittierten Gerät aus zugegriffen werden konnte.

Diese Aktivität wurde in Defender für Endpunkt erkannt und als Indikator für eine Kompromittierung (IoC) für weitere Untersuchungen verwendet. Im Folgenden sehen Sie ein Beispiel.

Diebstahl von Anmeldeinformationen

Nachdem sie sich den ersten Zugriff verschafft hatten, führten die Bedrohungsakteure mit dem Mimikatz-Passwort-Retrieval-Tool und der Suche nach Dateien, die „Kennwort“ enthielten, auf zunächst kompromittierten Systemen die Erfassung von Anmeldedaten durch. Diese Aktionen ermöglichten es den Bedrohungsakteuren, mit legitimen Anmeldeinformationen auf weitere Systeme zuzugreifen. In vielen Situationen verwenden Bedrohungsakteure diese Konten, um zusätzliche Konten zu erstellen, um die Persistenz aufrechtzuerhalten, nachdem die ersten kompromittierten Konten identifiziert und behoben wurden.

Hier ist ein Beispiel für die erkannte Verwendung des Mimikatz im Microsoft Defender-Portal.

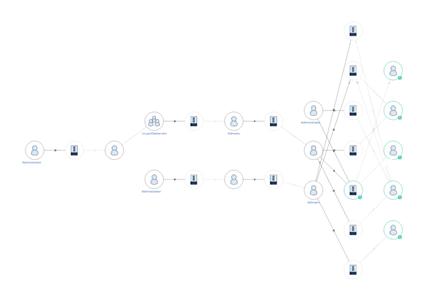

Laterale Verschiebung

Die Bewegung über Endpunkte hinweg kann je nach Organisation variieren, Bedrohungsakteure nutzen jedoch häufig unterschiedliche Arten von Remoteverwaltungssoftware, die bereits auf dem Gerät vorhanden ist. Durch den Einsatz von Methoden des Remotezugriffs, die die IT-Abteilung üblicherweise bei ihren täglichen Aktivitäten einsetzt, können Bedrohungsakteure für längere Zeiträume unentdeckt bleiben.

Mithilfe von Microsoft Defender for Identity konnte Microsoft Incident Response den Pfad ermitteln, den der Bedrohungsakteur zwischen Geräten verwendet hat, und die Konten anzeigen, die verwendet und auf die zugegriffen wurde. Im Folgenden sehen Sie ein Beispiel.

Umgehen von Verteidigungsmaßnahmen

Um einer Entdeckung zu entgehen, nutzten die Bedrohungsakteure Abwehrtechniken, um einer Identifizierung zu entgehen und ihre Ziele während des gesamten Angriffszyklus zu erreichen. Zu diesen Techniken gehören das Deaktivieren oder Manipulieren von Antivirenprodukten, das Deinstallieren oder Deaktivieren von Sicherheitsprodukten oder -funktionen, das Ändern von Firewall-Regeln und der Einsatz von Verschleierungstechniken, um die Artefakte eines Einbruchs vor Sicherheitsprodukten und -diensten zu verbergen.

Für diesen Vorfall nutzte der Bedrohungsakteur PowerShell, um den Echtzeitschutz für Microsoft Defender auf Windows 11- und Windows 10-Geräten zu deaktivieren, und lokale Netzwerktools, um den TCP-Port 3389 zu öffnen und RDP-Verbindungen zuzulassen. Diese Änderungen verringerten die Wahrscheinlichkeit einer Erkennung in einer Umgebung, da sie Systemdienste veränderten, die böswillige Aktivitäten erkennen und darauf hinweisen.

Defender für Endpunkt kann jedoch nicht vom lokalen Gerät aus deaktiviert werden und konnte diese Aktivität erkennen. Im Folgenden sehen Sie ein Beispiel.

Persistenz

Persistenztechniken umfassen Maßnahmen von Bedrohungsakteuren zur Aufrechterhaltung eines konsistenten Zugriffs auf Systeme, nachdem das Sicherheitspersonal Anstrengungen unternommen hat, die Kontrolle über kompromittierte Systeme zurückzugewinnen.

Die Bedrohungsakteure dieses Vorfalls nutzten den Sticky Keys-Hack, da dieser die Remoteausführung einer Binärdatei innerhalb des Windows-Betriebssystems ohne Authentifizierung ermöglicht. Sie haben diese Funktion dann verwendet, um eine Eingabeaufforderung zu starten und weitere Angriffe auszuführen.

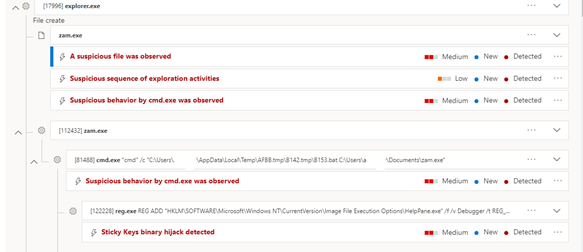

Hier ist ein Beispiel für die Erkennung des Sticky Keys Hack im Microsoft Defender-Portal.

Auswirkung

Bedrohungsakteure verschlüsseln Dateien typischerweise mithilfe von Anwendungen oder Funktionen, die bereits in der Umgebung vorhanden sind. Die Verwendung von PsExec, Gruppenrichtlinien und Microsoft Endpoint Configuration Management sind Bereitstellungsmethoden, die es einem Akteur ermöglichen, Endpunkte und Systeme schnell zu erreichen, ohne den normalen Betrieb zu stören.

Der Bedrohungsakteur für diesen Vorfall nutzte PsExec, um aus der Ferne ein interaktives PowerShell-Skript von verschiedenen Remote-Freigaben aus zu starten. Diese Angriffsmethode ordnet die Verteilungspunkte zufällig zu und erschwert die Behebung in der letzten Phase des Ransomware-Angriffs.

Ausführung von Ransomware

Die Ausführung von Ransomware ist eine der wichtigsten Methoden, mit denen ein Bedrohungsakteur seinen Angriff monetarisiert. Unabhängig von der Ausführungsmethode neigen unterschiedliche Ransomware-Frameworks dazu, nach der Bereitstellung ein gemeinsames Verhaltensmuster aufzuweisen:

- Verschleiern Sie die Aktionen von Bedrohungsakteuren

- Bauen Sie Persistenz auf

- Deaktivieren Sie die Windows-Fehlerbehebung und die automatische Reparatur

- Stoppen Sie eine Liste von Diensten

- Beenden Sie eine Liste von Prozessen

- Löschen Sie Schattenkopien und Backups

- Verschlüsseln Sie Dateien und legen Sie möglicherweise benutzerdefinierte Ausschlüsse fest

- Erstellen Sie eine Ransomware-Notiz

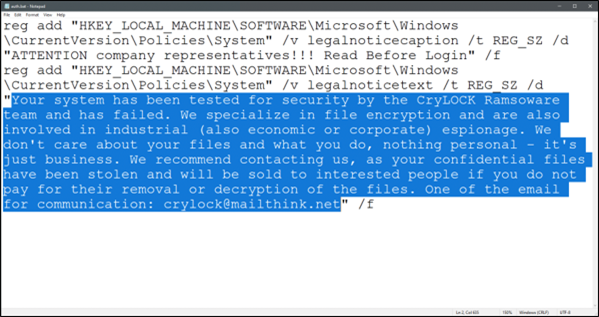

Hier ist ein Beispiel für eine Ransomware-Notiz.

Zusätzliche Ressourcen zu Ransomware

Wichtige Informationen von Microsoft:

- Die wachsende Bedrohung durch Ransomware, Blogbeitrag auf Microsoft On the Issues vom 20. Juli 2021

- Von Menschen platzierte Ransomware

- Schneller Schutz vor Ransomware und Erpressung

- Microsoft Digital Defense Bericht 2021 (siehe Seiten 10 bis 19)

- Bericht zur Bedrohungsanalyse Ransomware: Eine weit verbreitete und fortlaufende Bedrohung im Microsoft Defender-Portal

- Microsoft Incident Response Ransomware-Vorgehensweise und bewährte Methoden

Microsoft 365:

- Bereitstellen von Schutz vor Ransomware für Ihren Microsoft 365-Mandanten

- Maximieren der Resilienz gegen Ransomware mit Azure und Microsoft 365

- Wiederherstellen nach einem Ransomware-Angriff in Microsoft Office 365

- Schutz vor Schadsoftware und Ransomware in Microsoft 365

- Schützen Ihres Windows 10-PCs vor Ransomware

- Behandeln von Ransomware in SharePoint Online

- Analyseberichte zur Bedrohung durch Ransomware im Microsoft Defender-Portal

Microsoft Defender XDR:

Microsoft Defender for Cloud-Apps:

Microsoft Azure:

- Azure-Schutzmaßnahmen für Ransomware-Angriffe

- Maximieren der Resilienz gegen Ransomware mit Azure und Microsoft 365

- Sicherungs- und Wiederherstellungsplan zum Schutz vor Ransomware

- Schutz vor Ransomware mit Microsoft Azure Backup (26-minütiges Video)

- Wiederherstellen nach kompromittierter Systemidentität

- Erweiterte mehrstufige Angriffserkennung in Microsoft Sentinel

- Fusion-Erkennung für Ransomware in Microsoft Sentinel

Blogbeiträge des Microsoft-Sicherheitsteams:

3 Schritte zum Verhindern von und Wiederherstellen nach Ransomware-Angriffen (September 2021)

Ein Leitfaden zur Bekämpfung von durch Menschen verursachter Ransomware: Teil 1 (September 2021)

Wichtige Schritte zur Durchführung von Ransomware-Vorfalluntersuchungen durch Microsoft Incident Response.

-

Empfehlungen und bewährte Methoden.

-

Weitere Informationen finden Sie im Abschnitt Ransomware.

Von Menschen durchgeführte Ransomware-Angriffe: Ein vermeidbarer Notfall (März 2020)

Enthält Analysen der Angriffskette für tatsächliche Angriffe.

Reaktion auf Ransomware – zahlen oder nicht zahlen? (Dezember 2019)

Transparente Reaktion auf Ransomware-Angriffe von Norsk Soll (Dezember 2019)