Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In der Praxis wird bei einem Ransomwareangriff der Zugriff auf Ihre Daten blockiert, bis ein Lösegeld bezahlt wird.

Tatsächlich ist Ransomware eine Art von Malware oder Phishing-Cybersicherheitsangriff, der Dateien und Ordner auf einem Computer, Server oder Gerät zerstört oder verschlüsselt.

Sobald Geräte oder Dateien gesperrt oder verschlüsselt sind, können Cyberkriminelle Geld von den Unternehmens- oder Gerätebesitzern im Austausch für einen Schlüssel erpressen, um die verschlüsselten Daten zu entsperren. Aber selbst wenn sie bezahlt werden, geben Cyberkriminelle den Schlüssel möglicherweise nie an das Unternehmen oder den Besitzer des Geräts heraus, wodurch der Zugriff dauerhaft verhindert wird.

Microsoft Security Copilot nutzt KI, um Ransomware-Angriffe zu mindern. Weitere Microsoft-Lösungen für Ransomware finden Sie unter Ransomware-Lösungsbibliothek.

Wie funktionieren Ransomwareangriffe?

Ransomware kann automatisiert sein oder menschliche Interaktionen auf einer Tastatur umfassen – ein Angriff mit von Menschen platzierter Ransomware, wie bei kürzlich aufgetretenen Angriffen mit der LockBit-Ransomware.

Von Menschen durchgeführte Ransomware-Angriffe umfassen die folgenden Phasen:

Erste Kompromittierung: Der Bedrohungsakteur verschafft sich zunächst Zugriff auf ein System oder eine Umgebung, nachdem er Informationen darüber gesammelt hat, um Schwachstellen in der Verteidigung zu identifizieren.

Persistenz und Entdeckungsumgehung: Der Bedrohungsakteur verschafft sich über eine Hintertür oder einen anderen Mechanismus, der im Verborgenen arbeitet, einen Zugang zum System oder zur Umgebung, um eine Entdeckung durch Incident Response-Teams zu vermeiden.

Lateral Movement: Der Bedrohungsakteur nutzt den ursprünglichen Eintrittspunkt, um auf andere Systeme zuzugreifen, die mit dem kompromittierten Gerät oder der kompromittierten Netzwerkumgebung verbunden sind.

Zugriff auf Anmeldeinformationen: Der Bedrohungsakteur verwendet eine gefälschte Anmeldeseite, um Benutzer- oder Systemanmeldeinformationen abzuschöpfen.

Datendiebstahl: Der Bedrohungsakteur stiehlt Finanzdaten oder andere Daten von kompromittierten Benutzern oder Systemen.

Auswirkung: Der betroffene Benutzer oder die betroffene Organisation kann materielle Schäden oder Reputationsschäden davontragen.

Wie Defender-Portaldienste bei einheitlichen Sicherheitsvorgängen helfen

- Microsoft Defender XDR- – Microsoft Defender XDR umfasst leistungsstarke Funktionen für automatisierte Angriffsunterbrechungen, die Ihre Umgebung vor komplexen, hochwirksamen Angriffen schützen können, einschließlich manuell betriebener Ransomware.

- Microsoft Sentinel – SIEM-Lösung, die einen Ransomware-Angriff in seinen Spuren stoppt, indem maschinelles Lernen verwendet wird, um unterschiedlichen Daten – Netzwerk, Identität, SaaS und Endpunkte aus Microsoft- und Partnerdatenquellen zu kombinieren.

- Security Copilot - Während eines aktiven Ransomware-Angriffs verwendet Security Copilot maschinelles Lernen, um einen gründlichen Kontext bereitzustellen, damit Sicherheitsexperten klare, präzise und umfassende Zusammenfassungen aktiver Vorfälle teilen können. Dadurch erhalten gezielte Entitäten ein tiefes Verständnis der Situation, auch wenn ein Vorfall nach Geschäftszeiten auftritt.

Häufige Schadsoftware, die in Ransomware-Kampagnen verwendet wird

Qakbot – Verwendet Phishing zum Verbreiten bösartiger Links, bösartiger Anhänge und zum Platzieren von bösartigen Nutzlasten wie Cobalt Strike Beacon

Ryuk – Datenverschlüsselung in der Regel auf Windows ausgerichtet

Trickbot – Hat Microsoft-Anwendungen wie Excel und Word ins Visier genommen. Trickbot wurde typischerweise über E-Mail-Kampagnen verbreitet, die aktuelle Ereignisse oder finanzielle Köder nutzten, um Benutzer dazu zu verleiten, schädliche Dateianhänge zu öffnen oder auf Links zu Websites zu klicken, die die schädlichen Dateien hosten. Seit 2022 scheint die Eindämmung von Kampagnen durch Microsoft, die diese Schadsoftware nutzen, ihre Nützlichkeit beeinträchtigt zu haben.

Gängige Bedrohungsakteure, die mit Ransomware-Kampagnen verbunden sind

- LockBit – Finanziell motivierte Ransomware-as-a-Service (RaaS)-Kampagne und produktivster Ransomware-Bedrohungsakteur im Zeitraum 2023-24

- Black Basta – Erhält Zugriff über Spear-Phishing-E-Mails und verwendet PowerShell zum Starten von Verschlüsselungsladungen

- Storm-1674 (DarkGate und ZLoader) – Storm-1674 ist ein Zugriffsbroker, der für die Verteilung von DarkGate, SectopRAT und Zloader bekannt ist und den Zugriff auf Bedrohungsakteure wie Storm-0506 und Sangria Tempest aushändigt.

Unterdessen ist Storm-1811 ein Bedrohungsakteur, der für Social Engineering-Angriffe bekannt ist, die zur Bereitstellung von BlackBasta mit Qakbot und anderer Schadsoftware führen. Von Ende Oktober bis Anfang November wurde beobachtet, dass Sturm-1811 E-Mail-Adressen mit Spam (E-Mail-Bombenangriff) überflutete, bevor er sich als Helpdesk-Personal ausgab und anbot, beim Spamproblem zu helfen. In dieser neuen Kampagne beobachtete man den Einsatz eines neuen Malware-Ladeprogramms namens ReedBed durch Storm-1811.

Microsoft Defender-Daten zeigen, dass die am weitesten verbreiteten Ransomware-Varianten im letzten Quartal 2024 Akira, FOG, Qilin, Lynx und die oben erwähnten RansomHub und BlackBasta waren. Diese Zeit sah auch die neuen Ransomware Varianten SafePay und Hellcat. Im März 2025 hat der Bedrohungsakteur Moonstone Sleet die Ransomware Qilin wieder ans Tageslicht gebracht.

Wie Microsoft bei einem laufenden Ransomware-Angriff helfen kann

Um laufende Ransomware-Angriffe zu mindern, kann Microsoft Incident Response Microsoft Defender for Identity nutzen und bereitstellen – eine cloudbasierte Sicherheitslösung, die hilft, Identitätsbedrohungen zu erkennen und darauf zu reagieren. Die frühzeitige Einbindung der Identitätsüberwachung in die Reaktion auf Vorfälle unterstützt das Sicherheitsteam der betroffenen Organisation, die Kontrolle zurückzugewinnen. Die Reaktion auf Microsoft-Vorfälle verwendet Defender for Identity, um den Vorfallumfang und betroffene Konten zu identifizieren, kritische Infrastruktur zu schützen und den Bedrohungsakteur zu entfernen. Das Reaktionsteam bringt dann Microsoft Defender für Endpunkt ein, um die Bewegungen des Bedrohungsakteurs nachzuverfolgen und ihre Versuche, kompromittierte Konten zu verwenden, um die Umgebung erneut zu betreten, zu stören. Nachdem der Vorfall eingedämmt und die vollständige administrative Kontrolle über die Umgebung wiederhergestellt ist, arbeitet Microsoft Incident Response mit dem Kunden zusammen, um zukünftige Cyberangriffe zu verhindern.

Automatisierte Angriffe mit Ransomware

Commodity-Ransomware-Angriffe erfolgen in der Regel automatisiert. Diese Cyberangriffe können sich wie ein Virus ausbreiten, Geräte durch Methoden wie E-Mail-Phishing und Übermittlung von Schadsoftware infizieren und die Beseitigung von Schadsoftware erfordern.

Daher können Sie Ihr E-Mail-System mit Microsoft Defender für Office 365 schützen, das vor Schadsoftware und Phishingübermittlung schützt. Microsoft Defender for Endpoint arbeitet mit Defender for Office 365 zusammen, um verdächtige Aktivitäten auf Ihren Geräten automatisch zu erkennen und zu blockieren, während Microsoft Defender XDR Malware und Phishing-Versuche frühzeitig erkennt.

Angriffe mit von Menschen platzierter Ransomware

Von Menschen betriebene Ransomware ist das Ergebnis eines aktiven Angriffs durch Cyberkriminelle, die in die lokale oder cloudbasierte IT-Infrastruktur eines Unternehmens eindringen, deren Privilegien erweitern und Ransomware auf kritische Daten anwenden.

Diese "Hands-on-Keyboard"-Angriffe zielen in der Regel auf Organisationen anstatt auf einzelne Geräte ab.

Vom Menschen gesteuert bedeutet auch, dass es menschliche Eindringlinge gibt, die Erkenntnisse über gängige System- und Sicherheitsfehlkonfigurationen nutzen. Sie versuchen, die Organisation zu infiltrieren, sich im Netzwerk zu bewegen und sich an die Umgebung und ihre Schwächen anzupassen.

Zu den typischen Merkmalen dieser von Menschen ausgeführten Angriffe mit Ransomware gehören Diebstahl von Anmeldeinformationen und Lateral Movement mit einer Erhöhung der Berechtigungen gestohlener Konten.

Die Aktivitäten können während Wartungszeitfenstern stattfinden und betreffen von Cyberkriminellen entdeckte Lücken in der Sicherheitskonfiguration. Das Ziel ist die Bereitstellung einer Ransomware-Nutzlast für alle Ressourcen mit hohen geschäftlichen Auswirkungen, welche die Bedrohungsakteure auswählen.

Wichtig

Diese Angriffe können schwerwiegende Folgen für den Geschäftsbetrieb haben und sind schwer zu bereinigen, da eine vollständige Beseitigung des durch die Angreifer verursachten Schadens erforderlich ist, um sich vor zukünftigen Angriffen zu schützen. Im Gegensatz zu Commodity-Ransomware, die gewöhnlich nur eine Schadsoftwarebehandlung erfordert, bedroht die von Menschen platzierte Ransomware Ihren Geschäftsbetrieb auch nach dem ersten Auftreten weiter.

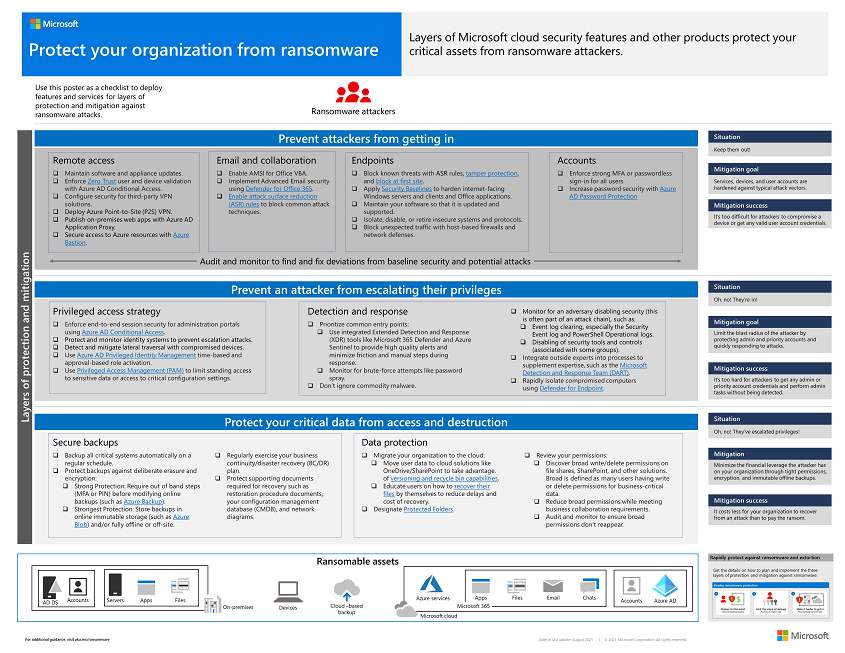

Schutz Ihrer Organisation vor Ransomware

Verhindern Sie zunächst die Zustellung von Phishing und Malware mithilfe von Microsoft Defender für Office 365, um sich gegen die Zustellung von Malware und Phishing zu schützen, Microsoft Defender for Endpoint, um verdächtige Aktivitäten auf Ihren Geräten automatisch zu erkennen und zu blockieren, und Microsoft Defender XDR, um Malware- und Phishingversuche frühzeitig zu erkennen.

Eine umfassende Übersicht über Ransomware und Erpressung und den Schutz Ihrer Organisation erfahren Sie in der PowerPoint-Präsentation Human-Operated Ransomware Mitigation Project Plan (Projektplan zur Entschärfung von Menschen platzierter Ransomware).

Folgen Sie dem Ansatz der Microsoft Incident Response zur Verhinderung und Entschärfung von Ransomware.

Bewerten Sie die Situation, indem Sie die verdächtige Aktivität analysieren, die Ihr Team auf den Angriff aufmerksam gemacht hat.

Wann haben Sie zum ersten Mal von dem Vorfall erfahren? Welche Protokolle sind verfügbar und gibt es Anzeichen dafür, dass der Akteur derzeit auf Systeme zugreift?

Identifizieren Sie die betroffenen Branchenanwendungen und erhalten Sie alle betroffenen Systeme wieder online. Erfordert die betroffene Anwendung eine Identität, die möglicherweise kompromittiert wurde?

Sind Sicherungen der Anwendung, Konfiguration und Daten mithilfe einer Wiederherstellungsübung verfügbar und regelmäßig überprüft?

Ermitteln Sie den Kompromittierungswiederherstellungsprozess (Compromise Recovery, CR), um den Bedrohungsakteur aus der Umgebung zu entfernen.

Hier finden Sie eine Zusammenfassung der Leitlinien von Microsoft für den Projektplan zur Bekämpfung von menschlich betriebenem Ransomware.

Zusammenfassung der Leitlinien im Projektplan zur Minderung von menschlich betriebener Ransomware

- Bei Ransomware und erpresserischen Angriffen steht viel auf dem Spiel.

- Die Angriffe haben jedoch Schwachstellen, die die Wahrscheinlichkeit verringern können, dass Sie angegriffen werden.

- Es gibt drei Schritte, um Ihre Infrastruktur so zu konfigurieren, dass sie die Schwächen von Exploitangriffen ausnutzen kann.

Informationen zu den drei Schritten, die dabei helfen, die Schwächen von Exploitangriffen auszunutzen, finden Sie in der Lösung zum Schützen Ihrer Organisation vor Ransomwareangriffen. Auf diese Weise können Sie Ihre IT-Infrastruktur schnell für den bestmöglichen Schutz konfigurieren:

- Bereiten Sie Ihre Organisation so vor, dass Sie nach einem Angriff eine Wiederherstellung durchführen können, ohne das Lösegeld bezahlen zu müssen.

- Begrenzen Sie den Umfang des Schadens eines Angriffs mit Ramsomware, indem Sie privilegierte Rollen schützen.

- Machen Sie es für einen Bedrohungsakteur schwieriger, auf Ihre Umgebung zuzugreifen, indem Sie Risiken inkrementell beseitigen.

Laden Sie die das Poster Schützen Sie Ihre Organisation vor Ransomware für einen Überblick über die drei Phasen als Schutzebenen vor Ransomware-Angriffen.

Zusätzliche Ressourcen zur Verhinderung von Ransomware

Wichtige Informationen von Microsoft:

Die neuesten Ransomware Trends von Microsoft, neuester Ransomware Blog von Microsoft

2024 Microsoft-Bericht über digitale Abwehr Microsoft 365:

Bereitstellen von Schutz vor Ransomware für Ihren Microsoft 365-Mandanten

Microsoft Defender XDR:

Microsoft Defender für Cloud-Apps:

Microsoft Azure:

Microsoft Copilot für Sicherheit

Zu den wichtigsten Strategien zur Eindämmung von OpenAI-Ransomware gehören laut ChatGPT folgende:

Trainingsdatenkuratierung

Sicherheitsschichten und Filter

Empirische Tests und Red Teaming

Kontinuierliche Überwachung

Ausrichtungs- und Sicherheitsforschung

Community-Berichterstattung und Feedback

Partnerschaften und Richtlinien

Ausführlichere Informationen finden Sie in der offiziellen Dokumentation von OpenAI zu ihrem Ansatz für Sicherheit und Schutz vor Missbrauch bei der KI.

Ransomware-Entschärfungsressourcen von Microsoft Security:

Die neueste Liste der Ransomware-Artikel ist im Microsoft Security-Blog verfügbar.