RaMP-Checkliste — Datenschutz

Diese Checkliste für den Schnellen Modernisierungsplan (RaMP) hilft Ihnen, Ihre lokalen und Cloud-Daten vor unbeabsichtigtem und böswilligem Zugriff zu schützen.

Unbeabsichtigter Zugriff liegt vor, wenn ein Benutzer Zugriff auf Daten erhält, auf die er aufgrund seiner Rollen und Zuständigkeiten nicht zugreifen sollte. Die Folge können unbeabsichtigte Datenverluste, Datenzerstörung oder Verstöße gegen Datensicherheits- und Datenschutzbestimmungen sein.

Böswilliger Zugriff liegt vor, wenn ein externer Angreifer oder ein böswilliger Insider absichtlich versucht, auf Daten zuzugreifen. Böswillige Insider können Ihre Daten verwenden, um Profit zu machen oder um Ihrem Unternehmen zu schaden. Externe Angreifer können Ihre vertraulichsten Daten löschen, verändern, exfiltrieren und verschlüsseln und Sie so für einen Ransomware-Angriff anfällig machen.

Bei beiden Arten von Angriffen müssen Sie die notwendigen Maßnahmen ergreifen, um Ihre Daten zu identifizieren, sie zu schützen, ihre Zerstörung oder Exfiltration zu verhindern und sicherzustellen, dass nur Benutzer mit einem Unternehmenszweck Zugriff auf sie haben.

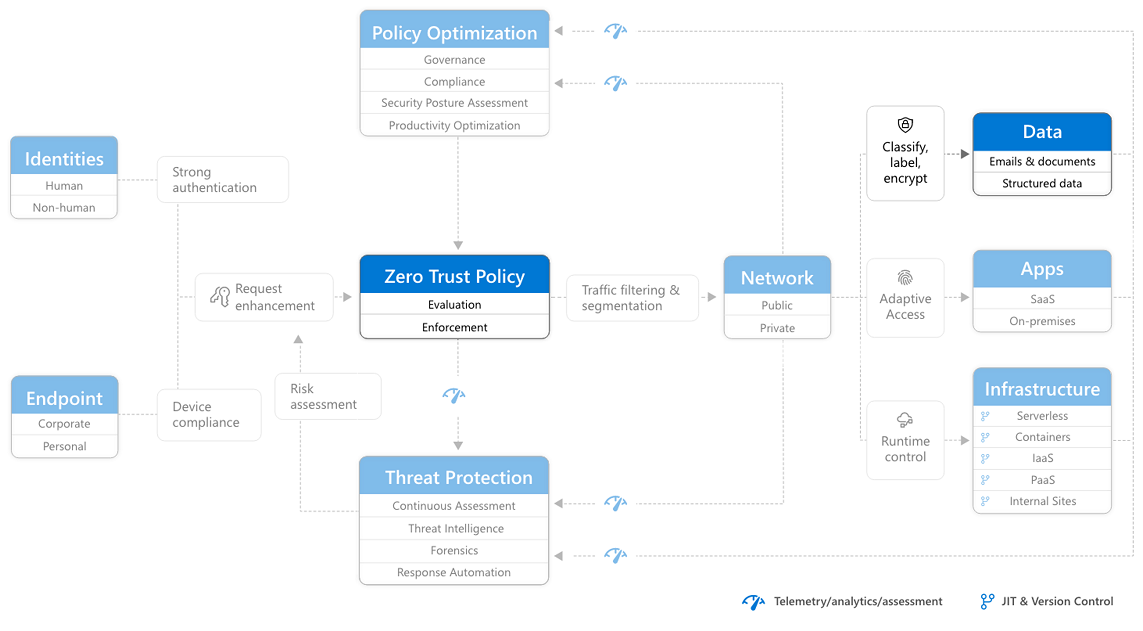

Der Schutz Ihrer Daten ist Teil des Zero Trust-Prinzips, bei dem wir von einer Sicherheitsverletzung ausgehen. Selbst wenn alle Schutzmaßnahmen für Benutzerkonten und Geräte vorhanden sind, müssen Sie davon ausgehen, dass ein Angreifer einen Weg in Ihre Umgebung finden und nach den wertvollsten Daten Ihres Unternehmens suchen könnte.

Daher müssen Sie:

Verstehen Ihrer Daten

Ihre Datenlandschaft verstehen und wichtige Informationen in Ihrer Cloud- und lokalen Umgebung identifizieren.

Daten schützen

Ihre sensiblen Daten während ihres gesamten Lebenszyklus schützen, indem Sie Vertraulichkeitskennzeichnungen anwenden, die mit Schutzmaßnahmen wie Verschlüsselung, Zugriffsbeschränkungen, visuellen Markierungen und mehr verknüpft sind.

Verhindern von Datenverlust

Konsistente Richtlinien zur Verhinderung von Datenverlust in der Cloud, in lokalen Umgebungen und an Endpunkten anwenden, um riskante Aktivitäten mit sensiblen Daten zu überwachen, zu verhindern und zu beheben.

Verwenden des Zugriffs mit den geringsten Rechten

Minimale Berechtigungen anwenden, die festlegen, wer auf Daten zugreifen darf und was sie mit den Daten tun dürfen, um Geschäfts- und Produktivitätsanforderungen zu erfüllen.

Verantwortlichkeiten von Programm- und Projektmitgliedern

Diese Tabelle beschreibt den allgemeinen Schutz Ihrer Organisationsdaten im Hinblick auf eine Sponsoring-/Programmmanagement-/Projektmanagement-Hierarchie, um Ergebnisse zu ermitteln und voranzutreiben.

| Lead | Besitzer | Verantwortlichkeit |

|---|---|---|

| CISO, CIO oder Direktor für Datensicherheit | Führungskräfte-Sponsorship | |

| Programmlead aus dem Bereich Datensicherheit | Fördern von Ergebnissen und teamübergreifender Zusammenarbeit | |

| Sicherheitsarchitekt | Beratung zu Konfiguration und Standards | |

| Microsoft 365 Admins | Implementieren Sie Änderungen am Microsoft 365-Mandanten für OneDrive und geschützte Ordner | |

| Datensicherheitsingenieur und/oder Infrastruktursicherheitsingenieur | Aktivieren der Sicherung der Infrastruktur | |

| Anwendungsbesitzer | Identifizieren kritischer Geschäftsressourcen | |

| Datenschutz-Admin | Implementieren von Konfigurationsänderungen | |

| IT-Administrator | Aktualisieren von Standards und Richtliniendokumenten | |

| Security Governance und/oder IT-Admin | Überwachung zur Gewährleistung der Compliance | |

| Team „Benutzerschulung“ | Sicherstellen, dass in den Anleitungen für Benutzer die Richtlinienaktualisierungen widergespiegelt werden |

Bereitstellungsziele

Erfüllen Sie diese Bereitstellungsziele, um Ihre Daten für Zero Trust zu schützen.

| Vorgehensweise | Bereitstellungsziel | Besitzer |

|---|---|---|

| 1. Kennen Sie Ihre Daten | Datensicherheitsarchitekt | |

| 2. Schützen Sie Ihre Daten | Datensicherheitsingenieur | |

| 3. Verbindern Sie Datenverlust | Datensicherheitsingenieur | |

| 4. 4. Verwenden Sie den Zugriff mit den geringsten Privilegien | Datensicherheitsingenieur |

1. Kennen Sie Ihre Daten

Führen Sie diese Implementierungsschritte aus, um das Bereitstellungsziel Kennen Sie Ihre Daten zu erreichen.

| Fertig | Implementierungsschritt | Besitzer | Dokumentation |

|---|---|---|---|

| 1. Ermitteln Sie Datenklassifizierungsebenen. | Datensicherheitsarchitekt | Lernen Sie über | |

| 2. Ermitteln Sie integrierte und benutzerdefinierte Typen vertraulicher Informationen. | Datensicherheitsarchitekt | Lernen Sie über | |

| 3. Ermitteln Sie die Verwendung von vorab trainierten und individuell trainierbaren Klassifizierern. | Datensicherheitsarchitekt | Lernen Sie über | |

| 4. Ermitteln und klassifizieren Sie vertrauliche Daten. | Architekt für Datensicherheit und/oder Technische Fachkraft für Datensicherheit | Lernen Sie über |

2. Schützen Sie Ihre Daten

Führen Sie diese Implementierungsschritte aus, um das Bereitstellungsziel Schützen Sie Ihre Daten zu erreichen.

| Fertig | Implementierungsschritt | Besitzer | Dokumentation |

|---|---|---|---|

| 1. Bestimmen Sie die Verwendung und das Design von Sensibilitätskennzeichnungen. | Sicherheitsarchitekt | Erste Schritte | |

| 2. Kennzeichnen und schützen Sie Elemente für Microsoft 365-Apps und -Dienste. | Datensicherheitsingenieur | Verwalten Sie Sensibilitätskennzeichnungen | |

| 3. Aktivieren und konfigurieren Sie Microsoft Defender for Cloud-Apps. | Datensicherheitsingenieur | Erste Schritte | |

| 4. Entdecken, kennzeichnen und schützen Sie sensible Elemente, die sich in Datenspeichern in der Cloud befinden. | Datensicherheitsingenieur | bewährten Methoden | |

| 5. Erkennen, kennzeichnen und schützen Sie vertrauliche Elemente, die sich in lokalen Datenspeichern befinden. | Datensicherheitsingenieur | Information Protection-Scan | |

| 6. Erweitern Sie Ihre Vertraulichkeitsbezeichnungen in Azure mithilfe von Microsoft Purview Data Map. | Datensicherheitsingenieur | Bezeichnungen in Microsoft Purview Data Map |

3. Verbindern Sie Datenverlust

Führen Sie diese Implementierungsschritte aus, um das Bereitstellungsziel Verhindern Sie Datenverlust zu erreichen.

| Fertig | Implementierungsschritt | Besitzer | Dokumentation |

|---|---|---|---|

| 1. Entwerfen und erstellen Sie DLP-Richtlinien (Verhinderung von Datenverlust). | Sicherheitsarchitekt | Lernen Sie über | |

| 2. Aktivieren und konfigurieren Sie die Verhinderung von Datenverlust am Endpunkt. | Datensicherheitsingenieur | Lernen Sie über | |

| 3. Konfigurieren Sie Zugriffsrichtlinien für die App-Steuerung für bedingten Zugriff für Microsoft Defender for Cloud-Apps. | Datensicherheitsingenieur | Übersicht |

4. 4. Verwenden Sie den Zugriff mit den geringsten Privilegien

Führen Sie diese Implementierungsschritte aus, um sicherzustellen, dass Ihre Benutzer und Administratoren das Bereitstellungsziel Verwenden Sie den Zugriff mit den geringsten Privilegien erfüllen.

| Fertig | Implementierungsschritt | Besitzer |

|---|---|---|

| 1. Überprüfen Sie anhand des Bereitstellungsziels Kennen Sie Ihre Daten die Berechtigungen für die Speicherorte sensibler und kritischer Informationen. | Datensicherheitsingenieur | |

| 2. Implementieren Sie minimale Berechtigungen für sensible und kritische Informationen, erfüllen Sie gleichzeitig die Zusammenarbeits- und Geschäftsanforderungen und informieren Sie die betroffenen Benutzer. | Datensicherheitsingenieur | |

| 3. Führen Sie ein Änderungsmanagement für Ihre Mitarbeiter durch, damit zukünftige Orte für sensible und kritische Informationen mit minimalen Berechtigungen erstellt und verwaltet werden. | Team „Benutzerschulung“ | |

| 4. Prüfen und überwachen Sie die Orte auf sensible und kritische Informationen, um sicherzustellen, dass keine weitreichenden Berechtigungen erteilt werden. | Datensicherheitsingenieur und/oder Security Governance-Admin |

Ergebnisse

Nach Abschluss dieser Bereitstellungsziele haben Sie den Abschnitt Daten der Zero Trust-Architektur erstellt.