Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

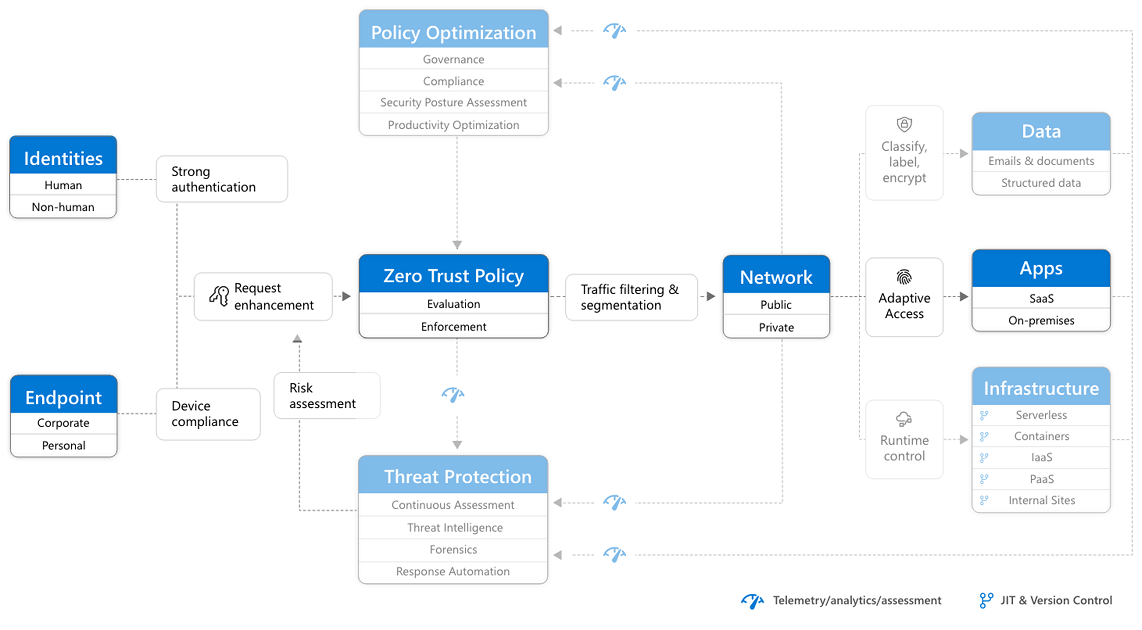

Diese Checkliste für den Schnellmodernisierungsplan (Rapid Modernization Plan, RaMP) hilft Ihnen, einen Sicherheitsperimeter für Cloudanwendungen und mobile Geräte einzurichten, der Identität als Kontrollebene verwendet und die Vertrauensstellung für Benutzerkonten und Geräte explizit überprüft, bevor Sie den Zugriff sowohl für öffentliche als auch für private Netzwerke zulassen.

Um produktiv zu sein, müssen Ihre Mitarbeiter (Benutzer) in der Lage sein, Folgendes zu verwenden:

- Ihre Kontoanmeldeinformationen, um ihre Identität zu überprüfen.

- Ihren Endpunkt (Gerät), z. B. PC, Tablet oder Smartphone.

- Die Anwendungen, die Sie ihnen zur Verfügung gestellt haben, um ihre Aufgaben zu erledigen.

- Ein Netzwerk, über das Datenverkehr zwischen Geräten und Anwendungen übertragen wird, unabhängig davon, ob sie sich lokal oder in der Cloud befinden

Jedes dieser Elemente ist ein Ziel von Angreifern und muss durch das zentrale Prinzip von Zero Trust geschützt werden.

Diese Checkliste umfasst die Verwendung von Zero Trust, um die Vertrauensstellung für alle Zugriffsanforderungen explizit zu überprüfen für:

Nach Abschluss dieser Schritte haben Sie diesen Teil der Zero Trust-Architektur erstellt.

Identitäten

Überprüfen und sichern Sie jede Identität mit einer starken Authentifizierung in Ihrem gesamten digitalen Besitz mit Microsoft Entra ID, einer vollständigen Identitäts- und Zugriffsverwaltungslösung mit integrierter Sicherheit, die jeden Monat mehrere hundert Millionen Menschen mit ihren Apps, Geräten und Daten verbindet.

Verantwortlichkeiten von Programm- und Projektmitgliedern

In dieser Tabelle wird der allgemeine Schutz Ihrer Benutzerkonten im Hinblick auf eine Sponsorship-/Programmverwaltungs-/Projektverwaltungshierarchie beschrieben, um Ergebnisse zu ermitteln und zu fördern.

| Blei | Besitzer | Verantwortlichkeit |

|---|---|---|

| CISO, CIO oder Director of Identity Security | Führungskräfte-Sponsorship | |

| Programmleiter von Identitätssicherheit oder Identitätsarchitekt | Fördern von Ergebnissen und teamübergreifender Zusammenarbeit | |

| Sicherheitsarchitekt | Beratung zu Konfiguration und Standards | |

| Identitätssicherheit oder Identitätsarchitekt | Implementieren von Konfigurationsänderungen | |

| Identitätsadministrator | Aktualisieren von Standards und Richtliniendokumenten | |

| Sicherheitsgovernance oder Identitätsadministrator | Überwachung zur Gewährleistung der Compliance | |

| Team „Benutzerschulung“ | Sicherstellen, dass in den Anleitungen für Benutzer die Richtlinienaktualisierungen widergespiegelt werden |

Ziele der Bereitstellung

Erfüllen Sie diese Bereitstellungsziele, um Ihre berechtigten Identitäten mit Zero Trust zu schützen.

| Vorgehensweise | Bereitstellungsziel | Besitzer | Dokumentation |

|---|---|---|---|

| 1. Stellen Sie sicheren berechtigten Zugriff bereit, um Administratorbenutzerkonten zu schützen. | Verantwortlicher für die IT-Implementierung | Schützen des privilegierten Zugriffs für hybride und Cloudbereitstellungen in Microsoft Entra ID | |

| 2. Stellen Sie Microsoft Entra Privileged Identity Management (PIM) für einen zeitgebundenen, Just-in-Time-Genehmigungsprozess für die Verwendung berechtigter Benutzerkonten bereit. | Verantwortlicher für die IT-Implementierung | Planen einer Bereitstellung von Privileged Identity Management |

Erfüllen Sie diese Bereitstellungsziele, um Ihre berechtigten Benutzeridentitäten mit Zero Trust zu schützen.

| Vorgehensweise | Bereitstellungsziel | Besitzer | Dokumentation |

|---|---|---|---|

| 1. Aktivieren der Self-Service-Kennwortzurücksetzung (Self-Service Password Reset, SSPR), mit der Sie Anmeldeinformationen zurücksetzen können | Verantwortlicher für die IT-Implementierung | Planen der Bereitstellung der Self-Service-Kennwortzurücksetzung von Microsoft Entra | |

| 2. Aktivieren Sie mehrstufige Authentifizierung (MFA) und wählen Sie geeignete Methoden für MFA aus | Verantwortlicher für die IT-Implementierung | Planen der Bereitstellung der Microsoft Entra-Multi-Faktor-Authentifizierung | |

| 3. Aktivieren Sie die kombinierte Benutzerregistrierung für Ihr Verzeichnis, damit Benutzer sich in einem Schritt für SSPR und MFA registrieren können. | Verantwortlicher für die IT-Implementierung | Aktivierung der kombinierten Registrierung von Sicherheitsinformationen in Microsoft Entra ID | |

| 4. Konfigurieren Sie eine Richtlinie für bedingten Zugriff, um eine MFA-Registrierung zu erfordern. | Verantwortlicher für die IT-Implementierung | Anleitung: Konfigurieren der Registrierungsrichtlinien der Microsoft Entra-Multi-Faktor-Authentifizierung | |

| 5. Aktivieren Sie risikobasierte Benutzer- und Anmelderichtlinien, um den Benutzerzugriff auf Ressourcen zu schützen. | Verantwortlicher für die IT-Implementierung | Vorgehensweise: Konfigurieren und Aktivieren von Risikorichtlinien | |

| 6. Erkennen und blockieren Sie bekannte schwache Passwörter und deren Varianten sowie zusätzliche schwache Bedingungen, die für Ihr Unternehmen spezifisch sind. | Verantwortlicher für die IT-Implementierung | Ausschließen unsicherer Kennwörter mithilfe des Microsoft Entra-Kennwortschutzes | |

| 7. Stellen Sie Microsoft Defender for Identity bereit und überprüfen Sie alle offenen Warnungen (parallel zu Ihren Sicherheitsvorgängen). | Team für Sicherheitsvorgänge | Microsoft Defender for Identity | |

| 8. Stellen Sie kennwortlose Anmeldeinformationen bereit. | Verantwortlicher für die IT-Implementierung | Planen einer Bereitstellung mit kennwortloser Authentifizierung in Microsoft Entra ID |

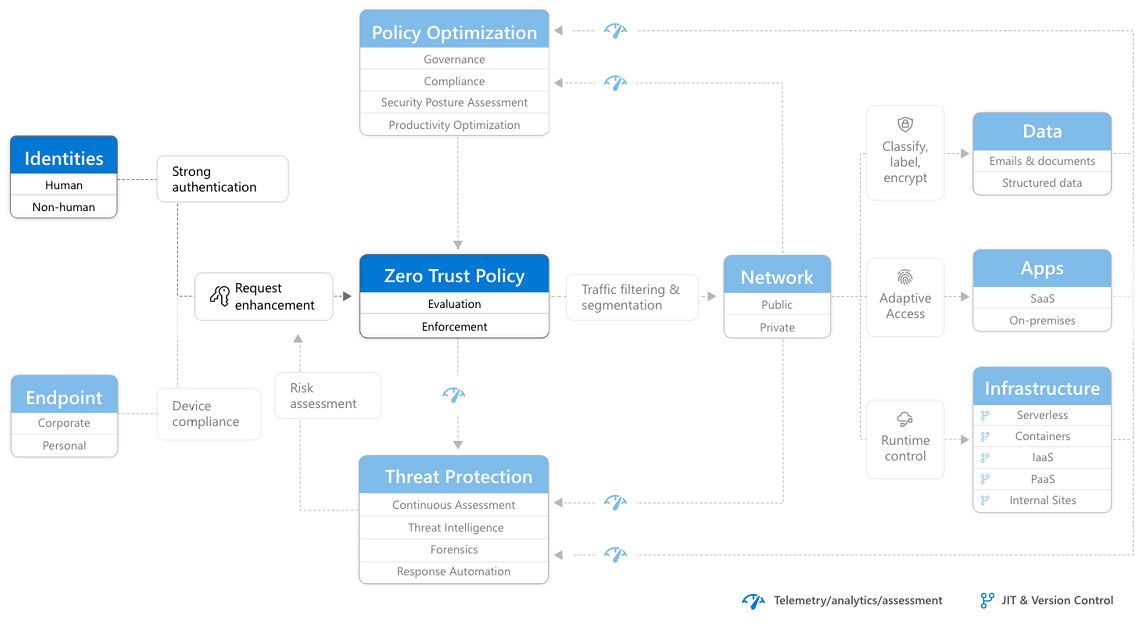

Sie haben nun den Abschnitt Identitäten der Zero Trust-Architektur erstellt.

Endpunkte

Stellen Sie die Compliance und den Integritätsstatus sicher, bevor Sie Zugriff auf Ihre Endpunkte (Geräte) gewähren, und gewinnen Sie Erkenntnisse dazu, wie sie auf das Netzwerk zugreifen.

Verantwortlichkeiten von Programm- und Projektmitgliedern

In dieser Tabelle wird der allgemeine Schutz Ihrer Endpunkte im Hinblick auf eine Sponsorship-/Programmverwaltungs-/Projektverwaltungshierarchie beschrieben, um Ergebnisse zu ermitteln und zu fördern.

| Blei | Besitzer | Verantwortlichkeit |

|---|---|---|

| CISO, CIO oder Director of Identity Security | Führungskräfte-Sponsorship | |

| Programmleiter von Identitätssicherheit oder ein Identitätsarchitekt | Fördern von Ergebnissen und teamübergreifender Zusammenarbeit | |

| Sicherheitsarchitekt | Beratung zu Konfiguration und Standards | |

| Identitätssicherheit oder Infrastruktursicherheitsarchitekt | Implementieren von Konfigurationsänderungen | |

| Administrator für mobile Geräteverwaltung (MDM) | Aktualisieren von Standards und Richtliniendokumenten | |

| Sicherheitsgovernance oder MDM-Administrator | Überwachung zur Gewährleistung der Compliance | |

| Team „Benutzerschulung“ | Sicherstellen, dass in den Anleitungen für Benutzer die Richtlinienaktualisierungen widergespiegelt werden |

Ziele der Bereitstellung

Erfüllen Sie diese Bereitstellungsziele, um Ihre Endpunkte (Geräte) mit Zero Trust zu schützen.

| Vorgehensweise | Bereitstellungsziel | Besitzer | Dokumentation |

|---|---|---|---|

| 1. Registrieren Sie Geräte mit Microsoft Entra ID. | MDM-Verwaltung | Geräteidentitäten | |

| 2. Registrieren Sie Geräte und erstellen Sie Konfigurationsprofile. | MDM-Verwaltung | Geräteverwaltung – Übersicht | |

| 3. Verbinden Sie Defender for Endpoint mit Intune (parallel zu Ihren Sicherheitsmaßnahmen). | Identitätssicherheitsadministrator | Konfigurieren von Microsoft Defender for Endpoint in Microsoft Intune | |

| 4. Überwachen Sie die Gerätekonformität und das Risiko für bedingten Zugriff. | Identitätssicherheitsadministrator | Verwenden von Konformitätsrichtlinien zum Festlegen von Regeln für Geräte, die Sie mit Intune verwalten | |

| 5. Implementieren Sie eine Microsoft Purview Information Protection-Lösung, und integrieren Sie sie in Richtlinien für bedingten Zugriff. | Identitätssicherheitsadministrator | Verwenden von Vertraulichkeitsbezeichnungen zum Schützen von Inhalten |

Sie haben nun den Abschnitt Endpunkte der Zero Trust-Architektur erstellt.

Anwendungen

Da Apps von böswilligen Benutzern verwendet werden, um Ihre Organisation zu infiltrieren, müssen Sie sicherstellen, dass Ihre Apps Dienste wie Microsoft Entra ID und Intune verwenden, die Zero Trust-Schutz bieten oder vor Angriffen gehärtet werden.

Verantwortlichkeiten von Programm- und Projektmitgliedern

In dieser Tabelle wird eine Zero Trust-Implementierung für Apps im Hinblick auf eine Sponsorship-/Programmverwaltungs-/Projektverwaltungshierarchie beschrieben, um Ergebnisse zu ermitteln und zu fördern.

| Blei | Besitzer | Verantwortlichkeit |

|---|---|---|

| CISO, CIO oder Leiter der Anwendungssicherheit | Führungskräfte-Sponsorship | |

| Programmleiter der App-Verwaltung | Fördern von Ergebnissen und teamübergreifender Zusammenarbeit | |

| Identitätsarchitekt | Beratung bei der Microsoft Entra-Konfiguration für Apps Aktualisieren von Authentifizierungsstandards für lokale Apps |

|

| Entwicklerarchitekt | Beratung bei Konfiguration und Standards für interne lokale und Cloud-Apps | |

| Netzwerkarchitekt | Implementieren von VPN-Konfigurationsänderungen | |

| Cloud-Netzwerkarchitekt | Microsoft Entra-Anwendungsproxy bereitstellen | |

| Sicherheitsgovernance | Überwachung zur Gewährleistung der Compliance |

Ziele der Bereitstellung

Erfüllen Sie diese Bereitstellungsziele, um den Zero Trust-Schutz für Ihre Microsoft-Cloud-Apps, SaaS-Apps von Drittanbietern, benutzerdefinierten PaaS-Apps und lokalen Apps sicherzustellen.

| Vorgehensweise | App-Typ oder App-Nutzung | Ziele der Bereitstellung | Besitzer | Dokumentation |

|---|---|---|---|---|

| SaaS-Apps von Drittanbietern und benutzerdefinierte PaaS-Apps, die mit der Microsoft Entra-ID registriert sind | Die Microsoft Entra-App-Registrierung verwendet Microsoft Entra-Authentifizierungs-, Zertifizierungs- und App-Zustimmungsrichtlinien. Verwenden Sie Microsoft Entra-Richtlinien für bedingten Zugriff und Intune MAM- und Anwendungsschutzrichtlinien (APP), um die App-Nutzung zuzulassen. |

Identitätsarchitekt | Anwendungsverwaltung in Microsoft Entra ID | |

| Cloud-Apps, die OAuth-fähig und in Microsoft Entra ID, Google und Salesforce registriert sind | Verwenden Sie App-Governance in Microsoft Defender for Cloud-Apps für die Sichtbarkeit des App-Verhaltens, Governance mit Richtlinienerzwingung und Erkennung und Behebung von App-basierten Angriffen. | Sicherheitstechniker | Übersicht | |

| SaaS-Apps von Drittanbietern und benutzerdefinierte PaaS-Apps, die NICHT mit der Microsoft Entra-ID registriert sind | Registrieren Sie sie mit der Microsoft Entra-ID für Authentifizierungs-, Zertifizierungs- und App-Zustimmungsrichtlinien. Verwenden Sie Microsoft Entra-Richtlinien für bedingten Zugriff und Intune MAM- und APP-Richtlinien. |

App-Architekt | Integrieren all Ihrer Apps in Microsoft Entra ID | |

| Lokale Benutzer, die auf lokale Anwendungen zugreifen, einschließlich Anwendungen, die sowohl auf lokalen als auch auf IaaS-basierten Servern ausgeführt werden | Stellen Sie sicher, dass Ihre Apps moderne Authentifizierungsprotokolle wie OAuth/OIDC und SAML unterstützen. Wenden Sie sich an Ihren Anwendungsanbieter, um Updates zum Schutz der Benutzeranmeldung zu erhalten. | Identitätsarchitekt | Anzeigen der Dokumentation ihres Herstellers | |

| Remotebenutzer, die über eine VPN-Verbindung auf lokale Anwendungen zugreifen | Konfigurieren Sie Ihre VPN-Anwendung so, dass sie Microsoft Entra ID als Identitätsanbieter verwendet. | Netzwerkarchitekt | Anzeigen der Dokumentation ihres Herstellers | |

| Remotebenutzer, die über eine VPN-Verbindung auf Webanwendungen zugreifen | Veröffentlichen Sie die Anwendungen über den Microsoft Entra-Anwendungsproxy. Remotebenutzer müssen nur auf die einzelne veröffentlichte Anwendung zugreifen, die über einen Anwendungsproxyconnector an den lokalen Webserver weitergeleitet wird. Verbindungen nutzen eine starke Microsoft Entra-Authentifizierung und schränken Benutzer und ihre Geräte auf den Zugriff auf eine einzelne Anwendung gleichzeitig ein. Im Gegensatz dazu umfasst der Umfang eines typischen Remotezugriffs-VPN alle Standorte, Protokolle und Ports des gesamten lokalen Netzwerks. |

Cloud-Netzwerkarchitekt | Remotezugriff auf lokale Anwendungen über den Microsoft Entra-Anwendungsproxy |

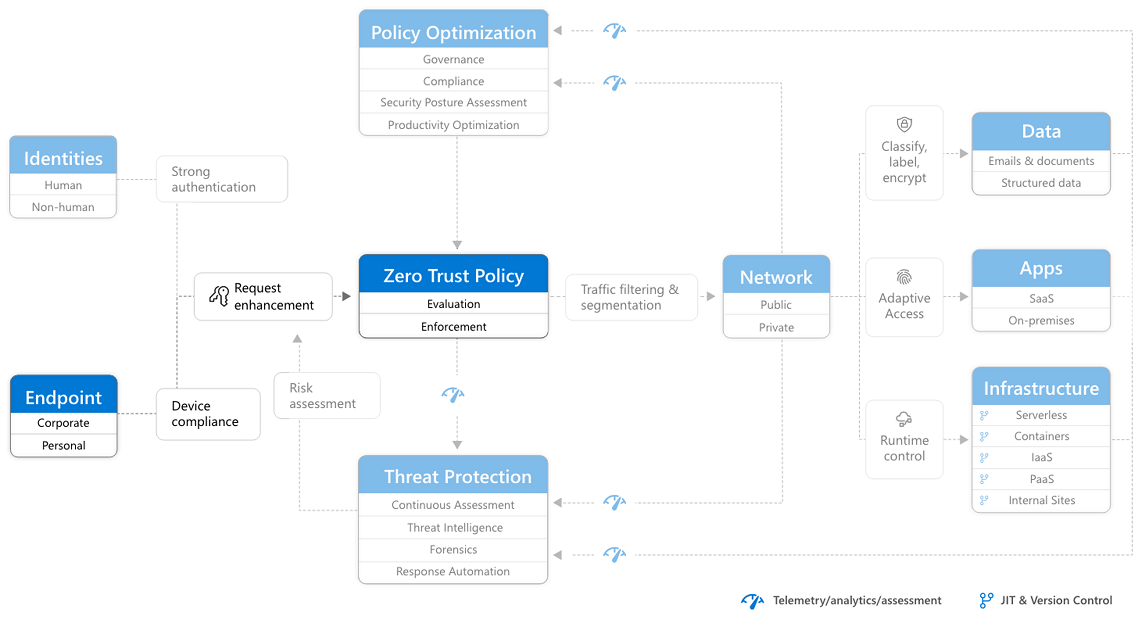

Nachdem Sie diese Bereitstellungsziele erreicht haben, haben Sie den Abschnitt Apps der Zero Trust-Architektur erstellt.

Netzwerk

Beim Zero Trust-Modell wird standardmäßig von einer Sicherheitsverletzung ausgegangen und jede Anforderung wird so überprüft, als stamme sie von einem nicht kontrollierten Netzwerk. Obwohl dies eine gängige Methode für öffentliche Netzwerke ist, gilt sie auch für interne Netzwerke Ihrer Organisation, die in der Regel durch eine Firewall vom öffentlichen Internet getrennt sind.

Um Zero Trust einzuhalten, muss Ihre Organisation Sicherheitsrisiken sowohl in öffentlichen als auch in privaten Netzwerken behandeln, unabhängig davon, ob lokal oder in der Cloud. Stellen Sie außerdem sicher, dass Sie explizit überprüfen, den Zugriff mit geringstmöglichen Berechtigungen verwenden und von Sicherheitsverletzungen ausgehen. Geräte, Benutzer und Apps sind nicht grundsätzlich vertrauenswürdig, weil sie sich in Ihren privaten Netzwerken befinden.

Verantwortlichkeiten von Programm- und Projektmitgliedern

In dieser Tabelle wird eine Zero Trust-Implementierung für öffentliche und private Netzwerke im Hinblick auf eine Sponsorship-/Programmverwaltungs-/Projektverwaltungshierarchie beschrieben, um Ergebnisse zu ermitteln und zu fördern.

| Blei | Besitzer | Verantwortlichkeit |

|---|---|---|

| CISO, CIO oder Leiter der Netzwerksicherheit | Führungskräfte-Sponsorship | |

| Management und Programmleiter von Netztechnologie | Fördern von Ergebnissen und teamübergreifender Zusammenarbeit | |

| Sicherheitsarchitekt | Beratung zu Verschlüsselungs- und Zugriffsrichtlinienkonfiguration und -standards | |

| Netzwerkarchitekt | Beratung zu Änderungen der Datenverkehrsfilterung und Netzwerkarchitektur | |

| Netzwerktechniker*innen | Entwurf von Segmentierungskonfigurationsänderungen | |

| Verantwortlicher für die Netzwerkimplementierung | Ändern der Konfiguration von Netzwerkgeräten und Aktualisieren von Konfigurationsdokumenten | |

| Netzwerk-Governance | Überwachung zur Gewährleistung der Compliance |

Ziele der Bereitstellung

Erfüllen Sie diese Bereitstellungsziele, um den Zero Trust-Schutz für Ihre öffentlichen und privaten Netzwerke sowohl für lokalen als auch für cloudbasierten Datenverkehr zu gewährleisten. Diese Ziele können parallel ausgeführt werden.

| Vorgehensweise | Bereitstellungsziel | Besitzer | Dokumentation |

|---|---|---|---|

| Erfordert Verschlüsselung für alle Datenverkehrsverbindungen, einschließlich zwischen IaaS-Komponenten und zwischen lokalen Benutzern und Apps. | Sicherheitsarchitekt |

Azure-IaaS-Komponenten IPsec für lokale Windows-Geräte |

|

| Beschränken Sie den Zugriff auf kritische Daten und Anwendungen nach Richtlinie (Benutzer- oder Geräteidentität) oder Datenverkehrsfilterung. | Sicherheitsarchitekt oder Netzwerkarchitekt |

Zugriffsrichtlinien für die App-Steuerung für den bedingten Zugriff in Defender for Cloud Apps Windows-Firewall für Windows-Geräte |

|

| Stellen Sie lokale Netzwerksegmentierung mit Eingangs- und Ausgangsdatenverkehrskontrolle mit Mikroperimetern und Mikrosegmentierung bereit. | Netzwerkarchitekt oder Netzwerktechniker | Weitere Informationen finden Sie in der Dokumentation zu Ihren lokalen Netzwerk- und Edgegeräten. | |

| Verwenden Sie die Erkennung von Bedrohungen in Echtzeit für lokalen Datenverkehr. | SecOps-Analysten |

Windows-Bedrohungsschutz Microsoft Defender für den Endpunkt |

|

| Stellen Sie Cloud-Netzwerksegmentierung mit Eingangs- und Ausgangsdatenverkehrskontrolle mit Mikroperimetern und Mikrosegmentierung bereit. | Netzwerkarchitekt oder Netzwerktechniker | Empfehlungen für Netzwerk und Konnektivität | |

| Verwenden Sie die Echtzeit-Bedrohungserkennung für Clouddatenverkehr. | Netzwerkarchitekt oder Netzwerktechniker |

Threat Intelligence-gestütztes Filtern für Azure Firewall Azure Firewall Premium-System zur Erkennung und Verhinderung von Netzwerkeindringlingen (IDPS) |

Nachdem Sie diese Bereitstellungsziele erreicht haben, haben Sie den Abschnitt Netzwerk der Zero Trust-Architektur erstellt.

Nächster Schritt

Setzen Sie die Benutzerzugriffs- und Produktivitätsinitiative mit Daten, Compliance und Governance fort.