Kennenlernen von Verwendungsmöglichkeiten für Dienstendpunkten

Der VNET-Dienstendpunkt stellt die Identität Ihres virtuellen Netzwerks für den Azure-Dienst bereit. Nachdem Dienstendpunkte in Ihrem virtuellen Netzwerk aktiviert wurden, können Sie Ressourcen von Azure-Diensten auf Ihr virtuelles Netzwerk beschränken und auf diese Weise schützen, indem Sie den Ressourcen eine VNET-Regel hinzufügen.

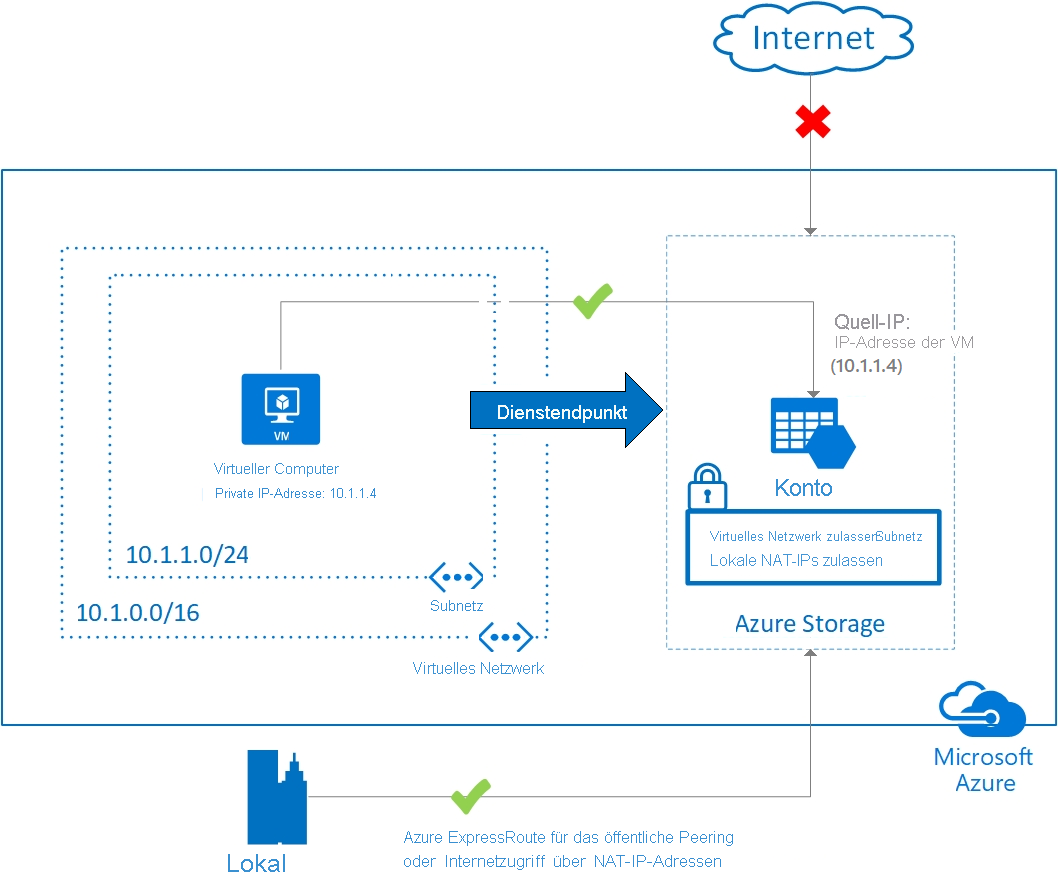

Heutzutage werden für Datenverkehr von Azure-Diensten aus einem virtuellen Netzwerk öffentliche IP-Adressen als Quell-IP-Adressen verwendet. Bei Verwendung von Dienstendpunkten wird für den Dienstdatenverkehr zu privaten virtuellen Netzwerk-Adressen als Quell-IP-Adressen gewechselt, wenn aus einem virtuellen Netzwerk auf den Azure-Dienst zugegriffen wird. Dieser Wechsel ermöglicht Ihnen den Zugriff auf die Dienste, ohne dass reservierte öffentliche IP-Adressen verwendet werden müssen, die in der Regel bei IP-Firewalls genutzt werden.

Wichtige Informationen zu Dienstendpunkten

Sehen Sie sich die folgenden Merkmale von Dienstendpunkten an.

Dienstendpunkte können Ihre virtuelle Netzwerkidentität auf Ihre Azure-Dienste erweitern, um Ihre Dienstressourcen zu schützen.

Sie schützen Ihre Azure-Dienstressourcen in Ihrem virtuellen Netzwerk mithilfe von VNET-Regeln.

VNET-Regeln können den öffentlichen Internetzugriff auf Ressourcen verhindern und nur Datenverkehr aus Ihrem virtuellen Netzwerk zulassen.

Dienstendpunkte leiten den Datenverkehr der Dienste immer direkt aus Ihrem virtuellen Netzwerk an den Dienst im Microsoft Azure-Backbonenetzwerk weiter.

Dienstendpunkte werden über das Subnetz konfiguriert. Es ist kein zusätzlicher Aufwand erforderlich, um die Endpunkte zu verwalten.

Die folgende Abbildung zeigt einen virtuellen Computer, der über einen Dienstendpunkt eine Verbindung mit dem Azure-Dienst herstellt. Ein virtueller Computer in einem Subnetz greift über einen Dienstendpunkt auf ein Azure Storage-Konto zu. Mithilfe von VNET-Regeln kann der virtuelle Computer auf die Azure-Dienstressource zugreifen, aber nicht mit dem Internet kommunizieren.

Aspekte, die bei der Verwendung von Dienstendpunkten berücksichtigt werden müssen

Es gibt mehrere Szenarios, in denen die Verwendung von Dienstendpunkten vorteilhaft sein kann. Sehen Sie sich die folgenden Punkte an, und überlegen Sie sich, wie Sie Dienstendpunkte in Ihrer Konfiguration implementieren können.

Verbesserte Sicherheit für Ressourcen: Implementieren Sie Dienstendpunkte, um die Sicherheit Ihrer Azure-Dienstressourcen zu verbessern. Wenn in Ihrem virtuellen Netzwerk Dienstendpunkte aktiviert sind, können Sie Azure-Dienstressourcen in Ihrem virtuellen Netzwerk mit VNET-Regeln schützen. Durch die Regel wird die Sicherheit verbessert, da der Ressourcenzugriff über das öffentliche Internet vollständig verhindert und nur Datenverkehr aus Ihrem virtuellen Netzwerk zugelassen wird.

Optimales Routing für Dienstdatenverkehr: Routen in Ihrem virtuellen Netzwerk, die für Internetdatenverkehr den Weg über Ihre lokalen bzw. virtuellen Geräte erzwingen, erzwingen in der Regel auch für den Datenverkehr von Azure-Diensten die gleiche Route wie für Internetdatenverkehr. Dieser Steuerungsprozess für Datenverkehr wird als Tunnelerzwingung bezeichnet. Dienstendpunkte ermöglichen optimales Routing für den Datenverkehr von Azure-Diensten, um die Tunnelerzwingung zu umgehen.

Direkter Datenverkehr an das Microsoft-Netzwerk: Verwenden Sie Dienstendpunkte, um Datenverkehr im Azure-Backbonenetzwerk beizubehalten. Dieser Ansatz ermöglicht Ihnen weiterhin die Überwachung und Überprüfung von ausgehendem Internetdatenverkehr aus Ihren virtuellen Netzwerken durch die Tunnelerzwingung, ohne dass sich dies auf den Datenverkehr der Dienste auswirkt. Informieren Sie sich weiter über benutzerdefinierte Routen und die Tunnelerzwingung.

Einfache Konfiguration und Wartung: Konfigurieren Sie Dienstendpunkte in Ihren Subnetzen für eine einfache Einrichtung und geringen Wartungsaufwand. Sie benötigen in Ihren virtuellen Netzwerken keine reservierten öffentlichen IP-Adressen mehr, um Azure-Ressourcen über eine IP-Firewall zu schützen. Es sind keine NAT- oder Gatewaygeräte erforderlich, um die Dienstendpunkte einzurichten.

Hinweis

Bei Dienstendpunkten wird für die IP-Adresse des virtuellen Computers anstelle der öffentlichen eine private IPv4-Adresse verwendet. Bereits vorhandene Firewallregeln für Azure-Dienste, die öffentliche Azure-IP-Adressen verwenden, funktionieren nach diesem Wechsel nicht mehr. Stellen Sie sicher, dass die Firewallregeln des Azure-Diensts diesen Wechsel vor dem Einrichten der Dienstendpunkte zulassen. Unter Umständen kommt es während der Konfiguration von Dienstendpunkten auch zu einer vorübergehenden Unterbrechung des Dienstdatenverkehrs aus diesem Subnetz.