Konfigurieren des bedingten Zugriffs und der mehrstufigen Authentifizierung für Microsoft Teams

Wenn Benutzer über ihr Gerät eine Verbindung mit Ihrem Teams-System herstellen, führen sie möglicherweise versehentlich Sicherheitslücken aufgrund der Apps und Konfigurationen ein, die auf diesem Gerät vorhanden sind. Eine Methode zur Verhinderung solcher Lücken ist, Richtlinien festzulegen, die Geräte und Benutzer testen und dann basierend auf den Ergebnissen über deren Zugriffsebene entscheiden. Sie können einen solchen Ansatz implementieren, indem Sie in Microsoft Teams den bedingten Zugriff verwenden.

Bedingter Zugriff

Bedingter Zugriff ist ein Sicherheitsfeature von Azure Active Directory. Der bedingte Zugriff verwendet mehrere Signale, um zu bestimmen, ob ein Benutzer oder ein Gerät vertrauenswürdig ist. Sie verwenden Richtlinien für den bedingten Zugriff, um zu bestimmen, wie vertrauenswürdig etwas ist.

Bedingte Zugriffsrichtlinien sind Wenn-Dann-Anweisungen, die es Sicherheitsexperten ermöglichen, eine tiefgreifende Abwehr zu bieten, und nach Abschluss der erstfaktorierten Authentifizierung erzwungen werden. Microsoft Teams wird separat als Cloud-App in Azure Active Directory-Richtlinien für bedingten Zugriff unterstützt.

Eine Richtlinie für den bedingten Zugriff besteht aus wenn-dann-Anweisungen Zuordnungen und Zugriffskontrollen. Der Zuordnungsteil der Richtlinie steuert, das Wer, Was und Wo der Richtlinie für bedingten Zugriff. Der Zugriffsteil der Richtlinie steuert, wie er erzwungen wird. Basierend auf den Aufgaben kann Zugriff gewähren, den Zugriff blockieren oder Zugriff gewähren, sofern eine oder mehrere zusätzliche Bedingungen erfüllt sind.

Mehrstufige Authentifizierung

Bei der mehrstufigen Authentifizierung (MFA) wird ein Benutzer während der Anmeldung zu einer zusätzlichen Form der Identifikation aufgefordert. Die Benutzer können beispielsweise aufgefordert werden, einen auf ihrem Mobiltelefon empfangenen Code einzugeben oder einen Fingerabdruck zu scannen. Die mehrstufige Authentifizierung verringert die Wahrscheinlichkeit, dass Benutzerkonten kompromittiert werden, erheblich. Für alle Benutzer die mehrstufige Authentifizierung zu verlangen, verbessert erheblich die Identitätssicherheit für Ihre Organisation.

Einstellungen der Richtlinie für bedingten Zugriff

Für Teams können Richtlinien für den bedingten Zugriff festgelegt werden. Teams ist jedoch in andere Microsoft-Apps integriert, um Features wie Besprechungen, Kalender, Interop-Chats und die Dateifreigabe zu implementieren. Auch für diese Apps können Richtlinien für den bedingten Zugriff festgelegt werden. Wenn sich ein Benutzer bei Microsoft Teams auf einem beliebigen Client anmeldet, werden die Richtlinien für bedingten Zugriff angewendet, die für Teams und alle integrierten Cloud-Apps festgelegt sind. Es ist wichtig zu beachten, dass, obwohl Richtlinien für bedingten Zugriff für Teams eingerichtet werden können, ohne die richtigen Richtlinien für andere Apps wie Exchange Online und SharePoint zu verwenden, Benutzer möglicherweise weiterhin direkt auf Ressourcen zugreifen können. Wenn Sie eine Dienstabhängigkeit konfiguriert haben, wird die Richtlinie möglicherweise mithilfe der früh oder spät gebundenen Erzwingung angewendet:

Früh gebundene Richtlinienerzwingung bedeutet, dass ein Benutzer die abhängige Dienstrichtlinie erfüllen muss, bevor er auf die aufrufende App zugreifen kann. Beispielsweise muss ein Benutzer die SharePoint-Richtlinie erfüllen, bevor er sich bei Teams anmelden kann.

Spät gebundene Richtlinien-Erzwingung erfolgt, nachdem sich der Benutzer bei der aufrufenden App angemeldet hat. Die Erzwingung wird verzögert, wenn die aufrufende App ein Token für den nachgeschalteten Dienst anfordert, z. B. Teams, das auf Planner zugreift.

Das nachstehende Diagramm veranschaulicht die Abhängigkeiten zwischen Teams-Diensten. Die durchgezogenen Pfeile geben eine früh gebundene Erzwingung an. Der gestrichelte Pfeil für Planner zeigt die spät gebundene Erzwingung an.

Konfigurieren der mehrstufigen Authentifizierung für Teams

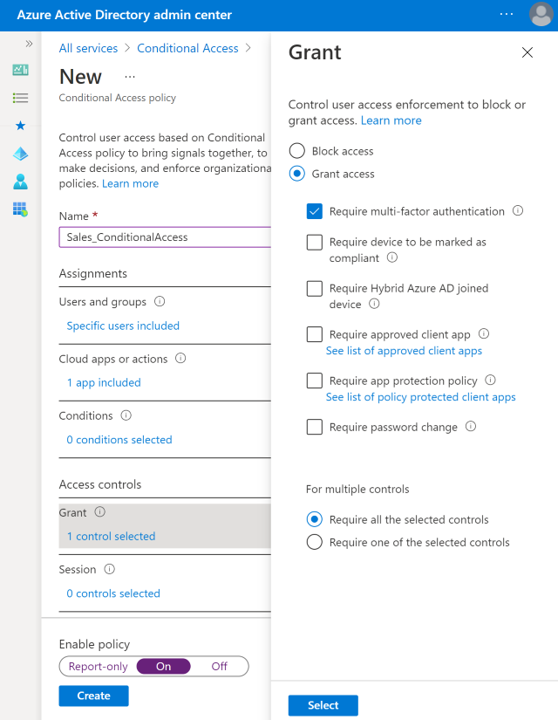

Im Folgenden finden Sie Beispielschritte zum Erstellen einer Richtlinie für bedingten Zugriff für Benutzer in der Vertriebsabteilung, während Microsoft Teams basierend auf festgelegten Bedingungen verwendet wird:

Melden Sie sich als globaler Administrator beim Azure Active Directory Admin Center an.

Wählen Sie im linken Bereich Alle Dienste aus, suchen Sie nach Bedingter Zugriff, und wählen Sie dann Bedingter Azure AD-Zugriff aus.

Wählen Sie auf der Seite Bedingter Zugriff – Richtlinien die Option + Neue Richtlinie > Neue Richtlinie erstellen aus.

Geben Sie auf der Seite Neu die folgenden Informationen in die entsprechenden Felder in den Abschnitten des linken Navigationsmenüs ein:

Geben Sie im Feld Name den Namen der Richtlinie ein, zum Beispiel „Sales_ConditionalAccess“.

Konfigurieren Sie im Abschnitt Aufgabe die folgenden Einstellungen:

Wählen Sie Benutzer und Gruppen aus, auf die Sie diese Richtlinie anwenden möchten, z. B. Verkaufs-Gruppe.

Wählen Sie Cloud-Apps oder -Aktionen aus, die Sie auf die Richtlinie anwenden möchten, und wählen Sie in der Liste der Apps Microsoft Teams aus.

Wählen Sie Bedingungen aus, die Sie in die Richtlinie aufnehmen möchten, z. B. die Stufe des Anmelderisikos, die Geräteplattform, physische Standorte, Client-Apps und den Gerätestatus.

Wählen Sie aus, welche Art von Zugriffssteuerung Sie für die Einstellungen bereitstellen möchten, die Sie im Abschnitt Aufgaben konfiguriert haben.

Wählen Sie Gewähren aus, um auszuwählen, welche Kontrollen erzwungen werden, wie z. B. die mehrstufige Authentifizierung.

Wählen Sie Sitzung aus, wenn Sie eine eingeschränkte Erfahrung innerhalb einer Cloud-App konfigurieren müssen, z. B. eine von der App erzwungene Einschränkung.

Aktivieren Sie die Richtlinie, indem Sie Ein im Abschnitt Richtlinie aktivieren auswählen und dann auf Erstellen klicken.