Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Im Microsoft Defender-Portal können Sie auf Sicherheitsvorfälle reagieren, bei denen es sich um Sammlungen verwandter Warnungen handelt, und die gesamte Geschichte eines Angriffs erzählen.

Dieser Artikel enthält eine Reihe von Schritten, die Sie ausführen können, um Sicherheitsvorfälle im Microsoft Defender-Portal zu untersuchen, zu analysieren und zu beheben, und ordnet diese Schritte auch der Erfahrungsstufe und -rolle Ihres Sicherheitsteams zu.

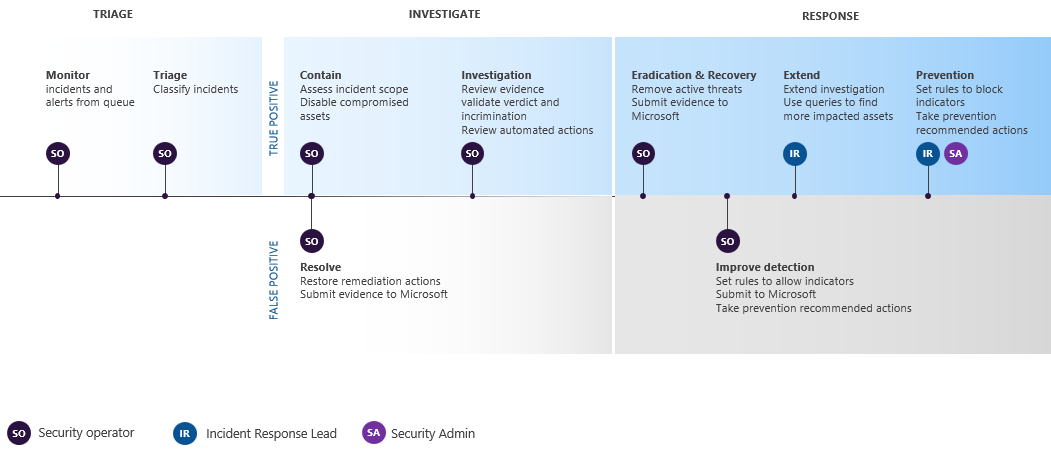

Beispiel für einen Workflow zur Reaktion auf Vorfälle im Microsoft Defender-Portal

Hier sehen Sie ein Workflowbeispiel für die Reaktion auf Vorfälle im Microsoft Defender-Portal.

Identifizieren Sie fortlaufend die Vorfälle mit der höchsten Priorität für die Analyse und Lösung in der Vorfallswarteschlange, und bereiten Sie sie auf Reaktionen vor. Dies ist eine Kombination aus:

- Selektierung zur Ermittlung der Vorfälle mit der höchsten Priorität durch Filtern und Sortieren der Incidentwarteschlange.

- Verwalten Sie Incidents, indem Sie ihren Titel ändern, sie einem Analysten zuweisen und Tags und Kommentare hinzufügen.

Sie können Microsoft Sentinel Automatisierungsregeln verwenden, um einige Incidents automatisch zu selektieren und zu verwalten (und sogar darauf zu reagieren), während sie erstellt werden. Dadurch wird verhindert, dass die am einfachsten zu behandelnden Incidents Platz in Ihrer Warteschlange belegen.

Berücksichtigen Sie die folgenden Schritte für Ihren eigenen Workflow zur Reaktion auf Vorfälle:

| Phase | Schritte |

|---|---|

| Beginnen Sie für jeden Vorfall mit einer Untersuchung und Analyse von Angriffen und Warnungen. | – Zeigen Sie die Angriffsgeschichte des Incidents an, um den Umfang, den Schweregrad, die Erkennungsquelle und die betroffenen Ressourcenentitäten zu verstehen. - Beginnen Sie mit der Analyse der Warnungen, um deren Ursprung, Umfang und Schweregrad mit der Warnungsgeschichte innerhalb des Incidents zu verstehen. – Sammeln Sie bei Bedarf Mit dem Diagramm Informationen zu betroffenen Geräten, Benutzern und Postfächern. Wählen Sie eine beliebige Entität aus, um ein Flyout mit allen Details zu öffnen. Weitere Informationen erhalten Sie auf der Entitätsseite. – Erfahren Sie, wie Microsoft Defender XDR einige Warnungen auf der Registerkarte Untersuchungen automatisch aufgelöst hat. – Verwenden Sie bei Bedarf informationen im Dataset für den Vorfall, um weitere Informationen über die Registerkarte "Beweise und Antwort " zu erfahren. |

| Führen Sie nach oder während Ihrer Analyse eine Eindämmung durch, um die zusätzlichen Auswirkungen des Angriffs zu verringern und die Sicherheitsrisiken zu beseitigen. | Beispiel: Deaktivieren von kompromittierten Benutzern – Isolieren betroffener Geräte – Blockieren von feindlichen IP-Adressen. |

| Stellen Sie nach dem Angriff so viel wie möglich wieder her, indem Sie Ihre Mandantenressourcen in den Zustand wiederherstellen, in dem sie sich vor dem Vorfall befanden. | |

| Beheben Sie den Vorfall, und dokumentieren Sie Ihre Ergebnisse. | Nehmen Sie sich Zeit für das Lernen nach dem Vorfall, um Folgendes zu erfahren: – Verstehen Sie die Art des Angriffs und seine Auswirkungen. - Untersuchen Sie den Angriff in Threat Analytics und der Sicherheitscommunity auf einen Sicherheitsangriffstrend. – Recall den Workflow, den Sie verwendet haben, um den Incident zu beheben und Ihre Standardworkflows, Prozesse, Richtlinien und Playbooks nach Bedarf zu aktualisieren. – Bestimmen Sie, ob Änderungen in Ihrer Sicherheitskonfiguration erforderlich sind, und implementieren Sie diese. |

Wenn Sie mit der Sicherheitsanalyse noch nicht fertig sind, finden Sie in der Einführung zur Reaktion auf Ihren ersten Incident weitere Informationen und informationen zum Schrittweisen Durchlaufen eines Beispielvorfalls.

Weitere Informationen zur Reaktion auf Vorfälle in Microsoft-Produkten finden Sie unter Übersicht über die Reaktion auf Vorfälle.

Planen der anfänglichen Incidentverwaltungsaufgaben

Erfahrungsstufe

Befolgen Sie diese Tabelle, um Ihren Erfahrungsgrad mit sicherheitsrelevanter Analyse und Reaktion auf Vorfälle zu erhalten.

| Ebene | Schritte |

|---|---|

| New | – Sehen Sie sich die exemplarische Vorgehensweise Reagieren auf Ihren ersten Incident an, um eine geführte Tour durch einen typischen Prozess der Analyse, Korrektur und Überprüfung nach dem Incident im Microsoft Defender-Portal mit einem Beispielangriff zu erhalten. – Überprüfen Sie, welche Vorfälle basierend auf dem Schweregrad und anderen Faktoren priorisiert werden sollten. - Verwalten von Vorfällen, einschließlich Umbenennen, Zuweisen, Klassifizieren und Hinzufügen von Tags und Kommentaren basierend auf Ihrem Incident management-Workflow. |

| Erfahren | – Erste Schritte mit der Incidentwarteschlange auf der Seite Incidents des Microsoft Defender-Portals. Von hier aus können Sie folgende Aktionen ausführen: – Überprüfen Sie, welche Vorfälle basierend auf dem Schweregrad und anderen Faktoren priorisiert werden sollten. - Verwalten von Vorfällen, einschließlich Umbenennen, Zuweisen, Klassifizieren und Hinzufügen von Tags und Kommentaren basierend auf Ihrem Incident management-Workflow. - Führen Sie Untersuchungen von Vorfällen durch. – Nachverfolgen und Reagieren auf neue Bedrohungen mit Bedrohungsanalysen. – Proaktive Suche nach Bedrohungen mit erweiterter Bedrohungssuche. – In diesen Playbooks zur Reaktion auf Vorfälle finden Sie eine ausführliche Anleitung für Phishing-, Kennwortspray- und App-Zustimmungsangriffe. |

Rolle des Sicherheitsteams

Befolgen Sie diese Tabelle basierend auf der Rolle Ihres Sicherheitsteams.

| Rolle | Schritte |

|---|---|

| Incident Responder (Ebene 1) | Erste Schritte mit der Incidentwarteschlange auf der Seite Incidents des Microsoft Defender-Portals. Hier können Sie folgendes sehen: – Sehen Sie, welche Vorfälle basierend auf dem Schweregrad und anderen Faktoren priorisiert werden sollten. - Verwalten von Vorfällen, einschließlich Umbenennen, Zuweisen, Klassifizieren und Hinzufügen von Tags und Kommentaren basierend auf Ihrem Incident management-Workflow. |

| Sicherheitsermittler oder -analyst (Ebene 2) | - Führen Sie Untersuchungen von Vorfällen über die Seite Incidents des Microsoft Defender-Portals aus. – In diesen Playbooks zur Reaktion auf Vorfälle finden Sie eine ausführliche Anleitung für Phishing-, Kennwortspray- und App-Zustimmungsangriffe. |

| Advanced Security Analyst oder Threat Hunter (Ebene 3) | - Führen Sie Untersuchungen von Vorfällen über die Seite Incidents des Microsoft Defender-Portals aus. – Nachverfolgen und Reagieren auf neue Bedrohungen mit Bedrohungsanalysen. – Proaktive Suche nach Bedrohungen mit erweiterter Bedrohungssuche. – In diesen Playbooks zur Reaktion auf Vorfälle finden Sie eine ausführliche Anleitung für Phishing-, Kennwortspray- und App-Zustimmungsangriffe. |

| SOC-Manager | Erfahren Sie, wie Sie Microsoft Defender XDR in Ihr Security Operations Center (SOC) integrieren. |

Verwandte Elemente

Weitere Informationen zur Warnungskorrelation und Incidentzusammenführung im Defender-Portal finden Sie unter Warnungen, Vorfälle und Korrelationen in Microsoft Defender XDR.